Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Eine Sandbox ist eine isolierte Umgebung, in der Sie testen und experimentieren können, ohne andere Umgebungen wie Produktions-, Entwicklungs- oder UAT-Umgebungen (User Acceptance Testing, Benutzerakzeptanztests) zu beeinträchtigen. Sie können Proof of Concepts (POCs) mit Azure-Ressourcen in einer kontrollierten Umgebung durchführen. Jede Sandbox verfügt über ein eigenes Azure-Abonnement, für das Azure-Richtlinien gelten. Die Richtlinien werden auf der Ebene der Sandboxverwaltungsgruppe angewendet, und die Verwaltungsgruppe erbt Richtlinien von den darüberliegenden Hierarchieebenen. Je nach Zweck kann eine Einzelperson oder ein Team eine Sandbox verwenden.

Tipp

Informationen zu den Standardrichtlinienzuweisungen für Azure-Zielzonen finden Sie unter In Referenzimplementierungen von Azure-Zielzonen enthaltene Richtlinien.

Sandboxumgebungen sind ideal für praktisches Lernen in Azure. Einige häufige Anwendungsfälle sind:

- Ein Entwickler benötigt eine kontrollierte Azure-Umgebung, um Anwendungsentwurfsmuster schnell zu testen.

- Ein Cloudarchitekt benötigt eine Sandboxumgebung, um Azure-Ressourcen auszuwerten oder POCs für einen Azure-Dienst oder eine Ressource durchzuführen, bevor er sie für offiziell für die Organisation genehmigt.

- Ein Cloud Engineer benötigt eine Sandboxumgebung, um besser zu verstehen, was geschieht, wenn eine Einstellung für eine Azure-Ressource geändert wird.

- Ein Plattform Engineer möchte eine neue Azure-Richtlinie erstellen und testen und sehen, wie sie sich gemäß dem Canary-Leitfaden verhält.

- Ein Entwickler möchte beim Erstellen einer Anwendung mit Azure-Diensten oder -Ressourcen experimentieren.

Sandboxarchitektur

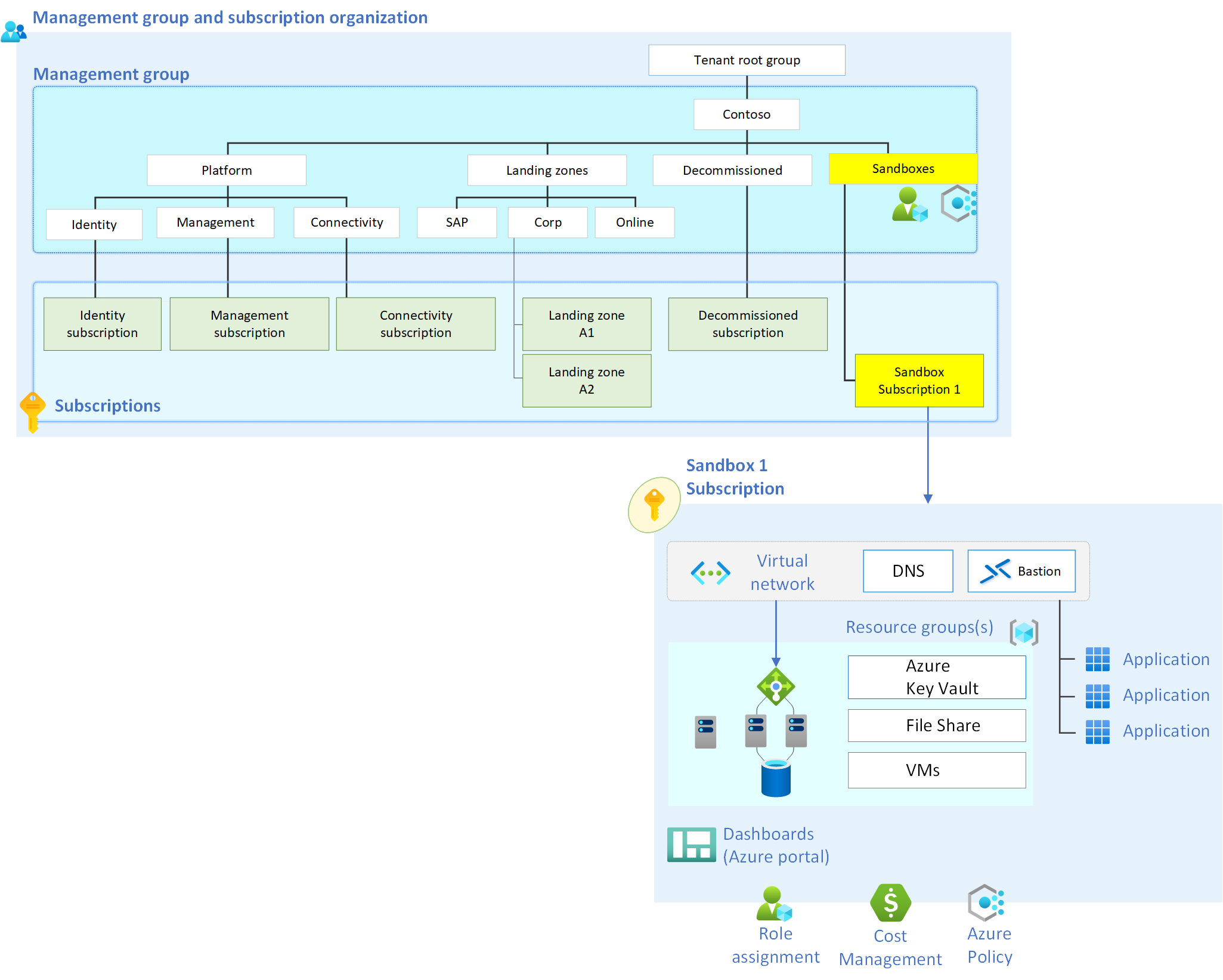

Die folgende Abbildung zeigt das Layout der Verwaltungsgruppe und des Abonnements.

Platzieren Sie das Sandboxabonnement in der Sandboxverwaltungsgruppe. Weitere Informationen zur Organisation von Verwaltungsgruppen und Abonnements finden Sie unter Entwurfsbereiche und konzeptionelle Architektur für Zielzonen. Azure-Richtlinien, die für Sandboxes erstellt werden, werden auf Verwaltungsgruppenebene der Sandbox platziert. Sandboxumgebungen erben Azure-Richtlinien von der Verwaltungsgruppenhierarchie, die darüber liegt.

Mit einem Sandboxabonnement lassen sich die Kosten für ein Programm oder Projekt besser verwalten. Sie können die Kosten einfach nachverfolgen und Sandboxes kündigen, wenn das Budget verringert wird oder die Sandbox abläuft.

Netzwerk

Erstellen Sie das Sandboxabonnementnetzwerk, das Ihren Anforderungen entspricht. Um die Sandbox zu isolieren, stellen Sie sicher, dass die innerhalb der Sandbox-Abonnements erstellten Netzwerke nicht mit anderen Netzwerken außerhalb der Sandbox verbunden sind. Sie können die Richtlinie zum Verweigern des Peerings virtueller Netzwerke über Abonnements hinweg verwenden, um sicherzustellen, dass jede Sandbox eine eigene isolierte Umgebung ist.

Verwenden Sie die Richtlinie zum Verweigern des Erstellens von ExpressRoute/VPN/Virtual WAN, um die Erstellung von ExpressRoute-Gateways, VPN-Gateways und Virtual WAN-Hubs zu verweigern. Wenn Sie diese Ressourcen verweigern, wird sichergestellt, dass die Netzwerke der Sandboxabonnements isoliert bleiben.

Überwachungsprotokollierung

Aus Sicherheitsgründen ist es wichtig, die Überwachungsprotokollierung für Sandboxumgebungen zu aktivieren. Aktivieren Sie eine Diagnoseeinstellung, die mindestens die Verwaltungs- und Sicherheitsprotokollkategorien (Überwachung) für alle Sandboxabonnements enthält. Speichern Sie Überwachungsprotokolle an einem zentralen Ziel wie dem Log Analytics-Standardarbeitsbereich der Azure-Zielzone, damit Sie sie problemlos überprüfen können. Sie können sie auch in eine SIEM-Plattform (Security Information and Event Management) wie Microsoft Sentinel integrieren. Weitere Informationen finden Sie unter Empfehlungen zu Bestand und Sichtbarkeit.

Die Azure-Richtlinien, die in der Referenzimplementierung der Zielzone auf Unternehmensebene enthalten sind, verfügen über eine Azure-Richtliniendefinition („Azure-Aktivitätsprotokolle zum Streaming an einen angegebenen Log Analytics-Arbeitsbereich konfigurieren“), die die Überwachungsprotokollierung für alle Abonnements ermöglicht. Die Sandboxverwaltungsgruppe sollte diese Richtlinie erben, um die Diagnoseprotokollierung für Sandboxabonnements zu aktivieren.

Sandboxzugriff

Der Sandboxbenutzer hat Besitzerzugriff auf das Sandboxabonnement. Wenn eine Sandbox gekündigt wird, entfernen Sie für alle Sandboxbenutzer die auf der Besitzerrolle basierende Zugriffssteuerung (Role-Based Access Control, RBAC).

Andere Aspekte

Berücksichtigen Sie die folgenden Faktoren, um eine zuverlässige und effiziente Leistung der Sandboxumgebung zu gewährleisten.

Sandboxablauf

Sie können eine Sandbox bei Bedarf kündigen oder löschen. Planen Sie eine Strategie zum Entfernen von Sandboxes, um Kosten zu sparen und sicherzustellen, dass die Sicherheit gewährleistet bleibt. Prüfen Sie die Kosten und das Ablaufdatum der Sandbox, um zu bestimmen, wann eine Sandbox entfernt werden soll. Nachdem eine Sandbox abgelaufen ist, verschieben Sie sie in die Verwaltungsgruppe Außer Betrieb gesetzt.

Kosten

Ein wichtiger Punkt bei cloudbasierten Sandboxumgebungen ist die Kostennachverfolgung. Um die Nachverfolgung zu vereinfachen, können Sie in Microsoft Cost Management ein Budget erstellen. Die Budgetfunktion sendet Ihnen Warnungen, wenn die tatsächlichen oder prognostizierten Ausgaben einen konfigurierten Schwellenwert überschreiten.

Wenn Sie eine Sandbox bereitstellen, können Sie ein Microsoft Cost Management-Budget erstellen und es dem Abonnement zuweisen. Die Budgetfunktion benachrichtigt die Sandboxbenutzer, wenn Ausgabenschwellenwerte den von Ihnen angegebenen Prozentsatz überschreiten. Sie können beispielsweise eine Warnung festlegen, wenn das Budget den Schwellenwert für Ausgaben von 100 % überschreitet. In diesem Fall sollten Sie das Abonnement kündigen oder löschen. Die Warnung selbst ist nur ein Hinweismechanismus.

Sie können allen Sandboxes ein Budget zuweisen. Wenden Sie ein Standardbudget an, indem Sie die Azure-Richtlinie Deploy-Budget auf Ebene der Sandboxverwaltungsgruppe verwenden. Legen Sie das Standardbudget auf die maximalen Kosten fest, die die Organisation für eine Sandbox genehmigt. Mithilfe des Standardbudgets werden Kostenwarnungen für jede Sandbox gesendet, der kein spezifischeres Budget zugewiesen ist.

Ablaufdatum

Die meisten Organisationen möchten Sandboxes nach einem bestimmten Zeitraum ablaufen lassen und löschen. Durch den Ablauf von Sandboxes erhalten Sie eine bessere Kostenkontrolle und Sicherheitsvorteile. Sandboxumgebungen werden zu Test- und Lernzwecken erstellt. Nachdem der Sandboxbenutzer einen Test durchgeführt oder das beabsichtigte Wissen erlangt hat, können Sie die Sandbox ablaufen lassen, da sie nicht mehr benötigt wird. Geben Sie für jede Sandbox ein Ablaufdatum an. Wenn dieses Datum erreicht ist, kündigen oder löschen Sie das Sandboxabonnement.

Beim Erstellen der Sandbox können Sie ein Azure-Tag mit dem Ablaufdatum im Abonnement platzieren. Verwenden Sie eine Automatisierung, um das Abonnement zu kündigen oder zu löschen, wenn es das Ablaufdatum erreicht.

Einschränken von Azure-Ressourcen

Stellen Sie alle Azure-Dienste in der Sandboxumgebung zur Verfügung, um die stabilste Lernumgebung für die Sandboxbenutzer bereitzustellen. Uneingeschränkte Sandboxes sind ideal, aber einige Organisationen müssen einschränken, welche Azure-Dienste in Sandboxes bereitgestellt werden. Sie können diese Einschränkungen über Azure Policy festlegen. Verwenden Sie die Richtlinie für Azure-Dienstsperrlisten, um die Bereitstellung bestimmter Azure-Dienste zu verweigern.

Informationsschutz

Die meisten Organisationen sind der Ansicht, dass es wichtig ist, vertrauliche Daten aus Sandboxumgebungen herauszuhalten. Die erste Verteidigungslinie für den Schutz von Informationen ist die Schulung der Benutzer. Stellen Sie vor dem Zuweisen eines Benutzers zu einer Sandbox Haftungsausschlüsse und Informationen bereit, in denen eindeutig erklärt wird, dass der Sandbox keine vertraulichen Daten hinzugefügt werden dürfen.

Verwenden Sie Microsoft Purview, um die Informationen in Sandboxumgebungen zu schützen. Purview kann Warnungen senden, wenn ein Benutzer Daten hinzufügt, die die Organisation als vertraulich für Sandboxumgebungen gekennzeichnet hat.