Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Viele Organisationen müssen bestimmte branchenspezifische/regionale Bestimmungen beachten und erfüllen, bevor sie Azure-Clouddienste einführen und nutzen können. Diese Compliance-Bestimmungen werden anhand von Compliancedomänen bzw. Kontrollmechanismen identifiziert. In CMMC L3 AC 1.001 beispielsweise steht „AC“ für die Domäne „Access Control“ (Zugriffssteuerung) und „1.001“ ist die Bezeichnung eines Kontrollmechanismus im Cybersecurity Maturity Model Certification-Framework (CMMC). Die empfohlene bewährte Methode besteht darin, dem Microsoft-Benchmark für Cloudsicherheit (MCSB) die erforderlichen Compliancekontrollen zuzuordnen und die benutzerdefinierten Kontrollmechanismen, die nicht durch MCSB abgedeckt werden, zu identifizieren.

Darüber hinaus bietet MCSB auch eine Liste integrierter Richtlinien und GUIDs für Richtlinieninitiativen, damit Sie sich den erforderlichen Kontrollen widmen können. Für die Kontrollmechanismen, die nicht in MCSB abgedeckt werden, enthält der Leitfaden für die Zuordnung der Kontrollmechanismen einen schrittweisen Prozess zum Erstellen von Richtlinien und Initiativen.

Die Zuordnung der erforderlichen Kontrollmechanismen zum Microsoft-Benchmark für Cloudsicherheit kann ein sicheres Azure-Onboarding erheblich beschleunigen. Der Microsoft-Benchmark für Cloudsicherheit bietet einen kanonischen Satz cloudzentrierter technischer Sicherheitskontrollmechanismen basierend auf gängigen Compliancekontrollframeworks wie NIST, CIS und PCI. Es gibt integrierte, sofort verfügbare Initiativen zur Einhaltung gesetzlicher Bestimmungen. Wenn Sie an einer bestimmten Compliancedomäne interessiert sind, lesen Sie Integrierte Initiativen zur Einhaltung gesetzlicher Bestimmungen.

Hinweis

Die Kontrollzuordnungen zwischen dem Microsoft-Benchmark für Cloudsicherheit und branchenüblichen Benchmarks wie CIS, NIST und PCI sind lediglich ein Hinweis darauf, dass ein bestimmtes Azure-Feature verwendet werden kann, um eine in diesen branchenüblichen Benchmarks definierte Kontrollanforderung ganz oder teilweise zu erfüllen. Sie sollten sich darüber im Klaren sein, dass eine solche Implementierung nicht notwendigerweise zu einer vollständigen Einhaltung der entsprechenden Kontrollmechanismen in diesen branchenüblichen Benchmarks führt.

Das folgende Diagramm zeigt den Prozessablauf der Zuordnung von Kontrollmechanismen:

Schritte der Zuordnung von Kontrollmechanismen

- Identifizieren Sie die erforderlichen Kontrollmechanismen.

- Ordnen Sie dem Microsoft-Benchmark für Cloudsicherheit die erforderlichen Kontrollmechanismen zu.

- Identifizieren der Kontrollmechanismen, die dem Microsoft-Benchmark für Cloudsicherheit nicht zugeordnet sind, sowie der zugehörigen Richtlinien.

- Führen Sie eine Bewertung auf Plattform- und Dienstebene durch.

- Implementieren Sie Leitlinien mit Richtlinieninitiativen mithilfe von Tools der Azure-Zielzone, nativen Tools oder Tools von Drittanbietern.

Tipp

Sehen Sie sich die Anleitungen zum Anpassen der Azure-Zielzonenarchitektur an, um die Anforderungen der Zuordnung Ihrer Kontrollmechanismen zu unterstützen.

1. Identifizieren der erforderlichen Kontrollmechanismen

Lassen Sie die Listen aller vorhandenen und erforderlichen Kontrollmechanismen für die Compliance durch das Sicherheitsteam zusammenstellen. Wenn keine solche Liste existiert, erfassen Sie die Kontrollanforderungen in einer Excel-Tabelle. Nutzen Sie das folgende Format als Leitfaden für die Erstellung der Liste. Die Liste sollte Kontrollmechanismen aus einem oder mehreren Compliance-Frameworks enthalten. Verwenden Sie die Vorlage für die Zuordnung von Sicherheitskontrollen, um die erforderlichen Kontrollmechanismen und verwandte Frameworks zu erfassen.

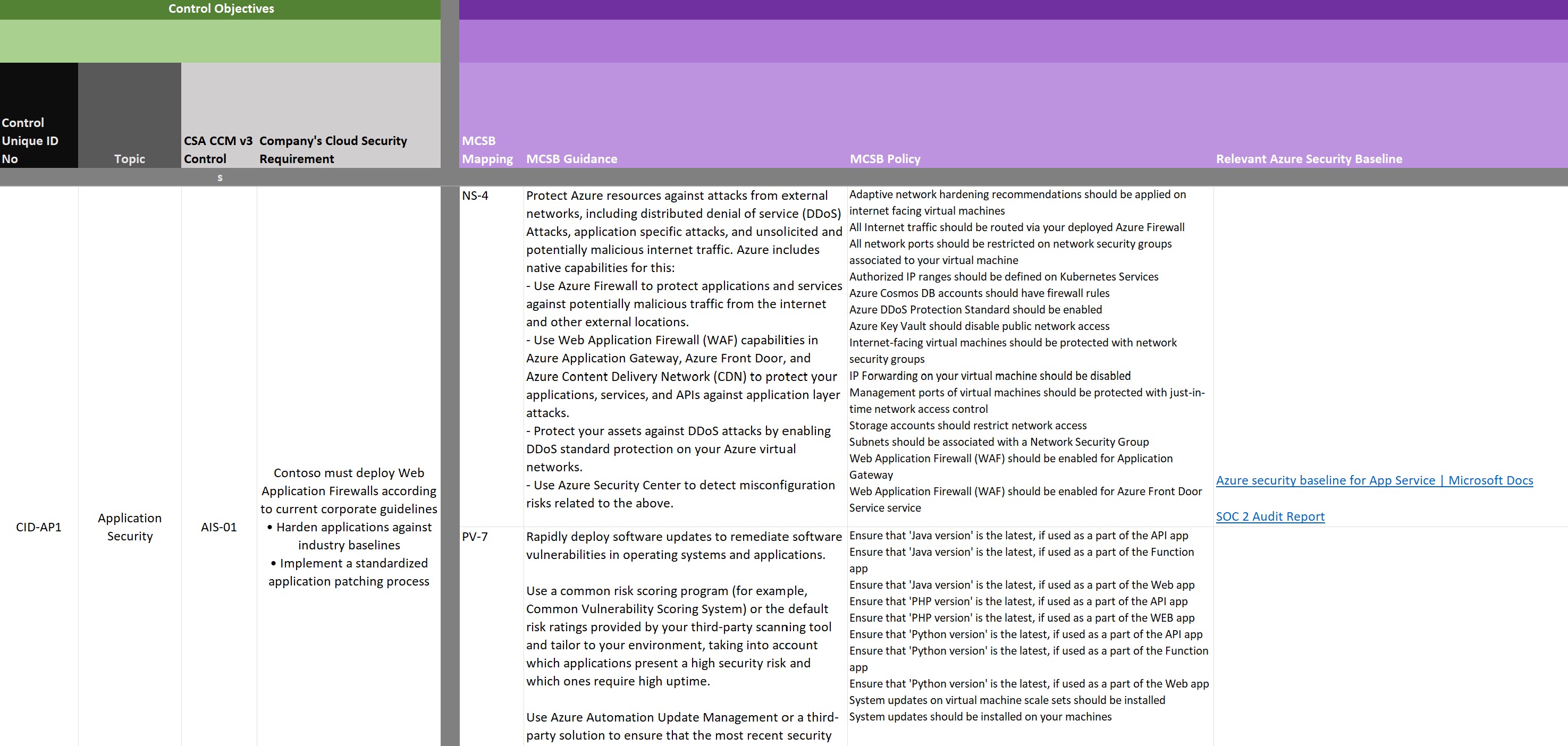

Beispiel einer formalisierten Liste mit Kontrollmechanismen

2. Zuordnen der Kontrollmechanismen zum Microsoft-Benchmark für Cloudsicherheit und Erstellen eines Satzes aus benutzerdefinierten Mechanismen

Verwenden Sie für alle erfassten Kontrollmechanismen geeignete Bezeichnungen, Domänenkategorien sowie Anleitungen bzw. Beschreibungen zur Identifizierung. Ordnen Sie die Absicht jedes Mechanismus so präzise wie möglich zu, und notieren Sie Abweichungen oder Lücken in der Tabelle.

Sie können auch gängige Frameworks nutzen, die dem Benchmark Ihrer Organisation und dem Microsoft-Benchmark für Cloudsicherheit zugeordnet sind, sofern vorhanden. Wenn beispielsweise sowohl die Kontrollmechanismen Ihres Benchmarks als auch die des Microsoft-Benchmarks für Cloudsicherheit bereits zu NIST 800-53 r4 oder CIS 7.1 zugeordnet sind, können Sie die Datasets an diesem Punkt zusammenfassen. Sie finden gängige Frameworks im Abschnitt Ressourcen.

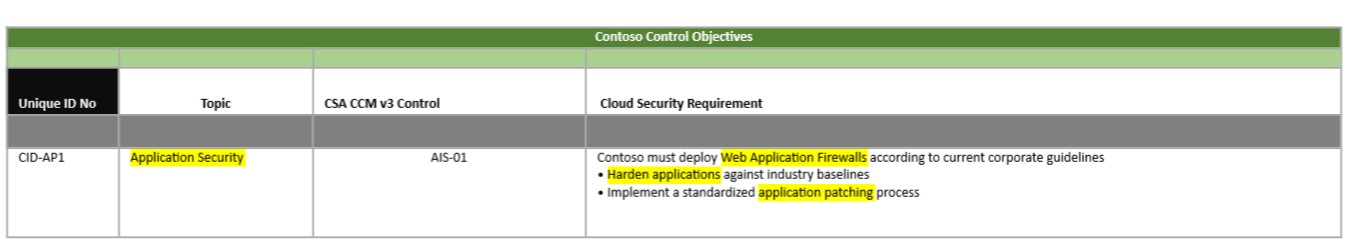

Beispiel für die Zuordnung eines einzelnen Kontrollmechanismus: die Kontrollziele Ihrer Organisation

Die obige Tabelle zeigt eins der eindeutigen Kontrollziele mit hervorgehobenen Stichwörtern.

In diesem Beispiel können wir uns die vorhandene Kategorisierung des Kontrollmechanismus „Application Security“ ansehen, um ihn als anwendungsbezogenen Mechanismus zu identifizieren. Das Feld „Requirement“ besagt, dass Anwendungsfirewalls implementiert und Anwendungen gehärtet und gepatcht werden müssen. Wenn wir in den Kontrollmechanismen und Anleitungen des Microsoft-Benchmarks für Cloudsicherheit nach einer Übereinstimmung suchen, stellen wir fest, dass viele Kontrollmechanismen zur Anwendung kommen können und sich entsprechend zuordnen lassen.

Wir stellen für jedes Release des Microsoft-Benchmarks für Cloudsicherheit Excel-Dateien zum Herunterladen bereit, die Sie anhand der ID des Kontrollmechanismus oder anhand von Stichwörtern der ausführlichen Beschreibung schnell durchsuchen können. In diesem Schritt des Prozesses werden Kontrollmechanismen identifiziert und zugeordnet, die durch den Microsoft-Benchmark für Cloudsicherheit abgedeckt sind.

3. Identifizieren der Kontrollmechanismen, die dem Microsoft-Benchmark für Cloudsicherheit nicht zugeordnet sind, sowie der zugehörigen Richtlinien

Alle identifizierten Kontrollmechanismen, die nicht direkt zugeordnet sind, sollten als „Automatisierung der Risikominimierung erforderlich“ gekennzeichnet werden, und im Rahmen der Leitlinienimplementierung sollte ein benutzerdefiniertes Richtlinien- oder Automatisierungsskript entwickelt werden.

Tipp

AzAdvertizer ist ein Tool, das von der Community entwickelt und vom Cloud Adoption Framework unterstützt wird. Dieses Tool kann dabei helfen, integrierte Richtlinien aus Azure-Zielzonen oder aus dem Azure Policy-Repository der Community an einer zentralen Stelle zu ermitteln.

4. Durchführen einer Bewertung auf Plattform- und Dienstebene

Wenn Sie alle Kontrollmechanismen und Ziele dem Microsoft-Benchmark für Cloudsicherheit eindeutig zugeordnet und die unterstützenden Informationen zu Verantwortlichkeit, Anleitung und Überwachung gesammelt haben, muss das IT-Sicherheitsteam oder die unterstützende Organisation alle bereitgestellten Informationen in einer offiziellen Plattformbewertung überprüfen.

Diese Plattformbewertung bestimmt, ob der Microsoft-Benchmark für Cloudsicherheit den Mindestschwellenwert für die Nutzung einhält und alle Sicherheits- und Complianceanforderungen durch Vorschriften erfüllt.

Sollten Lücken identifiziert werden, können Sie den Microsoft-Benchmark für Cloudsicherheit weiterhin verwenden, müssen aber möglicherweise Kontrollmechanismen zur Risikominimierung entwickeln, bis diese Lücken geschlossen sind. Außerdem können Updates des Benchmarks veröffentlicht werden, die diese Lücken überbrücken. Darüber hinaus können Sie die benutzerdefinierten Kontrollmechanismen zuordnen, indem Sie eine Richtliniendefinition erstellen und optional zu einer Initiativendefinition hinzufügen.

Prüflisten für die Genehmigung

Das Sicherheitsteam hat die Azure-Plattform zur Verwendung freigegeben.

Sie müssen eine individuelle Excel-Tabelle mit der Dienstbaseline für den Microsoft-Benchmark für Cloudsicherheit zu den bereits abgeschlossenen Kontrollzuordnungen auf Plattformebene hinzufügen.

- Fügen Sie für die Bewertung Spalten wie beispielsweise diese hinzu: Abdeckung, Durchsetzung, zulässige Auswirkungen.

Analysieren Sie jede Zeile der resultierenden Bewertungsvorlage für die Dienstbaseline:

Geben Sie für jedes Kontrollziel Folgendes an:

- Informationen dazu, ob es durch einen Dienst oder ein Risiko erreicht wird.

- Risikowert, sofern vorhanden.

- Status der Überprüfung für diese Position.

- Erforderliche Mechanismen zur Minimierung, sofern vorhanden.

- Azure Policy-Instanz, die den Mechanismus durchsetzen/überwachen kann.

Eventuelle Lücken in der Überwachung oder Durchsetzung für den Dienst und den Kontrollmechanismus:

- Bericht an das Microsoft-Benchmark für Cloudsicherheit-Team, damit dieses Lücken bei Inhalt, Überwachung oder Durchsetzung schließen kann.

Beachten Sie in Bereichen, die Ihre Anforderungen nicht erfüllen, das Risiko, das bestehen kann, wenn Sie diese Anforderung nicht umsetzen, sowie die Auswirkungen. Achten Sie auch darauf, ob die Genehmigung akzeptabel ist oder ob aufgrund der Lücke eine Blockade entsteht.

Der Dienststatus wird folgendermaßen bestimmt:

- Entweder erfüllt der Dienst alle Anforderungen oder er wird bei akzeptablem Risiko auf die Positivliste gesetzt, die verwendet wird, nachdem die Leitlinien eingesetzt sind.

- ODER die Dienstlücken sind zu groß oder das Risiko ist zu hoch, und der Dienst wird auf eine Blockierungsliste gesetzt. Der Dienst kann erst genutzt werden, nachdem die Lücken durch Microsoft geschlossen wurden.

Eingabe auf Plattformebene

- Vorlage zur Dienstbewertung (Excel)

- Kontrollziele für die Zuordnung von Microsoft-Benchmarks für Cloudsicherheit

- Zieldienst

Ausgaben auf Plattformebene

- Abgeschlossene Dienstbewertung (Excel)

- Kontrollmechanismen zur Minimierung

- Lücken

- Genehmigung bzw. keine Genehmigung für Dienstnutzung

Nach der Bestätigung durch Ihre internen Sicherheits-/Überwachungsteams, dass die Plattform und die Kerndienste ihren Anforderungen entsprechen, müssen Sie die vereinbarten geeigneten Überwachungsfunktionen und Leitlinien implementieren. Wenn während des Zuordnungs- und Bewertungsprozesses Kontrollmechanismen zur Minimierung ermittelt wurden, die über den Microsoft-Benchmark für Cloudsicherheit hinausgehen, müssen mithilfe von Richtliniendefinitionen und optional Ergänzungen zu einer Initiativendefinition integrierte Mechanismen oder Azure Policy-Instanzen implementiert werden.

Prüfliste – Dienstebene

- Fassen Sie die Richtlinien zusammen, die als erforderliche Ausgabe der Plattformbewertung und der Dienstbewertungen identifiziert wurden.

- Entwickeln Sie alle benötigten benutzerdefinierten Richtliniendefinitionen, um Kontrollmechanismen zur Reduzierung von Risiken/Lücken zu unterstützen.

- Erstellen Sie eine benutzerdefinierte Richtlinieninitiative.

- Weisen Sie die Richtlinieninitiative mithilfe von Azure-Zielzonentools, nativen Tools oder Drittanbietertools zu.

Eingaben – Dienstebene

- Abgeschlossene Dienstbewertung (Excel)

Ausgaben – Dienstebene

- Benutzerdefinierte Richtlinieninitiative

5. Implementieren von Leitlinien mithilfe von Azure-Zielzonentools oder nativen Tools

In den folgenden Abschnitten wird der Prozess der Identifizierung, Zuordnung und Implementierung von Kontrollmechanismen in Bezug auf die Einhaltung gesetzlicher Vorschriften im Rahmen der Azure-Zielzonenbereitstellung beschrieben. Die Bereitstellung umfasst Richtlinien, die in Bezug auf Sicherheitskontrollmechanismen auf Plattformebene am Microsoft-Benchmark für Cloudsicherheit ausgerichtet sind.

Tipp

Im Rahmen der Azure-Zielzonenbeschleuniger (Portal, Bicep und Terraform) weisen wir die Richtlinieninitiative des Microsoft-Benchmarks für Cloudsicherheit standardmäßig der Intermediate Root Management Group zu.

Informieren Sie sich über Richtlinien, die im Rahmen der Bereitstellung eines Beschleunigers für Azure-Zielzonen zugewiesen werden.

Leitfaden zur Implementierung von Richtlinien

Abhängig von Ihren Kontrollzielen müssen Sie möglicherweise benutzerdefinierte Richtliniendefinitionen, Definitionen für Richtlinieninitiativen und Richtlinienzuweisungen erstellen.

Informationen zur Implementierung der einzelnen Beschleuniger finden Sie in den folgenden Leitfäden.

Portal für Azure-Zielzonenbeschleuniger

Bei Verwendung des Portals für Azure-Zielzonen:

- Erstellen benutzerdefinierter Sicherheitsrichtlinien in Microsoft Defender für Cloud

- Tutorial: Erstellen einer benutzerdefinierten Richtliniendefinition

- Zuweisen von Azure Policy oder Richtlinieninitiativen

Azure Resource Manager mit AzOps

Wenn Sie die Resource Manager-Vorlage mit dem AzOps-Beschleuniger verwenden, informieren Sie sich im Artikel zur Bereitstellung darüber, wie Sie die Azure-Plattform als Infrastructure-as-Code betreiben.

- Hinzufügen benutzerdefinierter Azure Policy-Definitionen und -Initiativen

- Zuweisen einer Azure Policy-Instanz

Terraform-Modul

Wenn Sie das Terraform-Modul für Azure-Zielzonen verwenden, informieren Sie sich im Repository-Wiki, wie zusätzliche Richtliniendefinitionen und -zuweisungen verwaltet werden.

- Hinzufügen benutzerdefinierter Azure Policy-Definitionen und -Zuweisungen

- Zuweisen einer integrierten Azure Policy-Instanz

- Erweitern integrierter Archetypdefinitionen

Bicep

Wenn Sie die Bicep-Implementierung für Azure-Zielzonen verwenden, informieren Sie sich, wie Sie eigene Richtliniendefinitionen und -zuweisungen erstellen.

- Hinzufügen benutzerdefinierter Azure Policy-Definitionen und- Initiativen

- Zuweisen von Azure Policy-Instanzen

Implementieren benutzerdefinierter Richtlinien bei Nichtverwendung einer Azure-Zielzonenimplementierung

Azure-Portal

Wenn Sie das Azure-Portal verwenden, informieren Sie sich in den folgenden Artikeln.

- Erstellen benutzerdefinierter Sicherheitsrichtlinien in Microsoft Defender für Cloud

- Erstellen einer benutzerdefinierten Richtliniendefinition

- Erstellen und Verwalten von Richtlinien zur Konformitätserzwingung

- Zuweisen von Richtlinieninitiativen

Azure-Ressourcen-Manager-Vorlagen

Wenn Sie Resource Manager-Vorlagen verwenden, informieren Sie sich in den folgenden Artikeln.

- Erstellen einer benutzerdefinierten Richtliniendefinition

- Zuweisen von Richtlinieninitiativen

- Erstellen einer Richtlinienzuweisung zum Identifizieren von nicht konformen Ressourcen mit einer ARM-Vorlage

- Referenz zu Bicep und Resource Manager-Richtliniendefinitionsvorlagen

- Referenz zu Bicep und Resource Manager-Vorlagen für Richtliniensätze (Initiative)

- Referenz zu Bicep und Resource Manager-Vorlagen für die Richtlinienzuweisung

Terraform

Wenn Sie Terraform verwenden, informieren Sie sich in den folgenden Artikeln.

- Hinzufügen benutzerdefinierter Azure Policy-Definitionen und- Initiativen

- Hinzufügen einer Azure Policy-Definition für Richtliniensätze

- Zuweisen einer Verwaltungsgruppenrichtlinie

- Zuweisen einer Azure Policy-Instanz oder Richtlinieninitiative

Bicep

Wenn Sie Bicep-Vorlagen verwenden, informieren Sie sich in den folgenden Artikeln.

- Schnellstart: Erstellen einer Richtlinienzuweisung zum Identifizieren von nicht konformen Ressourcen mit einer Bicep-Datei

- Referenz zu Bicep und Resource Manager-Richtliniendefinitionsvorlagen

- Referenz zu Bicep und Resource Manager-Vorlagen für Richtliniensätze (Initiative)

- Referenz zu Bicep und Resource Manager-Vorlagen für die Richtlinienzuweisung

Leitfaden für die Verwendung von Microsoft Defender für Cloud

Microsoft Defender für Cloud vergleicht die Konfiguration Ihrer Ressourcen ständig mit den Anforderungen von Branchenstandards, Vorschriften und Benchmarks. Das Dashboard für die Einhaltung gesetzlicher Bestimmungen bietet Einblicke in Ihren Compliancestatus. Erfahren Sie mehr über die Verbesserung der Einhaltung gesetzlicher Bestimmungen.

Häufig gestellte Fragen

Wir verwenden ein Framework, das dem Microsoft-Benchmark für Cloudsicherheit nicht zugeordnet ist. Wie können wir unsere Kontrollziele trotzdem integrieren?

Wir stellen Zuordnungen der Microsoft-Benchmarks für Cloudsicherheit zu vielen der gefragtesten Branchenframeworks bereit. Für derzeit nicht abgedeckte Kontrollmechanismen ist jedoch eine manuelle Zuordnung erforderlich. In diesen Fällen finden Sie weitere Informationen in unseren Schritten zur manuellen Zuordnung von Kontrollmechanismen.

[Beispiel] Wir müssen die Compliancevorschriften von Canada Federal Protected B (PBMM) erfüllen, und im Microsoft-Benchmark für Cloudsicherheit gibt es noch keine Zuordnung zu PBMM. Um diese Lücke zu überbrücken, finden Sie eine gemeinsame Frameworkzuordnung wie NIST SP 800-53 R4, die bereits verfügbar und sowohl PBMM als auch MCSB v2 zugeordnet ist. Mit diesem gemeinsamem Framework können Sie ermitteln, welche Empfehlungen und Leitfäden Sie in Azure befolgen sollten, um die Anforderungen Ihres gewünschten Frameworks zu erfüllen.

Unsere Kontrollziele sind durch die Mechanismen des Microsoft-Benchmarks für Cloudsicherheit nicht abgedeckt. Wie können wir das Onboarding dennoch durchführen?

Beim Microsoft-Benchmark für Cloudsicherheit geht es primär um technische Kontrollmechanismen in Azure. Ziele in nicht technischen Bereichen, wie z. B. Schulungen, oder für Aspekte, bei denen es nicht direkt um technische Sicherheit geht, wie z. B. Rechenzentrumssicherheit, wurden absichtlich ausgelassen. Diese Aspekte können als Verantwortungsbereich von Microsoft gekennzeichnet werden, und Compliancenachweise können über Inhalte des Microsoft-Benchmarks für Cloudsicherheit oder Microsoft-Prüfberichte bereitgestellt werden. Wenn Sie der Ansicht sind, dass Ihr Ziel tatsächlich ein technischer Kontrollmechanismus ist, erstellen Sie einen Mechanismus zur Minimierung zusätzlich zur Nachverfolgung, und senden Sie eine Anforderung an MCSBteam@microsoft.com, um die fehlenden Kontrollmechanismen in zukünftigen Releases zu integrieren.

Ressourcen

Übersicht über die Rechenzentrumssicherheit

Übersicht über Finanzdienstleistungen