Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Kubernetes mit Azure Arc-Unterstützung unterstützt lokale Umgebungen und Cloudumgebungen, die mit unterschiedlichen Identitäts- und Zugriffsverwaltungssystemen integriert sind. Zusätzlich zur bestehenden rollenbasierten Zugriffssteuerung (RBAC) für Kubernetes-Cluster unterstützt Kubernetes mit Azure Arc-Unterstützung Azure RBAC, um die Zugriffsverwaltung über Kubernetes-Cluster hinweg zu vereinheitlichen und den Betriebsaufwand zu minimieren.

Welche Kombination von RBAC-Modellen Ihr Unternehmen verwenden sollte, hängt von den Nutzungsanforderungen Ihrer Organisation ab. Beispiele:

- Einbindung eines Kubernetes-Clusters in Azure Arc

- Verwalten eines Arc-fähigen Kubernetes-Clusters

- Installieren von Azure Arc-Clustererweiterungen

- Ausführen von Anwendungen in einem Arc-fähigen Kubernetes-Cluster

- Verwenden von Azure RBAC zum Zugreifen auf Azure-Ressourcen

Wenn Sie die Anforderungen Ihres Unternehmens kennen und die Möglichkeiten von Kubernetes mit Azure Arc-Unterstützung verstehen, können Sie beim Aufbau eines Arc-fähigen Kubernetes-Clusters die besten RBAC-Modelle für Ihre spezifischen Infrastruktur-, Sicherheits- und Governanceanforderungen auswählen.

Dieser Artikel beschreibt die Architektur der Identitäts- und Zugriffsverwaltung (IAM) für Kubernetes mit Azure Arc-Unterstützung, Entwurfsüberlegungen, Empfehlungen und rollenbasierte Zugriffskontrollen für verschiedene Szenarien.

Aufbau

Um die richtige Architektur für Ihr Unternehmen zu entwerfen, müssen Sie die Konnektivitätsmodi von Kubernetes mit Azure Arc-Unterstützung verstehen. Azure RBAC wird nur im Modus „Vollständig verbunden“ unterstützt, nicht im Modus „Teilweise verbunden“.

Azure RBAC für Kubernetes mit Azure Arc-Unterstützung

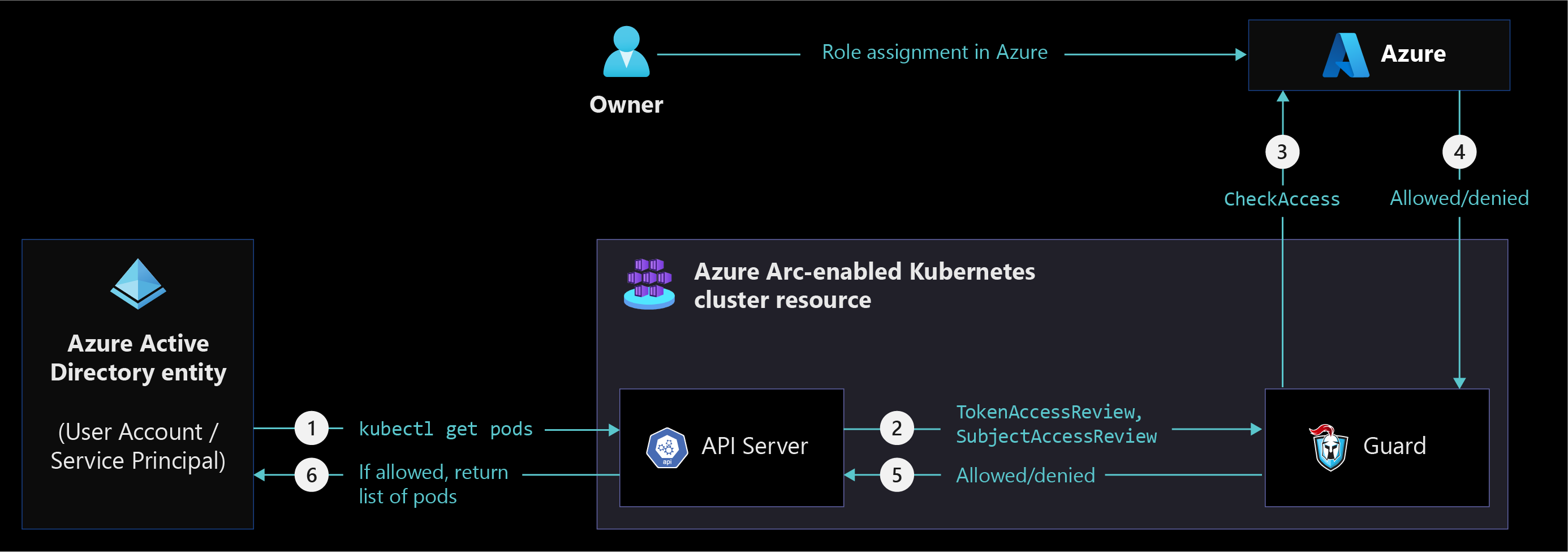

Das folgende Diagramm zeigt verschiedene Azure Arc-fähige Kubernetes-Komponenten und deren Interaktion, wenn Azure RBAC zum Verwalten eines Kubernetes-Clusters eingesetzt wird.

Sicherer Zugriff auf einen Azure Arc Kubernetes-Cluster von einem beliebigen Standort aus

Das folgende Diagramm zeigt den Zugriff auf einen Azure Arc-fähigen Kubernetes-Cluster von einem beliebigen Standort aus und veranschaulicht, wie Komponenten miteinander interagieren, um einen Cluster mithilfe von Azure RBAC zu verwalten.

Überlegungen zum Entwurf

Prüfen Sie den Entwurfsbereich Identitäts- und Zugriffsverwaltung der Azure-Zielzone, um die Auswirkungen von Kubernetes mit Azure Arc-Unterstützung auf Ihr gesamtes Identitäts- und Zugriffsmodell zu bewerten.

Für das Onboarding eines Kubernetes Clusters:

- Entscheiden Sie sich zwischen einem Microsoft Entra-Benutzer (manuelles Onboarding eines einzelnen Clusters) und einem Dienstprinzipal (skriptgesteuertes und Headless-Onboarding mehrerer Cluster) zum Onboarding von Kubernetes-Clustern in Azure Arc – einzeln oder im großen Maßstab. Weitere Details zur Implementierung finden Sie im wichtigen Entwurfsbereich Automatisierungsdisziplinen.

- Die Identität der Entität, für die das Onboarding durchgeführt wird, muss über eine „ClusterRoleBinding“ als Cluster-Administrator für den Cluster verfügen. Verwenden Sie entweder einen Benutzer Ihrer lokalen Umgebung oder eines anderen Cloudidentitätsanbieters, oder verwenden Sie ein Kubernetes-Dienstkonto mit der Rolle „Clusteradministrator“.

Für die Kubernetes-Clusterverwaltung:

- Da Kubernetes mit Azure Arc-Unterstützung die Microsoft Entra-Authentifizierung und Azure RBAC in lokalen oder Cloud-Kubernetes-Umgebungen ermöglicht, müssen Sie sich abhängig von den Sicherheits- und Governanceanforderungen Ihrer Organisation zwischen der vorhandenen Kubernetes-Zugangsverwaltung und Azure RBAC entscheiden.

- Ermitteln Sie, ob Sie über die Cluster Connect-Feature von Kubernetes mit Azure Arc-Unterstützung die Flexibilität erhalten, Kubernetes-Cluster zu verwalten, ohne dass eingehende Firewallports für Ihre lokalen oder anderen Cloudnetzwerke geöffnet sein müssen.

- Ermitteln Sie, ob Azure RBAC die richtige Wahl ist, wenn Sie viele Kubernetes-Cluster in lokalen und anderen Cloudumgebungen betreiben und die Clusterverwaltung für alle Kubernetes-Cluster vereinfachen müssen.

Entwurfsempfehlungen

Für das Onboarding eines Kubernetes Clusters:

- Verwenden Sie Microsoft Entra-Sicherheitsgruppen, um Azure Arc-fähigen Kubernetes-Clustern RBAC-Rollen für das Onboarding und die Verwaltung von Azure Arc-fähigen Kubernetes-Clustern zuzuweisen.

Für die Kubernetes-Clusterverwaltung:

Wenn Ihre lokalen Identitäten mit Microsoft Entra ID synchronisiert werden, verwenden Sie dieselben Identitäten bei der Verwendung von Azure RBAC für die Clusterverwaltung.

Vereinfachen Sie Ihre Zugriffsverwaltung, indem Sie Sicherheitsgruppen erstellen und diese den Azure RBAC-Rollen zuordnen, die von Kubernetes mit Azure Arc-Unterstützung unterstützt werden. Weisen Sie diesen Sicherheitsgruppen abhängig von den Anforderungen an Ressourcenorganisation und Governance Berechtigungen auf Ressourcengruppen- oder Abonnementebene zu. Weitere Informationen finden Sie im wichtigen Entwurfsbereich Ressourcenorganisation.

Hinweis

Kubernetes mit Azure Arc-Unterstützung unterstützt keine Benutzer mit mehr als 200 Sicherheitsgruppenmitgliedschaften und gibt stattdessen einen Authentifizierungsfehler aus.

Vermeiden Sie die direkte Zuweisung von Benutzern zu Azure RBAC-Rollen, da dies die Zugriffsverwaltung erschwert.

Dezentralisieren und delegieren Sie die Verantwortung für Zugriffsverwaltung und Überwachungszuweisungen, indem Sie Sicherheitsgruppenbesitzer zuweisen.

Aktivieren Sie regelmäßige Zugriffsüberprüfungen in Microsoft Entra, um Benutzer*innen zu entfernen, die keinen Zugriff mehr auf die Kubernetes-Cluster benötigen.

Erstellen Sie Richtlinien für bedingten Zugriff , wenn Sie Azure RBAC für die Clusterverwaltung verwenden, um verschiedene Bedingungen zu erzwingen, um Sicherheits- und Governancerichtlinien zu erfüllen.

Rollenbasierte Zugriffssteuerung

Kubernetes mit Azure Arc-Unterstützung verwaltet Kubernetes-Cluster mit Azure RBAC und unterstützt die folgenden Rollen für das Onboarding von Kubernetes-Clustern in Azure Arc.

| Rolle | BESCHREIBUNG |

|---|---|

| Benutzerrolle des Azure Arc-aktivierten Kubernetes-Clusters | Ermöglicht es Ihnen, die Cluster Connect-basierte kubeconfig-Datei abzurufen, um Cluster von überall aus zu verwalten. |

| Azure Arc Kubernetes-Administrator | Ermöglicht Ihnen das Verwalten aller Ressourcen unter einem Cluster/Namespace, außer das Aktualisieren oder Löschen von Ressourcenkontingenten und Namespaces. |

| Azure Arc Kubernetes-Clusteradministrator | Ermöglicht Ihnen das Verwalten aller Ressourcen im Cluster. |

| Azure Arc Kubernetes-Ansicht | Ermöglicht Ihnen das Anzeigen aller Ressourcen im Cluster/Namespace mit Ausnahme von Geheimnissen. |

| Schreibberechtigter für Azure Arc Kubernetes | Sie können alles im Cluster/Namespace aktualisieren, außer (Cluster-)Rollen und (Cluster-)Rollenbindungen. |

| Kubernetes-Cluster – Azure Arc-Onboarding | Mit einer Rollendefinition können Sie beliebige Benutzer/Dienste autorisieren, Ressourcen für verbundene Cluster zu erstellen. |

Nächste Schritte

Weitere Informationen zu Ihrer Hybrid- und Multi-Cloud-Umgebung finden Sie in den folgenden Artikeln:

- Prüfen Sie die Voraussetzungen für Kubernetes mit Azure Arc-Unterstützung.

- Prüfen Sie die validierten Kubernetes-Distributionen für Kubernetes mit Azure Arc-Unterstützung.

- Lesen Sie die Informationen zum Verwalten von Hybrid- und Multi-Cloud-Umgebungen.

- Überprüfen Sie allgemeine Richtlinien für den bedingten Zugriff , die bei Verwendung von Azure RBAC für Azure Arc-fähigen Kubernetes-Cluster angewendet werden sollen.

- Die Ressourcenorganisation kann Sie bei der Planung und Anwendung von Governance und Sicherheit mit Azure RBAC unterstützen.

- Hier erfahren Sie, wie Sie Microsoft Entra ID mit Azure Arc-fähigen Kubernetes-Clustern integrieren.

- Erfahren Sie, wie Sie mithilfe von Cluster Connect von einem beliebigen Standort aus sicher auf Ihren Cluster zugreifen.

- Überprüfen Sie Azure-Landing-Zonen – Azure-Identitäts- und Zugriffsverwaltungsentwurfsbereich.

- Überprüfen Sie die Methodik Cloud Adoption Framework: Zugriffssteuerung.

- Erleben Sie automatisierte Azure Arc-fähige Kubernetes-Szenarien mit Azure Arc Jumpstart.

- Informieren Sie sich anhand des Azure Arc-Lernpfads ausführlicher über Azure Arc.

- Sehen Sie sich die Häufig gestellten Fragen - Azure Arc-fähig an, um Antworten auf die häufigsten Fragen zu finden.