Netzwerktopologie und Netzwerkkonnektivität für Server mit Azure Arc-Unterstützung

Mit Servern mit Azure Arc-Unterstützung können Sie Ihre physischen Windows- und Linux-Server und virtuellen Computer (die entweder in Ihrer lokalen Umgebung oder bei einem Cloudanbieter gehostet werden) mithilfe der Azure-Steuerungsebene verwalten. Dieses Dokument führt Sie durch die wichtigsten Entwurfsüberlegungen und bewährten Methoden für die Konnektivität von Servern mit Azure Arc-Unterstützung im Rahmen einer Cloud Adoption Framework-Anleitung für Zielzonen auf Unternehmensniveau.

In diesem Artikel wird davon ausgegangen, dass Sie die Zielzone auf Unternehmensniveau erfolgreich implementiert und Hybridnetzwerkverbindungen eingerichtet haben, und konzentriert sich daher auf die Connected Machine-Agent-Konnektivität der Server mit Azure Arc-Unterstützung. Wenn Sie weitere Informationen zu dieser Voraussetzung benötigen, sehen Sie sich die Übersicht sowie den Implementierungsleitfaden für Zielzonen auf Unternehmensniveau an.

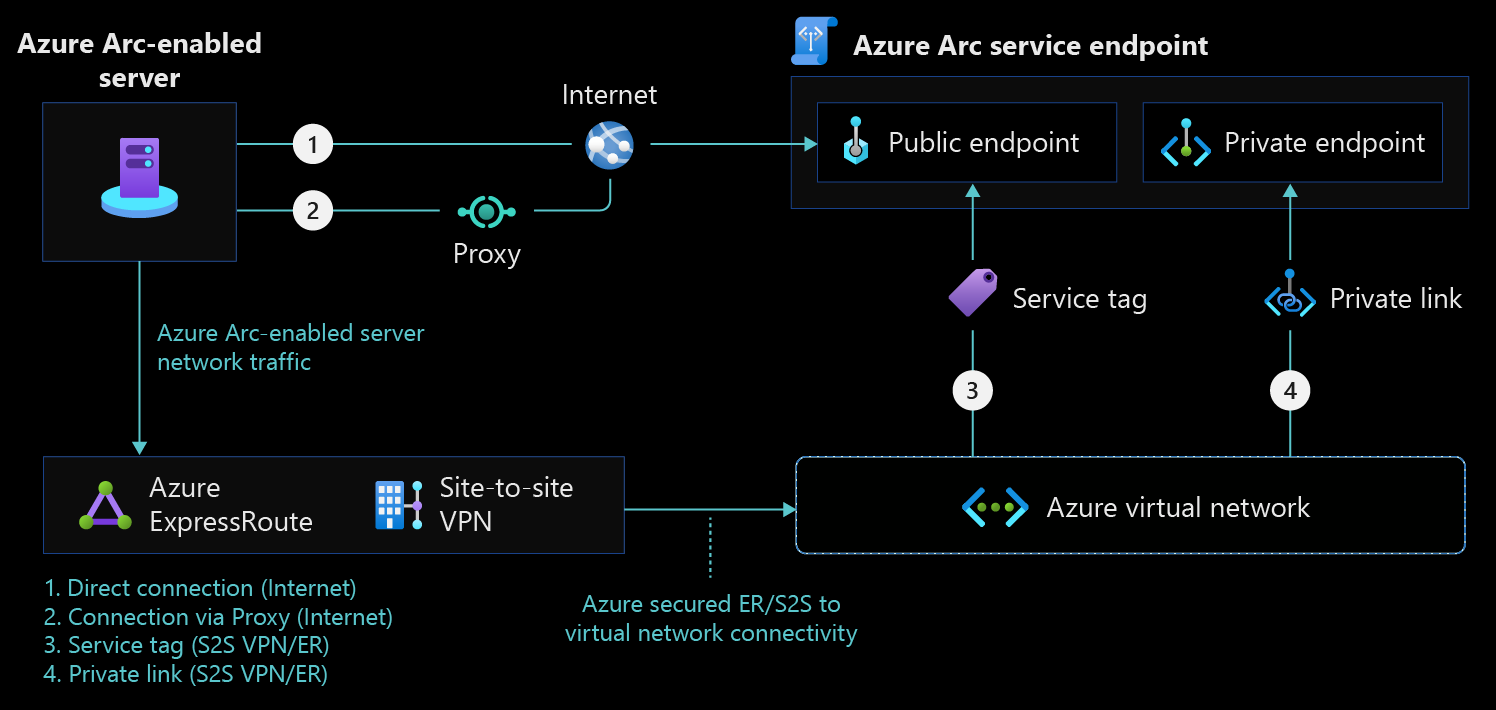

Architektur

Das folgende Diagramm zeigt eine konzeptionelle Referenzarchitektur für die Konnektivität von Servern mit Azure Arc-Unterstützung.

Überlegungen zum Entwurf

Die folgende Liste bietet eine Übersicht über die Überlegungen zum Netzwerkentwurf für Server mit Azure Arc-Unterstützung.

- Definieren Sie die Konnektivitätsmethode des Agents: Überprüfen Sie Ihre bestehende Infrastruktur, die Sicherheitsanforderungen und entscheiden Sie, wie der Connected Machine-Agent mit Azure von Ihrem lokalen Netzwerk oder anderen Cloudanbietern aus kommunizieren soll. Diese Verbindung kann direkt über das Internet verlaufen, über einen Proxyserver, oder Sie können Private Link für eine private Verbindung implementieren.

- Verwalten des Zugriffs auf Azure-Diensttags: Erstellen Sie einen automatisierten Prozess, um die Firewall- und Proxynetzwerkregeln entsprechend den Netzwerkanforderungen für den Connected Machine-Agent zu aktualisieren.

- Sichern Sie Ihre Netzwerkkonnektivität zu Azure Arc: Konfigurieren Sie das Betriebssystem des Computers für die Verwendung von Transport Layer Security (TLS) Version 1.2. Von älteren Versionen wird aufgrund bekannter Sicherheitsrisiken abgeraten.

- Definieren Sie die Konnektivitätsmethode der Erweiterungen: Azure-Erweiterungen, die auf einem Server mit Azure Arc-Unterstützung bereitgestellt werden, müssen in der Regel mit anderen Azure-Diensten kommunizieren. Diese Konnektivität kann direkt über öffentliche Netzwerke, über eine Firewall oder über einen Proxyserver verlaufen. Wenn Ihr Design private Konnektivität erfordert, müssen Sie zusätzliche Schritte ausführen, die über die Konfiguration privater Endpunkte für den Arc-Agent hinausgehen, um die Private Endpoint-Konnektivität für jeden Dienst zu aktivieren, auf den durch Erweiterungen zugegriffen wird.

- Überprüfen Sie Ihre gesamte Konnektivitätsarchitektur: Überprüfen Sie die Netzwerktopologie- und den Konnektivitätsentwurfsbereich der Azure-Zielzone auf Unternehmensniveau, um die Auswirkungen von Servern mit Azure Arc-Unterstützung auf Ihre Gesamtkonnektivität zu bewerten.

Entwurfsempfehlungen

Definieren der Konnektivitätsmethode des Azure Arc-Agents

Mithilfe von Servern mit Azure Arc-Unterstützung können Sie Hybridcomputer mithilfe der folgenden Methoden verbinden:

- Direkte Verbindung, optional hinter einer Firewall oder einem Proxyserver

- Azure Private Link

Direkte Verbindung

Server mit Azure Arc-Unterstützung bieten eine direkte Konnektivität zu öffentlichen Azure-Endpunkten. Bei dieser Konnektivitätsmethode öffnen alle Computer-Agents eine Verbindung über das Internet, indem sie einen öffentlichen Endpunkt verwenden. Der Connected Machine-Agent für Linux und Windows kommuniziert ausgehend auf sichere Weise mit Azure, indem er das HTTPS-Protokoll (TCP/443) verwendet.

Wenn Sie die direkte Verbindungsmethode verwenden, müssen Sie Ihren Zugriff auf den Connected Machine-Agent überprüfen. Wir empfehlen, die erforderlichen Netzwerkregeln zu konfigurieren.

Proxyserver oder Firewallverbindung (optional)

Wenn der Computer eine Firewall oder einen Proxyserver für die Kommunikation über das Internet verwendet, stellt der Agent eine ausgehende Verbindung über das HTTPS-Protokoll her.

Wenn die ausgehende Konnektivität durch Ihre Firewall oder einen Proxyserver eingeschränkt ist, müssen Sie die IP-Bereiche gemäß den Netzwerkanforderungen des Connected Machine-Agents zulassen. Wenn Sie dem Agent nur die erforderlichen IP-Bereiche oder Domänennamen für die Kommunikation mit dem Dienst erlauben, verwenden Sie Diensttags und URLs, um Ihre Firewall oder Ihren Proxyserver zu konfigurieren.

Wenn Sie auf Ihren Servern mit Azure Arc-Unterstützung Erweiterungen bereitstellen, verbindet sich jede Erweiterung mit ihrem eigenen Endpunkt oder ihren eigenen Endpunkten, und Sie müssen auch alle entsprechenden URLs in der Firewall oder dem Proxy zulassen. Durch das Hinzufügen dieser Endpunkte wird der Datenverkehr im Netzwerk präzise abgesichert, um das Prinzip der geringsten Rechte (Principle of Least Privilege, PoLP) zu erfüllen.

Private Link

Durch die Verwendung eines Azure Arc-fähigen Servers mit Arc Private Link Scope können Sie sicherstellen, dass der gesamte Datenverkehr von Ihren Arc-Agenten in Ihrem Netzwerk verbleibt. Diese Konfiguration bietet Sicherheitsvorteile: Der Datenverkehr durchläuft nicht das Internet und Sie müssen nicht so viele ausgehende Ausnahmen in der Firewall Ihres Rechenzentrums öffnen. Die Verwendung von Private Link bringt jedoch eine Reihe von Verwaltungsherausforderungen mit sich und erhöht gleichzeitig die Gesamtkomplexität und die Kosten, insbesondere für globale Organisationen. Beispiele hierfür sind:

- Die Wahl, Arc Private Link Scopes zu verwenden, umfasst alle Arc-Clients unter demselben DNS-Bereich. Einige Arc-Clients können keine privaten Endpunkte und andere keine öffentlichen Endpunkte verwenden, wenn sie einen DNS-Server gemeinsam nutzen (ohne Problemumgehungen wie DNS-Richtlinien)

- Ihre Arc-Clients sind entweder alle privaten Endpunkte in einer primären Region oder DNS muss so konfiguriert werden, dass dieselben privaten Endpunktnamen in unterschiedliche IP-Adressen aufgelöst werden (z. B. durch Verwendung selektiv replizierter DNS-Partitionen für Active Directory-integriertes DNS). Wenn Sie für alle Ihre Arc-Clients dieselben privaten Endpunkte verwenden, müssen Sie in der Lage sein, den Datenverkehr von allen Ihren Netzwerken an die privaten Endpunkte weiterzuleiten.

- Es sind zusätzliche Schritte erforderlich, um sicherzustellen, dass private Endpunkte auch für alle Azure-Dienste verwendet werden, auf die über mithilfe von Arc bereitgestellte Extensions-Softwarekomponenten zugegriffen wird, z. B. Log Analytics-Arbeitsbereiche, Automatisierungskonten, Key Vault oder Azure Storage

- Für die Konnektivität mit Azure Entra ID wird ein öffentlicher Endpunkt verwendet, sodass Clients weiterhin einen Internetzugang benötigen

Aufgrund dieser Herausforderungen empfehlen wir zu prüfen, ob Private Link eine Voraussetzung für Ihre Arc-Implementierung ist. Bedenken Sie, dass bei öffentlichen Endpunkten der Datenverkehr verschlüsselt wird und je nach Verwendung von Arc für Server auf Verwaltungs- und Metadatenverkehr beschränkt werden kann. Sicherheitsbedenken können durch die Implementierung lokaler Agent-Sicherheitskontrollen gemildert werden.

Weitere Einzelheiten finden Sie in den Einschränkungen und Beschränkungen im Zusammenhang mit der Private Link-Unterstützung für Arc.

Tipp

Weitere Informationen finden Sie unter Azure Private Link-Sicherheit.

Verwalten des Zugriffs auf Azure-Diensttags

Wir empfehlen die Implementierung eines automatisierten Prozesses zur Aktualisierung der Firewall- und Proxynetzwerkregeln entsprechend den Azure Arc-Netzwerkanforderungen.

Sichern der Netzwerkkonnektivität mit Azure Arc

Wir empfehlen, das Protokoll Transport Layer Security 1.2 zu verwenden, um die Sicherheit der Daten bei der Übertragung zu Azure zu gewährleisten. Ältere Versionen von TLS/Secure Sockets Layer (SSL) wurden als gefährdet eingestuft und werden nicht empfohlen.

Definieren der Konnektivitätsmethode der Erweiterungen

Wenn Sie eine der von Servern mit Azure Arc-Unterstützung unterstützten VM-Erweiterungen aktivieren, stellen diese Erweiterungen eine Verbindung mit anderen Azure-Diensten her. Es ist wichtig, die Konnektivitätsmethode für diese Erweiterungen zu bestimmen: entweder direkt, hinter einem Proxyserver bzw. einer Firewall oder mithilfe von Azure Private Link.

Wenn Ihre Server mit Azure Arc-Unterstützung einen Proxy oder eine Firewall verwenden, müssen Sie außerdem alle für die Erweiterungen erforderlichen URLs zulassen, da diese mit ihren eigenen Endpunkten kommunizieren.

Wenn Sie Private Link verwenden, müssen Sie Private Link für jeden Dienst konfigurieren.

Nächste Schritte

Weitere Hinweise zur Einführung der Hybrid Cloud finden Sie in den folgenden Ressourcen:

- Sehen Sie sich Szenarien für den Einstieg in Azure Arc an.

- Machen Sie sich mit den Voraussetzungen für Server mit Azure Arc-Unterstützung vertraut.

- Informieren Sie sich über die erforderliche Netzwerkkonfiguration für die Private Link-Konnektivitätsmethode.

- Machen Sie sich mit der Funktionsweise von Private Link für Server mit Azure Arc-Unterstützung vertraut.

- Planen Sie eine Bereitstellung im großen Stil von Servern mit Azure Arc-Unterstützung.

- Planen Sie Ihr Private Link-Setup.

- Lesen Sie den Leitfaden zur Problembehandlung für die Agent-Verbindung von Servern mit Azure Arc-Unterstützung, um ggf. vorhandene Konnektivitätsprobleme zu lösen.

- Informieren Sie sich anhand des Azure Arc-Lernpfads ausführlicher über Azure Arc.