Geschäftliche Resilienz

Eine Organisation kann ihr Sicherheitssystem nicht perfektionieren, aber sie kann resilient gegenüber Angriffen werden. Genau wie Menschen nie gegen alle Gesundheits- und Sicherheitsrisiken immun sein werden, können Daten- und Informationssysteme nicht hundertprozentig vor Angriffen geschützt werden.

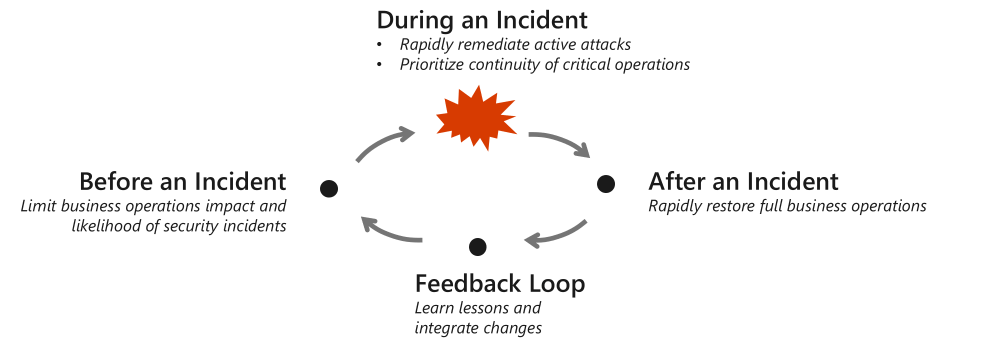

Konzentrieren Sie Ihre Sicherheitsbemühungen darauf, die Resilienz von Geschäftsvorgängen bei Sicherheitsincidents zu erhöhen. Diese Maßnahmen können Risiken verringern und kontinuierliche Verbesserungen des Sicherheitsstatus und Reaktionsfähigkeit auf Incidents ermöglichen.

Resilienz erfordert eine pragmatische Sicht, die von einer Sicherheitsverletzung ausgeht. In diese muss über den gesamten Lebenszyklus des Sicherheitsrisikos investiert werden.

Vor einem Incident: Verbessern Sie kontinuierlich den Sicherheitsstatus und die Reaktionsfähigkeit der Organisation auf Incidents. Die kontinuierliche Verbesserung des Sicherheitsstatus hilft, die Wahrscheinlichkeit und die potenziellen Auswirkungen eines Sicherheitsincidents auf Ihre Geschäftsvorgänge und -ressourcen zu begrenzen. In den Sicherheitsdisziplinen werden viele verschiedene Methoden behandelt, die eines gemeinsam haben: Sie sind auf die Erhöhung der Angriffskosten ausgelegt. Sorgen Sie dafür, dass die Angreifer neue Methoden entwickeln und ausprobieren müssen, da sie die alten nicht mehr anwenden können. Dadurch steigen Kosten und Aufwand, sodass Angreifer ausgebremst werden und unwahrscheinlicher Erfolg haben.

Während eines Incidents: Geschäftsvorgänge müssen während eines Incidents fortgesetzt werden, auch wenn sie beeinträchtigt, langsamer oder nur auf kritische Systeme beschränkt sind. Während eines Angriffs muss ein Krankenhaus die Patientenbehandlung aufrechterhalten, Frachtschiffe müssen be- und entladen werden, und Flugzeuge müssen weiterhin sicher fliegen. Die beiden Hauptprioritäten während eines Incidents lauten:

- Kritische Vorgänge schützen: Im Bedrohungsfall sollten alle Bemühungen auf den Schutz und die Aufrechterhaltung kritischer Geschäftsvorgänge gerichtet werden, noch vor allen anderen Funktionen.

- Weitere Schäden verhindern: Sicherheitsvorgänge sollen vor allem das gesamte Ausmaß des Zugriffs durch den Angreifer ermitteln und diesen dann schnell aus der Umgebung beseitigen. Dadurch werden weitere Schäden durch die Angreifer verhindert, also auch Vergeltungsmaßnahmen.

Nach einem Incident: Wenn Geschäftsvorgänge während eines Angriffs beschädigt werden, müssen sofort Reparaturmaßnahmen eingeleitet werden, um den vollständigen Geschäftsbetrieb wiederherzustellen. Diese Reparaturmaßnahmen müssen auch dann angewendet werden, wenn dies das Wiederherstellen von Vorgängen ohne die beim Angriff verloren gegangenen Daten bedeutet, zum Beispiel bei Ransomware- oder NotPetya-Angriffen.

Feedbackschleife: Angreifer wiederholen ihre Vorgehensweise oder wiederholen, was sich bei anderen Angreifern bewährt hat. Angreifer lernen aus den Angriffen auf Ihre Organisation, also müssen Sie kontinuierlich aus den Angriffen lernen. Konzentrieren Sie sich auf die bewährten und bekannten Angriffsmethoden, die zuvor versucht wurden. Sorgen Sie dafür, dass Sie diese erkennen, schnell reagieren, abwehren und sich von diesen erholen können. Ihre Bemühungen erhöhen die Kosten für Angriffe auf Ihre Organisation und verhindern oder verlangsamen zukünftige Angriffe.

Schauen Sie sich das folgende Video an, um zu erfahren, wie Sie die Resilienz Ihres Unternehmens für Sicherheitsangriffe erstellen und verwalten.

Resilienzziele

Die Sicherheitsresilienz konzentriert sich auf die Verbesserung der Resilienz Ihres Unternehmens.

- Ermöglichen Sie es Ihrem Unternehmen, schnell Innovationen zu entwickeln und sich an die sich ständig ändernde Geschäftsumgebung anzupassen. Sicherheit sollte immer auch bedeuten, nach sicheren Möglichkeiten für geschäftliche Innovationen und die Einführung neuer Technologie zu suchen. Ihre Organisation kann sich dann an unerwartete Änderungen in der Geschäftsumgebung anpassen, z. B. die plötzliche Umstellung auf die Arbeit von zu Hause aufgrund von COVID-19.

- Begrenzen Sie die Auswirkungen und die Wahrscheinlichkeit von Unterbrechungen vor, während und nach aktiven Angriffen auf Geschäftsvorgänge.

Sicherheitsresilienz und Annahme einer Sicherheitsverletzung

Ein gutes Sicherheitskonzept beginnt mit der Annahme einer Sicherheitsverletzung oder Kompromittierung. Sie müssen verstehen, dass IT-Systeme über das offene Internet agieren, in dem Cyberkriminelle ständig Angriffe durchführen und Organisationen kompromittieren. Diese Annahme ist ein wichtiges Prinzip des Zero-Trust-Ansatzes, der ein gutes und pragmatisches Sicherheitskonzept fördert. Ein Zero-Trust-Ansatz bereitet Ihre Organisation darauf vor, Angriffe zu verhindern, deren Schaden zu begrenzen und sich schnell von ihnen zu erholen.

Hinweis

Das Prinzip Von einer Sicherheitsverletzung ausgehen bedeutet jedoch nicht, grundsätzlich von Kompromittierungen in einer Form auszugehen, die Regulierungsbehörden gemeldet werden kann. Das Prinzip setzt voraus, dass die Sicherheitsmaßnahmen in einem gewissen Umfang verletzt oder kompromittiert wurden. Anschließend liegt der Fokus darauf, die Organisation durch Verbesserungen des Sicherheitsstatus und der Reaktionsprozesse resilient zu gestalten.

Durch die Annahme von Kompromittierungen können Veränderungen bei den Mitarbeitern, Prozessen und Technologien in Ihrer Organisation bewirkt werden. Schulungen, Übungen und andere Aktivitäten zur Vorbereitung auf Incidents sind gute Beispiele. Weitere Informationen finden Sie unter Vorbereitung auf Incidents.

Die Annahme einer Kompromittierung ist eine erhebliche Veränderung der klassischen Einstellung zur Sicherheit. Dabei wurde davon ausgegangen, dass Organisationen ein makellos sicheres Netzwerk einrichten können, das von einem Sicherheitsperimeter geschützt wird, sodass alle wichtigen Geschäftsaktivitäten auf dieses Netzwerk beschränkt sind. Einige Elemente dieser Strategie sind auch für die Unternehmensresilienz vorteilhaft. Die Annahme eines perfekt geschützten Netzwerks ist in der Welt des mobilen Arbeitens und der sich ständig weiterentwickelnden Geschäftsmodelle, Technologieplattformen und Sicherheitsbedrohungen jedoch nicht realistisch.

Resilienz erfordert eine enge Zusammenarbeit zwischen Projektbeteiligten, IT-Experten, Führungskräften und Sicherheitsexperten.

Nächste Schritte

Die Sicherheitsdisziplinen in der Sicherheitsmethodik sind auf das Ziel ausgerichtet, die Resilienz gegenüber Sicherheitsincidents zu erhöhen. Weitere Informationen finden Sie unter