Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

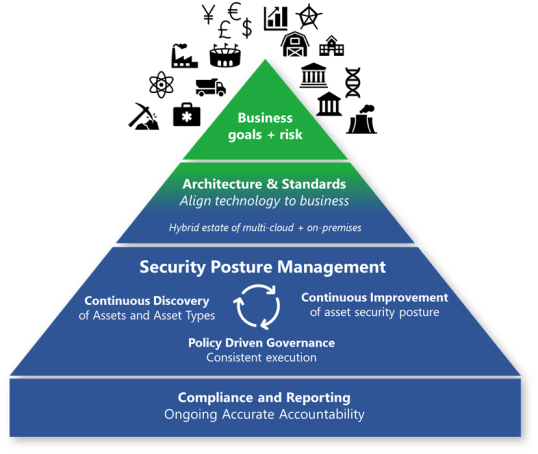

Die Sicherheitsgovernance verbindet Ihre Geschäftsprioritäten mit technischen Implementierungen, z. B. Architektur, Standards und Richtlinien. Governanceteams sorgen für Überblick und Überwachung, um den Sicherheitsstatus im Laufe der Zeit aufrecht zu erhalten und zu verbessern. Diese Teams melden auch die Compliance, die aufsichtsbehördlichen Stellen erfordern.

Geschäftsziele und -risiken bieten die effektivste Anleitung für Sicherheit. Mit diesem Ansatz wird sichergestellt, dass sich die Sicherheitsbemühungen auf die wichtigsten Prioritäten der Organisation konzentrieren. Darüber hinaus hilft es Risikobesitzern, indem sie vertraute Sprache und Prozesse im Rahmen des Risikomanagements verwenden.

Dieser Artikel ist ein unterstützender Leitfaden für die "Govern "-Methode. Es bietet Bereiche der Sicherheitsoptimierung, die Sie berücksichtigen können, während Sie sich in dieser Phase in Ihrer Reise bewegen.

Modernisierung des Sicherheitsstatus

Die Verwendung der Problemberichterstattung ist keine effektive Strategie für die Aufrechterhaltung Ihres Sicherheitsstatus. Im Cloud-Zeitalter erfordert Governance einen aktiven Ansatz, der kontinuierlich mit anderen Teams zusammenarbeitet. Das Sicherheitsstatusmanagement ist eine neue und wesentliche Funktion. Diese Rolle befasst sich mit der kritischen Frage der Umweltsicherheit. Sie umfasst wichtige Bereiche wie Sicherheitsrisikomanagement- und Sicherheitscomplianceberichte.

In einer lokalen Umgebung basiert die Sicherheitsgovernance auf den regelmäßigen Daten, die über die Umgebung verfügbar sind. Dieser Ansatz führt häufig zu veralteten Informationen. Die Cloudtechnologie revolutioniert diesen Prozess durch die Bereitstellung von On-Demand-Einblick in den aktuellen Sicherheitsstatus und die Bestandsabdeckung. Dieser Echtzeit-Einblick wandelt Governance in eine dynamischere Organisation um. Es fördert die engere Zusammenarbeit mit anderen Sicherheitsteams, um Sicherheitsstandards zu überwachen, Anleitungen bereitzustellen und Prozesse zu verbessern.

In seinem idealen Zustand fördert die Governance eine kontinuierliche Verbesserung in der gesamten Organisation. Dieser fortlaufende Prozess setzt alle Teile der Organisation ein, um ständige Sicherheitsfortschritte sicherzustellen.

Im Folgenden sind die wichtigsten Prinzipien für die Sicherheitsgovernance aufgeführt:

Kontinuierliches Ermitteln von Ressourcen und Ressourcentypen: Ein statisches Inventar ist in einer dynamischen Cloudumgebung nicht möglich. Ihre Organisation muss sich auf die kontinuierliche Ermittlung von Ressourcen und Ressourcentypen konzentrieren. In der Cloud kommen regelmäßig neue Arten von Diensten hinzu. Workloadbesitzer passen die Anzahl der Anwendungs- und Dienstinstanzen dynamisch nach Bedarf an, wodurch eine sich ständig ändernde Umgebung entsteht. Diese Situation macht die Bestandsverwaltung zu einer sich ständig weiterentwickelnden Disziplin. Governanceteams müssen bestandstypen und Instanzen kontinuierlich identifizieren, um mit diesem Änderungstempo schrittzuhalten.

Kontinuierliche Verbesserung des Sicherheitsstatus von Ressourcen: Governanceteams sollten sich auf die Verbesserung und Durchsetzung von Standards konzentrieren, um mit der Cloud und angreifern schritt zu halten. IT-Organisationen müssen schnell auf neue Bedrohungen reagieren und sich entsprechend anpassen. Angreifer entwickeln ständig ihre Techniken weiter, während die Verteidigung kontinuierlich verbessert und möglicherweise aktualisiert werden muss. Sie können nicht immer alle erforderlichen Sicherheitsmaßnahmen in die ersteinrichtung integrieren.

Richtliniengesteuerte Governance: Diese Governance stellt eine konsistente Implementierung sicher, da Sie Richtlinien einmal definieren und automatisch auf Ressourcen anwenden. Dieser Prozess begrenzt Zeit und Aufwand für wiederholte manuelle Vorgänge.This process limits wasted time and effort on repeated manual tasks. Sie wird häufig mithilfe von Azure-Richtlinien- oder Nicht-Microsoft-Richtlinienautomatisierungsframeworks implementiert.

Häufig sind Leitfäden zu Best Practices iterativ, um Agilität zu gewährleisten. Es werden kleine Informationspakete aus mehreren Quellen einbezogen, um ein Gesamtbild zu erstellen und fortlaufend kleine Anpassungen vorzunehmen.

Umsetzung in Azure

Microsoft Defender für Cloud kann Ihnen helfen, virtuelle Computer in Ihrer Umgebung kontinuierlich durch die automatische Bereitstellung von Datensammlungen zu ermitteln und automatisch zu verwalten.

Microsoft Defender für Cloud-Apps können Ihnen helfen, Die Erstanbieter- und Nicht-Microsoft-Software als Dienst-Apps, die in Ihren Umgebungen verwendet werden, kontinuierlich zu ermitteln und zu steuern.

Vorfallbereitschaft und Reaktion

Sicherheitsgovernance ist für die Aufrechterhaltung Ihrer Bereitschaft von entscheidender Bedeutung. Um Standards strikt durchzusetzen, müssen robuste Governancemechanismen und -praktiken die Umsetzung von Bereitschafts- und Reaktionsmechanismen und operativen Praktiken unterstützen. Berücksichtigen Sie die folgenden Empfehlungen, um die Bereitschafts- und Reaktionsstandards für Vorfälle zu steuern:

Vorfallbereitschaftsgovernance

Automatisieren der Governance: Verwenden Sie Tools, um die Governance so weit wie möglich zu automatisieren. Mithilfe von Tools können Sie Richtlinien für Infrastrukturbereitstellungen verwalten, Härtungsmaßnahmen implementieren, Daten schützen und Identitäts- und Zugriffsverwaltungsstandards verwalten. Durch die Automatisierung der Governance dieser Sicherheitsmaßnahmen können Sie sicherstellen, dass alle Ressourcen in Ihrer Umgebung ihren eigenen Sicherheitsstandards und allen Complianceframeworks entsprechen, die für Ihr Unternehmen erforderlich sind. Weitere Informationen finden Sie unter Erzwingen von Cloudgovernancerichtlinien.

Halten Sie sich an Sicherheitsgrundwerte von Microsoft: Verstehen Sie die Sicherheitsempfehlungen von Microsoft für die Dienste in Ihrer Cloud-Umgebung, die als Sicherheitsgrundwerte verfügbar sind. Diese Basispläne können Ihnen dabei helfen, sicherzustellen, dass Ihre vorhandenen Bereitstellungen ordnungsgemäß gesichert sind und dass neue Bereitstellungen von Anfang an ordnungsgemäß konfiguriert sind. Dieser Ansatz reduziert das Risiko von Fehlkonfigurationen.

Governance zur Reaktion auf Vorfälle

Governance des Vorfallreaktionsplans: Der Plan zur Reaktion auf Vorfälle sollte mit der gleichen Sorgfalt wie die anderen kritischen Dokumente in Ihrem Nachlass beibehalten werden. Ihr Plan für die Reaktion auf Vorfälle sollte folgendes sein:

Die Version wird gesteuert, um sicherzustellen, dass Teams von der neuesten Version abarbeiten und dass die Versionsverwaltung überwacht werden kann.

In hochverwendbarm und sicheren Speicher gespeichert.

Es wurde regelmäßig überprüft und aktualisiert, wenn Änderungen an der Umgebung erforderlich sind.

Governance der Schulung zur Reaktion auf Vorfälle: Schulungsmaterialien für die Reaktion auf Vorfälle sollten für die Prüfbarkeit versionsgesteuert sein und sicherstellen, dass die neueste Version zu einem bestimmten Zeitpunkt verwendet wird. Sie sollten auch regelmäßig überprüft und aktualisiert werden, wenn Aktualisierungen des Plans zur Reaktion auf Vorfälle vorgenommen werden.

Umsetzung in Azure

Azure Policy ist eine Richtlinienverwaltungslösung, die Sie verwenden können, um Organisationsstandards zu erzwingen und die Compliance im großen Maßstab zu bewerten. Um die Richtlinienerzwingung für viele Azure-Dienste zu automatisieren, nutzen Sie integrierte Richtliniendefinitionen.

Defender für Cloud bietet Sicherheitsrichtlinien, die die Einhaltung Ihrer Sicherheitsstandards automatisieren können.

Vertraulichkeitsgovernance

Effektive Governance ist entscheidend für die Aufrechterhaltung von Sicherheit und Compliance in Unternehmenscloudumgebungen. Governance umfasst die Richtlinien, Verfahren und Kontrollen, mit denen sichergestellt wird, dass Daten sicher und gemäß den gesetzlichen Vorschriften verwaltet werden. Sie bietet einen Rahmen für Entscheidungsfindung, Rechenschaftspflicht und kontinuierliche Verbesserung, die für den Schutz vertraulicher Informationen und die Aufrechterhaltung von Vertrauen unerlässlich ist. Dieser Rahmen ist entscheidend für die Wahrung des Vertraulichkeitsprinzips der CIA Triad. Dadurch können Sie sicherstellen, dass vertrauliche Daten nur für autorisierte Benutzer und Prozesse zugänglich sind.

Technische Richtlinien: Diese Richtlinien umfassen Zugriffssteuerungsrichtlinien, Datenverschlüsselungsrichtlinien und Datenmasken- oder Tokenisierungsrichtlinien. Ziel dieser Richtlinien ist es, eine sichere Umgebung zu schaffen, indem die Vertraulichkeit der Daten durch strenge Zugriffskontrollen und robuste Verschlüsselungsmethoden gewährleistet wird.

Schriftliche Richtlinien: Schriftliche Richtlinien dienen als Verwaltungsframework für die gesamte Unternehmensumgebung. Sie legen die Anforderungen und Parameter für die Datenverarbeitung, den Zugriff und den Schutz fest. Diese Dokumente sorgen für Konsistenz und Compliance in der gesamten Organisation und stellen klare Richtlinien für Mitarbeiter und IT-Mitarbeiter bereit. Schriftliche Richtlinien dienen auch als Referenzpunkt für Audits und Bewertungen, die dabei helfen, Lücken in den Sicherheitspraktiken zu identifizieren und zu beheben.

Schutz vor Datenverlust: Kontinuierliche Überwachung und Überwachung von DLP-Maßnahmen (Data Loss Prevention, Verhinderung von Datenverlust) sollten durchgeführt werden, um die laufende Einhaltung der Vertraulichkeitsanforderungen sicherzustellen. Dieser Prozess umfasst regelmäßige Überprüfungen und Aktualisierungen von DLP-Richtlinien, das Durchführen von Sicherheitsbewertungen und das Reagieren auf Vorfälle, die die Vertraulichkeit von Daten beeinträchtigen könnten. Richten Sie DLP programmgesteuert in der gesamten Organisation ein, um einen konsistenten und skalierbaren Ansatz zum Schutz vertraulicher Daten sicherzustellen.

Überwachen der Compliance und der Durchsetzungsmethoden

Es ist wichtig, die Compliance zu überwachen und Richtlinien durchzusetzen, um das Vertraulichkeitsprinzip in Unternehmenscloudumgebungen aufrechtzuerhalten. Diese Aktionen sind für robuste Sicherheitsstandards unerlässlich. Diese Prozesse stellen sicher, dass alle Sicherheitsmaßnahmen konsistent angewendet und effektiv angewendet werden, um vertrauliche Daten vor unbefugtem Zugriff und Verstößen zu schützen. Regelmäßige Bewertungen, automatisierte Überwachung und umfassende Schulungsprogramme sind unerlässlich, um die Einhaltung etablierter Richtlinien und Verfahren sicherzustellen.

Regelmäßige Audits und Bewertungen: Führen Sie regelmäßige Sicherheitsprüfungen und -bewertungen durch, um sicherzustellen, dass Richtlinien befolgt und Bereiche zur Verbesserung identifiziert werden. Diese Audits sollten regulatorische, branchenspezifische und organisatorische Standards und Anforderungen abdecken und möglicherweise Prüfer von Drittanbietern einbeziehen, um eine unvoreingenommene Bewertung bereitzustellen. Ein genehmigtes Bewertungs- und Inspektionsprogramm trägt dazu bei, hohe Sicherheitsstandards und Compliance aufrechtzuerhalten, und stellt sicher, dass alle Aspekte der Datenvertraulichkeit gründlich überprüft und behandelt werden.

Automatisierte Complianceüberwachung: Tools wie Azure Policy automatisieren die Überwachung der Compliance mit Sicherheitsrichtlinien und bieten Echtzeiteinblicke und Warnungen. Diese Funktionalität trägt dazu bei, die kontinuierliche Einhaltung von Sicherheitsstandards sicherzustellen. Die automatisierte Überwachung hilft Ihnen, Richtlinienverletzungen schnell zu erkennen und darauf zu reagieren, wodurch das Risiko von Datenschutzverletzungen reduziert wird. Außerdem wird die kontinuierliche Einhaltung sichergestellt, indem konfigurationen und Zugriffskontrollen regelmäßig anhand etablierter Richtlinien überprüft werden.

Schulungs- und Sensibilisierungsprogramme: Informieren Sie Mitarbeiter über Richtlinien zur Vertraulichkeit von Daten und bewährte Methoden, um eine sicherheitsbewusste Kultur zu fördern. Regelmäßige Schulungen und Sensibilisierungsprogramme tragen dazu bei, dass alle Mitarbeiter ihre Rollen und Verantwortlichkeiten bei der Wahrung der Vertraulichkeit von Daten verstehen. Diese Programme sollten regelmäßig aktualisiert werden, um Änderungen an Richtlinien und neuen Bedrohungen widerzuspiegeln. Mit dieser Strategie wird sichergestellt, dass Die Mitarbeiter stets mit den neuesten Kenntnissen und Fähigkeiten ausgestattet sind.

Integritätsgovernance

Um Ihre Integritätsschutz effektiv aufrechtzuerhalten, benötigen Sie eine gut durchdachte Governancestrategie. Diese Strategie sollte sicherstellen, dass alle Richtlinien und Verfahren dokumentiert und durchgesetzt werden und dass alle Systeme kontinuierlich auf Compliance überprüft werden.

Die im Abschnitt "Vertraulichkeitsgovernance" beschriebenen Anleitungen gelten auch für das Prinzip der Integrität. Die folgenden Empfehlungen sind für die Integrität spezifisch:

Automatisierte Datenqualitätsgovernance: Erwägen Sie die Verwendung einer Standardlösung zur Steuerung Ihrer Daten. Verwenden Sie eine vorgefertigte Lösung, um die Belastung Ihres Data Governance-Teams bei der manuellen Qualitätsüberprüfung zu entlasten. Diese Strategie reduziert auch das Risiko eines unbefugten Zugriffs und änderungen an Daten während des Validierungsprozesses.

Automatisierte Systemintegritätsgovernance: Erwägen Sie die Verwendung eines zentralen, einheitlichen Tools, um Ihre Systemintegritätsgovernance zu automatisieren. Mit Azure Arc können Sie beispielsweise Systeme in mehreren Clouds, lokalen Rechenzentren und Edgewebsites steuern. Mithilfe eines solchen Systems können Sie Ihre Governance-Verantwortlichkeiten vereinfachen und die betriebliche Belastung verringern.

Umsetzung in Azure

- Microsoft Purview Data Quality ermöglicht Es Benutzern, die Datenqualität mithilfe von Code-/Low-Code-Regeln zu bewerten, einschließlich sofort einsatzbereiter (OOB)-Regeln und KI-generierter Regeln. Diese Regeln werden auf Spaltenebene angewendet und dann aggregiert, um Bewertungen für Datenressourcen, Datenprodukte und Geschäftsdomänen bereitzustellen. Dieser Ansatz sorgt für eine umfassende Sichtbarkeit der Datenqualität in jeder Domäne.

Verfügbarkeitsgovernance

Die Architekturdesigns, die Sie in Ihrer Cloud-Umgebung standardisieren, erfordern Governance, um sicherzustellen, dass sie nicht abgeweicht werden und dass Ihre Verfügbarkeit nicht durch nichtkonformierende Entwurfsmuster beeinträchtigt wird. Ebenso müssen Ihre Notfallwiederherstellungspläne geregelt werden, um sicherzustellen, dass sie gut gewartet werden.

Verfügbarkeitsdesigngovernance

- Verwalten Sie standardisierte Entwurfsmuster: Codieren und erzwingen Sie Infrastruktur- und Anwendungsentwurfsmuster. Regeln Sie die Wartung von Designstandards, um sicherzustellen, dass sie auf dem neuesten Stand bleiben und vor unbefugtem Zugriff oder Änderung geschützt sind. Behandeln Sie diese Standards mit der gleichen Sorgfalt wie andere Richtlinien. Automatisieren Sie nach Möglichkeit die Durchsetzung von Entwurfsmustern. Sie können beispielsweise Richtlinien aktivieren, um zu steuern, welche Ressourcentypen bereitgestellt werden können, und die Regionen angeben, in denen Bereitstellungen zulässig sind.

Notfallwiederherstellungsgovernance

Governance der Notfallwiederherstellungspläne: Behandeln Sie Notfallwiederherstellungspläne mit der gleichen Wichtigkeit wie Vorfallreaktionspläne. Notfallwiederherstellungspläne sollten folgendes sein:

Versionsgesteuert, um sicherzustellen, dass Teams immer mit der neuesten Version arbeiten und dass die Versionsverwaltung auf Genauigkeit und Compliance überwacht werden kann.

In hochverwendbarm und sicheren Speicher gespeichert.

Wird regelmäßig überprüft und aktualisiert, wenn Änderungen an der Umgebung erforderlich sind.

Governance von Notfallwiederherstellungs-Drills: Notfallwiederherstellungs-Drills dienen nicht nur für Schulungen zu den Plänen, sondern dienen auch als Lernmöglichkeiten zur Verbesserung des Plans selbst. Sie können auch dazu beitragen, betriebliche oder Designstandards zu verfeinern. Die sorgfältige Aufbewahrung von Notfallwiederherstellungs-Drills hilft dabei, Verbesserungsbereiche zu identifizieren und die Einhaltung der Überwachungsanforderungen für die Notfallbereitschaft zu gewährleisten. Indem Sie diese Datensätze im selben Repository wie die Pläne speichern, können Sie dabei helfen, alles organisiert und sicher zu halten.

Sichere Governance unterstützen

Modern Service Management (MSM)

Modern Service Management (MSM) ist eine Reihe von Methoden und Tools zum Verwalten und Optimieren von IT-Diensten in einer Cloudumgebung. Das Ziel von MSM ist es, IT-Dienste an geschäftliche Anforderungen auszurichten. Mit diesem Ansatz wird eine effiziente Servicebereitstellung gewährleistet und gleichzeitig hohe Sicherheitsstandards und Compliance gewährleistet. MSM bietet einen strukturierten Ansatz zur Verwaltung komplexer Cloudumgebungen. MSM ermöglicht Es Organisationen auch, schnell auf Änderungen zu reagieren, Risiken zu mindern und eine kontinuierliche Verbesserung sicherzustellen. Darüber hinaus ist MSM für den Grundsatz der Vertraulichkeit relevant, da es Tools und Praktiken enthält, die Datenschutz erzwingen und Zugriffskontrollen überwachen.

Einheitliches Sicherheitsmanagement: MSM-Tools bieten ein umfassendes Sicherheitsmanagement, indem verschiedene Sicherheitsfunktionen integriert werden, um eine ganzheitliche Sicht auf die Cloudumgebung zu bieten. Dieser Ansatz hilft dabei, Sicherheitsrichtlinien zu erzwingen und Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren.

Richtlinienverwaltung und -compliance: MSM erleichtert die Erstellung, Durchsetzung und Überwachung von Richtlinien in der gesamten Cloudumgebung. Sie stellt sicher, dass alle Ressourcen den organisatorischen Standards und behördlichen Anforderungen entsprechen. Darüber hinaus bietet es Echtzeiteinblicke und Warnungen.

Kontinuierliche Überwachung und Verbesserung: MSM betont die kontinuierliche Überwachung der Cloudumgebung, um potenzielle Probleme proaktiv zu identifizieren und zu beheben. Dieser Ansatz unterstützt die kontinuierliche Optimierung und Verbesserung der IT-Dienste, die sicherstellen, dass sie weiterhin an die Geschäftsziele ausgerichtet bleiben.