Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

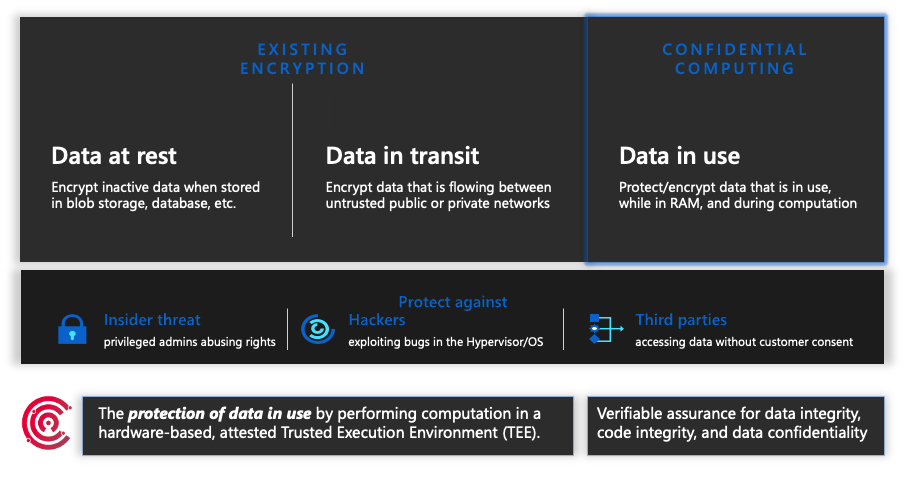

Vertrauliches Computing ist ein branchenspezifischer Begriff des Confidential Computing Consortium (CCC), der Teil der Linux Foundation ist. Das CCC definiert vertrauliche Computing auf diese Weise:

"Vertrauliches Computing schützt Daten, die verwendet werden, indem berechnungen in einer hardwarebasierten, bestätigten vertrauenswürdigen Ausführungsumgebung ausgeführt werden.

"Diese sicheren und isolierten Umgebungen verhindern nicht autorisierten Zugriff oder Änderungen von Anwendungen und Daten, während sie verwendet werden, wodurch die Sicherheitsstufe von Organisationen erhöht wird, die vertrauliche und regulierte Daten verwalten."

Microsoft ist eines der Gründungsmitglieder des CCC und stellt vertrauenswürdige Ausführungsumgebungen (Trusted Execution Environments, TEEs) in Azure basierend auf dieser CCC-Definition bereit.

Verkleinern der Angriffsfläche

Azure verschlüsselt bereits ruhende Daten sowie Daten während der Übertragung. Vertrauliches Computing trägt zum Schutz der verwendeten Daten bei, einschließlich des Schutzes für kryptografische Schlüssel. Azure Vertraulich Computing hilft Kunden, nicht autorisierten Zugriff auf verwendete Daten, einschließlich des Cloudoperators, zu verhindern, indem Daten in einem hardwarebasierten und bestätigten TEE verarbeitet werden. Wenn Azure vertrauliches Computing aktiviert und ordnungsgemäß konfiguriert ist, kann Microsoft nicht auf unverschlüsselte Kundendaten zugreifen.

Das Bedrohungsmodell zielt darauf ab, das Vertrauen zu reduzieren oder die Möglichkeit zu entfernen, dass ein Cloudanbieter-Operator oder andere Akteure in der Domäne des Mandanten auf Code und Daten zugreifen können, während sie ausgeführt werden. Azure verwendet einen Hardwarestamm der Vertrauensstellung, der nicht vom Cloudanbieter gesteuert wird, der darauf ausgelegt ist, nicht autorisierten Zugriff oder Änderungen der Umgebung zu verhindern.

In Kombination mit der Verschlüsselung ruhender und in der Übertragung befindlicher Daten stellt Confidential Computing eine weitere Verbesserung des Schutzes von Daten dar, um Daten bei Verwendung von Confidential Computing zu schützen. Diese Funktion ist von Vorteil für Organisationen, die weitere Schutz für vertrauliche Daten und Anwendungen suchen, die in Cloudumgebungen gehostet werden.

Branchenpartnerschaft

Das CCC vereint Hardwareanbieter, Cloudanbieter und Softwareentwickler, um die Einführung von TEE-Technologien und -Standards zu beschleunigen. Microsoft hat 2019 bei der Gründung des CCC geholfen und hat sowohl das Leitungsorgan als auch den Technischen Beirat geleitet.

Verwandte Inhalte

Um Ihre Reise zur Vertraulichkeit zu unterstützen, erkunden Sie Angebote , die Infrastruktur als Dienst (IaaS), Plattform as a Service (PaaS) und Entwicklertools umfassen.

Weitere Informationen zum vertraulichen Computing finden Sie unter Übersicht über vertrauliche Azure-Computer.