Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

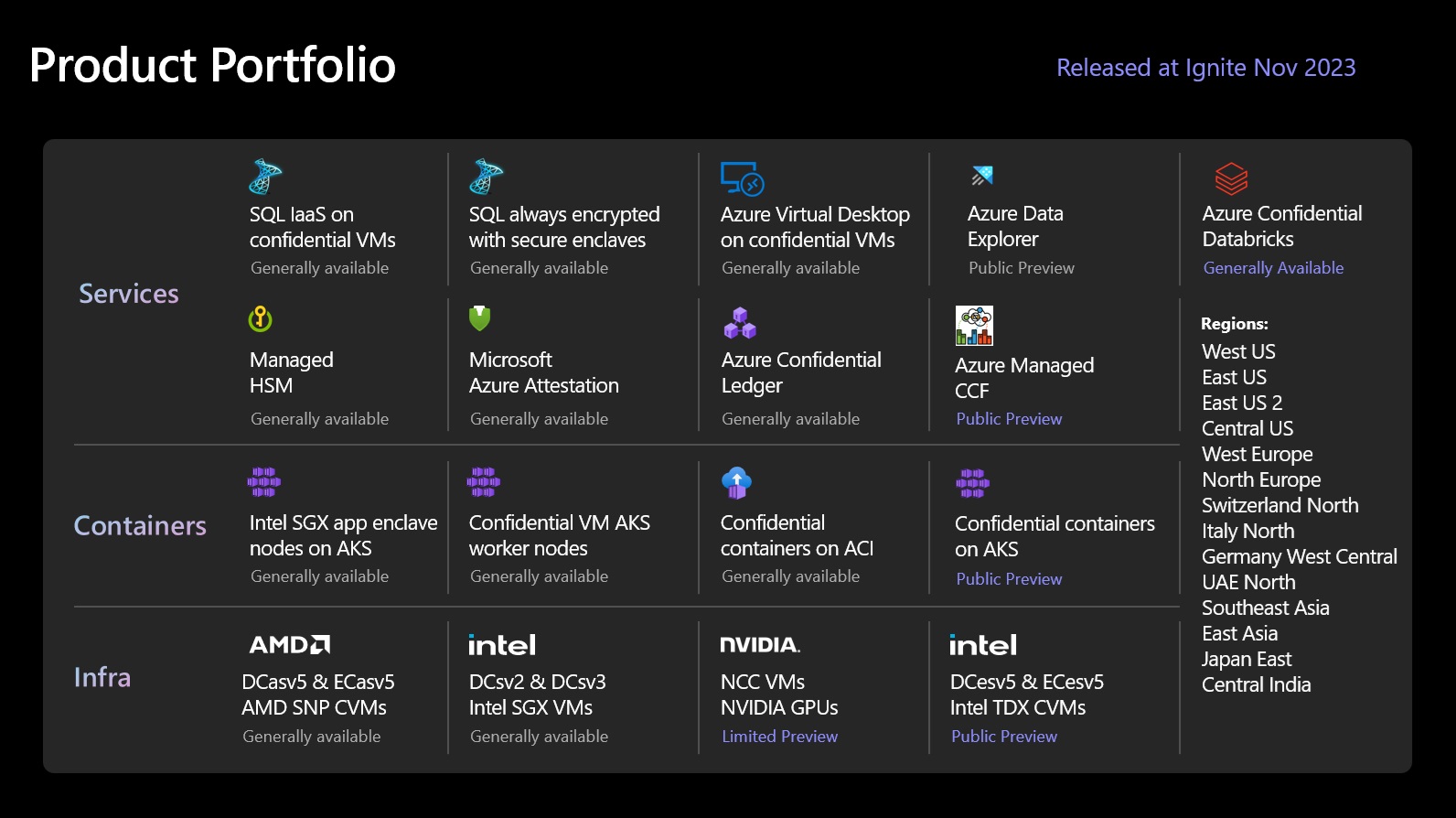

Zu den vertraulichen Azure-Computing-Angeboten gehören virtuelle Computer (VMs) und Container, Dienste und ergänzende Angebote.

Virtuelle Computer und Container

Azure bietet die umfassendste Unterstützung für gehärtete Technologien wie AMD SEV-SNP, Intel Trust Domain Extensions (TDX) und Intel Software Guard Extensions (SGX). Alle Technologien erfüllen unsere Definition vertraulicher Daten, die Organisationen dabei helfen sollen, nicht autorisierten Zugriff oder Änderungen von Code und Daten während der Verwendung zu verhindern.

- Vertrauliche VMs, die AMD SEV-SNP verwenden. DCasv5 und ECasv5 ermöglichen das erneute Hosten vorhandener Workloads und tragen dazu bei, Daten vor Cloudbetreibern mit Vertraulichkeit auf der VM-Ebene zu schützen. DCasv6- und ECasv6-VMs , die auf AMD EPYC-Prozessoren der vierten Generation basieren, befinden sich derzeit in der Gated Preview und bieten eine verbesserte Leistung.

- Vertrauliche VMs, die Intel TDX verwenden. DCesv5 und ECesv5 ermöglichen die erneute Bereitstellung vorhandener Workloads und schützen Daten vor Cloud-Betreibern mit Vertraulichkeit auf VM-Ebene.

- Vertrauliche VMs mit Grafikverarbeitungseinheiten (GPUs). NCCadsH100v5 vertrauliche VMs verfügen über eine GPU und tragen dazu bei, Datensicherheit und Datenschutz zu gewährleisten, während KI- und Maschinelle Lernaufgaben gefördert werden. Diese vertraulichen VMs verwenden verknüpfte CPU- und GPU-vertrauenswürdige Ausführungsumgebungen (TRUSTED Execution Environments, TEEs), um vertrauliche Daten in der CPU und einer GPU zu schützen, um Berechnungen zu beschleunigen. Sie eignen sich ideal für Organisationen, die Daten vor Cloudoperatoren schützen und hochleistungsbasiertes Computing verwenden müssen.

- VMs mit Anwendungsenklaven, die Intel SGX verwenden. DCsv2, DCsv3 und DCdsv3 ermöglichen es Organisationen, Hardware-Enclaves zu erstellen. Diese sicheren Enklaven helfen, VMs vor Cloudbetreibern und den eigenen VM-Administratoren einer Organisation zu schützen.

- Vertrauliche VM Azure Kubernetes Service (AKS)-Workerknoten , die das erneute Hosten von Containern in AKS-Clustern ermöglichen. Arbeitsknoten, die auf AMD SEV-SNP Hardware basieren, tragen dazu bei, Daten von Cloudoperatoren mit Vertraulichkeit auf Arbeitsknotenebene zu schützen und die Konfigurationsflexibilität von AKS zu gewährleisten.

- Vertrauliche Container in Azure-Containerinstanzen , die das erneute Hosten von Containern auf serverlose Containerinstanzen ermöglichen, die auf AMD SEV-SNP Hardware ausgeführt werden. Vertrauliche Container unterstützen Integrität und Nachweis auf Containerebene mithilfe von Erzwingungsrichtlinien für Confidential Computing (Confidential Computing Enforcement, CCE). Diese Richtlinien legen die Komponenten fest, die innerhalb der Containergruppe ausgeführt werden dürfen. Die Containerruntime erzwingt die Richtlinie. Diese Richtlinie trägt dazu bei, Daten vom Cloudoperator und internen Bedrohungsakteuren mit Vertraulichkeit auf Containerebene zu schützen.

- App-Enclave-fähige Container, die in AKS ausgeführt werden Confidential Computing-Knoten in AKS verwenden Intel SGX zum Erstellen isolierter Enclave-Umgebungen in den Knoten zwischen den einzelnen Containeranwendungen.

Vertrauliche Dienste

Azure bietet verschiedene Plattform-als-Dienst (PaaS), Software-als-Dienst (SaaS) und VM-Funktionen, die vertrauliches Rechnen unterstützen oder darauf basieren.

- Vertrauliche Ableitung mit dem Azure OpenAI Whisper-Modell. Azure Confidential Computing stellt die Datensicherheit und den Datenschutz über TEEs sicher. Es umfasst verschlüsselten Eingabeschutz, Benutzeranonymität und Transparenz mithilfe von OHTTP und vertraulichen GPU-VMs.

- Azure Databricks hilft Ihnen, die Sicherheit und Vertraulichkeit Ihres Databricks Lakehouse mit vertraulichen VMs zu verbessern.

- Azure Virtual Desktop stellt sicher, dass der virtuelle Desktop eines Benutzers im Arbeitsspeicher verschlüsselt, während der Nutzung geschützt und durch eine Hardware-Wurzel des Vertrauens gesichert wird.

- Azure Key Vault Managed HSM ist vollständig verwaltet und hoch verfügbar. Verwenden Sie diesen Einzelmandanten-, standardskonformen Clouddienst, um mithilfe von FIPS 140-2-Level 3 validierten Hardware-Sicherheitsmodulen (HSMs) kryptografische Schlüssel für Ihre Cloudanwendungen zu schützen.

- Der Azure-Nachweis ist ein Remotenachweisdienst zum Überprüfen der Vertrauenswürdigkeit mehrerer TEEs und zum Überprüfen der Integrität der Binärdateien, die innerhalb der TEEs ausgeführt werden.

- Das vertrauliche Azure-Hauptbuch ist ein manipulationssicheres Register zum Speichern vertraulicher Daten zum Aufbewahren und Überwachen von Datensätzen oder zur Datentransparenz in Szenarien mit mehreren Teilnehmern. Es bietet Write-Once-Read-Many-Garantien, die Daten nicht löschbar und nicht veränderbar machen. Der Dienst basiert auf dem Microsoft Research Confidential Consortium Framework.

- Always Encrypted mit Secure Enclaves in Azure SQL. Die Vertraulichkeit sensibler Daten wird vor Schadsoftware und hochprivilegierten unbefugten Benutzern durch die Ausführung von SQL-Abfragen direkt in einem TEE geschützt.

Dieses Portfolio wird basierend auf Kundennachfrage erweitert.

Zusatzangebote

- Der vertrauenswürdige Start ist auf allen VMs der Generation 2 verfügbar. Es bietet gehärtete Sicherheitsfeatures wie sicherer Start, virtuelles vertrauenswürdiges Plattformmodul und Startintegritätsüberwachung. Diese Sicherheitsfeatures schützen vor Startkits, Rootkits und Schadsoftware auf Kernelebene.

- Azure Integrated HSM ist derzeit in der Entwicklung. Azure Integrated HSM ist ein dediziertes HSM, das FIPS 140-3 Level 3-Sicherheitsstandards erfüllt. Es bietet einen robusten Schlüsselschutz, indem Verschlüsselungs- und Signierschlüssel ohne Netzwerkzugriffslatenz innerhalb des HSM verbleiben. Azure Integrated HSM bietet erweiterte Sicherheit mit lokal bereitgestellten HSM-Diensten. Es ermöglicht kryptografischen Schlüsseln, von Gast- und Hostsoftware isoliert zu bleiben. Es unterstützt hohe Mengen kryptografischer Anforderungen mit minimaler Latenz. Azure Integrated HSM wird ab dem nächsten Jahr in jedem neuen Server in den Rechenzentren von Microsoft installiert, um den Schutz über die Hardwareflotte von Azure zu erhöhen.

- Trusted Hardware Identity Management ist ein Dienst, der die Cacheverwaltung von Zertifikaten für alle TEEs verarbeitet, die sich in Azure befinden. Es stellt vertrauenswürdige Computerbasisinformationen bereit, um einen Mindestgrundwert für Nachweislösungen zu erzwingen.

- Azure IoT Edge unterstützt vertrauliche Anwendungen, die innerhalb sicherer Enclaves auf einem IoT-Gerät (Internet of Things, Internet der Dinge) ausgeführt werden. IoT-Geräte sind häufig Manipulations- und Fälschungsversuchen ausgesetzt, weil sie physisch für böswillige Akteure zugänglich sind. Vertrauliche IoT-Edge-Geräte stärken Vertrauen und Integrität am Randbereich. Sie schützen den Zugriff auf von dem Gerät erfasste und gespeicherte Daten, bevor sie in die Cloud gestreamt werden.

- Confidential Inference ONNX Runtime ist einen Rückschlussserver für maschinelles Lernen, der den Host für maschinelles Lernen daran hindert, sowohl auf die Rückschlussanforderung als auch auf die entsprechende Antwort zuzugreifen.