Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Azure Logic Apps (Verbrauch + Standard)

In diesem Leitfaden wird gezeigt, wie Sie mithilfe des SQL Server-Connectors über einen Workflow in Azure Logic Apps auf Ihre SQL-Datenbank zugreifen. Anschließend können Sie automatisierte Workflows erstellen, die ausgeführt werden, wenn sie durch Ereignisse in Ihrer SQL-Datenbank oder in anderen Systemen ausgelöst werden, und Aktionen zum Verwalten Ihrer SQL-Daten und -Ressourcen ausführen.

Ihr Workflow kann beispielsweise Aktionen ausführen, die Daten abrufen, einfügen und löschen oder SQL-Abfragen und gespeicherte Prozeduren ausführen können. Ihr Workflow kann in einer Nicht-SQL-Datenbank nach neuen Datensätzen suchen, einige Verarbeitungsschritte durchführen, die Ergebnisse zum Erstellen neuer Datensätze in Ihrer SQL-Datenbank verwenden und E-Mail-Benachrichtigungen über die neuen Datensätze senden.

Wenn Sie mit Azure Logic Apps noch nicht vertraut sind, lesen Sie die folgenden Artikel, um zu beginnen:

- Was ist Azure Logic Apps?

- Schnellstart: Erstellen eines Beispielworkflows für die Verbrauchslogik-App mithilfe des Azure-Portals

- Erstellen eines Beispiels für einen Standardlogik-App-Workflow mithilfe des Azure-Portals

Unterstützte SQL-Editionen

Der SQL Server-Connector unterstützt die folgenden SQL-Editionen:

Technische Referenz für den Connector

Der SQL Server-Connector hat verschiedene Versionen, die auf dem Typ der logischen Anwendung und der Hostumgebung basieren.

| Logik-App | Umwelt | Connector-Version |

|---|---|---|

| Verbrauch | Azure Logic Apps mit mehreren Mandanten | Verwalteter Connector, der im Connectorkatalog unter "Freigegeben" angezeigt wird. Weitere Informationen finden Sie in der folgenden Dokumentation: - Referenz zum verwalteten SQL Server - Verwaltete Connectors in Azure Logic Apps |

| Norm | Azure Logic Apps mit einem Mandanten und App Service-Umgebung v3 (nur Windows-Pläne) | Verwalteter Connector, der im Connectorkatalog unter "Freigegeben" erscheint, und integrierter Connector, der im Connectorkatalog unter "Integriert" angezeigt wird und auf einem Dienstanbieter basiert. Der integrierte Connector unterscheidet sich wie folgt: – Der integrierte Connector kann direkt eine Verbindung mit einer SQL-Datenbank herstellen und mithilfe einer Verbindungszeichenfolge ohne lokales Datengateway auf virtuelle Azure-Netzwerke zugreifen. Weitere Informationen finden Sie in der folgenden Dokumentation: - Referenz zum verwalteten SQL Server - Integrierter SQL Server-Connectorverweis - Integrierte Connectors in Azure Logic Apps |

Einschränkungen

Weitere Informationen finden Sie in der Referenz zum verwalteten SQL Server-Connector oder der Referenz zum integrierten SQL Server-Connector.

Voraussetzungen

Ein Azure-Konto und ein Azure-Abonnement. Falls Sie kein Abonnement besitzen, können Sie sich für ein kostenloses Azure-Konto registrieren.

Eine SQL Server-Datenbank, eine Azure SQL-Datenbank oder eine SQL Managed Instance.

Für den SQL Server-Connector müssen Ihre Tabellen Daten enthalten, damit Vorgänge des Connectors Ergebnisse zurückgeben können, wenn sie aufgerufen werden. Wenn Sie beispielsweise Azure SQL-Datenbank verwenden, können Sie die enthaltenen Beispieldatenbanken verwenden, um die SQL Server-Connectorvorgänge zu testen.

Die informationen, die zum Erstellen einer SQL-Datenbankverbindung erforderlich sind, z. B. ihren SQL Server- und Datenbanknamen. Wenn Sie die Windows-Authentifizierung oder die SQL Server-Authentifizierung verwenden, um den Zugriff zu authentifizieren, benötigen Sie auch Ihren Benutzernamen und Ihr Kennwort. Sie finden diese Informationen normalerweise in der Verbindungszeichenfolge.

Wichtig

Wenn Sie eine SQL Server-Verbindungszeichenfolge verwenden, die Sie direkt aus dem Azure-Portal kopiert haben, müssen Sie Ihr Kennwort manuell zur Verbindungszeichenfolge hinzufügen. Für sensible Daten wie diese Zeichenfolge sollten Sie den sichersten verfügbaren Flow zur Authentifizierung verwenden. Microsoft empfiehlt, den Zugriff auf Azure-Ressourcen mit einer verwalteten Identität nach Möglichkeit zu authentifizieren und eine Rolle zuzuweisen, die über die geringsten Berechtigungen verfügt.

Wenn diese Funktion nicht verfügbar ist, stellen Sie sicher, dass Verbindungszeichenfolgen über andere Maßnahmen wie Azure Key Vault gesichert werden, die Sie mit App-Einstellungen in Standardworkflows verwenden können. Sie können dann direkt auf sichere Zeichenfolgen verweisen (z. B. Verbindungszeichenfolgen und Schlüssel). Ähnlich wie bei ARM-Vorlagen, bei denen Sie Umgebungsvariablen zum Bereitstellungszeitpunkt definieren können, können Sie App-Einstellungen in der Workflowdefinition für Ihre Standard Logik-App definieren. Anschließend können Sie dynamisch generierte Infrastrukturwerte erfassen (z. B. Verbindungsendpunkte oder Speicherzeichenfolgen). Weitere Informationen finden Sie unter Anwendungstypen für die Microsoft Identity Platform.

Für eine SQL-Datenbank in Azure weist die Verbindungszeichenfolge das folgende Format auf:

Server=tcp:{your-server-name}.database.windows.net,1433;Initial Catalog={your-database-name};Persist Security Info=False;User ID={your-user-name};Password={your-password};MultipleActiveResultSets=False;Encrypt=True;TrustServerCertificate=False;Connection Timeout=30;Um diese Zeichenfolge im Azure-Portal zu finden, öffnen Sie Ihre Datenbank.

Wählen Sie im Menü „Datenbank“ unter Eigenschaften die Option Verbindungszeichenfolgen aus.

Für eine lokale SQL Server-Instanz weist die Verbindungszeichenfolge das folgende Format auf:

Server={your-server-address};Database={your-database-name};User Id={your-user-name};Password={your-password};

Wenn Sie in Standard-Workflows die integrierten SQL-Trigger verwenden möchten, müssen Sie die Änderungsnachverfolgung in der Tabelle aktivieren, in der Sie den Trigger verwenden möchten. Weitere Informationen finden Sie unter Aktivieren und Deaktivieren der Änderungsnachverfolgung.

Der Logik-App-Workflow, in dem Sie auf Ihre SQL-Datenbank zugreifen möchten. Wenn Sie Ihren Workflow mit einem SQL Server-Trigger starten möchten, müssen Sie mit einem leeren Workflow beginnen. Zur Verwendung einer SQL Server-Aktion starten Sie Ihren Workflow mit einem beliebigen Trigger.

Für die Verbindung mit einem lokalen SQL-Server gelten die folgenden zusätzlichen Anforderungen, je nachdem, ob Sie einen Logik-App-Workflow für den Verbrauch oder einen Standard-Logik-App-Workflow haben.

Verbrauchsworkflow:

Für Azure Logic Apps mit mehreren Mandanten müssen Sie das lokale Datengateway auf einem lokalen Computer installiert haben und eine Datengatewayressource besitzen, die bereits in Azure erstellt wurde.

Standardworkflow:

Sie können den in SQL Server integrierten Connector oder den verwalteten Connector verwenden.

Um Microsoft Entra-Authentifizierung oder Authentifizierung mit verwalteter Identität mit Ihrer Logik-App zu verwenden, müssen Sie Ihre SQL Server-Instanz für die Verwendung mit diesen Authentifizierungstypen einrichten. Weitere Informationen finden Sie in der Authentifizierung: Referenz zum verwalteten SQL Server-Connector.

Um den integrierten Connector zu verwenden, können Sie ihre Verbindung mit einer verwalteten Identität, Microsoft Entra ID oder einer Verbindungszeichenfolge authentifizieren. Sie können Verbindungspooling anpassen, indem Sie Parameter in der Verbindungszeichenfolge angeben. Weitere Informationen finden Sie unter Verbindungspooling.

Für die Verwendung des verwalteten SQL Server-Connectors gelten die gleichen Anforderungen wie für einen Logik-App-Workflow für den Verbrauch in Azure Logic Apps mit mehreren Mandanten. Weitere Anforderungen für den Connector finden Sie unter Referenz zum verwalteten SQL Server-Connector.

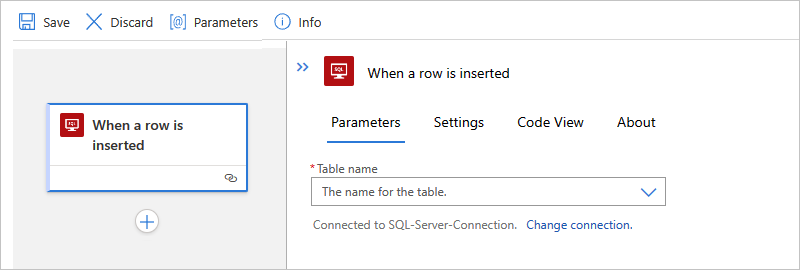

Hinzufügen eines SQL Server-Triggers

In den folgenden Schritte wird das Azure-Portal verwendet. Mit der entsprechenden Azure Logic Apps-Erweiterung können Sie aber auch die folgenden Tools verwenden, um Logik-App-Workflows zu erstellen:

- Verbrauchsworkflows: Visual Studio Code

- Standardworkflows: Visual Studio Code

Öffnen Sie im Azure-Portal Ihre verbrauchsbasierte Logik-App-Ressource.

Wählen Sie im Menü "Ressourcen-Randleiste" unter "Entwicklungstools" den Designer aus, um ihren leeren Workflow zu öffnen.

Fügen Sie den für Ihr Szenario gewünschten verwalteten SQL Server-Trigger hinzu, indem Sie die allgemeinen Schritte zum Hinzufügen eines Triggers ausführen.

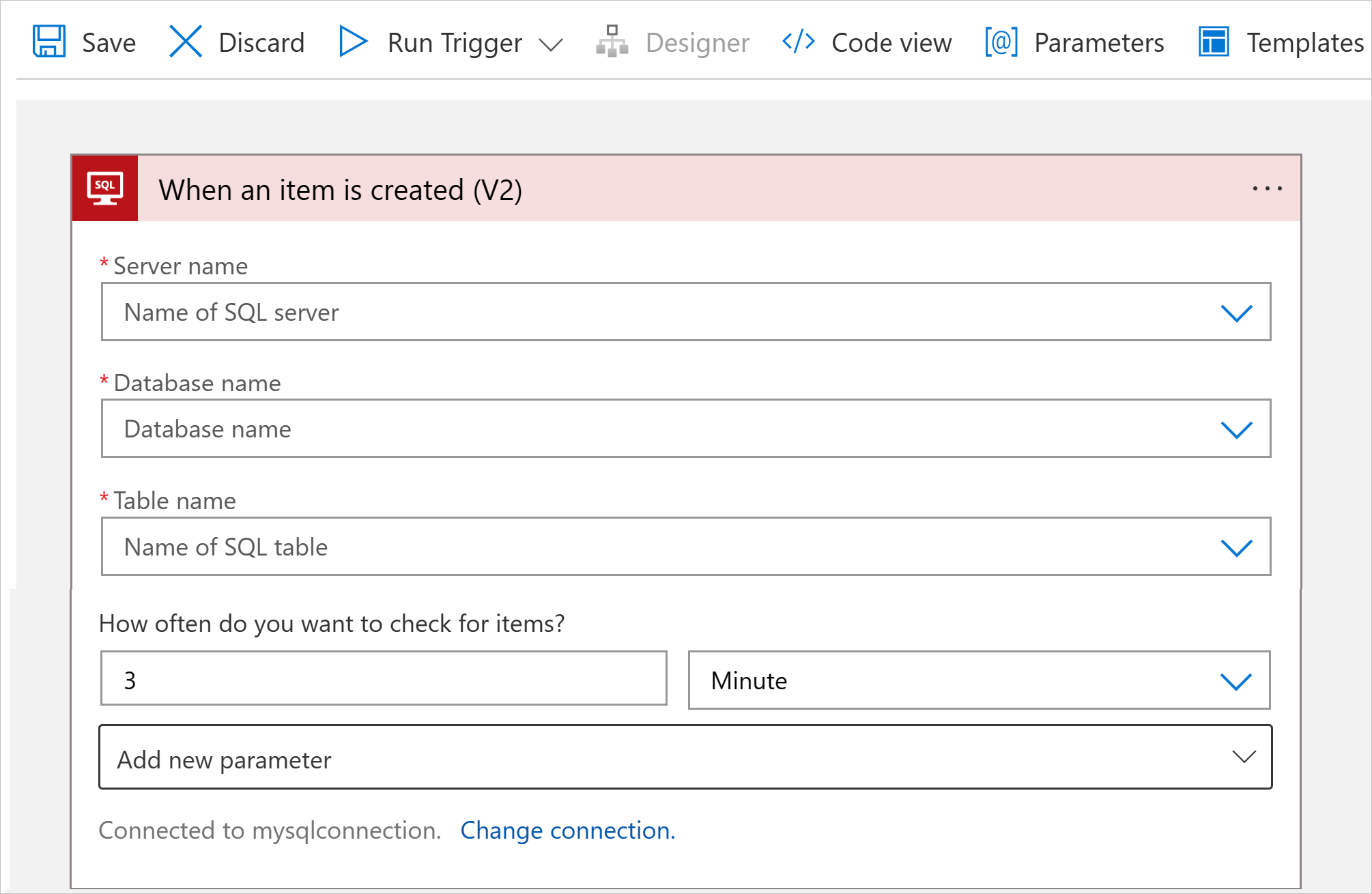

In diesem Beispiel wird der SQL Server-Trigger mit dem Namen Beim Erstellen eines Elements fortgeführt.

Geben Sie bei entsprechender Aufforderung die Informationen für Ihre Verbindung an. Wenn Sie fertig sind, wählen Sie "Neu erstellen" aus.

Nachdem das Triggerinformationsfeld angezeigt wurde, geben Sie die für den ausgewählten Trigger erforderlichen Informationen an.

Geben Sie in diesem Beispiel im Trigger namens Wenn ein Element erstellt wird die Werte für den Namen des SQL-Servers und der Datenbank an, wenn Sie sie nicht bereits zuvor eingegeben haben. Wählen Sie andernfalls in der Liste Tabellenname die gewünschte Tabelle aus. Wählen Sie Häufigkeit und Intervall aus, um den Zeitplan für den Trigger zum Suchen nach neuen Elementen festzulegen.

Fügen Sie alle anderen verfügbaren Parameter aus der Liste der erweiterten Parameter hinzu.

Mit diesem Trigger wird nur eine Zeile aus der ausgewählten Tabelle zurückgegeben, sonst nichts. Um andere Aufgaben auszuführen, fahren Sie fort, indem Sie entweder eine SQL Server-Connectoraktion oder eine andere Aktion hinzufügen, die die nächste Aufgabe in Ihrem Logik-App-Workflow ausführt.

Wenn Sie z.B. die Daten in dieser Zeile anzeigen möchten, können Sie weitere Aktionen hinzufügen, die eine Datei erstellen, die die Felder aus der zurückgegebenen Zeile enthält, und dann E-Mail-Benachrichtigungen senden. Informationen zu anderen verfügbaren Aktionen für diesen Connector finden Sie in der Referenz zum verwalteten SQL Server-Connector.

Wenn Sie fertig sind, speichern Sie Ihren Workflow. Wählen Sie auf der Symbolleiste des Designers Speichern aus.

Wenn Sie Ihren Workflow speichern, werden Ihre Aktualisierungen automatisch in der bereitgestellten Logik-App veröffentlicht, die live in Azure ausgeführt wird. Wenn Sie nur einen Trigger angeben, überprüft Ihr Workflow lediglich basierend auf Ihrem angegebenen Zeitplan die SQL-Datenbank. Sie müssen eine Aktion hinzufügen, die als Reaktion auf den Trigger ausgeführt wird.

Hinzufügen einer SQL Server-Aktion

In den folgenden Schritte wird das Azure-Portal verwendet. Mit der entsprechenden Azure Logic Apps-Erweiterung können Sie aber auch die folgenden Tools verwenden, um Logik-App-Workflows zu erstellen:

- Verbrauchsworkflows: Visual Studio Code

- Standardworkflows: Visual Studio Code

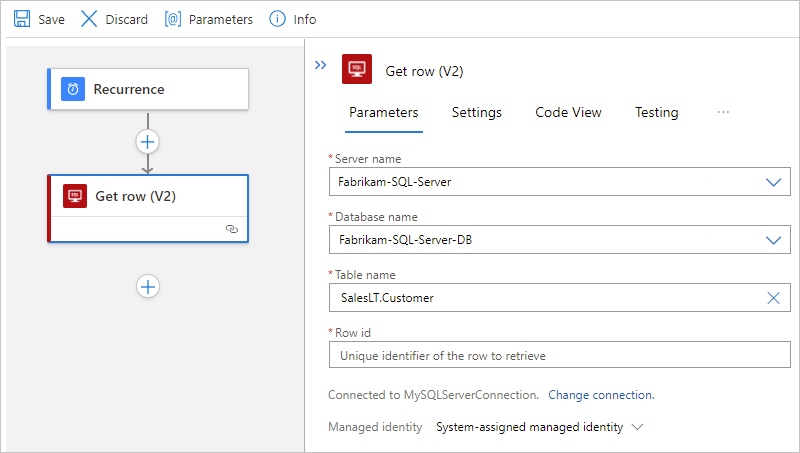

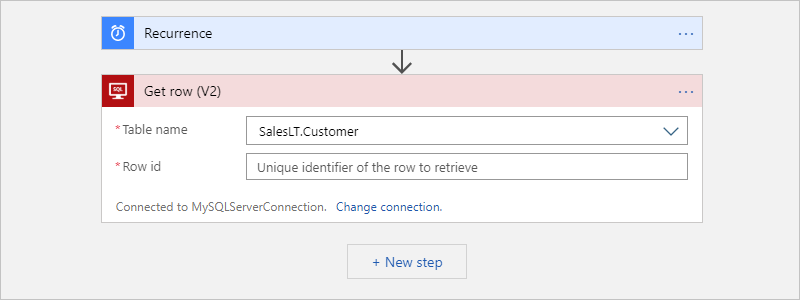

In diesem Beispiel beginnt der Logik-App-Workflow mit dem Wiederholungsauslöser und ruft eine Aktion auf, die eine Zeile aus einer SQL-Datenbank abruft.

Öffnen Sie im Azure-Portal Ihre verbrauchsbasierte Logik-App-Ressource.

Wählen Sie im Menü "Ressourcen-Randleiste" unter "Entwicklungstools" den Designer aus, um Ihren Workflow zu öffnen.

Fügen Sie die gewünschte verwaltete SQL Server-Aktion hinzu, indem Sie die allgemeinen Schritte ausführen, um eine Aktion hinzuzufügen.

In diesem Beispiel wird die SQL Server-Aktion namens Zeile abrufen verwendet, die einen einzelnen Datensatz abruft.

Geben Sie bei entsprechender Aufforderung die Informationen für Ihre Verbindung an. Wählen Sie Erstellen, wenn Sie fertig sind.

Wenn das Aktionsinformationsfeld angezeigt wird, wählen Sie in der Liste Tabellenname die gewünschte Tabelle aus. Geben Sie in der Eigenschaft Zeilen-ID die ID für den gewünschten Datensatz ein.

In diesem Beispiel lautet der Tabellenname SalesLT.Customer.

Mit dieser Aktion wird nur eine Zeile aus der ausgewählten Tabelle zurückgegeben, sonst nichts. Um die Daten in dieser Zeile anzuzeigen, fügen Sie andere Aktionen hinzu. Beispielsweise könnten solche Aktionen eine Datei erstellen, die Felder aus der zurückgegebenen Zeile einschließen und die Datei in einem Cloudspeicherkonto speichern. Informationen zu anderen verfügbaren Aktionen für diesen Connector finden Sie auf der Referenzseite zum Connector.

Wenn Sie fertig sind, speichern Sie Ihren Workflow. Wählen Sie auf der Symbolleiste des Designers Speichern aus.

Verbinden mit der Datenbank

Wenn Sie einen Trigger oder eine Aktion hinzufügen, der/die eine Verbindung mit einem Dienst oder System herstellt, und Sie keine bestehende oder aktive Verbindung haben, werden Sie von Azure Logic Apps aufgefordert, die Verbindungsinformationen, die je nach Verbindungstyp variieren, anzugeben, z. B.:

- Ihre Kontoanmeldeinformationen.

- Ein für die Verbindung zu verwendender Name.

- Der Name des Servers oder des Systems

- Der zu verwendende Authentifizierungstyp

- Eine Verbindungszeichenfolge

Nachdem Sie diese Informationen angegeben haben, fahren Sie abhängig von Ihrer Zieldatenbank mit den folgenden Schritten fort:

- Herstellen einer Verbindung mit der cloudbasierten Azure SQL-Datenbank oder SQL Managed Instance

- Herstellen einer Verbindung mit lokalem SQL Server

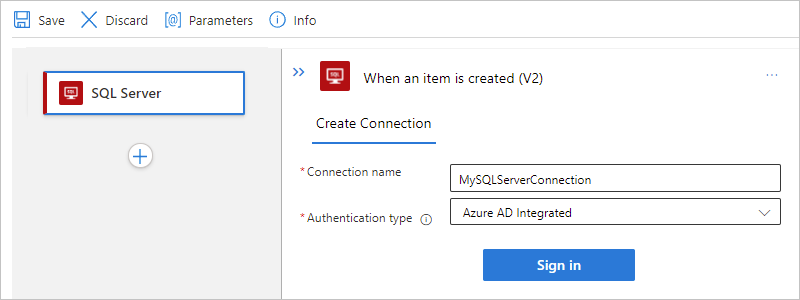

Herstellen einer Verbindung mit Azure SQL-Datenbank oder SQL Managed Instance

Um auf eine SQL Managed Instance zuzugreifen, ohne das lokale Datengateway zu verwenden, müssen Sie öffentliche Endpunkte in azure SQL Managed Instance konfigurieren. Der öffentliche Endpunkt verwendet Port 3342. Stellen Sie daher sicher, dass Sie diese Portnummer angeben, wenn Sie die Verbindung aus Ihrer Logik-App erstellen.

Führen Sie im Informationsfeld für die Verbindung die folgenden Schritte aus:

Geben Sie als Verbindungsnamen einen Namen für Ihre Verbindung ein.

Wählen Sie als Authentifizierungstyp die Authentifizierung aus, die für Ihre Datenbank in Azure SQL-Datenbank oder SQL Managed Instance erforderlich und aktiviert ist:

Authentifizierung Beschreibung Verbindungszeichenfolge Wird nur in Standardworkflows mit dem integrierten SQL Server-Connector unterstützt.

Erfordert die Verbindungszeichenfolge mit Ihrem SQL Server und ihrer Datenbank.Active Directory OAuth Wird nur in Standardworkflows mit dem integrierten SQL Server-Connector unterstützt. Weitere Informationen finden Sie in der folgenden Dokumentation:

- Authentifizierung für SQL Server Connector

- Aktivieren von OAuth 2.0 mit Microsoft Entra-IDVerwaltete Logic Apps-Identität Unterstützt mit dem verwalteten SQL Server-Connector. In Standardworkflows ist dieser Authentifizierungstyp für den in SQL Server integrierten Connector verfügbar, aber die Option wird stattdessen Verwaltete Identität genannt.

Erfordert die folgenden Elemente:

– Eine gültige verwaltete Identität, die für Ihre Logik-App-Ressource aktiviert ist und Zugriff auf Ihre Datenbank hat.

- Die Rolle SQL-DB-Mitwirkender für den Zugriff auf die SQL Server-Ressource

--- Mitwirkender für den Zugriff auf die Ressourcengruppe, die die SQL Server Ressource enthält

Weitere Informationen finden Sie in der folgenden Dokumentation:

- Verwaltete Identitätsauthentifizierung für SQL Server-Connector

- Rollen auf ServerebeneDienstprinzipal (Microsoft Entra-Anwendung) Unterstützt mit dem verwalteten SQL Server-Connector.

Erfordert eine Microsoft Entra-Anwendung und einen Dienstprinzipal. Weitere Informationen finden Sie unter Erstellen einer Microsoft Entra-Anwendung und eines Dienstprinzipals mit Ressourcenzugriff mithilfe des Azure-Portals.Microsoft Entra integriert Unterstützt mit dem verwalteten SQL Server-Connector.

Erfordert eine gültige verwaltete Identität in Microsoft Entra, die für Ihre Logik-App-Ressource aktiviert ist und Zugriff auf Ihre Datenbank hat. Weitere Informationen finden Sie in den folgenden Artikeln:

- Azure SQL-Sicherheitsübersicht – Authentifizierung

- Autorisieren des Datenbankzugriffs auf Azure SQL – Authentifizierung und Autorisierung

- Microsoft Entra-Authentifizierung für Azure SQLSQL Server-Authentifizierung Unterstützt mit dem verwalteten SQL Server-Connector.

Erfordert die folgenden Elemente:

- Eine Datengatewayressource, die zuvor in Azure für Ihre Verbindung erstellt wurde, unabhängig davon, ob sich Ihre Logik-App in Azure Logic Apps mit mehreren Mandanten befindet

– Ein gültiger Benutzername und ein sicheres Kennwort, das in Ihrer SQL Server-Datenbank erstellt und gespeichert wird. Weitere Informationen finden Sie in den folgenden Artikeln:

- Azure SQL-Sicherheitsübersicht – Authentifizierung

- Autorisieren des Datenbankzugriffs auf Azure SQL – Authentifizierung und AutorisierungDas folgende Beispiel zeigt, wie das Verbindungsinformationsfeld angezeigt werden kann, wenn Sie den verwalteten SQL Server-Connector verwenden und die integrierte Microsoft Entra-Authentifizierung auswählen:

Nachdem Sie Microsoft Entra-Integration ausgewählt haben, wählen Sie Anmelden aus. Je nachdem, ob Sie Azure SQL-Datenbank oder SQL Managed Instance verwenden, wählen Sie Ihre Benutzeranmeldeinformationen für die Authentifizierung aus.

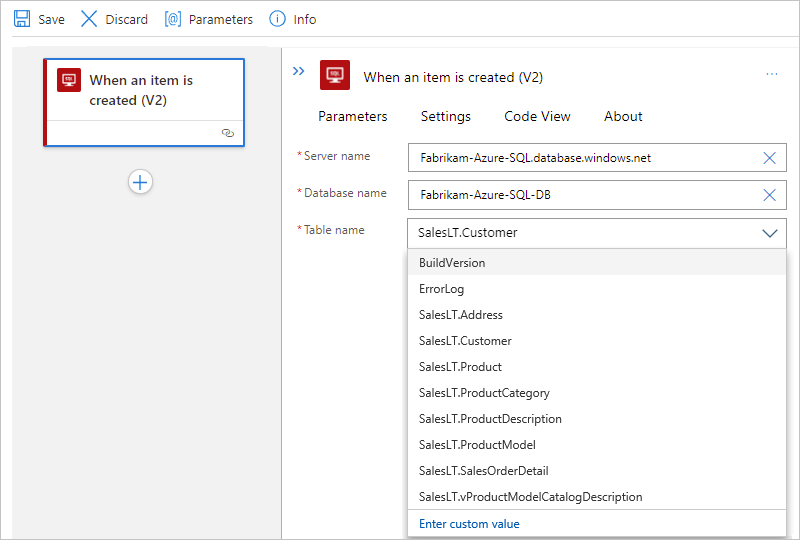

Wählen Sie dieses Werte für Ihre Datenbank aus:

Eigenschaft Erforderlich Beschreibung Servername Ja Die Adresse für Ihre SQL Server-Instanz, z. B. Fabrikam-Azure-SQL.database.windows.net Datenbankname Ja Der Name für Ihre SQL-Datenbank, z. B. Fabrikam-Azure-SQL-DB Tabellenname Ja Die Tabelle, die Sie verwenden möchten, z. B. SalesLT.Customer Tipp

Zur Angabe Ihrer Datenbank- und Tabelleninformationen stehen folgende Optionen zur Verfügung:

Ermitteln Sie diese Informationen in der Verbindungszeichenfolge Ihrer Datenbank. Suchen Sie z. B Ihre Datenbank im Azure-Portal, und öffnen Sie sie. Wählen Sie im Datenbankmenü entweder Verbindungszeichenfolgen oder Eigenschaften aus. Dort finden Sie die folgende Zeichenfolge:

Server=tcp:{your-server-address}.database.windows.net,1433;Initial Catalog={your-database-name};Persist Security Info=False;User ID={your-user-name};Password={your-password};MultipleActiveResultSets=False;Encrypt=True;TrustServerCertificate=False;Connection Timeout=30;Standardmäßig werden Tabellen in Systemdatenbanken herausgefiltert, sodass sie möglicherweise nicht automatisch angezeigt werden, wenn Sie eine Systemdatenbank auswählen. Alternativ können Sie den Tabellennamen manuell eingeben, nachdem Sie in der Datenbankliste die Option Benutzerdefinierten Wert eingeben ausgewählt haben.

Dieses Datenbankinformationsfeld ähnelt dem folgenden Beispiel:

Fahren Sie nun mit den Schritten fort, die Sie noch nicht durchgeführt haben, in Hinzufügen eines SQL-Triggers oder Hinzufügen einer SQL-Aktion.

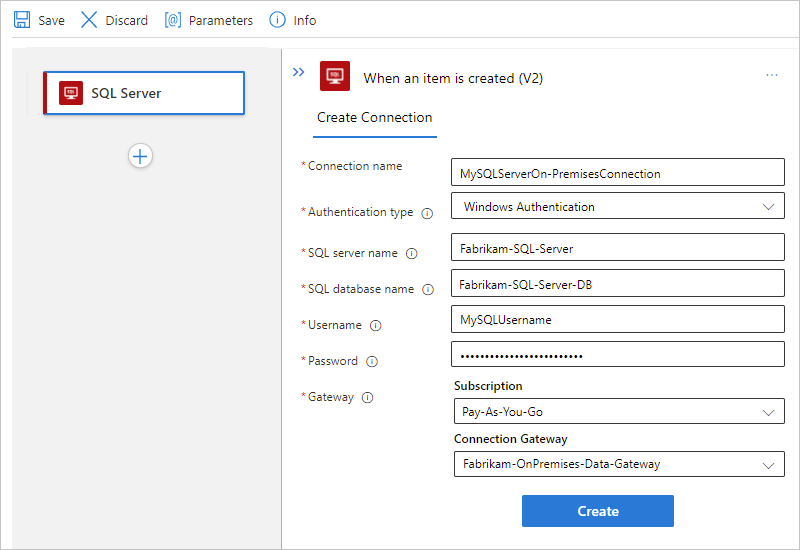

Herstellen einer Verbindung mit lokalem SQL Server

Führen Sie im Informationsfeld für die Verbindung die folgenden Schritte aus:

Stellen Sie für Verbindungen mit Ihrem lokalen SQL Server, der das lokale Datengateway erfordert, sicher, dass Sie diese Voraussetzungen erfüllt haben.

Andernfalls wird Ihre Datengatewayressource beim Erstellen der Verbindung nicht in der Liste Verbindungsgateway angezeigt.

Wählen Sie als Authentifizierungstyp die Authentifizierung aus, die für Ihre SQL Server erforderlich und aktiviert ist:

Authentifizierung Beschreibung SQL Server-Authentifizierung Wird beim verwalteten SQL Server-Connector und integrierten SQL Server-Connector unterstützt.

Erfordert die folgenden Elemente:

- Eine Datengatewayressource, die zuvor in Azure für Ihre Verbindung erstellt wurde, unabhängig davon, ob sich Ihre Logik-App in Azure Logic Apps mit mehreren Mandanten befindet

– Ein gültiger Benutzername und ein sicheres Kennwort, das in Ihrem SQL Server erstellt und gespeichert wird.

Weitere Informationen finden Sie unter SQL Server-Authentifizierung.Windows-Authentifizierung Unterstützt mit dem verwalteten SQL Server-Connector.

Erfordert die folgenden Elemente:

- Eine Datengatewayressource, die zuvor in Azure für Ihre Verbindung erstellt wurde, unabhängig davon, ob sich Ihre Logik-App in Azure Logic Apps mit mehreren Mandanten befindet

– Ein gültiger Windows-Benutzername und ein gültiges Kennwort, um Ihre Identität über Ihr Windows-Konto zu bestätigen.

Weitere Informationen finden Sie unter Windows-Authentifizierung.Wählen Sie die folgenden Werte für Ihre SQL-Datenbank aus, oder geben Sie sie an:

Eigenschaft Erforderlich Beschreibung SQL Server-Name Ja Die Adresse für Ihre SQL Server-Instanz, z. B. Fabrikam-Azure-SQL.database.windows.net SQL-Datenbankname Ja Der Name für Ihre SQL Server-Datenbank, z. B. Fabrikam-Azure-SQL-DB Benutzername Ja Ihr Benutzername für SQL Server und -Datenbank. Kennwort Ja Ihr Kennwort für SQL Server und -Datenbank. Abonnement Ja, für Windows-Authentifizierung. Das Azure-Abonnement für die Datengatewayressource, das Sie zuvor in Azure erstellt haben. Verbindungsgateway Ja, für Windows-Authentifizierung. Der Name für die Datengatewayressource, die Sie zuvor in Azure erstellt haben.

Tipp: Wenn Ihr Gateway nicht in der Liste angezeigt wird, überprüfen Sie, ob Sie das Gateway richtig eingerichtet haben.Tipp

Sie finden diese Informationen in der Verbindungszeichenfolge Ihrer Datenbank:

Server={your-server-address}Database={your-database-name}User ID={your-user-name}Password={your-password}

Das folgende Beispiel zeigt, wie das Verbindungsinformationsfeld angezeigt wird, wenn Sie die Windows-Authentifizierung auswählen.

Wählen Sie Erstellen aus, wenn Sie fertig sind.

Fahren Sie mit den Schritten fort, die Sie noch nicht abgeschlossen haben, entweder im Hinzufügen eines SQL-Triggers oder hinzufügen einer SQL-Aktion.

Verarbeiten von Massendaten

Manchmal arbeiten Sie mit so großen Resultsets, dass der Connector nicht alle Ergebnisse gleichzeitig zurückgibt. Vielleicht möchten Sie auch die Größe und Struktur ihrer Resultsets besser steuern. Die folgende Liste enthält einige Möglichkeiten, wie Sie derartig große Resultsets verarbeiten können:

Aktivieren Sie Paginierung, um die Ergebnisse in kleineren Gruppen zu verwalten. Weitere Informationen finden Sie unter Abrufen weiterer Daten, Elemente oder Datensätze mithilfe der Paginierung in Azure Logic Apps. Weitere Informationen finden Sie unter SQL-Paginierung für die Massendatenübertragung mit Logic Apps.

Erstellen Sie eine gespeicherte Prozedur, die die Ergebnisse nach Ihren Vorstellungen organisiert. Der SQL Server-Connector bietet viele Back-End-Funktionen, auf die Sie über Azure Logic Apps zugreifen können, sodass Sie Geschäftsaufgaben, die mit SQL-Datenbanktabellen arbeiten, einfacher automatisieren können.

Wenn eine SQL-Aktion mehrere Zeilen abruft oder einfügt, kann Ihr Logik-App-Workflow diese Zeilen mithilfe einer Until-Schleife innerhalb dieser Grenzwerte durchlaufen. Wenn Ihre Logik-App jedoch mit so großen Datensatzgruppen arbeiten muss, die z. B. Tausende oder Millionen von Zeilen umfassen, dass Sie die Kosten für Aufrufe der Datenbank minimieren möchten.

Um die Ergebnisse auf die gewünschte Weise zu organisieren, können Sie eine gespeicherte Prozedur erstellen, die in Ihrer SQL-Instanz ausgeführt wird und die

SELECT - ORDER BYAnweisung verwendet. Diese Lösung bietet Ihnen mehr Kontrolle über die Größe und Struktur Ihrer Ergebnisse. Ihre Logik-App ruft die gespeicherte Prozedur mithilfe der Aktion Gespeicherte Prozedur ausführen des SQL Server-Connectors auf. Weitere Informationen finden Sie unter SELECT – ORDER BY-Klausel.Hinweis

Beim SQL Server-Connector gilt für gespeicherte Prozeduren ein Zeitlimit unter 2 Minuten. Einige gespeicherte Prozeduren benötigen möglicherweise mehr Zeit, was zu einem

504 Timeout-Fehler führt. Sie können dieses Problem umgehen, indem Sie einen SQL-Abschlussauslöser, eine native SQL-Pass-Through-Abfrage, eine Zustandstabelle und serverseitiger Aufträge verwenden.Für diese Aufgabe können Sie den Azure-Agent für elastische Aufträge für Azure SQL-Datenbank verwenden. Für lokale SQL Server-Instanzen und SQL Managed Instance können Sie den SQL Server-Agent nutzen. Weitere Informationen finden Sie unter Behandeln von Timeouts bei gespeicherten Prozeduren im SQL Server-Connector für Azure Logic Apps.

Behandeln dynamischer Massendaten

Wenn Sie eine gespeicherte Prozedur mit dem SQL Server-Connector aufzurufen, ist die zurückgegebene Ausgabe manchmal dynamisch. Führen Sie in diesem Szenario die folgenden Schritte aus:

Öffnen Sie im Azure-Portal Ihre Logik-App und den Workflow im Designer.

Zeigen Sie das Ausgabeformat an, indem Sie einen Testlauf ausführen. Kopieren und speichern Sie Ihre Beispielausgabe.

Fügen Sie im Designer unter der Aktion, in der die gespeicherte Prozedur aufgerufen wird, die integrierte Aktion JSON analysieren aus.

Wählen Sie in der Aktion Parse JSON die Option Beispielnutzlast zum Generieren eines Schemas verwenden.

Fügen Sie in das Feld Geben oder fügen Sie eine JSON-Beispielnutzlast ein Ihre Beispielnutzlast ein, und wählen Sie dann Fertig aus.

Hinweis

Wenn Sie eine Fehlermeldung erhalten, dass Azure Logic Apps kein Schema generieren kann, überprüfen Sie, ob die Syntax der Beispielausgabe richtig formatiert ist. Wenn Sie das Schema noch immer nicht generieren können, geben Sie es manuell in das Feld Schema ein.

Wenn Sie fertig sind, speichern Sie Ihren Workflow.

Führen Sie die folgenden Schritte aus, um auf die JSON-Inhaltseigenschaften zu verweisen:

- Wählen Sie in den Bearbeitungsfeldern aus, in denen Sie auf die JSON-Eigenschaften verweisen möchten.

- Wählen Sie das Blitzsymbol aus, um die Liste dynamischer Inhalte zu öffnen.

- Wählen Sie in der Liste im Abschnitt "JSON analysieren " die Datentoken für die gewünschten JSON-Inhaltseigenschaften aus.