Konfigurieren von VPN auf Ihrem Azure Stack Edge Mini R-Gerät mithilfe von Azure PowerShell

Die Option „VPN“ bietet für Daten während der Übertragung über TLS von Ihrem Azure Stack Edge Mini R- oder Azure Stack Edge Pro R-Gerät in Azure eine zweite Verschlüsselungsebene. Sie können VPN auf Ihrem Azure Stack Edge Mini R-Gerät über das Azure-Portal oder Azure PowerShell konfigurieren.

In diesem Artikel werden die zum Konfigurieren eines P2S-VPN (Point-to-Site) auf Ihrem Azure Stack Edge Mini R-Gerät erforderlichen Schritte beschrieben, wobei die Konfiguration in der Cloud mithilfe eines Azure PowerShell-Skripts erstellt wird. Die Konfiguration auf dem Azure Stack Edge-Gerät erfolgt auf der lokalen Benutzeroberfläche.

Informationen zur VPN-Einrichtung

Mithilfe einer P2S-VPN-Gatewayverbindung können Sie von einem einzelnen Clientcomputer oder Ihrem Azure Stack Edge Mini R-Gerät aus eine sichere Verbindung mit Ihrem virtuellen Netzwerk herstellen. Sie starten die P2S-Verbindung auf dem Clientcomputer oder Gerät. Die P2S-Verbindung verwendet in diesem Fall IKEv2-VPN, eine auf Standards basierende IPSec-VPN-Lösung.

Der Workflow umfasst üblicherweise folgende Schritte:

- Erfüllen der Voraussetzungen

- Einrichten der erforderlichen Ressourcen in Azure

- Erstellen und Konfigurieren eines virtuellen Netzwerks und benötigter Subnetze

- Erstellen und Konfigurieren eines Azure-VPN-Gateways (Gateway für virtuelle Netzwerke)

- Einrichten von Azure Firewall und Hinzufügen von Netzwerk- und App-Regeln

- Erstellen von Azure-Routingtabellen und Hinzufügen von Routen

- Aktivieren eines Point-to-Site-VPN-Gateways

- Hinzufügen des Clientadresspools

- Konfigurieren des Tunneltyps

- Konfigurieren des Authentifizierungstyps

- Erstellen eines Zertifikats

- Hochladen eines Zertifikats

- Herunterladen des Telefonbuchs

- Einrichten des VPN auf der lokalen Webbenutzeroberfläche des Geräts

- Bereitstellen des Telefonbuchs

- Bereitstellen von Azure-Diensttags (JSON)

Details zu diesen Schritten finden Sie in den folgenden Abschnitten.

Konfigurieren der Voraussetzungen

Sie benötigen Zugriff auf ein Azure Stack Edge Mini R-Gerät, das gemäß den Anweisungen unter Installieren eines Azure Stack Edge Mini R-Geräts installiert wurde. Auf diesem Gerät wird eine P2S-Verbindung mit Azure hergestellt.

Sie benötigen Zugriff auf ein gültiges Azure-Abonnement, das für den Azure Stack Edge-Dienst in Azure aktiviert ist. Erstellen Sie im Rahmen dieses Abonnements eine entsprechende Ressource in Azure, um Ihr Azure Stack Edge Mini R-Gerät zu verwalten.

Sie haben Zugriff auf einen Windows-Client, über den Sie auf das Azure Stack Edge Mini R-Gerät zugreifen. Mit diesem Client können Sie die Konfiguration in der Cloud programmgesteuert erstellen.

Um die erforderliche PowerShell-Version auf Ihrem Windows-Client zu installieren, führen Sie die folgenden Befehle aus:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsFühren Sie die folgenden Befehle aus, um eine Verbindung mit Ihrem Azure-Konto und -Abonnement herzustellen:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"Geben Sie den Namen des Azure-Abonnements an, das Sie mit Ihrem Azure Stack Edge Mini R-Gerät zum Konfigurieren von VPN verwenden.

Laden Sie das Skript herunter, das zum Erstellen der Konfiguration in der Cloud erforderlich ist. Das Skript führt Folgendes aus:

- Erstellen Sie ein virtuelles Azure-Netzwerk und die folgenden Subnetze: GatewaySubnet und AzureFirewallSubnet.

- Erstellen und Konfigurieren eines Azure-VPN-Gateways

- Erstellen und Konfigurieren eines lokalen Azure-Gateways

- Erstellen und Konfigurieren einer Azure-VPN-Verbindung zwischen dem Azure-VPN-Gateway und dem lokalen Netzwerkgateway

- Einrichten von Azure Firewall und Hinzufügen von Netzwerk- und App-Regeln

- Erstellen einer Azure-Routingtabelle und Hinzufügen von Routen

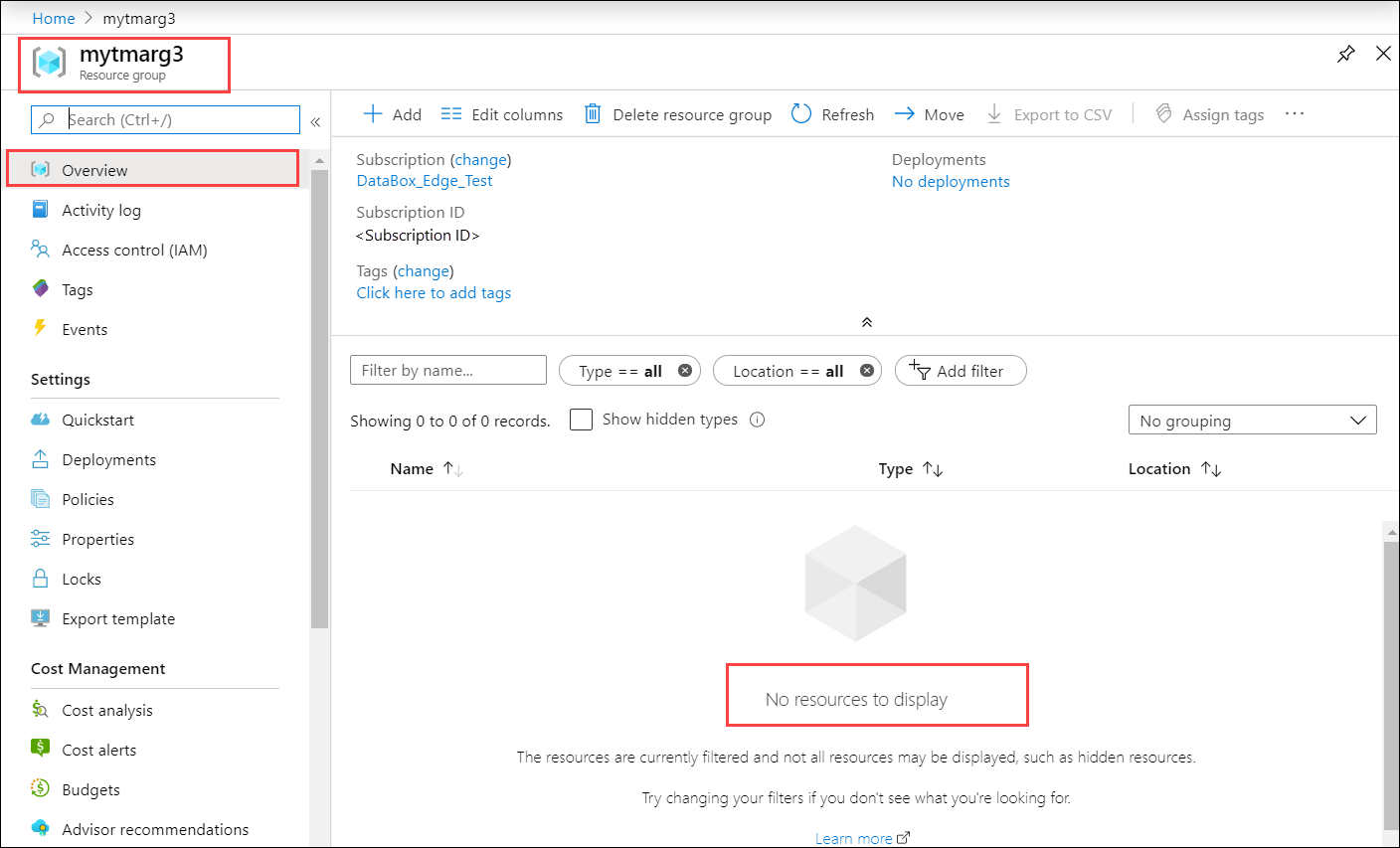

Erstellen Sie im Azure-Portal die Ressourcengruppe, in der die Azure-Ressourcen erstellt werden sollen. Wechseln Sie im Azure-Portal zur Liste der Dienste. Wählen Sie Ressourcengruppe und dann + Hinzufügen aus. Geben Sie die Abonnementinformationen und den Namen der Ressourcengruppe an, und wählen Sie dann Erstellen aus. Wenn Sie zu dieser Ressourcengruppe wechseln, darf sie zu diesem Zeitpunkt keine Ressourcen enthalten.

Sie benötigen für das Azure Stack Edge Mini R-Gerät ein Base64-codiertes Zertifikat im Format

.cer. Dieses Zertifikat muss im Formatpfxmit einem privaten Schlüssel auf das Azure Stack Edge-Gerät hochgeladen werden. Dieses Zertifikat muss auch im vertrauenswürdigen Stammverzeichnis des Speichers auf dem Client installiert sein, der versucht, die P2S-Verbindung herzustellen.

Verwenden des Skripts

Zuerst ändern Sie die Datei parameters-p2s.json, indem Sie Ihre Parameter eingeben. Als Nächstes führen Sie das Skript unter Verwendung der geänderten JSON-Datei aus.

Jeder dieser Schritte wird in den folgenden Abschnitten ausführlich erläutert.

Herunterladen der Datei mit den Diensttags

Möglicherweise verfügen Sie im Ordner, in den Sie das Skript heruntergeladen haben, bereits über die Datei ServiceTags.json. Andernfalls können Sie die Datei mit den Diensttags herunterladen.

Laden Sie die Diensttags aus Azure auf Ihren lokalen Client herunter, und speichern Sie sie als JSON-Datei in demselben Ordner, der die Skripts enthält: https://www.microsoft.com/download/details.aspx?id=56519.

Diese Datei wird in einem späteren Schritt auf die lokale Webbenutzeroberfläche hochgeladen.

Ändern der Datei „parameters“

Der erste Schritt besteht darin, die Datei parameters-p2s.json zu ändern und die Änderungen zu speichern.

Geben Sie für die Azure-Ressourcen, die Sie erstellen, die folgenden Namen an:

| Parametername | Beschreibung |

|---|---|

| virtualNetworks_vnet_name | Name der Azure Virtual Network-Instanz |

| azureFirewalls_firewall_name | Name der Azure Firewall-Instanz |

| routeTables_routetable_name | Name der Azure-Routingtabelle |

| publicIPAddresses_VNGW_public_ip_name | Name der öffentlichen IP-Adresse Ihres virtuellen Netzwerkgateways |

| virtualNetworkGateways_VNGW_name | Name des Azure-VPN-Gateways (Name des virtuellen Netzwerks) |

| publicIPAddresses_firewall_public_ip_name | Name der öffentlichen IP-Adresse Ihrer Azure Firewall-Instanz |

| location | Dies ist die Region, in der Sie Ihr virtuelles Netzwerk erstellen möchten. Wählen Sie die Region aus, die Ihrem Gerät zugeordnet ist. |

| RouteTables_routetable_onprem_name | Dies ist der Name der zusätzlichen Routingtabelle, mit der die Firewall Pakete an das Azure Stack Edge-Gerät zurückleiten kann. Das Skript erstellt zwei weitere Routen und ordnet Default und FirewallSubnet dieser Routingtabelle zu. |

Geben Sie die folgenden IP-Adressen und Adressräume für die erstellten Azure-Ressourcen an, einschließlich des virtuellen Netzwerks und der zugehörigen Subnetze (Default, Firewall, GatewaySubnet).

| Parametername | Beschreibung |

|---|---|

| VnetIPv4AddressSpace | Dies ist der Ihrem virtuellen Netzwerk zugeordnete Adressraum. Geben Sie den IP-Adressbereich des VNET als privaten IP-Adressbereich (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses) ein. |

| DefaultSubnetIPv4AddressSpace | Dies ist der dem Subnetz Default für Ihr virtuelles Netzwerk zugeordnete Adressraum. |

| FirewallSubnetIPv4AddressSpace | Dies ist der dem Subnetz Firewall für Ihr virtuelles Netzwerk zugeordnete Adressraum. |

| GatewaySubnetIPv4AddressSpace | Dies ist der Adressraum, der dem GatewaySubnet für Ihr virtuelles Netzwerk zugeordnet ist. |

| GatewaySubnetIPv4bgpPeeringAddress | Dies ist die IP-Adresse, die für die BGP-Kommunikation reserviert ist und auf dem Adressraum basiert, der dem GatewaySubnet für Ihr virtuelles Netzwerk zugeordnet ist. |

| ClientAddressPool | Diese IP-Adresse wird für den Adresspool in der P2S-Konfiguration im Azure-Portal verwendet. |

| PublicCertData | Öffentliche Zertifikatdaten werden von der VPN Gateway-Instanz zum Authentifizieren von P2S-Clients verwendet, die eine Verbindung damit herstellen. Installieren Sie das Stammzertifikat, um die Zertifikatdaten zu erhalten. Stellen Sie sicher, dass das Zertifikat Base64-codiert ist und die Erweiterung. „.cer“ hat. Öffnen Sie dieses Zertifikat, und kopieren Sie den Text im Zertifikat zwischen ==BEGIN CERTIFICATE== und ==END CERTIFICATE== in eine fortlaufende Zeile. |

Führen Sie das Skript aus.

Führen Sie die folgenden Schritte aus, um die geänderte Datei parameters-p2s.json zu verwenden und das Skript zum Erstellen von Azure-Ressourcen auszuführen.

Führen Sie PowerShell aus. Wechseln Sie zum Verzeichnis mit dem Skript.

Führen Sie das Skript aus.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Hinweis

In dieser Version funktioniert das Skript nur in der Region „USA, Osten“.

Zum Ausführen des Skripts müssen die folgenden Informationen eingegeben werden:

Parameter BESCHREIBUNG Standort Dies ist die Region, in der die Azure-Ressourcen erstellt werden müssen. AzureAppRuleFilePath Dies ist der Dateipfad für appRule.json.AzureIPRangesFilePath Dies ist die JSON-Datei mit den Diensttags, die Sie im vorherigen Schritt heruntergeladen haben. ResourceGroupName Dies ist der Name der Ressourcengruppe, in der alle Azure-Ressourcen erstellt werden. AzureDeploymentName Dies ist der Name Ihrer Azure-Bereitstellung. NetworkRuleCollectionName Dies ist der Name für die Sammlung aller Netzwerkregeln, die erstellt und Ihrer Azure Firewall-Instanz hinzugefügt werden. Priorität Dies ist die Priorität, die allen erstellten Netzwerk- und Anwendungsregeln zugewiesen wird. AppRuleCollectionName Dies ist der Name der Sammlung aller Anwendungsregeln, die erstellt und der Azure Firewall-Instanz hinzugefügt werden. Nachfolgend sehen Sie eine Beispielausgabe.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedWichtig

- Die Ausführung des Skripts dauert etwa 90 Minuten. Stellen Sie sicher, dass Sie sich direkt vor Start des Skripts bei Ihrem Netzwerk anmelden.

- Wenn eine Sitzung mit dem Skript aus irgendeinem Grund fehlschlägt, stellen Sie sicher, dass Sie die Ressourcengruppe löschen, um alle darin erstellten Ressourcen zu löschen.

Nach Abschluss des Skripts wird im Ordner, in dem sich das Skript befindet, ein Bereitstellungsprotokoll generiert.

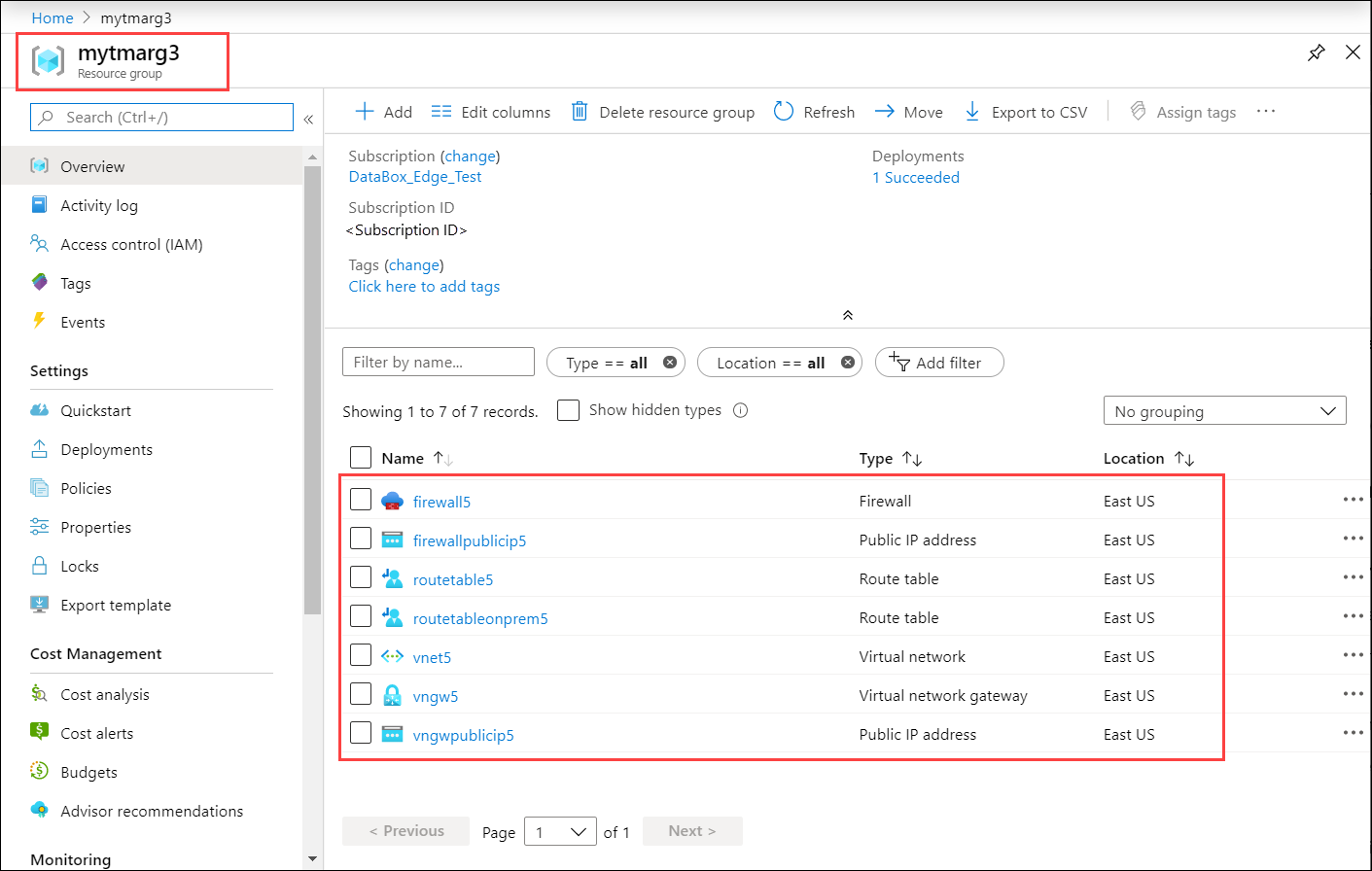

Überprüfen der Azure-Ressourcen

Nachdem Sie das Skript erfolgreich ausgeführt haben, überprüfen Sie, ob in Azure alle Ressourcen erstellt wurden. Wechseln Sie zur Ressourcengruppe, die Sie erstellt haben. Daraufhin sollten die folgenden Ressourcen angezeigt werden:

Herunterladen des Telefonbuchs für das VPN-Profil

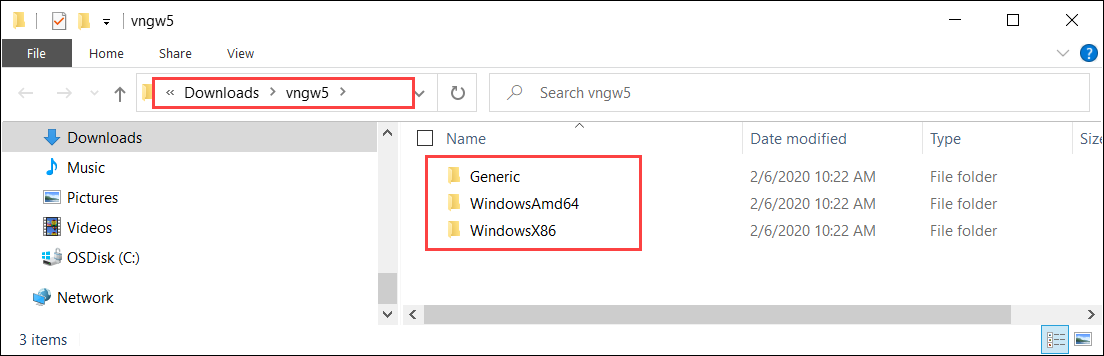

In diesem Schritt wird das VPN-Profil für Ihr Gerät heruntergeladen.

Wechseln Sie im Azure-Portal zur Ressourcengruppe. Wählen Sie das Gateway des virtuellen Netzwerks aus, das Sie im vorherigen Schritt erstellt haben.

Wechseln Sie zu Einstellungen > Punkt-zu-Standort-Konfiguration. Wählen Sie VPN-Client herunterladen aus.

Speichern Sie das gezippte Profil, und extrahieren Sie es auf dem Windows-Client.

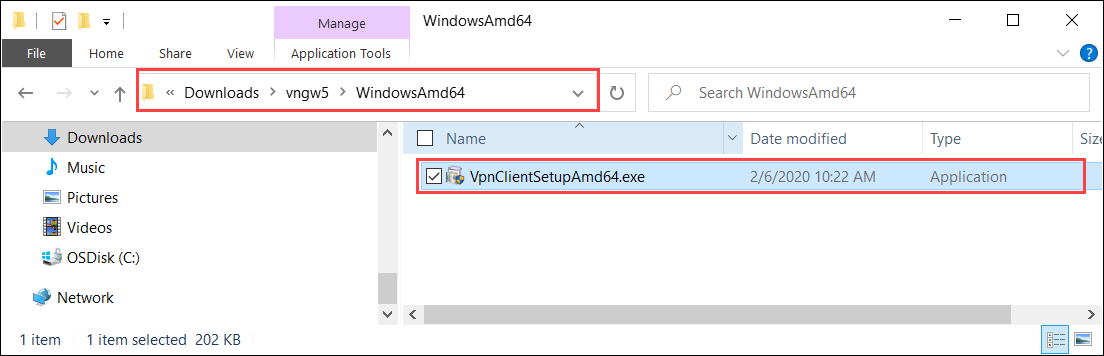

Öffnen Sie den Ordner WindowsAmd64 und entpacken Sie dann die Datei

.exe: VpnClientSetupAmd64.exe.

Erstellen Sie einen temporären Pfad. Beispiel:

C:\NewTemp\vnet\tmpFühren Sie PowerShell aus, und navigieren Sie zum Verzeichnis mit der

.exe-Datei. Geben Sie Folgendes ein, um die.exe-Datei auszuführen:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Der temporäre Pfad weist neue Dateien auf. Hier ist eine Beispielausgabe:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>Die PBK-Datei ist das Telefonbuch für das VPN-Profil. Es wird auf der lokalen Benutzeroberfläche verwendet.

VPN-Konfiguration auf dem Gerät

Führen Sie auf der lokalen Benutzeroberfläche Ihres Azure Stack Edge-Geräts die folgenden Schritte aus:

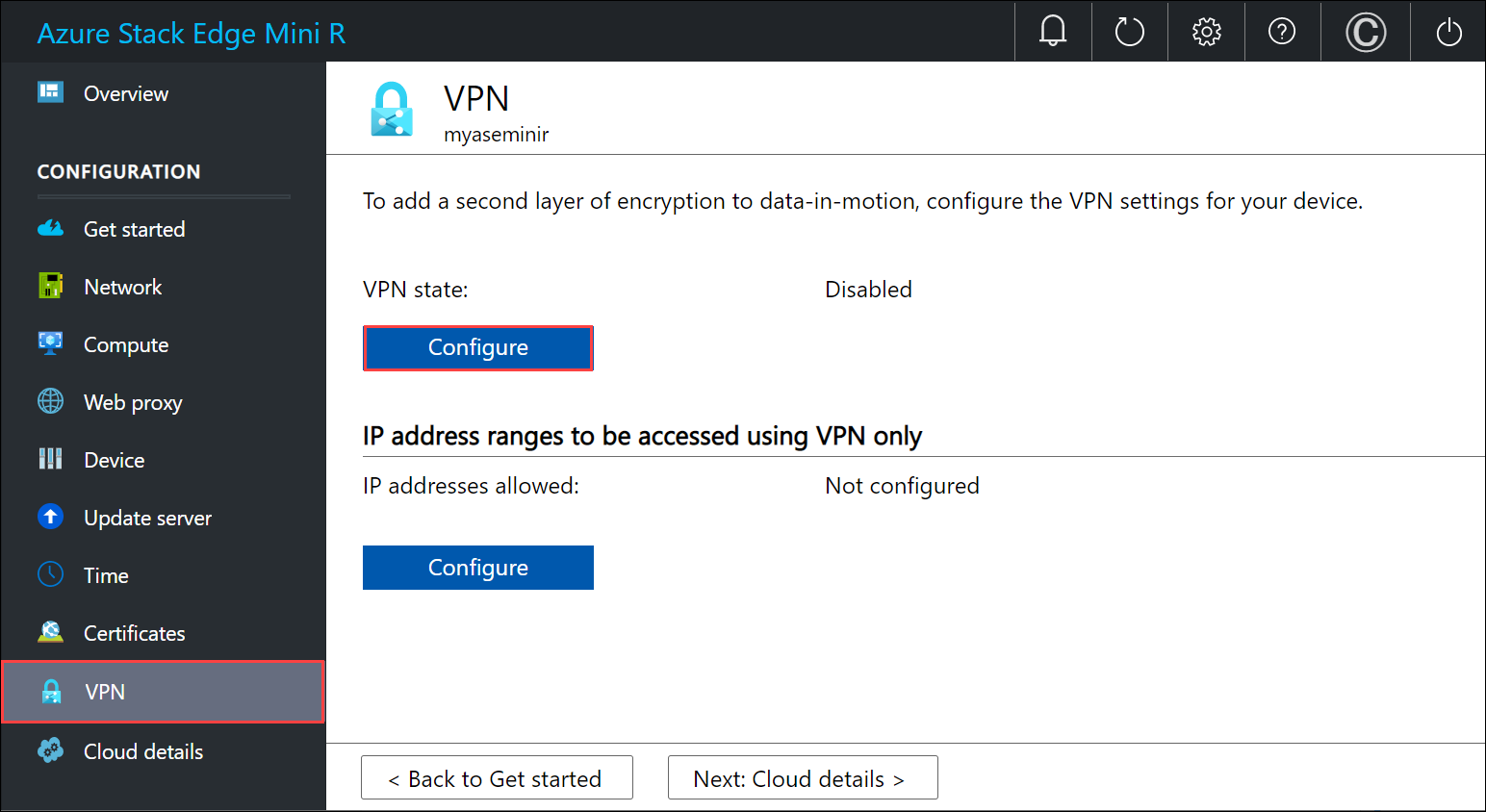

Wechseln Sie auf der lokalen Benutzeroberfläche zur Seite VPN. Wählen Sie unter „VPN-Status“ Konfigurieren aus.

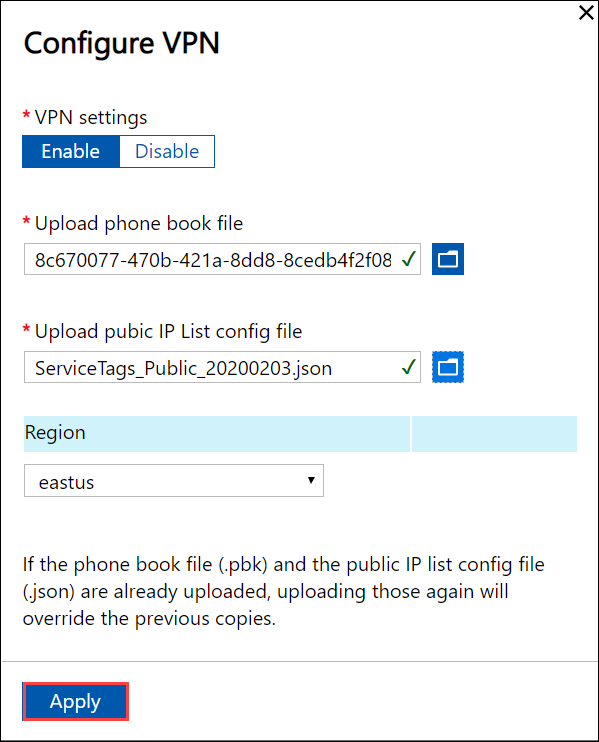

Gehen Sie auf dem Blatt VPN konfigurieren wie folgt vor:

- Zeigen Sie in „Telefonbuchdatei hochladen (PBK)“ hochladen auf die PBK-Datei, die Sie in einem vorherigen Schritt erstellt haben.

- Geben Sie in „Upload public IP list config file“ (Konfigurationsdatei für Liste öffentlicher IP-Adressen hochladen) die JSON-Datei mit dem IP-Adressbereich des Azure-Rechenzentrums ein. Sie haben diese Datei in einem vorherigen Schritt von https://www.microsoft.com/download/details.aspx?id=56519 heruntergeladen.

- Wählen Sie als Region eastus und dann Übernehmen aus.

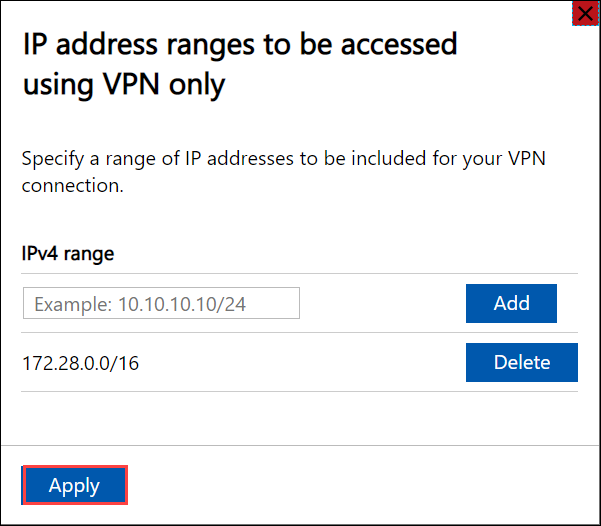

Geben Sie im Abschnitt IP-Adressenbereiche, auf die nur über VPN zugegriffen werden soll denIPv4-Bereich des VNET ein, den Sie für Ihr virtuelles Azure-Netzwerk gewählt hatten.

Überprüfen der Clientverbindung

- Navigieren Sie im Azure-Portal zum VPN-Gateway.

- Wechseln Sie zu Einstellungen > Punkt-zu-Standort-Konfiguration. Unter Zugeordnete IP-Adressen sollte die IP-Adresse Ihres Azure Stack Edge-Geräts gezeigt werden.

Überprüfen der Datenübertragung über das VPN

Um zu bestätigen, dass das VPN funktioniert, kopieren Sie Daten in eine SMB-Freigabe. Führen Sie auf dem Azure Stack Edge-Gerät die Schritte unter Hinzufügen einer Freigabe aus.

Kopieren Sie eine Datei, z. B. „\data\pictures\waterfall.jpg“ in die SMB-Freigabe, die Sie auf dem Clientsystem eingebunden haben.

Gehen Sie wie folgt vor, um zu überprüfen, ob die Daten das VPN durchlaufen, während sie kopiert werden:

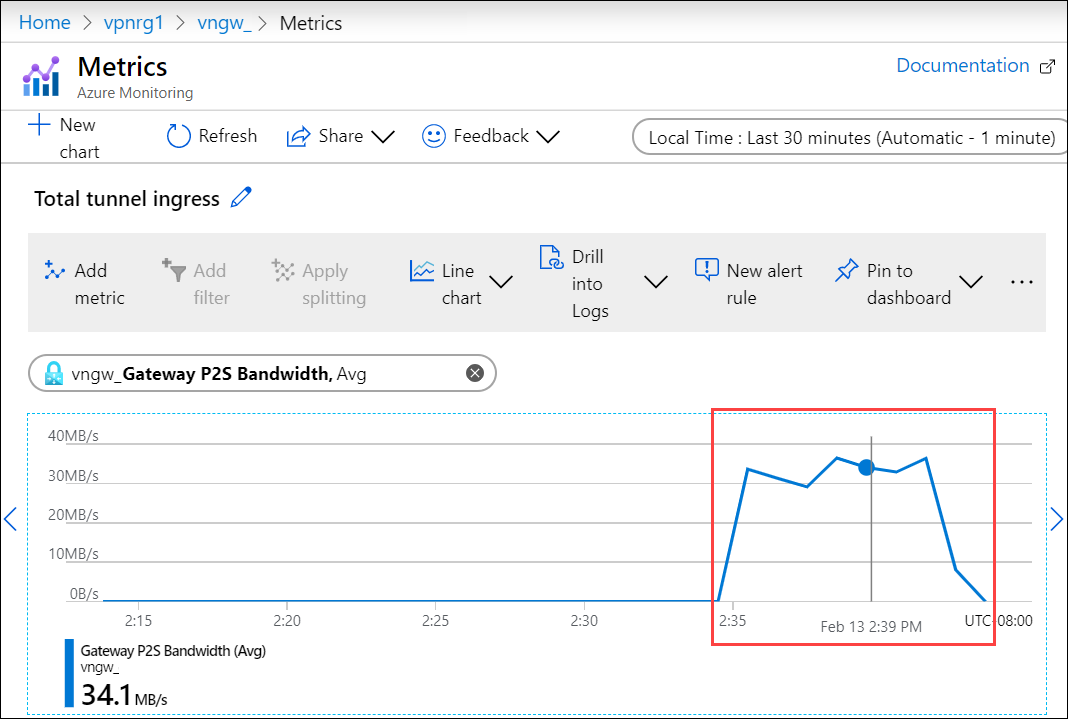

Navigieren Sie im Azure-Portal zum VPN-Gateway.

Wechseln Sie zu Überwachung > Metriken.

Wählen Sie rechts als VPN-Gateway den Bereich, Gateway-P2S-Bandbreite als Metrik und als Durchschnitt Aggregation aus.

Während die Daten kopiert werden, steigt die Bandbreitenauslastung, die wieder sinkt, sobald der Kopiervorgang abgeschlossen ist.

Vergewissern Sie sich, dass diese Datei in Ihrem Speicherkonto in der Cloud vorhanden sind.

Debuggen von Problemen

Verwenden Sie zum Debuggen von Problemen die folgenden Befehle:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

Die Beispielausgabe wird unten gezeigt:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Nächste Schritte

Konfigurieren von VPN auf der lokalen Benutzeroberfläche eines Azure Stack Edge-Geräts

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für