Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Diese Seite bietet eine subjektive Perspektive darauf, wie Identität in Azure Databricks am besten konfiguriert wird. Er enthält einen Leitfaden dazu, wie Sie zum Identitätsverbund migrieren, mit dem Sie alle Ihre Benutzer, Gruppen und Dienstprinzipale im Azure Databricks-Konto verwalten können.

Eine Übersicht über das Azure Databricks-Identitätsmodell finden Sie unter Azure Databricks-Identitäten.

Informationen zum sicheren Zugriff auf Azure Databricks-APIs finden Sie unter Verwalten von Berechtigungen für persönliche Zugriffstoken.

Konfigurieren von Benutzern, Dienstprinzipalen und Gruppen

Es gibt drei Arten von Azure Databricks-Identitäten:

- Benutzer: Benutzeridentitäten, die von Azure Databricks erkannt und durch E-Mail-Adressen dargestellt werden.

- Dienstprinzipale: Identitäten zur Verwendung mit Aufträgen, automatisierten Tools und Systemen wie Skripts, Apps und CI/CD-Plattformen.

- Gruppen: Gruppen vereinfachen die Identitätsverwaltung und erleichtern die Zuweisung des Zugriffs auf Arbeitsbereiche, Daten und andere sicherungsfähige Objekte.

Databricks empfiehlt, Dienstprinzipale zu erstellen, um Produktionsaufträge auszuführen oder Produktionsdaten zu ändern. Wenn alle Prozesse, die auf Produktionsdaten reagieren, mit Dienstprinzipalen ausgeführt werden, benötigen interaktive Benutzer*innen keine Schreib-, Lösch- oder Änderungsrechte in der Produktion. Dadurch wird das Risiko eliminiert, dass ein Benutzer Produktionsdaten versehentlich überschreibt.

Es hat sich bewährt, den Zugriff auf Arbeitsbereiche und Zugriffssteuerungsrichtlinien in Unity Catalog Gruppen statt einzelnen Benutzern zuzuweisen. Alle Azure Databricks-Identitäten können als Mitglieder von Gruppen zugewiesen werden, und Mitglieder erben Berechtigungen, die ihrer Gruppe zugewiesen sind.

Im Folgenden sind die Administratorrollen aufgeführt, die Azure Databricks-Identitäten verwalten können:

- Kontoadministratoren können dem Konto Benutzer, Dienstprinzipale und Gruppen hinzufügen und ihnen Administratorrollen zuweisen. Sie können Benutzern Zugriff auf Arbeitsbereiche gewähren, solange diese Arbeitsbereiche den Identitätsverbund verwenden.

- Arbeitsbereichsadministratoren können dem Azure Databricks-Konto Benutzer und Dienstprinzipale hinzufügen. Sie können dem Azure Databricks-Konto auch Gruppen hinzufügen, wenn ihre Arbeitsbereiche für den Identitätsverbund aktiviert sind. Arbeitsbereichsadministratoren können Benutzern, Dienstprinzipalen und Gruppen Zugriff auf ihre Arbeitsbereiche gewähren.

- Gruppen-Manager können die Gruppenmitgliedschaft verwalten. Sie können auch anderen Benutzern die Rolle „Gruppenmanager“ zuweisen.

- Dienstprinzipalmanager können Rollen für einen Dienstprinzipal verwalten.

Databricks empfiehlt eine begrenzte Anzahl von Kontoadministratoren pro Konto und Arbeitsbereichsadministratoren in jedem Arbeitsbereich.

Automatisches Synchronisieren von Benutzern und Gruppen aus der Microsoft Entra-ID

Sie können Benutzer, Dienstprinzipale und Gruppen aus Microsoft Entra-ID in Azure Databricks hinzufügen, ohne eine Anwendung in microsoft Entra ID mithilfe der automatischen Identitätsverwaltung zu konfigurieren. Wenn die automatische Identitätsverwaltung aktiviert ist, können Sie direkt in Identitätsverbundarbeitsbereichen nach Microsoft Entra-ID-Benutzern, Dienstprinzipalen und Gruppen suchen und sie zu Ihrem Arbeitsbereich hinzufügen. Databricks verwendet Microsoft Entra ID als Wahrheitsquelle, sodass alle Änderungen an Benutzern oder Gruppenmitgliedschaften in Azure Databricks beachtet werden. Die automatische Identitätsverwaltung ist standardmäßig für Konten aktiviert, die nach dem 1. August 2025 erstellt wurden.

Benutzer können Dashboards auch für jeden Benutzer, Dienstprinzipal oder jede Gruppe in der Microsoft Entra-ID freigeben. Bei der Freigabe werden diese Benutzer, Dienstprinzipale und Mitglieder von Gruppen beim Anmelden automatisch zum Azure Databricks-Konto hinzugefügt.

Die automatische Identitätsverwaltung wird nur in Identitätsverbundarbeitsbereichen unterstützt. Weitere Informationen zum Identitätsverbund finden Sie unter Automatisches Synchronisieren von Benutzern und Gruppen aus microsoft Entra ID.

Aktivieren des Identitätsverbunds

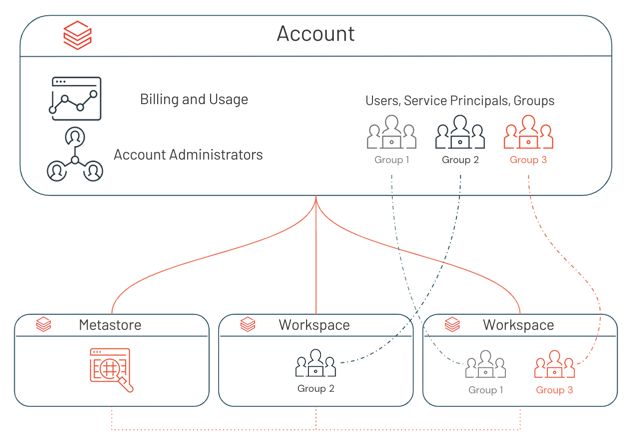

Mit dem Identitätsverbund können Sie Benutzer, Dienstprinzipale und Gruppen in der Kontokonsole konfigurieren und diesen Identitäten dann Zugriff auf bestimmte Arbeitsbereiche zuweisen. Dies vereinfacht die Verwaltung und Datengovernance in Azure Databricks.

Databricks begann am 9. November 2023, automatisch neue Arbeitsbereiche für den Identitätsverbund und Unity Catalog zu aktivieren, wobei ein Rollout schrittweise über Konten hinweg fortgesetzt wird. Wenn Ihr Arbeitsbereich standardmäßig für den Identitätsverbund aktiviert ist, kann er nicht deaktiviert werden. Weitere Informationen finden Sie unter Automatische Aktivierung von Unity Catalog.

Mit dem Identitätsverbund konfigurieren Sie Azure Databricks-Benutzer, Dienstprinzipale und Gruppen einmal in der Kontokonsole, anstatt die Konfiguration separat in jedem Arbeitsbereich zu wiederholen. Nachdem Benutzer, Dienstprinzipale und Gruppen dem Konto hinzugefügt wurden, können Sie ihnen Berechtigungen für Arbeitsbereiche zuweisen. Sie können nur Identitäten auf Kontoebene Zugriff auf Arbeitsbereiche zuweisen, für die der Identitätsverbund aktiviert ist.

Informationen zum Aktivieren eines Arbeitsbereichs für den Identitätsverbund finden Sie unter "Identitätsverbund". Wenn die Zuweisung abgeschlossen ist, wird der Identitätsverbund auf der Registerkarte "Konfiguration" des Arbeitsbereichs in der Kontokonsole als "Aktiviert" markiert.

Der Identitätsverbund wird auf Arbeitsbereichsebene aktiviert, und Sie können eine Kombination aus Arbeitsbereichen mit Identitätsverbund und solchen ohne Identitätsverbund haben. Bei den Arbeitsbereichen, für die der Identitätsverbund nicht aktiviert ist, verwalten die Arbeitsbereichsadministratoren ihre Arbeitsbereichsbenutzer, -Dienstprinzipale und -gruppen vollständig innerhalb des Umfangs des Arbeitsbereichs (Legacymodell). Sie können nicht die Kontokonsole oder APIs auf Kontoebene verwenden, um Benutzer aus dem Konto diesen Arbeitsbereichen zuzuweisen, aber sie können eine der Schnittstellen auf Arbeitsbereichsebene verwenden. Wenn einem Arbeitsbereich ein neuer Benutzer oder Dienstprinzipal mithilfe von Schnittstellen auf Arbeitsbereichsebene hinzugefügt wird, wird dieser Benutzer oder Dienstprinzipal mit der Kontoebene synchronisiert. Dies ermöglicht einen konsistenten Satz von Benutzern und Dienstprinzipalen in Ihrem Konto.

Wenn jedoch eine Gruppe einem Arbeitsbereich ohne Identitätsverbund mithilfe von Schnittstellen auf Arbeitsbereichsebene hinzugefügt wird, handelt es sich bei dieser Gruppe um eine lokale Gruppe des Arbeitsbereichs, die dem Konto nicht hinzugefügt wird. Sie sollten eher Kontogruppen als arbeitsbereichslokale Gruppen verwenden. Arbeitsbereichslokalen Gruppen können keine Zugriffssteuerungsrichtlinien in Unity Catalog oder Berechtigungen für andere Arbeitsbereiche gewährt werden.

Durchführen eines Upgrades auf den Identitätsverbund

Wenn Sie den Identitätsverbund für einen vorhandenen Arbeitsbereich aktivieren, gehen Sie wie folgt vor:

Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene

Wenn Sie bereits die SCIM-Bereitstellung auf Arbeitsbereichsebene für Ihren Arbeitsbereich eingerichtet haben, sollten Sie die SCIM-Bereitstellung auf Kontoebene einrichten und die SCIM-Bereitstellung auf Arbeitsbereichsebene deaktivieren. Mit SCIM auf Arbeitsbereichsebene werden weiterhin arbeitsbereichslokale Gruppen erstellt und aktualisiert. Databricks empfiehlt die Verwendung von Kontogruppen anstelle von arbeitsbereichslokalen Gruppen, damit die Vorteile der zentralisierten Arbeitsbereichszuweisung und Datenzugriffsverwaltung mithilfe von Unity Catalog genutzt werden kann. SCIM auf Arbeitsbereichsebene erkennt auch keine Kontengruppen, die Ihrem Arbeitsbereich mit Identitätsverbund zugewiesen sind, und SCIM-API-Aufrufe auf Arbeitsbereichsebene schlagen fehl, wenn sie Kontengruppen betreffen. Weitere Informationen zum Deaktivieren von SCIM auf Arbeitsbereichsebene finden Sie unter Migrieren der SCIM-Bereitstellung auf Arbeitsbereichsebene auf die Kontoebene.

Konvertieren von arbeitsbereichslokalen Gruppen in Kontogruppen

Databricks empfiehlt, Ihre vorhandenen arbeitsbereichslokalen Gruppen in Kontogruppen zu konvertieren. Anweisungen dazu finden Sie unter Migrieren arbeitsbereichslokaler Gruppen zu Kontogruppen.

Zuweisen von Arbeitsbereichsberechtigungen für Gruppen

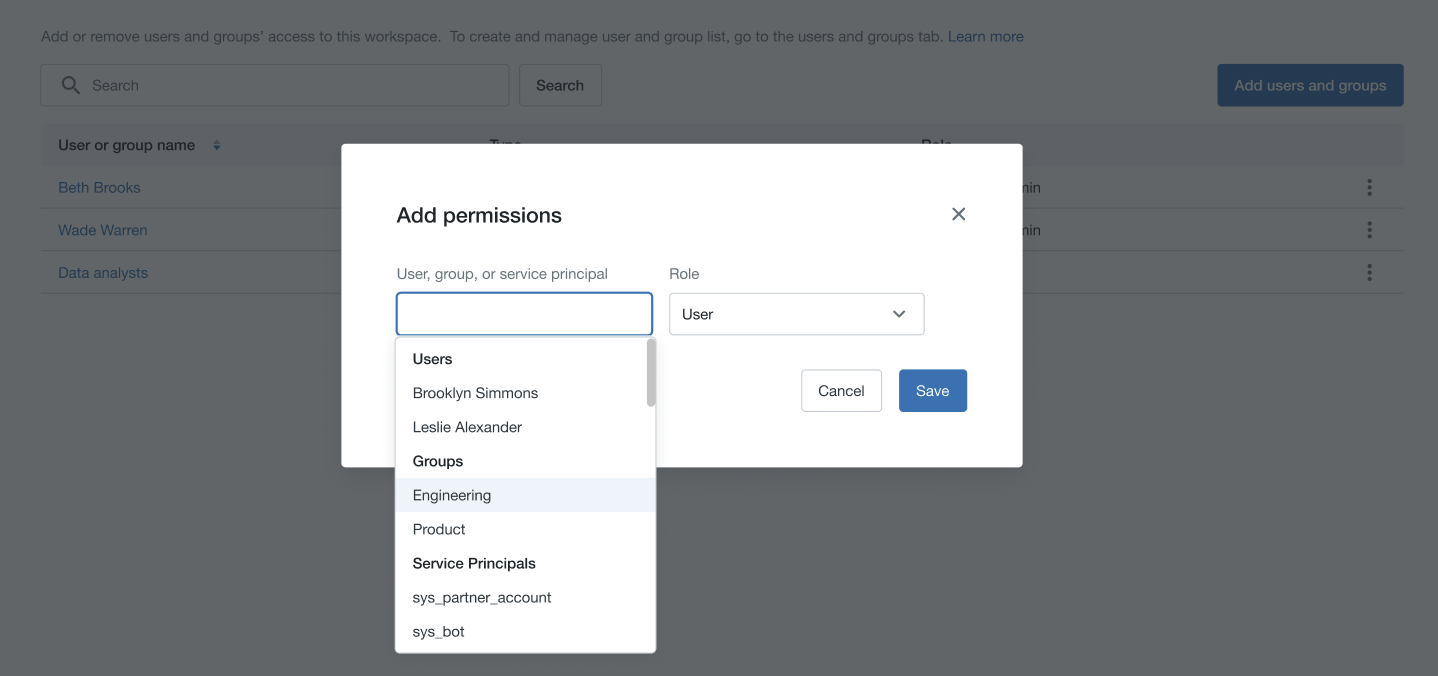

Nachdem der Identitätsverbund für Ihren Arbeitsbereich aktiviert wurde, können Sie den Benutzern, Dienstprinzipalen und Gruppen in Ihrem Konto Berechtigungen für diesen Arbeitsbereich zuweisen. Databricks empfiehlt, Arbeitsbereichen Gruppenberechtigungen zuzuweisen, anstatt Benutzern Arbeitsbereichsberechtigungen einzeln zuzuweisen. Alle Azure Databricks-Identitäten können als Mitglieder von Gruppen zugewiesen werden, und Mitglieder erben Berechtigungen, die ihrer Gruppe zugewiesen sind.

Erfahren Sie mehr

- Benutzer, Gruppen und Dienstprinzipale verwalten: In diesem Artikel erfahren Sie mehr über das Azure Databricks-Identitätsmodell.

- Synchronisieren von Benutzern und Gruppen von Microsoft Entra ID mithilfe von SCIM-, erste Schritte mit der SCIM-Bereitstellung.

- Unity Catalog best practices (Bewährte Methoden für Unity Catalog): Erfahren Sie mehr über die optimale Konfiguration von Unity Catalog.