Aktivieren kundenseitig verwalteter HSM-Schlüssel für verwaltete Dienste

Hinweis

Für dieses Feature ist der Premium-Plan erforderlich.

In diesem Artikel wird beschrieben, wie Sie Ihren eigenen Schlüssel aus dem verwalteten HSM von Azure Key Vault konfigurieren. Eine Anleitung zur Verwendung eines Schlüssels aus Azure Key Vault-Tresoren finden Sie unter Aktivieren kundenseitig verwalteter Schlüssel für verwaltete Dienste.

Anforderungen

Um die Azure CLI für diese Aufgaben zu verwenden, installieren Sie das Azure CLI-Tool, und installieren Sie die Databricks-Erweiterung:

az extension add --name databricksUm PowerShell für diese Aufgaben zu verwenden, installieren Sie Azure PowerShell und installieren Sie das Databricks PowerShell-Modul. Sie müssen sich auch anmelden:

Connect-AzAccountInformationen zum Anmelden bei Ihrem Azure-Konto als Benutzer*in finden Sie unter PowerShell-Anmeldung mit einem Azure Databricks-Benutzerkonto. Informationen zum Anmelden bei Ihrem Azure-Konto als Dienstprinzipal finden Sie unter PowerShell-Anmeldung mit einem Microsoft Entra ID-Dienstprinzipal.

Schritt 1: Erstellen eines in Azure Key Vault verwalteten HSM und eines HSM-Schlüssels

Sie können ein vorhandenes verwaltetes Azure Key Vault-HSM verwenden oder ein neues HSM erstellen und aktivieren, indem Sie die Schnellstartanleitungen in der Dokumentation zu verwaltetem HSM befolgen. Weitere Informationen finden Sie unter Schnellstart: Bereitstellen und Aktivieren eines verwalteten HSM mithilfe der Azure-Befehlszeilenschnittstelle. Für das in Azure Key Vault verwaltete HSM muss Löschschutz aktiviert sein.

Wichtig

Key Vault muss sich im selben Azure-Mandanten wie Ihr Azure Databricks-Arbeitsbereich befinden.

Um einen HSM-Schlüssel zu erstellen, folgen Sie den Anweisungen unter Erstellen eines HSM-Schlüssels.

Schritt 2: Konfigurieren der Rollenzuweisung für verwaltetes HSM

Konfigurieren Sie eine Rollenzuweisung für das in Key Vault verwaltete HSM, sodass Ihr Azure Databricks-Arbeitsbereich über die Zugriffsberechtigung verfügt. Sie können eine Rollenzuweisung über das Azure-Portal, die Azure-Befehlszeilenschnittstelle oder Azure PowerShell konfigurieren.

Verwenden des Azure-Portals

- Navigieren Sie im Azure-Portal zu Ihrer verwalteten HSM-Ressource.

- Wählen Sie im Menü links unter Einstellungen die Option Lokale RBAC aus.

- Klicken Sie auf Hinzufügen.

- Wählen Sie im Feld Rolle die Option Managed HSM Crypto Service Encryption User (Benutzer der Kryptografiedienstverschlüsselung für verwaltete HSMs) aus.

- Wählen Sie im Feld Bereich die Option

All keys (/)aus. - Geben Sie im Feld Sicherheitsprinzipal den Wert

AzureDatabricksein, und scrollen Sie zum Ergebnis der Unternehmensanwendung, das die Anwendungs-ID2ff814a6-3304-4ab8-85cb-cd0e6f879c1denthält, und wählen Sie diese aus. - Klicken Sie auf Erstellen.

- Wählen Sie im linken Menü unter Einstellungen die Option Schlüssel aus, und wählen Sie Ihren Schlüssel aus.

- Kopieren Sie den Text in das Feld Schlüsselbezeichner.

Mithilfe der Azure-Befehlszeilenschnittstelle

Rufen Sie die Objekt-ID der AzureDatabricks-Anwendung mit der Azure-Befehlszeilenschnittstelle ab.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvKonfigurieren der Rollenzuweisung für verwaltetes HSM Ersetzen Sie

<hsm-name>durch den Namen des verwalteten HSM und<object-id>durch die Objekt-ID derAzureDatabricks-Anwendung aus dem vorherigen Schritt.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Verwenden von Azure PowerShell

Ersetzen Sie <hsm-name> durch den Namen des verwalteten HSM.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Schritt 3: Hinzufügen eines Schlüssels zu einem Arbeitsbereich

Sie können einen Arbeitsbereich mit einem kundenseitig verwalteten Schlüssel für verwaltete Dienste erstellen oder aktualisieren, indem Sie das Azure-Portal, die Azure CLI oder Azure PowerShell verwenden.

Verwenden des Azure-Portals

Wechseln Sie zur Homepage des Azure-Portals.

Klicken Sie in der linken oberen Ecke auf Ressource erstellen.

Geben Sie in der Suchleiste

Azure Databricksein und klicken Sie auf die Option Azure Databricks.Klicken Sie im Azure Databricks-Widget auf Erstellen.

Geben Sie Werte für die Eingabefelder auf den Registerkarten Grundlagen und Netzwerk ein.

Nachdem Sie die Registerkarte Verschlüsselung erreicht haben:

- Aktivieren Sie zum Erstellen eines Arbeitsbereichs im Abschnitt „Verwaltete Dienste“ die Option Eigenen Schlüssel verwenden.

- Aktivieren Sie zum Aktualisieren eines Arbeitsbereichs Verwaltete Dienste.

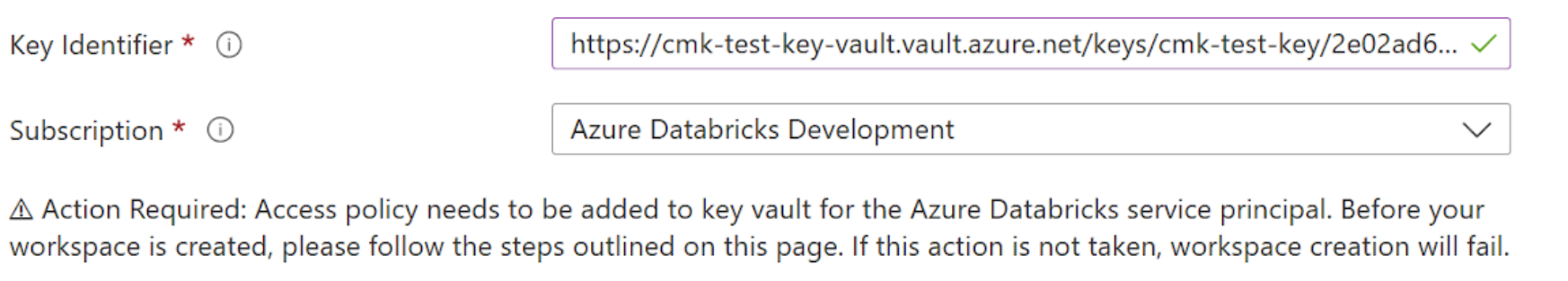

Legen Sie die Verschlüsselungsfelder fest.

- Fügen Sie im Feld Schlüsselbezeichner den Schlüsselbezeichner Ihres Schlüssels für verwaltete HSMs ein.

- Geben Sie in der Dropdownliste Abonnement den Abonnementnamen Ihres Azure Key Vault-Schlüssels ein.

Füllen Sie die restlichen Registerkarten aus, und klicken Sie auf Überprüfen + Erstellen (für einen neuen Arbeitsbereich) oder auf Speichern (zum Aktualisieren eines Arbeitsbereichs).

Verwenden der Azure-Befehlszeilenschnittstelle

Erstellen oder Aktualisieren eines Arbeitsbereichs:

Fügen Sie diese Felder sowohl bei der Erstellung als auch bei der Aktualisierung Ihrem Befehl hinzu:

managed-services-key-name: Name des verwalteten HSMmanaged-services-key-vault: URI des verwalteten HSMmanaged-services-key-version: Verwaltete HSM-Version. Verwenden Sie die spezifische Schlüsselversion und nichtlatest.

Beispiel für die Erstellung eines Arbeitsbereichs mithilfe dieser Felder:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Beispiel für die Aktualisierung eines Arbeitsbereichs mithilfe dieser Felder:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Verwenden von PowerShell

Um einen Arbeitsbereich zu erstellen oder zu aktualisieren, fügen Sie dem Befehl für Ihren neuen Schlüssel die folgenden Parameter hinzu:

ManagedServicesKeyVaultPropertiesKeyName: Name des verwalteten HSMManagedServicesKeyVaultPropertiesKeyVaultUri: URI des verwalteten HSMManagedServicesKeyVaultPropertiesKeyVersion: Verwaltete HSM-Version. Verwenden Sie die spezifische Schlüsselversion und nichtlatest.

Beispiel für die Arbeitsbereichserstellung mit diesen Feldern:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Beispiel für eine Arbeitsbereichsaktualisierung mit diesen Feldern:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Schritt 4 (optional): Erneutes Importieren von Notebooks

Nachdem Sie einen Schlüssel für verwaltete Dienste für einen vorhandenen Arbeitsbereich hinzugefügt haben, wird Ihr Schlüssel nach dem Arbeitsbereichsupdate nur von neuen Notebooks verwendet. Vorhandene Daten werden nicht erneut verschlüsselt.

Sie können alle Notebooks exportieren und anschließend erneut importieren, damit der Schlüssel, der die Daten verschlüsselt, geschützt und von Ihrem Schlüssel gesteuert wird. Sie können die APIs zum Exportieren und Importieren von Arbeitsbereichen verwenden.

Rotieren des Schlüssels zu einem späteren Zeitpunkt

Wenn Sie bereits einen kundenseitig verwalteten Schlüssel für verwaltete Dienste verwenden, können Sie den Arbeitsbereich mit einer neuen Schlüsselversion oder einem vollständig neuen Schlüssel aktualisieren. Dies wird als Schlüsselrotation bezeichnet.

Erstellen Sie einen neuen Schlüssel, oder rotieren Sie Ihren vorhandenen Schlüssel im Tresor des verwalteten HSM.

Stellen Sie sicher, dass der neue Schlüssel über die richtigen Berechtigungen verfügt.

Aktualisieren Sie den Arbeitsbereich mit Ihrem neuen Schlüssel über das Portal, die CLI oder PowerShell. Lesen Sie Schritt 3: Hinzufügen eines Schlüssels zu einem Arbeitsbereich, und befolgen Sie die Anweisungen für die Arbeitsbereichsaktualisierung. Achten Sie darauf dass Sie dieselben Werte für den Ressourcengruppennamen und den Arbeitsbereichsnamen verwenden, damit der vorhandene Arbeitsbereich aktualisiert und nicht ein neuer Arbeitsbereich erstellt wird. Verwenden Sie abgesehen von den Änderungen an den schlüsselbezogenen Parametern dieselben Parameter, die zum Erstellen des Arbeitsbereichs verwendet wurden.

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Optional können Sie vorhandene Notebooks exportieren und erneut importieren, um sicherzustellen, dass alle Ihre vorhandenen Notebooks Ihren neuen Schlüssel verwenden.