Aktivieren kundenseitig verwalteter Schlüssel für verwaltete Dienste

Hinweis

Für dieses Feature ist der Premium-Plan erforderlich.

Um zusätzliche Kontrolle über Ihre Daten zu erhalten, können Sie Ihren eigenen Schlüssel hinzufügen, um den Zugriff auf einige Arten von Daten zu schützen und zu steuern. Azure Databricks verfügt über mehrere vom Kunden verwaltete Schlüsselfeatures. Informationen zum Vergleichen der zugehörigen Features finden Sie unter kundenseitig verwaltete Schlüssel für die Verschlüsselung.

Tipp

In diesem Artikel wird beschrieben, wie Sie Ihren eigenen Schlüssel aus Azure Key Vault-Tresoren für verwaltete Dienste konfigurieren. Eine Anleitung zur Verwendung eines Schlüssels aus Azure Key Vault Managed HSM finden Sie unter Aktivieren von kundenseitig verwalteten HSM-Schlüsseln für verwaltete Dienste.

Verwaltete Dienstdaten in der Azure Databricks-Kontrollebene werden im Ruhezustand verschlüsselt. Sie können einen vom Kunden verwalteten Schlüssel für verwaltete Dienste hinzufügen, um den Zugriff auf die folgenden Typen verschlüsselter Daten zu schützen und zu steuern:

- Notebook-Quelle in der Azure Databricks-Steuerungsebene.

- Notebook-Ergebnisse für Notebooks werden interaktiv (nicht als Aufträge) ausgeführt, die in der Steuerungsebene gespeichert sind. Standardmäßig werden größere Ergebnisse auch im Stamm-Bucket des Arbeitsbereichs gespeichert. Sie können Azure Databricks so konfigurieren, dass alle interaktiven Notebook-Ergebnisse in Ihrem Cloud-Abonnement gespeichert werden.

- Von den geheimen Manager-APIs gespeicherte Geheimschlüssel.

- Databricks SQL Abfragen und Abfrageverlauf.

- Persönliche Zugriffstoken (Personal Access Token, PAT) oder andere Anmeldeinformationen werden zum Einrichten der Git-Integration mit Databricks-Git-Ordnern verwendet.

Nachdem Sie eine vom Kunden verwaltete Schlüsselverschlüsselung für einen Arbeitsbereich hinzugefügt haben, verwendet Azure Databricks Ihren Schlüssel, um den Zugriff auf den Schlüssel zu steuern, der zukünftige Schreibvorgänge in die verwalteten Dienstdaten Ihres Arbeitsbereichs verschlüsselt. Vorhandene Daten werden nicht erneut verschlüsselt. Der Datenverschlüsselungsschlüssel wird im Arbeitsspeicher für mehrere Lese- und Schreibvorgänge zwischengespeichert und in regelmäßigen Abständen aus dem Arbeitsspeicher entfernt. Neue Anforderungen für diese Daten erfordern eine weitere Anforderung an das Schlüsselverwaltungssystem Ihres Cloud-Diensts. Wenn Sie Ihren Schlüssel löschen oder widerrufen, schlägt das Lesen oder Schreiben in die geschützten Daten am Ende des Cache-Zeitintervalls fehl.

Sie können den vom Kunden verwalteten Schlüssel zu einem späteren Zeitpunkt drehen (aktualisieren). Weitere Informationen finden Sie unter Rotieren des Schlüssels zu einem späteren Zeitpunkt.

Diese Funktion verschlüsselt keine Daten, die außerhalb der Steuerungsebene gespeichert sind. Weitere kundenseitig verwaltete Schlüsselfeatures finden Sie unter Kundenseitig verwaltete Schlüssel zur Verschlüsselung

Anforderungen

Um die Azure CLI für diese Aufgaben zu verwenden, installieren Sie das Azure CLI-Tool, und installieren Sie die Databricks-Erweiterung:

az extension add --name databricksUm PowerShell für diese Aufgaben zu verwenden, installieren Sie Azure PowerShell und installieren Sie das Databricks PowerShell-Modul. Sie müssen sich auch anmelden:

Connect-AzAccountInformationen zum Anmelden bei Ihrem Azure-Konto als Benutzer*in finden Sie unter PowerShell-Anmeldung mit einem Azure Databricks-Benutzerkonto. Informationen zum Anmelden bei Ihrem Azure-Konto als Dienstprinzipal finden Sie unter PowerShell-Anmeldung mit einem Microsoft Entra ID-Dienstprinzipal.

Schritt 1: Einrichten eines Key Vaults

Sie müssen eine Azure Key Vault-Instanz erstellen und deren Berechtigungen festlegen. Sie können dies über das Azure-Portal, die CLI oder die APIs tun.

Wichtig

Key Vault muss sich im selben Azure-Mandanten wie Ihr Azure Databricks-Arbeitsbereich befinden.

Diese Anweisungen enthalten Details zu mehreren Bereitstellungsoptionen:

Verwenden des Azure-Portals

- Erstellen Sie einen Key Vault, oder wählen Sie einen aus:

- Um eine Key Vault zu erstellen, wechseln Sie zur Seite „Azure-Portal“, um eine Key Vault zu erstellen. Klicken Sie auf + Erstellen. Geben Sie den Ressourcengruppennamen, den Key Vault-Namen, die Region und den Tarif ein. Klicken Sie auf Überprüfen + erstellen und dann auf Erstellen.

- Um eine vorhandene Key Vault zu verwenden, kopieren Sie den Key Vault-Namen für den nächsten Schritt.

- Rufen Sie die Objekt-ID der AzureDatabricks-Anwendung ab:

- Navigieren Sie im Azure-Portal zu Microsoft Entra ID.

- Wählen Sie im Seitenmenü die Option Unternehmensanwendungen aus.

- Suchen Sie nach

AzureDatabricks, und klicken Sie in den Ergebnissen auf die Unternehmensanwendung. - Kopieren Sie unter Eigenschaften die Objekt-ID.

- Fügen Sie mithilfe des Azure-Portals eine Zugriffsrichtlinie zum Key Vault hinzu:

Navigieren Sie zum Azure Key Vault, mit dem Sie kundenseitig verwaltete Schlüssel für verwaltete Dienste für Ihren Arbeitsbereich konfigurieren.

Klicken Sie im linken Bereich auf die Registerkarte Zugriffsrichtlinien.

Wählen Sie die Schaltfläche „Erstellen“ aus, die Sie oben auf der Seite finden.

Aktivieren Sie auf der Registerkarte Berechtigungen im Abschnitt Schlüsselberechtigungen die Optionen Abrufen, Schlüssel entpacken und Schlüssel packen.

Klicken Sie auf Weiter.

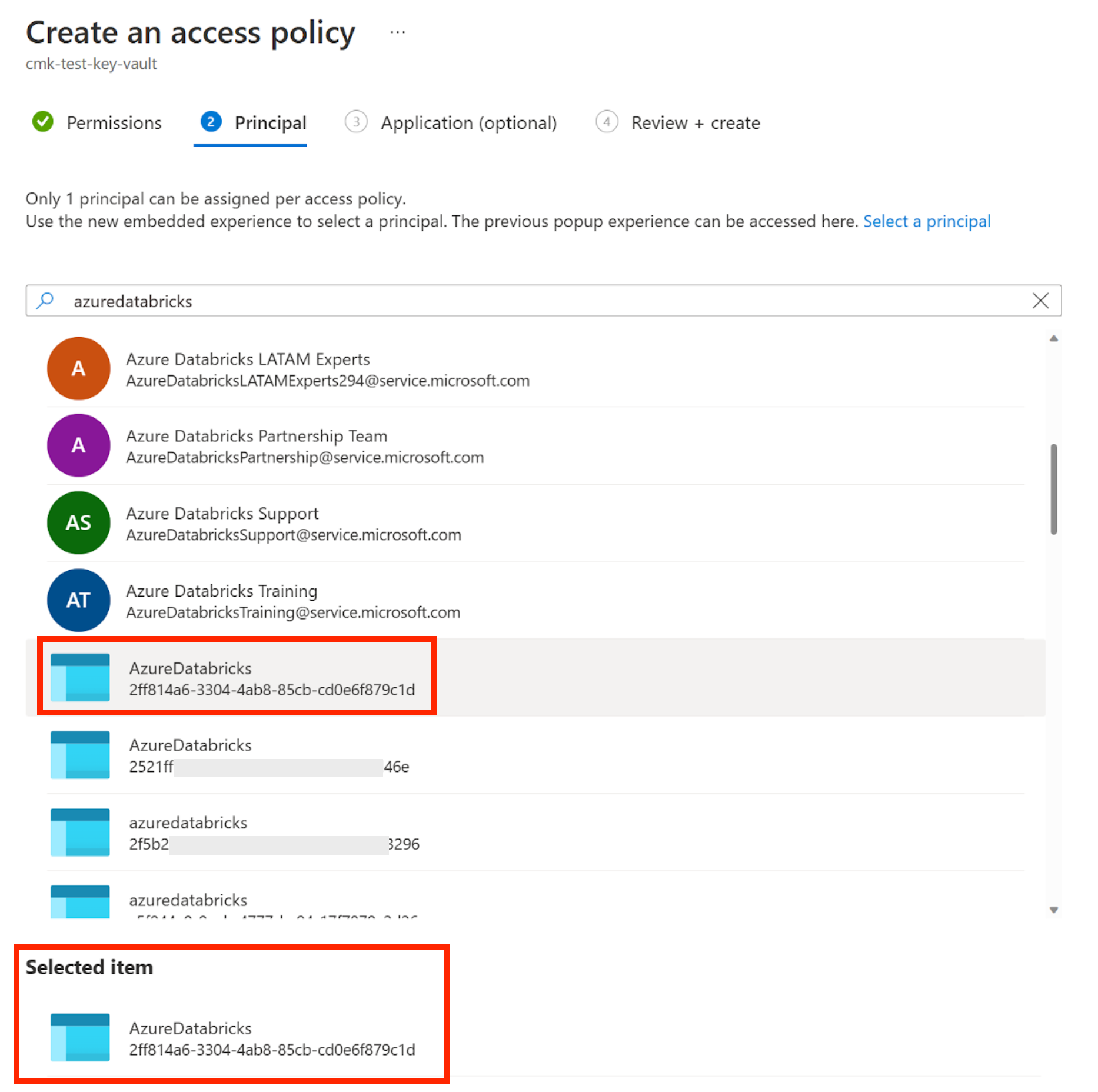

Geben Sie auf der Registerkarte Prinzipal den Wert

AzureDatabricksein, und scrollen Sie zum ersten Ergebnis der Unternehmensanwendung, das eine Anwendungs-ID von2ff814a6-3304-4ab8-85cb-cd0e6f879c1denthält, und wählen Sie diese aus.

Fahren Sie weiter zur Registerkarte Überprüfen + Erstellen, und klicken Sie b.

Verwenden der Azure-Befehlszeilenschnittstelle

Verwenden Sie die Azure CLI , um die folgenden Anweisungen auszuführen.

Erstellen Sie einen Key Vault, oder wählen Sie einen vorhandenen Key Vault aus:

Um einen Key Vault zu erstellen, verwenden Sie den folgenden Azure CLI-Befehl, und ersetzen Sie die Elemente in Klammern durch Ihre Region, Ihren Key Vault-Namen, den Ressourcengruppennamen und den Speicherort:

az keyvault create --location <region> \ --name <key-vault-name> \ --resource-group <resource-group-name> \ --location <location> \ --enable-purge-protectionUm einen vorhandenen Key Vault zu verwenden, kopieren Sie den Namen des Key Vaults für den nächsten Schritt.

Rufen Sie die Objekt-ID der AzureDatabricks-Anwendung mit der Azure-Befehlszeilenschnittstelle ab.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvVergewissern Sie sich, dass Sie das richtige Azure-Abonnement verwenden:

az account set --subscription {subscription_id}

Verwenden von Azure PowerShell

Sie können einen neuen Key Vault erstellen oder einen vorhandenen verwenden.

Erstellen Sie eine Key Vault-Instanz:

$keyVault = New-AzKeyVault -Name <key-vault-name> \

-ResourceGroupName <resource-group-name> \

-Location <location> \

-sku <sku> \

-EnablePurgeProtection

Verwenden eines vorhandenen Key Vaults:

$keyVault = Get-AzKeyVault -VaultName <key-vault-name>

Schritt 2: Vorbereiten eines Schlüssels

Sie können einen Schlüssel erstellen oder einen vorhandenen Schlüssel verwenden. Verwenden Sie Ihre bevorzugten Tools: das Azure-Portal, die Azure CLI oder andere Tools.

Mithilfe der Azure-Befehlszeilenschnittstelle

Erstellen Sie einen Schlüssel unter dem Key Vault. Der KeyType muss RSA sein.

Führen Sie den folgenden Befehl aus, um den Schlüssel in der CLI zu erstellen:

az keyvault key create --name <key-name> \

--vault-name <key-vault-name> \

--protection software

Notieren Sie sich die folgenden Werte, die Sie aus der Schlüssel-ID in der Eigenschaft kid in der Antwort abrufen können. Sie werden sie in späteren Schritten benötigen:

- Key Vault-URL: Der Anfangsteil der Schlüssel-ID mit dem Key Vault-Namen. Sie weist das Format

https://<key-vault-name>.vault.azure.netauf. - Schlüsselname: Der Name Ihres Schlüssels.

- Schlüsselversion: Die Version des Schlüssels.

Die vollständige Schlüssel-ID hat normalerweise die Form https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-version>. Azure Key Vault-Schlüssel, die sich in einer nicht öffentlichen Cloud befinden, haben eine andere Form.

Um einen vorhandenen Schlüssel zu verwenden, anstatt einen neuen zu erstellen, rufen Sie diese Werte für Ihren Schlüssel ab und kopieren sie, damit Sie diese in den nächsten Schritten verwenden können. Überprüfen Sie, ob Ihr vorhandener Schlüssel aktiviert ist, bevor Sie fortfahren.

Verwenden von Azure PowerShell

Wenn Sie planen, einen Schlüssel zu erstellen, müssen Sie möglicherweise die Zugriffsrichtlinie festlegen, je nachdem, wie und wann Sie ihn erstellt haben. Wenn Sie beispielsweise kürzlich den Key Vault mithilfe von PowerShell erstellt haben, fehlt ihrem neuen Key Vault möglicherweise die Zugriffsrichtlinie, die zum Erstellen eines Schlüssels erforderlich ist. Im folgenden Beispiel wird der

EmailAddress-Parameter verwendet, um die Richtlinie festzulegen. Weitere zugehörige Informationen finden Sie im Microsoft-Artikel zu Set-AzKeyVaultAccessPolicy.Legen Sie die Zugriffsrichtlinie für einen neuen Key Vault fest:

Set-AzKeyVaultAccessPolicy \ -VaultName $keyVault.VaultName \ -PermissionsToKeys all \ -EmailAddress <email-address>Sie können entweder einen Schlüssel erstellen oder einen vorhandenen Schlüssel abrufen:

Erstellen eines Schlüssels:

$key = Add-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name> \ -Destination 'Software'Rufen Sie einen vorhandenen Schlüssel ab:

$key = Get-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name>

Fügen Sie dem Key Vault eine Zugriffsrichtlinie mit Berechtigungen hinzu:

$managedService = Get-AzureADServicePrincipal \ -Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'" Set-AzKeyVaultAccessPolicy -VaultName $keyVault.VaultName \ -ObjectId $managedService.ObjectId \ -PermissionsToKeys wrapkey,unwrapkey,get

Schritt 3: Hinzufügen eines Schlüssels zu einem Arbeitsbereich

Sie können einen neuen Arbeitsbereich mit einem kundenseitig verwalteten Schlüssel für verwaltete Dienste bereitstellen oder einem vorhandenen Arbeitsbereich einen Schlüssel hinzufügen. Sie können beides mit der Azure CLI, Powershell, ARM-Vorlagen, dem Azure-Portal oder anderen Tools tun. Dieser Abschnitt enthält Details für mehrere Bereitstellungsoptionen:

- Verwenden des Azure-Portals ohne Vorlage

- Verwenden der Azure CLI ohne Vorlage

- Verwenden von PowerShell ohne Vorlage

- Anwenden von Änderungen mit einer ARM-Vorlage

Verwenden des Azure-Portals ohne Vorlage

Wechseln Sie zur Homepage des Azure-Portals.

Klicken Sie in der linken oberen Ecke auf Ressource erstellen.

Geben Sie in der Suchleiste

Azure Databricksein und klicken Sie auf die Option Azure Databricks.Klicken Sie im Azure Databricks-Widget auf Erstellen.

Geben Sie Werte für die Eingabefelder auf den Registerkarten Grundlagen und Netzwerk ein.

Nachdem Sie die Registerkarte Verschlüsselung erreicht haben:

- Aktivieren Sie zum Erstellen eines Arbeitsbereichs im Abschnitt „Verwaltete Dienste“ die Option Eigenen Schlüssel verwenden.

- Aktivieren Sie zum Aktualisieren eines Arbeitsbereichs Verwaltete Dienste.

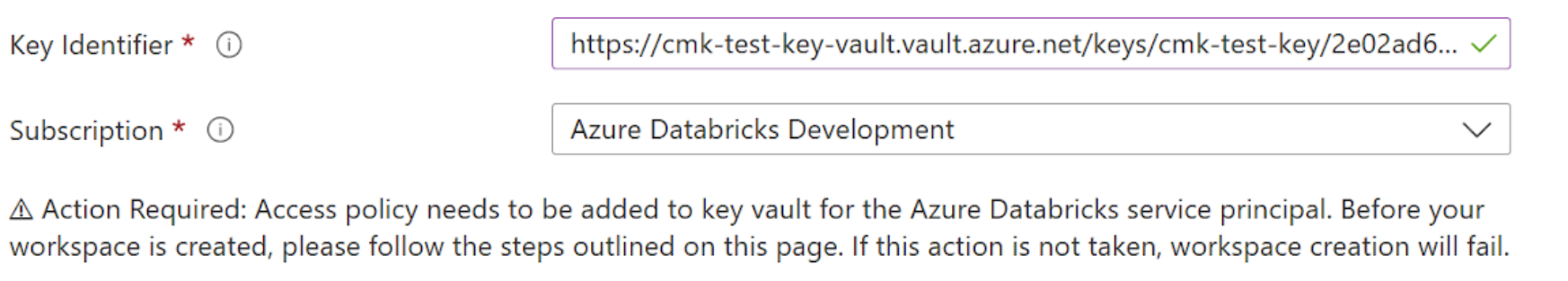

Legen Sie die Verschlüsselungsfelder fest.

- Fügen Sie im Feld Schlüsselbezeichner den Schlüsselbezeichner Ihres Azure Key Vault-Schlüssels ein.

- Geben Sie in der Dropdownliste Abonnement den Abonnementnamen Ihres Azure Key Vault-Schlüssels ein.

Füllen Sie die restlichen Registerkarten aus, und klicken Sie auf Überprüfen + Erstellen (für einen neuen Arbeitsbereich) oder auf Speichern (zum Aktualisieren eines Arbeitsbereichs).

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Verwenden der Azure CLI ohne Vorlage

Fügen Sie mit dem folgenden Befehl eine Zugriffsrichtlinie zum Key Vault hinzu. Ersetzen Sie

<key-vault-name>durch den Tresornamen, den Sie im vorherigen Schritt verwendet haben, und ersetzen Sie<object-id>durch die Objekt-ID derAzureDatabricks-Anwendung.az keyvault set-policy -n <key-vault-name> \ --key-permissions get wrapKey unwrapKey \ --object-id <object-id>Erstellen oder Aktualisieren eines Arbeitsbereichs:

Fügen Sie diese Felder sowohl bei der Erstellung als auch bei der Aktualisierung Ihrem Befehl hinzu:

managed-services-key-name: Schlüsselnamemanaged-services-key-vault: Schlüsseltresor-URImanaged-services-key-version: Schlüsselversion. Verwenden Sie die spezifische Schlüsselversion und nichtlatest.

Beispiel für die Erstellung eines Arbeitsbereichs mithilfe dieser Felder:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium \ --managed-services-key-name <key-name> \ --managed-services-key-vault <key-vault-uri> \ --managed-services-key-version <key-version>Beispiel für die Aktualisierung eines Arbeitsbereichs mithilfe dieser Felder:

az databricks workspace update --name <workspace-name> \ --resource-group <resource-group-name> \ --managed-services-key-name <key-name> \ --managed-services-key-vault <key-vault-uri> \ --managed-services-key-version <key-version>

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Verwenden von PowerShell ohne Vorlage

Um einen Arbeitsbereich zu erstellen oder zu aktualisieren, fügen Sie dem Befehl für Ihren neuen Schlüssel die folgenden Parameter hinzu:

ManagedServicesKeyVaultPropertiesKeyName: SchlüsselnameManagedServicesKeyVaultPropertiesKeyVaultUri: Schlüssel-URIManagedServicesKeyVaultPropertiesKeyVersion: Schlüsselversion. Verwenden Sie die spezifische Schlüsselversion und nichtlatest.

Beispiel für die Arbeitsbereichserstellung mit diesen Feldern:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $key.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $key.Version

Beispiel für eine Arbeitsbereichsaktualisierung mit diesen Feldern:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $key.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $key.Version

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Anwenden von Änderungen mit einer ARM-Vorlage

Die folgende ARM-Vorlage erstellt einen neuen Arbeitsbereich mit einem kundenseitig verwalteten Schlüssel unter Verwendung der API-Version 2023-02-01 für die Ressource Microsoft.Databricks/workspaces. Speichern Sie diesen Text lokal in einer Datei namens databricks-cmk-template.json.

Diese Beispielvorlage enthält nicht alle möglichen Azure Databricks-Features, z. B. die Bereitstellung Ihres eigenen VNet, in dem der Arbeitsbereich bereitgestellt werden soll.

Wichtig

Wenn Sie bereits eine Vorlage verwenden, führen Sie die zusätzlichen Parameter, Ressourcen und Ausgaben dieser Vorlage in Ihrer vorhandenen Vorlage zusammen.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"workspaceName": {

"type": "string",

"metadata": {

"description": "The name of the Azure Databricks workspace to create."

}

},

"pricingTier": {

"type": "string",

"defaultValue": "premium",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "The pricing tier of workspace."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for all resources."

}

},

"apiVersion": {

"type": "string",

"defaultValue": "2023-02-01",

"allowedValues":[

"2023-02-01",

"2021-04-01-preview"

],

"metadata": {

"description": "The api version to create the workspace resources"

}

},

"keyvaultUri": {

"type": "string",

"metadata": {

"description": "The Key Vault URI for customer-managed key for managed services"

}

},

"keyName": {

"type": "string",

"metadata": {

"description": "The key name used for customer-managed key for managed services"

}

},

"keyVersion": {

"type": "string",

"metadata": {

"description": "The key version used for customer-managed key for managed services. Use the specific key version and not `latest`."

}

}

},

"variables": {

"managedResourceGroupName": "[concat('databricks-rg-', parameters('workspaceName'), '-', uniqueString(parameters('workspaceName'), resourceGroup().id))]"

},

"resources": [

{

"type": "Microsoft.Databricks/workspaces",

"name": "[parameters('workspaceName')]",

"location": "[parameters('location')]",

"apiVersion": "[parameters('apiVersion')]",

"sku": {

"name": "[parameters('pricingTier')]"

},

"properties": {

"ManagedResourceGroupId": "[concat(subscription().id, '/resourceGroups/', variables('managedResourceGroupName'))]",

"encryption": {

"entities": {

"managedServices": {

"keySource": "Microsoft.Keyvault",

"keyVaultProperties": {

"keyVaultUri": "[parameters('keyvaultUri')]",

"keyName": "[parameters('keyName')]",

"keyVersion": "[parameters('keyVersion')]"

}

}

}

}

}

}

],

"outputs": {

"workspace": {

"type": "object",

"value": "[reference(resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName')))]"

}

}

}

Wenn Sie bereits eine andere Vorlage verwenden, können Sie die Parameter, Ressourcen und Ausgaben dieser Vorlage in Ihrer vorhandenen Vorlage zusammenführen.

Um diese Vorlage zum Erstellen oder Aktualisieren eines Arbeitsbereichs zu verwenden, wählen Sie eine der folgenden Bereitstellungsoptionen aus:

Anwenden einer Vorlage mit der Azure CLI

Führen Sie den folgenden Befehl aus, um einen neuen Arbeitsbereich mit der Azure CLI zu erstellen:

az deployment group create --resource-group <resource-group-name> \

--template-file <file-name>.json \

--parameters workspaceName=<new-workspace-name> \

keyvaultUri=<keyvaultUrl> \

keyName=<keyName> keyVersion=<keyVersion>

Hinweis

Verwenden Sie die spezifische Schlüsselversion und nicht latest.

So aktualisieren Sie einen vorhandenen Arbeitsbereich auf einen Arbeitsbereich mit kundenseitig verwaltetem Schlüssel (bzw. rotieren den vorhandenen Schlüssel) mithilfe der Azure CLI

Wenn Ihre ARM-Vorlage, die den Arbeitsbereich bereitgestellt hat, nie kundenseitig verwaltete Schlüssel hinzugefügt hat, fügen Sie den Abschnitt

resources.properties.encryptionund die zugehörigen Parameter hinzu. Siehe die Vorlage weiter oben in diesem Artikel.- Fügen Sie den Abschnitt

resources.properties.encryptionaus der Vorlage hinzu. - Fügen Sie im Abschnitt

parametersdrei neue Parameter aus der Vorlage hinzu:keyvaultUri,keyNameundkeyVersion. - Entfernen Sie im Abschnitt

parameters"type": "string",aus der Vorlage.

- Fügen Sie den Abschnitt

Führen Sie denselben Befehl wie zum Erstellen eines neuen Arbeitsbereichs aus. Solange der Name der Ressourcengruppe und der Arbeitsbereichsname mit Ihrem vorhandenen Arbeitsbereich identisch sind, aktualisiert dieser Befehl den vorhandenen Arbeitsbereich, anstatt einen neuen Arbeitsbereich zu erstellen.

az deployment group create --resource-group <existing-resource-group-name> \ --template-file <file-name>.json \ --parameters workspaceName=<existing-workspace-name> \ keyvaultUri=<keyvaultUrl> \ keyName=<keyName> keyVersion=<keyVersion>Verwenden Sie abgesehen von den Änderungen an den schlüsselbezogenen Parametern dieselben Parameter, die zum Erstellen des Arbeitsbereichs verwendet wurden.

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Anwenden einer Vorlage mit dem Azure-Portal

So verwenden Sie die Vorlage im Azure-Portal, um einen Arbeitsbereich zu erstellen oder zu aktualisieren

Wechseln Sie zur Seite Benutzerdefinierte Bereitstellung.

Klicken Sie auf Eigene Vorlage im Editor erstellen.

Fügen Sie den JSON-Code ein.

Klicken Sie auf Speichern.

Fügen Sie die Parameter ein.

Um einen vorhandenen Arbeitsbereich zu aktualisieren, verwenden Sie dieselben Parameter, die Sie zum Erstellen des Arbeitsbereichs verwendet haben. Um einen Schlüssel zum ersten Mal hinzuzufügen, fügen Sie die drei schlüsselbezogenen Parameter hinzu. Um den Schlüssel zu rotieren, ändern Sie einige oder alle schlüsselbezogenen Parameter. Stellen Sie sicher, dass der Name der Ressourcengruppe und der Arbeitsbereichsname mit Ihrem vorhandenen Arbeitsbereich übereinstimmen. Wenn sie identisch sind, aktualisiert dieser Befehl den vorhandenen Arbeitsbereich, anstatt einen neuen Arbeitsbereich zu erstellen.

Verwenden Sie abgesehen von den Änderungen an den schlüsselbezogenen Parametern dieselben Parameter, die zum Erstellen des Arbeitsbereichs verwendet wurden.

Klicken Sie auf Überprüfen und erstellen.

Wenn keine Validierungsprobleme vorliegen, klicken Sie auf Erstellen.

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Weitere Informationen finden Sie im Azure-Artikel Schnellstart: Erstellen und Bereitstellen von ARM-Vorlagen über das Azure-Portal.

Schritt 4 (optional): Erneutes Importieren von Notebooks

Nachdem Sie einen Schlüssel für verwaltete Dienste für einen vorhandenen Arbeitsbereich hinzugefügt haben, wird Ihr Schlüssel nach dem Arbeitsbereichsupdate nur von neuen Notebooks verwendet. Vorhandene Daten werden nicht erneut verschlüsselt.

Sie können alle Notebooks exportieren und anschließend erneut importieren, damit der Schlüssel, der die Daten verschlüsselt, geschützt und von Ihrem Schlüssel gesteuert wird. Sie können die APIs zum Exportieren und Importieren von Arbeitsbereichen verwenden.

Rotieren des Schlüssels zu einem späteren Zeitpunkt

Wenn Sie bereits einen kundenseitig verwalteten Schlüssel für verwaltete Dienste verwenden, können Sie den Arbeitsbereich mit einer neuen Schlüsselversion oder einem vollständig neuen Schlüssel aktualisieren. Dies wird als Schlüsselrotation bezeichnet.

Erstellen Sie einen neuen Schlüssel, oder rotieren Sie Ihren vorhandenen Schlüssel im Schlüsseltresor. Siehe Schritt 1: Einrichten eines Key Vaults.

Stellen Sie sicher, dass der neue Schlüssel über die richtigen Berechtigungen verfügt.

Vergewissern Sie sich, dass Ihre Vorlage die richtige API-Version aufweist. Sie muss gleich oder höher sein als

2021-04-01-preview.Aktualisieren Sie den Arbeitsbereich mit Ihrem neuen Schlüssel über das Portal, die CLI oder PowerShell. Lesen Sie Schritt 3: Hinzufügen eines Schlüssels zu einem Arbeitsbereich, und befolgen Sie die Anweisungen für die Arbeitsbereichsaktualisierung. Achten Sie darauf dass Sie dieselben Werte für den Ressourcengruppennamen und den Arbeitsbereichsnamen verwenden, damit der vorhandene Arbeitsbereich aktualisiert und nicht ein neuer Arbeitsbereich erstellt wird. Verwenden Sie abgesehen von den Änderungen an den schlüsselbezogenen Parametern dieselben Parameter, die zum Erstellen des Arbeitsbereichs verwendet wurden.

Wichtig

Wenn Sie den Schlüssel rotieren, müssen Sie den alten Schlüssel noch 24 Stunden lang verfügbar halten.

Optional können Sie vorhandene Notebooks exportieren und erneut importieren, um sicherzustellen, dass alle Ihre vorhandenen Notebooks Ihren neuen Schlüssel verwenden.

Problembehandlung

Versehentliches Löschen eines Schlüssels

Wenn Sie Ihren Schlüssel in Azure Key Vault löschen, ist die Anmeldung beim Arbeitsbereich nicht mehr möglich, und Azure Databricks kann keine Notebooks mehr lesen. Um dies zu vermeiden, wird empfohlen, vorläufiges Löschen zu aktivieren. Mit dieser Option wird sichergestellt, dass ein Schlüssel nach dem Löschvorgang innerhalb eines Zeitraums von 30 Tagen wiederhergestellt werden kann. Wenn vorläufiges Löschen aktiviert ist, können Sie den Schlüssel einfach erneut aktivieren, um das Problem zu beheben.

Schlüsselaktualisierungsfehler aufgrund von Key Vault-Berechtigungen

Wenn beim Erstellen Ihres Arbeitsbereichs Probleme auftreten, überprüfen Sie, ob Ihr Key Vault über die richtigen Berechtigungen verfügt. In dem von Azure zurückgegebenen Fehler wird dies möglicherweise nicht ordnungsgemäß als Grundursache angegeben. Außerdem sind die Berechtigungen get, wrapKey und unwrapKey erforderlich. Siehe Schritt 1: Einrichten eines Key Vaults.

Verloren gegangene Schlüssel können nicht wiederhergestellt werden

Wenn Sie Ihren Schlüssel verlieren und nicht wiederherstellen können, sind alle mit dem Schlüssel verschlüsselten Notebookdaten nicht wiederherstellbar.