Netzwerke auf der serverlosen Computeebene

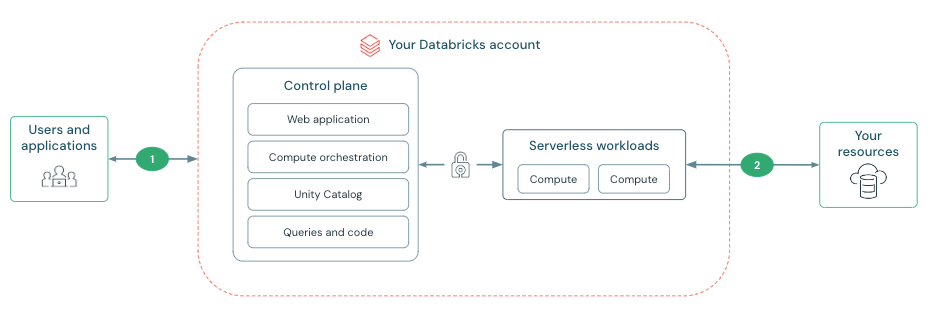

In diesem Leitfaden werden Tools zum Schutz des Netzwerkzugriffs zwischen den Computeressourcen in der serverlosen Computeebene von Azure Databricks und Kundenressourcen vorgestellt. Weitere Informationen zur Steuerungsebene und serverlosen Computeebene finden Sie unter Azure Databricks-Architekturübersicht.

Hinweis

Es gibt derzeit keine Netzwerkgebühren für serverlose Features. In einem späteren Release können Gebühren anfallen. Azure Databricks wird Sie vorab über Änderungen der Netzwerkpreise informieren.

Übersicht über Netzwerke auf der serverlosen Computeebene

Serverlose Computeressourcen werden in der serverlosen Computeebene ausgeführt, die von Azure Databricks verwaltet wird. Kontoadministratoren können die sichere Konnektivität zwischen der serverlosen Computeebene und ihren Ressourcen konfigurieren. Diese Netzwerkverbindung ist im folgenden Diagramm mit der Zahl „2“ gekennzeichnet:

Die Verbindung zwischen der Steuerungsebene und der serverlosen Computeebene erfolgt immer über das Cloud-Backbone-Netzwerk und nicht über das öffentliche Internet. Weitere Informationen zum Konfigurieren von Sicherheitsfeatures für die anderen Netzwerkverbindungen im Diagramm finden Sie unter Netzwerk.

Was ist eine Netzwerkkonnektivitätskonfiguration (Network Connectivity Configuration, NCC)?

Serverlose Netzwerkkonnektivität wird mit Netzwerkkonnektivitätskonfigurationen (Network Connectivity Configuration, NCC) verwaltet. NCCs sind regionale Konstrukte auf Kontoebene, die verwendet werden, um die Erstellung privater Endpunkte und die Firewallaktivierung im großen Stil zu verwalten.

Kontoadministrator*innen erstellen NCC-Objekte in der Kontokonsole, und ein NCC-Objekt kann an einen oder mehrere Arbeitsbereiche angefügt werden. Ein NCC aktiviert Firewalls und private Endpunkte:

- Aktivierung der Ressourcenfirewall durch Subnetze: Eine NCC aktiviert stabile von Databricks verwaltete Azure-Dienstsubnetze, um Ihren Ressourcenfirewalls Dienstendpunkte für den sicheren Zugriff auf Azure-Ressourcen aus serverlosen SQL-Warehouses hinzuzufügen. Wenn eine NCC an einen Arbeitsbereich angefügt ist, verwendet das serverlose Computing in diesem Arbeitsbereich eines dieser Netzwerke, um die Azure-Ressource mithilfe von Dienstendpunkten zu verbinden. Sie können zulassen, dass diese Netzwerke in Ihrer Azure-Ressourcenfirewall aufgelistet werden. Die Netzwerkregeln werden dem Speicherkonto des Arbeitsbereichs automatisch hinzugefügt. Weitere Informationen finden Sie unter Konfigurieren einer Firewall für serverlosen Computezugriff.

- Private Endpunkte:Wenn Sie einen privaten Endpunkt in einer NCC hinzufügen, erstellt Azure Databricks eine Anforderung für einen privaten Endpunkt für Ihre Azure-Ressource. Sobald die Anforderung auf der Ressourcenseite akzeptiert wird, wird der private Endpunkt für den Zugriff auf Ihre Azure-Ressource aus der serverlosen Computeebene verwendet. Weitere Informationen finden Sie unter Konfigurieren der privaten Konnektivität von serverlosem Compute.

Die Aktivierung der NCC-Firewall wird von serverlosen SQL-Warehouses, Workflows, Notebooks, Delta Live Tables-Pipelines und Modell unterstützt, die CPU-Endpunkte verarbeiten. Private NCC-Endpunkte werden nur von serverlosen SQL-Warehouses unterstützt. Sie werden von anderen Computeressourcen in der serverlosen Computeebene nicht unterstützt.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für