Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird beschrieben, wie Sie private Konnektivität für serverloses Computing mithilfe der Azure Databricks-Kontokonsolen-Benutzeroberfläche konfigurieren. Sie können auch die Netzwerkkonnektivitätskonfigurations-API verwenden.

Wenn Sie Ihre Azure-Ressource so konfigurieren, dass nur Verbindungen von privaten Endpunkten akzeptiert werden, müssen alle Verbindungen mit der Ressource aus Ihren klassischen Databricks-Computeressourcen auch private Endpunkte verwenden.

Weitere Informationen zum Konfigurieren einer Azure Storage-Firewall für den Zugriff auf serverloses Computing mithilfe von Subnetzen finden Sie unter Konfigurieren einer Firewall für serverlosen Computezugriff. Informationen zum Verwalten vorhandener regeln privater Endpunkte finden Sie unter Verwalten privater Endpunktregeln.

Hinweis

Azure Databricks-Gebühren für Netzwerkkosten, wenn serverlose Workloads eine Verbindung mit Kundenressourcen herstellen. Siehe Verstehen Sie Databricks serverless Netzwerkkosten.

Übersicht über die private Konnektivität für serverloses Computing

Serverlose Netzwerkverbindungen werden mit Netzwerkkonnektivitätskonfigurationen (Network Connectivity Configurations, NCCs) verwaltet. Kontoadministratoren erstellen NCCs in der Kontokonsole, und ein NCC kann an einen oder mehrere Arbeitsbereiche angefügt werden

Wenn Sie einen privaten Endpunkt in einem NCC-Objekt hinzufügen, erstellt Azure Databricks eine Anforderung für einen privaten Endpunkt an Ihre Azure-Ressource. Sobald die Anforderung auf der Ressourcenseite akzeptiert wird, wird der private Endpunkt für den Zugriff auf Ressourcen aus der serverlosen Computeebene verwendet. Der private Endpunkt ist Ihrem Azure Databricks-Konto zugeordnet und nur über autorisierte Arbeitsbereiche zugänglich.

Private NCC-Endpunkte werden von SQL-Warehouses, Jobs, Notizbüchern, Lakeflow Spark Declarative Pipelines und Modellbereitstellungsendpunkten unterstützt.

Hinweis

Private NCC-Endpunkte werden nur für von Ihnen verwaltete Datenquellen unterstützt. Wenden Sie sich für die Verbindung mit dem Speicherkonto Ihres Arbeitsbereichs an Ihr Azure Databricks-Kontoteam.

Die Modellbereitstellung verwendet den Azure Blob Storage-Pfad, um Modellartefakte herunterzuladen. Erstellen Sie daher einen privaten Endpunkt für Ihre Subressource-ID-Blob. Sie benötigen DFS, um Modelle in Unity Catalog von serverlosen Notebooks zu protokollieren.

Weitere Informationen zu NCCs finden Sie unter Was ist eine Netzwerkkonnektivitätskonfiguration (Network Connectivity Configuration, NCC)?.

Videoanleitung

Dieses Video bietet einen umfassenden Einblick in die Netzwerkkonnektivitätskonfiguration (7 Minuten).

Anforderungen

- Ihr Konto und Ihr Arbeitsbereich müssen sich im Premium-Plan befinden.

- Sie müssen ein Azure Databricks-Kontoadministrator sein.

- In jedem Azure Databricks-Konto können bis zu zehn NCCs pro Region vorhanden sein.

- Jede Region kann über 100 private Endpunkte verfügen, die nach Bedarf über 1-10 NCCs verteilt werden.

- Jede NCC kann an bis zu 50 Arbeitsbereiche angefügt werden.

Schritt 1: Erstellen einer Netzwerkkonnektivitätskonfiguration

Databricks empfiehlt, eine NCC zwischen Arbeitsbereichen in derselben Unternehmenseinheit sowie den Arbeitsbereichen freizugeben, die dieselben regionalen Konnektivitätseigenschaften aufweisen. Verwenden Sie beispielsweise separate NCCs für diese Anwendungsfälle, wenn einige Arbeitsbereiche Private Link nutzen und andere die Firewall-Aktivierung verwenden.

- Melden Sie sich als Kontoadministrator*in bei der Kontokonsole an.

- Klicken Sie in der Randleiste auf "Sicherheit".

- Klicken Sie auf Netzwerkkonnektivitätskonfigurationen.

- Klicken Sie auf "Netzwerkkonfiguration hinzufügen".

- Geben Sie einen Namen für das NCC ein.

- Wählen Sie die Region aus. Diese muss mit Ihrer Arbeitsbereichsregion übereinstimmen.

- Klicken Sie auf Hinzufügen.

Schritt 2: Anfügen einer NCC an einen Arbeitsbereich

- Klicken Sie in der Randleiste der Kontokonsole auf Arbeitsbereiche.

- Klicken Sie auf den Namen Ihres Arbeitsbereichs.

- Klicken Sie auf Arbeitsbereich aktualisieren.

- Wählen Sie im Feld "Netzwerkkonnektivitätskonfigurationen " Ihre NCC aus. Wenn es nicht sichtbar ist, vergewissern Sie sich, dass Sie denselben Azure-Bereich sowohl für den Arbeitsbereich als auch für den NCC ausgewählt haben.

- Klicken Sie auf Aktualisieren.

- Warten Sie zehn Minuten, bis die Änderung wirksam wird.

- Starten Sie alle ausgeführten serverlosen Dienste im Arbeitsbereich neu.

Schritt 3: Erstellen von Regeln für den privaten Endpunkt

Sie müssen für jede Azure-Ressource eine Regel für den privaten Endpunkt in Ihrer NCC erstellen.

- Rufen Sie eine Liste der Azure-Ressourcen-IDs für alle Ihre Ziele ab.

- Navigieren Sie auf einer anderen Browserregisterkarte im Azure-Portal zu den Azure-Services Ihrer Datenquelle.

- Navigieren Sie auf der Übersicht zum Abschnitt Essentials.

- Klicken Sie auf den Link JSON-Ansicht. Die Ressourcen-ID für den Dienst wird oben auf der Seite angezeigt.

- Kopieren Sie diese Ressourcen-ID an einen anderen Speicherort. Wiederholen Sie diesen Schritt für alle Ziele. Weitere Informationen zum Auffinden Ihrer Ressourcen-ID finden Sie in den privaten DNS-Zonenwerten von Azure Private Endpoint.

- Wechseln Sie zurück zur Browserregisterkarte für die Kontokonsole.

- Klicken Sie in der Randleiste auf "Sicherheit".

- Klicken Sie auf Netzwerkkonnektivitätskonfigurationen.

- Wählen Sie die NCC aus, die Sie in Schritt 1 erstellt haben.

- Klicken Sie unter Regeln für den privaten Endpunkt auf Regel für den privaten Endpunkt hinzufügen.

- Fügen Sie in das Feld für Azure-Zielressourcen-ID die Ressourcen-ID für Ihre Ressource ein.

- Geben Sie im Feld "Azure-Unterressourcen-ID " die Ziel-ID und den Unterressourcentyp an. Jede Regel für den privaten Endpunkt muss eine andere Unterressourcen-ID verwenden. Eine Liste der unterstützten Unterressourcentypen finden Sie unter "Unterstützte Ressourcen".

- Klicken Sie auf Hinzufügen.

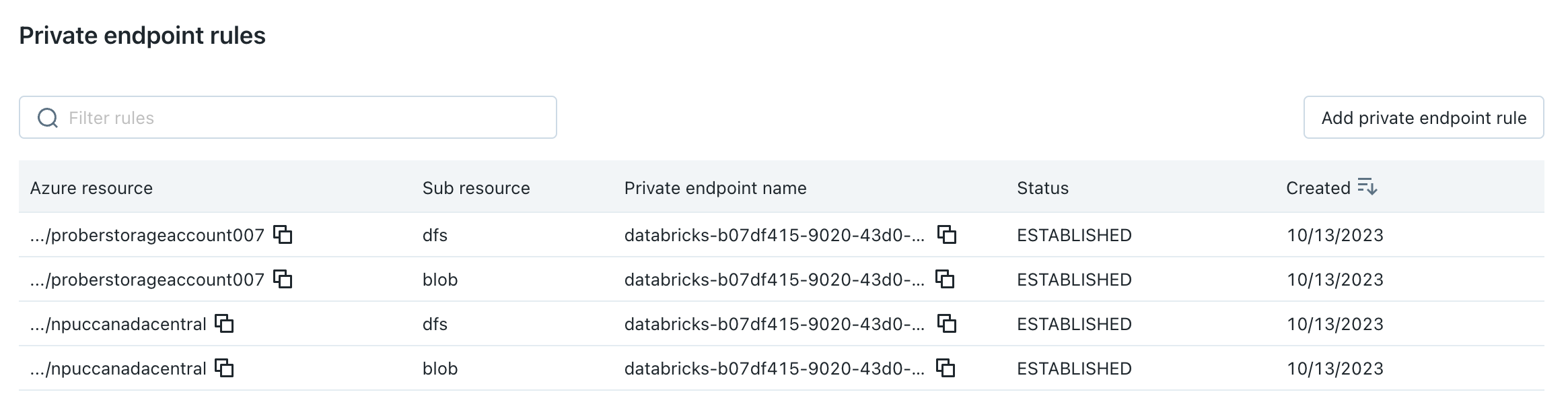

- Warten Sie ein paar Minuten, bis alle Endpunktregeln den Status

PENDINGaufweisen.

Schritt 4: Genehmigen der neuen privaten Endpunkte für Ihre Ressourcen

Die Endpunkte werden erst wirksam, wenn ein*e Administrator*in mit Rechten für die Ressource den neuen privaten Endpunkt genehmigt. Gehen Sie folgendermaßen vor, um einen privaten Endpunkts über das Azure-Portal zu genehmigen:

Navigieren Sie im Azure-Portal zu der Ressource.

Klicken Sie auf der Seitenleiste auf Netzwerk.

Klicken Sie auf Verbindungen mit privatem Endpunkt.

Klicken Sie auf die Registerkarte Privater Zugriff.

Überprüfen Sie unter Verbindungen mit privatem Endpunkt die Liste der privaten Endpunkte.

Aktivieren Sie das Kontrollkästchen neben jedem einzelnen, der genehmigt werden soll, und klicken Sie oberhalb der Liste auf die Schaltfläche Genehmigen.

Wechseln Sie zurück zu Ihrer NCC in Azure Databricks, und aktualisieren Sie dann die Browserseite, bis alle Endpunktregeln den Status

ESTABLISHEDaufweisen.

(Optional) Schritt 5: Festlegen der Ressourcen, um den Zugriff auf öffentliche Netzwerke zu verbieten

Wenn Sie den Zugriff auf Ihre Ressourcen noch nicht so eingeschränkt haben, dass nur Netzwerke aus der Zulassungsliste zugelassen sind, können Sie dies auswählen.

- Öffnen Sie das Azure-Portal.

- Navigieren Sie zu Ihrem Speicherkonto für die Datenquelle.

- Klicken Sie auf der Seitenleiste auf Netzwerk.

- Überprüfen Sie den Wert im Feld für Öffentlicher Netzwerkzugriff. Standardmäßig lautet der Wert Aus allen Netzwerken aktiviert. Ändern Sie diesen in Deaktiviert.

Konfigurieren eines privaten Links zu Azure App Gateway v2

Wenn Sie die private Verknüpfung mit einer Azure App Gateway v2-Ressource konfigurieren, müssen Sie die REST-API für Netzwerkkonnektivitätskonfigurationen anstelle der Kontokonsolen-BENUTZEROBERFLÄCHE verwenden. Azure App Gateway v2 erfordert zusätzliche Konfigurationsparameter wie Ressourcen-ID, Gruppen-ID und Domänennamen.

- Verwenden Sie den folgenden API-Aufruf, um eine private Endpunktregel mit Domänennamenkonfiguration zu erstellen:

curl --location 'https://accounts.azuredatabricks.net/api/2.0/accounts/<ACCOUNT_ID>/network-connectivity-configs/<NCC_ID>/private-endpoint-rules' \ --header 'Content-Type: application/json' \ --header 'Authorization: Bearer <TOKEN>' \ --data '{ "domain_names": [ "<YOUR_DOMAIN_HERE>" ], "resource_id": "<YOUR_APP_GATEWAY_RESOURCE_ID_HERE>", "group_id": "<GROUP_ID>" }' - Wenn Sie die Domänennamen für eine vorhandene private Endpunktregel ändern müssen, verwenden Sie die folgende PATCH-Anforderung:

curl --location --request PATCH 'https://accounts.azuredatabricks.net/api/2.0/accounts/<ACCOUNT_ID>/network-connectivity-configs/<NCC_ID>/private-endpoint-rules/<PRIVATE_ENDPOINT_RULE_ID>?update_mask=domain_names' \ --header 'Content-Type: application/json' \ --header 'Authorization: Bearer <TOKEN>' \ --data '{ "domain_names": [ "<YOUR_DOMAIN_HERE>" ] }' - Verwenden Sie zum Auflisten, Anzeigen oder Löschen privater App-Gateway-Endpunktregeln die standardmäßigen API-Vorgänge der Netzwerkkonnektivitätskonfigurationen, die in der Netzwerkkonnektivitätskonfigurations-API dokumentiert sind.

Schritt 7: Starten Sie serverlose Computeebenenressourcen neu, und testen Sie die Verbindung

- Warten Sie nach dem vorherigen Schritt fünf weitere Minuten, bis die Änderungen übernommen wurden.

- Starten Sie alle ausgeführten Ressourcen der serverlosen Verarbeitungsebene in den Arbeitsbereichen neu, an die Ihr NCC angeschlossen ist. Wenn keine Ressourcen auf serverloser Computingebene ausgeführt werden, starten Sie jetzt eine solche Ressource.

- Stellen Sie sicher, dass alle Ressourcen erfolgreich starten.

- Führen Sie mindestens eine Abfrage an Ihre Datenquelle aus, um zu bestätigen, dass das serverlose SQL-Warehouse eine Verbindung zu Ihrer Datenquelle herstellen kann.

Nächste Schritte

- Verwalten von Regeln für private Endpunkte: Steuern und Ändern ihrer vorhandenen konfigurationen privater Endpunkte, einschließlich Aktualisieren von Ressourcen-IDs und Verwalten des Verbindungsstatus. Weitere Informationen finden Sie unter Verwalten von Regeln für private Endpunkte.

- Konfigurieren Sie eine Firewall für serverlosen Computezugriff: Richten Sie Netzwerkfirewallregeln ein, um den Zugriff auf Azure-Dienste mithilfe von Subnetzen anstelle privater Endpunkte zu steuern. Weitere Informationen finden Sie unter Konfigurieren einer Firewall für Zugriff auf serverloses Computing.

- Konfigurieren von Netzwerkrichtlinien: Implementieren zusätzlicher Netzwerksicherheitskontrollen und -richtlinien zur Steuerung der serverlosen Computekonnektivität. Siehe Was ist serverlose Ausgangskontrolle?

- Verstehen der serverlosen Netzwerksicherheit: Erfahren Sie mehr über die umfassendere Netzwerksicherheitsarchitektur und -optionen, die für serverlose Computeumgebungen verfügbar sind. Siehe Serverless Compute Plane Networking.