Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Ressourcenbestandsseite von Microsoft Defender for Cloud zeigt den Sicherheitsstatus der Ressourcen an, die Sie mit Defender for Cloud verbunden haben. Defender for Cloud analysiert regelmäßig den Sicherheitsstatus von Ressourcen, die mit Ihren Abonnements verbunden sind, um potenzielle Sicherheitsrisiken zu identifizieren, und stellt aktive Empfehlungen bereit. Aktive Empfehlungen sind Empfehlungen, die aufgelöst werden können, um Ihren Sicherheitsstatus zu verbessern.

Defender for Cloud analysiert regelmäßig den Sicherheitsstatus der damit verbundenen Ressourcen. Wenn Ressourcen aktive Sicherheitsempfehlungen oder Sicherheitswarnungen zugeordnet haben, werden sie im Bestand angezeigt.

Auf der Seite „Bestand“ finden Sie Informationen zu folgenden Themen:

- Ressourcen verbinden. Verschaffen Sie sich schnell einen Überblick, welche Ressourcen mit Defender for Cloud verbunden sind.

- Gesamtsicherheitsstatus: Erhalten Sie eine klare Übersicht über den Sicherheitsstatus der verbundenen Azure-, AWS- und GCP-Ressourcen, einschließlich der Gesamtzahl der mit Defender for Cloud verbundenen Ressourcen, der Ressourcen nach Umgebung und der Anzahl der fehlerhaften Ressourcen.

- Empfehlungen, Warnungen: Führen Sie einen Drilldown in den Status bestimmter Ressourcen aus, um aktive Sicherheitsempfehlungen und Sicherheitswarnungen für eine Ressource anzuzeigen.

- Risikopriorisierung: Risikobasierte Empfehlungen ordnen Empfehlungen Risikostufen zu, die auf Faktoren wie Datensensibilität, Internetpräsenz, Potenzial für laterale Bewegungen und potenzielle Angriffswege basieren.

- Die Risikopriorisierung ist verfügbar, wenn der Defender CSPM-Plan aktiviert ist.

- Software. Sie können Ressourcen nach installierten Anwendungen überprüfen. Um die Vorteile der Software-Bestandsaufnahme nutzen zu können, muss entweder der Defender Cloud Security Posture Management (CSPM)-Plan oder ein Defender for Servers-Plan aktiviert sein.

Der Bestand verwendet Azure Resource Graph (ARG), um Daten im Maßstab abzufragen und abzurufen. Für detaillierte benutzerdefinierte Einblicke können Sie KQL verwenden, um den Bestand abzufragen.

Überprüfen des Inventars

- Wählen Sie in Defender for Cloud im Azure-Portal Bestand aus. Standardmäßig werden die Ressourcen nach der Anzahl aktiver Sicherheitsempfehlungen sortiert.

- Überprüfen Sie die verfügbaren Einstellungen:

- In der Suche können Sie eine Freitextsuche verwenden, um Ressourcen zu finden.

- Ressourcen gesamt: Zeigt die Gesamtanzahl von Ressourcen an, die mit Defender for Cloud verknüpft sind.

- Fehlerhafte Ressourcen: Zeigt die Anzahl der Ressourcen mit aktiven Sicherheitsempfehlungen und Warnungen an.

- Ressourcenanzahl nach Umgebung: Gesamtzahl der Azure-, AWS- und GCP-Ressourcen.

- Wählen Sie eine Ressource aus, um Details anzuzeigen.

- Auf der Seite Ressourcenintegrität für die Ressource finden Sie Informationen über die Ressource.

- Auf der Registerkarte Empfehlungen werden alle aktiven Sicherheitsempfehlungen in der Reihenfolge des Risikos angezeigt. Sie können einen Drilldown zu den einzelnen Empfehlungen ausführen, um weitere Details und Korrekturoptionen zu erhalten.

- Auf der Registerkarte Warnungen werden alle relevanten Sicherheitswarnungen angezeigt.

Softwareinventur überprüfen

- Installierte Anwendung auswählen

- Wählen Sie in Wert die Apps aus, nach der gefiltert werden soll.

- Ressourcen gesamt: Die Gesamtanzahl von Ressourcen, die mit Defender für Cloud verknüpft sind.

- Fehlerhafte Ressourcen: Ressourcen mit aktiven Sicherheitsempfehlungen, die Sie implementieren können. Weitere Informationen zum Implementieren von Sicherheitsempfehlungen.

- Ressourcenanzahl nach Umgebung: Die Anzahl der Ressourcen in jeder Umgebung.

- Nicht registrierte Abonnements: Alle Abonnements im ausgewählten Bereich, die noch nicht mit Microsoft Defender for Cloud verknüpft wurden.

- Ressourcen, die mit Defender for Cloud verbunden sind und diese Apps ausführen, werden angezeigt. Leere Optionen zeigen Computer an, auf denen Defender for Servers/Defender for Endpoint nicht verfügbar ist.

Filtern des Bestands

Sobald Sie Filter angewendet haben, werden die Zusammenfassungswerte aktualisiert und an die Abfrageergebnisse angepasst.

3 – Exporttools

CSV-Bericht herunterladen: Exportieren Sie die Ergebnisse Ihrer ausgewählten Filteroptionen in eine CSV-Datei.

Abfrage öffnen: Sie können die Abfrage selbst in Azure Resource Graph (ARG) exportieren, um die KQL-Abfrage (Kusto Query Language, KQL) weiter zu verfeinern, zu speichern oder zu bearbeiten.

Wie funktioniert der Ressourcenbestand?

Zusätzlich zu den vordefinierten Filtern können Sie die Softwareinventardaten aus dem Resource Graph Explorer untersuchen.

ARG ist so konzipiert, dass es eine effiziente Ressourcenerkundung mit der Fähigkeit zur bedarfsorientierten Abfrage ermöglicht.

Sie können die Kusto-Abfragesprache (Kusto Query Language, KQL) im Ressourcenbestand verwenden, um sich schnell detaillierte Einblicke verschaffen, indem Sie Querverweise zwischen Defender for Cloud-Daten und anderen Ressourceneigenschaften erstellen.

Verwenden des Ressourcenbestands

Wählen Sie auf der Seitenleiste von Defender für Cloud Bestand aus.

Verwenden Sie das Feld Nach Name filtern, um eine bestimmte Ressource anzuzeigen, oder verwenden Sie die Filter, um sich auf bestimmte Ressourcen zu konzentrieren.

Standardmäßig werden die Ressourcen nach der Anzahl aktiver Sicherheitsempfehlungen sortiert.

Wichtig

Die Optionen in jedem Filter sind spezifisch für die Ressourcen in den aktuell ausgewählten Abonnements und Ihre Auswahl in den anderen Filtern.

Wenn Sie z. B. nur ein Abonnement ausgewählt haben und das Abonnement keine Ressourcen mit ausstehenden Sicherheitsempfehlungen aufweist, die zu beheben sind (0 fehlerhafte Ressourcen), enthält der Filter Empfehlungen keine Optionen.

Um den Filter Sicherheitsergebnisse zu verwenden, geben Sie freien Text aus der ID, der Sicherheitsprüfung oder dem CVE-Namen eines Sicherheitsergebnisses ein, um nach den betroffenen Ressourcen zu filtern:

Tipp

Die Filter Sicherheitsergebnisse und Tags akzeptieren nur einen einzigen Wert. Um nach mehreren Werten zu filtern, verwenden Sie Filter hinzufügen.

Um die zurzeit ausgewählten Filteroptionen als Abfrage im Resource Graph-Explorer anzuzeigen, wählen Sie Abfrage öffnen aus.

Wenn Sie einige Filter definiert und die Seite offen gelassen haben, aktualisiert Defender for Cloud die Ergebnisse nicht automatisch. Änderungen an den Ressourcen wirken sich nicht auf die angezeigten Ergebnisse aus, es sei denn, Sie laden die Seite manuell neu oder wählen Aktualisieren aus.

Zugreifen auf einen Softwarebestand

Für den Zugriff auf den Softwarebestand benötigen Sie eine der folgenden Pläne:

- Agentlose Computerüberprüfung von Defender Cloud Security Posture Management (CSPM).

- Agentlose Computerüberprüfung von Defender for Servers P2.

- Microsoft Defender for Endpoint-Integration von Defender for Servers.

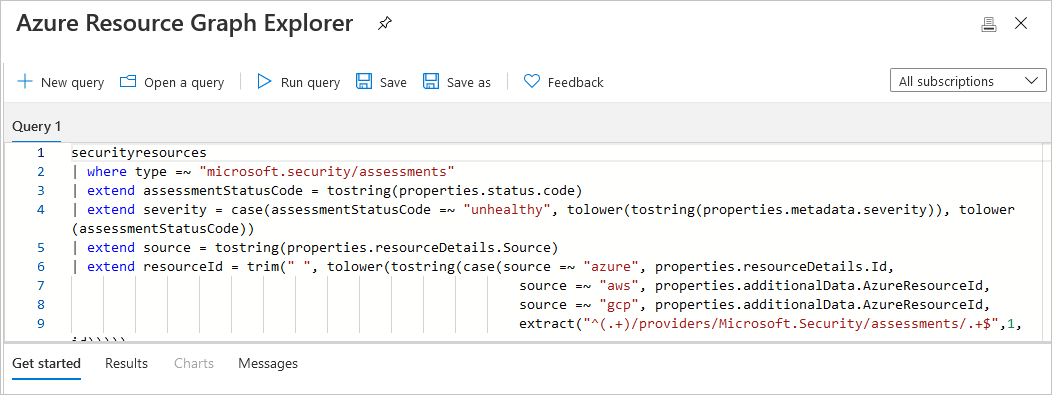

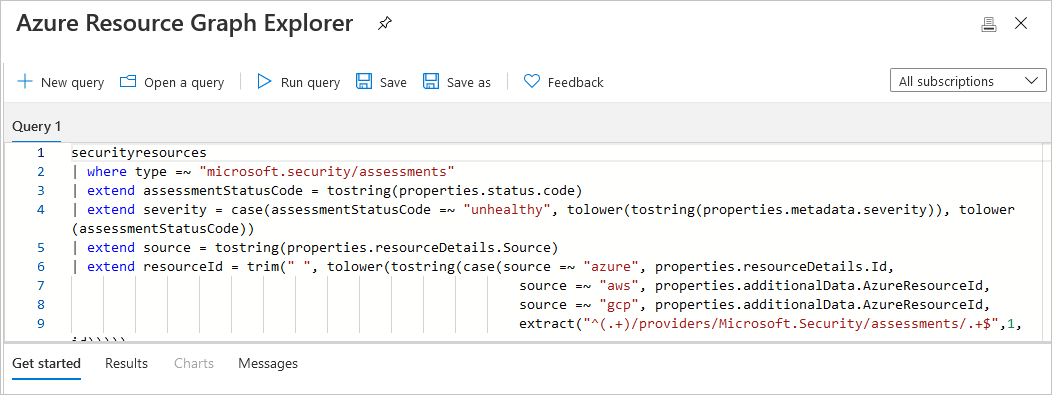

Beispiele für die Verwendung des Azure Resource Graph-Testers für den Zugriff auf und das Untersuchen von Softwarebestandsdaten:

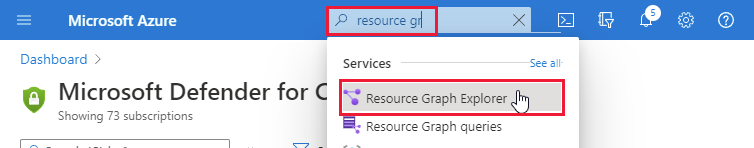

Öffnen Sie den Azure Resource Graph-Explorer.

Wählen Sie den folgenden Abonnementbereich aus: securityresources/softwareinventories

Geben Sie eine der folgenden Abfragen ein (Sie können sie auf anpassen oder ihre eigenen schreiben), und wählen Sie Abfrage ausführen aus.

Abfragebeispiele

So generieren Sie eine einfache Liste der installierten Software:

securityresources

| where type == "microsoft.security/softwareinventories"

| project id, Vendor=properties.vendor, Software=properties.softwareName, Version=properties.version

So filtern Sie nach Versionsnummern:

securityresources

| where type == "microsoft.security/softwareinventories"

| project id, Vendor=properties.vendor, Software=properties.softwareName, Version=tostring(properties. version)

| where Software=="windows_server_2019" and parse_version(Version)<=parse_version("10.0.17763.1999")

So suchen Sie Computer mit einer Kombination von Softwareprodukten:

securityresources

| where type == "microsoft.security/softwareinventories"

| extend vmId = properties.azureVmId

| where properties.softwareName == "apache_http_server" or properties.softwareName == "mysql"

| summarize count() by tostring(vmId)

| where count_ > 1

Für eine Kombination aus einem Softwareprodukt und einer anderen Sicherheitsempfehlung:

(In diesem Beispiel: Computer mit installiertem MySQL und verfügbar gemachten Verwaltungsports)

securityresources

| where type == "microsoft.security/softwareinventories"

| extend vmId = tolower(properties.azureVmId)

| where properties.softwareName == "mysql"

| join (

securityresources

| where type == "microsoft.security/assessments"

| where properties.displayName == "Management ports should be closed on your virtual machines" and properties.status.code == "Unhealthy"

| extend vmId = tolower(properties.resourceDetails.Id)

) on vmId

Exportieren des Bestands

Wählen Sie CSV-Bericht herunterladen aus, um den gefilterten Bestand im CSV-Format zu speichern.

Um eine Abfrage im Resource Graph-Tester zu speichern, wählen Sie Abfrage öffnen aus. Wenn Sie bereit sind, eine Abfrage zu speichern, wählen Sie Speichern unter und geben Sie unter Abfrage speichern einen Abfragenamen und eine Beschreibung an und ob die Abfrage privat oder freigegeben ist.

Änderungen an den Ressourcen wirken sich nicht auf die angezeigten Ergebnisse aus, es sei denn, Sie laden die Seite manuell neu oder wählen Aktualisieren aus.