Erkennen von Bedrohungen für vertrauliche Daten

Mit der Bedrohungserkennung für vertrauliche Daten können Sie Sicherheitswarnungen unter Berücksichtigung der Vertraulichkeit der Daten, die gefährdet sein könnten, effizient priorisieren und untersuchen, und damit eine bessere Erkennung und Verhinderung von Datenverletzungen erreichen. Durch die schnelle Identifizierung und Beseitigung der wichtigsten Risiken hilft diese Funktion Sicherheitsteams, die Wahrscheinlichkeit von Datenschutzverletzungen zu verringern und den Schutz vertraulicher Daten zu verbessern, indem Offenlegungsereignisse und verdächtige Aktivitäten für Ressourcen, die vertrauliche Daten enthalten, erkannt werden.

Dies ist ein konfigurierbares Feature im neuen Defender for Storage-Plan. Sie können die Funktion ohne zusätzliche Kosten aktivieren oder deaktivieren.

Erfahren Sie mehr über den Umfang und die Einschränkungen der Überprüfung vertraulicher Daten.

Voraussetzungen

Die Erkennung vertraulicher Daten ist für Blob-Speicherkonten verfügbar, einschließlich:

- Standard general-purpose V1

- Standard general-purpose V2

- Azure Data Lake Storage Gen2

- Premium-Blockblobs

Erfahren Sie mehr über die Verfügbarkeit der Features von Defender for Storage.

Um die Bedrohungserkennung für vertrauliche Daten auf Abonnement- und Speicherkontoebene zu aktivieren, müssen Sie über die relevanten datenbezogenen Berechtigungen der Rollen Abonnementbesitzer oder Speicherkontobesitzer verfügen.

Erfahren Sie mehr über die Rollen und Berechtigungen, die für die Bedrohungserkennung für vertrauliche Daten erforderlich sind.

Wie funktioniert die Ermittlung vertraulicher Daten?

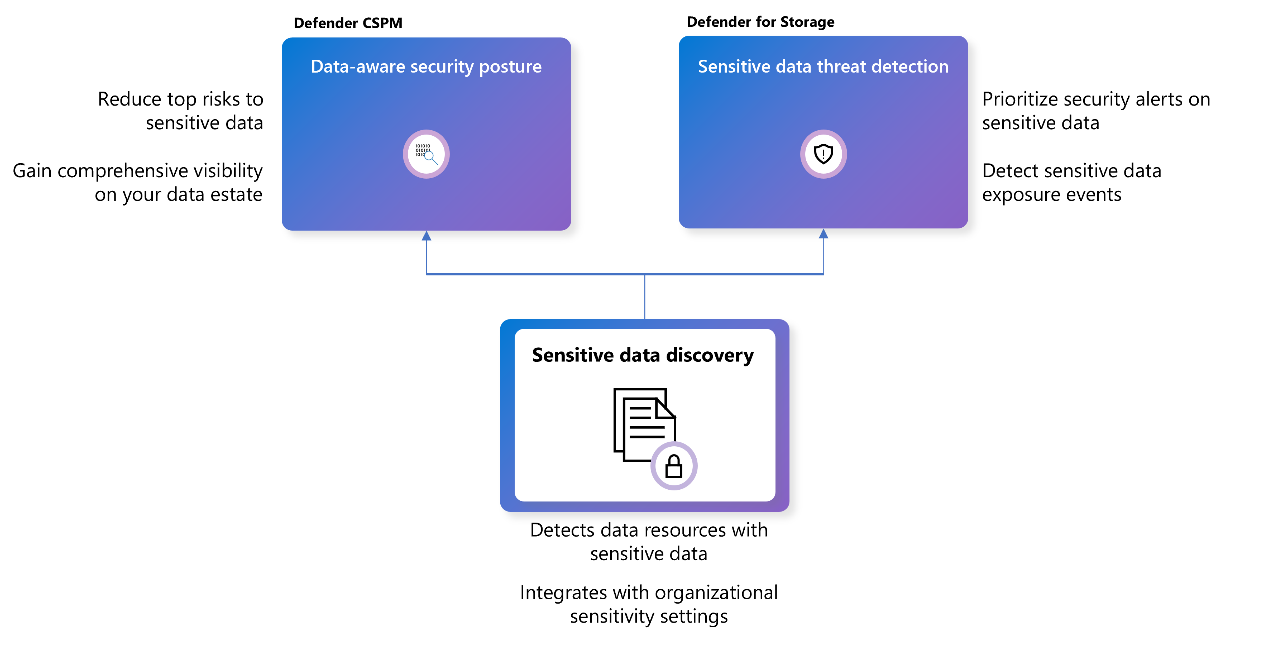

Die Bedrohungserkennung für vertrauliche Daten wird vom der Engine „Erkennung vertraulicher Daten“ unterstützt. Dies ist eine Engine ohne Agent, die Ressourcen mit vertraulichen Daten mithilfe einer Methode zur intelligenten Stichprobenentnahme sucht.

Der Dienst ist in die Typen vertraulicher Informationen (Sensitive Information Types, SITs) von Microsoft Purview integriert, und Klassifizierungsbezeichnungen ermöglichen eine nahtlose Vererbung der Vertraulichkeitseinstellungen Ihrer Organisation. Dadurch wird sichergestellt, dass die Erkennung und der Schutz vertraulicher Daten mit Ihren etablierten Richtlinien und Verfahren in Einklang stehen.

Nach der Aktivierung initiiert die Engine einen automatischen Überprüfungsprozess für alle unterstützten Speicherkonten. Ergebnisse werden in der Regel innerhalb von 24 Stunden generiert. Darüber hinaus werden neu erstellte Speicherkonten unter geschützten Abonnements innerhalb von sechs Stunden nach ihrer Erstellung überprüft. Wiederkehrende Überprüfungen erfolgen nach dem Aktivierungsdatum wöchentlich. Dies ist die gleiche Engine, die Defender CSPM verwendet, um vertrauliche Daten zu ermitteln.

Aktivieren der Bedrohungserkennung für vertrauliche Daten

Wenn Sie Defender for Storage aktivieren, wird die Bedrohungserkennung für vertrauliche Daten standardmäßig aktiviert. Sie können sie im Azure-Portal oder mit anderen Methoden in großem Umfang aktivieren oder deaktivieren. Diese Funktion ist im Preis von Defender für Storage enthalten.

Verwenden des Vertraulichkeitskontexts in den Sicherheitswarnungen

Die Funktion „Bedrohungserkennung für vertrauliche Daten“ unterstützt Sicherheitsteams bei der Identifizierung und Priorisierung von Datensicherheitsvorfällen, um schnellere Antwortzeiten zu erzielen. Defender for Storage-Warnungen enthalten Ergebnisse der Vertraulichkeitsüberprüfung und Hinweise auf Vorgänge, die für Ressourcen mit vertraulichen Daten ausgeführt wurden.

In den erweiterten Eigenschaften der Warnung finden Sie die Ergebnisse der Vertraulichkeitsüberprüfung für einen Blobcontainer:

- Uhrzeit der Vertraulichkeitsüberprüfung (UTC) – Zeitpunkt der letzten Überprüfung

- Höchste Vertraulichkeitsbezeichnung – empfindlichste Bezeichnung im Blobcontainer

- Arten vertraulicher Informationen: Gefundene Informationstypen sowie die Angabe, ob sie auf benutzerdefinierten Regeln basieren.

- Vertrauliche Dateitypen – Dateitypen der vertraulichen Daten

Integrieren in die Vertraulichkeitseinstellungen der Organisation in Microsoft Purview (optional)

Wenn Sie die Bedrohungserkennung für vertrauliche Daten aktivieren, enthalten die Kategorien der vertraulichen Daten integrierte Typen vertraulicher Informationen (SITs) der Standardliste von Microsoft Purview. Dies wirkt sich auf die Warnungen aus, die Sie von Defender for Storage erhalten: Speicher oder Container, die diese SITs enthalten, werden als Elemente markiert, die sensible Daten enthalten.

Von diesen integrierten Arten vertraulicher Informationen in der Standardliste von Microsoft Purview gibt es eine Teilmenge, die von der Ermittlung vertraulicher Daten unterstützt wird. Sie können eine Referenzliste dieser Teilmenge anzeigen, in der auch angegeben ist, welche Informationstypen standardmäßig unterstützt werden. Sie können diese Standardwerte ändern.

Um die Datenvertraulichkeitsermittlung für Ihre Organisation anzupassen, können Sie benutzerdefinierte Typen vertraulicher Informationen (SITs) erstellen und in einem einzigen Schritt mit den Einstellungen Ihrer Organisation verbinden. Hiererhalten Sie weitere Informationen.

Sie können auch Vertraulichkeitsbezeichnungen für Ihren Mandanten in Microsoft Purview mit einem Bereich erstellen und veröffentlichen, der Elemente und schematisierte Datenressourcen sowie Regeln für automatische Bezeichnungen enthält (empfohlen). Erfahren Sie mehr über Vertraulichkeitsbezeichnungen in Microsoft Purview.

Nächste Schritte

In diesem Artikel haben Sie mehr über die Überprüfung vertraulicher Daten von Microsoft Defender for Storage erfahren.