Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird beschrieben, wie Sie die Vertraulichkeitseinstellungen für Daten in Microsoft Defender für Cloud anpassen.

Vertraulichkeitseinstellungen für Daten werden verwendet, um die kritischen vertraulichen Daten in Ihrer Organisation zu identifizieren und gezielt zu verwalten.

- Die Typen vertraulicher Informationen und Vertraulichkeitsbezeichnungen, die aus dem Microsoft Purview-Complianceportal stammen und die Sie in Defender for Cloud auswählen können. Standardmäßig verwendet Defender for Cloud die integrierten Typen vertraulicher Informationen, die vom Microsoft Purview-Complianceportal bereitgestellt werden. Einige der Informationstypen und Bezeichnungen sind standardmäßig aktiviert. Von diesen integrierten Typen von vertraulichen Informationen gibt es eine Teilmenge, die von der Erkennung vertraulicher Daten unterstützt wird. Sie können eine Referenzliste dieser Teilmenge anzeigen, in der auch aufgelistet wird, welche Informationstypen standardmäßig unterstützt werden. Auf der Seite mit den Empfindlichkeitseinstellungen können Sie die Standardeinstellungen ändern.

- Wenn Sie Bezeichnungen importieren, können Sie Schwellenwerte für die minimale Vertraulichkeitsstufe festlegen, ab der eine Bezeichnung in Defender for Cloud als vertraulich gekennzeichnet werden soll.

Diese Konfiguration hilft Ihnen, sich auf die kritischen vertraulichen Ressourcen zu konzentrieren und die Genauigkeit der Erkenntnisse zur Vertraulichkeit zu verbessern.

Bevor Sie beginnen

- Überprüfen Sie die Voraussetzungen und Anforderungen für das Anpassen der Vertraulichkeitseinstellungen für Daten.

- Aktivieren Sie in Defender for Cloud die Funktionen zur Ermittlung vertraulicher Daten in den Defender CSPM- und/oder Defender for Storage-Plänen.

Änderungen der Vertraulichkeitseinstellungen werden bei der nächsten Ermittlung von Ressourcen wirksam.

Importieren von benutzerdefinierten Sensitivitätstypen/-labels

Benutzerdefinierte Vertraulichkeitsinformationstypen und Vertraulichkeitsbezeichnungen werden automatisch in Defender for Cloud importiert. Wenn Sie über eine die Enterprise Mobility and Security-Lizenzen E5/A5/G5 verfügen, ist keine manuelle Zustimmung im Microsoft 365 Defender-Portal erforderlich, um sie zu importieren. Erfahren Sie mehr über die Lizenzierung von Microsoft Purview-Vertraulichkeitsbezeichnungen.

Defender for Cloud importiert nur Vertraulichkeitsbezeichnungen mit automatischen Bezeichnungsregeln. Defender for Cloud ignoriert den Abschnitt „Standort“ in der Regel für automatische Bezeichnungen und wendet die Bezeichnung auf alle Ressourcentypen und Speicherorte an.

Anpassen von Kategorien/Typen vertraulicher Daten

Zum Anpassen der in Defender for Cloud angezeigten Vertraulichkeitseinstellungen für Daten, überprüfen Sie zunächst die Voraussetzungen, und führen Sie dann die folgenden Schritte aus.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen.

Wählen Sie Datenvertraulichkeit aus.

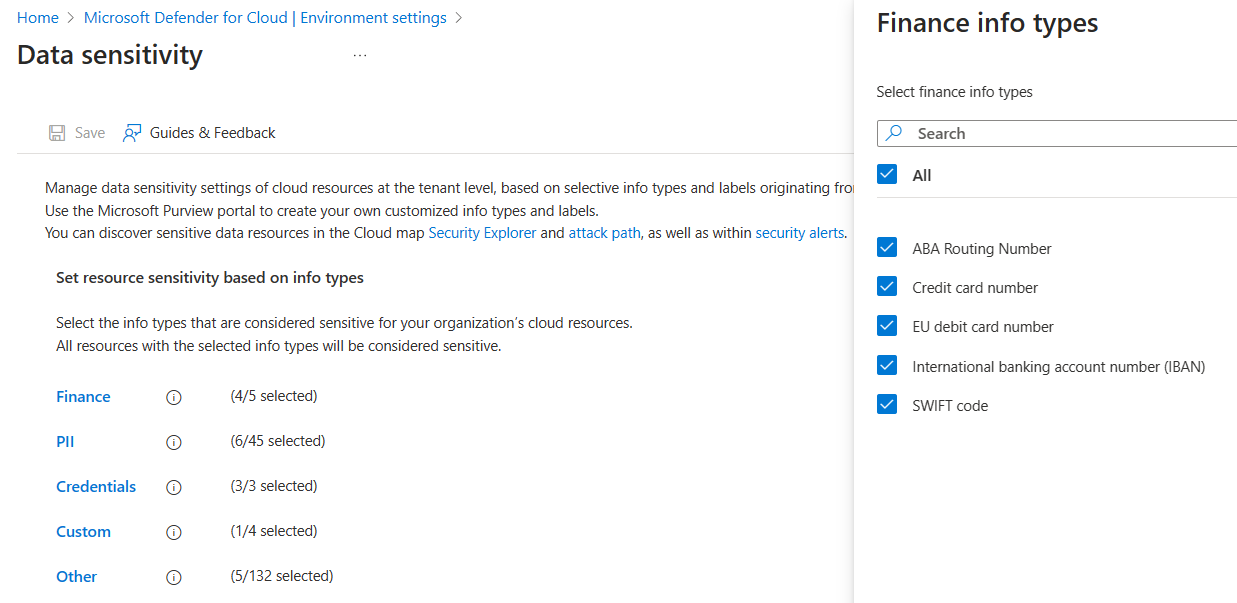

Wählen Sie die Kategorie des Informationstyps aus, die Sie anpassen möchten:

- Die Kategorien Finanzen, Personenbezogene Informationen und Anmeldeinformationen enthalten die Daten des Standardinformationstyps, die üblicherweise von Angreifern gesucht werden.

- Die Kategorie Benutzerdefiniert enthält benutzerdefinierte Informationstypen aus Ihrer Konfiguration des Microsoft Purview-Complianceportals.

- Die Kategorie Sonstige enthält alle anderen integrierten verfügbaren Informationstypen.

Wählen Sie die Informationstypen aus, die als vertraulich markiert werden sollen.

Wählen Sie Anwenden und dann Speichern aus.

Festlegen des Schwellenwerts für vertrauliche Datenbezeichnungen

Wenn Sie Microsoft Purview-Vertraulichkeitsbezeichnungen verwenden, stellen Sie Folgendes sicher:

Sie legen den Bezeichnungsbereich auf Dateien und andere Datenressourcen fest, unter denen Sie die Regel für die automatische Bezeichnung konfigurieren sollten.

Ihre Bezeichnungen werden mit einer aktiven Bezeichnungsrichtlinie veröffentlicht.

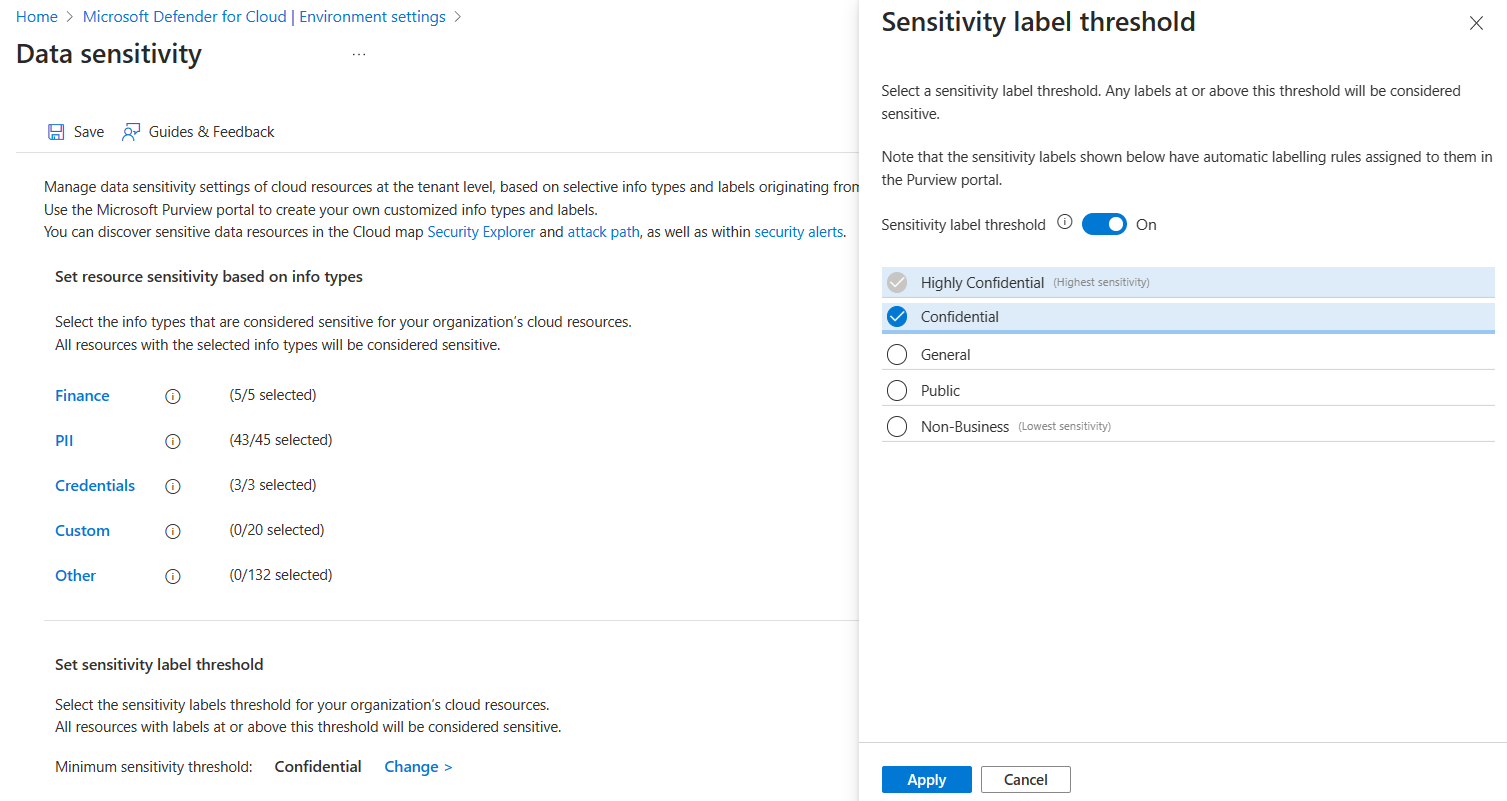

Sie können einen Schwellenwert für die minimale Vertraulichkeitsstufe festlegen, ab der eine Bezeichnung in Defender for Cloud als vertraulich gekennzeichnet werden soll.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen.

Wählen Sie Datenvertraulichkeit aus. Der aktuelle Mindestschwellenwert für die Vertraulichkeit wird angezeigt.

Wählen Sie Ändern aus, um die Liste der Vertraulichkeitsbezeichnungen anzuzeigen, und wählen Sie die Vertraulichkeitsbezeichnung mit der niedrigsten Einstellung aus, die als vertraulich gekennzeichnet werden soll.

Wählen Sie Anwenden und dann Speichern aus.

Hinweis

- Wenn Sie den Schwellenwert aktivieren, wählen Sie eine Bezeichnung mit der niedrigsten Einstellung aus, die in Ihrer Organisation als vertraulich angesehen werden soll.

- Bei allen Ressourcen mit mindestens dieser oder einer höherwertigen Bezeichnung wird davon ausgegangen, dass sie vertrauliche Daten enthalten.

- Wenn Sie z. B. Vertraulich als Minimum auswählen, wird auch Streng vertraulich als vertraulich betrachtet. Bei Allgemein, Öffentlich und Nicht geschäftlich ist dies nicht der Fall.

- Sie können keine untergeordnete Bezeichnung im Schwellenwert auswählen. Sie können die untergeordnete Bezeichnung jedoch als betroffene Bezeichnung für Ressourcen im Angriffspfad/Cloudsicherheits-Explorer sehen, wenn die übergeordnete Bezeichnung Teil des Schwellenwerts ist (Teil der ausgewählten vertraulichen Bezeichnungen).

- Die gleichen Einstellungen gelten für alle unterstützten Ressourcen (Objektspeicher und Datenbanken).

Nächster Schritt

Überprüfen von Risiken für vertrauliche Daten