Antworten auf häufig gestellte Fragen zu Microsoft Defender for Servers.

Kann ich die Defender for Servers für eine Untergruppe von Computern in einem Abonnement aktivieren?

Ja. Es ist jetzt möglich, Defender for Servers auf bestimmten Ressourcen in Ihrem Abonnement zu verwalten, sodass Sie die vollständige Kontrolle über Ihre Schutzstrategie erhalten. Mit dieser Funktion können Sie bestimmte Ressourcen mit benutzerdefinierten Konfigurationen konfigurieren, die sich von den auf Abonnementebene konfigurierten Einstellungen unterscheiden. Erfahren Sie mehr über Aktivieren von Defender für Server auf Ressourcenebene. Wenn Sie Microsoft Defender for Servers jedoch für ein verbundenes AWS-Konto oder GCP-Projekt aktivieren, werden alle verbundenen Computer durch Defender for Servers geschützt.

Kann ich einen Rabatt erhalten, wenn ich bereits eine Microsoft Defender for Endpoint-Lizenz habe?

Wenn Sie bereits über eine Lizenz für Microsoft Defender for Endpoint for Servers verfügen, müssen Sie für diesen Teil Ihrer Lizenz für Microsoft Defender for Servers-Plan 1 oder 2 nicht zahlen.

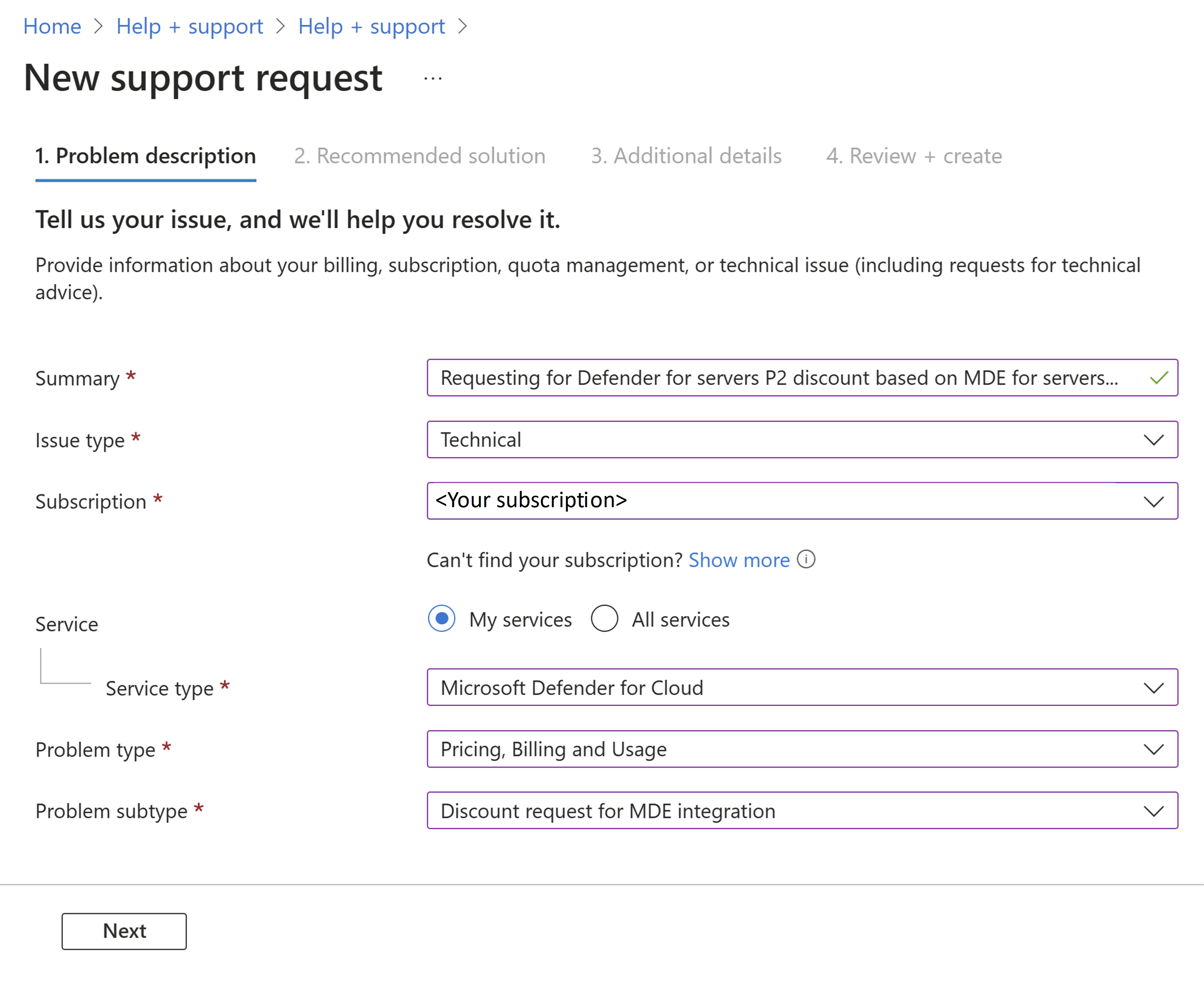

Um Ihren Rabatt anzufordern, wenden Sie sich über die Azure-Portal an das Supportteam von Defender for Cloud, indem Sie eine neue Supportanfrage im Hilfe- und Supportcenter erstellen.

Melden Sie sich beim Azure-Portal an.

Wählen Sie Support und Problembehandlung aus.

Wählen Sie Hilfe und Support.

Klicken Sie auf Supportanfrage erstellen.

Geben Sie Folgendes ein:

Wählen Sie Weiter aus.

Wählen Sie Weiter aus.

Geben Sie auf der Registerkarte Zusätzliche Details den Namen Ihrer Kunden-Organisation, die Mandanten-ID, die Anzahl der erworbenen Microsoft Defender for Endpoint for Servers-Lizenzen sowie das Ablaufdatum der erworbenen Microsoft Defender for Endpoint for Servers-Lizenzen ein und füllen Sie alle weiteren erforderlichen Felder aus.

Klicken Sie auf Weiter.

Klicken Sie auf Erstellen.

Hinweis

Der Rabatt gilt ab dem Genehmigungsdatum. Der Rabatt ist nicht rückwirkend.

Für welche Server bezahle ich in einem Abonnement?

Wenn Sie Defender for Servers in einem Abonnement aktivieren, werden Ihnen alle Computer entsprechend ihrem Energiestatus in Rechnung gestellt.

Virtuelle Azure-Computer:

| State | Details | Abrechnung |

|---|---|---|

| Wird gestartet | Virtueller Computer wird gestartet. | Nicht in Rechnung gestellt |

| Wird ausgeführt | Normaler Ausführungszustand. | In Rechnung gestellt |

| Wird beendet | Übergang. Wechselt nach Abschluss in den Status „Beendet“. | In Rechnung gestellt |

| Beendet | Herunterfahren der VM aus dem Gastbetriebssystem oder über PowerOff-APIs. Die Hardware wird nach wie vor zugewiesen und der Computer verbleibt auf dem Host. | In Rechnung gestellt |

| Zuordnung wird aufgehoben | Übergang. Wechselt nach Abschluss in den Status „Zuweisung aufgehoben“. | Nicht in Rechnung gestellt |

| Zuordnung aufgehoben | VM wird beendet und vom Host entfernt. | Nicht in Rechnung gestellt |

Azure Arc-Computer:

| State | Details | Abrechnung |

|---|---|---|

| Verbindung | Server, die verbunden sind, aber noch keinen Heartbeat empfangen haben. | Nicht in Rechnung gestellt |

| Verbunden | Empfangen eines regulären Heartbeats vom Connected Machine-Agent. | In Rechnung gestellt |

| Offline/Getrennt | Kein Heartbeat in 15-30 Minuten empfangen. | Nicht in Rechnung gestellt |

| Abgelaufen | Wenn die Verbindung 45 Tage lang unterbrochen ist, könnte sich der Status in „Abgelaufen“ ändern. | Nicht in Rechnung gestellt |

Muss ich Defender for Servers im Abonnement und im Arbeitsbereich aktivieren?

Der Defender for Servers-Plan 1 ist nicht von Log Analytics abhängig. Wenn Sie Defender for Servers-Plan 2 auf Abonnementebene aktivieren, aktiviert Defender for Cloud den Plan automatisch für Ihre Log Analytics-Standardarbeitsbereiche. Wenn Sie einen benutzerdefinierten Arbeitsbereich verwenden, aktivieren Sie den Plan unbedingt für den Arbeitsbereich. Weitere Informationen finden Sie hier:

- Wenn Sie Defender for Servers für ein Abonnement und einen verbundenen benutzerdefinierten Arbeitsbereich aktivieren, wird Ihnen nicht beides in Rechnung gestellt. Das System identifiziert eindeutige VMs.

- Wenn Sie Defender for Servers in abonnementübergreifenden Arbeitsbereichen aktivieren:

- Für den Log Analytics-Agent werden verbundene Computer aus allen Abonnements abgerechnet, einschließlich Abonnements, für die der Defender for Servers-Plan nicht aktiviert ist.

- Für den Azure Monitor-Agent hängen Abrechnung und Featureabdeckung für Defender for Servers nur davon ab, ob der Plan im Abonnement aktiviert ist.

Was passiert, wenn ich den Defender for Server-Plan nur auf Arbeitsbereichsebene (nicht auf Ebene des Abonnements) aktiviere?

Sie können Microsoft Defender for Servers auf Ebene des Log Analytics-Arbeitsbereichs aktivieren. Dabei werden aber nur Server, die Meldungen diesen Arbeitsbereich senden, geschützt und abgerechnet, und für diese Server gelten einige Vorteile nicht, wie z. B. Microsoft Defender for Endpoint, Sicherheitsrisikobewertung und Just-In-Time-VM-Zugriff.

Gilt die kostenlose Datenerfassung von 500 MB pro Arbeitsbereich oder pro Computer?

Wenn Sie den Defender for Servers-Plan 2 aktiviert haben, erhalten Sie 500 MB kostenlose Datenerfassung pro Tag. Diese Bewilligung gilt speziell für die Sicherheitsdatentypen, die von Defender for Cloud direkt erfasst werden.

Bei dieser Bewilligung handelt es sich um eine tägliche Durchschnittsrate für alle Knoten. Ihr tägliches kostenloses Gesamtkontingent entspricht [Anzahl von Computern] × 500 MB. Ihnen werden keine zusätzlichen Kosten in Rechnung gestellt, solange die Summe nicht über das tägliche kostenlose Gesamtkontingent hinausgeht (selbst wenn einige Computer 100 MB und andere 800 MB senden).

Welche Datentypen sind im täglichen Kontingent enthalten?

Die Abrechnung von Defender for Cloud ist eng mit der Abrechnung von Log Analytics verbunden. Microsoft Defender for Servers bietet für die folgende Untergruppe von Sicherheitsdatentypen eine Zuteilung von 500 MB pro Knoten und Tag für Computer:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- ProtectionStatus

- Update und UpdateSummary, wenn im Arbeitsbereich die Lösung für die Updateverwaltung nicht ausgeführt wird oder die Zielgruppenadressierung aktiviert ist.

- MDCFileIntegrityMonitoringEvents

Wenn der Arbeitsbereich der alten Preisstufe „Pro Knoten“ zugeordnet ist, werden die Zuweisungen für Defender for Cloud und Log Analytics kombiniert und gemeinsam auf alle abrechenbaren erfassten Daten angewendet.

Werden mir für Computer, auf denen Log Analytics nicht installiert ist, Kosten berechnet?

Ja. Ihnen werden Kosten für alle Computer in Rechnung gestellt, die durch Defender for Servers in Azure-Abonnements, in verbundenen AWS-Konten oder in verbundenen GCP-Projekten geschützt werden. Der Begriff Computer umfasst virtuelle Azure-Computer, Azure-VM-Skalierungsgruppeninstanzen und Server mit Azure Arc-Unterstützung. Computer, auf denen Log Analytics nicht installiert ist, werden von Schutzmaßnahmen abgedeckt, die nicht vom Log Analytics-Agent abhängen.

Worum handelt es sich bei der „MDE.Windows“- bzw. „MDE.Linux“-Erweiterung, die auf meinem Computer ausgeführt wird?

In der Vergangenheit wurde Microsoft Defender für Endpunkt vom Log Analytics-Agent bereitgestellt. Als wir die Unterstützung um Windows Server 2019 und Linux erweitert haben, haben wir auch eine Erweiterung zum Ausführen des automatischen Onboardings hinzugefügt.

Die Erweiterung wird vom Security Center auf Computern mit folgenden Betriebssystemen automatisch bereitgestellt:

- Windows Server 2019 und Windows Server 2022

- Windows Server 2012 R2 und 2016, wenn die Integration der einheitlichen MDE-Lösung aktiviert ist

- Windows 10 in Azure Virtual Desktop.

- Andere Versionen von Windows Server, wenn das Security Center das Betriebssystem nicht erkennt (z. B. wenn ein benutzerdefiniertes VM-Image verwendet wird). In diesem Fall wird Microsoft Defender für Endpunkt weiterhin vom Log Analytics-Agent bereitgestellt.

- Linux.

Wichtig

Wenn Sie die MDE.Windows-/MDE.Linux-Erweiterung löschen, wird Microsoft Defender for Endpoint dadurch nicht entfernt. Informationen zum Durchführen des Offboardings des Computers finden Sie unter Durchführen des Offboardings von Windows-Servern.

Ich habe die Lösung aktiviert, aber die Erweiterung `MDE.Windows`/`MDE.Linux` wird auf meinem Computer nicht angezeigt.

Wenn Sie die Integration aktiviert haben, die Erweiterung aber weiterhin nicht auf Ihren Computern ausgeführt wird, gehen Sie folgendermaßen vor:

- Sie müssen mindestens zwölf Stunden warten, um sicherzustellen, dass ein Problem zu untersuchen ist.

- Wenn die Erweiterung nach zwölf Stunden noch immer nicht auf Ihren Computern ausgeführt wird, überprüfen Sie, ob die Voraussetzungen für die Integration erfüllt sind.

- Stellen Sie sicher, dass Sie den Plan Microsoft Defender für Server für die Abonnements für die Computer aktiviert haben, die Sie untersuchen.

- Wenn Sie Ihr Azure-Abonnement zwischen Azure-Mandanten verschoben haben, sind ein paar manuelle Vorbereitungsschritte erforderlich, bevor Defender for Cloud Defender for Endpoint bereitstellt. Ausführliche Informationen erhalten Sie vom Microsoft-Support.

Welche Lizenzierungsanforderungen gelten für Microsoft Defender für den Endpunkt?

Lizenzen für Defender for Endpunkt für Server sind in Microsoft Defender for Servers enthalten.

Muss ich eine separate Antischadsoftwarelösung kaufen, um meine Computer zu schützen?

Nein. Mit der Defender for Endpoint-Integration in Defender for Servers erhalten Sie auch Schadsoftwareschutz für Ihre Computer.

- Auf Windows Server 2012 R2 mit aktivierter Integration der einheitlichen Defender for Endpoint-Lösung stellt Defender for Servers Microsoft Defender Antivirus im aktiven Modus bereit.

- Auf neueren Windows Server-Betriebssystemen ist Microsoft Defender Antivirus Teil des Betriebssystems und wird im aktiven Modus aktiviert.

- Defender for Servers unter Linux stellt Defender for Endpoint einschließlich der Antischadsoftwarekomponente bereit und aktiviert den passiven Modus für die Komponente.

Wie steige ich von einem Drittanbieter-EDR-Tool um?

Vollständige Anweisungen zum Wechseln von einer Nicht-Microsoft-Endpunktlösung finden Sie in der Dokumentation zu Microsoft Defender für den Endpunkt: Übersicht über die Migration.

Welcher Microsoft Defender für Endpunkt Plan wird in Defender für Server unterstützt?

Defender für Server Plan 1 und Plan 2 bietet die Funktionen von Microsoft Defender für Endpunkt Plan 2.

Warum wird in meinen empfohlenen Anwendungen eine Qualys-App angezeigt?

Microsoft Defender für Server enthält eine Überprüfung auf Sicherheitsrisiken für Ihre Computer. Sie benötigen weder eine Qualys-Lizenz noch ein Qualys-Konto – die Abwicklung erfolgt nahtlos in Defender für Cloud. Ausführliche Informationen zu diesem Scanner und Anweisungen zu seiner Bereitstellung finden Sie in der integrierten Qualys-Lösung zur Sicherheitsrisikobewertung für Defender für Cloud.

Warum werden nicht alle meine Ressourcen in meinem Ressourcenbestand angezeigt, z. B. Abonnements, Computer, Speicherkonten?

In der Bestandsansicht werden Ihre mit Defender für Cloud verknüpften Ressourcen aus der Perspektive von Cloud Security Posture Management (CSPM) aufgelistet. Die Filter zeigen nur die Ressourcen mit aktiven Empfehlungen an.

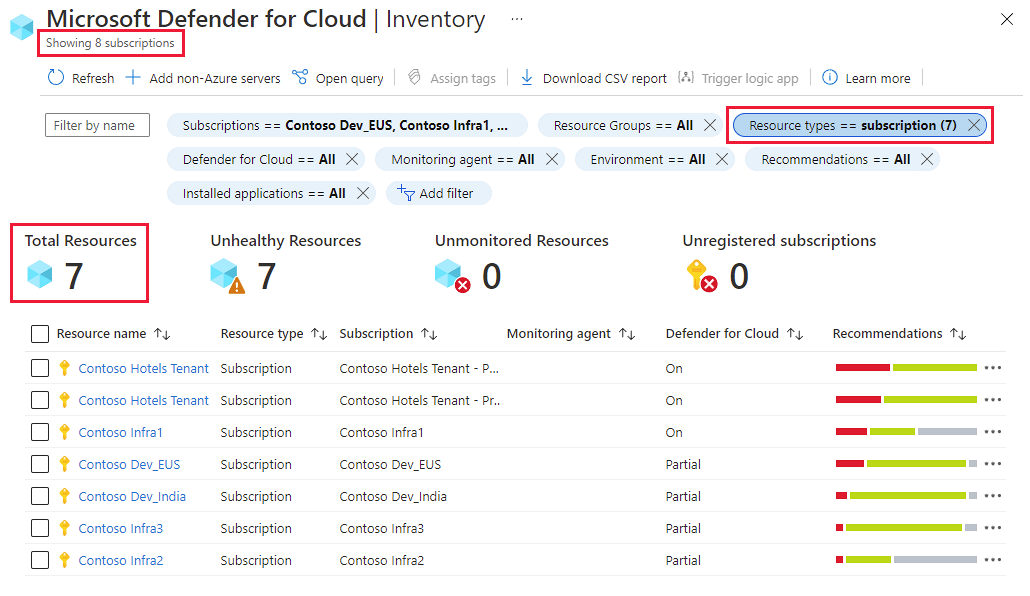

Wenn Sie z. B. über Zugriff auf acht Abonnements verfügen, aber nur für sieben derzeit Empfehlungen vorliegen, werden beim Filtern nach Ressourcentyp = Abonnements nur die sieben Abonnements mit aktiven Empfehlungen angezeigt:

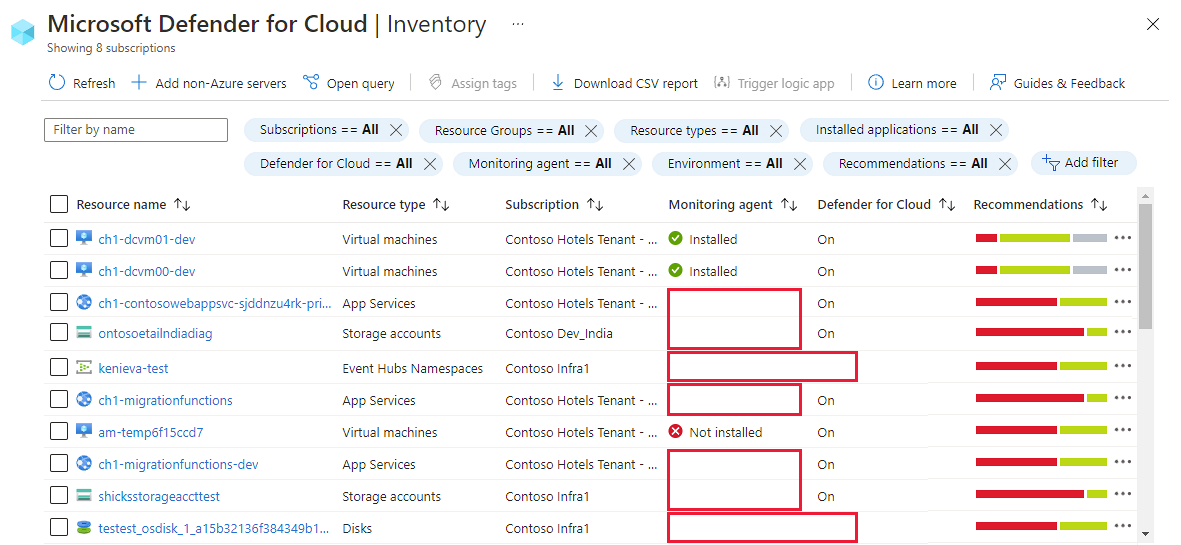

Warum zeigen einige meiner Ressourcen leere Werte in den Spalten für Defender für Cloud oder den Überwachungs-Agent an?

Nicht alle von Defender for Cloud überwachten Ressourcen erfordern Agents. Beispielsweise müssen Azure Storage-Konten oder PaaS-Ressourcen wie Datenträger, Logic Apps, Data Lake Analysis und Event Hubs nicht von Defender for Cloud überwacht werden.

Wenn Preise oder Agent-Überwachung für eine Ressource nicht relevant sind, wird in diesen Bestandspalten nichts angezeigt.

Wann sollte ich eine Regel zum Verweigern des gesamten Datenverkehrs verwenden?

Eine Gesamten Datenverkehr ablehnen-Regel wird empfohlen, wenn Defender for Cloud beim Ausführen des Algorithmus basierend auf der bestehenden NSG-Konfiguration keinen Datenverkehr erkannt hat, der zugelassen werden sollte. Aus diesem Grund ist die empfohlene Regel, jeglichen Datenverkehr für den angegebenen Port zu verweigern. Der Name dieser Art von Regel wird als Vom System generiert angezeigt. Nach Erzwingung dieser Regel ist ihr tatsächlicher Name in der NSG eine Zeichenfolge, die sich aus dem Protokoll, der Datenverkehrsrichtung, „DENY“ und einer Zufallszahl zusammensetzt.

Wie stelle ich die Voraussetzungen für die Empfehlungen zur Sicherheitskonfiguration bereit?

So stellen Sie die Gastkonfigurationserweiterung mit den entsprechenden Voraussetzungen bereit:

Befolgen Sie für ausgewählte Maschinen die Sicherheitsempfehlung Die Gastkonfigurationserweiterung sollte auf Ihren Maschinen installiert werden aus der Sicherheitskontrolle Implementieren Sie bewährte Sicherheitsverfahren.

Weisen Sie bei der Skalierung die Richtlinieninitiative Voraussetzungen für die Aktivierung von Gastkonfigurationsrichtlinien auf virtuellen Maschinen ein.

Warum wird eine Maschine als nicht anwendbar angezeigt?

Die Liste der Ressourcen auf der Registerkarte Nicht anwendbar enthält eine Spalte Grund. Einige der häufigsten Gründe sind:

| Grund | Details |

|---|---|

| Keine Scandaten für die Maschine verfügbar | Es gibt keine Konformitätsergebnisse für diese Maschine in Azure Resource Graph. Alle Konformitätsergebnisse werden von der Guest Configuration-Erweiterung in Azure Resource Graph geschrieben. Sie können die Daten in Azure Resource Graph anhand der Beispielabfragen in Azure Policy Guest Configuration - sample ARG queries überprüfen. |

| Gastkonfigurationserweiterung ist nicht auf dem Computer installiert | Auf dem Rechner fehlt die Guest Configuration-Erweiterung, die eine Voraussetzung für die Bewertung der Übereinstimmung mit der Azure-Sicherheitsgrundlinie ist. |

| Die vom System verwaltete Identität ist auf dem Computer nicht konfiguriert | Auf der Maschine muss eine vom System zugewiesene, verwaltete Identität implementiert werden. |

| Die Empfehlung ist in der Richtlinie deaktiviert | Die Richtliniendefinition, mit der die Betriebssystem-Baseline bewertet wird, ist in dem Bereich deaktiviert, der den betreffenden Computer umfasst. |

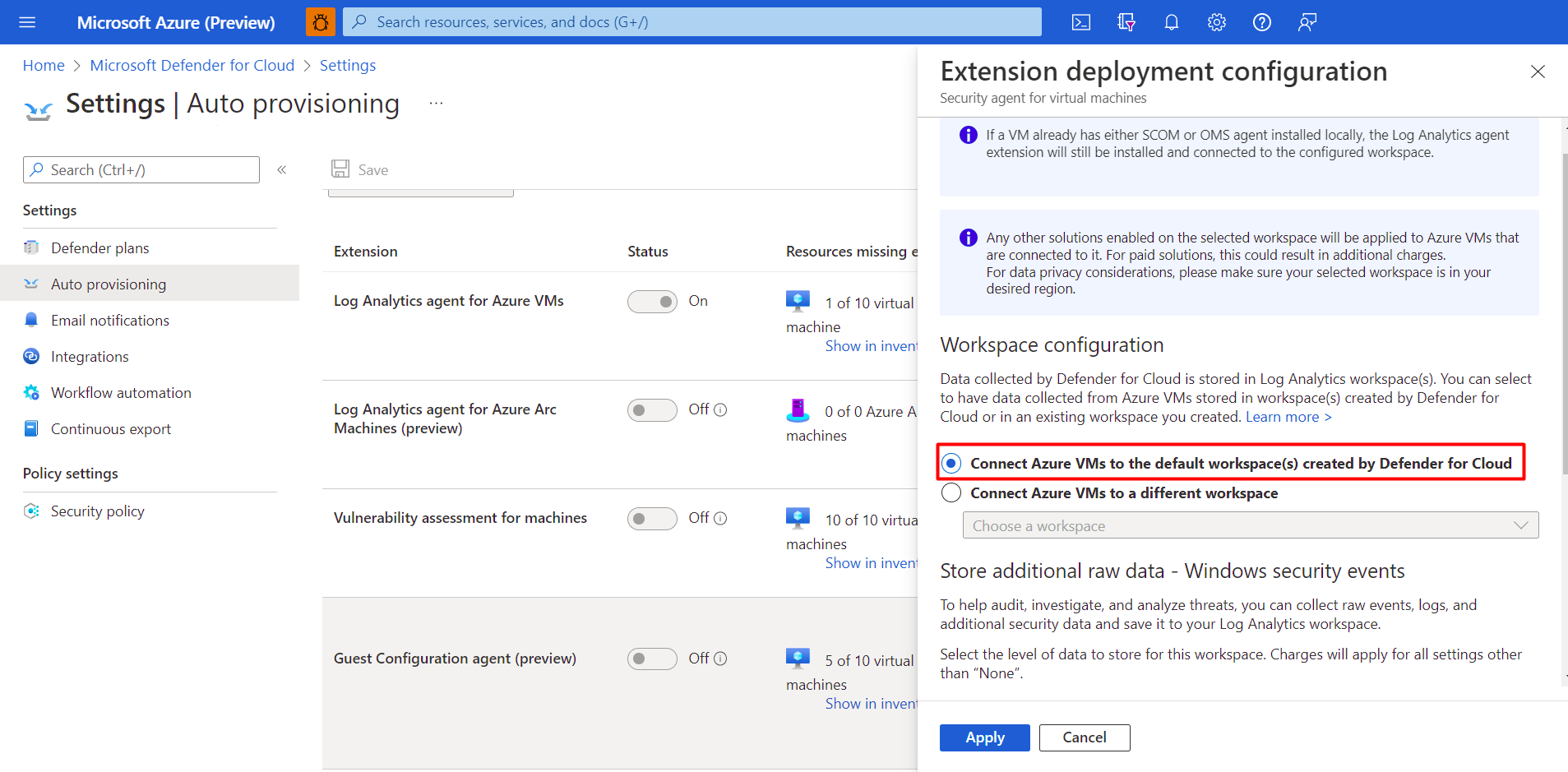

Wenn ich den Serverplan von Defender für Cloud auf Abonnementebene aktiviere, muss ich ihn auch auf Arbeitsbereichsebene aktivieren?

Wenn Sie den Serverplan auf Abonnementebene aktivieren, aktiviert Defender for Cloud den Serverplan automatisch für Ihre Standardarbeitsbereiche. Stellen Sie eine Verbindung mit dem Standardarbeitsbereich her, indem Sie die Option Azure-VMs mit den von Defender for Cloud erstellten Standardarbeitsbereichen verbinden und anschließend Anwenden auswählen.

Falls Sie jedoch anstelle eines Standardarbeitsbereichs einen benutzerdefinierten Arbeitsbereich verwenden, müssen Sie den Serverplan für alle benutzerdefinierten Arbeitsbereiche aktivieren, für die er nicht aktiviert ist.

Wenn Sie einen benutzerdefinierten Arbeitsbereich verwenden und den Plan nur auf Abonnementebene aktivieren, wird auf der Seite „Empfehlungen“ die Empfehlung Microsoft Defender for servers should be enabled on workspaces angezeigt. Diese Empfehlung gibt Ihnen die Möglichkeit, den Serverplan über die Schaltfläche „Korrigieren“ auf Arbeitsbereichsebene zu aktivieren. Ihnen werden auch dann alle virtuellen Computer im Abonnement in Rechnung gestellt, wenn der Serverplan nicht für den Arbeitsbereich aktiviert ist. Die VMs profitieren nicht von Features wie Microsoft Defender for Endpoint, VA-Lösung (MDVM/Qualys) und Just-in-Time-VM-Zugriff, die vom Log Analytics-Arbeitsbereich abhängen.

Durch Aktivieren des Serverplans für das Abonnement und die verbundenen Arbeitsbereiche fallen keine doppelten Gebühren an. Das System identifiziert jeden individuellen virtuellen Computer.

Wenn Sie den Serverplan für abonnementübergreifende Arbeitsbereiche aktivieren, werden verbundene VMs aus allen Abonnements abgerechnet, einschließlich Abonnements, die den Serverplan nicht aktiviert haben.

Werden mir für Computer, auf denen der Log Analytics-Agent nicht installiert ist, Kosten berechnet?

Ja. Wenn Sie Microsoft Defender für Server für ein Azure-Abonnement oder ein verbundenes AWS-Konto aktivieren, werden Kosten für alle Computer berechnet, die mit Ihrem Azure-Abonnement oder AWS-Konto verbunden sind. Der Begriff „Computer“ umfasst Azure-VMs, Azure-VM-Skalierungsgruppeninstanzen und Server mit Azure Arc-Unterstützung. Computer, auf denen Log Analytics nicht installiert ist, werden von Schutzmaßnahmen abgedeckt, die nicht vom Log Analytics-Agent abhängen.

Wenn ein Log Analytics-Agent Daten an mehrere Arbeitsbereiche meldet, werden mir dann zweimal Kosten berechnet?

Wenn ein Computer an mehrere Arbeitsbereiche berichtet, und in allen Defender für Server aktiviert ist, werden die Computer für jeden angeschlossenen Arbeitsbereich abgerechnet.

Wenn ein Log Analytics-Agent Daten an mehrere Arbeitsbereiche meldet, sind die kostenlosen 500 MB für die Datenerfassung dann für alle Arbeitsbereiche verfügbar?

Ja. Wenn Sie Ihren Log Analytics-Agent so konfiguriert haben, dass Daten an zwei oder mehr unterschiedliche Log Analytics-Arbeitsbereiche (Multi-Homing) gesendet werden, können Sie in jedem Arbeitsbereich 500 MB für die Datenerfassung kostenlos nutzen. Dieser Wert wird pro Knoten, pro Meldungsarbeitsbereich und pro Tag berechnet und ist für jeden Arbeitsbereich verfügbar, für den Lösungen vom Typ „Sicherheit“ oder „Antischadsoftware“ installiert sind. Ihnen werden Kosten für alle Daten berechnet, die über die maximal 500 MB hinaus erfasst werden.

Wird die kostenlose Datenerfassung von 500 MB für einen gesamten Arbeitsbereich oder ausschließlich pro Computer berechnet?

Sie erhalten eine tägliche 500 MB kostenlose Datenerfassung für jeden virtuellen Computer (VM), der mit dem Arbeitsbereich verbunden ist. Diese Zuordnung gilt insbesondere für die Sicherheitsdatentypen, die direkt von Microsoft Defender für Cloud erfasst werden.

Die Datenzuteilung ist ein Tagessatz, der für alle verbundenen Computer berechnet wird. Ihr tägliches kostenloses Gesamtkontingent entspricht [Anzahl von Computern] × 500 MB. Selbst wenn also an einem beliebigen Tag einige Computer 100 MB und andere 800 MB senden, werden Ihnen keine zusätzlichen Kosten in Rechnung gestellt, solange die Summe der Daten von allen Computern nicht über das tägliche kostenlose Gesamtkontingent hinausgeht.

Welche Datentypen sind im täglichen Datenkontingent von 500 MB enthalten?

Die Abrechnung von Defender für Cloud ist eng mit der Abrechnung von Log Analytics verbunden. Microsoft Defender für Server bietet für die folgende Untergruppe von Sicherheitsdatentypen eine Zuteilung von 500 MB pro Knoten und Tag für Computer:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- ProtectionStatus

- Update und UpdateSummary, wenn im Arbeitsbereich die Lösung für die Updateverwaltung nicht ausgeführt wird oder die Zielgruppenadressierung aktiviert ist.

Wenn sich der Arbeitsbereich in der alten Preisstufe "Pro Knoten" befindet, werden die Zuweisungen für Defender für Cloud und Log Analytics kombiniert und gemeinsam auf alle abrechenbaren erfassten Daten angewendet. Weitere Informationen dazu, wie Microsoft Sentinel-Kund*innen profitieren können, finden Sie auf der Preisgestaltungsseite für Microsoft Sentinel.

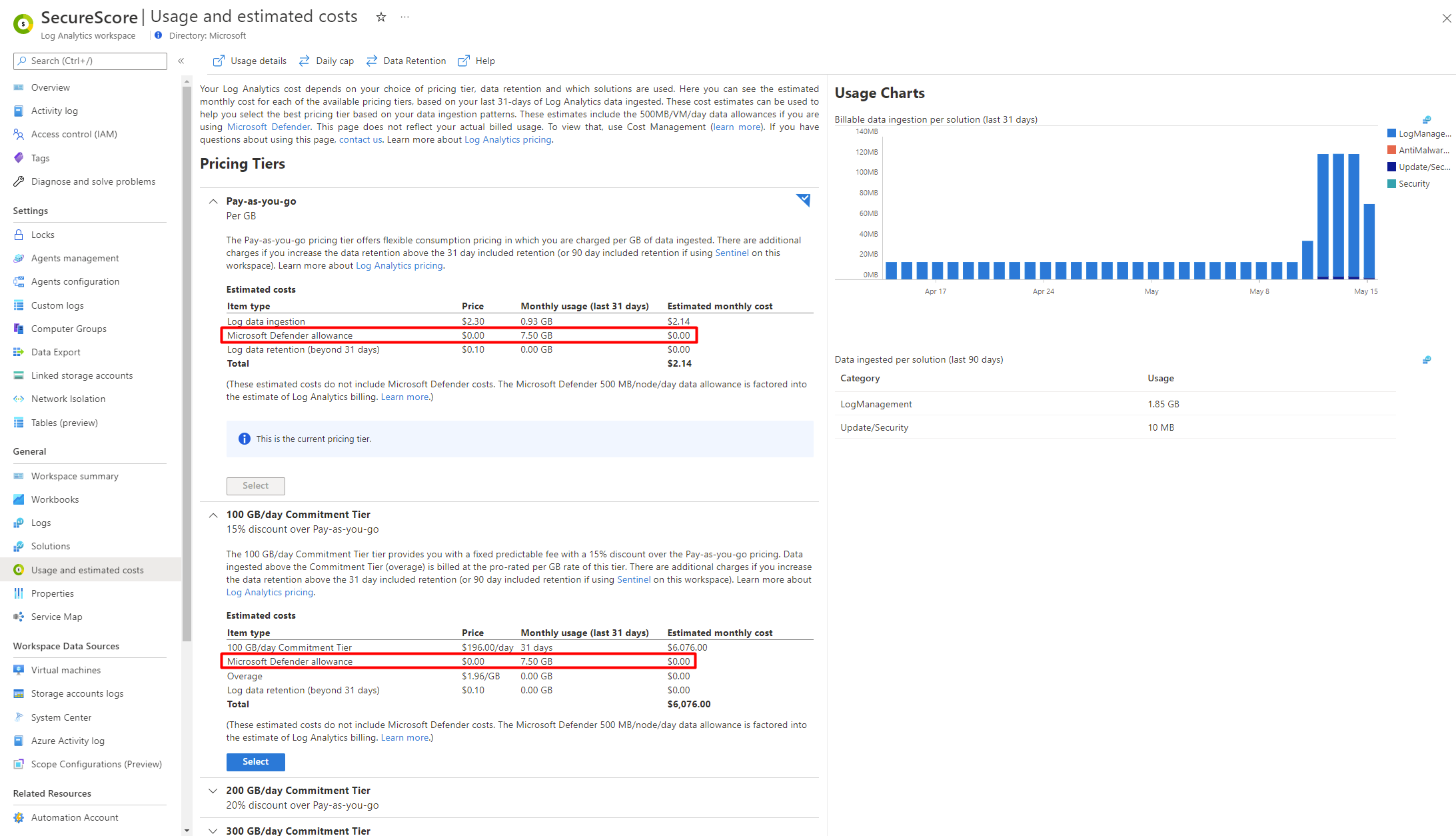

Wie kann ich meine tägliche Nutzung überwachen?

Sie können Ihre Datennutzung auf zwei verschiedene Arten anzeigen: im Azure-Portal oder durch Ausführen eines Skripts.

So zeigen Sie Ihre Nutzung im Azure-Portal an

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Log Analytics-Arbeitsbereiche.

Wählen Sie Ihren Arbeitsbereich aus.

Wählen Sie Nutzungs- und geschätzte Kosten aus.

Sie können auch geschätzte Kosten unter verschiedenen Preisstufen anzeigen, indem Sie für die einzelnen Preisstufen ![]() auswählen.

auswählen.

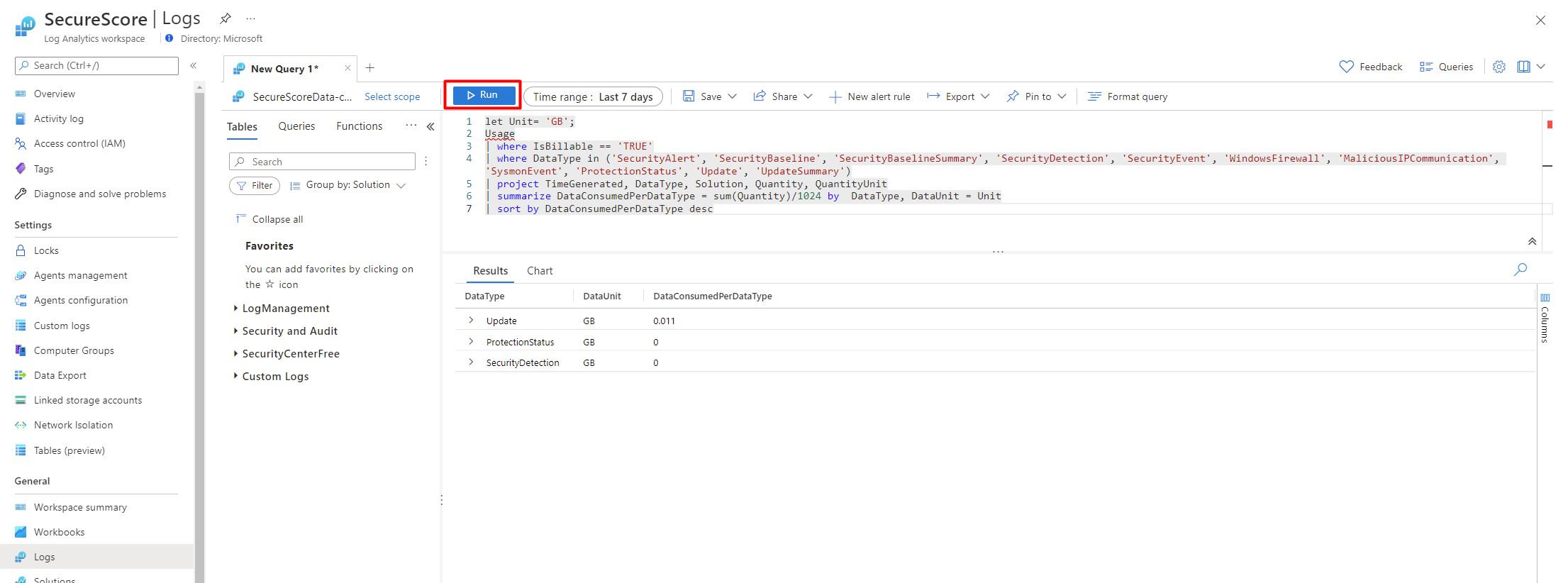

So zeigen Sie Ihre Nutzung mithilfe eines Skripts an

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Log Analytics-Arbeitsbereiche>Protokolle.

Wählen Sie den gewünschten Zeitbereich aus. Informationen zu Zeitbereichen finden Sie hier.

Kopieren Sie die folgende Abfrage, und fügen Sie sie in den Abschnitt Hier Abfrage eingeben ein:

let Unit= 'GB'; Usage | where IsBillable == 'TRUE' | where DataType in ('SecurityAlert', 'SecurityBaseline', 'SecurityBaselineSummary', 'SecurityDetection', 'SecurityEvent', 'WindowsFirewall', 'MaliciousIPCommunication', 'SysmonEvent', 'ProtectionStatus', 'Update', 'UpdateSummary') | project TimeGenerated, DataType, Solution, Quantity, QuantityUnit | summarize DataConsumedPerDataType = sum(Quantity)/1024 by DataType, DataUnit = Unit | sort by DataConsumedPerDataType descKlicken Sie auf Run (Ausführen).

Informationen zum Analysieren der Nutzung im Log Analytics-Arbeitsbereich finden Sie hier.

Basierend auf Ihrer Nutzung werden Ihnen erst Gebühren in Rechnung gestellt, wenn Sie Ihr Tageskontingent aufgebraucht haben. Wenn Sie eine Rechnung erhalten, dann nur für die Daten, die das 500-MB-Limit überschreiten, oder für einen anderen Dienst, der nicht durch Defender für Cloud abgedeckt ist.

Wie kann ich meine Kosten verwalten?

Sie sollten Ihre Kosten verwalten und den Umfang der für eine Lösung gesammelten Daten begrenzen, indem Sie sie auf bestimmte Agents beschränken. Mit der Zielgruppenadressierung für Lösungen können Sie einen Bereich auf die Lösung anwenden und eine Teilmenge von Computern im Arbeitsbereich als Ziel angeben. Wenn Sie Solution Targeting verwenden, listet Defender für Cloud den Arbeitsbereich als nicht lösungsorientiert auf.

Wichtig

Die Zielgruppenadressierung für Lösungen (Solution Targeting) ist veraltet, weil der Log Analytics-Agent durch den Azure Monitor-Agent ersetzt wird und Lösungen in Azure Monitor durch Erkenntnisse ersetzt werden. Sie können die Zielgruppenadressierung für Lösungen weiterhin verwenden, wenn Sie sie bereits konfiguriert haben, sie in neuen Regionen aber nicht verfügbar ist. Das Feature wird nach dem 31. August 2024 nicht mehr unterstützt. In den folgenden Regionen wird die Zielgruppenadressierung für Lösungen bis zum Veraltungsdatum unterstützt:

| Regionscode | Regionsname |

|---|---|

| CCAN | canadacentral |

| CHN | switzerlandnorth |

| CID | centralindia |

| CQ | brazilsouth |

| CUS | centralus |

| DEWC | germanywestcentral |

| DXB | UAENorth |

| EA | eastasia |

| EAU | australiaeast |

| EJP | japaneast |

| EUS | eastus |

| EUS2 | eastus2 |

| NCUS | northcentralus |

| NEU | Europa, Norden |

| NOE | norwayeast |

| PAR | Frankreich, Mitte |

| SCUS | southcentralus |

| SE | KoreaCentral |

| SEA | southeastasia |

| SEAU | australiasoutheast |

| SUK | uksouth |

| WCUS | westcentralus |

| WEU | westeurope |

| WUS | westus |

| WUS2 | westus2 |

| Clouds mit Air Gap | Regionscode | Regionsname |

|---|---|---|

| UsNat | EXE | usnateast |

| UsNat | EXW | usnatwest |

| USGov | FF | usgovvirginia |

| China | MC | ChinaEast2 |

| USGov | PHX | usgovarizona |

| UsSec | RXE | usseceast |

| UsSec | RXW | ussecwest |