Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Defender for Cloud integriert sich nahtlos mit Microsoft Defender for Endpoint, um Funktionen von Defender for Endpoint und Defender Vulnerability Management in Defender for Cloud bereitzustellen.

- Wenn Sie den Defender für Server-Plan in Defender für Cloud aktivieren, ist die Integration von Defender für Endpunkt standardmäßig aktiviert.

- Die Integration stellt automatisch den Defender for Endpoint-Agent auf Computern bereit.

In diesem Artikel wird erläutert, wie Sie die Integration von Defender for Endpoint bei Bedarf manuell aktivieren.

Voraussetzungen

| Anforderung | Details |

|---|---|

| Windows-Unterstützung | Vergewissern Sie sich, dass Windows-Computer von Defender for Endpoint unterstützt werden. |

| Linux-Unterstützung | Für Linux-Server muss Python installiert sein. Python 3 wird für alle Distributionen empfohlen, ist aber für RHEL 8.x und Ubuntu 20.04 oder höher erforderlich. Die automatische Bereitstellung des Defender for Endpoint-Sensors auf Linux-Computern funktioniert möglicherweise nicht wie erwartet, wenn Computer Dienste ausführen, die fanotify verwenden. Installieren Sie den Defender for Endpoint-Sensor auf diesen Computern manuell. |

| Virtuelle Azure-Computer | Überprüfen Sie, ob VMs eine Verbindung mit dem Defender for Endpoint-Dienst herstellen können. Wenn Computer keinen direkten Zugriff haben, müssen Proxyeinstellungen oder Firewallregeln den Zugriff auf Defender for Endpoint-URLs zulassen. Überprüfen Sie die Proxyeinstellungen für Windows- und Linux-Computer. |

| Lokale VMs | Es wird empfohlen, lokale Computer als Azure Arc-fähige VMs aufzunehmen. Wenn Sie lokale virtuelle Computer direkt integrieren, sind die Funktionen von Defender for Servers-Plan 1 verfügbar, die meisten Funktionen von Defender for Servers-Plan 2 funktionieren jedoch nicht. |

| Azure-Mandant | Wenn Sie Ihr Abonnement zwischen Azure-Mandanten verschoben haben, sind auch einige manuelle Vorbereitungsschritte erforderlich. Wenden Sie sich an den Microsoft-Support, um weitere Informationen zu erhalten. |

| Windows Server 2016, 2012 R2 | Im Gegensatz zu späteren Versionen von Windows Server, die im Lieferumfang des vorinstallierten Defender for Endpoint-Sensors enthalten sind, installiert Defender for Cloud den Sensor auf Computern mit Windows Server 2016/2012 R2 mithilfe der einheitlichen Defender for Endpoint-Lösung. |

Aktivieren für ein Abonnement

Die Integration von Defender for Endpoint ist standardmäßig aktiviert, wenn Sie einen Defender for Servers-Plan aktivieren. Wenn Sie die Integration von Defender for Endpoint in einem Abonnement deaktivieren, können Sie sie mithilfe dieser Anweisungen bei Bedarf manuell aktivieren.

Wählen Sie in Defender for Cloud Umgebungseinstellungen aus, und wählen Sie das Abonnement aus, das die Computer enthält, auf denen Sie die Integration von Defender for Endpoint bereitstellen möchten.

Schalten Sie in Einstellungen und Überwachung>Endpunktschutz die Spalteneinstellungen Status auf Ein um.

Klicken Sie auf Weiter und auf Speichern, um Ihre Einstellungen zu speichern.

Der Defender für Endpunkt-Sensor wird für alle Windows- und Linux-Computer im ausgewählten Abonnement bereitgestellt.

Diese Integration kann bis zu eine Stunde dauern. Defender für Cloud erkennt alle vorherigen Defender für Endpunkt-Installationen und konfiguriert sie neu, um sie in Defender for Cloud zu integrieren.

Hinweis

Für Azure-VMs, die aus generalisierten Betriebssystemimages erstellt wurden, wird MDE nicht automatisch über diese Einstellung bereitgestellt. Sie können den MDE-Agent und die Erweiterung jedoch manuell mit Azure CLI, REST-API oder Azure-Richtlinie aktivieren.

Überprüfen der Installation auf Linux-Computern

Überprüfen Sie die Installation des Defender für Endpunktsensors auf einem Linux-Computer, indem Sie die folgenden Schritte ausführen:

Führen Sie den folgenden Shellbefehl auf jedem Computer aus:

mdatp health. Wenn Microsoft Defender für Endpunkt installiert ist, wird der entsprechende Integritätsstatus angezeigt:healthy : truelicensed: trueDarüber hinaus können Sie im Azure-Portal überprüfen, ob Linux-Computer über eine neue Azure-Erweiterung namens

MDE.Linuxverfügen.

Hinweis

Bei neuen Abonnements wird die Integration von Defender für Endpunkt automatisch aktiviert und deckt Computer ab, auf denen ein unterstütztes Windows Server- oder Linux-Betriebssystem ausgeführt wird. In den folgenden Abschnitten wird eine einmalige Anmeldung behandelt, die in einigen Szenarien möglicherweise nur erforderlich ist.

Aktivieren der einheitlichen Defender for Endpoint-Lösung unter Windows Server 2016/2012 R2

Wenn Defender für Server aktiviert ist und die Integration von Defender für Endpunkt in einem Abonnement vor Frühjahr 2022 aktiviert ist, müssen Sie möglicherweise die Integration der einheitlichen Lösung für Computer mit Windows Server 2016 oder Windows Server 2012 R2 im Abonnement manuell aktivieren.

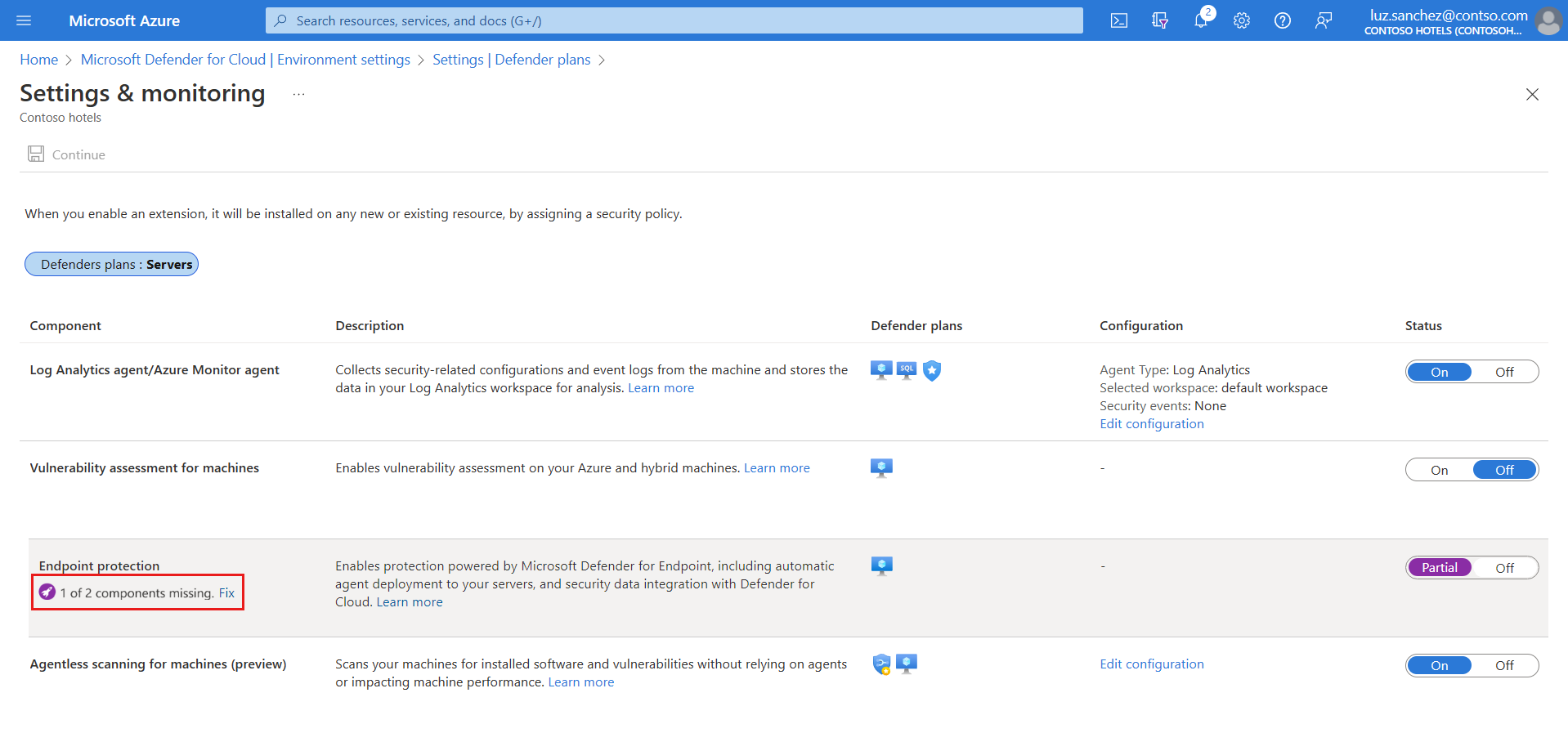

Wählen Sie in Defender for Cloud Umgebungseinstellungen und anschließend das Abonnement mit den Windows-Computern aus, für die Defender for Endpoint bereitgestellt werden soll.

Wählen Sie in der Spalte für die Überwachungsabdeckung des Defender for Servers-Plans Einstellungen aus.

Der Status der Endpoint Protections-Komponente lautet Partiell. Das bedeutet, dass nicht alle Teile der Komponente aktiviert sind.

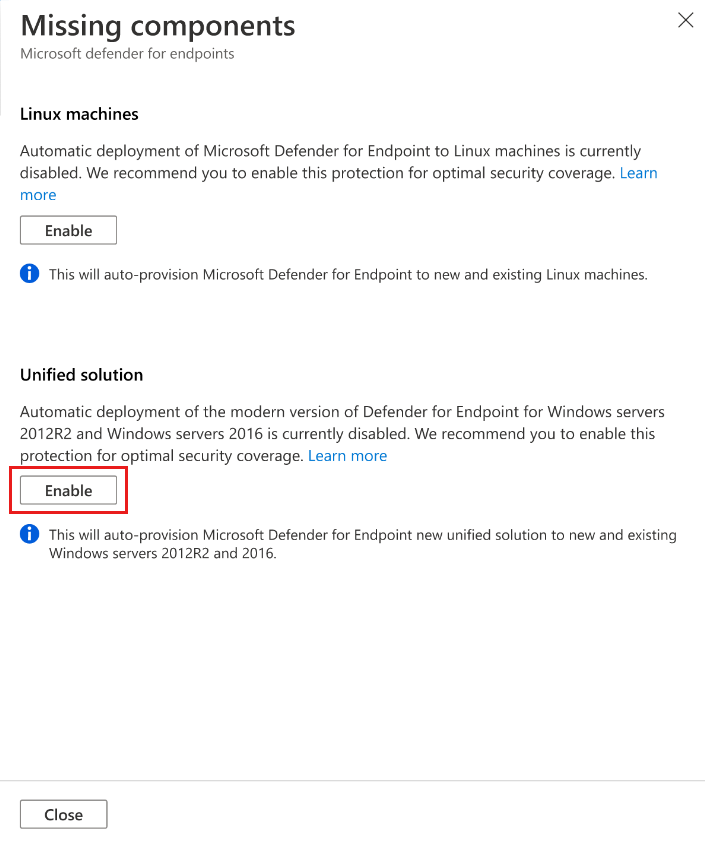

Wählen Sie Reparieren aus, um die Komponenten anzuzeigen, die nicht aktiviert sind.

Wählen Sie unter Fehlende Komponenten>Einheitliche Lösung die Option Aktivieren aus, um den Defender for Endpoint-Agent automatisch auf Windows Server 2012 R2- und 2016-Computern zu installieren, die mit Microsoft Defender for Cloud verbunden sind.

Wählen Sie oben auf der Seite Speichern aus, um die Änderungen zu speichern. Wählen Sie auf der Seite Einstellungen und Überwachung die Option Fortfahren aus.

Defender for Cloud integriert vorhandene und neue Computer in Defender for Endpoint.

Falls Sie Defender für Endpunkt im ersten Abonnement Ihres Mandanten konfigurieren, kann das Onboarding bis zu 12 Stunden dauern. Für neue Computer und Abonnements, die nach der erstmaligen Aktivierung der Integration erstellt wurden, dauert das Onboarding bis zu einer Stunde.

Hinweis

Das Aktivieren der Integration von Defender für Endpunkt auf Windows Server 2012 R2- und Windows Server 2016-Computern ist eine einmalige Aktion. Wenn Sie den Plan deaktivieren und erneut aktivieren, bleibt die Integration aktiviert.

Aktivieren auf Linux-Computern (Plan/Integration aktiviert)

Wenn Defender für Server bereits aktiviert ist und die Integration von Defender für Endpunkt in einem Abonnement vor Sommer 2021 aktiviert ist, müssen Sie die Integration für Linux-Computer möglicherweise manuell aktivieren.

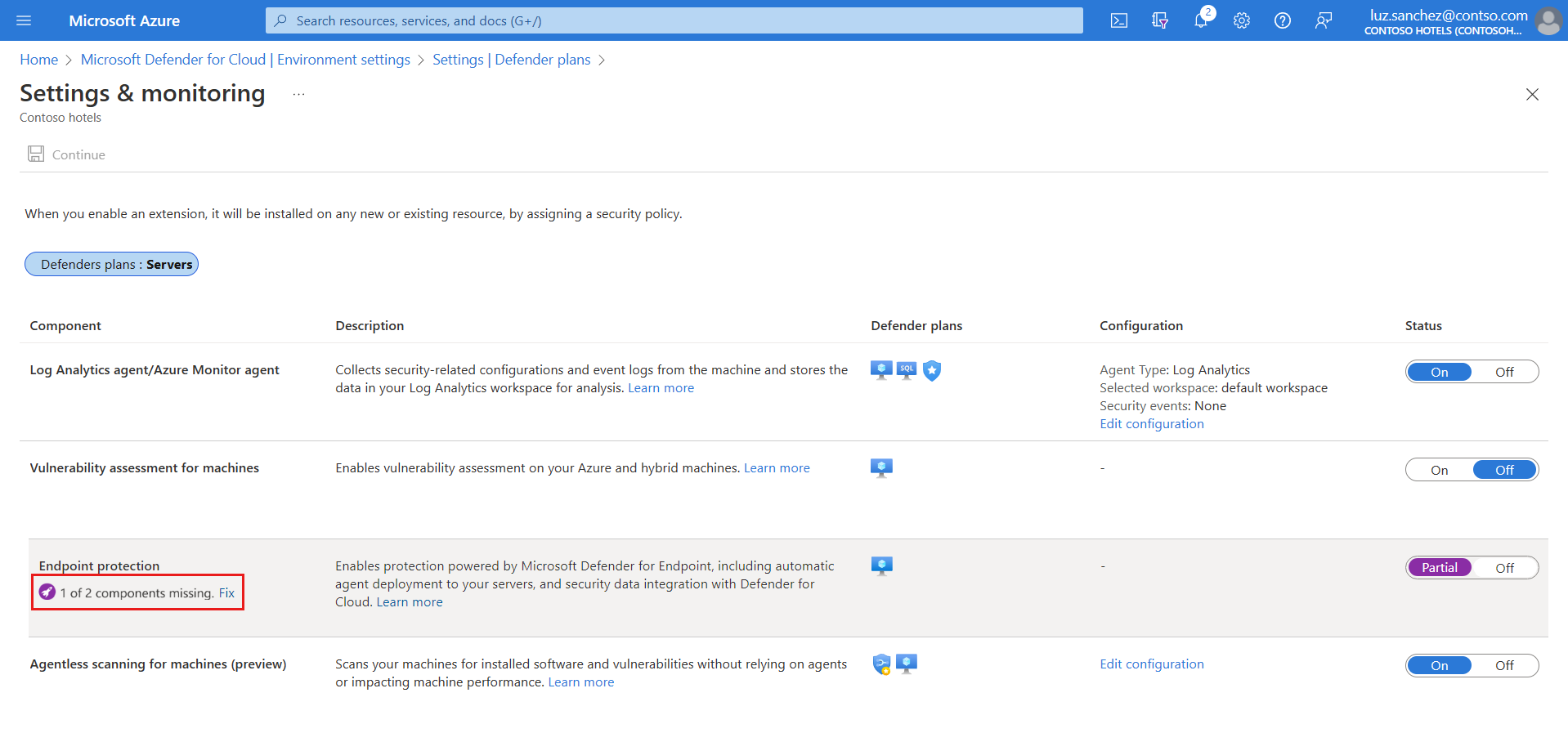

Wählen Sie in Defender for Cloud Umgebungseinstellungen und anschließend das Abonnement mit den Linux-Computern aus, für die Defender für Endpunkt bereitgestellt werden soll.

Klicken Sie in der Spalte Überwachungsabdeckung des Defender for Servers-Plans auf Einstellungen.

Der Status der Komponente Endpunktschutz lautet Partiell. Das bedeutet, dass nicht alle Teile der Komponente aktiviert sind.

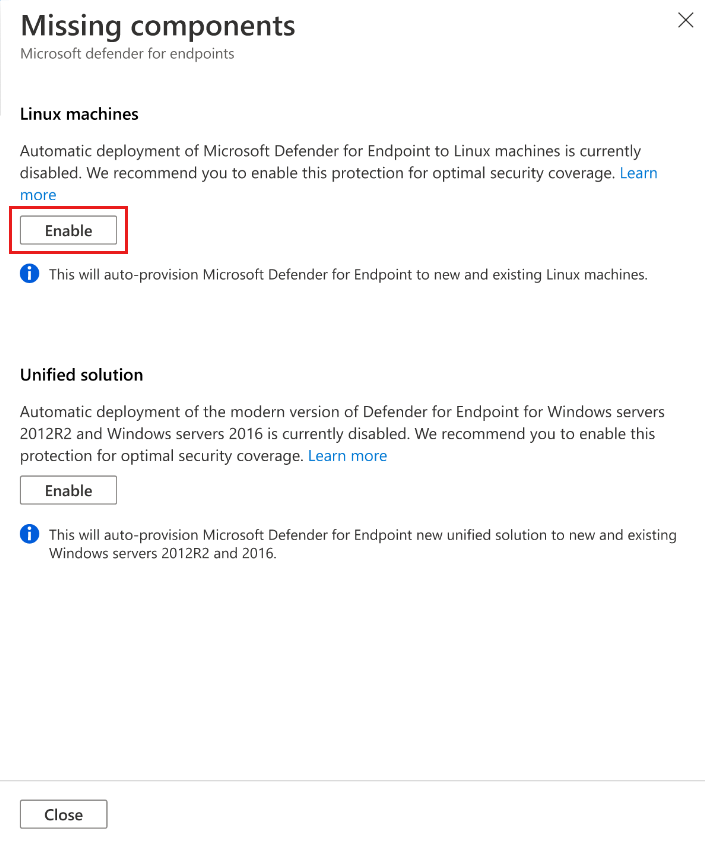

Wählen Sie Reparieren aus, um die Komponenten anzuzeigen, die nicht aktiviert sind.

Wählen Sie unter Fehlende Komponenten>Linux-Computer die Option Aktivieren aus.

Wählen Sie oben auf der Seite Speichern aus, um die Änderungen zu speichern. Wählen Sie auf der Seite Einstellungen und Überwachung die Option Fortfahren aus.

- Defender for Cloud integriert Linux-Computer in Defender for Endpoint.

- Defender for Cloud erkennt alle vorherigen Defender für Endpunkt-Installationen auf Linux-Computern und konfiguriert sie neu, um sie in Defender for Cloud zu integrieren.

- Falls Sie Defender für Endpunkt im ersten Abonnement Ihres Mandanten konfigurieren, kann das Onboarding bis zu 12 Stunden dauern. Für neue Computer, die nach der Aktivierung der Integration erstellt wurden, dauert das Onboarding bis zu einer Stunde.

Wenn Sie die Defender for Endpoint-Sensorinstallation auf einem Linux-Computer überprüfen möchten, führen Sie auf jedem Computer den folgenden Shellbefehl aus:

mdatp healthWenn Microsoft Defender für Endpunkt installiert ist, wird der entsprechende Integritätsstatus angezeigt:

healthy : truelicensed: trueIm Azure-Portal können Sie überprüfen, ob Linux-Computer über eine neue Azure-Erweiterung namens

MDE.Linuxverfügen.

Hinweis

Das Aktivieren der Integration von Defender for Endpoint auf Linux-Computern ist eine einmalige Aktion. Wenn Sie den Plan deaktivieren und erneut aktivieren, bleibt die Integration aktiviert.

Aktivieren der Integration mit PowerShell in mehreren Abonnements

Um die Integration von Defender für Server für Linux-Computer oder Windows Server 2012 R2 und 2016 mit MDE Unified-Lösung für mehrere Abonnements zu ermöglichen, können Sie eines der PowerShell-Skripts im Defender für Cloud GitHub-Repository verwenden.

- Verwenden Sie dieses Skript , um die Integration mit der modernen einheitlichen Lösung von Defender für Endpunkt unter Windows Server 2012 R2 oder Windows Server 2016 zu ermöglichen.

- Verwenden Sie dieses Skript, um die Integration von Defender für Endpoint auf Linux-Computern zu aktivieren.

Verwalten automatischer Updates für Linux

In Windows werden Defender for Endpoint-Versionsupdates über fortlaufende Knowledge Base-Updates bereitgestellt. In Linux müssen Sie das Defender for Endpoint-Paket aktualisieren.

Wenn Sie Defender for Servers mit der Erweiterung

MDE.Linuxverwenden, sind automatische Updates für Microsoft Defender for Endpoint standardmäßig aktiviert.Wenn Sie die Versionsupdates manuell verwalten möchten, können Sie automatische Updates auf Ihren Computern deaktivieren. Fügen Sie hierzu das folgende Tag für Computer hinzu, die mit der Erweiterung

MDE.Linuxintegriert wurden.- Tagname:

ExcludeMdeAutoUpdate - Tagwert:

true

- Tagname:

Diese Konfiguration wird für Azure-VMs und Azure Arc-Computer unterstützt, auf denen die MDE.Linux Erweiterung autoUpdate initiiert.

Integration im großen Stil aktivieren

Sie können die Defender for Endpoint-Integration über die mitgelieferte REST-API-Version 2022-05-01 aktivieren. Umfassende Details hierzu finden Sie in der API-Dokumentation.

Hier finden Sie ein Beispiel des Anforderungstexts für die PUT-Anforderung, um die Defender for Endpoint-Integration zu aktivieren:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Hinweis

Sowohl die Defender for Endpoint Unified Solution als auch Defender for Endpoint for Linux sind automatisch in neuen Abonnements enthalten, wenn Sie die Integration von Defender for Endpoint mithilfe von microsoft.security/settings/WDATP aktivieren.

Die Einstellungen WDATP_UNIFIED_SOLUTION und WDATP_EXCLUDE_LINUX_PUBLIC_PREVIEW sind für Legacyabonnements relevant. Diese Einstellungen gelten für Abonnements, die bereits die Integration von Defender für Endpunkt aktiviert haben, als diese Features im August 2021 und Frühjahr 2022 eingeführt wurden.

Verfolgen des Defender for Endpoint-Bereitstellungsstatus

Sie können die Defender for Endpoint-Bereitstellungsstatus-Arbeitsmappe verwenden, um den Defender for Endpoint-Bereitstellungsstatus auf Ihren Azure-VMs und Azure Arc-fähigen VMs nachzuverfolgen. Die interaktive Arbeitsmappe bietet eine Übersicht über Computer in Ihrer Umgebung mit dem Bereitstellungsstatus der Microsoft Defender for Endpoint-Erweiterung.

Zugreifen auf das Microsoft Defender-Portal

Vergewissern Sie sich, dass Sie über die richtigen Berechtigungen für den Zugriff auf das Portal verfügen.

Überprüfen Sie, ob Sie einen Proxy oder eine Firewall einsetzen, der bzw. die anonymen Datenverkehr blockiert.

- Der Sensor von Defender für den Endpunkt stellt eine Verbindung aus dem Systemkontext her, daher muss anonymer Datenverkehr zugelassen werden.

- Um den unbehinderten Zugriff auf das Microsoft Defender-Portal sicherzustellen, aktivieren Sie den Zugriff auf Dienst-URLs auf dem Proxyserver.

Öffnen Sie das Microsoft Defender-Portal. Erfahren Sie mehr über Vorfälle und Warnungen im Microsoft Defender-Portal.

Ausführen eines Erkennungstests

Befolgen Sie die Anweisungen im EDR-Erkennungstest zum Überprüfen der Onboarding- und Berichterstellungsdienste des Geräts.

Entfernen von Defender für Endpunkt von einem Computer

So entfernen Sie die Defender für Endpunkt-Lösung von Ihren Computern

- Um die Integration zu deaktivieren, wählen Sie in Defender for Cloud >Umgebungseinstellungen das Abonnement mit den relevanten Computern aus.

- Wählen Sie auf der Seite „Defender-Pläne“ die Option Einstellungen und Überwachung aus.

- Wählen Sie im Status der Endpunkt-Schutzkomponente Aus aus, um die Integration mit Microsoft Defender for Endpoint für das Abonnement zu deaktivieren.

- Klicken Sie auf Weiter und auf Speichern, um Ihre Einstellungen zu speichern.

- Entfernen Sie

MDE.WindowsoderMDE.Linuxvom Computer. - Offboarding des Geräts vom Microsoft Defender for Endpoint-Dienst.