Skalieren einer Defender for Servers-Bereitstellung

In diesem Artikel erfahren Sie mehr zum Skalieren Ihrer Microsoft Defender for Servers-Bereitstellung.

Defender for Servers ist einer der kostenpflichtigen Pläne von Microsoft Defender for Cloud.

Voraussetzungen

Dieser Artikel ist der sechste und letzte Artikel der Reihe „Planungshandbuch für Defender for Servers“. Bevor Sie beginnen, lesen Sie sich die vorherigen Artikel durch:

- Beginnen der Planung der Bereitstellung

- Verstehen der Speicherorte Ihrer Daten und Anforderungen an den Log Analytics-Arbeitsbereich

- Überprüfen der Zugriffs- und Rollenanforderungen

- Wählen eines Defender for Servers-Plans

- Überprüfen der Anforderungen für Agents, Erweiterungen und Azure Arc-Ressourcen

Übersicht über die Skalierung

Wenn Sie ein Defender for Cloud-Abonnement aktivieren, läuft dieser Prozess ab:

- Der Ressourcenanbieter microsoft.security wird automatisch im Abonnement registriert.

- Gleichzeitig wird dem Abonnement die Initiative „Cloud Security Benchmark“ (Vergleichstest für die Cloudsicherheit) zugewiesen, die für das Erstellen von Sicherheitsempfehlungen und die Berechnung der Sicherheitsbewertung verantwortlich ist.

- Nachdem Sie Defender for Cloud im Abonnement aktiviert haben, aktivieren Sie Defender for Servers Plan 1 oder Defender for Servers Plan 2 und aktivieren dann die automatische Bereitstellung.

In den nächsten Abschnitten finden Sie Überlegungen zu bestimmten Schritten bei der Skalierung Ihrer Bereitstellung:

- Skalieren einer Cloud Security Benchmark-Bereitstellung

- Skalieren eines Defender for Servers-Plans

- Skalieren der automatischen Bereitstellung

Skalieren einer Cloud Security Benchmark-Bereitstellung

In einer skalierten Bereitstellung möchten Sie den Vergleichstest für die Cloudsicherheit (ehemals Azure Security Benchmark) möglicherweise automatisch zuweisen lassen.

Die Zuweisung wird an jedes vorhandene und zukünftige Abonnement in der Verwaltungsgruppe vererbt. Um Ihre Bereitstellung so einzurichten, dass der Benchmark automatisch angewendet wird, weisen Sie die Richtlinieninitiative Ihrer Verwaltungsgruppe (Stamm) und nicht jedem Abonnement zu.

Sie finden die Azure Security Benchmark-Richtliniendefinition in GitHub.

Erfahren Sie mehr über die Verwendung einer integrierten Richtliniendefinition zum Registrieren eines Ressourcenanbieters.

Skalieren eines Defender for Servers-Plans

Sie können eine Richtliniendefinition verwenden, um Defender for Servers im großen Stil zu aktivieren:

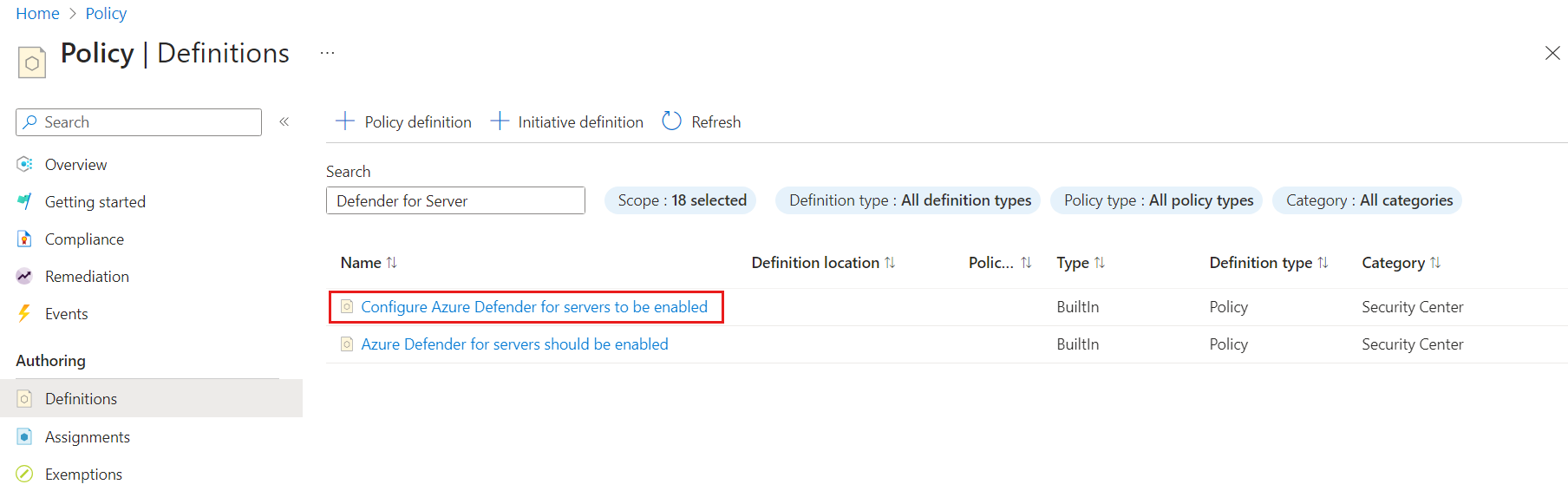

Um die integrierte Richtliniendefinition Konfigurieren von Azure Defender for Servers für die Aktivierung abzurufen, navigieren Sie zu Azure Policy>Richtliniendefinitionen.

Alternativ können Sie eine benutzerdefinierte Richtlinie verwenden, um gleichzeitig Defender for Servers zu aktivieren und den Plan auszuwählen.

Sie können für jedes Abonnement nur einen Defender for Servers-Plan aktivieren. Sie können Defender for Servers Plan 1 und Plan 2 nicht im selben Abonnement aktivieren.

Wenn Sie beide Pläne in Ihrer Umgebung verwenden möchten, teilen Sie Ihre Abonnements in zwei Verwaltungsgruppen auf. Weisen Sie jeder Verwaltungsgruppe eine Richtlinie zu, um den entsprechenden Plan für jedes zugrunde liegende Abonnement zu aktivieren.

Skalieren der automatischen Bereitstellung

Sie können die automatische Bereitstellung durch Zuweisen der integrierten Richtliniendefinitionen zu einer Azure-Verwaltungsgruppe einrichten, um zugrunde liegende Abonnements abzudecken. In der folgenden Tabelle werden die Definitionen zusammengefasst:

| Agent | Richtlinie |

|---|---|

| Log Analytics-Agent (Standardarbeitsbereich) | Aktivieren der automatischen Bereitstellung des Log Analytics-Agents für Ihre Abonnements mit Standardarbeitsbereichen in Security Center |

| Log Analytics-Agent (benutzerdefinierter Arbeitsbereich) | Aktivieren der automatischen Bereitstellung des Log Analytics-Agents für Ihre Abonnements mit benutzerdefinierten Arbeitsbereichen in Security Center |

| Azure Monitor-Agent (Standardregel für die Datensammlung) | [Vorschau]: Konfigurieren von Arc-Computern zum Erstellen der Standardpipeline von Microsoft Defender for Cloud mittels Azure Monitor-Agent [Vorschau]: Konfigurieren virtueller Computer zum Erstellen der Standardpipeline von Microsoft Defender for Cloud mittels Azure Monitor-Agent |

| Azure Monitor-Agent (benutzerdefinierte Regel für die Datensammlung) | [Vorschau]: Konfigurieren von Arc-Computern zum Erstellen der benutzerdefinierten Pipeline von Microsoft Defender for Cloud mittels Azure Monitor-Agent [Vorschau]: Konfigurieren von Computern zum Erstellen der benutzerdefinierten Pipeline von Microsoft Defender for Cloud mittels Azure Monitor-Agent |

| Qualys-Sicherheitsrisikobewertung | Konfigurieren von Computern für den Empfang eines Anbieters für Sicherheitsrisikobewertung |

| Gastkonfigurationserweiterung | Übersicht und Voraussetzungen |

Um Richtliniendefinitionen zu überprüfen, wechseln Sie im Azure-Portal zuRichtlinie>Definitionen.

Nächste Schritte

Beginnen Sie eine Bereitstellung für Ihr Szenario: