Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

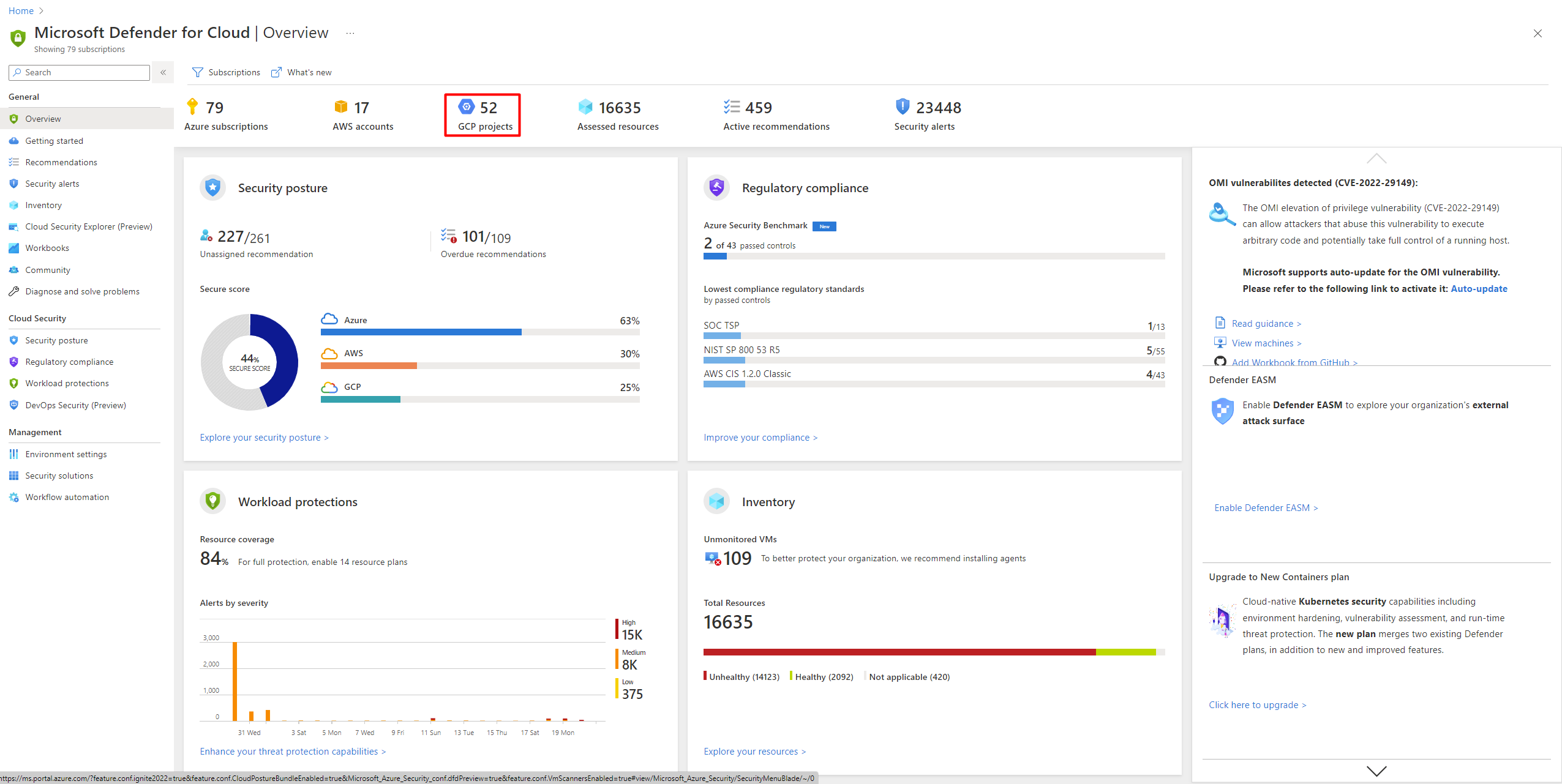

Workloads umfassen in der Regel mehrere Cloudplattformen. Cloudsicherheitsdienste müssen das Gleiche tun. Microsoft Defender for Cloud schützt Workloads in Google Cloud Platform (GKP), aber Sie müssen die Verbindung zwischen diesen und Defender for Cloud einrichten.

In diesem Screenshot sehen Sie die GKP-Konten, die im Übersichtsdashboard von Defender for Cloud angezeigt werden.

GKP-Autorisierungsentwurf

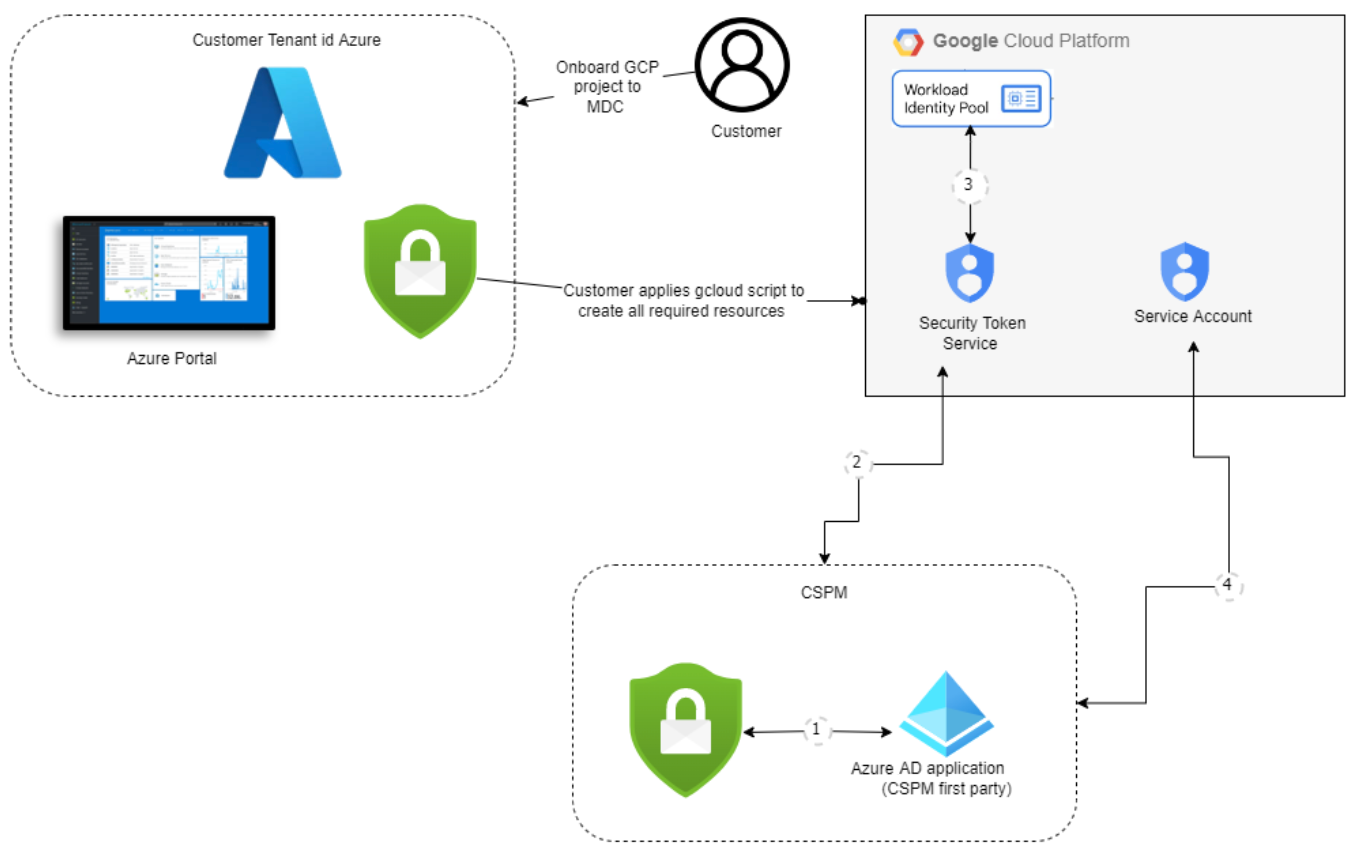

Der Authentifizierungsprozess zwischen Microsoft Defender for Cloud und GCP ist ein Verbundauthentifizierungsprozess.

Beim Onboarding in Defender for Cloud wird die GCloud-Vorlage verwendet, um die folgenden Ressourcen im Rahmen des Authentifizierungsprozesses zu erstellen:

Workloadidentitätspool und -anbieter

Dienstkonten und Richtlinienbindungen

Der Authentifizierungsprozess läuft wie folgt ab:

Der CSPM-Dienst von Microsoft Defender for Cloud ruft ein Microsoft Entra-Token ab. Microsoft Entra ID signiert das Token mit dem RS256-Algorithmus und ist 1 Stunde gültig.

Das Microsoft Entra-Token wird durch das STS-Token von Google ersetzt.

Google STS überprüft das Token mit dem Workloadidentitätsanbieter. Das Microsoft Entra-Token wird an den STS von Google gesendet, der das Token mit dem Workloadidentitätsanbieter überprüft. Anschließend erfolgt die Überprüfung der Zielgruppen, und das Token wird signiert. Ein Google STS-Token wird dann an den CSPM-Dienst von Defender for Cloud zurückgegeben.

Der CSPM-Dienst von Defender for Cloud verwendet das Google STS-Token, um zur Identität des Dienstkontos zu wechseln. Das CSPM von Defender for Cloud erhält Anmeldeinformationen für das Dienstkonto, die zum Überprüfen des Projekts verwendet werden.

Voraussetzungen

Die in diesem Artikel aufgeführten Verfahren setzen Folgendes voraus:

Ein Microsoft Azure-Abonnement Falls Sie kein Azure-Abonnement haben, können Sie sich kostenlos registrieren.

Einrichten von Microsoft Defender for Cloud in Ihrem Azure-Abonnement.

Zugriff auf ein GKP-Projekt.

Berechtigung auf der Ebene „Mitwirkende“ für das entsprechende Azure-Abonnement.

Wenn CIEM als Teil von Defender für CSPM aktiviert ist, benötigt der Benutzer, der den Konnektor aktiviert, auch die Rolle „Sicherheitsadministrator“ und die Berechtigung „Application.ReadWrite.All“ für Ihren Mandanten.

Weitere Informationen zu den Preisen von Defender for Cloud finden Sie in der Preisübersicht. Sie können die Kosten auch mit dem Kostenrechner defender for Cloud schätzen.

Wenn Sie Ihre GKP-Projekte mit bestimmten Azure-Abonnements verbinden, berücksichtigen Sie die Google Cloud-Ressourcenhierarchie und die folgenden Richtlinien:

- Sie können Ihre GKP-Projekte mit Microsoft Defender for Cloud auf Projektebene verbinden.

- Sie können mehrere Projekte mit einem Azure-Abonnement verbinden.

- Sie können mehrere Projekte mit mehreren Azure-Abonnements verbinden.

Verbinden Ihres GKP-Projekts

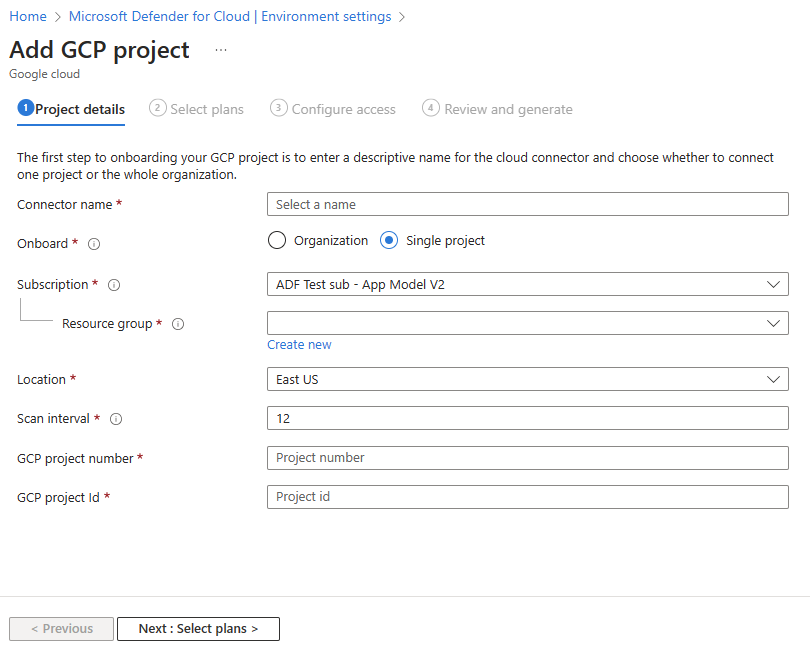

Der Onboardingprozess besteht aus vier Teilen, die beim Erstellen der Sicherheitsverbindung zwischen Ihrem GKP-Projekt und Microsoft Defender for Cloud stattfinden.

Projektdetails

Im ersten Teil müssen Sie die grundlegenden Eigenschaften der Verbindung zwischen Ihrem GKP-Projekt und Defender for Cloud hinzufügen.

Hier benennen Sie Ihren Connector und wählen ein Abonnement und eine Ressourcengruppe aus, die zum Erstellen einer ARM-Vorlagenressource verwendet werden, die Sicherheitsconnector heißt. Der Sicherheitsconnector stellt eine Konfigurationsressource dar, die die Projekteinstellungen enthält.

Sie wählen auch einen Standort aus und fügen die Organisations-ID für Ihr Projekt hinzu.

Sie können auch ein Intervall festlegen, um die GKP-Umgebung alle 4, 6, 12 oder 24 Stunden zu überprüfen.

Einige Datensammler werden mit festen Scanintervallen ausgeführt und sind von benutzerdefinierten Intervallkonfigurationen nicht betroffen. Die folgende Tabelle zeigt die festen Scanintervalle für jeden ausgeschlossenen Datensammler:

| Name des Datensammlers | Scanintervall |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage ContainerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance ComputeRegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 Stunde |

Beim Onboarding einer Organisation können Sie auch Projektnummern und Ordner-IDs ausschließen.

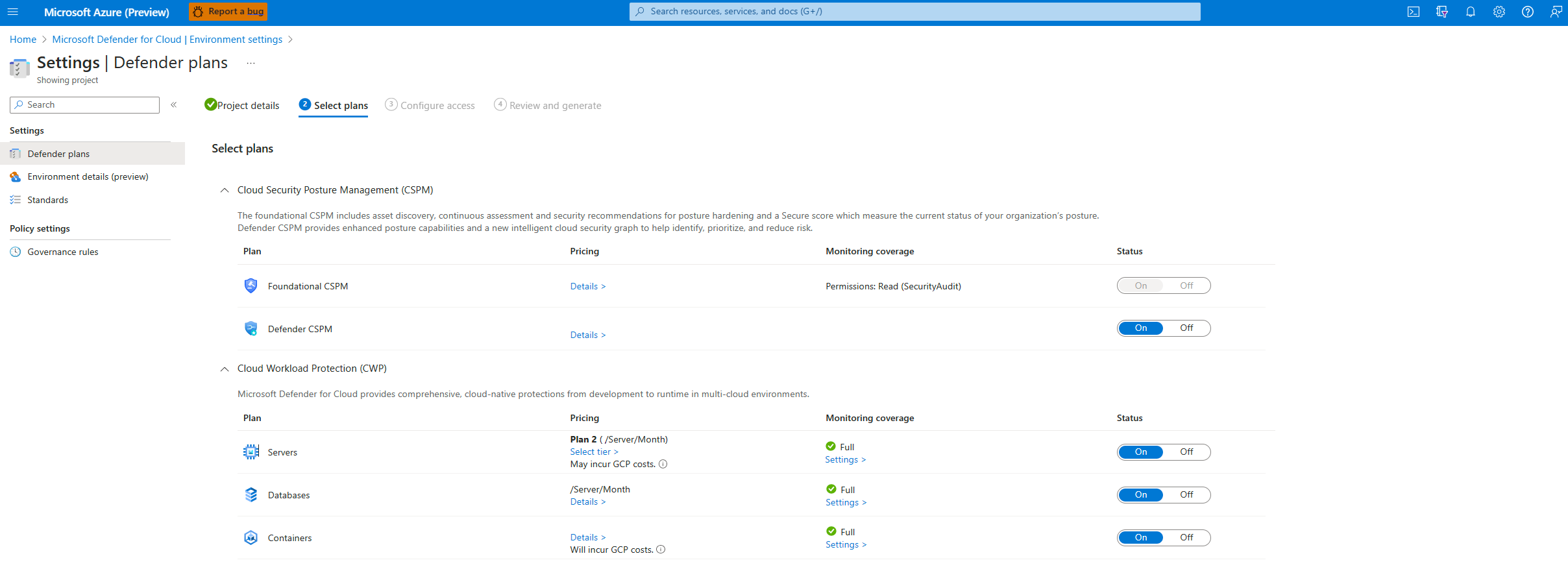

Auswählen von Plänen für Ihr Projekt

Nachdem Sie die Details Ihrer Organisation eingegeben haben, können Sie auswählen, welche Pläne aktiviert werden sollen.

Von hier aus können Sie entscheiden, welche Ressourcen Sie schützen möchten, basierend auf dem Sicherheitswert, den Sie erhalten möchten.

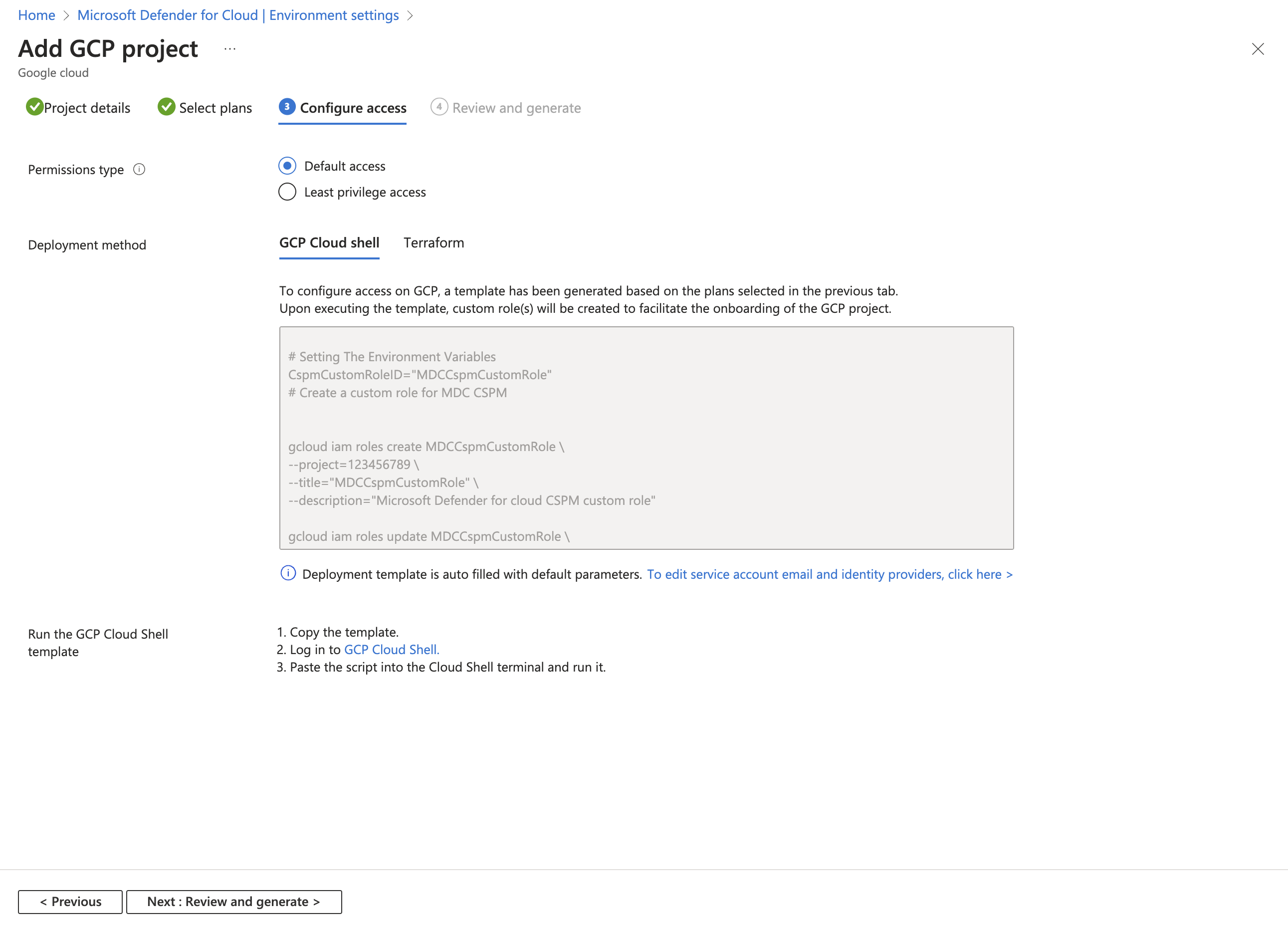

Konfigurieren des Zugriffs für Ihr Projekt

Nachdem Sie die Pläne, die Sie aktivieren möchten, und die Ressourcen, die Sie schützen möchten, ausgewählt haben, müssen Sie den Zugriff zwischen Defender for Cloud und Ihrem GKP-Projekt konfigurieren.

In diesem Schritt finden Sie das GCloud-Skript, das für das GKP-Projekt ausgeführt werden muss, für das das Onboarding durchgeführt werden soll. Das GCloud-Skript wird basierend auf den Plänen generiert, die Sie für das Onboarding ausgewählt haben.

Das GCloud-Skript erstellt alle erforderlichen Ressourcen in Ihrer GCP-Umgebung, damit Defender for Cloud betrieben werden kann und die folgenden Sicherheitswerte bereitstellen kann:

- Workloadidentitätspool

- Workloadidentitätsanbieter (pro Plan)

- Dienstkonten

- Richtlinienbindungen auf Projektebene (das Dienstkonto hat nur Zugriff auf das jeweilige Projekt)

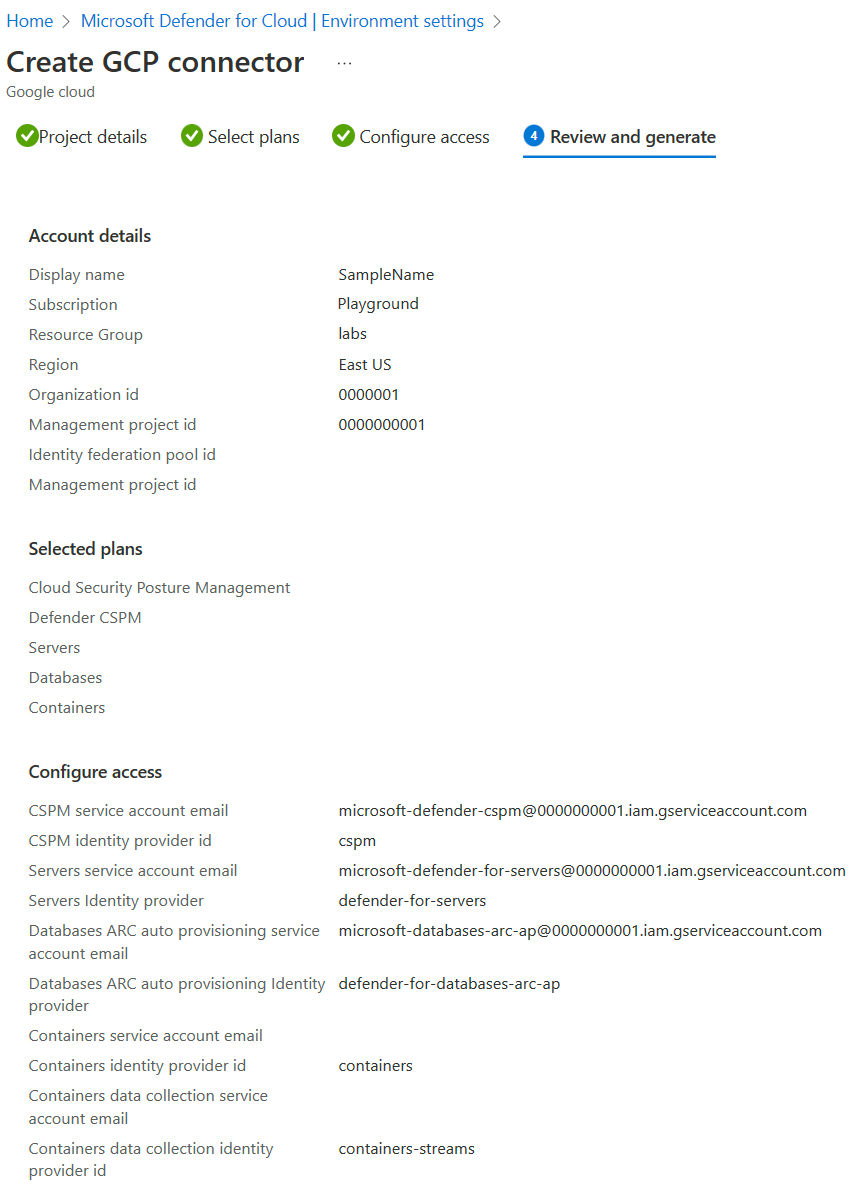

Überprüfen und Generieren des Connectors für Ihr Projekt

Der letzte Schritt für das Onboarding besteht darin, Ihre Auswahlen zu überprüfen und den Connector zu erstellen.

Hinweis

Die folgenden APIs müssen aktiviert sein, um Ihre GKP-Ressourcen zu ermitteln und den Authentifizierungsprozess zuzulassen:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comWenn Sie diese APIs nicht aktivieren, können Sie sie während des Onboardingprozesses durch Ausführen des GCloud-Skripts aktivieren.

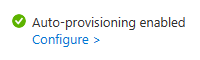

Nachdem Sie den Connector erstellt haben, wird eine Überprüfung in Ihrer GKP-Umgebung gestartet. Neue Empfehlungen werden in Defender for Cloud nach bis zu sechs Stunden angezeigt. Wenn Sie die automatische Bereitstellung aktiviert haben, werden Azure Arc und alle aktivierten Erweiterungen automatisch für jede neue erkannte Ressource installiert.

Verbinden Ihrer GKP-Organisation

Ähnlich wie beim Onboarding eines einzelnen Projekts erstellt Defender for Cloud beim Onboarding einer GKP-Organisation einen Sicherheitsconnector für jedes Projekt in der Organisation (es sei denn, bestimmte Projekte wurden ausgeschlossen).

Organisationsdetails

Im ersten Abschnitt müssen Sie die grundlegenden Eigenschaften der Verbindung zwischen Ihrer GKP-Organisation und Defender for Cloud hinzufügen.

Hier benennen Sie Ihren Connector und wählen ein Abonnement und eine Ressourcengruppe aus, die zum Erstellen einer ARM-Vorlagenressource verwendet werden, die Sicherheitsconnector heißt. Der Sicherheitsconnector stellt eine Konfigurationsressource dar, die die Projekteinstellungen enthält.

Sie wählen auch einen Standort aus und fügen die Organisations-ID für Ihr Projekt hinzu.

Beim Onboarding einer Organisation können Sie auch Projektnummern und Ordner-IDs ausschließen.

Auswählen von Plänen für Ihre Organisation

Nachdem Sie die Details Ihrer Organisation eingegeben haben, können Sie auswählen, welche Pläne aktiviert werden sollen.

Von hier aus können Sie entscheiden, welche Ressourcen Sie schützen möchten, basierend auf dem Sicherheitswert, den Sie erhalten möchten.

Konfigurieren des Zugriffs für Ihre Organisation

Nachdem Sie die Pläne, die Sie aktivieren möchten, und die Ressourcen, die Sie schützen möchten, ausgewählt haben, müssen Sie den Zugriff zwischen Defender for Cloud und Ihrer GKP-Organisation konfigurieren.

Wenn Sie das Onboarding für eine Organisation durchführen, gibt es einen Abschnitt mit Details zum Verwaltungsprojekt. Ähnlich wie bei anderen GKP-Projekten wird auch die Organisation wie ein Projekt behandelt und von Defender for Cloud verwendet, um alle erforderlichen Ressourcen zu erstellen, die zum Verbinden der Organisation mit Defender for Cloud erforderlich sind.

Im Abschnitt „Details zum Verwaltungsprojekt“ haben Sie die Wahl zwischen folgenden Optionen:

- Zuweisen eines Verwaltungsprojekts für Defender for Cloud, das in das GCloud-Skript aufgenommen werden soll.

- Details eines bereits vorhandenen Projekts angeben, das als Verwaltungsprojekt mit Defender for Cloud verwendet werden soll.

Sie müssen entscheiden, welche Option für die Architektur Ihrer Organisation am besten geeignet ist. Es wird empfohlen, ein dediziertes Projekt für Defender for Cloud zu erstellen.

Das GCloud-Skript wird basierend auf den Plänen generiert, die Sie für das Onboarding ausgewählt haben. Das Skript erstellt alle erforderlichen Ressourcen in Ihrer GKP-Umgebung, damit Defender for Cloud betrieben werden kann und die folgenden Sicherheitsvorteile bereitstellen kann:

- Workloadidentitätspool

- Workloadidentitätsanbieter für jeden Plan

- Benutzerdefinierte Rolle, um Defender for Cloud Zugriff zu gewähren und das Projekt unter der integrierten Organisation zu ermitteln und abzurufen

- Ein Dienstkonto für jeden Plan

- Ein Dienstkonto für den Dienst der automatischen Bereitstellung

- Richtlinienbindungen auf Organisationsebene für jedes Dienstkonto

- API-Aktivierungen auf der Verwaltungsprojektebene

Einige der APIs werden nicht direkt mit dem Verwaltungsprojekt verwendet. Stattdessen authentifizieren sich die APIs über dieses Projekt und verwenden eine der APIs aus einem anderen Projekt. Die API muss für das Verwaltungsprojekt aktiviert sein.

Überprüfen und Generieren des Connectors für Ihre Organisation

Der letzte Schritt für das Onboarding besteht darin, Ihre Auswahlen zu überprüfen und den Connector zu erstellen.

Hinweis

Die folgenden APIs müssen aktiviert sein, um Ihre GKP-Ressourcen zu ermitteln und den Authentifizierungsprozess zuzulassen:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comWenn Sie diese APIs nicht aktivieren, können Sie sie während des Onboardingprozesses durch Ausführen des GCloud-Skripts aktivieren.

Nachdem Sie den Connector erstellt haben, wird eine Überprüfung in Ihrer GKP-Umgebung gestartet. Neue Empfehlungen werden in Defender for Cloud nach bis zu sechs Stunden angezeigt. Wenn Sie die automatische Bereitstellung aktiviert haben, werden Azure Arc und alle aktivierten Erweiterungen automatisch für jede neue erkannte Ressource installiert.

(Optional) Konfigurieren ausgewählter Pläne

Standardmäßig sind alle Pläne aktiviert. Sie können Pläne deaktivieren, die Sie nicht benötigen.

Konfigurieren des Defender for Servers-Plans

Microsoft Defender for Servers stattet Ihre GKP-VM-Instanzen mit Bedrohungserkennung und erweiterten Schutzmaßnahmen aus. Um vollständigen Einblick in Microsoft Defender for Servers-Sicherheitsinhalte zu erhalten, verbinden Sie Ihre GKP-VM-Instanzen mit Azure Arc. Wenn Sie den Microsoft Defender for Servers-Plan auswählen, benötigen Sie Folgendes:

Microsoft Defender for Servers muss für das Abonnement aktiviert sein. Informationen zum Aktivieren von Plänen finden Sie unter Aktivieren erweiterter Sicherheitsfeatures.

Azure Arc für Server muss auf Ihren VM-Instanzen installiert sein.

Es wird empfohlen, den Prozess für die automatische Bereitstellung zu verwenden, um Azure Arc auf Ihren VM-Instanzen zu installieren. Die automatische Bereitstellung ist im Onboarding-Prozess standardmäßig aktiviert und erfordert Berechtigungen als Besitzer für das Abonnement. Der Prozess für die automatische Bereitstellung von Azure Arc verwendet auf GKP-Seite den Betriebssystemkonfigurations-Agenten. Erfahren Sie mehr über die Verfügbarkeit des Betriebssystemkonfigurations-Agents auf GKP-Computern.

Der Prozess für die automatische Bereitstellung von Azure Arc verwendet den VM-Manager in GKP, um über den Betriebssystemkonfigurations-Agenten Richtlinien auf Ihren VMs durchzusetzen. Für eine VM mit einem aktiven Betriebssystemkonfigurations-Agent fallen Kosten gemäß GKP an. Informationen dazu, wie sich diese Kosten auf Ihr Konto auswirken können, finden Sie in der technischen Dokumentation zu GKP.

Microsoft Defender for Servers installiert den Betriebssystemkonfigurations-Agenten nicht auf einer VM, auf der er nicht installiert ist. Microsoft Defender for Servers ermöglicht jedoch die Kommunikation zwischen dem Betriebssystemkonfigurations-Agent und dem Betriebssystemkonfigurations-Dienst, wenn der Agent bereits installiert ist, mit dem Dienst aber nicht kommuniziert. Diese Kommunikation kann den Betriebssystemkonfigurations-Agent von inactive in active ändern und zu zusätzlichen Kosten führen.

Alternativ können Sie Ihre VM-Instanzen manuell mit Azure Arc für Server verbinden. Instanzen in Projekten mit aktiviertem Defender for Servers-Plan, die nicht mit Azure Arc verbunden sind werden durch die Empfehlung GKP-VM-Instanzen sollten mit Azure Arc verbunden sein angezeigt. Wählen Sie die Option Beheben in der Empfehlung aus, um Azure Arc auf den ausgewählten Computern zu installieren.

Die entsprechenden Azure Arc-Server für GKP-VMs, die nicht mehr vorhanden sind (und die entsprechenden Azure Arc-Server mit dem Status Getrennt oder Abgelaufen) werden nach sieben Tagen entfernt. Durch diesen Prozess werden irrelevante Azure ARC-Entitäten entfernt, sodass nur Azure Arc-Server angezeigt werden, die sich auf vorhandene Instanzen beziehen.

Stellen Sie sicher, dass die Netzwerkanforderungen für Azure Arc erfüllt sind.

Aktivieren Sie diese anderen Erweiterungen auf den mit Azure Arc verbundenen Computern:

- Microsoft Defender für den Endpunkt

- Eine Lösung zur Sicherheitsrisikobewertung (Microsoft Defender Vulnerability Management oder Qualys)

Defender for Servers weist Ihren Azure Arc GKP-Ressourcen Tags zu, um den automatischen Bereitstellungsprozess zu verwalten. Diese Tags müssen Ihren Ressourcen ordnungsgemäß zugewiesen sein, sodass Defender for Servers Ihre Ressourcen verwalten kann: Cloud, InstanceName, MDFCSecurityConnector, MachineId, ProjectId und ProjectNumber.

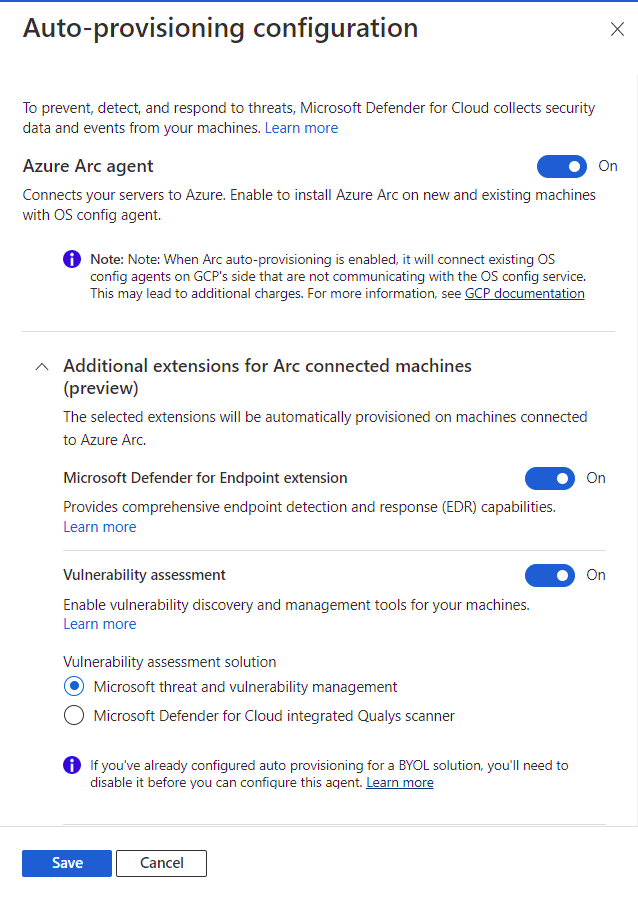

So konfigurieren Sie den Defender for Servers-Plan:

Führen Sie die Schritte zum Verbinden Ihres GKP-Projekts aus.

Wählen Sie auf dem Bildschirm Pläne auswählen die Option Konfigurieren aus.

Legen Sie im Bereich Konfiguration der automatischen Bereitstellung die Umschaltflächen je nach Bedarf auf Ein oder Aus fest.

Wenn der Azure Arc-Agent auf Aus festgelegt ist, müssen Sie den oben erwähnten manuellen Installationsvorgang befolgen.

Wählen Sie Speichern aus.

Fahren Sie mit Schritt 8 der Anleitung Verbinden Ihres GKP-Projekts fort.

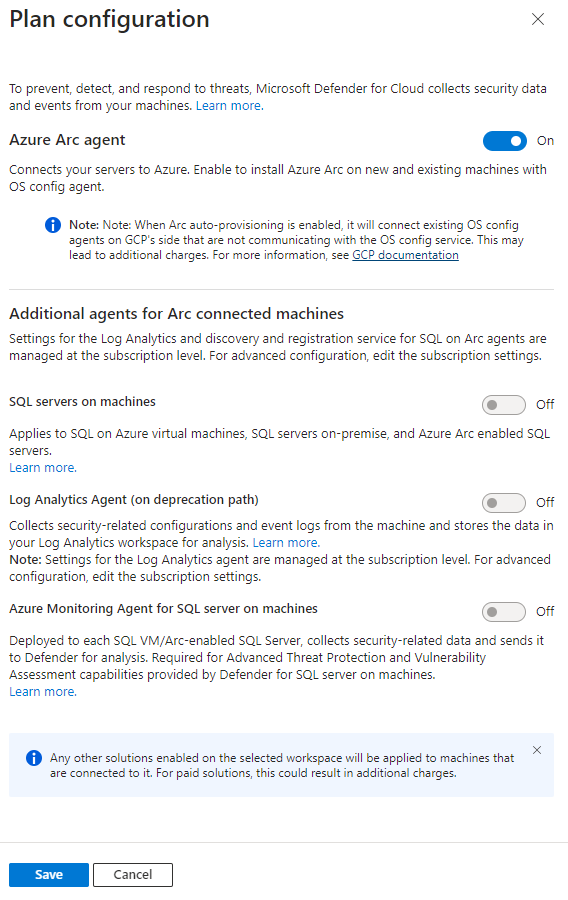

Konfigurieren des Defender for Databases-Plans

Um vollständigen Einblick in Microsoft Defender for Databases-Sicherheitsinhalte zu erhalten, verbinden Sie Ihre GKP-VM-Instanzen mit Azure Arc.

So konfigurieren Sie den Defender for Databases-Plan:

Führen Sie die Schritte zum Verbinden Ihres GKP-Projekts aus.

Wählen Sie auf der Registerkarte Pläne auswählen in Datenbanken die Option Einstellungen aus.

Legen Sie im Bereich Konfiguration planen je nach Bedarf die Umschaltfläche auf Ein oder Aus fest.

Wenn die Umschaltfläche für Azure Arc auf Aus festgelegt ist, müssen Sie den oben erwähnten manuellen Installationsvorgang befolgen.

Wählen Sie Speichern aus.

Fahren Sie mit Schritt 8 der Anleitung Verbinden Ihres GKP-Projekts fort.

Konfigurieren des Microsoft Defender for Containers-Plans

Mit Microsoft Defender for Containers können die Bedrohungserkennung und erweiterte Schutzmaßnahmen in Ihren GKP Google Kubernetes Engine (GKE) Standard-Clustern integriert werden. Um den vollständigen Sicherheitswert von Defender for Containers zu erhalten und GKP-Cluster vollständig zu schützen, stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind.

Hinweis

- Wenn Sie alle verfügbaren Konfigurationsoptionen deaktivieren, werden keine Agents oder Komponenten in Ihren Clustern bereitgestellt. Erfahren Sie mehr über die Verfügbarkeit von Features.

- Wenn Defender for Containers auf GKP eingesetzt wird, können externe Kosten wie Protokollierungskosten, Pub/Sub-Kosten und Kosten für ausgehenden Datenverkehr anfallen.

Kubernetes-Überwachungsprotokolle für Defender for Cloud: Standardmäßig aktiviert. Diese Konfiguration ist nur auf der GKP-Projektebene verfügbar. Es ermöglicht die Sammlung der Überwachungsprotokolldaten ohne Agent über die GKP-Cloudprotokollierung für das Microsoft Defender for Cloud-Back-End zur weiteren Analyse. Defender for Containers erfordert Steuerungsebenenüberwachungsprotokolle, um Laufzeit-Bedrohungsschutz bereitzustellen. Um Kubernetes-Überwachungsprotokolle an Microsoft Defender zu senden, legen Sie die Einstellung auf Ein fest.

Hinweis

Wenn Sie diese Konfiguration deaktivieren, wird das

Threat detection (control plane)-Feature deaktiviert. Erfahren Sie mehr über die Verfügbarkeit von Features.Automatische Bereitstellung des Defender-Sensors für Azure Arc und Automatische Bereitstellung der Azure Policy-Erweiterung für Azure Arc: Diese Optionen sind standardmäßig aktiviert. Sie können Kubernetes mit Azure Arc-Unterstützung und die Erweiterungen auf drei Arten in Ihren GKE-Clustern installieren:

- Aktivieren Sie die automatische Bereitstellung von Defender for Containers auf Projektebene, wie in den Anweisungen in diesem Abschnitt beschrieben. Diese Methode wird empfohlen.

- Verwenden Sie Defender for Cloud-Empfehlungen für die Installation pro Cluster. Sie werden auf der Seite mit den Empfehlungen für Microsoft Defender for Cloud angezeigt. Erfahren Sie mehr über das Bereitstellen der Lösung in bestimmten Clustern.

- Installieren Sie Kubernetes mit Arc-Unterstützung und Erweiterungen manuell.

Das K8S-API-Zugriffsfeature bietet API-basierte Ermittlung Ihrer Kubernetes-Cluster. Legen Sie zum Aktivieren die Umschaltfläche für den K8S-API-Zugriff auf "Ein" fest.

Die Funktion Registrierungszugriff stellt das Sicherheitsrisikomanagement für Images, die in Google Container Registry (GCR) und Google Artifact Registry (GAR) gespeichert sind, und für in Ihren GKE-Clustern ausgeführte Images bereit. Legen Sie zum Aktivieren die Umschaltfläche für Registrierungszugriff auf Ein fest.

So konfigurieren Sie den Microsoft Defender for Containers-Plan:

Führen Sie die Schritte zum Verbinden Ihres GKP-Projekts aus.

Wählen Sie auf dem Bildschirm Pläne auswählen die Option Konfigurieren aus. Legen Sie im Defender for Containers-Konfigurationsbereich die Umschaltflächen auf Ein fest.

Wählen Sie Speichern aus.

Fahren Sie mit Schritt 8 der Anleitung Verbinden Ihres GKP-Projekts fort.

Konfigurieren des Defender CSPM-Plans

Wenn Sie den Microsoft Defender CSPM-Plan auswählen, benötigen Sie Folgendes:

- Ein Microsoft Azure-Abonnement Sollten Sie über kein Azure-Abonnement verfügen, können Sie sich für ein kostenloses Abonnement registrieren.

- Sie müssen Microsoft Defender for Cloud in Ihrem Azure-Abonnement aktivieren.

- Um Zugriff auf alle im CSPM-Plan verfügbaren Features zu erhalten, muss der Plan vom Abonnementbesitzer aktiviert werden.

- Um CIEM-Funktionen (Cloud Infrastructure Entitlement Management) zu aktivieren, muss das Entra-ID-Konto, das für den Onboardingprozess verwendet wird, entweder über eine der Verzeichnisrollen „Für Anwendungsadministration zuständige Person“ oder „für Cloudanwendungsadministration zuständige Person“ für Ihren Mandanten oder über gleichwertige Administrationsrechte zum Erstellen von App-Registrierungen verfügen. Diese Anforderung gilt nur für den Onboardingprozess.

Erfahren Sie, wie Sie Defender CSPM aktivieren.

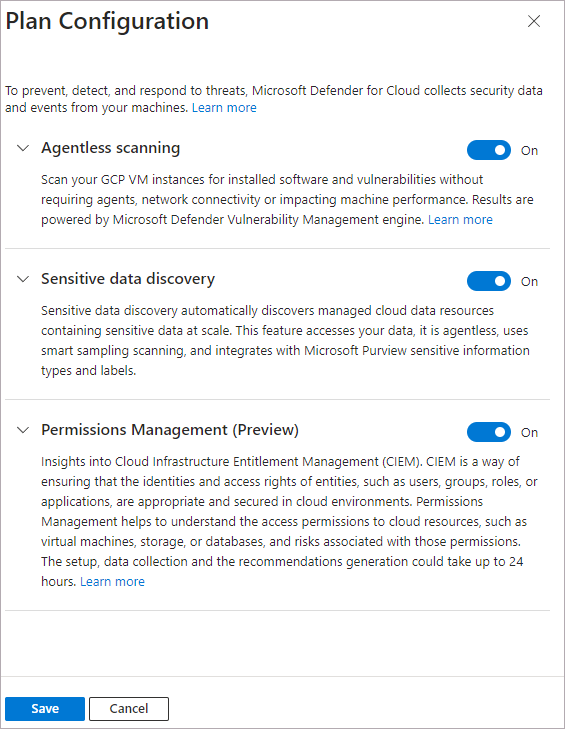

So konfigurieren Sie den Defender CSPM-Plan:

Führen Sie die Schritte zum Verbinden Ihres GKP-Projekts aus.

Wählen Sie auf dem Bildschirm Pläne auswählen die Option Konfigurieren aus.

Schalten Sie im Bereich Plan-Konfiguration die Umschalter auf Ein oder Aus. Um den vollen Nutzen von Defender CSPM zu erhalten, empfehlen wir Ihnen, alle Schalter auf Ein zu stellen.

Wählen Sie Speichern aus.

Fahren Sie mit Schritt 8 der Anleitung Verbinden Ihres GKP-Projekts fort.

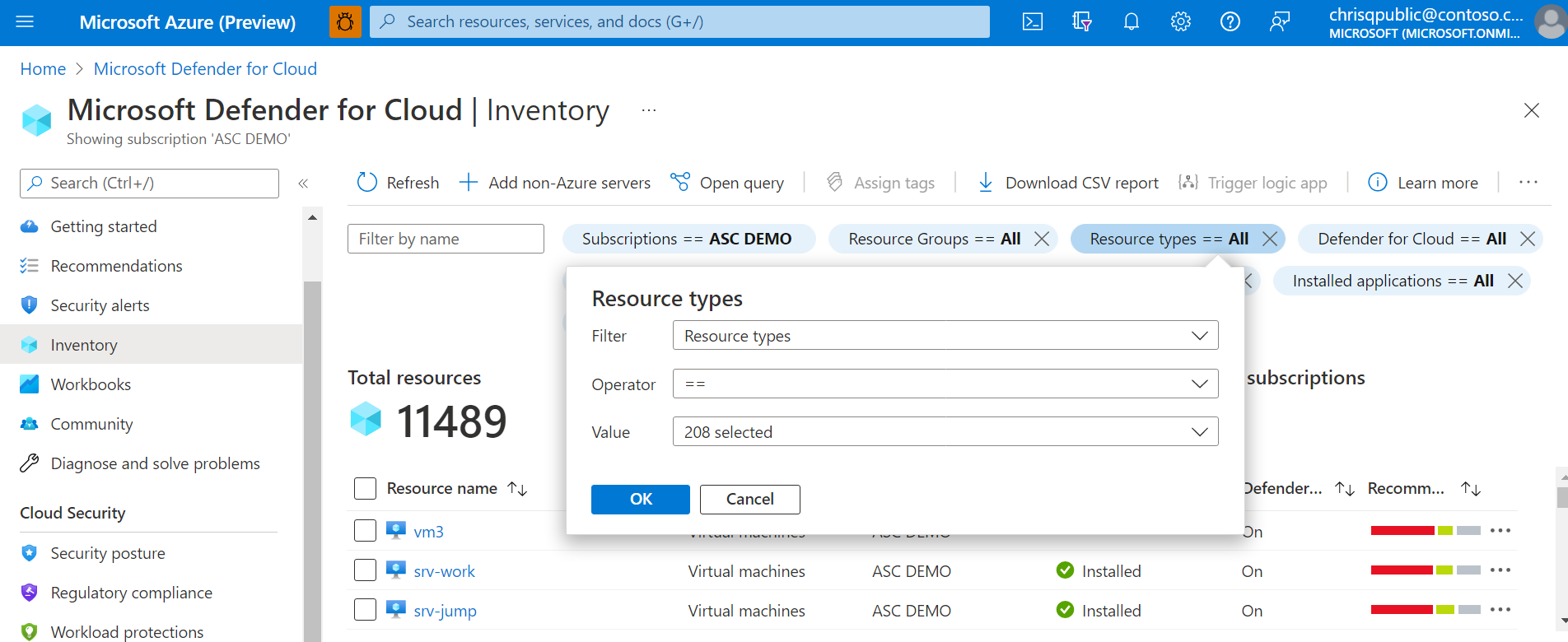

Überwachen Ihrer GKP-Ressourcen

Die Seite mit den Sicherheitsempfehlungen in Defender for Cloud zeigt Ihre GKP-Ressourcen zusammen mit Ihren Azure- und AWS-Ressourcen für eine echte Multi-Cloud-Ansicht an.

Zum Anzeigen aller aktiven Empfehlungen für Ihre Ressourcen nach Ressourcentyp verwenden Sie die Ressourcenbestandsseite von Defender for Cloud, und filtern Sie nach dem gewünschten GKP-Ressourcentyp.

Hinweis

Da der Log Analytics-Agent (auch als MMA bezeichnet) im August 2024 eingestellt wurde, stehen alle Defender für Server-Features und Sicherheitsfunktionen, die derzeit davon abhängig sind, einschließlich der auf dieser Seite beschriebenen Funktionen, entweder über die Integration von Microsoft Defender für Endpunkt oder agentlose Überprüfung vor dem Deaktivierungsdatum zur Verfügung. Weitere Informationen zur Roadmap für die einzelnen Features, die derzeit vom Log Analytics-Agent abhängig sind, finden Sie in dieser Ankündigung.

Integrieren in Microsoft Defender XDR

Wenn Sie Defender for Cloud aktivieren, werden Defender for Cloud-Warnungen automatisch in das Microsoft Defender-Portal integriert.

Die Integration zwischen Microsoft Defender for Cloud und Microsoft Defender XDR integriert Ihre Cloud-Umgebungen in Microsoft Defender XDR. Mit den in Microsoft Defender XDR integrierten Warnmeldungen und Cloud-Korrelationen von Defender for Cloud können SOC-Teams jetzt über eine einzige Schnittstelle auf alle Sicherheitsinformationen zugreifen.

Erfahren Sie mehr über die Defender for Cloud-Warnungen in Microsoft Defender XDR.

Nächste Schritte

Das Herstellen einer Verbindung mit Ihrem GKP-Projekt ist Teil der in Microsoft Defender for Cloud verfügbaren Multi-Cloud-Funktion.

- Zuweisen des Zugriffs zu Workloadbesitzenden

- Schützen Sie alle Ihre Ressourcen mit Defender for Cloud.

- Richten Sie Ihre lokalen Computer und Ihr AWS-Konto ein.

- Problembehandlung bei Multi-Cloud-Connectors

- Auflösen der Richtlinie für die eingeschränkte Domänenfreigabe.

- Sehen Sie sich die Antworten auf häufige Fragen zum Herstellen einer Verbindung mit Ihrem GKP-Projekt an.