Aktivieren der Sicherheitsrisikobewertung für Ihre Azure SQL-Datenbank-Instanzen

In diesem Artikel erfahren Sie, wie Sie die Sicherheitsrisikobewertung aktivieren, um Datenbanksicherheitsrisiken zu finden und zu beheben. Es wird empfohlen, die Sicherheitsrisikobewertung mithilfe der Expresskonfiguration zu aktivieren, damit Sie nicht von einem Speicherkonto abhängig sind. Sie können die Sicherheitsrisikobewertung auch mithilfe der klassischen Konfiguration aktivieren.

Wenn Sie den Defender for Azure SQL-Plan in Defender for Cloud aktivieren, aktiviert Defender for Cloud im ausgewählten Abonnement automatisch Advanced Threat Protection und die Sicherheitsrisikobewertung mit der Expresskonfiguration für alle Azure SQL-Datenbank-Instanzen.

- Wenn es Azure SQL-Datenbank-Instanzen mit deaktivierter Sicherheitsrisikobewertung gibt, können Sie die Sicherheitsrisikobewertung in der Express- oder klassischen Konfiguration aktivieren.

- Wenn es Azure SQL-Datenbank-Instanzen mit aktivierter Sicherheitsrisikobewertung in der klassischen Konfiguration gibt, können Sie die Expresskonfiguration aktivieren, sodass für Bewertungen kein Speicherkonto erforderlich ist.

Voraussetzungen

- Stellen Sie sicher, dass Microsoft Defender for Azure SQL aktiviert ist, damit Sie Überprüfungen für Ihre Azure SQL-Datenbank-Instanzen ausführen können.

- Stellen Sie sicher, dass Sie die Unterschiede zwischen Express- und klassischer Konfiguration gelesen und verstanden haben.

Aktivieren der Sicherheitsrisikobewertung

Wenn Sie den Defender for Azure SQL-Plan in Defender for Cloud aktivieren, aktiviert Defender for Cloud im ausgewählten Abonnement automatisch Advanced Threat Protection und die Sicherheitsrisikobewertung mit der Expresskonfiguration für alle Azure SQL-Datenbank-Instanzen.

Sie können die Sicherheitsrisikobewertung auf zwei Arte aktivieren:

Expresskonfiguration

Verwenden Sie die Expresskonfiguration, um die Sicherheitsrisikobewertung ohne Speicherkonto zu aktivieren:

Melden Sie sich beim Azure-Portal an.

Öffnen Sie die spezifische Azure SQL-Datenbank-Ressource.

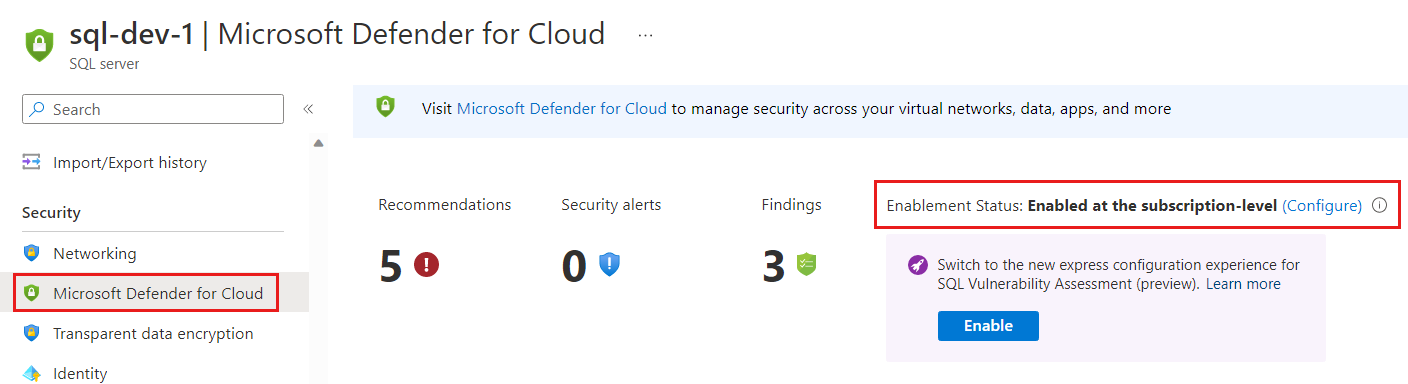

Wählen Sie unter der Überschrift Sicherheit die Option Defender für Cloud aus.

Aktivieren Sie die Expresskonfiguration der Sicherheitsrisikobewertung:

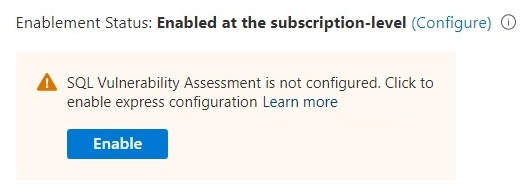

Wenn die Sicherheitsrisikobewertung nicht konfiguriert ist, wählen Sie Aktivieren im Hinweis aus, in dem Sie aufgefordert werden, die Expresskonfiguration für die Sicherheitsrisikobewertung zu aktivieren, und bestätigen Sie die Änderung.

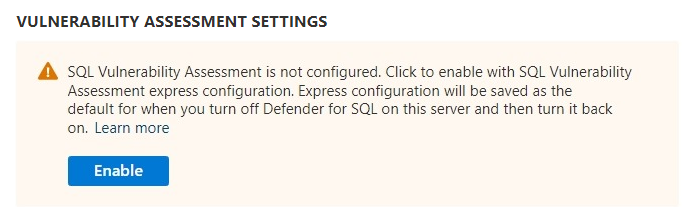

Sie können auch Konfigurieren und dann in den Microsoft Defender for SQL-Einstellungen Aktivieren auswählen:

Wählen Sie Aktivieren aus, um die Expresskonfiguration für die Sicherheitsrisikobewertung zu verwenden.

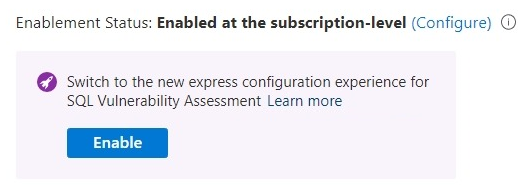

Wenn die Sicherheitsrisikobewertung nicht konfiguriert ist, wählen Sie Aktivieren im Hinweis aus, in dem Sie aufgefordert werden, auf die Expresskonfiguration umzustellen, und bestätigen Sie die Änderung.

Wichtig

Baselines und Überprüfungsverlauf werden nicht migriert.

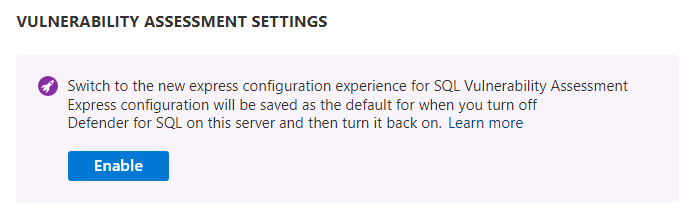

Sie können auch Konfigurieren und dann in den Microsoft Defender for SQL-Einstellungen Aktivieren auswählen:

Jetzt können Sie die Empfehlung Ermittelte Sicherheitsrisiken für SQL-Datenbanken müssen behoben werden aufrufen, um die in Ihren Datenbanken gefundenen Sicherheitsrisiken einzusehen. Sie können auch bedarfsgesteuerte Überprüfungen zur Sicherheitsrisikobewertung ausführen, um die aktuellen Ergebnisse anzuzeigen.

Hinweis

Jeder Datenbank wird zufällig eine Scanzeit an einem festgelegten Wochentag zugewiesen.

Aktivieren der Sicherheitsrisikobewertung mithilfe der Expresskonfiguration im großen Stil

Wenn Sie über SQL-Ressourcen verfügen, für die Advanced Threat Protection und die Sicherheitsrisikobewertung nicht aktiviert sind, können Sie die SQL-APIs zur Sicherheitsrisikobewertung verwenden, um die SQL-Sicherheitsrisikobewertung mit der Expresskonfiguration in großem Stil zu aktivieren.

Klassische Konfiguration

Um die Sicherheitsrisikobewertung mit einem Speicherkonto zu aktivieren, verwenden Sie die klassische Konfiguration:

Öffnen Sie im Azure-Portal die spezifische Ressource in Azure SQL-Datenbank, SQL Managed Instance-Datenbank oder Azure Synapse.

Wählen Sie unter der Überschrift Sicherheit die Option Defender für Cloud aus.

Wählen Sie dann Konfigurieren für den Link aus, um den Einstellungsbereich von Microsoft Defender für SQL für den gesamten Server oder die verwaltete Instanz zu öffnen.

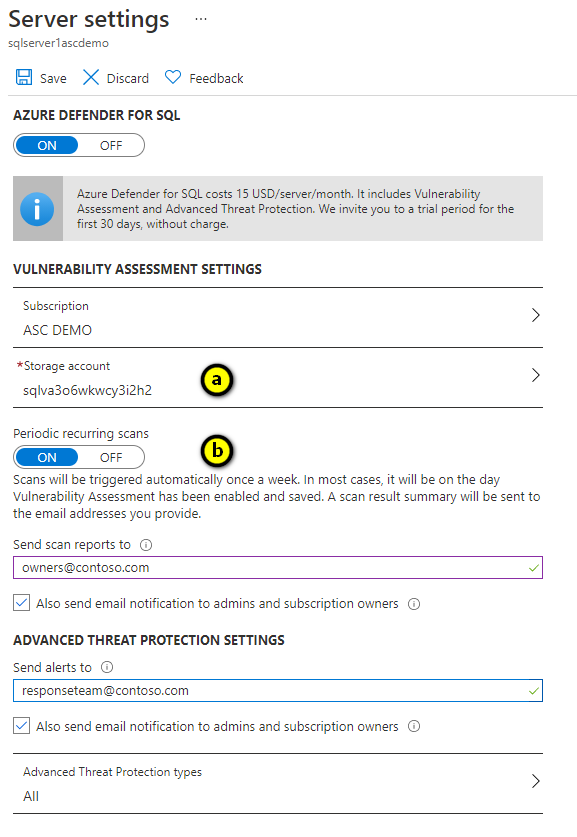

Geben Sie auf der Seite Servereinstellungen die Einstellungen für Microsoft Defender for SQL ein:

Konfigurieren Sie ein Speicherkonto zum Speichern der Überprüfungsergebnisse für alle Datenbanken auf dem Server oder in der verwalteten Instanz. Weitere Informationen zu Speicherkonten finden Sie unter Informationen zu Azure-Speicherkonten.

Zum Konfigurieren von Sicherheitsrisikobewertungen für die automatische Durchführung von Überprüfungen zum Erkennen von Sicherheitsfehlkonfigurationen legen Sie Regelmäßig wiederkehrende Überprüfungen auf Ein fest. Die Ergebnisse werden an die E-Mail-Adressen gesendet, die Sie unter Überprüfungsberichte senden an angegeben haben. Sie können E-Mail-Benachrichtigungen auch an Administratoren und Abonnementbesitzer senden, indem Sie E-Mail-Benachrichtigung auch an Administratoren und Abonnementbesitzer senden aktivieren.

Hinweis

Jeder Datenbank wird zufällig eine Scanzeit an einem festgelegten Wochentag zugewiesen. E-Mail-Benachrichtigungen werden zufällig pro Server an einem festgelegten Wochentag geplant. Der E-Mail-Benachrichtigungsbericht enthält Daten aus allen wiederkehrenden Datenbankscans, die während der vorangegangenen Woche ausgeführt wurden (ohne On-Demand-Scans).

Zugehöriger Inhalt

Weitere Informationen zu: