Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Als globaler Administrator in Microsoft Entra ID haben Sie möglicherweise keinen Zugriff auf alle Abonnements und Verwaltungsgruppen in Ihrem Mandanten. In diesem Artikel erfahren Sie, wie Sie Ihren Zugriff auf alle Abonnements und Verwaltungsgruppen erhöhen.

Hinweis

Informationen zum Anzeigen oder Löschen personenbezogener Daten finden Sie in den Allgemeinen Anträgen betroffener Personen zu der DSGVO, Azure-Anträge betroffener Personen zu der DSGVO oder Windows-Anträge betroffener Personen zu der DSGVO, je nach Ihrem jeweiligen Bereich und Ihren Anforderungen. Weitere Informationen zur DSGVO finden Sie im Abschnitt zur DSGVO im Microsoft Trust Center und im Abschnitt zur DSGVO im Service Trust Portal.

In welchen Fällen müssen Sie Ihren Zugriff erhöhen?

Wenn Sie globaler Administrator sind, müssen Sie unter Umständen folgende Aktionen ausführen:

- Wiedererlangen des Zugriffs auf ein Azure-Abonnement oder eine Verwaltungsgruppe, wenn ein Benutzer keinen Zugriff mehr hat

- Gewähren von Zugriff auf ein Azure-Abonnement oder eine Azure-Verwaltungsgruppe für einen anderen Benutzer oder sich selbst

- Anzeigen aller Azure-Abonnements oder Verwaltungsgruppen in einer Organisation

- Zulassen des Zugriffs auf alle Azure-Abonnements oder Verwaltungsgruppen für eine Automation-App (etwa eine App für die Rechnungsstellung oder Überwachung)

Wie erhöhe ich den Zugriff?

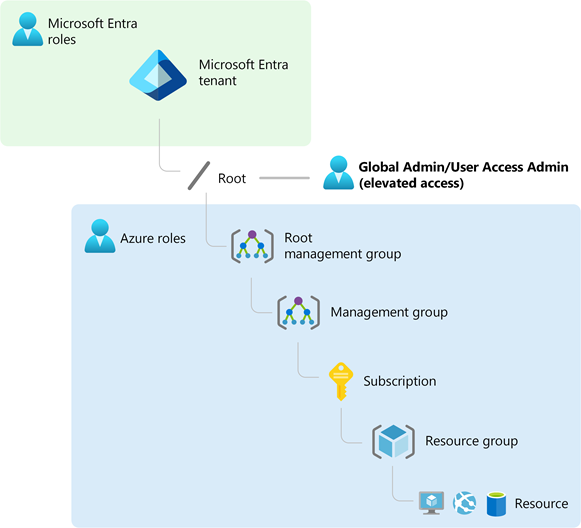

Microsoft Entra ID und Azure-Ressourcen werden unabhängig voneinander geschützt. Das heißt, Microsoft Entra-Rollenzuweisungen gewähren keinen Zugriff auf Azure-Ressourcen, und Azure-Rollenzuweisungen gewähren keinen Zugriff auf Microsoft Entra-ID. Wenn Sie jedoch globaler Administrator in Microsoft Entra ID sind, können Sie sich selbst Zugriff auf alle Azure-Abonnements und -Verwaltungsgruppen in Ihrem Mandanten zuweisen. Verwenden Sie diese Funktion, wenn Sie keinen Zugriff auf Azure-Abonnementressourcen wie virtuelle Computer oder Speicherkonten haben und Ihre globalen Administratorrechte verwenden möchten, um Zugriff auf diese Ressourcen zu erhalten.

Wenn Sie Ihre Zugriffsrechte erhöhen, wird Ihnen die Rolle Benutzerzugriffsadministrator in Azure für den Stammbereich (/) zugewiesen. Auf diese Weise können Sie alle Ressourcen anzeigen und den Zugriff in jedem Abonnement oder jeder Verwaltungsgruppe im Mandanten zuweisen. Die Rollenzuweisung „Benutzerzugriffsadministrator“ kann mit Azure PowerShell, der Azure-Befehlszeilenschnittstelle oder der REST-API entfernt werden.

Sie sollten dieses erhöhte Zugriffsrecht entfernen, sobald Sie die Änderungen vorgenommen haben, die im Stammbereich erforderlich sind.

Führen Sie die Schritten auf Stammverzeichnis-Ebene aus.

Schritt 1: Erhöhen der Zugriffsrechte für einen Globalen Admin

Führen Sie diese Schritte aus, um die Zugriffsrechte für einen globalen Administrator mit dem Azure-Portal zu erhöhen.

Melden Sie sich als globaler Administrator am Azure-Portal an.

Wenn Sie Microsoft Entra Privileged Identity Management verwenden, aktivieren Sie Ihre Rollenzuweisung „Globaler Admin“.

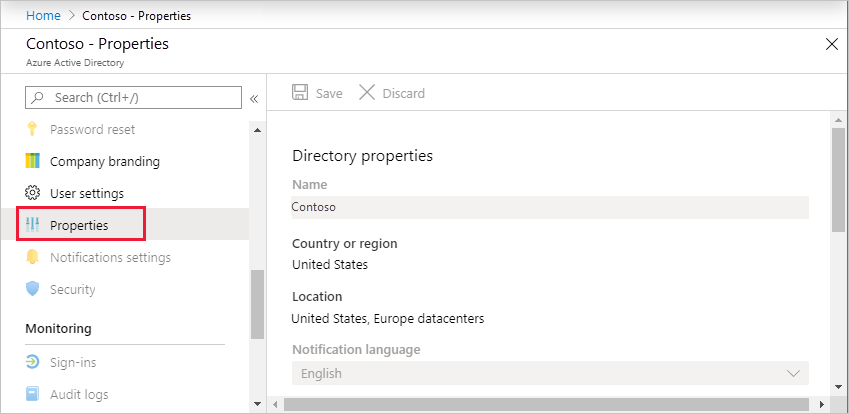

Navigieren Sie zu Microsoft Entra ID>Verwalten>Eigenschaften.

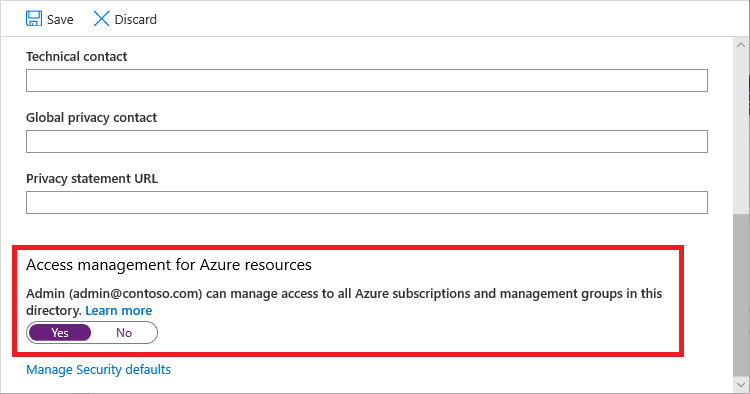

Wählen Sie unter Zugriffsverwaltung für Azure-Ressourcen die Option Ja.

Wenn Sie Ja auswählen, wird Ihnen in Azure RBAC im Stammbereich (/) die Rolle „Benutzerzugriffsadministrator“ zugewiesen. Dadurch erhalten Sie die Berechtigung, Rollen in allen Azure-Abonnements und -Verwaltungsgruppen zuzuweisen, die diesem Microsoft Entra-Mandanten zugeordnet sind. Diese Option ist nur für Benutzer*innen verfügbar, denen in Microsoft Entra ID die globale Administratorrolle zugewiesen wurde.

Wenn Sie Nein festlegen, wird die Rolle „Benutzerzugriffsadministrator“ in Azure RBAC aus Ihrem Benutzerkonto entfernt. Sie können dann keine Rollen mehr in allen Azure-Abonnements und -Verwaltungsgruppen zuweisen, die diesem Microsoft Entra-Mandanten zugeordnet sind. Sie können nur die Azure-Abonnements und Verwaltungsgruppen anzeigen und verwalten, für die Ihnen der Zugriff gewährt wurde.

Hinweis

Wenn Sie Privileged Identity Management verwenden, ändert die Deaktivierung Ihrer Rollenzuweisung den Umschalter Zugriffsverwaltung für Azure-Ressourcen nicht in Nein. Um den Zugriff mit den geringsten Rechten zu gewähren, empfehlen wir Ihnen das Festlegen dieses Umschalters auf Nein, bevor Sie Ihre Rollenzuweisung deaktivieren.

Wählen Sie Speichern aus, um Ihre Einstellung zu speichern.

Diese Einstellung ist keine globale Eigenschaft und gilt nur für den aktuell angemeldeten Benutzer. Sie können den Zugriff nicht für alle Mitglieder der globalen Administratorrolle erhöhen.

Melden Sie sich ab und wieder an, um den Zugriff zu aktualisieren.

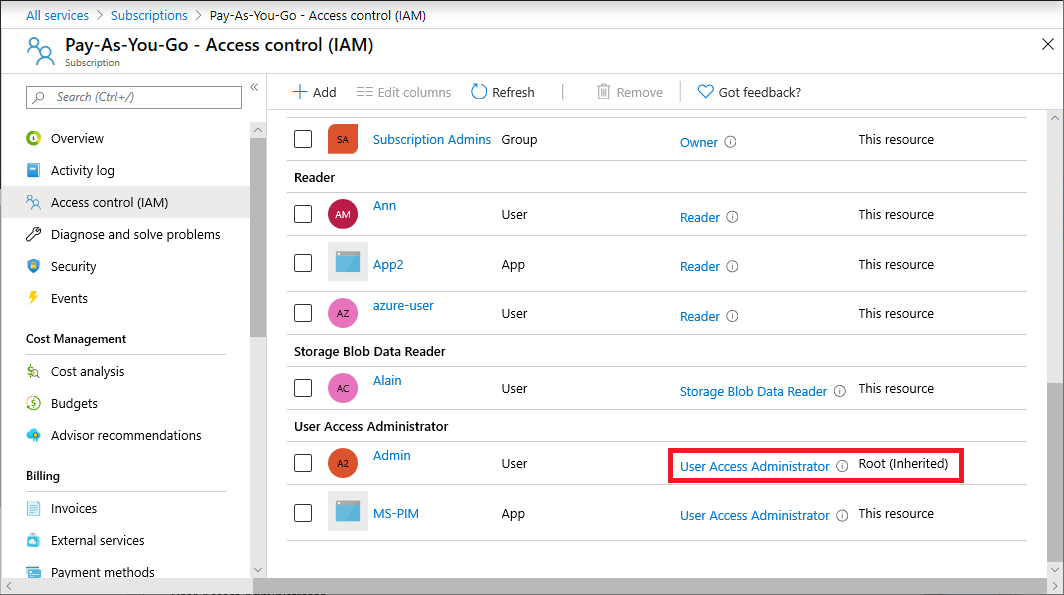

Sie sollten jetzt auf alle Azure-Abonnements und -Verwaltungsgruppen in Ihrem Mandanten zugreifen können. Wenn Sie die Seite „Zugriffssteuerung (IAM)“ anzeigen, werden Sie feststellen, dass Ihnen die Rolle „Benutzerzugriffsadministrator“ im Stammbereich zugewiesen wurde.

Führen Sie die erforderlichen Änderungen für erhöhte Zugriffsrechte durch.

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zuweisen von Azure-Rollen mit dem Azure-Portal. Wenn Sie Privileged Identity Management verwenden, lesen Sie Ermitteln von Azure-Ressourcen zur Verwaltung oder Zuweisen von Azure-Ressourcenrollen.

Führen Sie die Schritte im folgenden Abschnitt aus, um die erhöhten Zugriffsrechte zu entfernen.

Schritt 2: Entfernen von erhöhten Zugriffsrechte

Führen Sie die folgenden Schritte aus, um die Zuweisung der Rolle „Benutzerzugriffsadministrator“ im Stammbereich (/) zu entfernen.

Melden Sie sich als derselbe Benutzer an, mit dem der Zugriff erhöht wurde.

Navigieren Sie zu Microsoft Entra ID>Verwalten>Eigenschaften.

Ändern Sie die Option Zugriffsverwaltung für Azure-Ressourcen wieder in Nein. Da es sich um eine benutzerspezifische Einstellung handelt, müssen Sie als der Benutzer angemeldet sein, der den Zugriff erhöht hat.

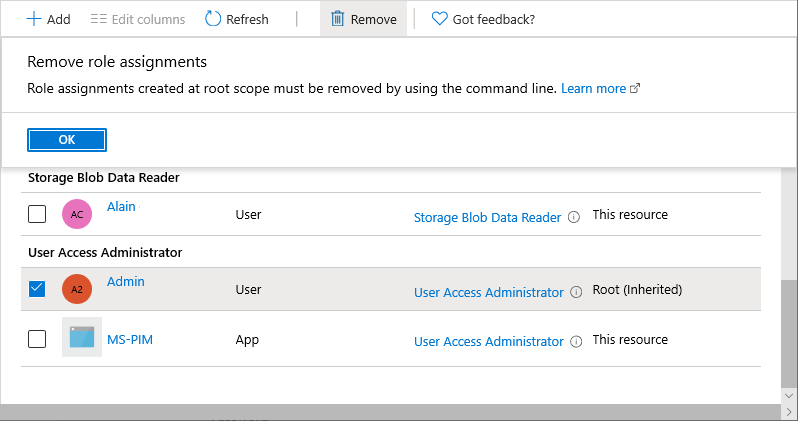

Wenn Sie versuchen, die Rollenzuweisung „Benutzerzugriffsadministrator“ auf der Seite „Zugriffssteuerung (IAM)“ zu entfernen, wird die folgende Meldung angezeigt. Um die Rollenzuweisung zu entfernen, müssen Sie den Umschalter wieder auf Nein festlegen oder Azure PowerShell, die Azure-Befehlszeilenschnittstelle oder die REST-API verwenden.

Melden Sie sich als „Globaler Administrator“ ab.

Wenn Sie Privileged Identity Management verwenden, aktivieren Sie Ihre Rollenzuweisung „Globaler Administrator“.

Hinweis

Wenn Sie Privileged Identity Management verwenden, ändert die Deaktivierung Ihrer Rollenzuweisung den Umschalter Zugriffsverwaltung für Azure-Ressourcen nicht in Nein. Um den Zugriff mit den geringsten Rechten zu gewähren, empfehlen wir Ihnen das Festlegen dieses Umschalters auf Nein, bevor Sie Ihre Rollenzuweisung deaktivieren.

Anzeigen von Benutzern mit erhöhten Zugriffsrechten

Wenn Sie Über Benutzer mit erhöhten Zugriff verfügen und über die entsprechenden Berechtigungen verfügen, werden Banner an einigen Stellen des Azure-Portals angezeigt. Globale Administratoren verfügen über Berechtigungen zum Lesen von Azure-Rollenzuweisungen in der Stammebene und darunter für alle Azure-Verwaltungsgruppen und -Abonnements innerhalb eines Mandanten. In diesem Abschnitt wird beschrieben, wie Sie ermitteln können, ob Sie Benutzer mit erhöhten Zugriffsrechten in Ihrem Mandanten haben.

Option 1:

Melden Sie sich im Azure-Portal als globaler Administrator an.

Navigieren Sie zu Microsoft Entra ID>Verwalten>Eigenschaften.

Sehen Sie sich unter Zugriffsverwaltung für Azure-Ressourcen das folgenden Banner an.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersWählen Sie den Link Benutzer mit erhöhten Zugriffsrechten verwalten aus, um eine Liste der Benutzer mit erhöhten Zugriffsrechten anzuzeigen.

Option 2:

Melden Sie sich im Azure-Portal als globaler Administrator mit erhöhtem Zugriff an.

Navigieren Sie zu einem Abonnement.

Wählen Sie Zugriffssteuerung (IAM) aus.

Sehen Sie sich oben auf der Seite das folgende Banner an.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsWählen Sie den Link Rollenzuweisungen anzeigen aus, um eine Liste der Benutzer mit erhöhten Zugriffsrechten anzuzeigen.

Entfernen von erhöhten Zugriffsrechten für Benutzer

Wenn Sie Benutzer mit erhöhten Zugriffsrechten haben, sollten Sie sofortige Maßnahmen ergreifen und diesen Zugriff entfernen. Um diese Rollenzuweisungen zu entfernen, müssen Sie auch über erhöhte Zugriffsrechte verfügen. In diesem Abschnitt wird beschrieben, wie Sie erhöhte Zugriffsrechte für Benutzer in Ihrem Mandanten mithilfe des Azure-Portals entfernen. Diese Funktion wird in Phasen bereitgestellt und ist daher möglicherweise noch nicht in Ihrem Mandanten verfügbar.

Melden Sie sich als globaler Administrator am Azure-Portal an.

Navigieren Sie zu Microsoft Entra ID>Verwalten>Eigenschaften.

Legen Sie unter Zugriffsverwaltung für Azure-Ressourcen die Umschaltfläche auf Ja fest, wie weiter oben in Schritt 1: Erhöhen der Zugriffsrechte für einen globalen Administrator beschrieben.

Wählen Sie den Link Benutzer mit erhöhten Zugriffsrechten verwalten aus.

Der Bereich Benutzer mit erhöhten Zugriffsrechten wird mit einer Liste von Benutzern mit erhöhten Zugriffsrechten in Ihrem Mandanten angezeigt.

Um erhöhte Zugriffsrechte für Benutzer zu entfernen, aktivieren Sie das Kontrollkästchen neben dem Benutzer, und wählen Sie Entfernen aus.

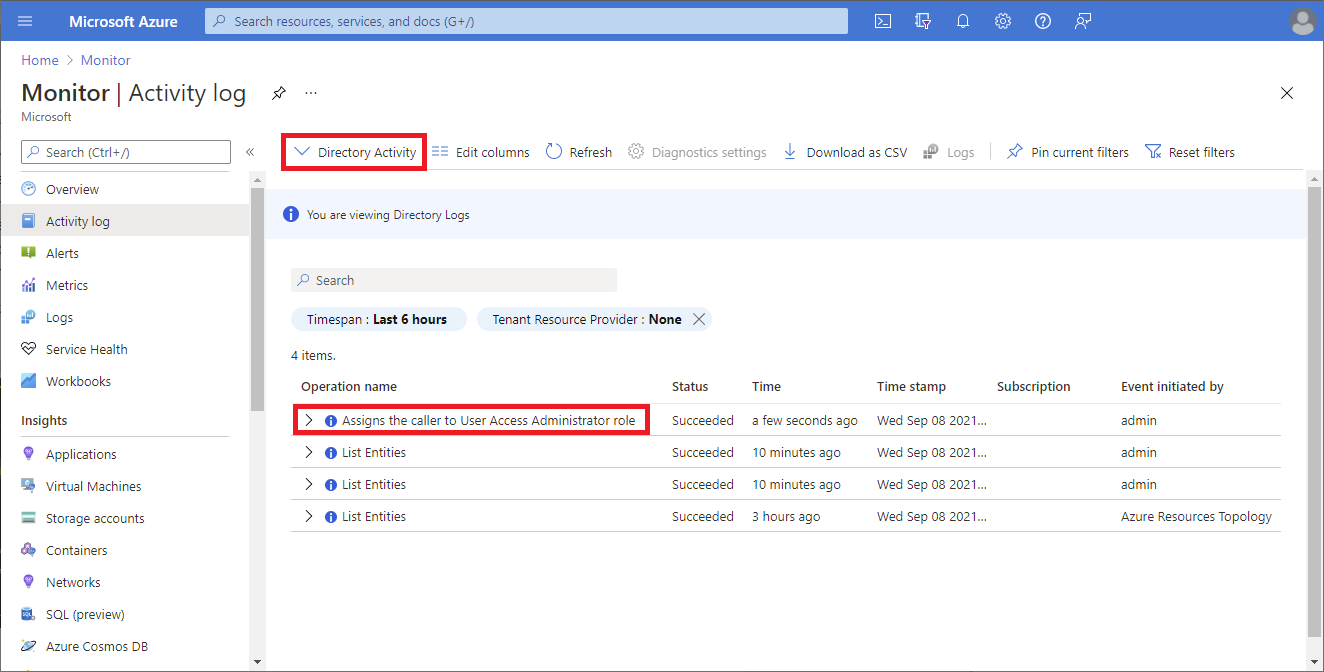

Anzeigen von Protokolleinträgen zu erhöhten Zugriffsrechten

Wenn das Zugriffsrecht erhöht oder entfernt wird, wird den Protokollen ein Eintrag hinzugefügt. Als Administrator in Microsoft Entra ID sollten Sie überprüfen, ob das Zugriffsrecht erhöht wurde und wer diesen Vorgang ausgeführt hat.

Protokolleinträge zu erhöhten Zugriffsrechten werden sowohl in den Microsoft Entra-Verzeichnisüberwachungsprotokollen als auch in den Azure-Aktivitätsprotokollen angezeigt. Protokolleinträge zu erhöhten Zugriffsrechten für Verzeichnisüberwachungsprotokolle und Aktivitätsprotokolle enthalten ähnliche Informationen. Die Verzeichnisüberwachungsprotokolle sind jedoch einfacher zu filtern und zu exportieren. Darüber hinaus können Sie mit der Exportfunktion Zugriffsereignisse streamen, die für Ihre Warnungs- und Erkennungslösungen wie Microsoft Sentinel oder andere Systeme verwendet werden können. Informationen zum Senden von Protokollen an verschiedene Ziele finden Sie unter Konfigurieren von Microsoft Entra-Diagnoseeinstellungen für Aktivitätsprotokolle.

In diesem Abschnitt werden verschiedene Möglichkeiten beschrieben, wie Sie die Protokolleinträge zu erhöhten Zugriffsrechten anzeigen können.

Wichtig

Die Protokolleinträge zu erhöhten Zugriffsrechten in den Microsoft Entra-Verzeichnisüberwachungsprotokollen befinden sich derzeit in der Vorschau. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Melden Sie sich als globaler Administrator am Azure-Portal an.

Navigieren Sie zu Microsoft Entra ID>Überwachung>Überwachungsprotokolle.

Wählen Sie im Filter Dienst die Option Azure RBAC (Erhöhter Zugriff) aus, und wählen Sie dann Anwenden aus.

Protokolle zu erhöhtem Zugriff werden angezeigt.

Wenn Sie Details anzeigen möchten, nachdem der Zugriff erhöht oder entfernt wurde, wählen Sie diese Überwachungsprotokolleinträge aus.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userUm die Nutzlast der Protokolleinträge im JSON-Format herunterzuladen und anzuzeigen, wählen Sie Download und JSON aus.

Erkennen von Ereignissen mit erhöhten Zugriffsrechten mithilfe von Microsoft Sentinel

Um Ereignisse mit erhöhten Zugriffsrechten zu erkennen und Erkenntnisse zu potenziell betrügerischen Aktivitäten zu gewissen, können Sie Microsoft Sentinel verwenden. Microsoft Sentinel ist eine SIEM-Plattform (Security Information and Event Management), die Funktionen für Sicherheitsanalysen und Reaktionen auf Bedrohungen bereitstellt. In diesem Abschnitt wird beschrieben, wie Sie Microsoft Entra-Überwachungsprotokolle mit Microsoft Sentinel verbinden, damit Sie erhöhte Zugriffsrechte in Ihrer Organisation erkennen können.

Schritt 1: Aktivieren von Microsoft Sentinel

Fügen Sie zunächst Microsoft Sentinel zu einem vorhandenen Log Analytics-Arbeitsbereich hinzu, oder erstellen Sie einen neuen Arbeitsbereich.

Aktivieren Sie Microsoft Sentinel anhand der Schritte unter Aktivieren von Microsoft Sentinel.

Schritt 2: Verbinden von Microsoft Entra-Daten mit Microsoft Sentinel

In diesem Schritt installieren Sie die Microsoft Entra ID-Lösung und verwenden den Microsoft Entra ID-Connector zum Sammeln von Daten aus Microsoft Entra ID.

Ihre Organisation hat möglicherweise bereits eine Diagnoseeinstellung konfiguriert, um die Microsoft Entra-Überwachungsprotokolle zu integrieren. Um dies zu überprüfen, zeigen Sie Ihre Diagnoseeinstellungen an, wie unter Zugreifen auf Diagnoseeinstellungen beschrieben.

Installieren Sie die Microsoft Entra ID-Lösung anhand der Schritte unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

Verwenden Sie den Microsoft Entra ID-Connector, um Daten aus Microsoft Entra ID zu sammeln, indem Sie die Schritte unter Verbinden von Microsoft Entra-Daten mit Microsoft Sentinel.

Fügen Sie auf der Seite Datenconnectors ein Häkchen für Überwachungsprotokolle hinzu.

Schritt 3: Erstellen einer Regel für erhöhte Zugriffsrechte

In diesem Schritt erstellen Sie eine geplante Analyseregel basierend auf einer Vorlage, um die Microsoft Entra-Überwachungsprotokolle auf Ereignisse mit erhöhten Zugriffsrechten zu untersuchen.

Erstellen Sie anhand der Schritte unter Erstellen einer Regel aus einer Vorlage eine Analyseregel mit erhöhten Zugriffsrechten.

Wählen Sie die Vorlage Azure RBAC (Erhöhter Zugriff) und dann im Detailbereich die Schaltfläche Regel erstellen aus.

Wenn der Detailbereich nicht angezeigt wird, wählen Sie am rechten Rand das Symbol „Erweitern“ aus.

Verwenden Sie im Analyseregel-Assistenten die Standardeinstellungen, um eine neue geplante Regel zu erstellen.

Schritt 4: Anzeigen von Vorfällen mit erhöhten Zugriffsrechten

In diesem Schritt können Sie Vorfälle mit erhöhten Zugriffsrechten anzeigen und untersuchen.

Auf der Seite Vorfälle können Sie Vorfälle mit erhöhten Zugriffsrechten anzeigen, Führen Sie dazu die Schritte unter Genaues Untersuchen von Incidents mit Microsoft Sentinel im Azure-Portal.