Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Da mehr geschäftskritische Branchen ihre OT-Systeme in digitale IT-Infrastrukturen umwandeln, sind Security Operation Center-Teams (SOC) und Chief Information Security Officer (CISOs) zunehmend für Bedrohungen von OT-Netzwerken verantwortlich.

Neben den neuen Zuständigkeiten beschäftigen sich SOC-Teams beispielsweise mit folgenden neuen Herausforderungen:

Fehlende OT-Kenntnisse und Kenntnisse in aktuellen SOC-Teams in Bezug auf OT-Warnungen, Industriegeräte, Protokolle und Netzwerkverhalten. Dies führt häufig zu einem ungenauen oder minimierten Verständnis von OT-Vorfällen und deren geschäftlichen Auswirkungen.

Isolierte oder ineffiziente Kommunikation und Prozesse zwischen OT- und SOC-Organisationen.

Eingeschränkte Technologie und Tools, z. B. mangelnde Sichtbarkeit oder automatische Herstellung der Sicherheit für OT-Netzwerke. Sie müssen Informationen für OT-Netzwerke datenquellenübergreifend auswerten und verknüpfen, und die Integration in vorhandene SOC-Lösungen kann aufwendig sein.

Ohne OT-Daten, Kontext und Integration mit vorhandenen SOC-Tools und -Workflows können OT-Sicherheits- und Betriebsbedrohungen jedoch falsch behandelt werden oder sogar unbemerkt bleiben.

Integrieren von Defender für IoT und Microsoft Sentinel

Microsoft Sentinel ist ein skalierbarer Clouddienst für die Verwaltung von sicherheitsrelevanten Informationen und Ereignissen (Security Information & Event Management, SIEM) sowie die Sicherheitsorchestrierung mit automatisierter Reaktion (Security Orchestration Automated Response, SOAR). SOC-Teams können die wechselseitige Integration von Microsoft Defender for IoT und Microsoft Sentinel verwenden, um Daten netzwerkübergreifend zu sammeln, Bedrohungen zu erkennen und zu untersuchen und auf Vorfälle zu reagieren.

In Microsoft Sentinel bieten der Defender für IoT-Datenconnector und die -Lösung sofort einsatzbereite Sicherheitsinhalte für SOC-Teams, sodass sie OT-Sicherheitswarnungen anzeigen, analysieren und darauf reagieren können sowie die generierten Vorfälle in den umfassenderen Bedrohungsinhalten der Organisation verstehen können.

Installieren Sie nur den Defender für IoT-Datenconnector, um Ihre OT-Netzwerkwarnungen an Microsoft Sentinel zu streamen. Installieren Sie dann auch die Microsoft Defender für IoT-Lösung für den zusätzlichen Wert von IoT/OT-spezifischen Analyseregeln, Arbeitsmappen und SOAR-Playbooks sowie Vorfallzuordnungen zu MITRE ATT&CK für ICS-Techniken.

Durch die Integration von Defender for IoT mit Microsoft Sentinel können Sie noch weitere Daten aus den anderen Partnerintegrationen von Microsoft Sentinel erfassen. Weitere Informationen finden Sie unter Integrationen mit Microsoft und Partnerdiensten.

Hinweis

Einige Features von Microsoft Sentinel können Gebühren verursachen. Weitere Informationen finden Sie unter Planen der Kosten und Verstehen der Preise und Abrechnungen für Microsoft Sentinel.

Integrierte Erkennung und Reaktion

In der folgenden Tabelle wird gezeigt, wie sowohl das OT-Team auf der Defender für IoT-Seite als auch das SOC-Team auf der Microsoft Sentinel-Seite Bedrohungen schnell in der gesamten Angriffszeitachse erkennen und darauf reagieren können.

| Microsoft Sentinel | Schritt | Defender für IoT |

|---|---|---|

| OT-Warnung ausgelöst | OT-Warnungen mit hoher Zuverlässigkeit, unterstützt von der Abschnitt 52-Sicherheitsforschungsgruppe von Defender für IoT, werden basierend auf Daten ausgelöst, die in Defender für IoT erfasst wurden. | |

| Analyseregeln öffnen Vorfälle nur für relevante Anwendungsfälle automatisch und vermeiden die OT-Warnungsmüdigkeit. | OT-Vorfall erstellt | |

| SOC-Teams ordnen geschäftliche Auswirkungen zu, z. B. Daten über Website, Linie, kompromittierte Ressourcen und OT-Besitzer. | Zuordnung von OT-Vorfall zu geschäftlichen Auswirkungen | |

| SOC-Teams verschieben den Vorfall zu Active und beginnen mit der Untersuchung unter Verwendung von Netzwerkverbindungen sowie Ereignissen, Arbeitsmappen und der OT-Geräteentitätsseite. | Untersuchung des OT-Vorfalls | Warnungen werden in Active verschoben, und OT-Teams führen Untersuchungen unter Verwendung von PCAP-Daten, detaillierten Berichten und anderen Gerätedetails durch. |

| SOC-Teams antworten mit OT-Playbooks und -Notebooks | Reaktion auf OT-Vorfall | OT-Teams können die Warnung entweder unterdrücken oder für das nächste Mal lernen. |

| Nachdem die Bedrohung beseitigt wurde, schließen SOC-Teams den Vorfall. | Schließen des OT-Vorfalls | Nachdem die Bedrohung behoben wurde, wird die Warnung von den OT-Teams geschlossen. |

Synchronisierungen des Warnungsstatus

Änderungen am Warnungsstatus werden nur von Microsoft Sentinel zu Defender for IoT und nicht von Defender for IoT zu Microsoft Sentinel synchronisiert.

Wenn Sie Defender for IoT in Microsoft Sentinel integrieren, empfehlen wir, dass Sie Ihren Warnungsstatus zusammen mit den zugehörigen Vorfällen in Microsoft Sentinel verwalten.

Microsoft Sentinel-Vorfälle für Defender for IoT

Nachdem Sie den Defender for IoT-Datenconnector konfiguriert und das Streaming von IoT/OT-Warnungsdaten an Microsoft Sentinel eingerichtet haben, verwenden Sie eine der folgenden Methoden, um auf der Grundlage dieser Warnungen Vorfälle zu erstellen:

| Methode | Beschreibung |

|---|---|

| Verwenden der Datenconnector-Standardregel | Verwenden Sie die standardmäßige Analyseregel Create incidents based on all alerts generated in Microsoft Defender for IOT (Vorfälle ausgehend von allen in Microsoft Defender for IoT generierten Warnungen erstellen), die mit dem Datenconnector bereitgestellt wird. Diese Regel erstellt für jede Warnung, die von Defender für IoT gestreamt wird, einen separaten Vorfall in Microsoft Sentinel. |

| Verwenden vorkonfigurierter Lösungsregeln | Aktivieren Sie einige oder alle der sofort einsatzbereiten Analyseregeln, die in der Microsoft Defender for IoT-Lösung zur Verfügung stehen. Diese Analyseregeln tragen dazu bei, Warnungsmüdigkeit zu reduzieren, indem nur in bestimmten Situationen Vorfälle erstellt werden. Beispielsweise können Sie sich entscheiden, Incidents für übermäßige Anmeldeversuche zu erstellen, aber für mehrere im Netzwerk erkannte Scans. |

| Benutzerdefinierte Regeln erstellen | Erstellen Sie benutzerdefinierte Analyseregeln, um Vorfälle ausschließlich ausgehend von Ihren spezifischen Anforderungen zu erstellen. Sie können die vordefinierten Analyseregeln als Ausgangspunkt verwenden oder Regeln von Grund auf neu erstellen. Fügen Sie den folgenden Filter hinzu, um doppelte Vorfälle für die gleiche Warnungs-ID zu verhindern: | where TimeGenerated <= ProcessingEndTime + 60m |

Unabhängig von der Methode, die Sie zum Erstellen von Warnungen auswählen, sollte für jede Warnungs-ID von Defender for IoT nur ein Vorfall erstellt werden.

Microsoft Sentinel-Arbeitsmappen für Defender for IoT

Um Ihre Defender for IoT-Daten zu visualisieren und zu überwachen, verwenden Sie die Arbeitsmappen, die in Ihrem Microsoft Sentinel-Arbeitsbereich als Teil der Microsoft Defender for IoT-Lösung bereitgestellt werden.

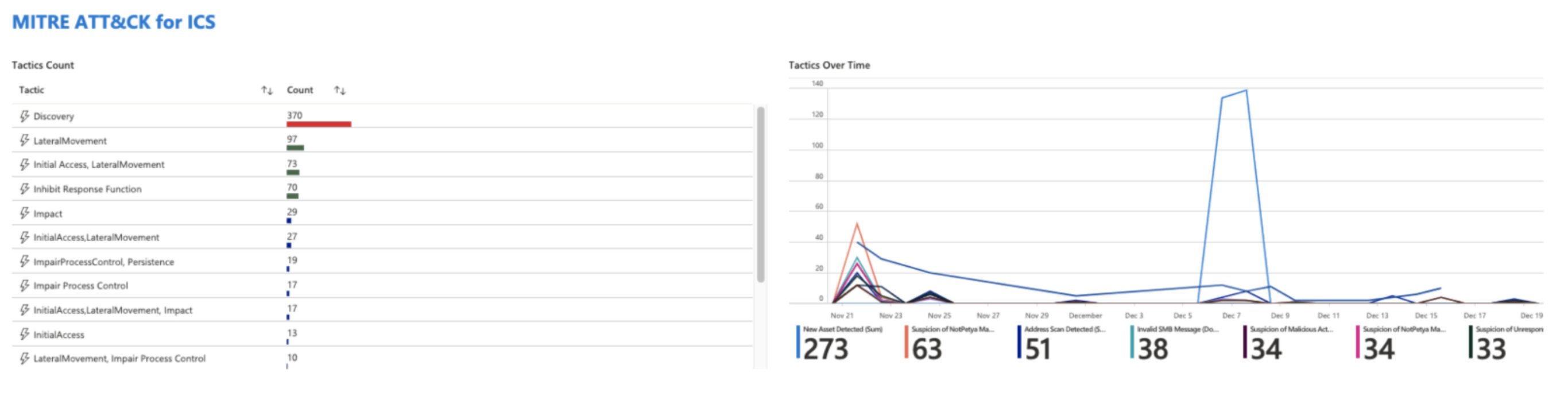

Die Defender for IoT-Arbeitsmappen bieten geführte Untersuchungen für OT-Entitäten auf Grundlage von offenen Incidents, Warnungen und Aktivitäten für OT-Ressourcen. Sie bieten auch eine Sucherfahrung über das MITRE ATT&CK-Framework® für ICS hinweg und sind so konzipiert, dass Analysten, Sicherheitsingenieure und MSSPs das situationsbezogene Bewusstsein für die OT-Sicherheitslage gewinnen können.

Arbeitsmappen können Warnungen nach Typ, Schweregrad, OT-Gerätetyp oder Anbieter oder Warnungen im Zeitverlauf anzeigen. Arbeitsmappen zeigen auch das Ergebnis der Zuordnung von Warnungen zu MITRE ATT&CK für ICS-Taktiken sowie die Verteilung von Taktiken nach Anzahl und Zeitraum. Beispiel:

SOAR-Playbooks für Defender for IoT

Playbooks sind Sammlungen automatisierter Korrekturmaßnahmen, die von Microsoft Sentinel als Routine ausgeführt werden können. Ein Playbook kann Ihnen helfen, Ihre Reaktion auf Bedrohungen zu automatisieren und zu orchestrieren. Es kann manuell ausgeführt oder so eingestellt werden, dass es automatisch als Reaktion auf bestimmte Alarme oder Incidents ausgeführt wird, wenn es durch eine Analyse- bzw. Automatisierungsregel ausgelöst wird.

Verwenden Sie SOAR-Playbooks beispielsweise für Folgendes:

Öffnen Sie ein Assetticket in ServiceNow, wenn eine neue Ressource erkannt wird, z. B. eine neue Entwicklungsarbeitsstation. Diese Warnung kann auf ein nicht autorisiertes Gerät hinweisen, das von Angreifer*innen verwendet werden kann, um SPS neu zu programmieren.

Senden Sie eine E-Mail an relevante Beteiligte, wenn verdächtige Aktivitäten erkannt werden, z. B. ungeplante PLC-Neuprogrammierung. Die E-Mail kann an OT-Mitarbeiter*innen gesendet werden, z. B. an eine in der entsprechenden Produktionslinie zuständige technische Fachkraft für Steuerung.

Vergleich von Ereignissen, Warnungen und Vorfällen von Defender for IoT

In diesem Abschnitt werden die Unterschiede zwischen Defender for IoT-Ereignissen, -Warnungen und -Vorfällen in Microsoft Sentinel erläutert. Verwenden Sie die aufgelisteten Abfragen, um eine vollständige Liste der aktuellen Ereignisse, Warnungen und Vorfälle für Ihre OT-Netzwerke anzuzeigen.

In der Regel werden in Microsoft Sentinel mehr Defender for IoT-Ereignisse als -Warnungen und mehr Defender for IoT-Warnungen als -Incidents angezeigt.

Defender for IoT-Ereignisse in Microsoft Sentinel

Jedes Warnungsprotokoll, das von Defender for IoT an Microsoft Sentinel gestreamt wird, ist ein Ereignis. Wenn das Warnungsprotokoll eine neue oder aktualisierte Warnung in Defender for IoT widerspiegelt, wird der Tabelle SecurityAlert ein neuer Datensatz hinzugefügt.

Um alle Defender for IoT-Ereignisse in Microsoft Sentinel anzuzeigen, führen Sie die folgende Abfrage für die SecurityAlert-Tabelle aus:

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Defender for IoT-Warnungen in Microsoft Sentinel

Microsoft Sentinel erstellt Warnungen basierend auf Ihren aktuellen Analyseregeln und den Warnungsprotokollen, die in der Tabelle SecurityAlert aufgeführt sind. Wenn Sie nicht über aktive Analyseregeln für Defender for IoT verfügen, betrachtet Microsoft Sentinel jedes Warnungsprotokoll als Ereignis.

Führen Sie zum Anzeigen von Warnungen in Microsoft Sentinel die folgende Abfrage für die SecurityAlert-Tabelle aus:

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Nachdem Sie die Microsoft Defender for IoT-Lösung installiert und das Playbook AD4IoT-AutoAlertStatusSync bereitgestellt haben, werden Warnungsstatusänderungen von Microsoft Sentinel mit Defender for IoT synchronisiert. Warnungsstatusänderungen werden von Defender for IoT nicht mit Microsoft Sentinel synchronisiert.

Wichtig

Es wird empfohlen, den Warnungsstatus zusammen mit den zugehörigen Vorfällen in Microsoft Sentinel zu verwalten. Weitere Informationen finden Sie unter Arbeiten mit Vorfallsaufgaben in Microsoft Sentinel.

Defender for IoT-Vorfälle in Microsoft Sentinel

Microsoft Sentinel erstellt Vorfälle auf der Grundlage Ihrer Analyseregeln. Möglicherweise sind mehrere Warnungen unter demselben Incident gruppiert, oder Sie haben Analyseregeln so konfiguriert, dass für bestimmte Warnungstypen keine Incidents erstellt werden.

Führen Sie die folgende Abfrage aus, um Vorfälle in Microsoft Sentinel anzuzeigen:

SecurityIncident

Nächste Schritte

Weitere Informationen finden Sie unter:

- Integrationen in andere Microsoft- und Partnerdienste

- Tutorial: Verbinden von Microsoft Defender for IoT mit Microsoft Sentinel

- Sofort einsatzbereite Erkennung von Bedrohungen mit Defender für IoT-Daten

- Erstellen benutzerdefinierter Analyseregeln zum Erkennen von Bedrohungen

- Tutorial: Verwenden von Playbooks mit Automatisierungsregeln in Microsoft Sentinel