Lernprogramm: Untersuchen und Erkennen von Bedrohungen für IoT-Geräte

Die Integration zwischen Microsoft Defender for IoT und Microsoft Sentinel ermöglicht es SOC-Teams, Sicherheitsbedrohungen im gesamten Netzwerk effizient und effektiv zu erkennen und darauf zu reagieren. Verbessern Sie Ihre Sicherheitsfunktionen mit der Microsoft Defender for IoT-Lösung, einer Reihe gebündelter Inhalte, die speziell für Defender for IoT-Daten konfiguriert wurden und Analyseregeln, Arbeitsmappen und Playbooks umfassen.

In diesem Tutorial:

- Installieren Sie die Microsoft Defender for IoT-Lösung in Ihrem Microsoft Sentinel-Arbeitsbereich.

- Erfahren Sie, wie Sie Defender for IoT-Warnungen in Microsoft Sentinel-Vorfällen untersuchen.

- Erfahren Sie mehr über die Analyseregeln, Arbeitsmappen und Playbooks, die mit der Microsoft Defender for IoT-Lösung in Ihrem Microsoft Sentinel-Arbeitsbereich bereitgestellt werden.

Wichtig

Die Microsoft Sentinel Content Hub-Erfahrung befindet sich derzeit in PREVIEW, wie die Microsoft Defender for IoT-Lösung. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Stellen Sie zunächst sicher, dass Sie über Folgendes verfügen:

Die Berechtigungen Lesen und Schreiben für Ihren Microsoft Sentinel-Arbeitsbereich. Weitere Informationen hierzu finden Sie unter Berechtigungen in Microsoft Sentinel.

Abgeschlossenes Lernprogramm: Verbinden sie Microsoft Defender for IoT mit Microsoft Sentinel.

Microsoft Sentinel-Lösungen können Ihnen helfen, Microsoft Sentinel-Sicherheitsinhalte für einen bestimmten Datenconnector in einem zentralen Prozess zu integrieren.

Die Microsoft Defender for IoT-Lösung integriert Defender for IoT-Daten mit den SOAR-Funktionen (Sicherheitsorchestrierung, Automatisierung und Reaktion) von Microsoft Sentinel, indem vorkonfigurierte und optimierte Playbooks für automatisierte Reaktions- und Präventionsmöglichkeiten bereitgestellt werden.

So installieren Sie die Lösung:

Wählen Sie in Microsoft Sentinel unter InhaltsverwaltungInhaltshub aus, und wechseln Sie dann zur Lösung Microsoft Defender for IoT.

Wählen Sie rechts unten Details anzeigenund dann Erstellen aus. Wählen Sie das Abonnement, die Ressourcengruppe und den Arbeitsbereich aus, in dem Sie die Lösung installieren möchten, und überprüfen Sie dann die zugehörigen Sicherheitsinhalte, die bereitgestellt werden.

Wenn Sie fertig sind, wählen Sie Überprüfen und erstellen aus, um die Lösung zu installieren.

Weitere Informationen finden Sie unter Informationen zu Microsoft Sentinel-Inhalten und -Lösungen und Zentrales Entdecken und Bereitstellen von vorkonfigurierten Azure Sentinel-Inhalten und -Lösungen.

Der Microsoft Defender for IoT-Datenconnector enthält eine standardmäßige Microsoft-Sicherheitsregel namens Vorfälle erstellen basierend auf Azure Defender for IoT-Warnungen, die automatisch neue Vorfälle für alle neu erkannten Defender for IoT-Warnungen erstellt.

Die Microsoft Defender for IoT-Lösung enthält eine detailliertere Reihe von vorkonfigurierten Analyseregeln, die speziell für Defender for IoT-Daten erstellt wurden und die in Microsoft Sentinel erstellten Vorfälle für relevante Warnungen optimieren.

So verwenden Sie vorkonfigurierte Defender for IoT-Warnungen:

Suchen und deaktivieren Sie auf der Seite Microsoft Sentinel Analytics die Vorfallerstellung basierend auf der Azure Defender for IoT-Warnungsregel. Dieser Schritt verhindert, dass doppelte Vorfälle in Microsoft Sentinel für dieselben Warnungen erstellt werden.

Suchen und aktivieren Sie eine der folgenden vorkonfigurierten Analyseregeln, die mit der Microsoft Defender for IoT-Lösung installiert sind:

Regelname BESCHREIBUNG Unzulässige Funktionscodes für ICS/SCADA-Datenverkehr Illegale Funktionscodes in aufsichtsrechtlichen Kontroll- und Datenerfassungsgeräten (SCADA) können auf eine der folgenden Hinweisen hinweisen:

– Fehlerhafte Anwendungskonfiguration, z. B. aufgrund eines Firmwareupdates oder einer Neuinstallation.

– Schädliche Aktivität. Beispielsweise eine Cyberbedrohung, die versucht, unzulässige Werte innerhalb eines Protokolls zu verwenden, um ein Sicherheitsrisiko in der SPS (speicherprogrammierbare Steuerung) auszunutzen, wie etwa einen Pufferüberlauf.Firmwareupdate Nicht autorisierte Firmwareupdates können auf schädliche Aktivitäten im Netzwerk hinweisen, z. B. auf eine Cyberbedrohung, die versucht, die SPS-Firmware zu manipulieren, um die SPS-Funktion zu kompromittieren. Nicht autorisierte SPS-Änderungen Nicht autorisierte Änderungen an PLG-Leiterlogikcode können eine der folgenden sein:

– Ein Hinweis auf neue Funktionalität in der SPS.

– Fehlerhafte Anwendungskonfiguration, z. B. aufgrund eines Firmwareupdates oder einer Neuinstallation.

– Schädliche Aktivitäten im Netzwerk, wie z. B. eine Cyberbedrohung, die versucht, die SPS-Programmierung zu manipulieren, um die SPS-Funktion zu kompromittieren.Unsicherer SPS-Schlüsselstatus Der neue Modus kann darauf hindeuten, dass die SPS nicht sicher ist. Wenn Sie die SPS in einem unsicheren Betriebsmodus belassen, können Angreifer möglicherweise schädliche Aktivitäten auf ihr durchführen, z. B. ein Programm herunterladen.

Wenn die SPS kompromittiert wird, können Geräte und Prozesse, die mit ihr interagieren, beeinträchtigt werden. Dies kann sich auf die allgemeine Systemsicherheit auswirken.SPS-Befehl „stop“ Der SPS-Befehl „stop“ kann auf eine fehlerhafte Konfiguration einer Anwendung hindeuten, die dazu geführt hat, dass die SPS nicht mehr funktioniert, oder auf schädliche Aktivität im Netzwerk. Beispielsweise eine Cyberbedrohung, die versucht, die SPS-Programmierung zu manipulieren, um die Funktionalität des Netzwerks zu beeinträchtigen. Verdächtige Schadsoftware im Netzwerk gefunden Im Netzwerk gefundene verdächtige Schadsoftware weist darauf hin, dass damit versucht wird, die Produktionsumgebung zu kompromittieren. Mehrere Überprüfungen im Netzwerk Mehrere Scans im Netzwerk können ein Hinweis auf eine der folgenden Sein sein:

– Ein neues Gerät im Netzwerk

- Neue Funktionalität eines vorhandenen Geräts

- Fehlkonfiguration einer Anwendung, z. B. aufgrund eines Firmwareupdates oder einer Neuinstallation

– Schädliche Aktivitäten im Netzwerk für ReconnaissanceInternetkonnektivität Ein OT-Gerät, das mit Internetadressen kommuniziert, kann eine unsachgemäße Konfiguration der Anwendung angeben, z. B. eine Virenschutzsoftware, die versucht, Updates von einem externen Server herunterzuladen, oder schädliche Aktivität im Netzwerk. Nicht autorisiertes Gerät im SCADA-Netzwerk Ein nicht autorisiertes Gerät im Netzwerk kann ein legitimes, neues Gerät sein, das erst kürzlich im Netzwerk installiert wurde, oder ein Hinweis auf eine nicht autorisierte oder sogar schädliche Aktivität im Netzwerk, wie z. B. eine Cyberbedrohung, die versucht, das SCADA-Netzwerk zu manipulieren. Nicht autorisierte DHCP-Konfiguration im SCADA-Netzwerk Eine nicht autorisierte DHCP-Konfiguration im Netzwerk kann bedeuten, dass ein neues, nicht autorisiertes Gerät im Netzwerk betrieben wird.

Dabei kann es sich um ein legitimes, neues Gerät handeln, das vor Kurzem im Netzwerk bereitgestellt wurde, oder um einen Hinweis auf nicht autorisierte oder sogar schädliche Aktivität im Netzwerk, z. B. eine Cyberbedrohung, die versucht, das SCADA-Netzwerk zu manipulieren.Übermäßige Anzahl von Anmeldeversuchen Eine übermäßige Anzahl von Anmeldeversuchen kann auf eine unsachgemäße Konfiguration des Diensts, einen Bedienungsfehler oder eine schädliche Aktivität im Netzwerk hindeuten, z. B. eine Cyberbedrohung, die versucht, das SCADA-Netzwerk zu manipulieren. Hohe Bandbreite im Netzwerk Eine ungewöhnlich hohe Bandbreite kann ein Hinweis auf einen neuen Dienst/Prozess im Netzwerk sein, z. B. eine Sicherung, oder ein Hinweis auf schädliche Aktivität im Netzwerk, z. B. eine Cyberbedrohung, die versucht, das SCADA-Netzwerk zu manipulieren. Denial-of-Service Diese Warnung erkennt Angriffe, die die Nutzung oder den ordnungsgemäßen Betrieb des DCS-Systems verhindern können. Nicht autorisierter Remotezugriff auf das Netzwerk Ein nicht autorisierter Remotezugriff auf das Netzwerk kann das Zielgerät kompromittieren.

Das heißt, wenn ein anderes Gerät im Netzwerk kompromittiert wird, kann auf die Zielgeräte remote zugegriffen werden, was die Angriffsfläche vergrößert.Kein Datenverkehr auf Sensor erkannt Ein Sensor, der keinen Netzwerkverkehr mehr erkennt, ist ein Hinweis darauf, dass das System möglicherweise unsicher ist.

Nachdem Sie Ihre Defender for IoT-Daten so konfiguriert haben, dass neue Vorfälle in Microsoft Sentinel ausgelöst werden, untersuchen Sie zuerst diese Vorfälle in Microsoft Sentinel genauso wie andere Vorfälle.

So untersuchen Sie Microsoft Defender for IoT-Vorfälle:

Zurück in Microsoft Sentinel, wechseln Sie zur Seite Incidents.

Wählen Sie über dem Vorfallraster den Filter Produktname aus und deaktivieren Sie die Option Alle auswählen. Wählen Sie dann Microsoft Defender for IoT aus, um nur Vorfälle anzuzeigen, die von Defender for IoT-Warnungen ausgelöst werden. Beispiel:

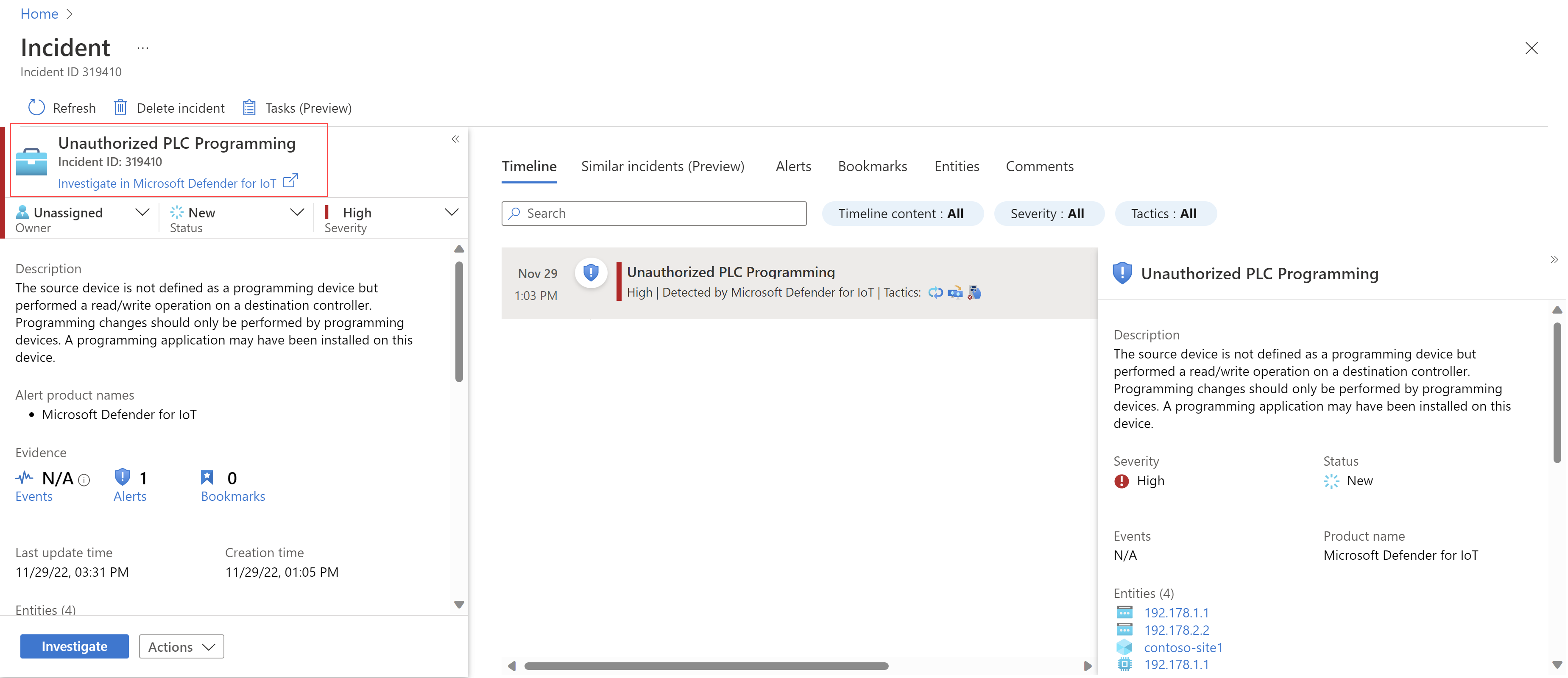

Wählen Sie einen bestimmten Vorfall aus, um Ihre Untersuchung zu beginnen.

Zeigen Sie im Bereich "Vorfalldetails" auf der rechten Seite Details wie Den Vorfallschweregrad, eine Zusammenfassung der beteiligten Entitäten, alle zugeordneten MITRE ATT&CK-Taktiken oder -Techniken und vieles mehr an. Beispiel:

Wählen Sie die Option Alle Details anzeigen aus, um die Seite mit den Incidentdetails zu öffnen. Dort können Sie weitere Detailinformationen anzeigen. Zum Beispiel:

Ermitteln Sie anhand von Details wie Standort, Zone, Sensorname und Geräterelevanz eines IoT-Geräts die geschäftlichen Auswirkungen des Incidents und den physischen Standort.

Informieren Sie sich ausführlicher über die empfohlenen Wartungsschritte, indem Sie auf der Zeitachse für Incidents eine Warnung auswählen und sich den Bereich Wartungsschritte ansehen.

Wählen Sie in der Liste Entitäten eine IoT-Geräteentität aus, um die zugehörige Entitätsseite des Geräts zu öffnen. Weitere Informationen finden Sie unter Weitere Untersuchungen mit IoT-Geräteentitäten.

Weitere Informationen finden Sie unter Untersuchen von Vorfällen mit Microsoft Sentinel.

Tipp

Wählen Sie auf der Seite Incidents oben im Detailbereich des Incidents den Link In Microsoft Defender for IoT untersuchen aus, um den Incident in Defender for IoT zu untersuchen.

Wenn Sie einen Incident in Microsoft Sentinel untersuchen und den Bereich mit den Incidentdetails auf der rechten Seite geöffnet haben, wählen Sie in der Liste Entitäten eine IoT-Geräteentität aus, um weitere Details zu der ausgewählten Entität anzuzeigen. IoT-Geräte sind mit dem folgenden Symbol gekennzeichnet: ![]()

Wenn Ihre IoT-Geräteentität nicht sofort angezeigt wird, wählen Sie Vollständige Details anzeigen aus, um die vollständige Incidentseite zu öffnen, und überprüfen Sie dann die Registerkarte Entitäten. Wählen Sie eine IoT-Geräteentität aus, um weitere Entitätsdaten wie grundlegende Gerätedetails, Kontaktinformationen des Besitzers und eine Zeitachse mit Ereignissen anzuzeigen, die auf dem Gerät aufgetreten sind.

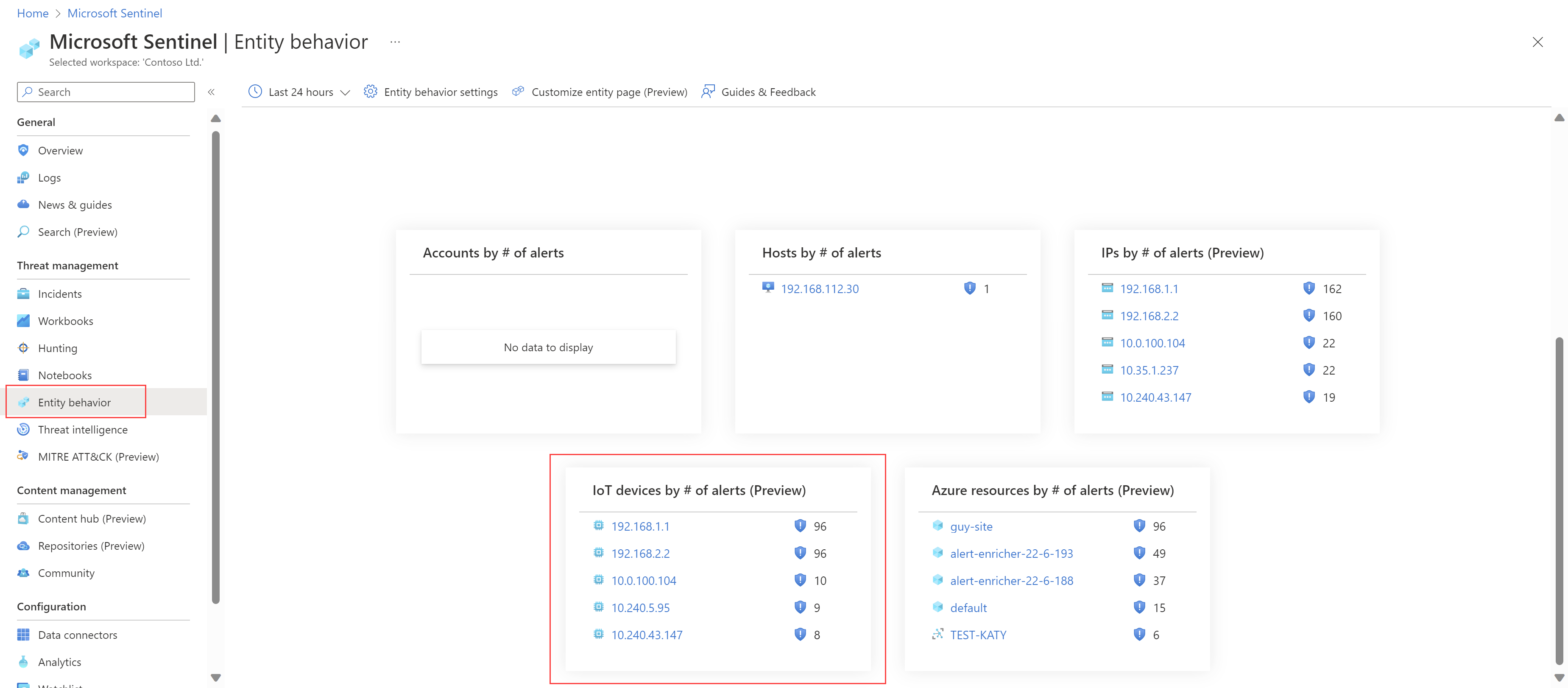

Wenn Sie noch mehr Detailinformationen anzeigen möchten, können Sie den Link der IoT-Geräteentität auswählen und die Detailseite der Geräteentität öffnen oder auf der Microsoft Sentinel-Seite Entitätsverhalten nach anfälligen Geräten suchen. Zeigen Sie beispielsweise die fünf IoT-Geräte mit der höchsten Anzahl von Warnungen an, oder suchen Sie anhand der IP-Adresse oder des Gerätenamens nach einem Gerät:

Weitere Informationen finden Sie unter Untersuchen von Entitäten mit Entitätsseiten in Microsoft Sentinel sowie unter Untersuchen Sie Vorfälle mit Microsoft Sentinel.

Wenn Sie eine Warnung in Defender for IoT zur weiteren Untersuchung öffnen möchten, einschließlich der Möglichkeit, auf die PCAP-Daten der Warnung zuzugreifen, wechseln Sie zu Ihrer Seite mit den Vorfalldetails, und wählen Sie In Microsoft Defender for IoT untersuchen. Beispiel:

Die Defender for IoT-Seite mit Warnungsdetails für die zugehörige Warnung wird geöffnet. Weitere Informationen finden Sie unter Untersuchen und Reagieren auf eine OT-Netzwerkwarnung.

Um Ihre Defender for IoT-Daten zu visualisieren und zu überwachen, verwenden Sie die Arbeitsmappen, die in Ihrem Microsoft Sentinel-Arbeitsbereich als Teil der Microsoft Defender for IoT-Lösung bereitgestellt werden.

Die Defender for IoT-Arbeitsmappen bieten geführte Untersuchungen für OT-Entitäten auf Grundlage von offenen Vorfällen, Warnungen und Aktivitäten für OT-Ressourcen. Sie bieten auch eine Sucherfahrung über das MITRE ATT&CK-Framework® für ICS hinweg und sind so konzipiert, dass Analysten, Sicherheitsingenieure und MSSPs das situationsbezogene Bewusstsein für die OT-Sicherheitslage gewinnen können.

Betrachten Sie Arbeitsmappen in Microsoft Sentinel auf der Seite Threat Management > Arbeitsmappen > Registerkarte „Meine Arbeitsmappen“. Weitere Informationen finden Sie unter Visualisieren gesammelter Daten.

In der folgenden Tabelle werden die in der Microsoft Defender for IoT-Lösung enthaltenen Arbeitsmappen beschrieben:

| Arbeitsmappe | BESCHREIBUNG | Protokolle |

|---|---|---|

| Übersicht | Dashboard mit einer Zusammenfassung der wichtigsten Metriken für Gerätebestand, Bedrohungserkennung und Sicherheitsrisiken. | Verwendet Daten aus Azure Resource Graph (ARG) |

| Gerätebestand | Zeigt Daten wie: OT-Gerätename, Typ, IP-Adresse, Mac-Adresse, Modell, Betriebssystem, Seriennummer, Anbieter, Protokolle, Benachrichtigungen öffnen sowie CVEs und Empfehlungen pro Gerät an. Kann nach Standort, Zone und Sensor gefiltert werden. | Verwendet Daten aus Azure Resource Graph (ARG) |

| Incidents | Zeigt Daten an wie z. B.: – Incidentmetriken, Oberster Incident, Incident im Zeitverlauf, Incident nach Protokoll, Incident nach Gerätetyp, Incident nach Anbieter und Incident nach IP-Adresse. – Incident nach Schweregrad, Mittlere Reaktionszeit für Incident, Mittlere Auflösungszeit für Incidents und Gründe zum Schließen des Incidents. |

Nutzt Daten aus dem folgenden Protokoll: SecurityAlert |

| Warnungen | Zeigt Daten an wie: Warnungsmetriken, Wichtigste Warnungen, Warnungen im Zeitverlauf, Warnungen nach Schweregrad, Warnungen nach Engine, Warnungen nach Gerätetyp, Warnungen nach Anbieter und Warnungen nach IP-Adresse. | Verwendet Daten aus Azure Resource Graph (ARG) |

| MITRE ATT&CK® für ICS | Zeigt Daten wie die folgenden an: Taktikanzahl, Taktikdetails, Taktik im Zeitverlauf, Technikanzahl. | Nutzt Daten aus dem folgenden Protokoll: SecurityAlert |

| Sicherheitsrisiken | Zeigt Sicherheitsrisiken und CVEs für anfällige Geräte an. Kann nach Gerätewebsite und CVE-Schweregrad gefiltert werden. | Verwendet Daten aus Azure Resource Graph (ARG) |

Playbooks sind Sammlungen automatisierter Korrekturmaßnahmen, die von Microsoft Sentinel als Routine ausgeführt werden können. Ein Playbook kann dabei helfen, Ihre Bedrohungsreaktion zu automatisieren und zu orchestrieren. Es kann manuell ausgeführt oder so eingestellt werden, dass es automatisch als Reaktion auf bestimmte Alarme oder Incidents ausgeführt wird, wenn es durch eine Analyse- bzw. Automatisierungsregel ausgelöst wird.

Die Microsoft Defender for IoT-Lösung enthält vorkonfigurierte Playbooks, die die folgenden Funktionen bereitstellen:

- Automatisches Schließen von Incidents

- Senden von E-Mail-Benachrichtigungen nach Produktionslinie

- Erstellen eines neuen ServiceNow-Tickets

- Aktualisieren von Warnungsstatus in Defender für IoT

- Automatisieren von Workflows für Vorfälle mit aktiven CVEs

- Senden von E-Mails an den IoT/OT-Gerätebesitzer

- Triage-Vorfälle mit sehr wichtigen Geräten

Bevor Sie die vorkonfigurierten Playbooks verwenden, stellen Sie sicher, dass Sie die unten aufgeführten erforderlichen Schritte ausführen.

Weitere Informationen finden Sie unter

- Tutorial: Verwenden von Playbooks mit Automatisierungsregeln in Microsoft Sentinel

- Automatisieren der Bedrohungsabwehr mit Playbooks in Microsoft Sentinel

Stellen Sie vor der Verwendung der vorkonfigurierten Playbooks sicher, dass Sie die folgenden Voraussetzungen für jedes Playbook erfüllen:

- Sicherstellen gültiger Playbook-Verbindungen

- Hinzufügen einer erforderlichen Rolle zu Ihrem Abonnement

- Verbindung Ihrer Vorfälle, relevanten Analyseregeln und des Playbooks

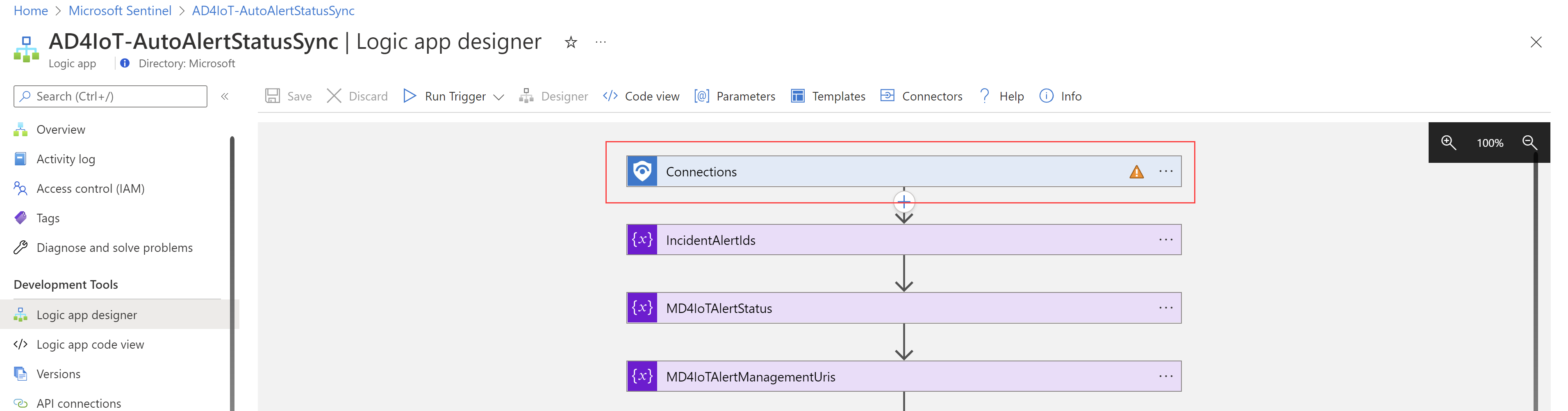

In diesem Verfahren wird sichergestellt, dass jeder Verbindungsschritt in Ihrem Playbook gültige Verbindungen hat, und ist für alle Lösungs-Playbooks erforderlich.

So stellen Sie Ihre gültigen Verbindungen sicher:

Öffnen Sie in Microsoft Sentinel das Playbook über Automatisierung>Aktive Playbooks.

Wählen Sie ein Playbook aus, um es als Logik-App zu öffnen.

Wenn das Playbook als Logik-App geöffnet wurde, wählen Sie den Logik-App-Designer aus. Erweitern Sie jeden Schritt in der Logik-App, um nach ungültigen Verbindungen zu suchen, die durch ein orangefarbenes Warnungsdreieck angegeben werden. Beispiel:

Wichtig

Achten Sie darauf, jeden Schritt in der Logik-App zu erweitern. Ungültige Verbindungen können in anderen Schritten ausgeblendet werden.

Wählen Sie Speichern aus.

In diesem Verfahren wird beschrieben, wie Sie dem Azure-Abonnement, in dem das Playbook installiert ist, eine erforderliche Rolle hinzufügen und nur für die folgenden Playbooks erforderlich sind:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

Erforderliche Rollen unterscheiden sich je nach Playbook, die Schritte bleiben jedoch gleich.

So fügen Sie Ihrem Abonnement eine erforderliche Rolle hinzu:

Öffnen Sie in Microsoft Sentinel das Playbook über Automatisierung>Aktive Playbooks.

Wählen Sie ein Playbook aus, um es als Logik-App zu öffnen.

Wenn das Playbook als Logik-App geöffnet wurde, wählen Sie Identitätssystem > zugewiesen aus und wählen Sie dann im Bereich Berechtigungen die Schaltfläche Azure-Rollenzuweisungen aus.

Wählen Sie auf der Seite Azure-Rollenzuweisungen die Option Rollenzuweisung hinzufügen aus.

Im Bereich Rollenzuweisung hinzufügen:

Definieren Sie den Bereich als Abonnement.

Wählen Sie im Dropdownmenü das Abonnement aus, in dem Ihr Playbook installiert ist.

Wählen Sie im Dropdownmenü Rolle eine der folgenden Rollen aus, je nachdem, mit welchem Playbook Sie arbeiten:

Playbook-Name Role AD4IoT-AutoAlertStatusSync Sicherheitsadministrator AD4IoT-CVEAutoWorkflow Leser AD4IoT-SendEmailtoIoTOwner Leser AD4IoT-AutoTriageIncident Leser

Klicken Sie auf Speichern, wenn Sie fertig sind.

In diesem Verfahren wird beschrieben, wie Sie eine Microsoft Sentinel-Analyseregel konfigurieren, um Ihre Playbooks basierend auf einem Vorfall-Trigger automatisch auszuführen, und ist für alle Lösungs-Playbooks erforderlich.

So fügen Sie Ihre Analyseregel hinzu:

Wechseln Sie in Microsoft Sentinel zu Automatisierung>Automatisierungsregeln.

Um eine neue Automatisierungsregel zu erstellen, wählen Sie Erstellen>Automatisierungsregel aus.

Wählen Sie im Feld Trigger einen der folgenden Trigger aus, je nachdem, mit welchem Playbook Sie arbeiten:

- Das AD4IoT-AutoAlertStatusSync-Playbook: Wählen Sie den Trigger Wenn ein Vorfall aktualisiert wird aus.

- Alle anderen Lösungs-Playbooks: Wählen Sie den Trigger Wenn ein Vorfall erstellt wird aus.

Wählen Sie im Bereich Bedingungen die Option Wenn > Analyseregelname > enthält aus und wählen Sie dann die spezifischen Analyseregeln aus, die für Defender für IoT in Ihrer Organisation relevant sind.

Beispiel:

Möglicherweise verwenden Sie gebrauchsfertige Analyseregeln oder Sie haben möglicherweise den gebrauchsfertigen Inhalt geändert oder eigenen Inhalt erstellt. Weitere Informationen finden Sie unter Sofort einsatzbereite Erkennung von Bedrohungen mit Defender für IoT-Daten.

Wählen Sie im Bereich Aktionen die Option Playbook ausführen>Playbook-Name aus.

Klicken Sie auf Run (Ausführen).

Tipp

Sie können ein Playbook bei Bedarf auch manuell ausführen. Dies kann in Situationen nützlich sein, in denen Sie mehr Kontrolle über Orchestrierungs- und Antwortprozesse wünschen. Weitere Informationen finden Sie unter Ausführen eines Playbooks nach Bedarf.

Playbookname: AD4IoT-AutoCloseIncidents

In einigen Fällen generieren Wartungsaktivitäten Warnungen in Microsoft Sentinel, die ein SOC-Team von der Bearbeitung der eigentlichen Probleme ablenken können. Dieses Playbook schließt automatisch Incidents, die aufgrund solcher Warnungen während eines bestimmten Wartungszeitraums erstellt wurden, indem es explizit die Entitätsfelder des IoT-Geräts analysiert.

So nutzen Sie dieses Playbook

- Geben Sie den relevanten Zeitraum ein, in dem die Wartung voraussichtlich stattfinden wird, sowie die IP-Adressen aller relevanten Ressourcen, die z. B. in einer Excel-Datei aufgeführt sind.

- Erstellen Sie eine Watchlist, die alle IP-Adressen des Objekts enthält, für das Warnungen automatisch behandelt werden sollen.

Playbookname: AD4IoT-MailByProductionLine

Dieses Playbook versendet E-Mails, um bestimmte Beteiligte über Warnungen und Ereignisse in Ihrer Umgebung zu informieren.

Wenn es beispielsweise bestimmte Sicherheitsteams gibt, die bestimmten Produktlinien oder geografischen Standorten zugewiesen sind, möchten Sie, dass diese Teams über Warnungen benachrichtigt werden, die für ihre Aufgaben relevant sind.

Um dieses Playbook zu verwenden, erstellen Sie eine Watchlist, die eine Zuordnung zwischen den Sensornamen und E-Mail-Adressen der einzelnen Beteiligten herstellt, die Sie benachrichtigen möchten.

Playbookname: AD4IoT-NewAssetServiceNowTicket

In der Regel ist die Entität, die zur Programmierung einer SPS berechtigt ist, die Engineering Workstation. Daher könnten Angreifer neue Engineering Workstations einrichten, um schädliche SPS-Programme zu erstellen.

Dieses Playbook öffnet jedes Mal ein Ticket in ServiceNow, wenn eine neue Engineeringarbeitsstation erkannt wird, und analysiert dabei explizit die Entitätsfelder des IoT-Geräts.

Playbookname: AD4IoT-AutoAlertStatusSync

Dieses Playbook aktualisiert Warnungsstatus in Defender für IoT, wenn eine verwandte Warnung in Microsoft Sentinel über ein Statusupdate verfügt.

Bei dieser Synchronisierung werden alle in Defender für IoT definierten Status im Azure-Portal oder der Sensorkonsole außer Kraft gesetzt, sodass die Warnungsstatus dem zugehörigen Incident entsprechen.

Playbook-Name: AD4IoT-CVEAutoWorkflow

Dieses Playbook fügt aktive CVEs zu den Vorfallkommentaren betroffener Geräte hinzu. Eine automatisierte Selektierung wird ausgeführt, wenn die CVE kritisch ist und eine E-Mail-Benachrichtigung an den Gerätebesitzer gesendet wird, wie auf der Websiteebene in Defender for IoT definiert.

Um einen Gerätebesitzer hinzuzufügen, bearbeiten Sie den Websitebesitzer auf der Seite Websites und Sensoren in Defender for IoT. Weitere Informationen finden Sie unter Websiteverwaltungsoptionen im Azure-Portal.

Playbook-Name: AD4IoT-SendEmailtoIoTOwner

Dieses Playbook sendet eine E-Mail mit den Vorfalldetails an den Gerätebesitzer, wie auf der Websiteebene in Defender for IoT definiert, sodass sie mit der Untersuchung beginnen können, auch direkt von der automatisierten E-Mail zu reagieren. Die Antwortoptionen umfassen:

Ja, dies entspricht dem erwarteten Verhalten. Wählen Sie diese Option aus, um den Vorfall zu schließen.

Nein, dies entspricht NICHT dem erwarteten Verhalten. Wählen Sie diese Option aus, um den Vorfall aktiv zu halten, den Schweregrad zu erhöhen und dem Vorfall ein Bestätigungstag hinzuzufügen.

Der Vorfall wird automatisch basierend auf der vom Gerätebesitzer ausgewählten Antwort aktualisiert.

Um einen Gerätebesitzer hinzuzufügen, bearbeiten Sie den Websitebesitzer auf der Seite Websites und Sensoren in Defender for IoT. Weitere Informationen finden Sie unter Websiteverwaltungsoptionen im Azure-Portal.

Playbook-Name: AD4IoT-AutoTriageIncident

Dieses Playbook aktualisiert den Schweregrad des Vorfalls entsprechend der Wichtigkeitsstufe der beteiligten Geräte.

Weitere Informationen finden Sie in unserem Blog: Schützen kritischer Infrastrukturen mit Microsoft Sentinel: IT/OT Threat Monitoring Solution