Erstellen von Berichten zu Angriffsvektoren

Berichte zu Angriffsvektoren zeigen eine Reihe anfälliger Geräte in einem angegebenen Angriffspfad für Geräte an, die von einem bestimmten OT-Netzwerksensor erkannt werden. Simulieren Sie einen Angriff auf ein bestimmtes Ziel in Ihrem Netzwerk, um anfällige Geräte zu ermitteln und Angriffsvektoren in Echtzeit zu analysieren.

Berichte zu Angriffsvektoren können auch bei der Bewertung von Risikominderungsaktivitäten helfen, um sicherzustellen, dass Sie alle erforderlichen Schritte zur Verringerung des Risikos für Ihr Netzwerk unternehmen. Verwenden Sie beispielsweise einen Bericht zu Angriffsvektoren, um zu ermitteln, ob ein Softwareupdate den Pfad des Angreifers stören würde oder ob es weiterhin einen alternativen Angriffspfad gibt.

Voraussetzungen

Zum Erstellen von Berichten zu Angriffsvektoren müssen Sie auf den OT-Netzwerksensor zugreifen können, für den Sie Daten als Benutzer vom Typ Administrator oder Sicherheitsanalyst generieren möchten.

Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Generieren einer Angriffsvektorsimulation

Generieren Sie eine Angriffsvektorsimulation, damit Sie den resultierenden Bericht anzeigen können.

So generieren Sie eine Angriffsvektorsimulation

Melden Sie sich bei der Sensorkonsole an, und wählen Sie auf der linken Seite Angriffsvektor aus.

Wählen Sie Simulation hinzufügen aus, und geben Sie die folgenden Werte ein:

Eigenschaft BESCHREIBUNG Name Name der Simulation Maximale Anzahl von Vektoren Die maximale Anzahl von Angriffsvektoren, die Sie in die Simulation aufnehmen möchten In Gerätezuordnung anzeigen Wählen Sie diese Option aus, um den Angriffsvektor als Gruppe in der Gerätezuordnung anzuzeigen. Alle Quellgeräte anzeigen Wählen Sie diese Option aus, um alle Geräte als mögliche Angriffsquelle zu betrachten. Angriffsquelle Wird nur angezeigt und ist nur erforderlich, wenn die Option Alle Quellgeräte anzeigen deaktiviert ist. Wählen Sie mindestens ein Gerät aus, das als Angriffsquelle betrachtet werden soll. Alle Zielgeräte anzeigen Wählen Sie diese Option aus, um alle Geräte als mögliche Angriffsziele zu betrachten. Angriffsziel Wird nur angezeigt und ist nur erforderlich, wenn die Option Alle Zielgeräte anzeigen deaktiviert ist. Wählen Sie mindestens ein Gerät aus, das als Angriffsziel betrachtet werden soll. Geräte ausschließen Wählen Sie mindestens ein Gerät aus, das aus der Angriffsvektorsimulation ausgeschlossen werden soll. Subnetze ausschließen Wählen Sie mindestens ein Subnetz aus, das aus der Angriffsvektorsimulation ausgeschlossen werden soll. Wählen Sie Speichern aus. Ihre Simulation wird der Liste hinzugefügt. Die Anzahl der Angriffspfade wird dabei in Klammern angegeben.

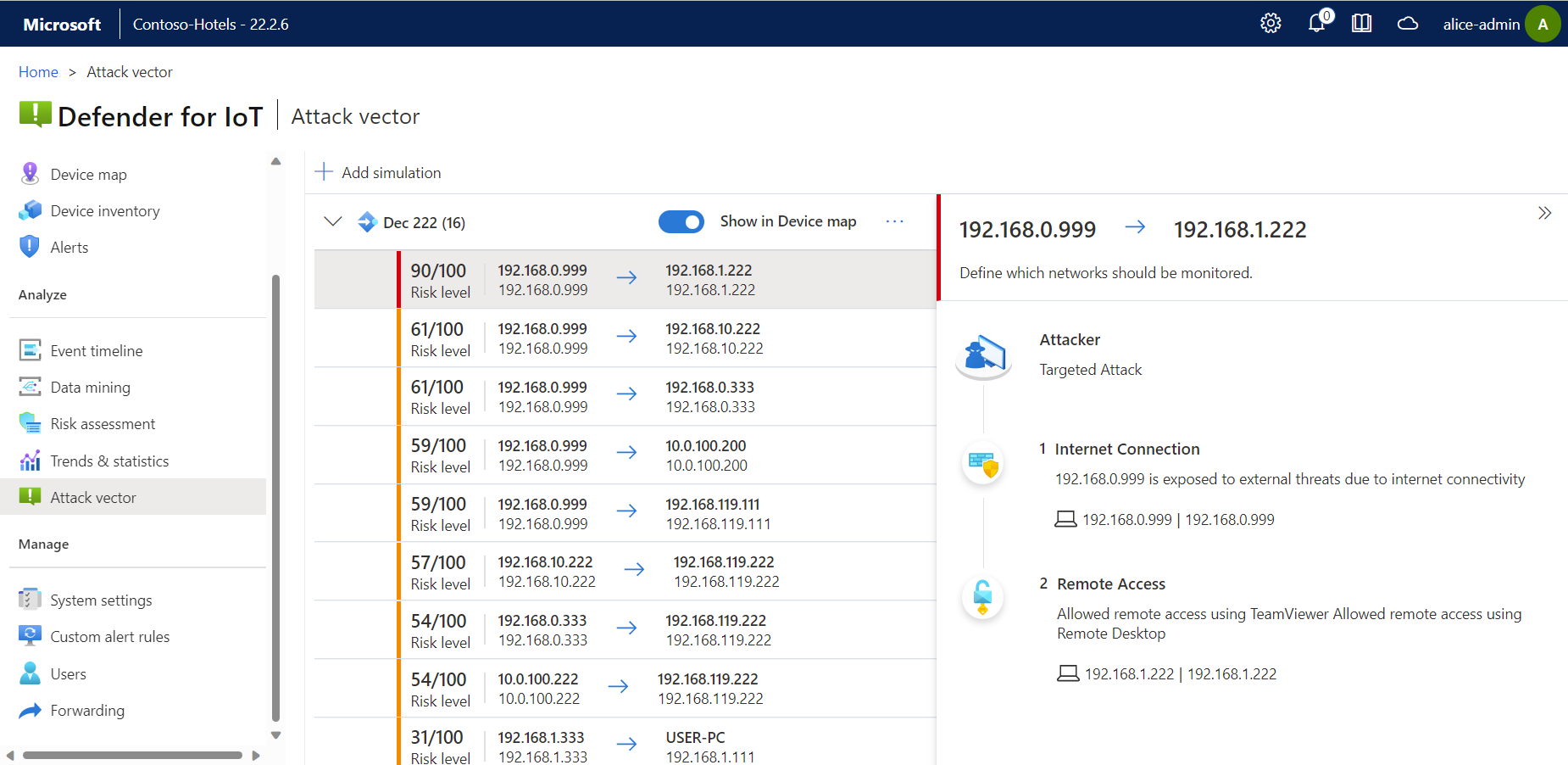

Erweitern Sie Ihre Simulation, um die Liste der möglichen Angriffsvektoren anzuzeigen, und wählen Sie einen aus, um weitere Details auf der rechten Seite anzuzeigen.

Zum Beispiel:

Anzeigen eines Angriffsvektors in der Gerätezuordnung

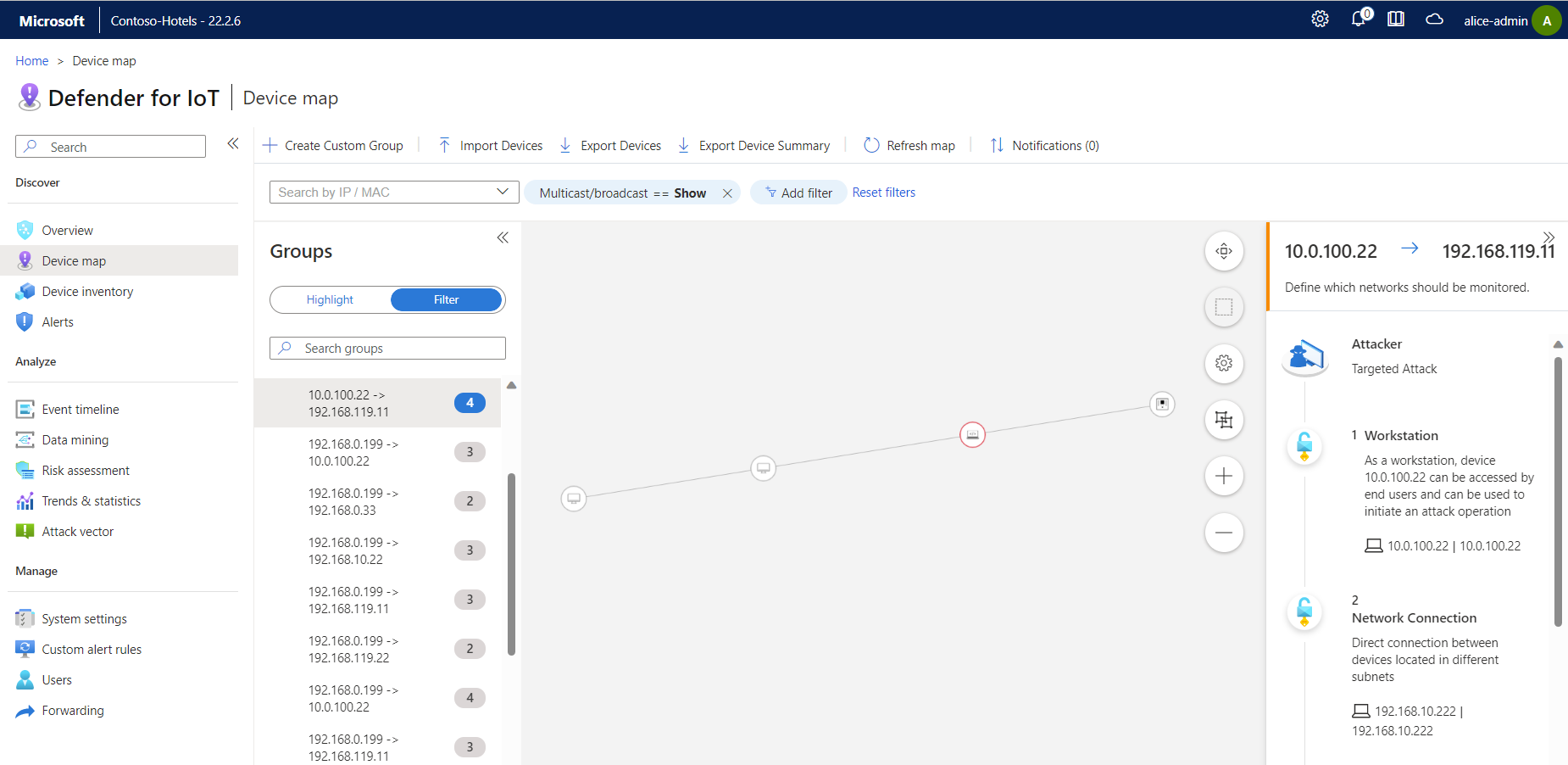

Die Gerätezuordnung bietet eine grafische Darstellung anfälliger Geräte, die in Berichten zu Angriffsvektoren erkannt wurden. So zeigen Sie einen Angriffsvektor in der Gerätezuordnung an

Stellen Sie auf der Seite Angriffsvektor sicher, dass für Ihre Simulation In Gerätezuordnung anzeigen aktiviert ist.

Wählen Sie im seitlichen Menü Gerätezuordnung aus.

Wählen Sie Ihre Simulation und dann einen Angriffsvektor aus, um die Geräte in Ihrer Zuordnung zu visualisieren.

Zum Beispiel:

Weitere Informationen finden Sie unter Untersuchen von Sensorerkennungen in der Geräteübersicht.

Nächste Schritte

Verbessern des Sicherheitsstatus mit Sicherheitsempfehlungen von Azure

Zeigen Sie im Azure-Portal zusätzliche Berichte an, die auf mit der Cloud verbundenen Sensoren basieren. Weitere Informationen finden Sie unter Visualisieren von Microsoft Defender for IoT-Daten mit Azure Monitor-Arbeitsmappen.

Fahren Sie mit der Erstellung zusätzlicher Berichte für weitere Sicherheitsdaten von Ihrem OT-Sensor fort. Weitere Informationen finden Sie unter: