Erstellen und Verwalten von Benutzerkonten in einer lokalen Verwaltungskonsole (Legacy)

Wichtig

Defender for IoT empfiehlt jetzt die Verwendung von Microsoft-Clouddiensten oder vorhandener IT-Infrastruktur für die zentrale Überwachung und Sensorverwaltung und plant, die lokale Verwaltungskonsole am 1. Januar 2025 auszuschalten.

Weitere Informationen finden Sie unter Bereitstellen einer hybriden oder Air-Gapped-OT-Sensorverwaltung.

Microsoft Defender for IoT bietet Tools zum Verwalten des lokalen Benutzerzugriffs im OT-Netzwerksensor und in der lokalen Verwaltungskonsole. Azure-Benutzer*innen werden mithilfe von der Azure-RBAC auf der Azure-Abonnementebene verwaltet.

In diesem Artikel wird beschrieben, wie Sie lokale Benutzer*innen direkt in einer lokalen Verwaltungskonsole verwalten.

Privilegierte Standardbenutzer*innen

Jede lokale Verwaltungskonsole wird standardmäßig mit privilegierten support- und cyberx-Benutzern installiert, die Zugriff auf erweiterte Tools für die Problembehandlung und das Setup haben.

Melden Sie sich beim ersten Setup einer lokalen Verwaltungskonsole mit einem dieser privilegierten Benutzerkonten an, erstellen Sie ein erstes Benutzerkonto mit einer Administratorrolle, und erstellen Sie dann zusätzliche Benutzer*innen für Sicherheitsanalyst*innen und Benutzer*innen mit Leseberechtigungen.

Weitere Informationen finden Sie unter Installieren von OT-Überwachungssoftware auf einer lokalen Verwaltungskonsole und Lokale Standardbenutzer mit Privilegien.

Hinzufügen neuer Benutzer*innen der lokalen Verwaltungskonsole

In diesem Abschnitt wird beschrieben, wie Sie neue Benutzer*innen für eine lokale Verwaltungskonsole erstellen.

Voraussetzungen: Dieser Vorgang ist für support- und cyberx-Benutzer sowie alle Benutzer mit der Rolle Administrator verfügbar.

So fügen Sie Benutzer*innen hinzu:

Melden Sie sich bei der lokalen Verwaltungskonsole an, und klicken Sie auf Benutzer>+ Benutzer hinzufügen.

Wählen Sie Benutzer erstellen aus, und definieren Sie die folgenden Werte:

Name BESCHREIBUNG Benutzername Geben Sie einen Benutzernamen ein. E-Mail Geben Sie die E-Mail-Adresse des Benutzers ein. Vorname Geben Sie den Vornamen des Benutzers ein. Last Name Geben Sie den Nachnamen des Benutzers ein. Rolle Wählen Sie eine Benutzerrolle aus. Weitere Informationen finden Sie unter Lokale Benutzerrollen. Remote Sites Access Group (Zugriffsgruppe für Remotestandorte) Nur für die lokale Verwaltungskonsole verfügbar

Wählen Sie entweder Alle aus, um den oder die Benutzer*in allen globalen Zugriffsgruppen zuzuweisen, oder bestimmtem, um sie nur einer bestimmten Gruppe zuzuweisen. Wählen Sie dann die Gruppe aus der Dropdownliste aus.

Weitere Informationen finden Sie unter Definieren der globalen Zugriffsberechtigung für lokale Benutzer*innen.Kennwort Wählen Sie den Benutzertyp aus, entweder Lokal oder Active Directory-Benutzer.

Geben Sie für lokale Benutzer*innen ein Kennwort für den oder die Benutzer*in ein. Zu den Kennwortanforderungen gehören:

– mindestens acht Zeichen

– sowohl Klein- als auch Großbuchstaben

– Mindestens eine Zahl

– mindestens ein SonderzeichenTipp

Durch die Integration mit Active Directory können Sie Benutzergruppen bestimmten Berechtigungsstufen zuordnen. Wenn Sie Benutzer*innen mithilfe von Active Directory erstellen möchten, konfigurieren Sie zuerst Active Directory in der lokalen Verwaltungskonsole, und kehren Sie dann zu diesem Abschnitt zurück.

Wählen Sie Speichern aus, wenn Sie fertig sind.

Ihr*e neue*r Benutzer*in wird hinzugefügt und auf der Seite Benutzer des Sensors aufgeführt.

Um Benutzer*innen zu bearbeiten, klicken Sie neben dem oder der Benutzer*in, den oder die Sie bearbeiten möchten, auf Bearbeiten![]() , und ändern Sie alle Werte nach Bedarf.

, und ändern Sie alle Werte nach Bedarf.

Um Benutzer*innen zu löschen, klicken Sie neben dem oder der Benutzer*in, den oder die Sie löschen möchten, auf Löschen![]() .

.

Ändern des Kennworts eines Benutzers

In diesem Abschnitt wird beschrieben, wie Administratorbenutzer*innen Kennwörter von lokalen Benutzer*innen ändern können. Administratorbenutzer*innen können Kennwörter für sich selbst oder für andere Sicherheitsanalyst*innen oder Benutzer*innen mit Leseberechtigungen ändern. Privilegierte Benutzer können ihre eigenen Kennwörter und die Kennwörter für Administratorbenutzer ändern.

Tipp

Weitere Informationen zum Wiederherstellen des Zugriffs auf ein privilegiertes Benutzerkonto finden Sie unter Wiederherstellen des privilegierten Zugriffs auf eine lokale Verwaltungskonsole.

Voraussetzungen: Dieser Vorgang ist nur für support- oder cyberx-Benutzer oder für Benutzer mit der Rolle Administrator verfügbar.

So setzen Sie das Kennwort eines Benutzers in der lokalen Verwaltungskonsole zurück:

Melden Sie sich bei der lokalen Verwaltungskonsole an, und klicken Sie auf Benutzer.

Suchen Sie auf der Seite Benutzer den oder die Benutzer*in, dessen oder deren Kennwort geändert werden muss.

Klicken Sie rechts neben dieser Benutzerzeile auf die Bearbeiten

Schaltfläche.

Schaltfläche.Scrollen Sie im daraufhin angezeigten Bereich Benutzer bearbeiten nach unten zum Abschnitt Kennwort ändern. Geben Sie ein neues Kennwort ein, und bestätigen Sie es.

Kennwörter müssen mindestens 16 Zeichen lang sein und klein und groß geschriebene alphabetische Zeichen, Zahlen sowie eines der folgenden Sonderzeichen enthalten: #%*+,-./:=?@[]^_{}~

Klicken Sie auf Aktualisieren, wenn Sie fertig sind.

Wiederherstellen des privilegierten Zugriffs auf eine lokale Verwaltungskonsole

In diesem Abschnitt wird beschrieben, wie Sie das support- oder cyberx-Benutzerkennwort in einer lokalen Verwaltungskonsole wiederherstellen. Weitere Informationen finden Sie unter Standardmäßig berechtigte, lokale Benutzer.

Voraussetzungen: Dieser Vorgang ist nur für support- und cyberx-Benutzer verfügbar.

So stellen Sie den privilegierten Zugriff auf eine lokale Verwaltungskonsole wieder her:

Melden Sie sich bei Ihrer lokalen Verwaltungskonsole an. Wählen Sie auf dem Anmeldebildschirm unter den Feldern Benutzername und Kennwort die Option Password recovery (Kennwortwiederherstellung) aus.

Wählen Sie im Dialogfeld Kennwortwiederherstellung entweder CyberX oder Support aus dem Dropdownmenü aus, und kopieren Sie den eindeutigen Bezeichnercode, der angezeigt wird, in die Zwischenablage.

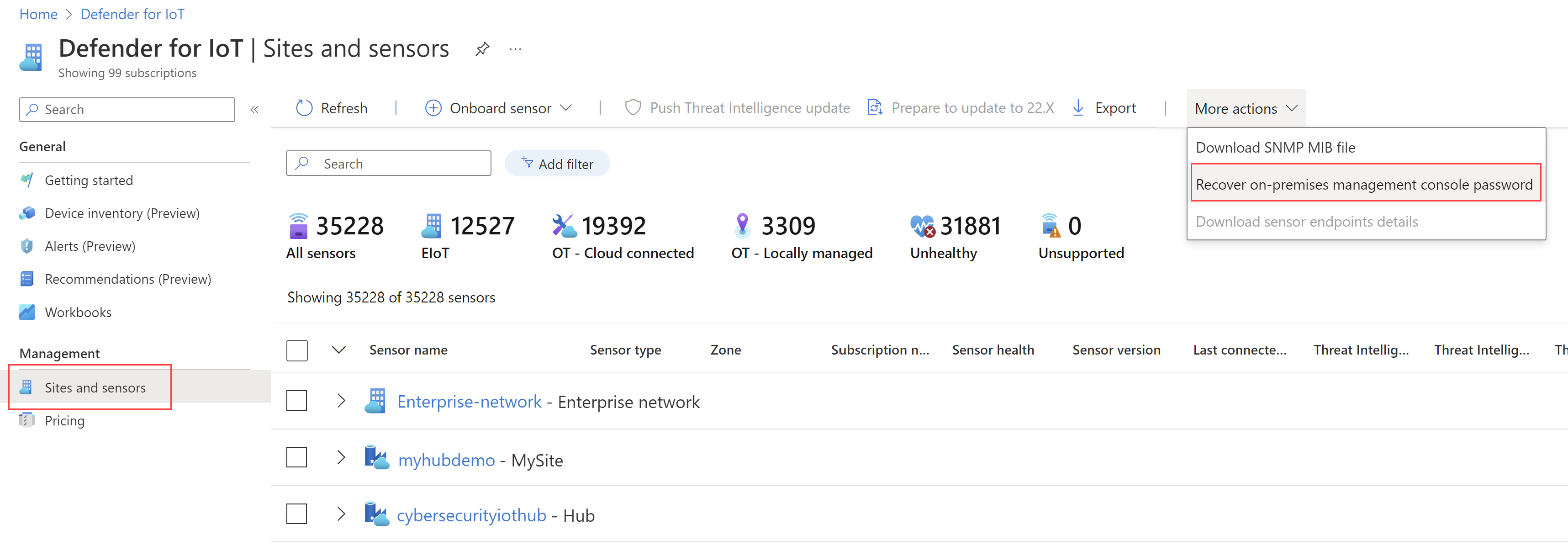

Navigieren Sie im Azure-Portal zur Seite Standorte und Sensoren von Defender for IoT. Sie sollten das Azure-Portal in einer neuen Browserregisterkarte oder in einem neuen Browserfenster öffnen, während Ihre lokale Verwaltungskonsole geöffnet bleibt.

Stellen Sie in den Einstellungen Ihres Azure-Portals unter >Verzeichnisse + Abonnements sicher, dass Sie das Abonnement ausgewählt haben, in dem Ihre Sensoren in Defender for IoT integriert wurden.

Wählen Sie auf der Seite Standorte und Sensoren im Dropdownmenü Weitere Aktionen die Option >Recover on-premises management console password (Kennwort der lokalen Verwaltungskonsole wiederherstellen) aus.

Geben Sie im Dialogfeld Wiederherstellen, das daraufhin geöffnet wird, den eindeutigen Bezeichner ein, den Sie aus der lokalen Verwaltungskonsole in die Zwischenablage kopiert haben, und klicken Sie auf Wiederherstellung. Daraufhin wird eine Datei password_recovery.zip automatisch heruntergeladen.

Alle aus dem Azure-Portal heruntergeladenen Dateien sind durch den Vertrauensanker signiert, sodass Ihre Computer nur signierte Ressourcen verwenden.

Klicken Sie auf der Registerkarte der lokalen Verwaltungskonsole im Dialogfeld Kennwortwiederherstellung auf Hochladen. Navigieren Sie zum Upload der Datei password_recovery.zip, die Sie aus dem Azure-Portal heruntergeladen haben.

Hinweis

Wenn eine Fehlermeldung angezeigt wird, die angibt, dass die Datei ungültig ist, haben Sie möglicherweise in Ihren Azure-Portal-Einstellungen ein falsches Abonnement ausgewählt.

Kehren Sie zu Azure zurück, und klicken Sie in der oberen Symbolleiste auf das Einstellungssymbol. Stellen Sie auf der Seite Verzeichnisse + Abonnements sicher, dass Sie das Abonnement ausgewählt haben, mit dem Ihre Sensoren in Defender for IoT integriert wurden. Wiederholen Sie dann die Schritte in Azure, um die Datei password_recovery.zip herunter- und erneut in die lokale Verwaltungskonsole hochzuladen.

Wählen Sie Weiter aus. Ein vom System generiertes Kennwort für Ihre lokale Verwaltungskonsole wird angezeigt, das Sie für den ausgewählten oder die ausgewählte Benutzer*in verwenden können. Notieren Sie sich unbedingt das Kennwort, da es nicht erneut angezeigt wird.

Klicken Sie erneut auf Weiter, um sich bei der lokalen Verwaltungskonsole anzumelden.

Integrieren von Benutzer*innen in Active Directory

Konfigurieren Sie für folgende Funktionalität eine Integration zwischen Ihrer lokalen Verwaltungskonsole und Active Directory:

- Zulassen, dass sich Active Directory-Benutzer*innen bei Ihrer lokalen Verwaltungskonsole anmelden können

- Verwenden von Active Directory-Gruppen mit kollektiven Berechtigungen, die allen Benutzer*innen in der Gruppe zugewiesen sind

Verwenden Sie Active Directory beispielsweise, wenn Sie über eine große Anzahl von Benutzer*innen verfügen, denen Sie schreibgeschützten Zugriff zuweisen und diese Berechtigungen auf Gruppenebene verwalten möchten.

Weitere Informationen finden Sie unter Microsoft Entra ID-Unterstützung für Sensoren und lokale Verwaltungskonsolen.

Voraussetzungen: Dieser Vorgang ist nur für support- und cyberx-Benutzer oder alle Benutzer mit der Rolle Administrator verfügbar.

So führen Sie die Integration mit Active Directory durch:

Melden Sie sich bei Ihrer lokalen Verwaltungskonsole an, und klicken Sie auf Systemeinstellungen.

Scrollen Sie nach unten zum Bereich Management console integrations (Integrationen mit Verwaltungskonsolen) auf der rechten Seite, und wählen Sie Active Directory aus.

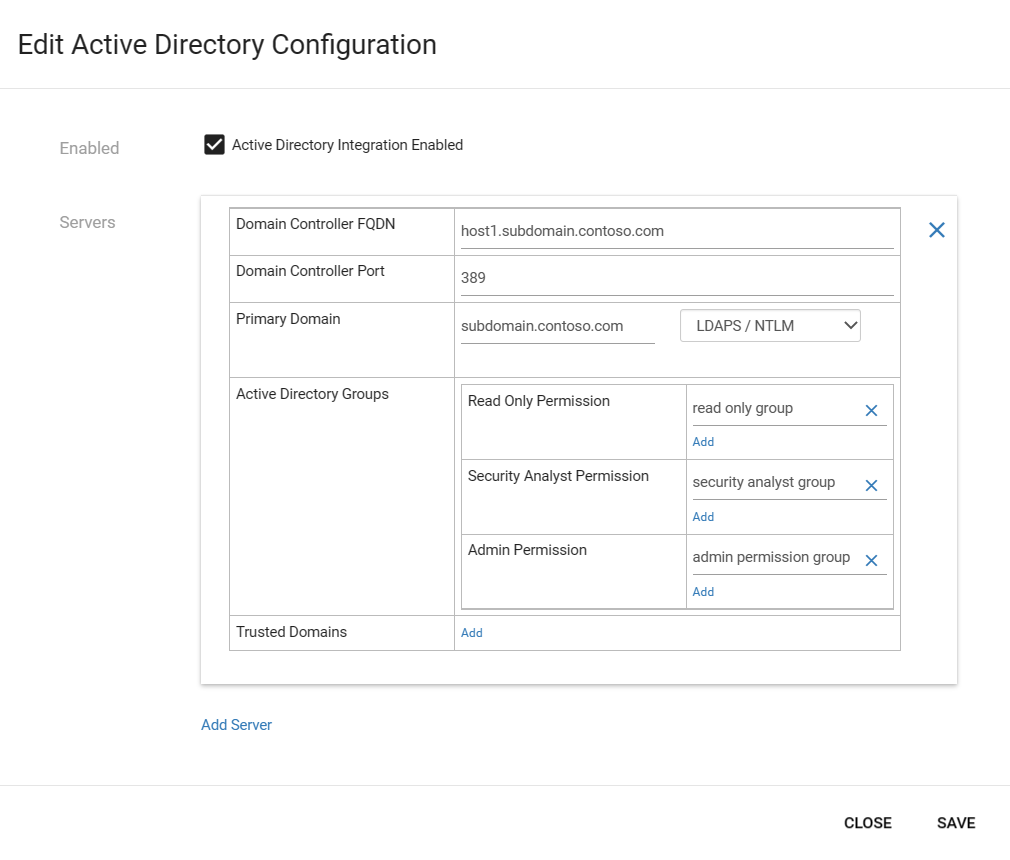

Wählen Sie die Option Active Directory-Integration aktiviert aus, und geben Sie die folgenden Werte für einen Active Directory-Server ein:

Feld Beschreibung Vollqualifizierter Domänenname (FQDN) des Domänencontrollers Der vollqualifizierte Domänenname (Fully Qualified Domain Name, FQDN) in genau der Ausführung, in der er auf Ihrem LDAP-Server angezeigt wird Geben Sie beispielsweise host1.subdomain.contoso.comein.

Wenn ein Problem bei der Integration mithilfe des FQDN auftritt, überprüfen Sie Ihre DNS-Konfiguration. Sie können beim Einrichten der Integration auch die explizite IP-Adresse des LDAP-Servers anstelle des FQDN eingeben.Domänencontrollerport Der Port, an dem Ihr LDAP konfiguriert ist Primary Domain (Primäre Domäne) Der Domänenname, z. B. subdomain.contoso.com. Wählen Sie dann den Verbindungstyp für Ihre LDAP-Konfiguration aus.

Dies sind die unterstützten Verbindungstypen: LDAPS/NTLMv3 (empfohlen), LDAP/NTLMv3 oder LDAP/SASL-MD5.Active Directory-Gruppen Klicken Sie auf + Hinzufügen, um jeder aufgeführten Berechtigungsstufe nach Bedarf eine Active Directory-Gruppe hinzuzufügen.

Wenn Sie einen Gruppennamen eingeben, vergewissern Sie sich, dass Sie den Gruppennamen so eingeben, wie er in Ihrer Active Directory-Konfiguration auf dem LDAP-Server definiert ist. Stellen Sie dann sicher, beim Erstellen neuer Sensorbenutzer*innen in Active Directory diese Gruppen zu verwenden.

Zu den unterstützten Berechtigungsstufen zählen Schreibgeschützt, Sicherheitsanalyst, Administrator und Vertrauenswürdige Domänen.

Fügen Sie Gruppen als vertrauenswürdige Endpunkte in einer separaten Zeile über die anderen Active Directory-Gruppen hinzu. Wenn Sie vertrauenswürdige Domänen hinzufügen möchten, geben Sie den Domänennamen und den Verbindungstyp an. Vertrauenswürdige Endpunkte können nur für Benutzer konfiguriert werden, die unter „Benutzer“ definiert wurden.Klicken Sie auf + Server hinzufügen, um einen weiteren Server hinzuzufügen, geben Sie die Werte nach Bedarf ein, und klicken Sie anschließend auf Speichern.

Wichtig

Bei der Eingabe von LDAP-Parametern:

- Definieren Sie Werte genau so, wie sie in Active Directory angezeigt werden, mit Ausnahme der Groß-/Kleinschreibung.

- Verwenden Sie nur Kleinbuchstaben, auch wenn die Konfiguration in Active Directory Großbuchstaben enthält.

- LDAP und LDAPS können nicht für dieselbe Domäne konfiguriert werden. Jedoch können Sie beide in jeweils verschiedenen Domänen konfigurieren und sie dann gleichzeitig verwenden.

Zum Beispiel:

Erstellen Sie Zugriffsgruppenregeln für Benutzer*innen der lokalen Verwaltungskonsole.

Wenn Sie Active Directory-Gruppen für Benutzer der lokalen Verwaltungskonsole konfigurieren, müssen Sie für jede Active Directory-Gruppe auch eine Zugriffsgruppenregel erstellen. Active Directory-Anmeldeinformationen funktionieren nicht für Benutzer*innen der lokalen Verwaltungskonsole ohne eine entsprechende Zugriffsgruppenregel.

Weitere Informationen finden Sie unter Definieren der globalen Zugriffsberechtigung für lokale Benutzer*innen.

Definieren der globalen Zugriffsberechtigung für lokale Benutzer*innen

Große Organisationen setzen oftmals ein komplexes Benutzerberechtigungsmodell ein, das auf globalen Organisationsstrukturen basiert. Zum Verwalten Ihrer lokalen Defender for IoT-Benutzer*innen wird eine globale Geschäftstopologie empfohlen, die auf Geschäftseinheiten, Regionen und Standorten basiert. Definieren Sie dann Benutzerzugriffsberechtigungen im Kontext dieser Entitäten.

Erstellen Sie Benutzerzugriffsgruppen, um eine globale Zugriffssteuerung für lokale Defender for IoT-Ressourcen einzurichten. Jede Zugriffsgruppe enthält Regeln zu den Benutzer*innen, die auf bestimmte Entitäten in Ihrer Unternehmenstopologie zugreifen können, einschließlich Geschäftseinheiten, Regionen und Standorte.

Weitere Informationen finden Sie unter Lokale globale Zugriffsgruppen.

Voraussetzungen:

Dieser Vorgang ist für support- und cyberx-Benutzer sowie alle Benutzer mit der Rolle Administrator verfügbar.

Bevor Sie Zugriffsgruppen erstellen, werden folgende Schritte empfohlen:

Planen Sie, welche Benutzer zu den von Ihnen erstellten Zugriffsgruppen gehören sollen. Für das Zuweisen von Benutzern zu Zugriffsgruppen gibt es zwei Optionen:

Zuweisen von Gruppen mithilfe von Active Directory-Gruppen: Vergewissern Sie sich, dass Sie eine Active Directory-Instanz für die Integration mit der lokale Verwaltungskonsole eingerichtet haben.

Zuweisen lokaler Benutzer*innen: Überprüfen Sie, ob Sie lokale Benutzer*innen erstellt haben.

Benutzer mit der Administratorrolle haben standardmäßig Zugriff auf alle Entitäten der Geschäftstopologie und können nicht Zugriffsgruppen zugewiesen werden.

Richten Sie Ihre Geschäftstopologie sorgfältig ein. Damit eine Regel erfolgreich angewendet werden kann, müssen Sie den Zonen im Fenster Standortverwaltung Sensoren zuweisen. Weitere Informationen finden Sie unter Erstellen von OT-Standorten und -Zonen in einer lokalen Verwaltungskonsole.

So erstellen Sie Zugriffsgruppen:

Melden Sie sich bei der lokalen Verwaltungskonsole als Benutzer*in mit einer Administratorrolle an.

Wählen Sie im linken Navigationsmenü Access Groups (Zugriffsgruppen) aus, und klicken Sie dann auf Hinzufügen

.

.Geben Sie im Dialogfeld Add Access Group (Zugriffsgruppe hinzufügen) einen aussagekräftigen Namen für die Zugriffsgruppe ein, der maximal 64 Zeichen enthält.

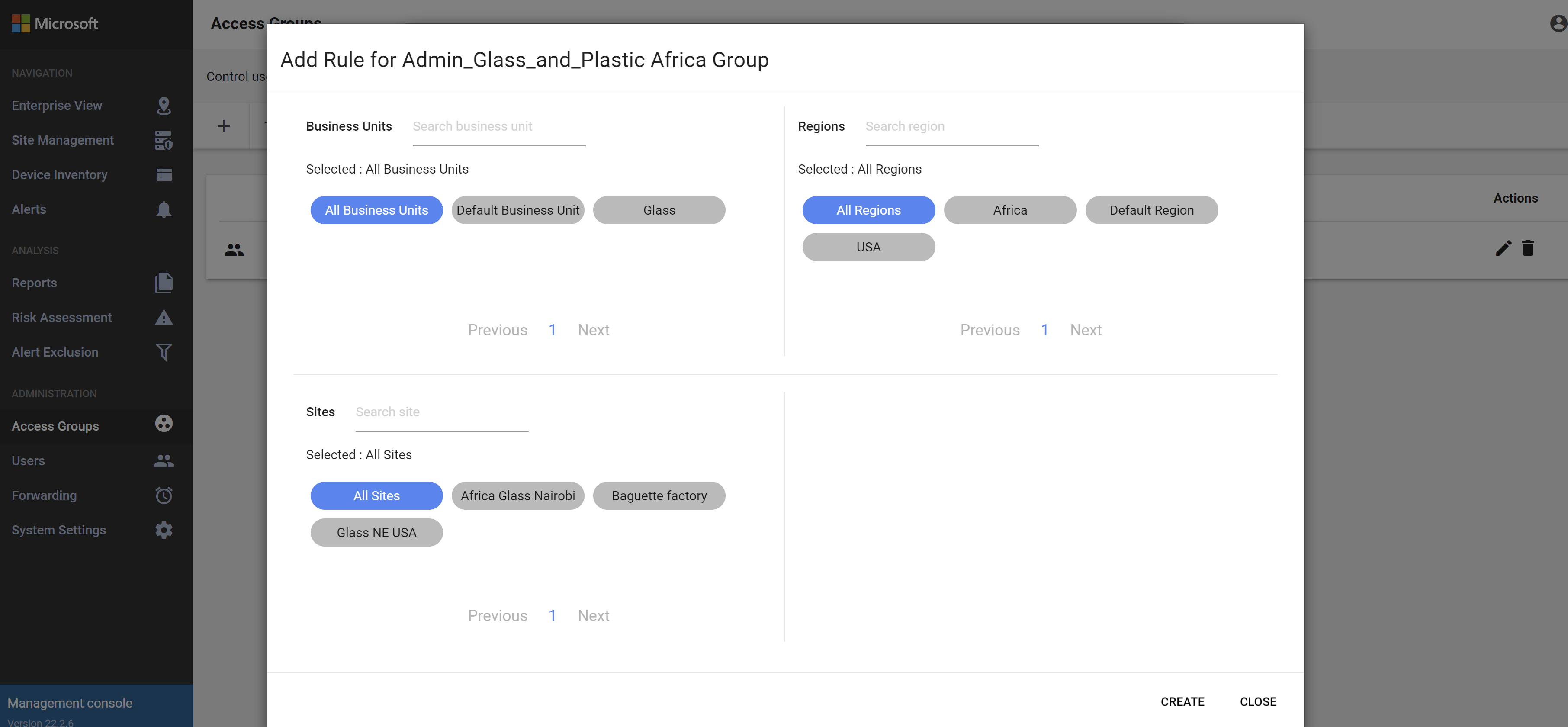

Klicken Sie auf REGEL HINZUFÜGEN, wählen Sie dann die Geschäftstopologieoptionen aus, die Sie in die Zugriffsgruppe aufnehmen möchten. Die Optionen, die im Dialogfeld Regel hinzufügen angezeigt werden, sind die Entitäten, die Sie auf den Seiten Enterprise View (Unternehmensansicht) und Site Management (Standortverwaltung) erstellt haben. Beispiel:

Wenn sie noch nicht vorhanden sind, werden globale Standardgeschäftseinheiten und -regionen für die erste Gruppe erstellt, die Sie erstellen. Wenn Sie keine Geschäftseinheiten oder Regionen auswählen, haben die Benutzer*innen in der Zugriffsgruppe Zugriff auf alle Entitäten der Geschäftstopologie.

Jede Regel kann nur ein Element pro Typ enthalten. Sie können z. B. einen Geschäftsbereich, eine Region und einen Standort für jede Regel zuweisen. Wenn dieselben Benutzer*innen Zugriff auf mehrere Geschäftseinheiten in verschiedenen Regionen haben sollen, müssen Sie weitere Gruppenregeln erstellen. Wenn eine Zugriffsgruppe mehrere Regeln enthält, aggregiert die Regellogik alle Regeln mit einer UND-Logik.

Alle Ihre erstellten Regeln werden im Dialogfeld Zugriffsgruppe hinzufügen aufgeführt. Dort können Sie sie weiter bearbeiten oder nach Bedarf löschen. Beispiel:

Fügen Sie Benutzer*innen mit einer oder beiden der folgenden Methoden hinzu:

Wenn die Option Assign an Active Directory Group (Active Directory-Gruppe zuweisen) angezeigt wird, können Sie dieser Zugriffsgruppe eine Active Directory-Benutzergruppe zuweisen. Beispiel:

Wenn die Option nicht angezeigt wird und Sie Active Directory-Gruppen in Zugriffsgruppen aufnehmen möchten, stellen Sie sicher, dass Sie Ihre Active Directory-Gruppe in Ihre Active Directory-Integration einbezogen haben. Weitere Informationen finden Sie unter Integrieren lokaler Benutzer*innen mit Azure Active Directory.

Fügen Sie Ihren Gruppen lokale Benutzer*innen hinzu, indem Sie vorhandene Benutzer*innen auf der Seite Benutzer bearbeiten. Klicken Sie auf der Seite Benutzer neben dem oder Benutzer*in, den oder die Sie der Gruppe zuweisen möchten, auf Bearbeiten, und aktualisieren Sie den Wert Remote Sites Access Group (Zugriffsgruppe für Remotestandorte) für den ausgewählten oder die ausgewählte Benutzer*in. Weitere Informationen finden Sie unter Hinzufügen neuer Benutzer*innen der lokalen Verwaltungskonsole.

Änderungen an Topologieentitäten

Wenn Sie später eine Topologieentität ändern und sich die Änderung auf die Regellogik auswirkt, wird die Regel automatisch gelöscht.

Wenn sich Änderungen an einer Topologieentität auf die Regellogik auswirken, sodass alle Regeln gelöscht werden, bleibt die Zugriffsgruppe zwar erhalten, die Benutzer*innen können sich jedoch nicht bei der lokalen Verwaltungskonsole anmelden. Stattdessen werden Benutzer mit der Aufforderung benachrichtigt, sich an den Administrator der lokalen Verwaltungskonsole zu wenden, um Hilfe bei der Anmeldung zu erhalten. Aktualisieren Sie die Einstellungen für diese Benutzer*innen, sodass sie nicht mehr Teil der Legacyzugriffsgruppe sind.

Steuern der Timeouts von Benutzersitzungen

Standardmäßig werden lokale Benutzer*innen nach 30 Minuten Inaktivität von ihren Sitzungen abgemeldet. Administratorbenutzer*innen können die lokale CLI verwenden, um dieses Feature entweder zu aktivieren oder zu deaktivieren oder die Schwellenwerte für Inaktivität anzupassen. Weitere Informationen finden Sie unter Arbeiten mit den CLI-Befehlen von Defender für IoT.

Hinweis

Alle Änderungen an Timeouts für Benutzersitzungen werden auf die Standardwerte zurückgesetzt, wenn Sie die OT-Überwachungssoftware aktualisieren.

Voraussetzungen: Dieser Vorgang ist nur für support- und cyberx-Benutzer verfügbar.

So steuern Sie die Timeouts für Benutzersitzungen auf dem Sensor:

Melden Sie sich über ein Terminal bei Ihrem Sensor an, und führen Sie Folgendes aus:

sudo nano /var/cyberx/properties/authentication.propertiesDie folgende Ausgabe wird angezeigt:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certificate_validation = true CRL_timeout_seconds = 3 CRL_retries = 1Führen Sie eines der folgenden Verfahren aus:

Zum vollständigen Deaktivieren der Timeouts von Benutzersitzungen ändern Sie

infinity_session_expiration = trueininfinity_session_expiration = false. Um Timeouts wieder zu aktivieren, müssen Sie die Änderung nur rückgängig machen.Zum Anpassen des Zeitraums für einen Inaktivitätstimeout passen Sie einen der folgenden Werte an die erforderliche Zeit in Sekunden an:

-

session_expiration_default_secondsfür alle Benutzer*innen -

session_expiration_admin_secondsnur für Administratorbenutzer*innen -

session_expiration_security_analyst_secondsnur für Benützer*innen mit der Rolle Sicherheitsanalyst -

session_expiration_read_only_users_secondsnur für schreibgeschützte Benutzer

-

Nächste Schritte

Weitere Informationen finden Sie unter