Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird gezeigt, wie Organisationen Richtlinien für den bedingten Zugriff verwenden, um den Zugriff auf Entwicklerfelder zu verwalten.

Microsoft Dev Box verwendet Microsoft Intune für die Geräteverwaltung, bietet eine zentrale Kontrolle über die Gerätekonfiguration, Compliancerichtlinien und Die App-Bereitstellung, um den sicheren Zugriff auf Unternehmensressourcen zu gewährleisten. Um den Zugriff auf Ressourcen sicherzustellen, registriert Dev Box automatisch neue Entwicklerfelder in Intune, wenn Sie sie erstellen.

Um die Sicherheit zu verbessern, können Sie Richtlinien für bedingten Zugriff anwenden, um zu steuern, wer auf Dev Boxes und von welchen Speicherorten zugreifen kann.

Als bedingter Zugriff wird der Schutz regulierter Inhalte in einem System bezeichnet, bei dem bestimmte Kriterien erfüllt sein müssen, damit Zugriff auf die Inhalte gewährt wird. Richtlinien für bedingten Zugriff sind im Wesentlichen "Wenn-dann"-Anweisungen. Wenn ein Benutzer auf eine Ressource zugreifen möchte, muss er eine Aktion ausführen. Richtlinien für bedingten Zugriff sind leistungsstarke Tools, um die Geräte Ihrer Organisation und Ihre Umgebungen sicher zu halten.

Gerätebasierter bedingter Zugriff:

- Intune und Microsoft Entra ID arbeiten zusammen, um sicherzustellen, dass nur verwaltete und kompatible Geräte Dev Box verwenden können. Die Richtlinien umfassen bedingten Zugriff basierend auf der Netzwerkzugriffssteuerung.

- Erfahren Sie mehr über den gerätebasierten bedingten Zugriff mit Intune.

App-basierter bedingter Zugriff:

- Intune und Microsoft Entra ID arbeiten zusammen, um sicherzustellen, dass nur Entwicklerfeldbenutzer auf verwaltete Apps wie das Microsoft-Entwicklerportal zugreifen können.

- Weitere Informationen finden Sie unter App-basierter bedingter Zugriff mit Intune.

Voraussetzungen

Bereitstellen des Zugriffs auf Dev Box

Ihre Organisation kann mit Richtlinien für bedingten Zugriff beginnen, die standardmäßig nichts zulassen. Sie können eine Richtlinie für den bedingten Zugriff einrichten, mit der Entwickler auf ihre Entwicklungsfelder zugreifen können, indem Sie die Bedingungen angeben, unter denen sie eine Verbindung herstellen können.

Sie können Richtlinien für bedingten Zugriff über Intune oder Microsoft Entra ID konfigurieren. Jeder Pfad bringt Sie zu einem Konfigurationsbereich.

Szenario 1: Zulassen des Zugriffs auf Dev-Boxen aus vertrauenswürdigen Netzwerken

Sie möchten den Dev-Box-Zugriff ausschließlich aus bestimmten Netzwerken zulassen, z. B. Ihrem Büro oder dem Standort eines vertrauenswürdigen Anbieters.

Definieren eines Standorts

Führen Sie folgende Schritte aus:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für bedingten Zugriff an.

Browsen Sie zuSchutz>Bedingter Zugriff>Benannte Standorte.

Wählen Sie den Typ des zu erstellenden Speicherorts aus:

- Standort der Länder

- Ort der IP-Bereiche

Benennen Sie den Standort.

Geben Sie die IP-Bereiche an, oder wählen Sie das Land/die Region für den von Ihnen angegebenen Standort aus.

- Wenn Sie IP-Bereicheauswählen, können Sie optional Als vertrauenswürdigen>Standort markieren auswählen.

- Wenn Sie Länder/Regionen auswählen, können Sie optional auswählen, dass unbekannte Bereiche einbezogen werden sollen.

Wählen Sie "Erstellen" aus.

Weitere Informationen finden Sie unter Was ist die Standortbedingung in Microsoft Entra Conditional Access?.

Erstellen einer neuen Richtlinie

Führen Sie folgende Schritte aus:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für bedingten Zugriff an.

Navigieren Sie zu Schutz>Bedingter Zugriff>Richtlinien.

Wählen Sie Neue Richtlinie.

Benennen Sie Ihre Richtlinie. Verwenden Sie eine aussagekräftige Benennungskonvention für Richtlinien für bedingten Zugriff.

Wählen Sie unter "Aufgaben" die Identitäten "Benutzer" oder "Workload" aus:

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter "Ausschließen" die Option "Benutzer und Gruppen" aus. Wählen Sie die Notfallzugriffskonten Ihrer Organisation aus.

Wählen Sie unter Zielressourcen>Cloud-Apps>Einschließen die Option Alle Cloud-Apps aus.

Unter Netzwerk:

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie unter "Ausschließen" die Option "Ausgewählte Netzwerke und Speicherorte" aus.

- Wählen Sie den Speicherort aus, den Sie für Ihre Organisation erstellt haben.

- Klicken Sie auf Auswählen.

Wählen Sie unter ZugriffssteuerungZugriff blockieren>Auswählen aus.

Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

Wählen Sie Erstellen aus, um Ihre Richtlinie zu erstellen.

Vergewissern Sie sich, dass Ihre Richtlinie wie erwartet funktioniert, indem Sie den Modus „Nur Bericht“ verwenden. Vergewissern Sie sich, dass die Richtlinie ordnungsgemäß funktioniert, und aktivieren Sie sie dann.

Informationen zum Konfigurieren einer Richtlinie für bedingten Zugriff zum Blockieren des Zugriffs finden Sie unter "Bedingter Zugriff: Blockieren des Zugriffs nach Standort".

Szenario 2: Zulassen des Zugriffs auf das Entwicklerportal

Sie möchten nur Entwicklerzugriff auf das Entwicklerportal zulassen. Entwickler sollten über das Entwicklerportal auf ihre Dev-Boxen zugreifen und diese verwalten.

Erstellen einer neuen Richtlinie

Hinweis

Die Anwendung Microsoft Developer Portal wurde aus Fidalgo Dev Portal Public umbenannt, sodass bestimmte Mandanten weiterhin den vorherigen Namen sehen können. Obwohl sie einen anderen Namen sehen, verfügen sie immer noch über die gleiche Anwendungs-ID, daher ist sie die richtige App. Wenn Sie versuchen möchten, dieses Benennungsproblem zu beheben, löschen und lesen Sie den Dienstprinzipal des Mandanten für die App.

Führen Sie folgende Schritte aus:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für bedingten Zugriff an.

Navigieren Sie zu Schutz>Bedingter Zugriff>Richtlinien.

Wählen Sie Neue Richtlinie.

Benennen Sie Ihre Richtlinie. Verwenden Sie eine aussagekräftige Benennungskonvention für Richtlinien für bedingten Zugriff.

Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Dev Box-Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihrer Organisation aus.

Unter Zielressourcen>Cloud-Apps>einschließen wählen Sie Microsoft Developer Portal>, Fidalgo dataplane public> und Windows Azure Service Management API aus.

Wählen Sie unter Zugriffssteuerungen die Option "Zugriff zulassen" und dann "Auswählen" aus.

Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

Wählen Sie Erstellen aus, um Ihre Richtlinie zu erstellen.

Vergewissern Sie sich, dass Ihre Richtlinie wie erwartet funktioniert, indem Sie den Modus „Nur Bericht“ verwenden. Vergewissern Sie sich, dass die Richtlinie ordnungsgemäß funktioniert, und aktivieren Sie sie dann.

Achtung

Die Fehlkonfiguration einer Blockierungsrichtlinie kann dazu führen, dass Organisationen ausgesperrt werden. Sie können Konten für den Notfallzugriff konfigurieren, um eine mandantenweite Kontosperrung zu verhindern. Im unwahrscheinlichen Szenario, dass alle Administratoren aus Ihrem Mandanten gesperrt sind, können Sie Ihr Administratorkonto für den Notfallzugriff verwenden, um sich beim Mandanten anzumelden, um Schritte zum Wiederherstellen des Zugriffs auszuführen.

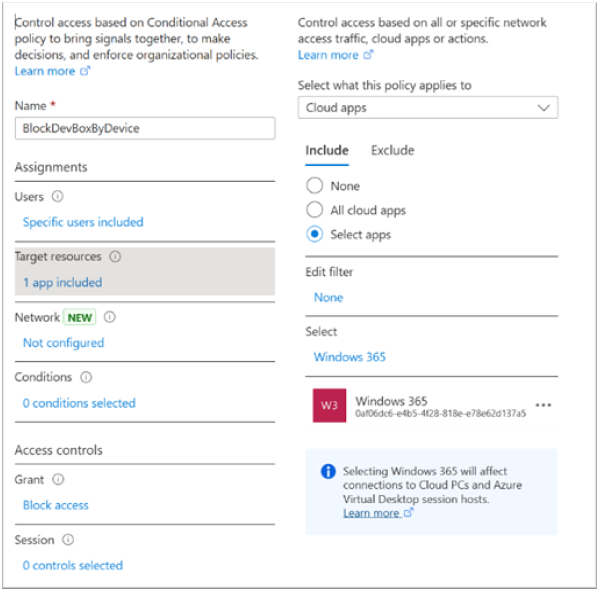

Apps, die für Dev Box erforderlich sind

In der folgenden Tabelle werden die Apps beschrieben, die für Dev Box relevant sind. Sie können Richtlinien für bedingten Zugriff an die Anforderungen Ihrer Organisation anpassen, indem Sie diese Apps zulassen oder blockieren.

| App-Name | App-ID | Beschreibung |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Wird verwendet, wenn Microsoft Remote Desktop geöffnet wird, um die Liste der Ressourcen für den Benutzer abzurufen, und wenn Benutzer Aktionen für ihr Entwicklungsfeld initiieren, z. B. "Neu starten". |

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Wird verwendet, um sich während der Verbindung beim Gateway zu authentifizieren und wenn der Client Diagnoseinformationen an den Dienst sendet. Kann auch als Windows Virtual Desktop angezeigt werden. |

| Microsoft-Remotedesktop | a4a365df-50f1-4397-bc59-1a1564b8bb9c | Wird verwendet, um Benutzer beim Entwicklerfeld zu authentifizieren. Erforderlich, wenn Sie einmaliges Anmelden in einer Bereitstellungsrichtlinie konfigurieren. |

| Windows Cloud-Anmeldung | 270efc09-cd0d-444b-a71f-39af4910ec45 | Wird verwendet, um Benutzer beim Entwicklerfeld zu authentifizieren. Diese App ersetzt die Microsoft-Remotedesktop-App. Erforderlich, wenn Sie einmaliges Anmelden in einer Bereitstellungsrichtlinie konfigurieren. |

| Windows Azure Dienstverwaltungs-API | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | Wird verwendet, um DevCenter-Projekte abzufragen, in denen der Benutzer Dev-Boxen erstellen kann. |

| Fidalgo Dataplane Public | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | Wird zum Verwalten von Entwicklungsfeldern und anderen DevCenter-Ressourcen über die DevCenter-REST-APIs, die Azure CLI oder das Microsoft-Entwicklerportal verwendet. |

| Microsoft-Entwicklerportal | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | Wird verwendet, um sich bei der Web-App des Microsoft-Entwicklerportals anzumelden. |

Sie können Apps basierend auf Ihren Anforderungen zulassen. Beispielsweise können Sie Fidalgo Dataplane Public zulassen, um die Verwaltung von DevBoxes mithilfe der DevCenter-REST-APIs, der Azure CLI oder des Microsoft-Entwicklerportals zu erlauben. In der folgenden Tabelle sind die Apps aufgeführt, die in gängigen Szenarien verwendet werden.

| Anwendung | Sich anmelden und Entwicklungsumgebungen im Entwicklerportal verwalten | Dev-Box-Verwaltung (Erstellen/Löschen/Beenden usw.) | Herstellen einer Verbindung über den Browser | Herstellen einer Verbindung mit Remotedesktop |

|---|---|---|---|---|

| Microsoft-Entwicklerportal | ||||

| Fidalgo Dataplane Public | ||||

| Windows Azure Dienstverwaltungs-API | ||||

| Windows 365 | ||||

| Azure Virtual Desktop | ||||

| Microsoft-Remotedesktop |

Weitere Informationen zum Konfigurieren von Richtlinien für bedingten Zugriff finden Sie unter "Bedingter Zugriff": Benutzer, Gruppen und Workloadidentitäten.