Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Eine Richtlinie für bedingten Zugriff umfasst eine Benutzer-, Gruppen-, Agent- oder Workload-Identitätszuweisung als eines der Signale im Entscheidungsprozess. Diese Identitäten können in Richtlinien für bedingten Zugriff eingeschlossen oder davon ausgeschlossen werden. Die Microsoft Entra-ID wertet alle Richtlinien aus und stellt sicher, dass alle Anforderungen erfüllt sind, bevor der Zugriff gewährt wird.

Einschließen von Benutzern

Diese Liste enthält in der Regel alle Benutzer, die eine Organisation in einer Richtlinie für bedingten Zugriff anvisiert.

Die folgenden Optionen stehen beim Erstellen einer Richtlinie für bedingten Zugriff zur Verfügung.

- Keine

- Es sind keine Benutzer ausgewählt.

- Alle Benutzer

- Alle Benutzer im Verzeichnis, einschließlich B2B-Gäste.

- Auswählen von „Benutzer und Gruppen“

- Gastbenutzer oder externe Benutzer

- Mit dieser Auswahl können Sie Richtlinien für bedingten Zugriff auf bestimmte Gast- oder externe Benutzertypen und Mandanten mit diesen Benutzern ausrichten. Es können verschiedene Typen von Gastbenutzern oder externen Benutzern ausgewählt werden, und es ist eine Mehrfachauswahl möglich:

- B2B Collaboration-Gastbenutzer

- B2B Collaboration-Mitgliederbenutzer

- B2B Direct Connect-Benutzer

- Lokale Gastbenutzer, z. B. Benutzer, die zum Basismandanten gehören und deren Benutzertypattribut auf Gast festgelegt ist

- Dienstanbieterbenutzer, z. B. ein Cloudlösungsanbieter (Cloud Solution Provider, CSP)

- Andere externe Benutzer oder Benutzer, die nicht durch die Auswahl der anderen Benutzertypen repräsentiert werden

- Für die ausgewählten Benutzertypen können Sie einen oder mehrere Mandanten angeben, oder Sie können alle Mandanten angeben.

- Mit dieser Auswahl können Sie Richtlinien für bedingten Zugriff auf bestimmte Gast- oder externe Benutzertypen und Mandanten mit diesen Benutzern ausrichten. Es können verschiedene Typen von Gastbenutzern oder externen Benutzern ausgewählt werden, und es ist eine Mehrfachauswahl möglich:

- Verzeichnisrollen

- Ermöglicht Administratoren, bestimmte integrierte Verzeichnisrollen auszuwählen, um die Richtlinienzuweisung zu bestimmen. Beispielsweise können Organisationen eine restriktivere Richtlinie für Benutzer erstellen, denen aktiv eine privilegierte Rolle zugewiesen ist. Andere Rollentypen werden nicht unterstützt, einschließlich Rollen und benutzerdefinierte Rollen, die auf den Bereich der Verwaltungseinheit bezogen sind.

- Mit bedingtem Zugriff können Administratoren einige Rollen auswählen, die als veraltet aufgeführt sind. Diese Rollen werden weiterhin in der zugrunde liegenden API angezeigt, und Administratoren können Richtlinien auf sie anwenden.

- Ermöglicht Administratoren, bestimmte integrierte Verzeichnisrollen auszuwählen, um die Richtlinienzuweisung zu bestimmen. Beispielsweise können Organisationen eine restriktivere Richtlinie für Benutzer erstellen, denen aktiv eine privilegierte Rolle zugewiesen ist. Andere Rollentypen werden nicht unterstützt, einschließlich Rollen und benutzerdefinierte Rollen, die auf den Bereich der Verwaltungseinheit bezogen sind.

- Benutzer und Gruppen

- Ermöglicht das Einbeziehen bestimmter Gruppen von Benutzern. Beispielsweise können Organisationen eine Gruppe auswählen, die alle Mitglieder der Personalabteilung enthält, wenn eine HR-App als Cloud-App ausgewählt wurde. Als Gruppe gilt eine beliebige Benutzergruppe in Microsoft Entra ID, einschließlich dynamischer oder zugewiesener Sicherheits- und Verteilungsgruppen. Die Richtlinie wird auf geschachtelte Benutzer*innen und Gruppen angewendet.

- Gastbenutzer oder externe Benutzer

Wichtig

Wenn Sie auswählen, welche Benutzer und Gruppen in einer Richtlinie für bedingten Zugriff enthalten sind, gibt es eine Beschränkung auf die Anzahl einzelner Benutzer, die direkt zu einer Richtlinie für bedingten Zugriff hinzugefügt werden können. Wenn viele einzelne Benutzer einer Richtlinie für bedingten Zugriff hinzugefügt werden müssen, platzieren Sie sie in einer Gruppe, und weisen Sie die Gruppe der Richtlinie zu.

Wenn Benutzer oder Gruppen zu mehr als 2048 Gruppen gehören, wird ihr Zugriff möglicherweise blockiert. Diese Begrenzung gilt sowohl für die direkte als auch für die geschachtelte Gruppenmitgliedschaft.

Warnung

Richtlinien für bedingten Zugriff unterstützen keine Benutzer, denen eine Verzeichnisrolle zugewiesen wurde, die auf eine administrative Einheit oder Verzeichnisrollen ausgerichtet ist, die direkt auf ein Objekt ausgerichtet sind, z. B. über benutzerdefinierte Rollen.

Hinweis

Bei der Zielausrichtung von Richtlinien für externe B2B Direct Connect-Nutzer werden diese Richtlinien auf B2B-Kollaborationsbenutzer angewendet, die auf Teams oder SharePoint Online zugreifen und auch für B2B Direct Connect berechtigt sind. Das gleiche gilt für Richtlinien, die auf die Zusammenarbeit mit externen B2B-Benutzern abzielen, was bedeutet, dass B2B-Richtlinien für die Zusammenarbeit angewendet werden, wenn Benutzer auf freigegebene Teams-Kanäle zugreifen und zudem eine Gastbenutzerrolle im Mandanten besitzen.

Ausschließen von Benutzern

Wenn Organisationen Benutzer*innen oder Gruppen sowohl ein- als auch ausschließen, werden die betreffenden Benutzer*innen oder Gruppen von der Richtlinie ausgeschlossen. Die Ausschlussaktion hat Vorrang vor der Einschließen-Aktion in einer Richtlinie. Ausschlüsse werden häufig für Notfallzugriffskonten oder Break-Glass-Konten verwendet. Weitere Informationen zu Notfallzugriffskonten und warum sie wichtig sind, finden Sie in den folgenden Artikeln:

- Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID

- Erstellen einer resilienten Verwaltungsstrategie für die Zugriffssteuerung in Microsoft Entra ID

Die folgenden Optionen stehen zum Ausschluss beim Erstellen einer Richtlinie für bedingten Zugriff zur Verfügung.

- Gastbenutzer oder externe Benutzer

- Diese Auswahl bietet mehrere Optionen, mit denen Sie Richtlinien für bedingten Zugriff auf bestimmte Typen von Gastbenutzern oder externen Benutzern sowie auf bestimmte Mandanten anwenden können, die diese Benutzertypen enthalten. Es können verschiedene Typen von Gastbenutzern oder externen Benutzern ausgewählt werden, und es ist eine Mehrfachauswahl möglich:

- B2B Collaboration-Gastbenutzer

- B2B Collaboration-Mitgliederbenutzer

- B2B Direct Connect-Benutzer

- Lokale Gastbenutzer, z. B. Benutzer, die zum Basismandanten gehören und deren Benutzertypattribut auf Gast festgelegt ist

- Dienstanbieterbenutzer, z. B. ein Cloudlösungsanbieter (Cloud Solution Provider, CSP)

- Andere externe Benutzer oder Benutzer, die nicht durch die Auswahl der anderen Benutzertypen repräsentiert werden

- Für die ausgewählten Benutzertypen können Sie einen oder mehrere Mandanten angeben, oder Sie können alle Mandanten angeben.

- Diese Auswahl bietet mehrere Optionen, mit denen Sie Richtlinien für bedingten Zugriff auf bestimmte Typen von Gastbenutzern oder externen Benutzern sowie auf bestimmte Mandanten anwenden können, die diese Benutzertypen enthalten. Es können verschiedene Typen von Gastbenutzern oder externen Benutzern ausgewählt werden, und es ist eine Mehrfachauswahl möglich:

- Verzeichnisrollen

- Ermöglicht Administratoren, bestimmte Microsoft Entra-Verzeichnisrollen auszuwählen, die zum Bestimmen der Zuweisung verwendet werden.

- Benutzer und Gruppen

- Ermöglicht das Einbeziehen bestimmter Gruppen von Benutzern. Beispielsweise können Organisationen eine Gruppe auswählen, die alle Mitglieder der Personalabteilung enthält, wenn eine HR-App als Cloud-App ausgewählt wurde. Als Gruppe gilt eine beliebige Gruppe in Microsoft Entra ID, einschließlich dynamischer oder zugewiesener Sicherheits- und Verteilungsgruppen. Die Richtlinie wird auf geschachtelte Benutzer*innen und Gruppen angewendet.

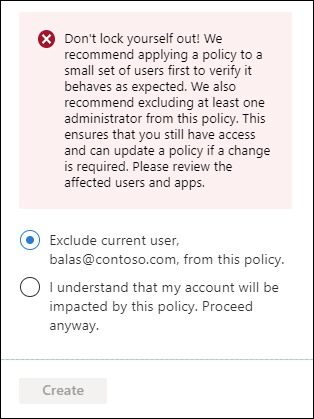

Verhindern der Administratorsperrung

Um die Administratorsperre zu verhindern, wird beim Erstellen einer Richtlinie, die auf alle Benutzer und alle Apps angewendet wird, die folgende Warnung angezeigt.

Sperren Sie sich nicht aus! Wir empfehlen, die Richtlinie zuerst auf eine kleine Gruppe von Benutzern anzuwenden und zu überprüfen, ob sie sich erwartungsgemäß verhält. Außerdem wird empfohlen, mindestens einen Administrator von dieser Richtlinie auszuschließen. So wird sichergestellt, dass Sie weiterhin Zugriff haben und die Richtlinie bei Bedarf aktualisieren können. Überprüfen Sie die betroffenen Benutzer und Apps.

Standardmäßig bietet die Richtlinie eine Option zum Ausschließen des aktuellen Benutzers, aber ein Administrator kann ihn außer Kraft setzen, wie in der folgenden Abbildung dargestellt.

Wenn Sie vom Zugang ausgeschlossen sind, lesen Sie Was tun, wenn Sie ausgeschlossen sind?

Zugriff externer Partner

Richtlinien für bedingten Zugriff, die für externe Benutzer bestimmt sind, können den Zugriff des Dienstanbieters beeinträchtigen, z. B. präzise delegierte Administratorrechte. Weitere Informationen finden Sie in der Einführung in granulare delegierte Administratorrechte (GDAP). Verwenden Sie für Richtlinien, die für Mandanten des Dienstanbieters vorgesehen sind, den externen Benutzertyp Dienstanbieterbenutzer, der in den Auswahloptionen Gastbenutzer oder externe Benutzer verfügbar ist.

Agents (Vorschau)

Agents sind erstklassige Konten innerhalb der Microsoft Entra-ID, die eindeutige Identifikations- und Authentifizierungsfunktionen für KI-Agents bereitstellen. Richtlinien für bedingten Zugriff, die auf diese Objekte abzielen, weisen spezifische Empfehlungen auf, die im Artikel "Bedingter Zugriff" und "Agentidentitäten" behandelt werden.

Die Richtlinie kann auf einen bestimmten Bereich beschränkt werden:

- Alle Agentidentitäten

- Auswählen von Agents, die als Benutzer fungieren

- Auswählen von Agentidentitäten basierend auf Attributen

- Auswählen einzelner Agentidentitäten

Workloadidentitäten

Eine Workloadidentität ist eine Identität, die einer Anwendung oder einem Dienstprinzipal den Zugriff auf Ressourcen ermöglicht, manchmal im Kontext eines Benutzers. Richtlinien für bedingten Zugriff können auf Dienstprinzipale mit nur einem Mandanten angewendet werden, die in Ihrem Mandanten registriert sind. Nicht von Microsoft stammende SaaS- und mehrinstanzenfähige Apps liegen außerhalb des Gültigkeitsbereichs. Verwaltete Identitäten werden durch die Richtlinie nicht abgedeckt.

Organisationen können gezielt bestimmte Workloadidentitäten in die Richtlinie aufnehmen oder davon ausschließen.

Weitere Informationen finden Sie im Artikel Bedingter Zugriff für Workloadidentitäten.