Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Azure Developer CLI (azd) optimiert die CI/CD-Einrichtung mit dem azd pipeline config Befehl. Dieser Befehl verwendet Pipelinedefinitionsdateien, die in azd Vorlagen enthalten sind, um bereitstellungs- und Bereitstellungspipelinen für Ihre App-Ressourcen in Azure zu automatisieren. Durch die Integration von Vorlagen und Pipelines azd ist eine nahtlose CI/CD-Erfahrung möglich, sodass Sie sich auf die Entwicklung konzentrieren und gleichzeitig konsistente, zuverlässige Bereitstellungen sicherstellen können.

Pipelinefeatures

Wenn Sie den azd pipeline config Befehl ausführen, führt azd die folgenden Schritte aus, um eine CI/CD-Pipeline einzurichten:

- Authentifizieren mit Azure: Bestätigt, dass Sie angemeldet sind und über die erforderlichen Berechtigungen verfügen.

- Wählen Sie CI/CD-Plattform aus: Fordert Sie auf, zwischen GitHub-Aktionen oder Azure-Pipelines auszuwählen.

- Repository konfigurieren: Führt Sie dabei, eine Verbindung zu einem Repository herzustellen oder eines zu erstellen.

- Dienstprinzipal einrichten: Erstellt und konfiguriert automatisch einen Dienstprinzipal für die sichere Bereitstellung.

-

Authentifizierung konfigurieren:

- Für GitHub: Richtet OpenID Connect (OIDC) oder Clientanmeldeinformationen ein.

- Für Azure-Pipelines: Richtet Clientanmeldeinformationen ein und fordert ein persönliches Zugriffstoken (PERSONAL Access Token, PAT) an.

-

Bereitstellen von Pipelinedateien: Kopiert die entsprechenden Pipelinedefinitionsdateien (

azure-dev.yml) aus der Vorlage in Ihr Repository. - Festlegen von Pipelinevariablen und geheimen Schlüsseln: Konfiguriert erforderliche Variablen und geheime Schlüssel für die Bereitstellung.

- Commit und Pushänderungen: Commits und Pushen der Pipelinekonfiguration an Ihr Repository.

- Ausführen der Triggerpipeline: Erstellt oder aktualisiert Azure-Ressourcen und stellt Ihre App bereit.

Plattformspezifische Details

Der azd pipeline config Befehl unterstützt sowohl GitHub-Aktionen als auch Azure-Pipelines, die jeweils eindeutige Überlegungen enthalten:

GitHub-Aktionen:

- Funktioniert mit Repositorys, die auf GitHub gehostet werden.

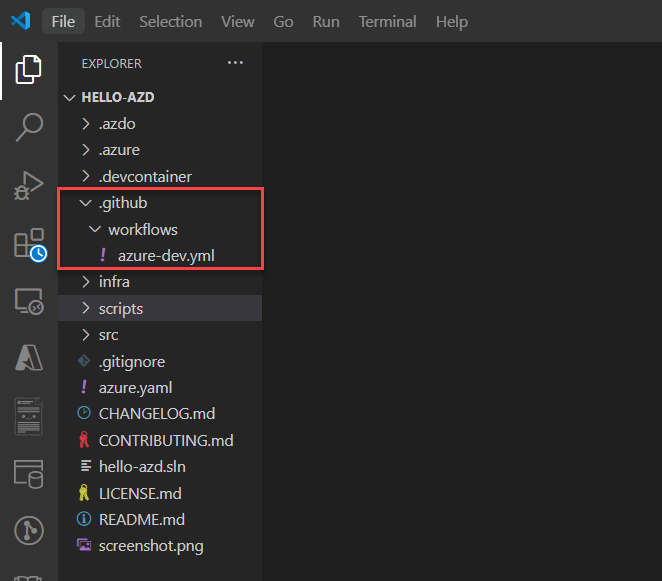

- Verwendet das

.github/workflowsVerzeichnis für dieazure-dev.ymlKonfigurationsdatei. - Unterstützt OpenID Connect (OIDC) standardmäßig für die sichere Authentifizierung.

- Kann Clientanmeldeinformationen als alternative Authentifizierungsmethode verwenden.

Azure-Pipelines:

- Funktioniert mit Repositorys, die in Azure-Pipelines gehostet werden.

- Verwendet das

.azuredevops/pipelinesoder.azdo/pipelinesVerzeichnis für dieazure-dev.ymlKonfigurationsdatei. - Verwendet Clientanmeldeinformationen für die Authentifizierung (OIDC wird derzeit nicht unterstützt).

- Erfordert ein persönliches Zugriffstoken (PAT) mit bestimmten Berechtigungen.

- Unterstützt geschützte Hauptbranches durch Pull-Request-Workflows.

Vorlagenintegration

Azure Developer CLI-Vorlagen können vorkonfigurierte CI/CD-Pipelinedefinitionsdateien (azure-dev.yml) enthalten, die mit dem azd pipeline config Befehl kompatibel sind. Wenn Sie eine Vorlage klonen, können Sie sofort ausführen azd pipeline config , um Ihre CI/CD-Pipeline einzurichten, ohne Konfigurationsdateien von Grund auf neu zu erstellen.

Vorlagen können auch angepasste Pipelinekonfigurationen mit mehr Variablen, geheimen Schlüsseln und umgebungsspezifischen Einstellungen über die azure.yaml Datei enthalten, wodurch die Pipeline einfach an verschiedene Projektanforderungen angepasst werden kann.

Beispielworkflow

Ein typischer Workflow für die Verwendung azd pipeline config umfasst:

- Klonen Sie das gewünschte

azdVorlagen-Repository auf Ihrem lokalen Computer. - Führen Sie den

azd pipeline configBefehl aus, und folgen Sie den Anweisungen, um Die Pipeline einzurichten. Die erste Ausführung stellt erforderliche Azure-Ressourcen bereit und löst einen Workflow aus, um Ihre App bereitzustellen. - Nachdem die Pipeline erstellt wurde, schreiben Sie Änderungen fest und übertragen Sie diese in das Repository, um die Bereitstellungspipeline auszulösen und Ihre App zu aktualisieren.

- Überwachen Sie die Pipelineausführung auf der CI/CD-Plattform, um erfolgreiche Bereitstellungen zu gewährleisten oder Probleme zu beheben.

Erkunden Sie detaillierte Workflows für jede Plattform:

- Erstellen einer CI/CD-Pipeline mithilfe von GitHub-Aktionen

- Erstellen einer CI/CD-Pipeline mit Azure Pipelines

Erfahren Sie, wie Sie eigene Pipelinedefinitionsdateien erstellen oder erweiterte Konfigurationen erkunden: