Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieses Lernprogramm führt Sie durch den Prozess der Bereitstellung von WebLogic Server (WLS) mit Azure Application Gateway.

Der Lastenausgleich ist ein wesentlicher Bestandteil der Migration Ihres Oracle WebLogic Server-Clusters zu Azure. Die einfachste Lösung besteht darin, die integrierte Unterstützung für Azure Application Gateway zu verwenden. Das App-Gateway ist bestandteil der WebLogic Cluster-Unterstützung in Azure. Eine Übersicht über die WebLogic Cluster-Unterstützung in Azure finden Sie unter Was ist Oracle WebLogic Server in Azure?.

In diesem Tutorial erfahren Sie, wie Sie:

- Auswählen, wie das TLS/SSL-Zertifikat für das App-Gateway bereitgestellt werden soll

- Bereitstellen von WebLogic Server mit Azure Application Gateway in Azure

- Überprüfen der erfolgreichen Bereitstellung von WLS und App Gateway

Voraussetzungen

OpenSSL auf einem Computer, auf dem eine UNIX-ähnliche Befehlszeilenumgebung ausgeführt wird.

Obwohl es andere Tools für die Zertifikatverwaltung gibt, verwendet dieses Lernprogramm OpenSSL. OpenSSL ist mit vielen GNU/Linux-Distributionen wie Ubuntu gebündelt.

Ein aktives Azure-Abonnement.

- Wenn Sie nicht über ein Azure-Abonnement verfügen, erstellen Sie ein kostenloses Konto.

Die Möglichkeit, das Angebot zum konfigurierten WebLogic Server-Cluster auf Azure-VMs bereitzustellen, wird im Abschnitt „Welche Lösungen gibt es für die Ausführung von Oracle WebLogic Server auf Azure-VMs?“ beschrieben. Die anderen Angebote für virtuelle Maschinen (VM) unterstützen keine automatische Integration des Azure Application Gateway. Die Schritte in diesem Artikel gelten nur für Angebote, die die automatische Integration des Azure-Anwendungsgateways unterstützen.

Anmerkung

Das WLS on Azure Kubernetes Service (AKS)-Angebot bietet vollständige Unterstützung für Azure Application Gateway. Weitere Informationen finden Sie unter Bereitstellen einer Java-Anwendung mit WebLogic Server auf einem Azure Kubernetes Service (AKS)-Cluster.

Migrationskontext

Hier sind einige Punkte, die Sie beim Migrieren lokaler WLS-Installationen und des Azure-Anwendungsgateways berücksichtigen sollten. Obwohl die Schritte dieses Lernprogramms die einfachste Möglichkeit sind, ein Lastenausgleichsmodul vor Ihrem WLS-Cluster in Azure zu platzieren, gibt es viele weitere Möglichkeiten, dies zu tun. In dieser Liste sind einige weitere Punkte aufgeführt, die Sie berücksichtigen sollten.

- Wenn Sie über eine vorhandene Lastenausgleichslösung verfügen, stellen Sie sicher, dass das Azure-Anwendungsgateway seine Funktionen erfüllt oder überschreitet. Eine Zusammenfassung der Funktionen des Azure-Anwendungsgateways im Vergleich zu anderen Azure-Lastenausgleichslösungen finden Sie unter Übersicht über Lastenausgleichsoptionen in Azure.

- Wenn Ihre vorhandene Lastenausgleichslösung Sicherheit vor allgemeinen Exploits und Sicherheitsrisiken bietet, erfüllt Das Anwendungsgateway Ihre Anforderungen. Die integrierte Web Application Firewall (WAF) von Application Gateway implementiert die Kernregelsätze von OWASP (Open Web Application Security Project). Weitere Informationen zur WAF-Unterstützung in Application Gateway finden Sie unter Azure Application Gateway-Funktionen im Abschnitt Web Application Firewall.

- Wenn Ihre vorhandene Lastenausgleichslösung end-to-End TLS/SSL-Verschlüsselung erfordert, müssen Sie nach den Schritten in diesem Handbuch weitere Konfigurationen ausführen. Weitere Informationen finden Sie in der Übersicht über TLS-Beendigung und End-to-End-TLS mit Application Gateway im Abschnitt End-to-End-TLS-Verschlüsselung sowie in der Oracle-Dokumentation zur Konfiguration von SSL in Oracle Fusion Middleware.

- Wenn Sie die Cloud optimieren, erfahren Sie in diesem Leitfaden, wie Sie mit Azure App Gateway und WLS von Grund auf neu beginnen.

- Eine umfassende Umfrage zur Migration von WebLogic Server zu virtuellen Azure-Computern finden Sie unter Migrieren von WebLogic Server-Anwendungen zu virtuellen Azure-Computern.

Bereitstellung von WebLogic Server mit Application Gateway auf Azure

In diesem Abschnitt erfahren Sie, wie Sie einen WLS-Cluster mit Azure Application Gateway bereitstellen, der automatisch als Lastenausgleich für die Clusterknoten erstellt wurde. Das Anwendungsgateway verwendet das bereitgestellte TLS/SSL-Zertifikat für die TLS/SSL-Beendigung. Ausführlichere Informationen zur TLS-/SSL-Terminierung mit Application Gateway finden Sie in der Übersicht über TLS-Beendigung und End-to-End-TLS mit Application Gateway.

Führen Sie die folgenden Schritte aus, um den WLS-Cluster und das Anwendungsgateway zu erstellen.

Beginnen Sie mit der Bereitstellung eines konfigurierten WLS-Clusters, wie in der Oracle-Dokumentation beschrieben, kehren Sie jedoch wie hier gezeigt zu dieser Seite zurück, wenn Sie das Azure-Anwendungsgateway erreichen.

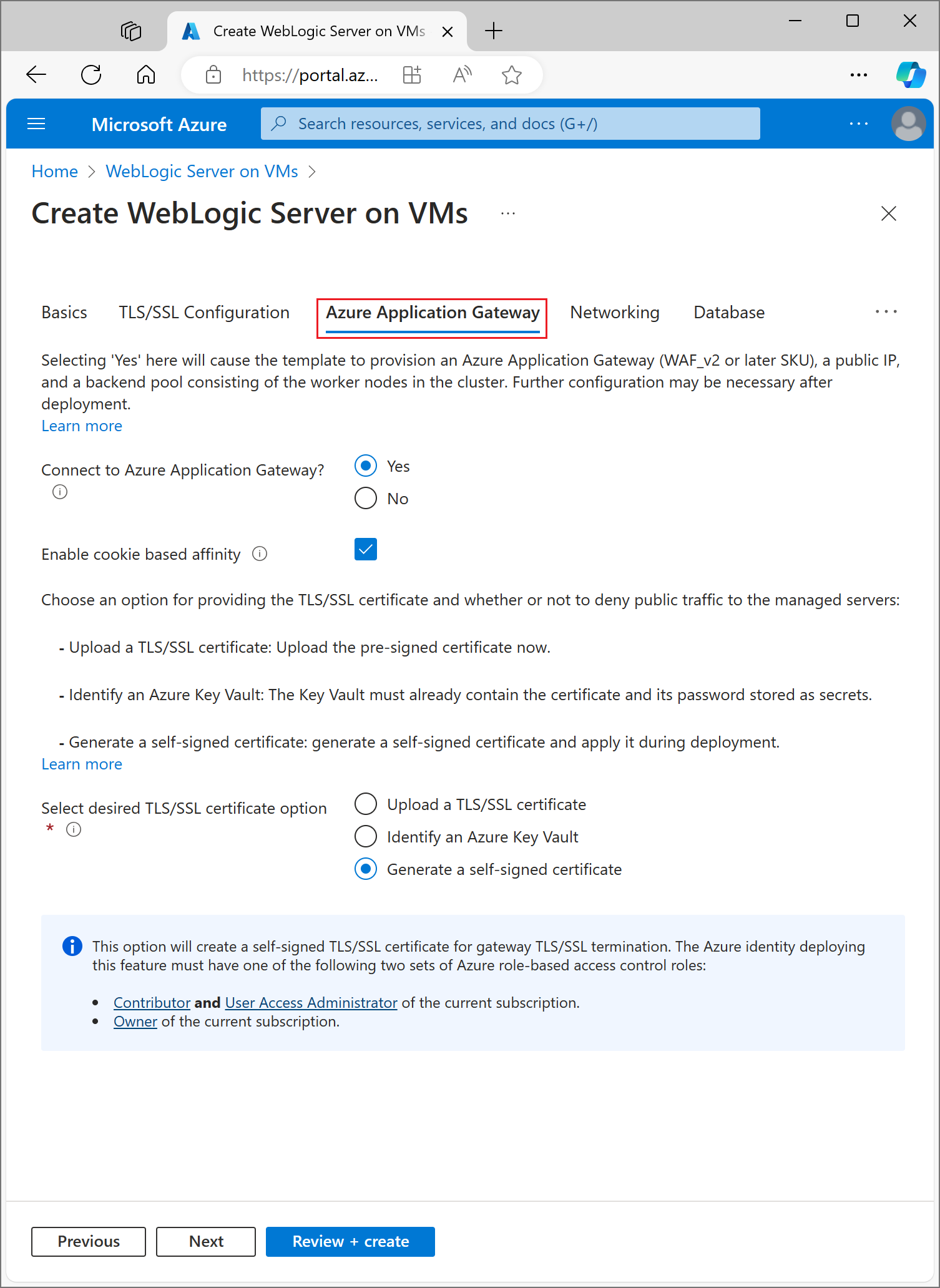

Screenshot des Azure-Portals

Auswählen, wie das TLS/SSL-Zertifikat für das App-Gateway bereitgestellt werden soll

Sie haben mehrere Optionen, um das TLS/SSL-Zertifikat für das Anwendungsgateway bereitzustellen, kann jedoch nur ein Zertifikat auswählen. In diesem Abschnitt werden die einzelnen Optionen erläutert, damit Sie die beste Option für Ihre Bereitstellung auswählen können.

Option 1: Hochladen eines TLS/SSL-Zertifikats

Diese Option eignet sich für Produktionsworkloads, bei denen das App-Gateway dem öffentlichen Internet gegenübersteht, oder für Intranetworkloads, die TLS/SSL erfordern. Wenn Sie diese Option auswählen, wird automatisch ein Azure Key Vault bereitgestellt, um das vom App-Gateway verwendete TLS/SSL-Zertifikat zu enthalten.

Führen Sie die folgenden Schritte aus, um ein vorhandenes, signiertes TLS/SSL-Zertifikat hochzuladen:

- Führen Sie die Schritte ihres Zertifikatausstellers aus, um ein kennwortgeschütztes TLS/SSL-Zertifikat zu erstellen und den DNS-Namen für das Zertifikat anzugeben. Die Entscheidung zwischen einem Platzhalterzertifikat und einem Einzelnamenzertifikat wird in diesem Dokument nicht erläutert. Beides funktioniert hier.

- Exportieren Sie das Zertifikat von Ihrem Aussteller mithilfe des PFX-Dateiformats, und laden Sie es auf Ihren lokalen Computer herunter. Wenn Ihr Aussteller den Export als PFX nicht unterstützt, sind Tools zum Konvertieren vieler Zertifikatformate in das PFX-Format vorhanden.

- Füllen Sie den Bereich "Grundlagen " vollständig aus.

- Wählen Sie den Abschnitt Azure Application Gateway aus.

- Wählen Sie neben Connect to Azure Application Gateway (Mit Azure Application Gateway verbinden) die Option Ja aus.

- Wählen Sie "TLS/SSL-Zertifikat hochladen" aus.

- Wählen Sie für das Feld SSL-Zertifikat das Dateibrowsersymbol aus. Navigieren Sie zum heruntergeladenen Zertifikat im PFX-Format, und wählen Sie Öffnen aus.

- Geben Sie in den Feldern Kennwort und Kennwort bestätigen das Kennwort für das Zertifikat ein.

- Wählen Sie Weiteraus.

- Wählen Sie aus, ob direkter öffentlicher Datenverkehr für die Knoten der verwalteten Server verweigert werden soll. Wenn Sie "Ja" auswählen, sind die verwalteten Server nur über das App-Gateway zugänglich.

Dns-Konfiguration auswählen

TLS/SSL-Zertifikate werden einem DNS-Domänennamen zugeordnet, wenn der Zertifikataussteller sie ausgibt. Führen Sie die Schritte, die in diesem Abschnitt beschrieben sind, aus, um die Bereitstellung mit dem DNS-Namen für das Zertifikat zu konfigurieren. Sie müssen in der Bereitstellungs-UI weit genug sein, damit Sie bereits eine Ressourcengruppe und ein virtuelles Netzwerk für die Bereitstellung ausgewählt haben.

Sie können eine bereits erstellte DNS-Zone verwenden oder die Bereitstellung aktivieren, um eine für Sie zu erstellen. Informationen zum Erstellen einer DNS-Zone finden Sie in der Schnellstartanleitung: Erstellen einer Azure DNS-Zone und eines Eintrags mithilfe des Azure-Portals.

Verwenden einer vorhandenen Azure DNS-Zone

Führen Sie die folgenden Schritte aus, um eine vorhandene Azure DNS-Zone mit dem App-Gateway zu verwenden:

- Wählen Sie neben Configure Custom DNS Alias (Benutzerdefinierten DNS-Alias konfigurieren) die Option Ja aus.

- Wählen Sie neben Use an existing Azure DNS Zone (Vorhandene Azure DNS-Zone verwenden) die Option Ja aus.

- Geben Sie neben DNS Zone Name (Name der DNS-Zone) den Namen der Azure DNS-Zone ein.

- Geben Sie die Ressourcengruppe ein, die die Azure DNS-Zone aus dem vorherigen Schritt enthält.

Anmerkung

Die hostnamen, die Sie innerhalb der DNS-Zone definieren, müssen öffentlich aufgelöst werden können, bevor sie das Angebot bereitstellen.

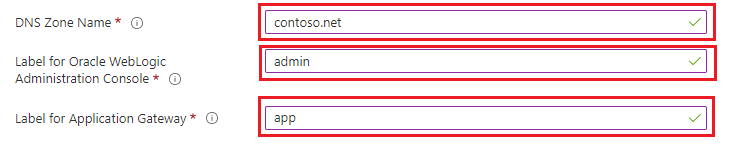

Aktivieren der Bereitstellung zum Erstellen einer neuen Azure DNS-Zone

Führen Sie die folgenden Schritte aus, um eine Azure DNS-Zone für die Verwendung mit dem App-Gateway zu erstellen:

- Wählen Sie neben Configure Custom DNS Alias (Benutzerdefinierten DNS-Alias konfigurieren) die Option Ja aus.

- Wählen Sie neben Use an existing Azure DNS Zone (Vorhandene Azure DNS-Zone verwenden) die Option Nein aus.

- Geben Sie neben DNS Zone Name (Name der DNS-Zone) den Namen der Azure DNS-Zone ein. In derselben Ressourcengruppe wie WLS wird eine neue DNS-Zone erstellt.

Geben Sie abschließend die Namen für die untergeordneten DNS-Zonen an. Die Bereitstellung erstellt zwei untergeordnete DNS-Zonen für die Verwendung mit WLS: eine für die Administratorkonsole und eine für das App-Gateway. Wenn beispielsweise der DNS-Zonenname-Wertcontoso.net ist, können Sie Administrator und App als Namen eingeben. Die Verwaltungskonsole wäre bei admin.contoso.net verfügbar, und das App-Gateway wäre unter app.contoso.netverfügbar. Vergessen Sie nicht, die DNS-Delegierung einzurichten, wie in Delegierung von DNS-Zonen mit Azure DNSbeschrieben.

Die anderen Optionen für die Bereitstellung eines TLS/SSL-Zertifikats für das App-Gateway finden Sie in den folgenden Abschnitten. Wenn Sie mit Ihrer ausgewählten Option zufrieden sind, können Sie mit dem Abschnitt "Weiter mit der Bereitstellung" fortfahren.

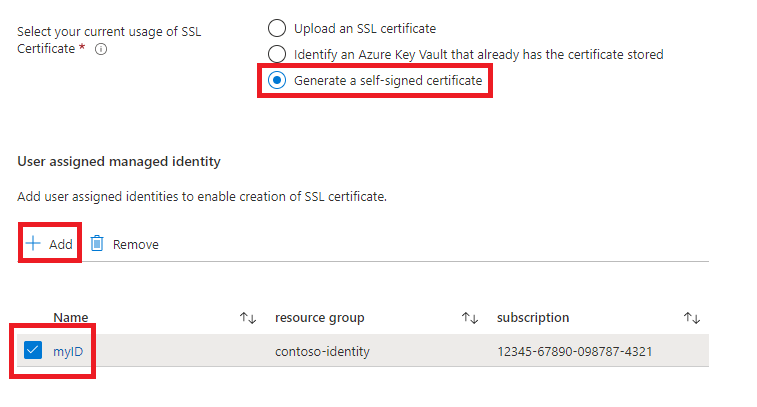

Option 2: Generieren eines selbstsignierten Zertifikats

Diese Option eignet sich nur für Testeinsätze und Entwicklungseinsätze. Bei dieser Option werden sowohl ein Azure Key Vault- als auch ein selbstsigniertes Zertifikat automatisch erstellt, und das Zertifikat wird dem App-Gateway bereitgestellt.

Gehen Sie wie folgt vor, um die Bereitstellung dazu zu veranlassen, die folgenden Aktionen auszuführen:

- Wählen Sie im Abschnitt Azure Application Gateway die Option Generate a self-signed certificate (Selbstsigniertes Zertifikat generieren) aus.

- Wählen Sie eine vom Benutzer zugewiesene verwaltete Identität aus. Diese Auswahl ist erforderlich, um die Bereitstellung zur Erstellung des Azure Key Vaults und des Zertifikats zu ermöglichen.

- Falls Sie noch nicht über eine benutzerseitig zugewiesene verwaltete Identität verfügen, wählen Sie Hinzufügen aus, um den Erstellungsprozess zu starten.

- Um eine vom Benutzer zugewiesene verwaltete Identität zu erstellen, führen Sie die Schritte im Abschnitt Erstellen einer vom Benutzer zugewiesenen verwalteten Identität des Abschnitts Erstellen, Auflisten, Löschen oder Zuweisen einer Rolle zu einer vom Benutzer zugewiesenen verwalteten Identität mithilfe des Azure-Portalsdurch. Nachdem Sie die vom Benutzer zugewiesene verwaltete Identität ausgewählt haben, stellen Sie sicher, dass das Kontrollkästchen neben der vom Benutzer zugewiesenen verwalteten Identität aktiviert ist.

Screenshot des Azure-Portals

Weiter mit der Bereitstellung

Nun können Sie mit den anderen Aspekten der WLS-Bereitstellung fortfahren, wie in der Oracle-Dokumentation beschrieben. Wenn Sie mit Ihrer Konfiguration zufrieden sind, wählen Sie "Überprüfen" und dann "Erstellen" aus.

Die Bereitstellung kann je nach Netzwerkbedingungen und anderen Faktoren bis zu 15 Minuten dauern.

Überprüfen der erfolgreichen Bereitstellung von WLS und App Gateway

In diesem Abschnitt wird eine Technik zum schnellen Überprüfen der erfolgreichen Bereitstellung des WLS-Clusters und des Anwendungsgateways gezeigt.

Wenn Sie "Zur Ressourcengruppe wechseln " und dann " myAppGateway " am Ende des vorherigen Abschnitts ausgewählt haben, sehen Sie sich nun die Übersichtsseite für das Anwendungsgateway an. Wenn dies nicht der Fall ist, können Sie diese Seite finden, indem Sie "myAppGateway" im Textfeld oben im Azure-Portal eingeben und dann den richtigen auswählen, der angezeigt wird.If not, you can find this page by eingabe myAppGateway in the text box at the top of the Azure portal, and then selecting the correct one that appears. Achten Sie darauf, das Gateway in der Ressourcengruppe auszuwählen, das Sie für den WLS-Cluster erstellt haben. Führen Sie anschließend die folgenden Schritte aus:

- Scrollen Sie im linken Bereich der Übersichtsseite für myAppGateway nach unten zum Abschnitt Überwachung, und wählen Sie Back-End-Integrität aus.

- Nachdem die Meldung Laden nicht mehr angezeigt wird, sollte in der Mitte des Bildschirms eine Tabelle mit den Knoten des Clusters angezeigt werden, die als Knoten im Back-End-Pool konfiguriert sind.

- Vergewissern Sie sich, dass für jeden Knoten der Status Fehlerfrei angezeigt wird.

Bereinigen von Ressourcen

Wenn Sie den WLS-Cluster nicht weiterhin verwenden werden, löschen Sie den Key Vault und den WLS-Cluster mit den folgenden Schritten:

- Rufen Sie die Übersichtsseite für myAppGateway auf, wie im vorherigen Abschnitt gezeigt.

- Wählen Sie oben auf der Seite unter dem Text Ressourcengruppedie Ressourcengruppe aus.

- Wählen Sie die Option Ressourcengruppe löschen.

- Die Eingabe konzentriert sich auf das Feld MIT DER BEZEICHNUNG TYPE THE RESOURCE GROUP NAME. Geben Sie den Namen der Ressourcengruppe wie angefordert ein.

- Klicken Sie auf Löschen.

Nächste Schritte

Erkunden Sie weiterhin Optionen zum Ausführen von WLS in Azure.