Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie den vom Kunden verwalteten Schlüssel (CMK) für die ruhende Datenverschlüsselung in Azure DocumentDB konfigurieren. Die Schritte in diesem Handbuch konfigurieren einen neuen Azure DocumentDB-Cluster, einen Replikatcluster oder einen wiederhergestellten Cluster. CMK-Setup verwendet einen kundenseitig verwalteten Schlüssel, der in Azure Key Vault gespeichert wird, und eine benutzerseitig zugewiesene verwaltete Identität.

Voraussetzungen

Ein Azure-Abonnement

- Wenn Sie nicht über ein Azure-Abonnement verfügen, erstellen Sie ein kostenloses Konto

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter "Erste Schritte mit Azure Cloud Shell".

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen möchten, installieren Sie die Azure CLI. Wenn Sie mit Windows oder macOS arbeiten, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Um den Authentifizierungsprozess abzuschließen, führen Sie die schritte aus, die in Ihrem Terminal angezeigt werden. Weitere Anmeldeoptionen finden Sie unter Authentifizieren bei Azure mithilfe der Azure CLI.

Wenn Sie dazu aufgefordert werden, installieren Sie die Azure CLI-Erweiterung bei der ersten Verwendung. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden und Verwalten von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um auf die neueste Version zu aktualisieren.

Vorbereiten der benutzendenseitig zugewiesenen verwalteten Identität und der Azure Key Vault-Instanz

Um die vom Kunden verwaltete Schlüsselverschlüsselung in Ihrem Azure DocumentDB für MonogDB-Cluster zu konfigurieren, benötigen Sie eine vom Benutzer zugewiesene verwaltete Identität, eine Azure Key Vault-Instanz und Berechtigungen, die ordnungsgemäß konfiguriert sind.

Von Bedeutung

Die vom Benutzer zugewiesene verwaltete Identität und azure Key Vault-Instanz, die zum Konfigurieren von CMK verwendet wird, sollte sich in derselben Azure-Region befinden, in der Azure DocumentDB-Cluster gehostet wird und alle demselben Microsoft-Mandanten angehören.

Verwenden des Azure-Portals:

Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität in der Clusterregion, wenn Sie noch keine besitzen.

Erstellen Sie einen Azure Key Vault in der Clusterregion, wenn Sie noch keinen Schlüsselspeicher erstellt haben. Stellen Sie sicher, dass Sie die Anforderungen erfüllen. Folgen Sie außerdem den Empfehlungen, bevor Sie den Schlüsselspeicher konfigurieren, den Schlüssel erstellen und die erforderlichen Berechtigungen der benutzerseitig zugewiesenen verwalteten Identität zuweisen.

Erstellen Sie einen Schlüssel in Ihrem Schlüsselspeicher.

Gewähren Sie der Azure Key Vault-Instanz benutzerseitig zugewiesene verwaltete Identitätsberechtigungen, wie in den Anforderungen beschrieben.

Konfigurieren der Datenverschlüsselung mit kundenseitig verwaltetem Schlüssel während der Clusterbereitstellung

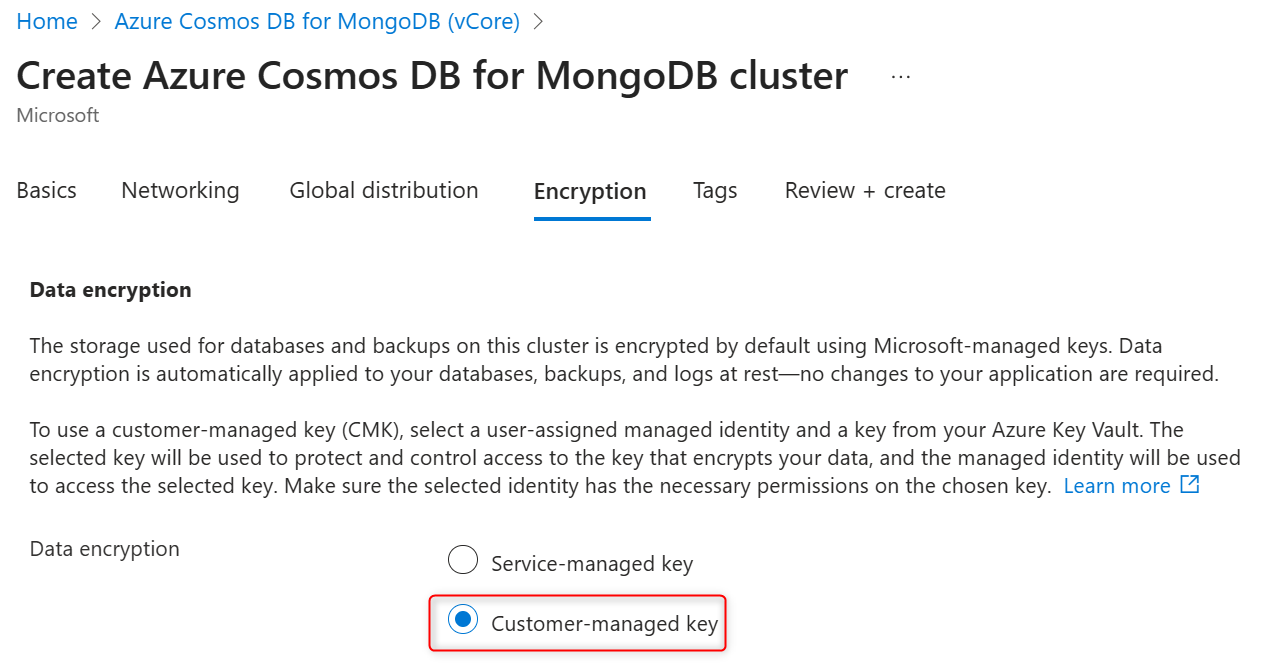

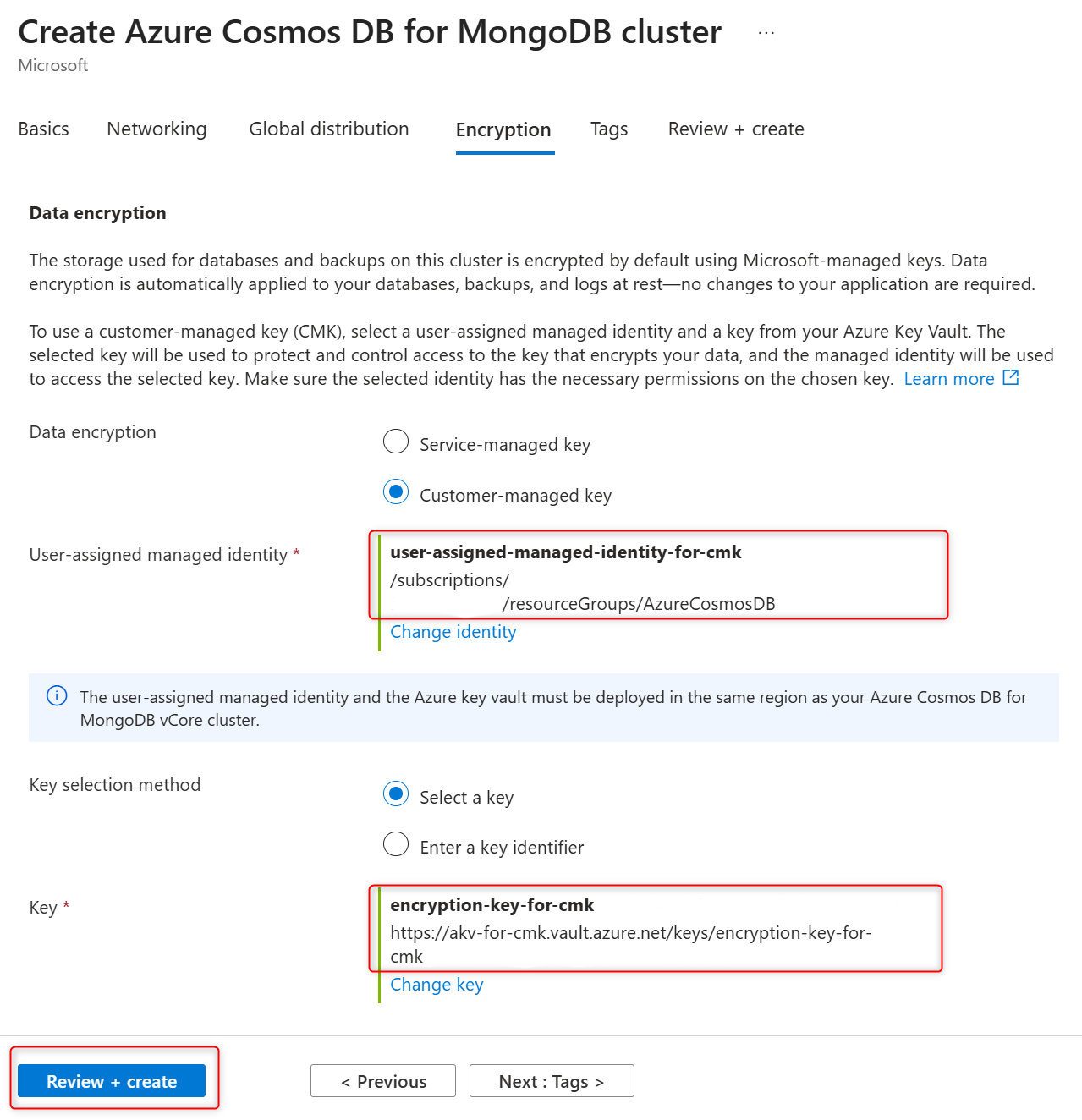

Während der Bereitstellung eines neuen Azure DocumentDB-Clusters werden vom Dienst verwaltete oder vom Kunden verwaltete Schlüssel für die Clusterdatenverschlüsselung auf der Registerkarte "Verschlüsselung " konfiguriert. Wählen Sie den vom Kunden verwalteten Schlüssel für die Datenverschlüsselung aus.

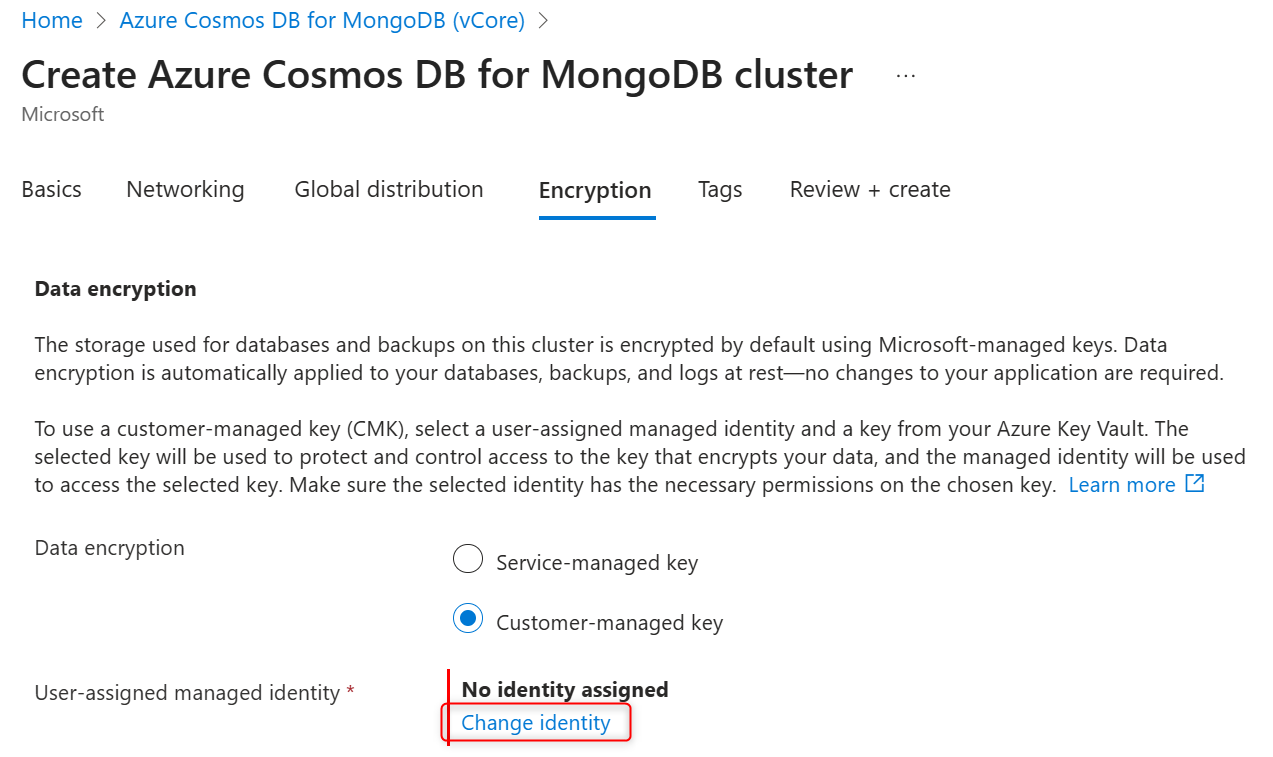

Wählen Sie im Abschnitt Benutzerseitig zugewiesene verwaltete Identität die Option Identität ändern aus.

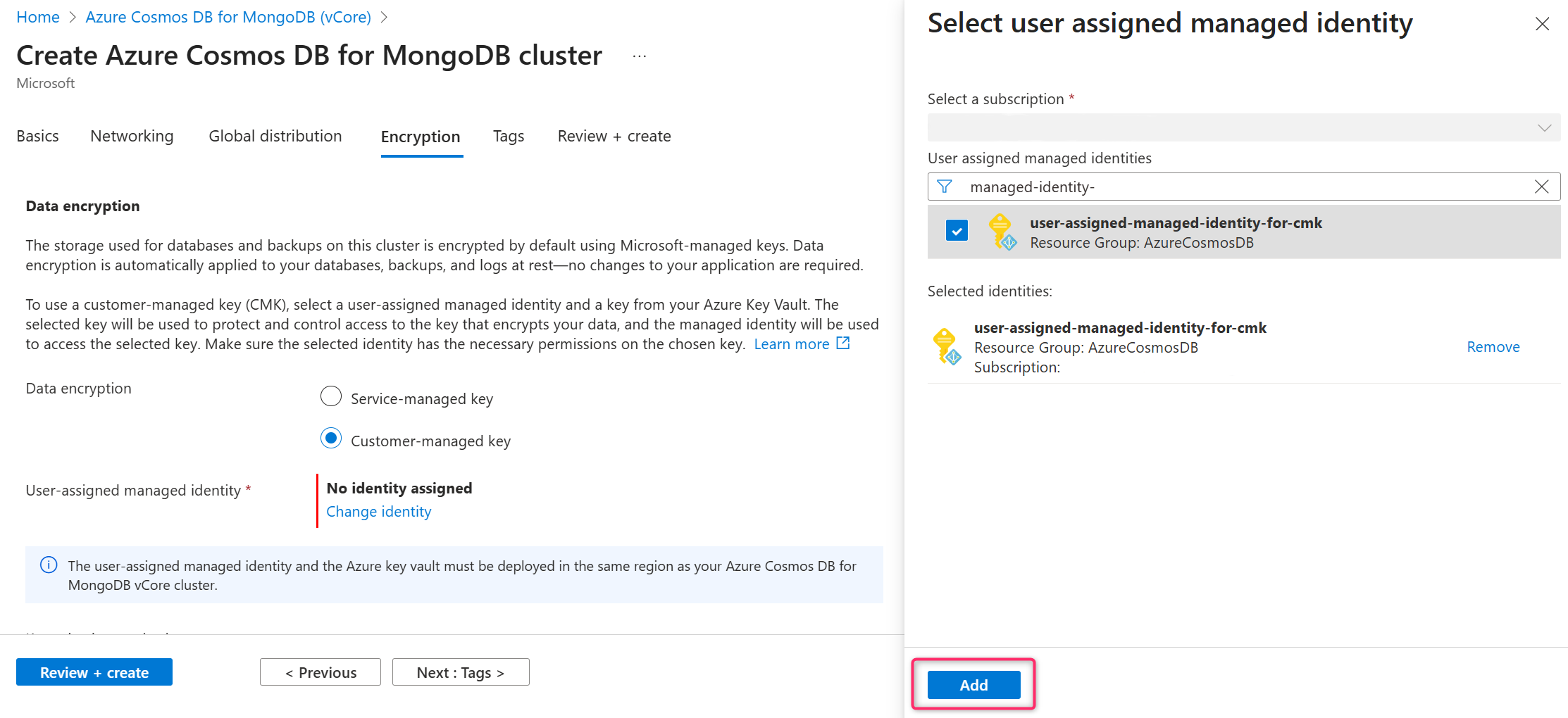

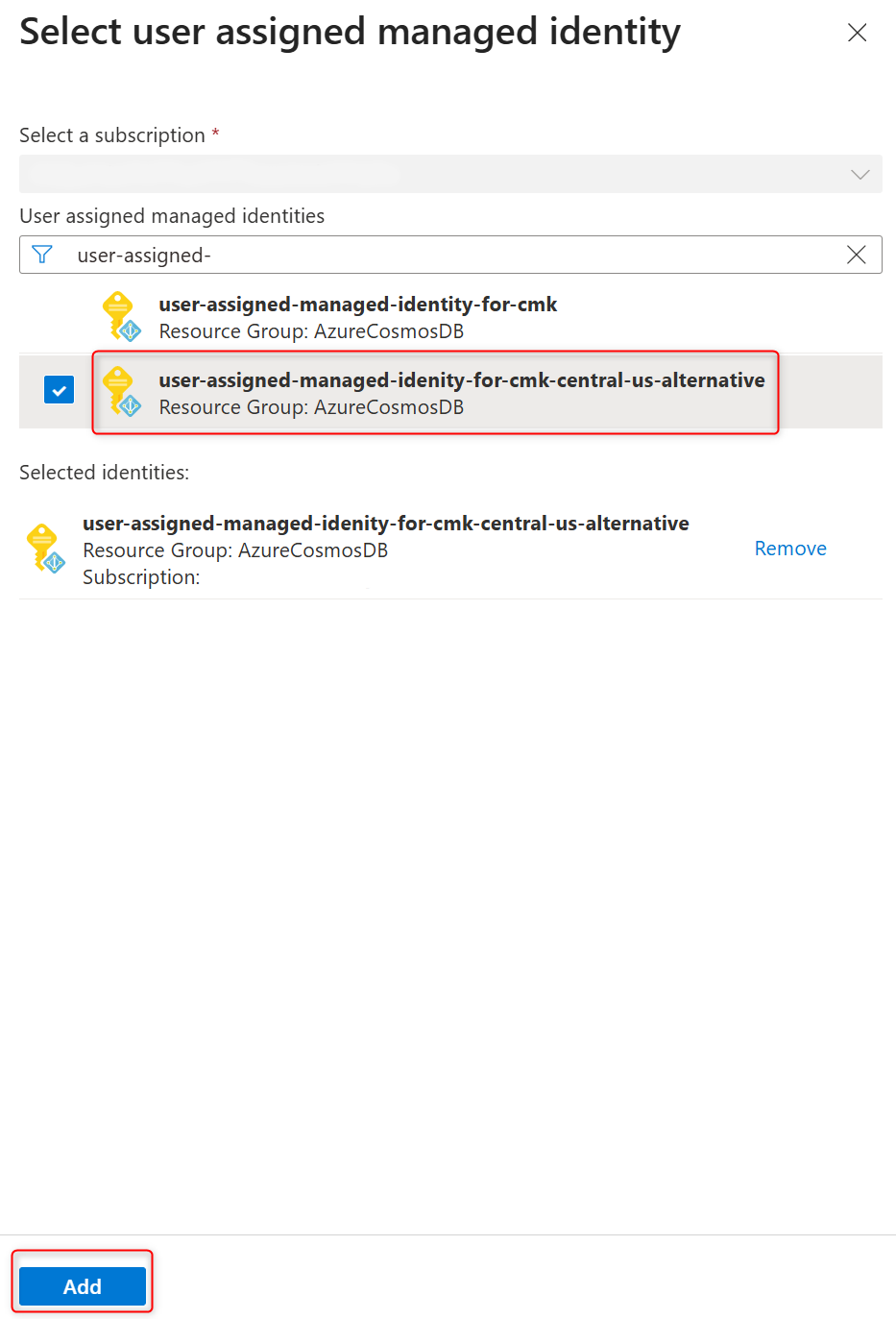

Wählen Sie in der Liste der benutzendenseitig zugewiesenen verwalteten Identitäten den Cluster aus, der für den Zugriff auf den in einer Azure Key Vault-Instanz gespeicherten Datenverschlüsselungsschlüssel verwendet werden soll.

Wählen Sie Hinzufügen aus.

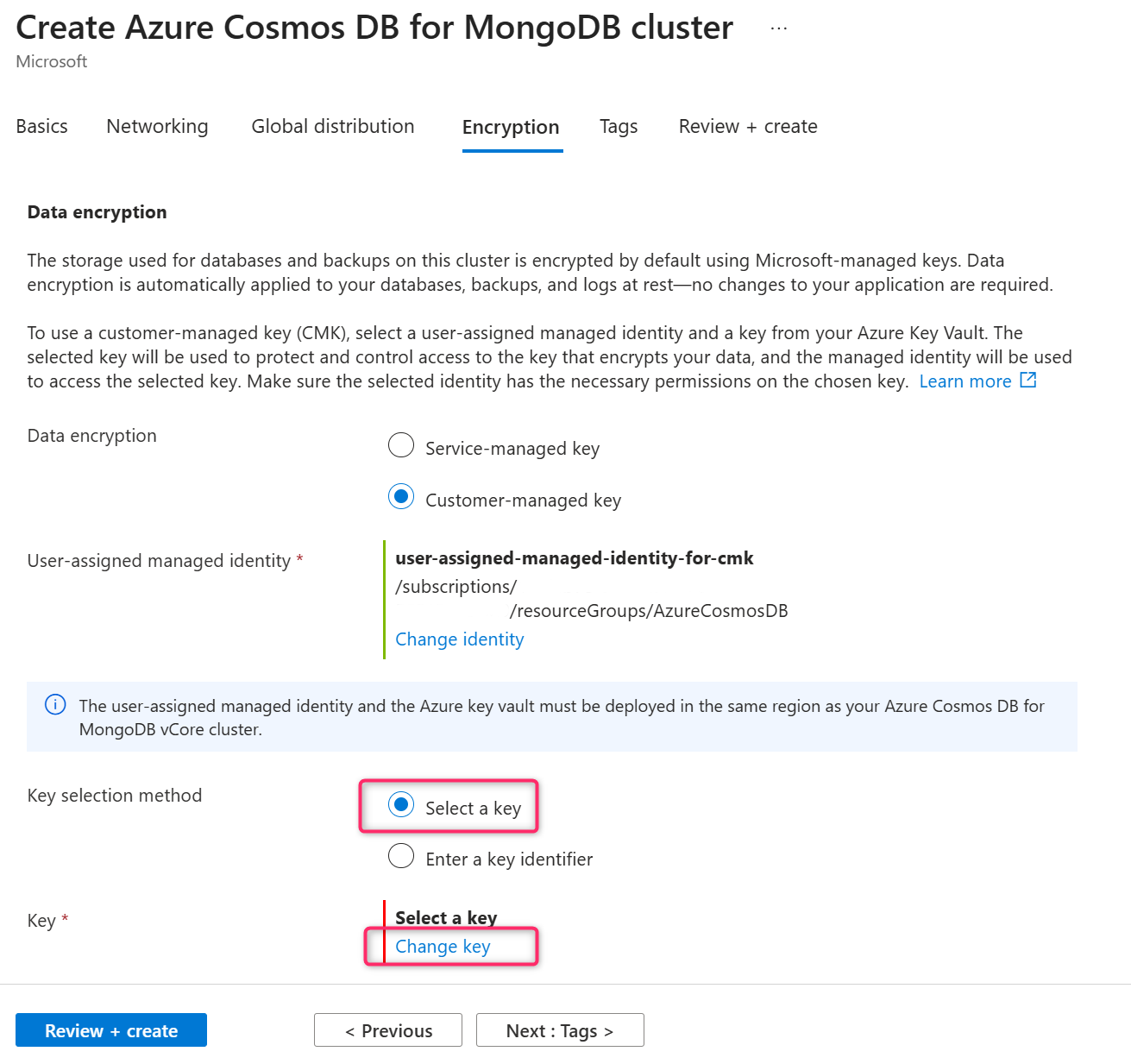

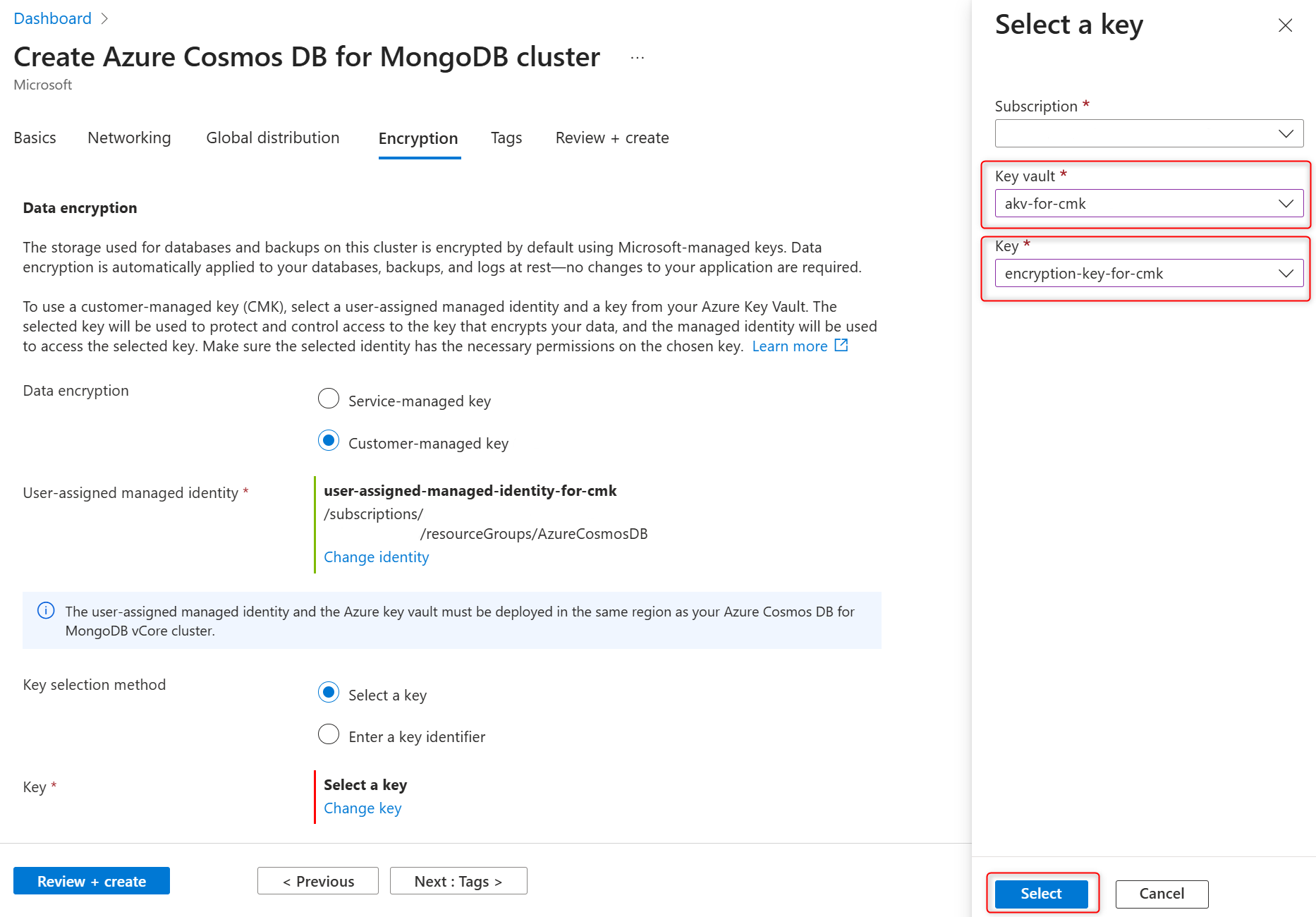

Wählen Sie unter Schlüsselauswahlmethode die Option Schlüssel auswählen aus.

Wählen Sie im Abschnitt Schlüssel die Option Schlüssel ändern aus.

Wählen Sie im Bereich Schlüssel auswählen die Azure Key Vault-Instanz unter Schlüsseltresor und den Verschlüsselungsschlüssel unter Schlüssel aus, und bestätigen Sie Ihre Auswahl, indem Sie Auswählen auswählen.

Von Bedeutung

Die ausgewählte Azure Key Vault-Instanz sollte sich in derselben Azure-Region befinden, in der Azure DocumentDB-Cluster gehostet wird.

Bestätigen Sie die ausgewählte benutzendenseitig zugewiesene verwaltete Identität und den Verschlüsselungsschlüssel auf der Registerkarte Verschlüsselung, und wählen Sie Überprüfen + erstellen aus, um einen Cluster zu erstellen.

Aktualisieren der Datenverschlüsselungseinstellungen auf dem Cluster mit aktivierter CMK

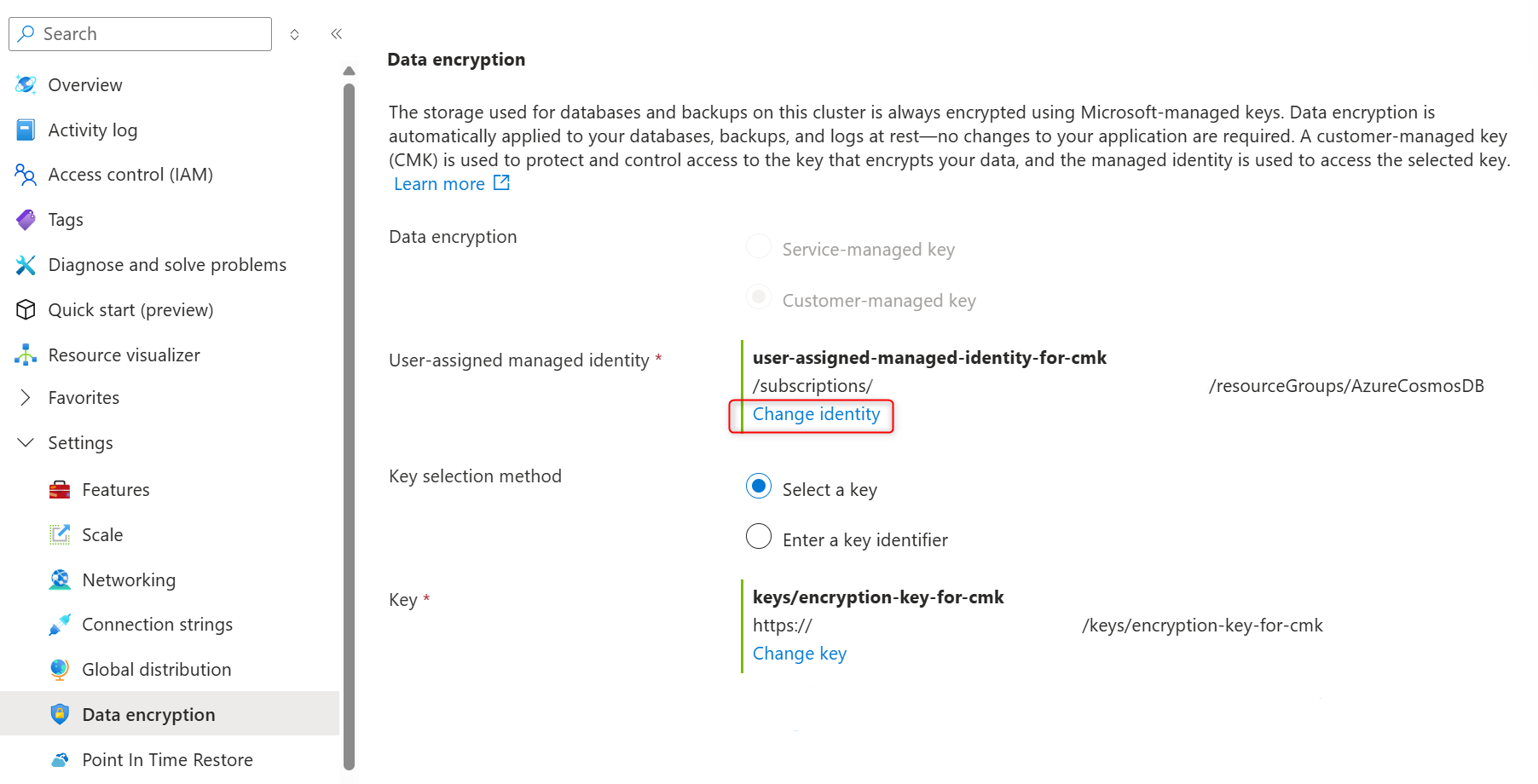

Bei vorhandenen Clustern, die mit Datenverschlüsselung mithilfe eines kundschaftsseitig verwalteten Schlüssels bereitgestellt wurden, können Sie mehrere Konfigurationsänderungen vornehmen. Sie können den Schlüsseltresor, in dem der Verschlüsselungsschlüssel gespeichert wird, und den Verschlüsselungsschlüssel, der als kundenseitig verwalteter Schlüssel verwendet wird, ändern. Sie können auch die benutzerseitig zugewiesene verwaltete Identität ändern, die vom Dienst verwendet wird, um auf den Verschlüsselungsschlüssel zuzugreifen, der im Schlüsselspeicher gespeichert ist.

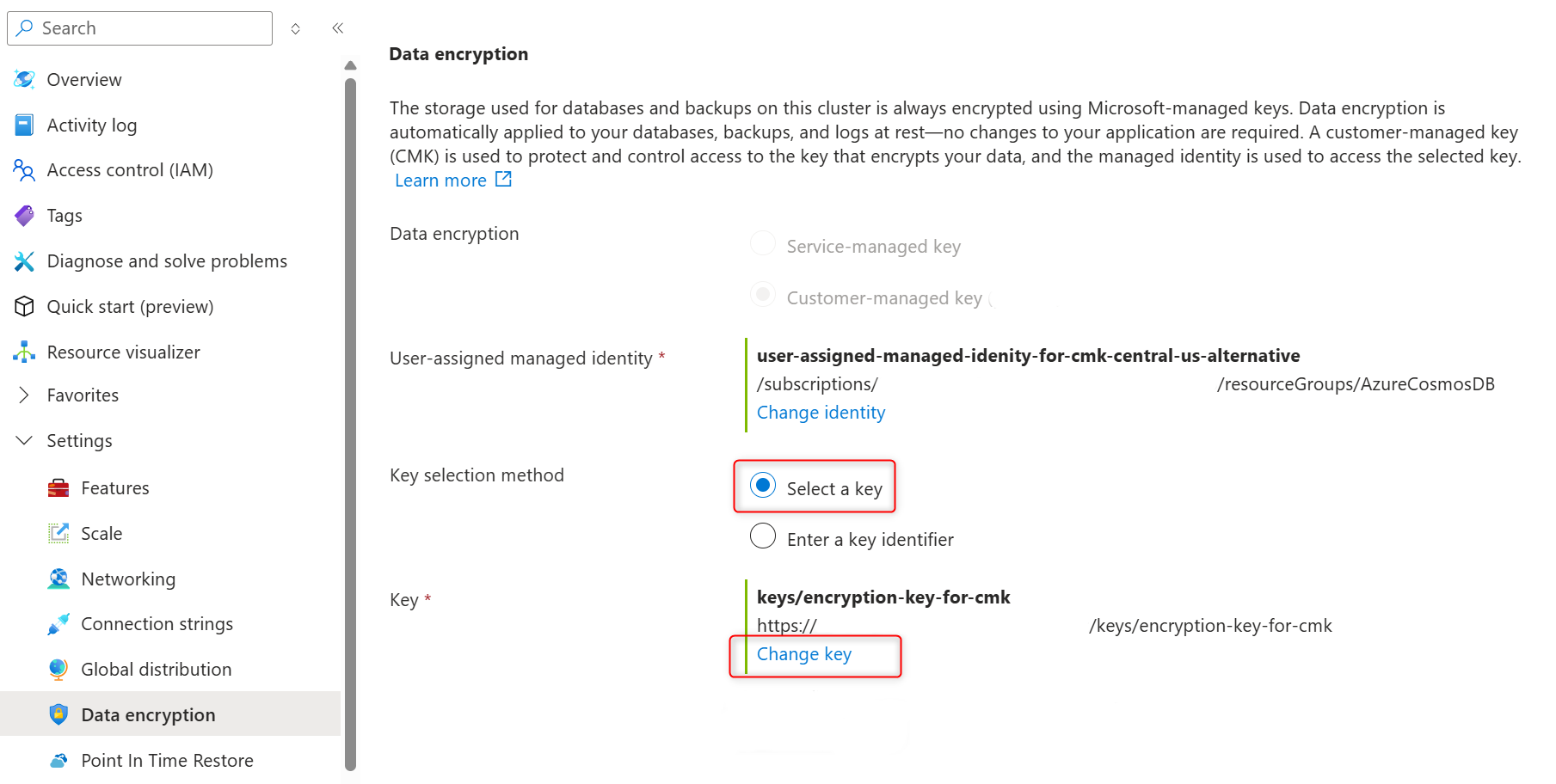

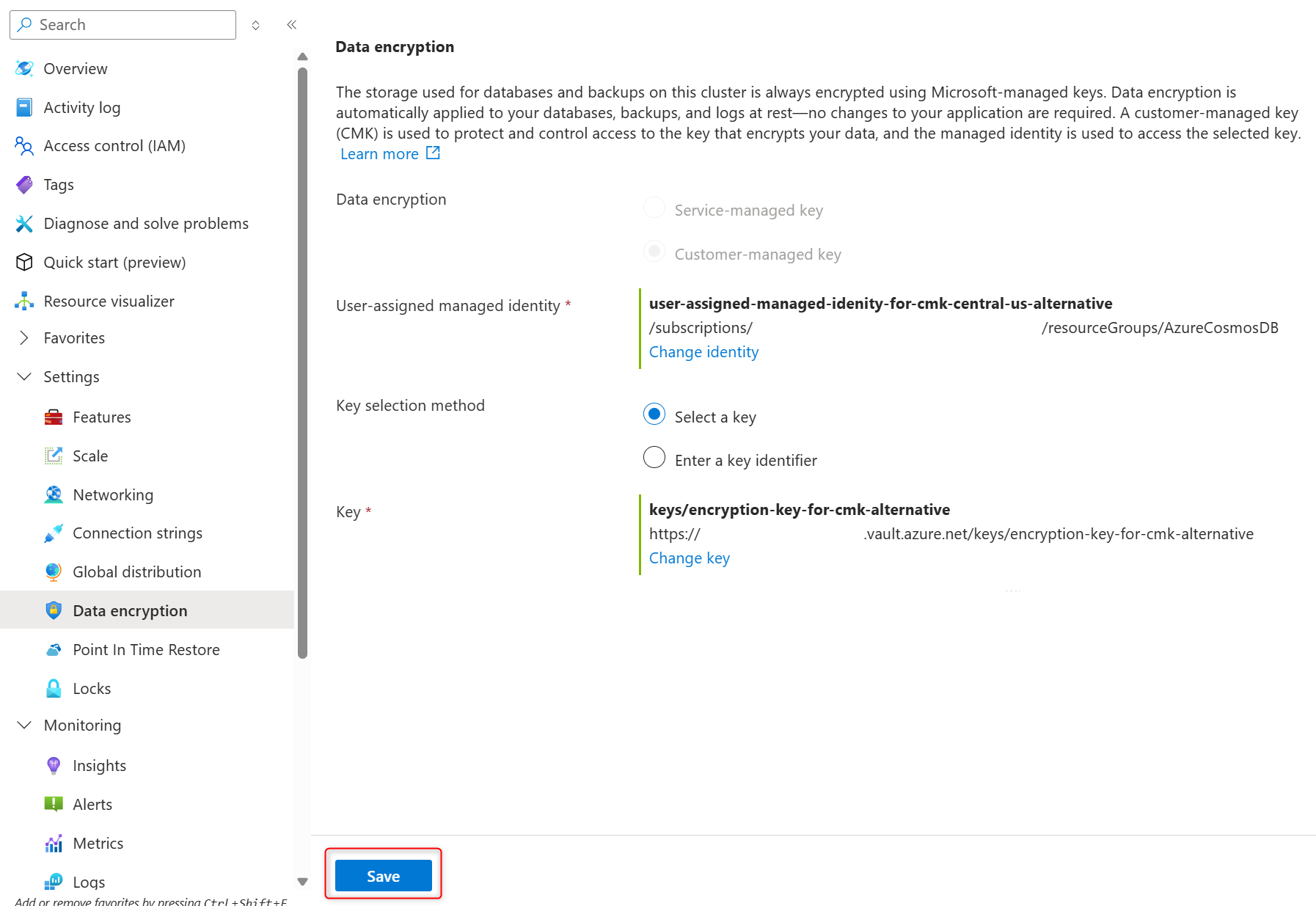

Wählen Sie auf der Cluster-Randleiste unter "Einstellungen" die Option "Datenverschlüsselung" aus.

Wählen Sie im Abschnitt Benutzerseitig zugewiesene verwaltete Identität die Option Identität ändern aus.

Wählen Sie in der Liste der benutzendenseitig zugewiesenen verwalteten Identitäten den Cluster aus, der für den Zugriff auf den in einer Azure Key Vault-Instanz gespeicherten Datenverschlüsselungsschlüssel verwendet werden soll.

Wählen Sie Hinzufügen aus.

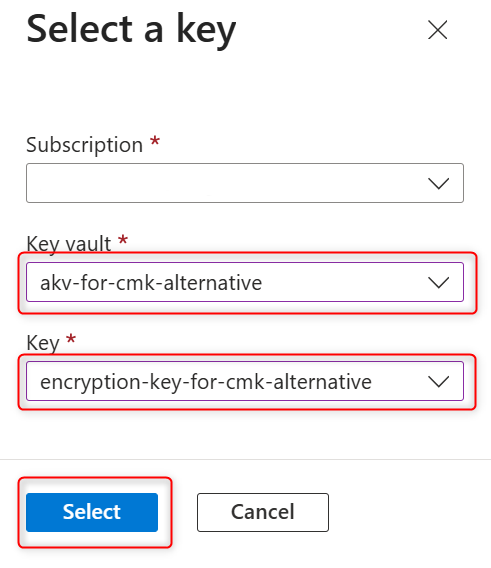

Wählen Sie unter Schlüsselauswahlmethode die Option Schlüssel auswählen aus.

Wählen Sie im Schlüssel die Option "Schlüssel ändern" aus.

Wählen Sie im Bereich Schlüssel auswählen die Azure Key Vault-Instanz unter Schlüsseltresor und den Verschlüsselungsschlüssel unter Schlüssel aus, und bestätigen Sie Ihre Auswahl, indem Sie Auswählen auswählen.

Von Bedeutung

Die ausgewählte Azure Key Vault-Instanz sollte sich in derselben Azure-Region befinden, in der Azure DocumentDB-Cluster gehostet wird.

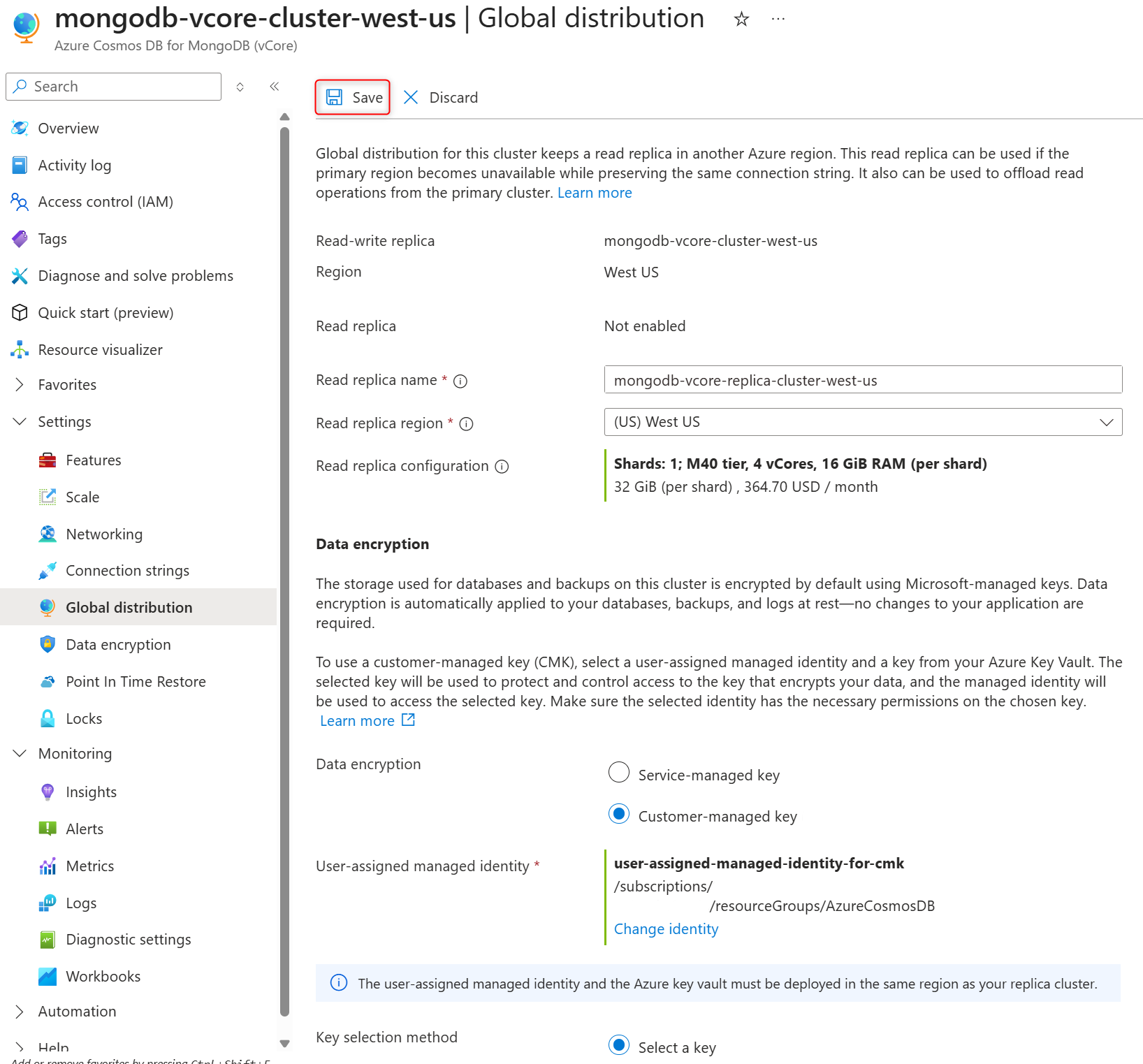

Bestätigen Sie die ausgewählte vom Benutzer zugewiesene verwaltete Identität und den Verschlüsselungsschlüssel auf der Datenverschlüsselungsseite , und wählen Sie "Speichern" aus, um Ihre Auswahl zu bestätigen und replikatcluster zu erstellen.

Unabhängig davon, ob Sie nur die benutzendenseitig zugewiesene verwaltete Identität ändern möchten, die für den Zugriff auf den Schlüssel verwendet wird, oder nur den für die Datenverschlüsselung verwendeten Schlüssel oder beide gleichzeitig, müssen Sie alle Parameter bereitstellen, die in der JSON-Datei aufgeführt sind.

Wenn der angegebene Schlüssel oder die benutzendenseitig zugewiesene verwaltete Identität nicht vorhanden ist, wird der Fehler angezeigt.

Identitäten, die als Parameter übergeben werden, wenn sie vorhanden und gültig sind, werden automatisch zur Liste der vom Benutzer zugewiesenen verwalteten Identitäten hinzugefügt, die Ihrem Azure DocumentDB-Cluster zugeordnet sind. Dies ist der Fall, auch wenn der Befehl später mit einem anderen Fehler fehlschlägt.

Ändern des Datenverschlüsselungsmodus in vorhandenen Clustern

Der einzige Punkt, an dem Sie entscheiden können, ob Sie einen dienstseitig verwalteten Schlüssel oder einen kundschaftsseitig verwalteten Schlüssel (CMK) für die Datenverschlüsselung verwenden möchten, ist zur Clustererstellungszeit. Nachdem Sie diese Entscheidung getroffen und den Cluster erstellt haben, können Sie nicht mehr zwischen den beiden Optionen wechseln. Um eine Kopie Ihres Azure DocumentDB-Clusters mit einer anderen Verschlüsselungsoption zu erstellen, können Sie entweder einen Replikatcluster erstellen oder eine Clusterwiederherstellung durchführen und den neuen Verschlüsselungsmodus während des Replikatclusters auswählen oder die Clustererstellung wiederhergestellt haben.

Aktivieren oder Deaktivieren der Datenverschlüsselung für vom Kunden verwaltete Schlüssel (CMK) während der Replikatclustererstellung

Führen Sie die folgenden Schritte aus, um einen Replikatcluster mit CMK- oder SMK-Datenverschlüsselung zu erstellen, um CMK auf einem Replikatcluster zu aktivieren oder zu deaktivieren.

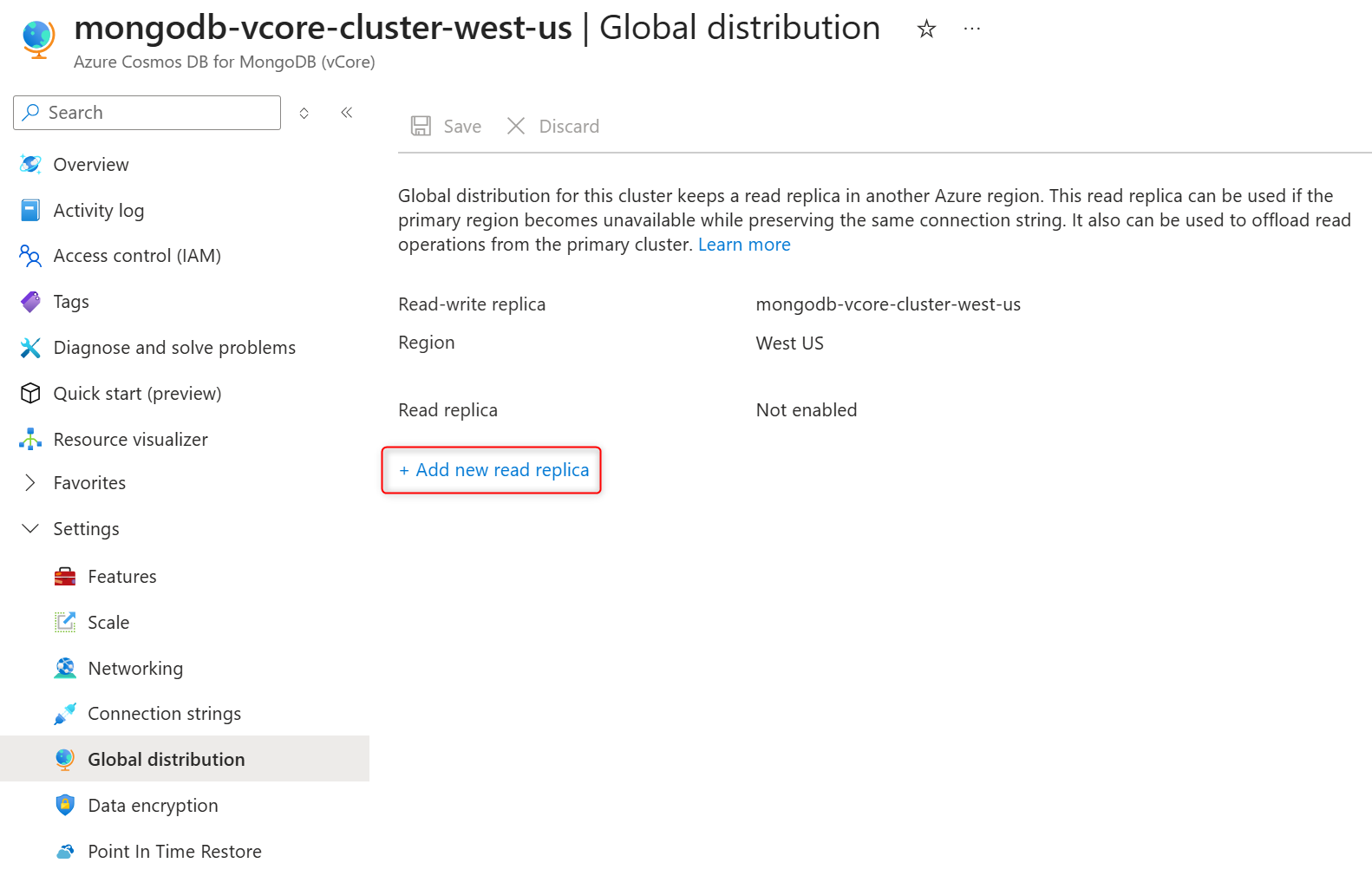

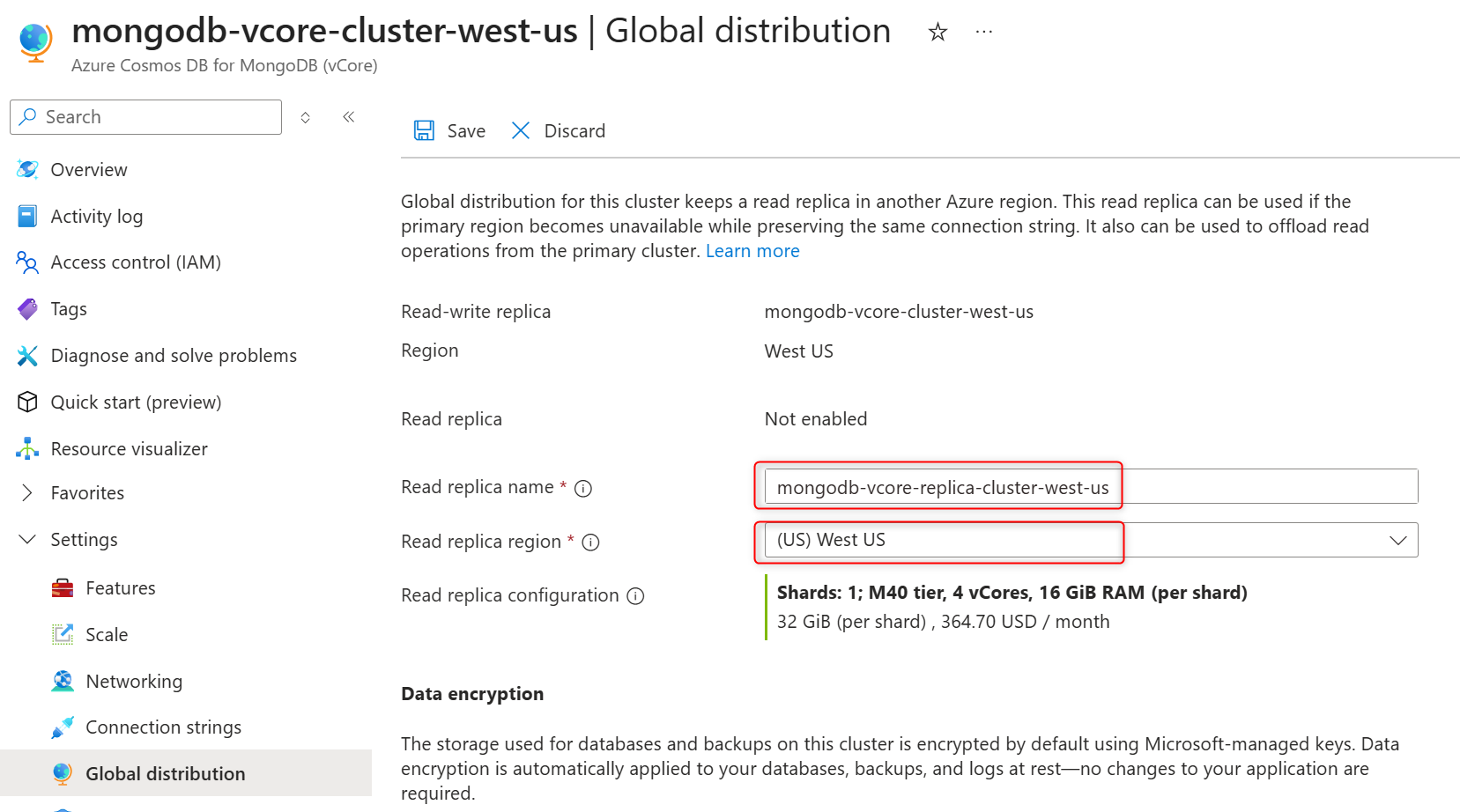

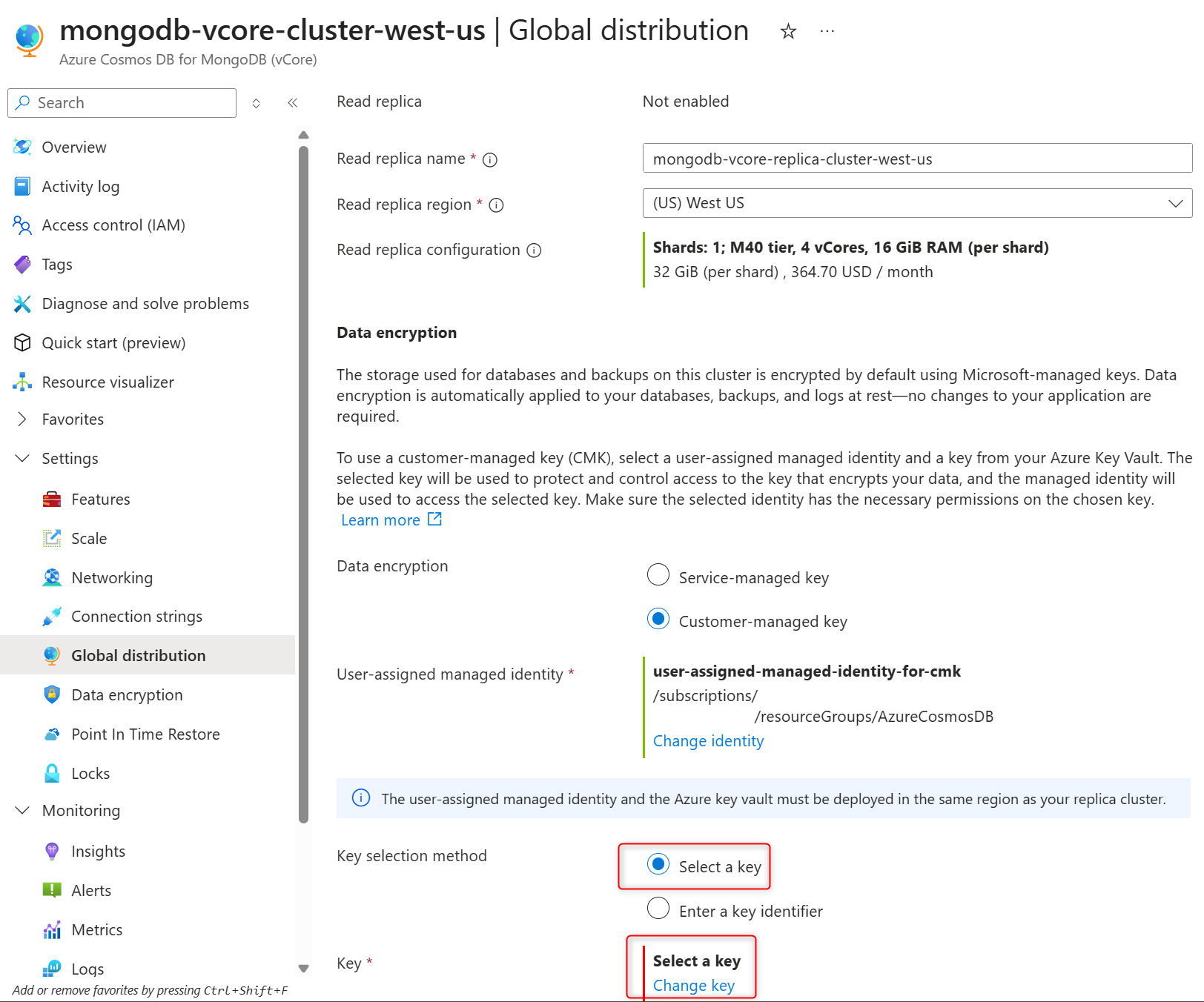

Wählen Sie auf der Cluster-Randleiste unter "Einstellungen" die Option "Globale Verteilung" aus.

Wählen Sie Neues Lesereplikat hinzufügen aus.

Geben Sie einen Namen des Replikatclusters im Feld "Lesereplikat" an.

Wählen Sie einen Bereich im Bereich "Replikat lesen" aus. Der Replikatcluster wird in der ausgewählten Azure-Region gehostet.

Hinweis

Der Replikatcluster wird immer im selben Azure-Abonnement und in derselben Ressourcengruppe wie der primäre (Lese-/Schreib-)Cluster erstellt.

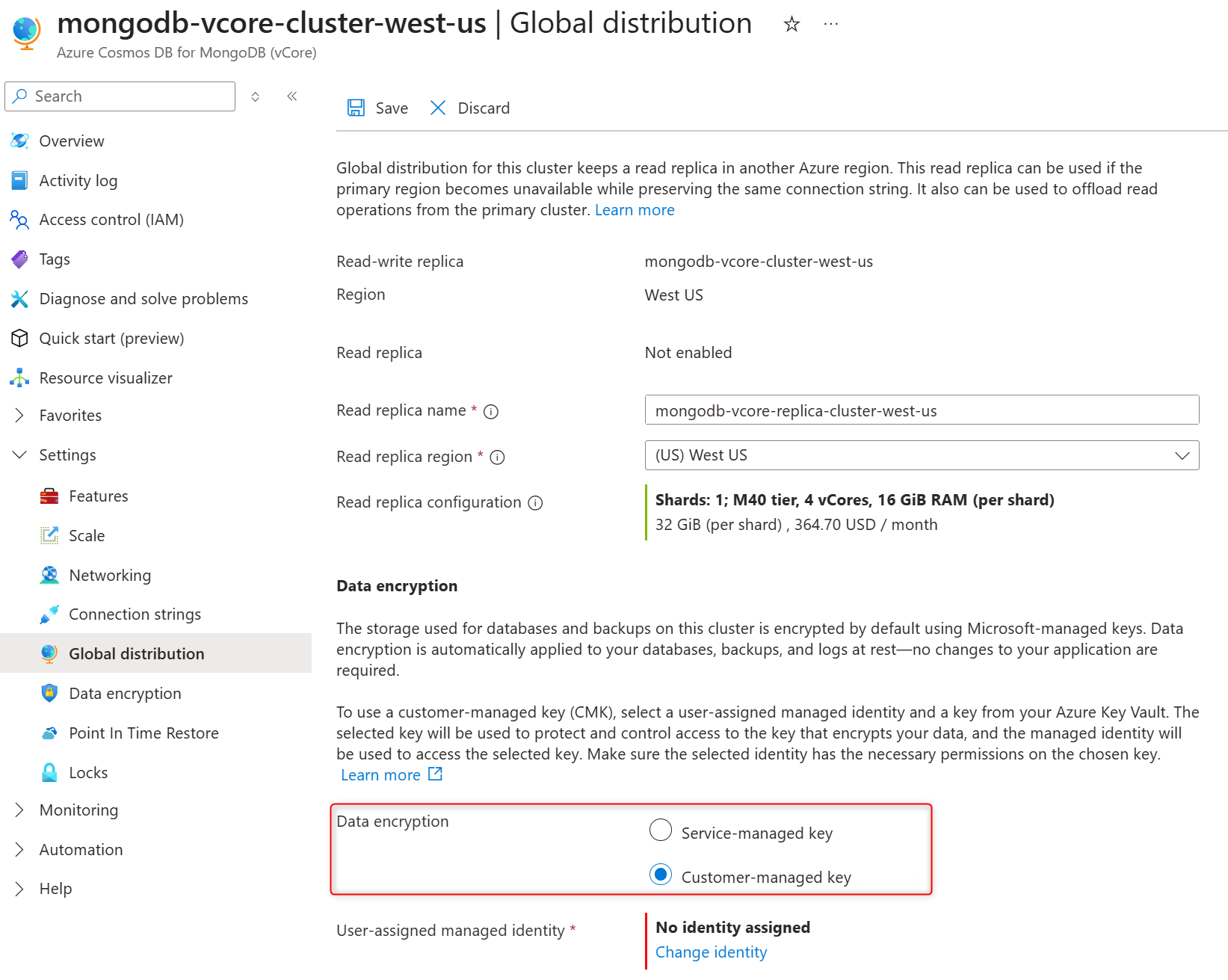

Wählen Sie im Abschnitt " Datenverschlüsselung " den vom Kunden verwalteten Schlüssel aus, um CMK oder vom Dienst verwalteten Schlüssel zum Deaktivieren von CMK im Replikatcluster zu aktivieren.

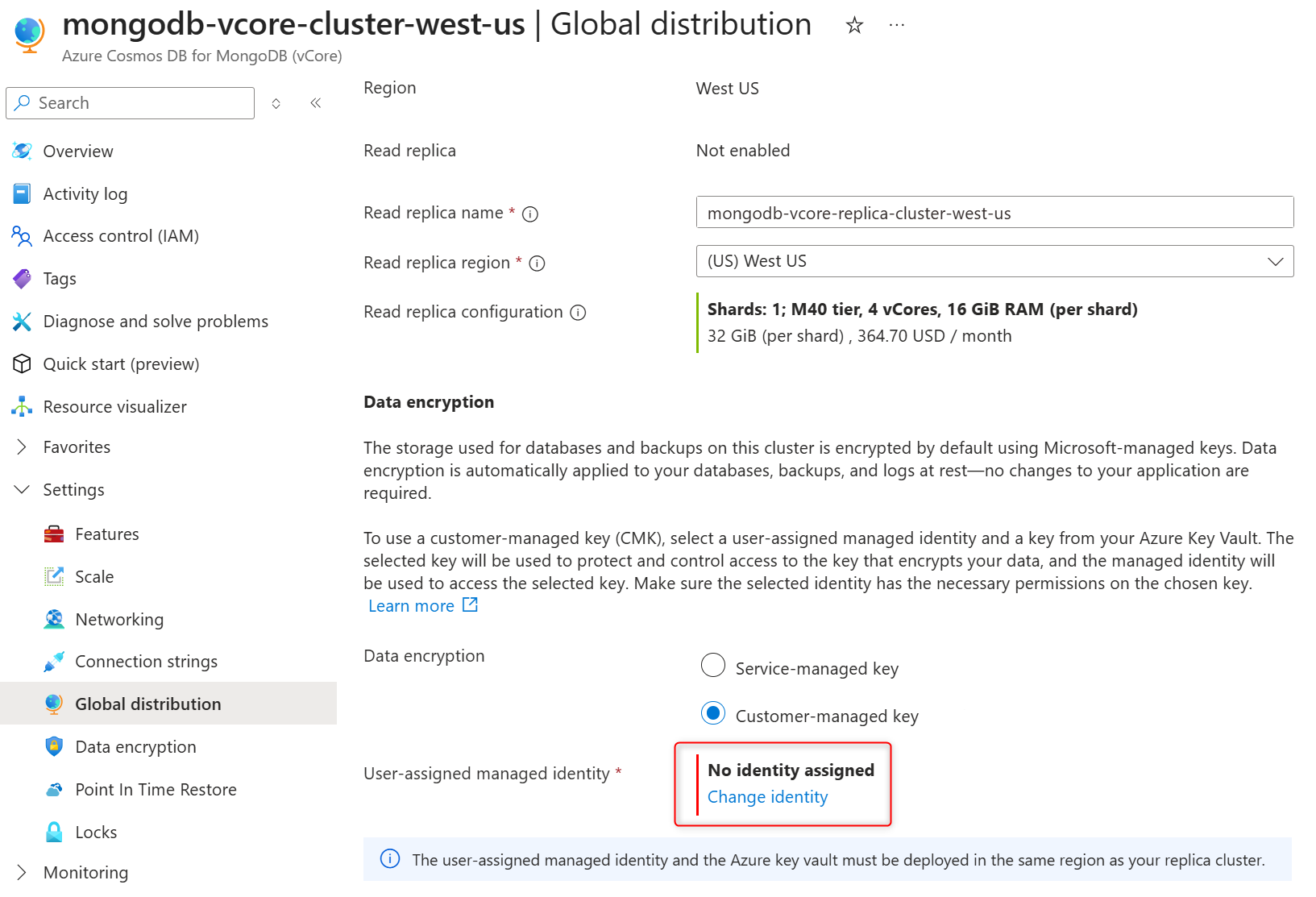

Wählen Sie im Abschnitt Benutzerseitig zugewiesene verwaltete Identität die Option Identität ändern aus.

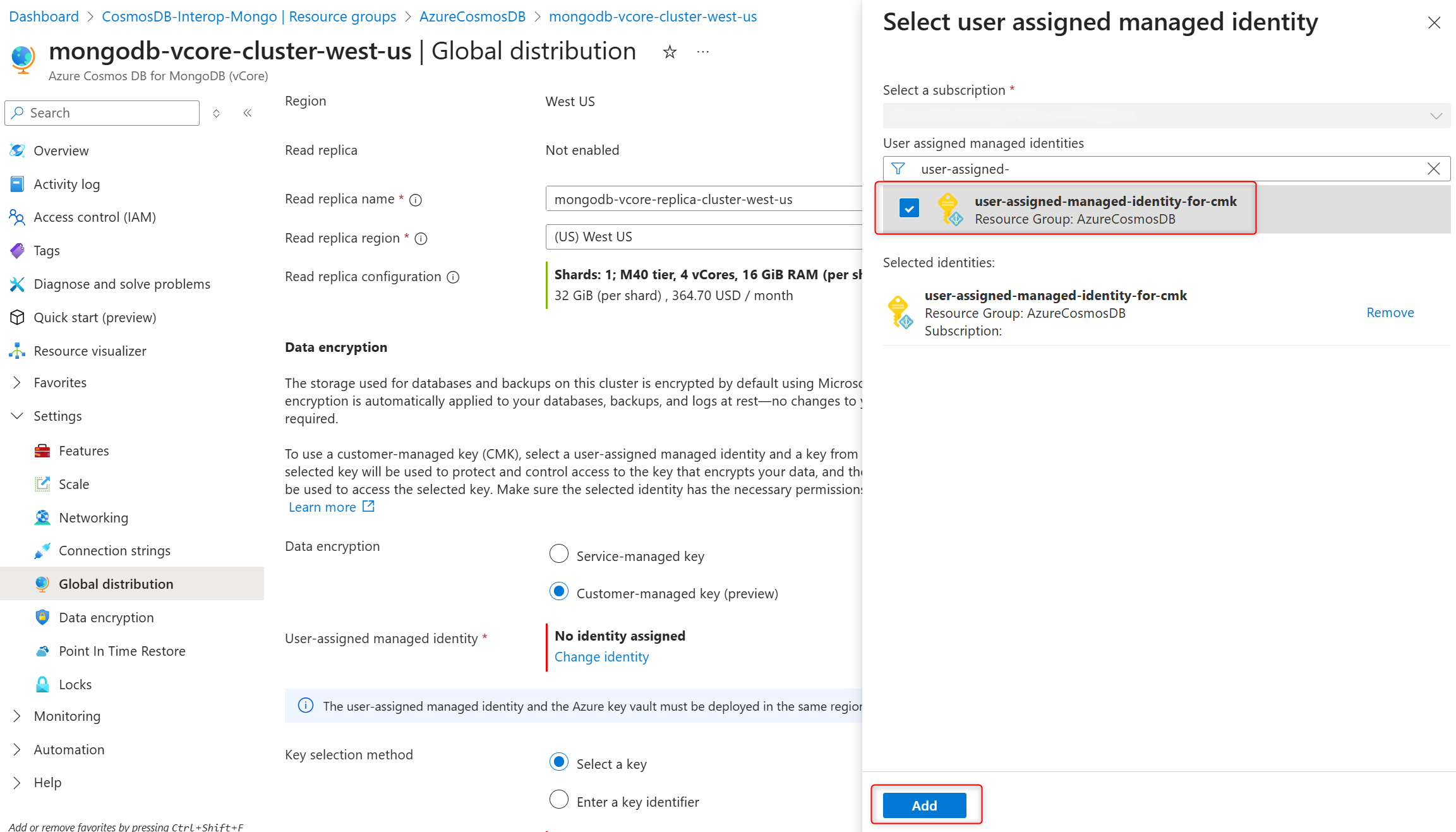

Wählen Sie in der Liste der benutzendenseitig zugewiesenen verwalteten Identitäten den Cluster aus, der für den Zugriff auf den in einer Azure Key Vault-Instanz gespeicherten Datenverschlüsselungsschlüssel verwendet werden soll.

Wählen Sie Hinzufügen aus.

Wählen Sie unter Schlüsselauswahlmethode die Option Schlüssel auswählen aus.

Wählen Sie im Schlüssel die Option "Schlüssel ändern" aus.

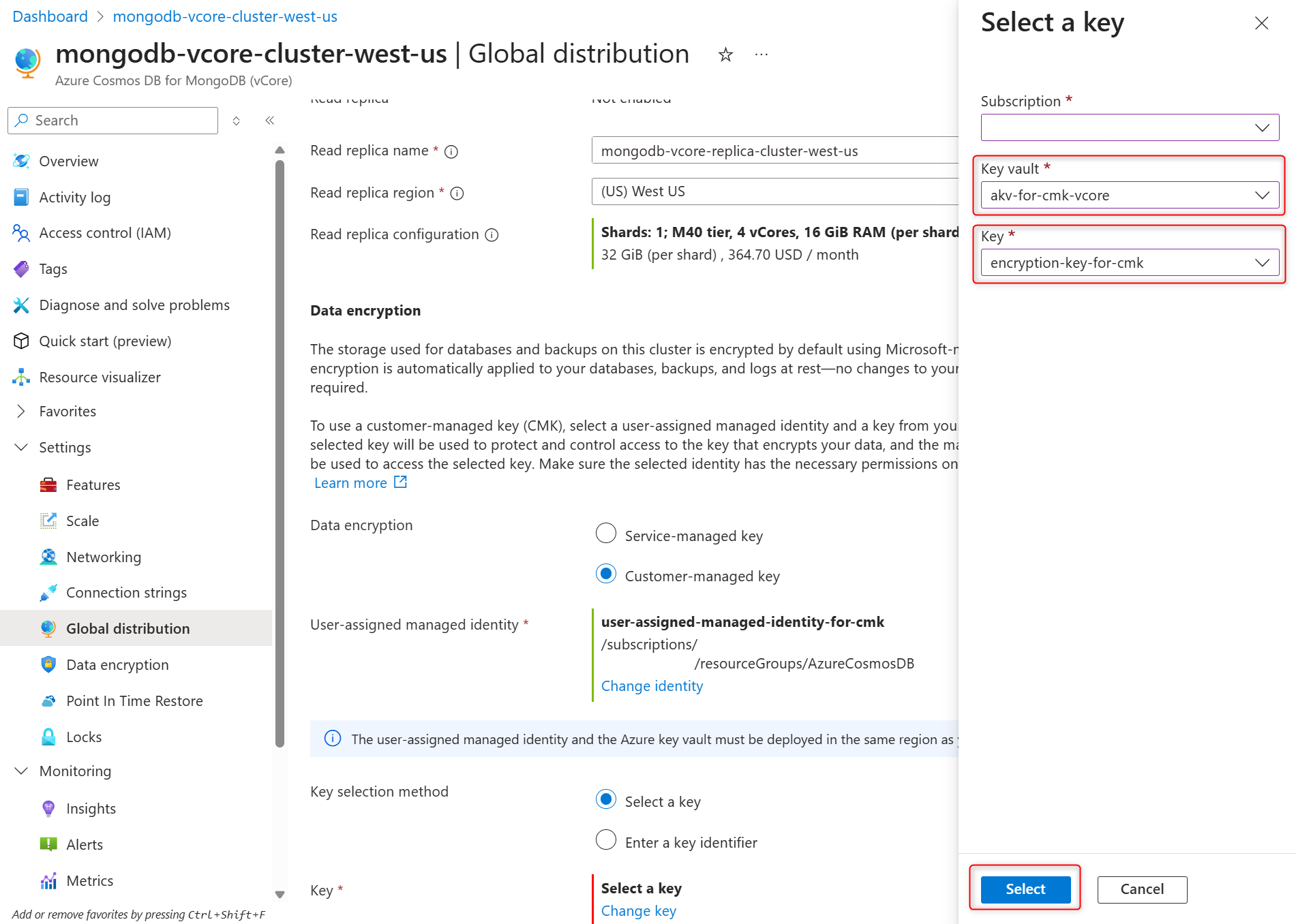

Wählen Sie im Bereich Schlüssel auswählen die Azure Key Vault-Instanz unter Schlüsseltresor und den Verschlüsselungsschlüssel unter Schlüssel aus, und bestätigen Sie Ihre Auswahl, indem Sie Auswählen auswählen.

Bestätigen Sie die ausgewählte vom Benutzer zugewiesene verwaltete Identität und den Verschlüsselungsschlüssel auf der Seite " Globale Verteilung ", und wählen Sie "Speichern" aus, um Ihre Auswahl zu bestätigen und einen Replikatcluster zu erstellen.

Aktivieren oder Deaktivieren der CMK-Datenverschlüsselung (kundenseitig verwalteter Schlüssel) während der Clusterwiederherstellung

Der Wiederherstellungsvorgang erstellt einen neuen Cluster mit derselben Konfiguration in derselben Azure-Region, einem Abonnement und einer Ressourcengruppe wie das Original. Führen Sie die folgenden Schritte aus, um einen wiederhergestellten Cluster mit aktiviertem CMK oder SMK zu erstellen.

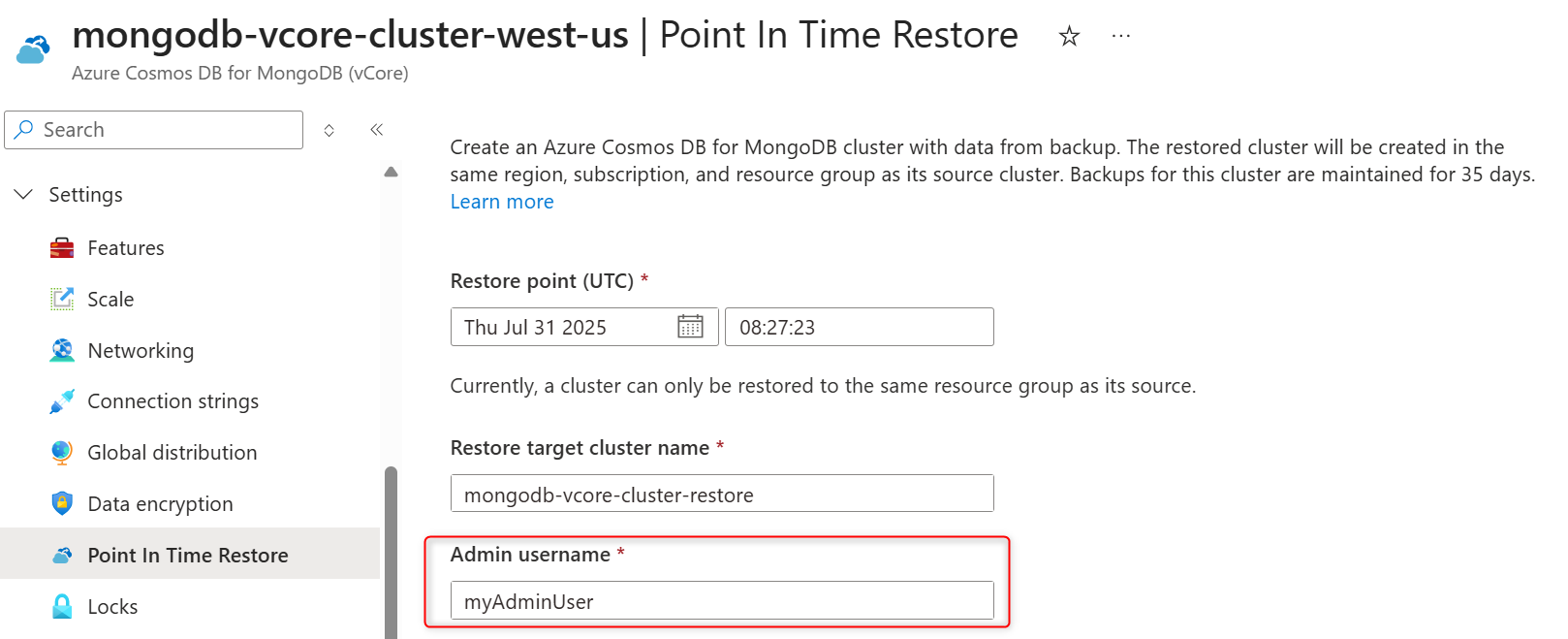

Wählen Sie einen vorhandenen Azure DocumentDB-Cluster aus.

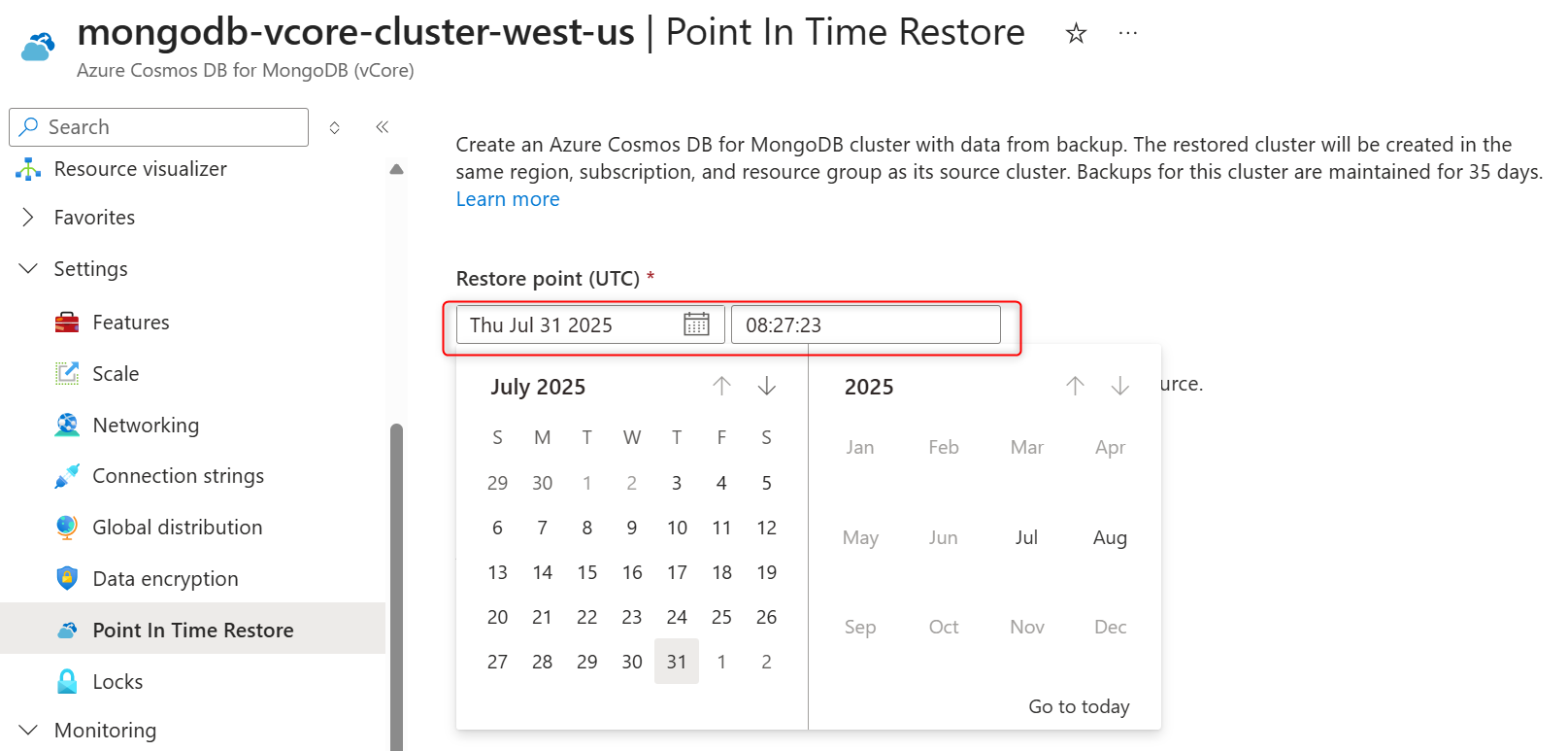

Wählen Sie im Cluster-Seitenbereich unter Einstellungen die Option Point-in-Time-Wiederherstellung aus.

Wählen Sie ein Datum aus, und geben Sie eine Uhrzeit (in UTC-Zeitzone) in den Datums- und Uhrzeitfeldern an.

Geben Sie einen Clusternamen in das Feld "Zielclusternamen wiederherstellen" ein .

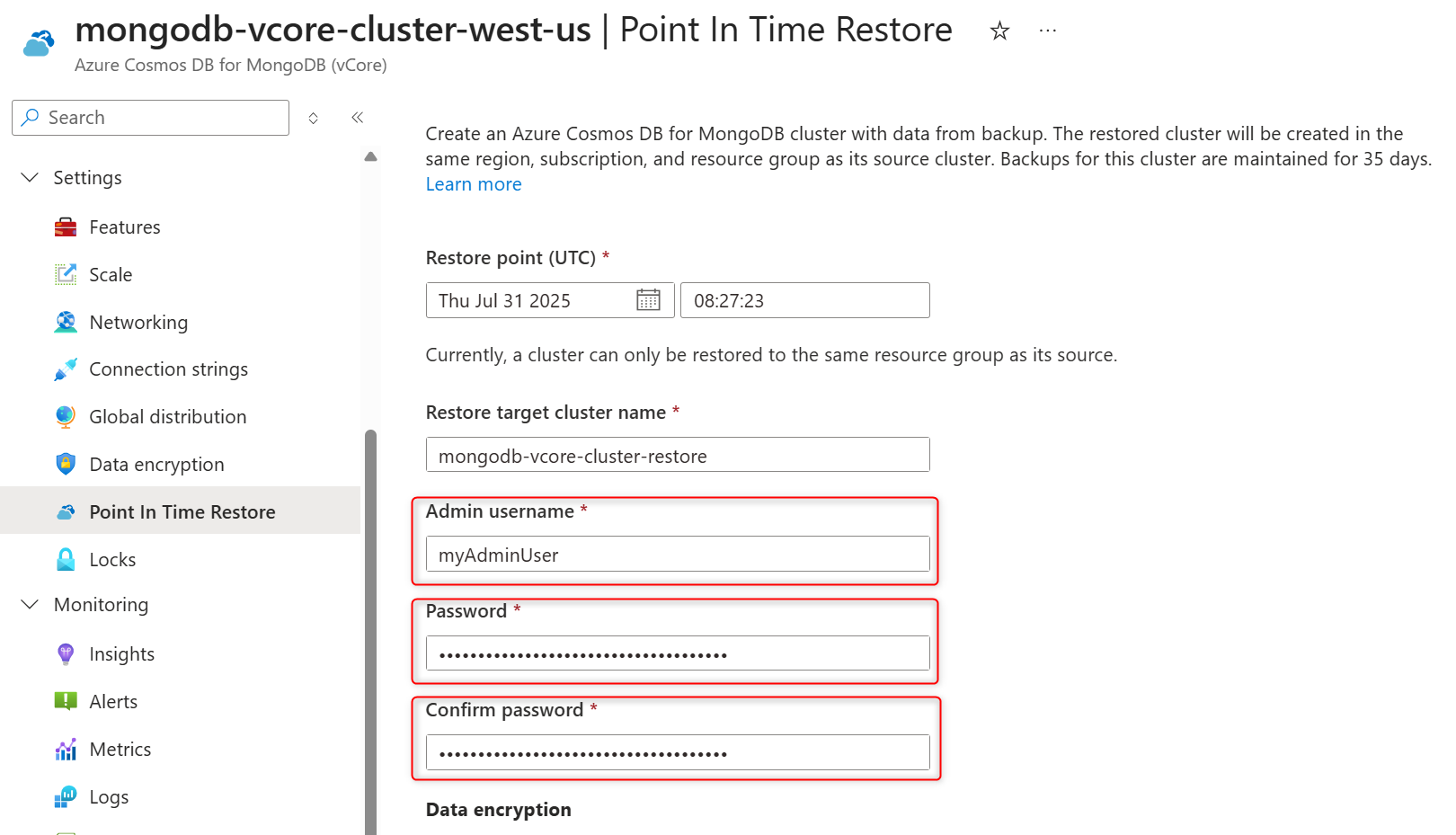

Geben Sie einen Clusteradministratornamen für den wiederhergestellten Cluster im Feld " Administratorbenutzername " ein.

Geben Sie ein Kennwort für die Administratorrolle in den Feldern "Kennwort" und "Kennwort bestätigen" ein.

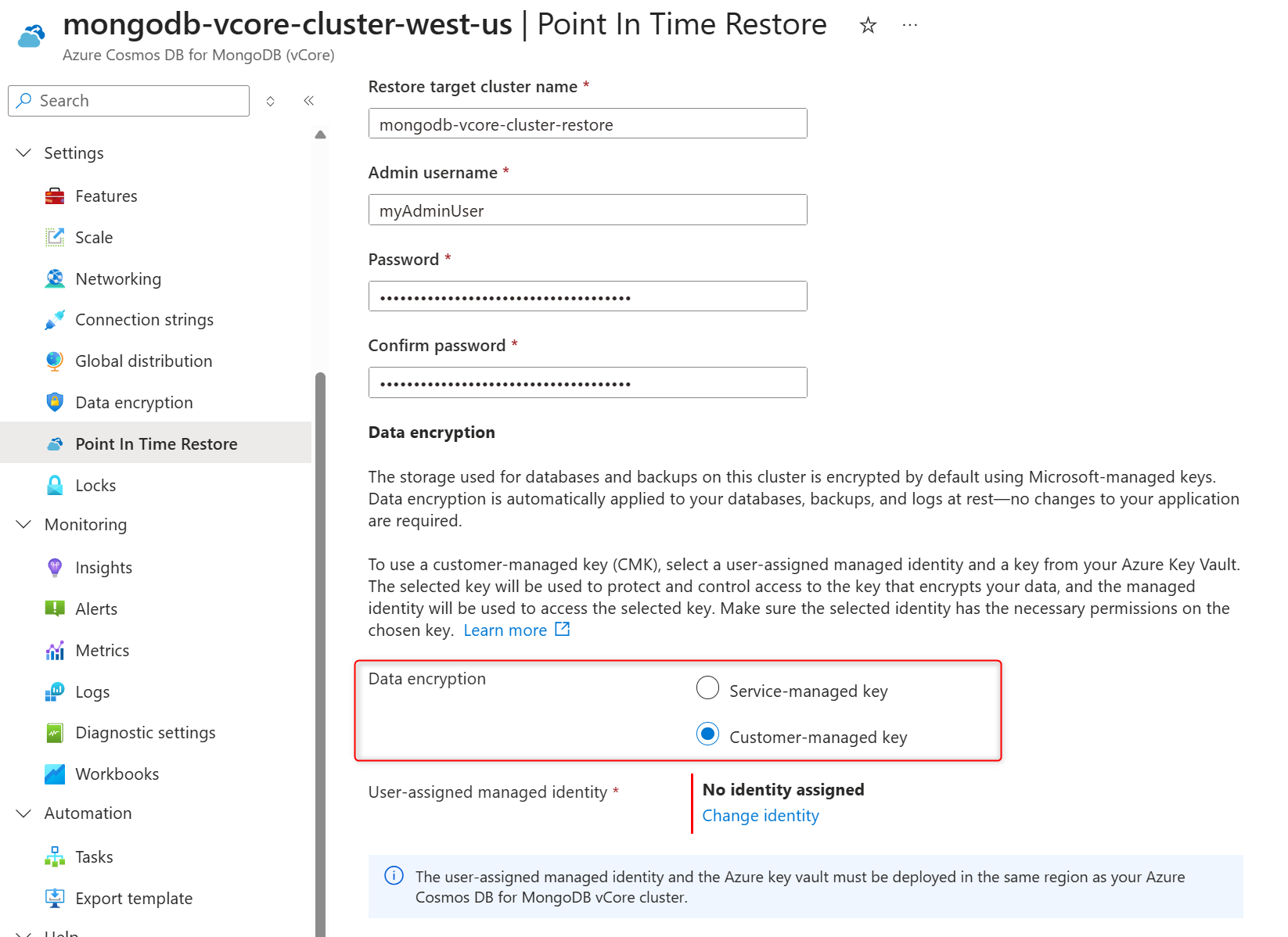

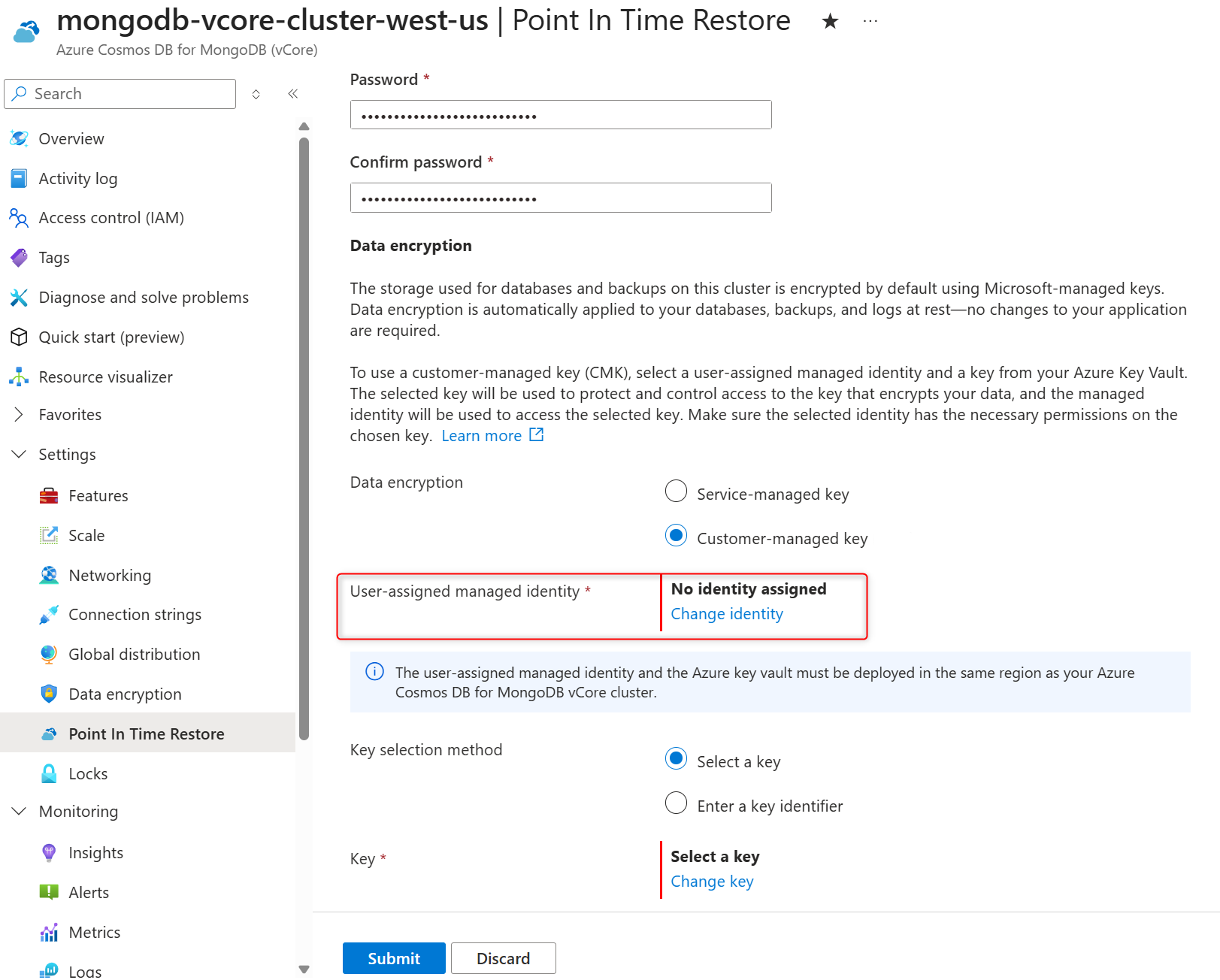

Wählen Sie im Abschnitt "Datenverschlüsselung " den vom Kunden verwalteten Schlüssel aus, um CMK zu aktivieren. Wenn CMK für den wiederhergestellten Cluster deaktiviert sein muss, wählen Sie den vom Dienst verwalteten Schlüssel aus.

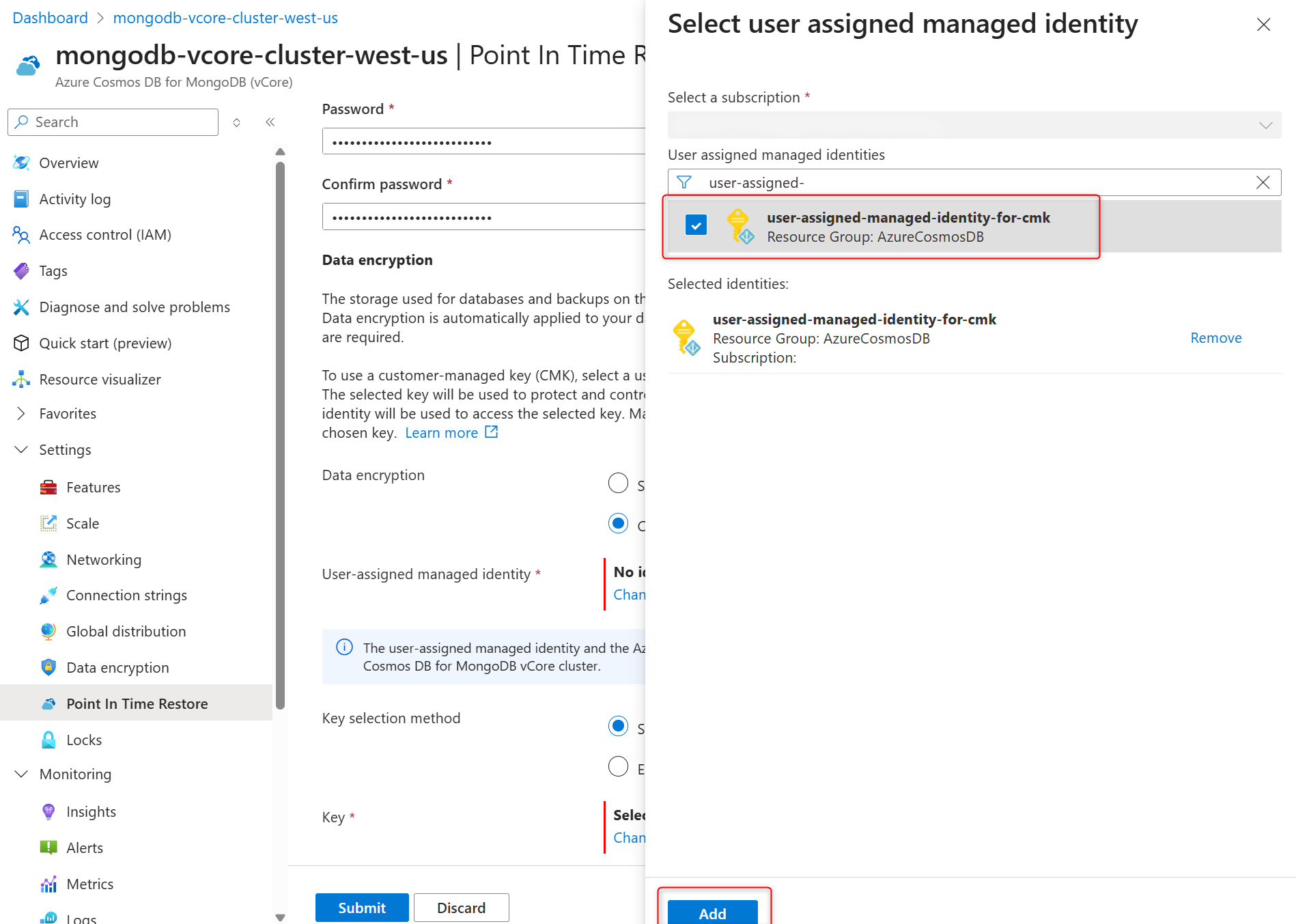

Wählen Sie im Abschnitt Benutzerseitig zugewiesene verwaltete Identität die Option Identität ändern aus.

Wählen Sie in der Liste der benutzendenseitig zugewiesenen verwalteten Identitäten den Cluster aus, der für den Zugriff auf den in einer Azure Key Vault-Instanz gespeicherten Datenverschlüsselungsschlüssel verwendet werden soll.

Wählen Sie Hinzufügen aus.

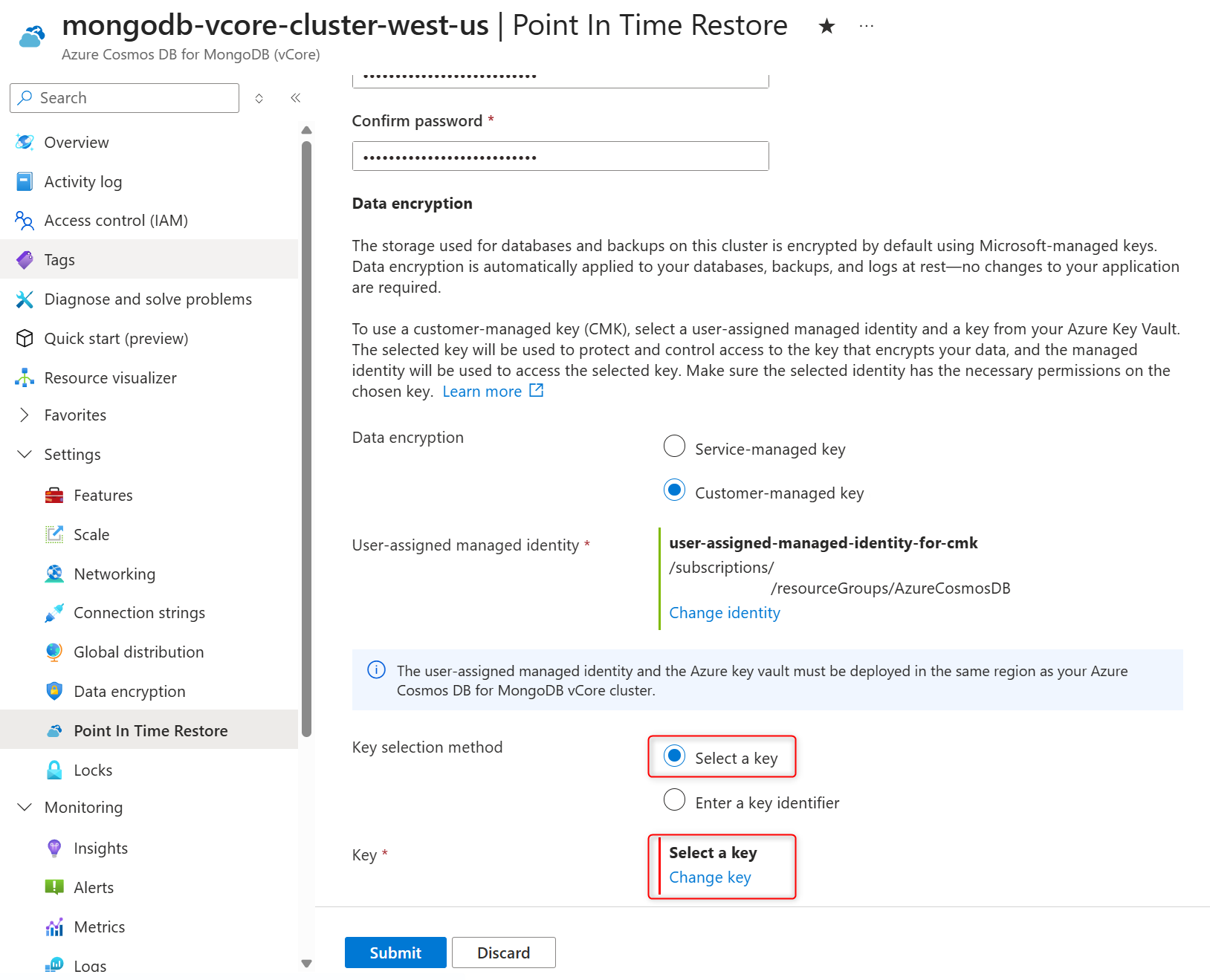

Wählen Sie unter Schlüsselauswahlmethode die Option Schlüssel auswählen aus.

Wählen Sie im Schlüssel die Option "Schlüssel ändern" aus.

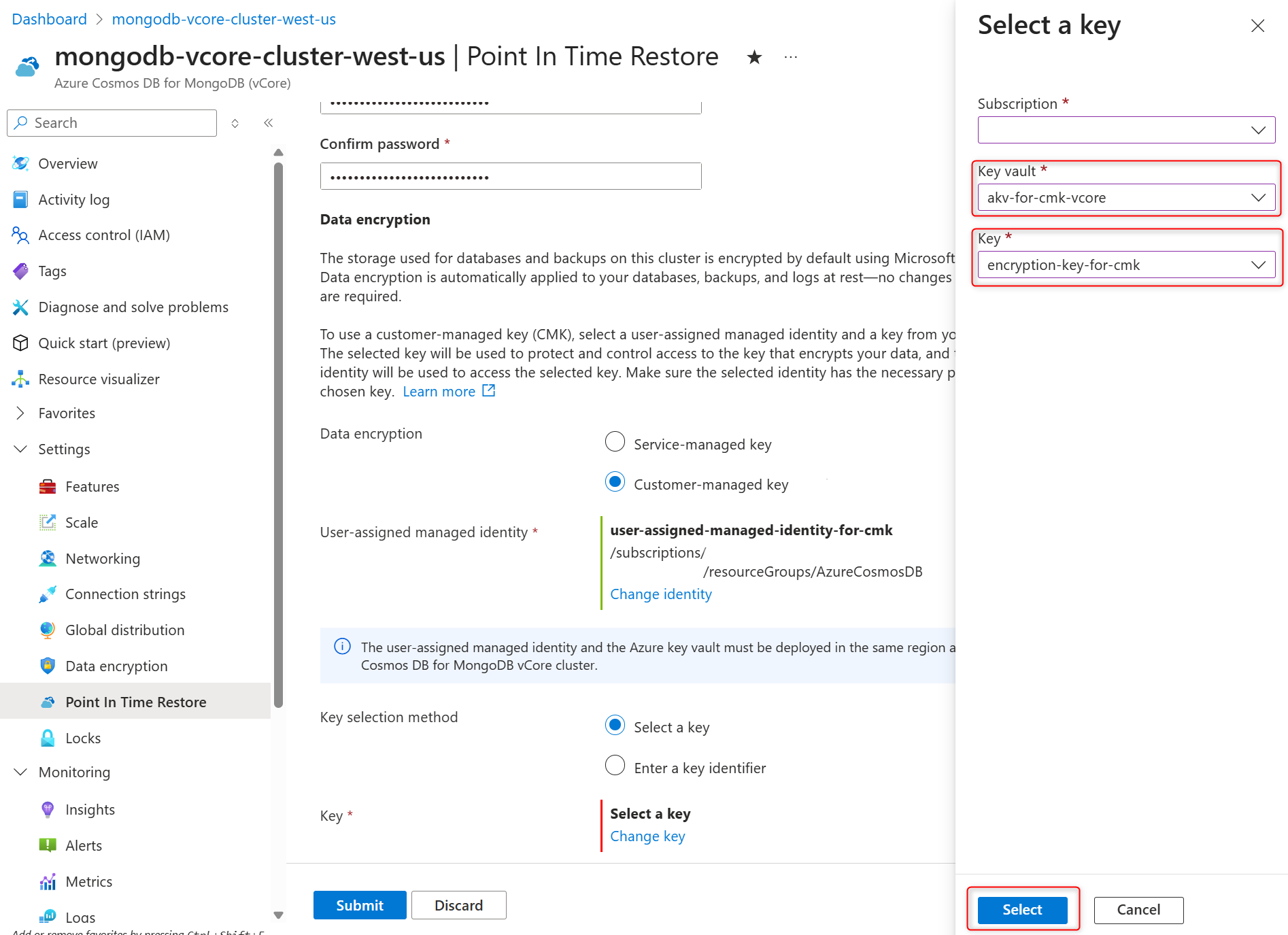

Wählen Sie im Bereich Schlüssel auswählen die Azure Key Vault-Instanz unter Schlüsseltresor und den Verschlüsselungsschlüssel unter Schlüssel aus, und bestätigen Sie Ihre Auswahl, indem Sie Auswählen auswählen.

Wählen Sie "Absenden" aus, um die Clusterwiederherstellung zu initiieren.

Nachdem der wiederhergestellte Cluster erstellt wurde, überprüfen Sie die Liste der nach derWiederherstellung zu erledigenden Aufgaben.