Datensicherheit und Verschlüsselung in Azure Data Manager for Energy

Dieser Artikel enthält eine Übersicht über Sicherheitsfeatures in Azure Data Manager for Energy. Er deckt die wichtigsten Bereiche hinsichtlich der Verschlüsselung ruhender Daten, der Verschlüsselung während der Übertragung, TLS, HTTPS, von Microsoft verwalteter Schlüssel und kundenseitig verwalteter Schlüssel ab.

Verschlüsselung ruhender Daten

Azure Data Manager for Energy verwendet mehrere Speicherressourcen zum Speichern von Metadaten, Benutzerdaten, Speicherdaten usw. Die Plattform verwendet dienstseitige Verschlüsselung, um alle Daten automatisch zu verschlüsseln, wenn sie in der Cloud gespeichert werden. Mit Verschlüsselung ruhender Daten werden Ihre Daten ausreichend geschützt, um den Sicherheits- und Complianceanforderungen Ihrer Organisation gerecht zu werden. Alle Daten in Azure Data Manager for Energy werden standardmäßig mit von Microsoft verwalteten Schlüsseln verschlüsselt. Zusätzlich zum von Microsoft verwalteten Schlüssel können Sie Ihren eigenen Verschlüsselungsschlüssel verwenden, um die Daten in Azure Data Manager for Energy zu schützen. Wenn Sie einen kundenseitig verwalteten Schlüssel angeben, wird dieser zum Schützen und Steuern des Zugriffs auf den von Microsoft verwalteten Schlüssel verwendet, mit dem Ihre Daten verschlüsselt werden.

Verschlüsseln von Daten während der Übertragung

Azure Data Manager for Energy unterstützt das TLS 1.2-Protokoll (Transport Layer Security), um Daten zu schützen, wenn sie zwischen cloudbasierten Diensten und Kunden reisen. TLS bietet strenge Authentifizierung, Datenschutz von Nachrichten und Integrität (ermöglicht die Erkennung von Manipulation, Abfangen und Fälschung von Nachrichten), Interoperabilität und Algorithmusflexibilität.

Zusätzlich zu TLS erfolgen bei der Interaktion mit Azure Data Manager for Energy alle Transaktionen über HTTPS.

Einrichten von kundenseitig verwalteter Schlüssel (Customer Managed Keys, CMK) für die Instanz von Azure Data Manager for Energy

Wichtig

Sie können CMK-Einstellungen nicht bearbeiten, nachdem die Instanz von Azure Data Manager for Energy erstellt wurde.

Voraussetzungen

Schritt 1: Konfigurieren des Schlüsseltresors

Sie können einen neuen oder vorhandenen Schlüsseltresor verwenden, um kundenseitig verwaltete Schlüssel zu speichern. Weitere Informationen zu Azure Key Vault finden Sie unter Informationen zu Azure Key Vault und Grundlegende Konzepte von Azure Key Vault.

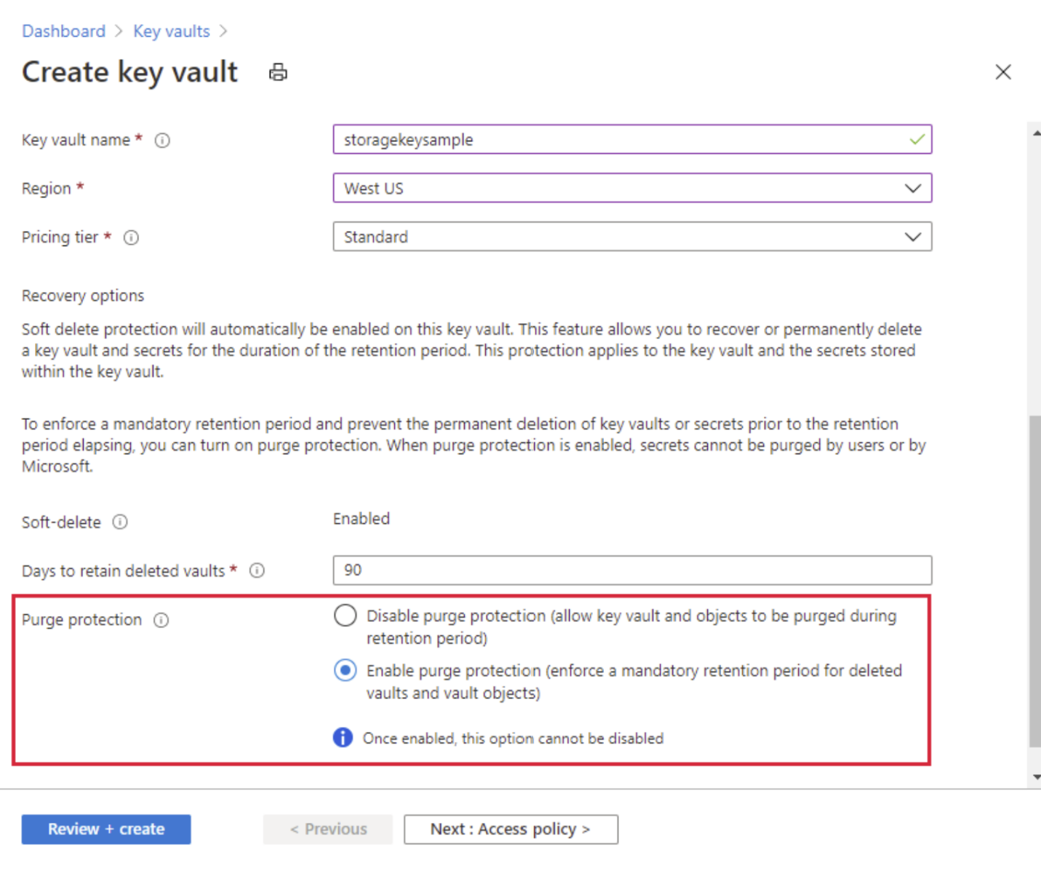

Die Verwendung von kundenseitig verwalteter Schlüssel mit Azure Data Manager for Energy erfordert, dass sowohl der Schutz vor vorläufigem Löschen als auch des Löschvorgangs für den Schlüsseltresor aktiviert ist. Das vorläufige Löschen ist standardmäßig aktiviert, wenn Sie einen neuen Schlüsseltresor erstellen, und kann nicht deaktiviert werden. Sie können den Löschschutz aktivieren, wenn Sie den Schlüsseltresor erstellen oder nachdem er erstellt wurde.

Informationen zum Erstellen eines Schlüsseltresors über das Azure-Portal finden Sie unter Schnellstart: Erstellen eines Schlüsseltresors über das Azure-Portal. Wenn Sie den Schlüsseltresor erstellen, wählen Sie „Bereinigungsschutz aktivieren“ aus.

Führen Sie die folgenden Schritte aus, um den Löschschutz für einen vorhandenen Schlüsseltresor zu aktivieren:

- Navigieren Sie im Azure-Portal zu Ihrem Schlüsseltresor.

- Wählen Sie unter Einstellungen die Option Eigenschaften aus.

- Wählen Sie im Abschnitt Bereinigungsschutz die Option Bereinigungsschutz aktivieren aus.

Schritt 2: Hinzufügen eines Schlüssels

- Als Nächstes fügen Sie im Schlüsseltresor einen Schlüssel hinzu.

- Informationen zum Hinzufügen eines Schlüssels über das Azure-Portal finden Sie unter Schnellstart: Festlegen und Abrufen eines Schlüssels aus Azure Key Vault mit dem Azure-Portal.

- Es wird empfohlen, dass die RSA-Schlüsselgröße 3072 beträgt. Weitere Informationen finden Sie unter Konfigurieren von kundenseitig verwalteten Schlüsseln für Ihr Azure Cosmos-Konto mit Azure Key Vault | Microsoft Learn.

Schritt 3: Auswählen einer verwalteten Identität zum Autorisieren des Zugriffs auf den Schlüsseltresor

- Wenn Sie kundenseitig verwaltete Schlüssel für eine vorhandene Instanz des Azure Data Manager for Energy aktivieren, müssen Sie eine verwaltete Identität angeben, die zum Autorisieren des Zugriffs auf den Schlüsseltresor verwendet wird, der den Schlüssel enthält. Die verwaltete Identität muss über Berechtigungen für den Zugriff auf den Schlüssel im Schlüsseltresor verfügen.

- Sie können eine benutzerseitig zugewiesene verwaltete Identität erstellen.

Konfigurieren von kundenseitig verwalteten Schlüsseln für ein vorhandenes Konto

- Erstellen Sie eine Azure Data Manager for Energy -Instanz.

- Wählen Sie die Registerkarte Verschlüsselung aus.

Wählen Sie auf der Registerkarte „Verschlüsselung“ die Option Kundenseitig verwaltete Schlüssel (Customer managed keys, CMK) aus.

Für die Verwendung von CMK müssen Sie den Schlüsseltresor auswählen, in dem der Schlüssel gespeichert ist.

Aktivieren Sie unter „Verschlüsselungsschlüssel“ die Option Key Vault und Schlüssel auswählen.

Wählen Sie anschließend die Option Schlüsseltresor und Schlüssel auswählen aus.

Wählen Sie als Nächstes den Schlüsseltresor und den Schlüssel aus.

Wählen Sie dann die benutzerseitig zugewiesene verwaltete Identität aus, mit der der Zugriff auf den Schlüsseltresor autorisiert wird, der den Schlüssel enthält.

Wählen Sie die Option Benutzeridentität auswählen aus. Wählen Sie die benutzerseitig zugewiesene verwaltete Identität aus, die Sie in den Voraussetzungen erstellt haben.

Diese benutzerseitig zugewiesene Identität muss über die Berechtigungen Schlüssel abrufen, Schlüssel auflisten, Schlüssel packen und Schlüssel entpacken für den Schlüsseltresor verfügen. Weitere Informationen zum Zuweisen von Azure Key Vault-Zugriffsrichtlinien finden Sie unter Zuweisen einer Key Vault-Zugriffsrichtlinie.

Sie können unter „Verschlüsselungsschlüssel“ auch die Option Schlüssel aus URI eingeben aktivieren. Für den Schlüssel müssen vorläufiges Löschen und Bereinigungsschutz aktiviert sein. Sie müssen dies bestätigen, indem Sie das unten gezeigte Kontrollkästchen aktivieren:

Wählen Sie als Nächstes Überprüfen und erstellen aus, nachdem Sie die anderen Registerkarten ausgefüllt haben.

Wählen Sie die Schaltfläche Erstellen aus.

Eine Azure Data Manager for Energy-Instanz wird mit kundenseitig verwalteten Schlüsseln erstellt.

Nach dem Aktivieren von CMK wird der Status auf dem Bildschirm Übersicht angezeigt.

Sie können zu Verschlüsselung navigieren. Dort sehen Sie, dass CMK mit benutzerseitig verwalteter Identität aktiviert ist.

Nächste Schritte

Weitere Informationen zu privaten Verbindungen: