Wichtig

Wenn Sie das Zugriffsrichtlinienberechtigungsmodell verwenden, kann ein Benutzer mit den Rollen Contributor, Key Vault Contributor oder einer anderen Rolle, die Microsoft.KeyVault/vaults/write-Berechtigungen für die Key Vault-Verwaltungsebene enthält, selbst Datenebenenzugriff gewähren, indem eine Zugriffsrichtlinie für den Key Vault festgelegt wird. Um nicht autorisierten Zugriff und die Verwaltung Ihrer Schlüsseltresore, Schlüssel, geheimen Schlüssel und Zertifikate zu verhindern, ist es wichtig, den Zugriff der Teilnehmerrolle auf Schlüsseltresore im Rahmen des Zugriffsrichtlinienberechtigungsmodells einzuschränken. Um dieses Risiko zu minimieren, empfehlen wir, das Berechtigungsmodell „Rollenbasierte Zugriffssteuerung (RBAC)“ zu verwenden, das die Berechtigungsverwaltung auf die Rollen „Besitzer“ und „Benutzerzugriffsadministrator“ einschränkt und eine klare Trennung zwischen Sicherheitsvorgängen und administrativen Aufgaben ermöglicht. Weitere Informationen finden Sie im Key Vault RBAC-Leitfaden und unter Was ist Azure RBAC.

Eine Key Vault-Zugriffsrichtlinie legt fest, ob ein bestimmter Sicherheitsprinzipal (eine Anwendung oder eine Benutzergruppe) verschiedene Vorgänge für Geheimnisse, Schlüssel und Zertifikate in Key Vault ausführen kann. Sie können Zugriffsrichtlinien über das Azure-Portal, die Azure-CLI oder Azure PowerShell zuweisen.

Key Vault unterstützt bis zu 1.024 Zugriffsrichtlinieneinträge, wobei jeder Eintrag einen eindeutigen Satz von Berechtigungen für einen bestimmten Sicherheitsprinzipal erteilt. Aufgrund dieser Einschränkung empfiehlt es sich, Zugriffsrichtlinien möglichst Gruppen von Benutzern anstelle von einzelnen Benutzern zuzuweisen. Das Verwenden von Gruppen vereinfacht die Verwaltung von Berechtigungen für mehrere Personen in Ihrer Organisation deutlich. Weitere Informationen finden Sie unter Verwalten des Zugriffs auf Apps und Ressourcen mithilfe von Microsoft Entra-Gruppen.

Weisen Sie eine Zugriffsrichtlinie zu

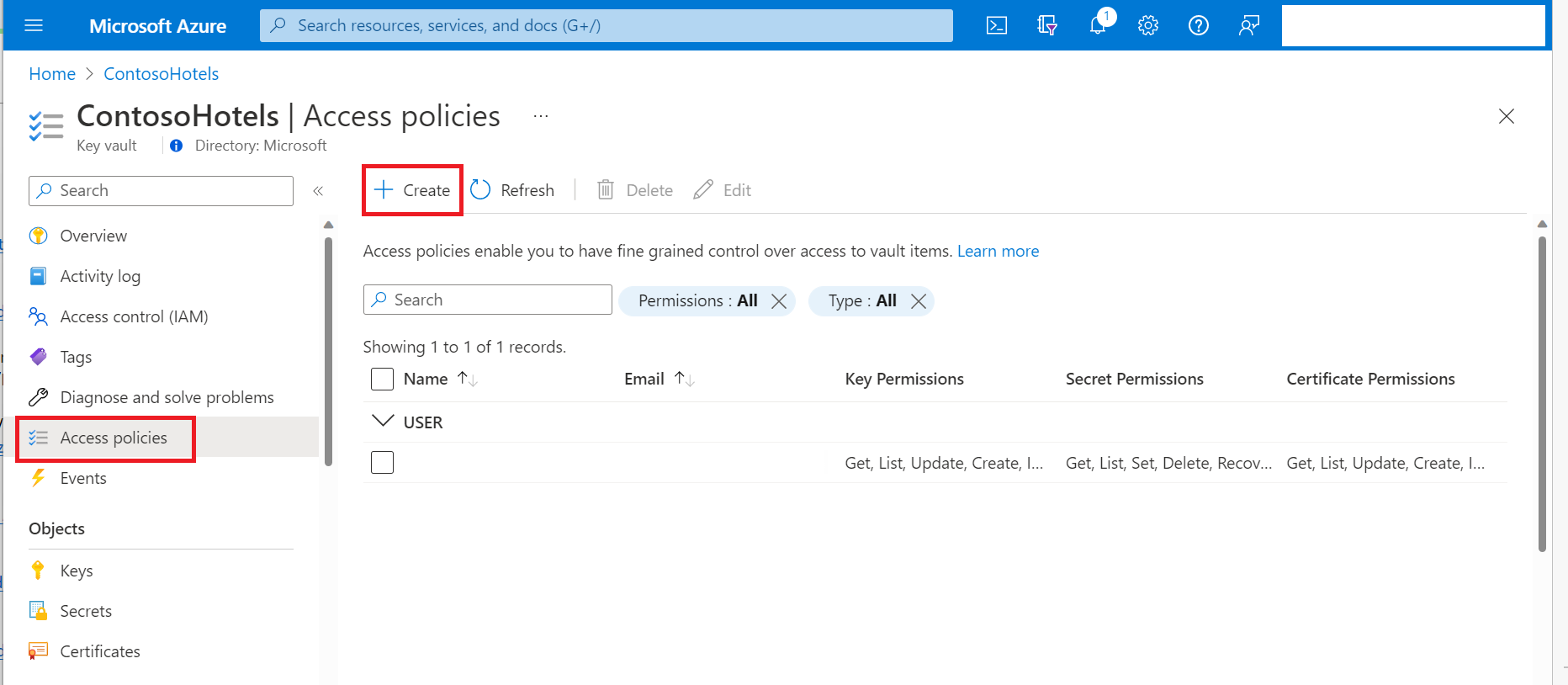

Navigieren Sie im Azure-Portal zu der Key Vault-Ressource.

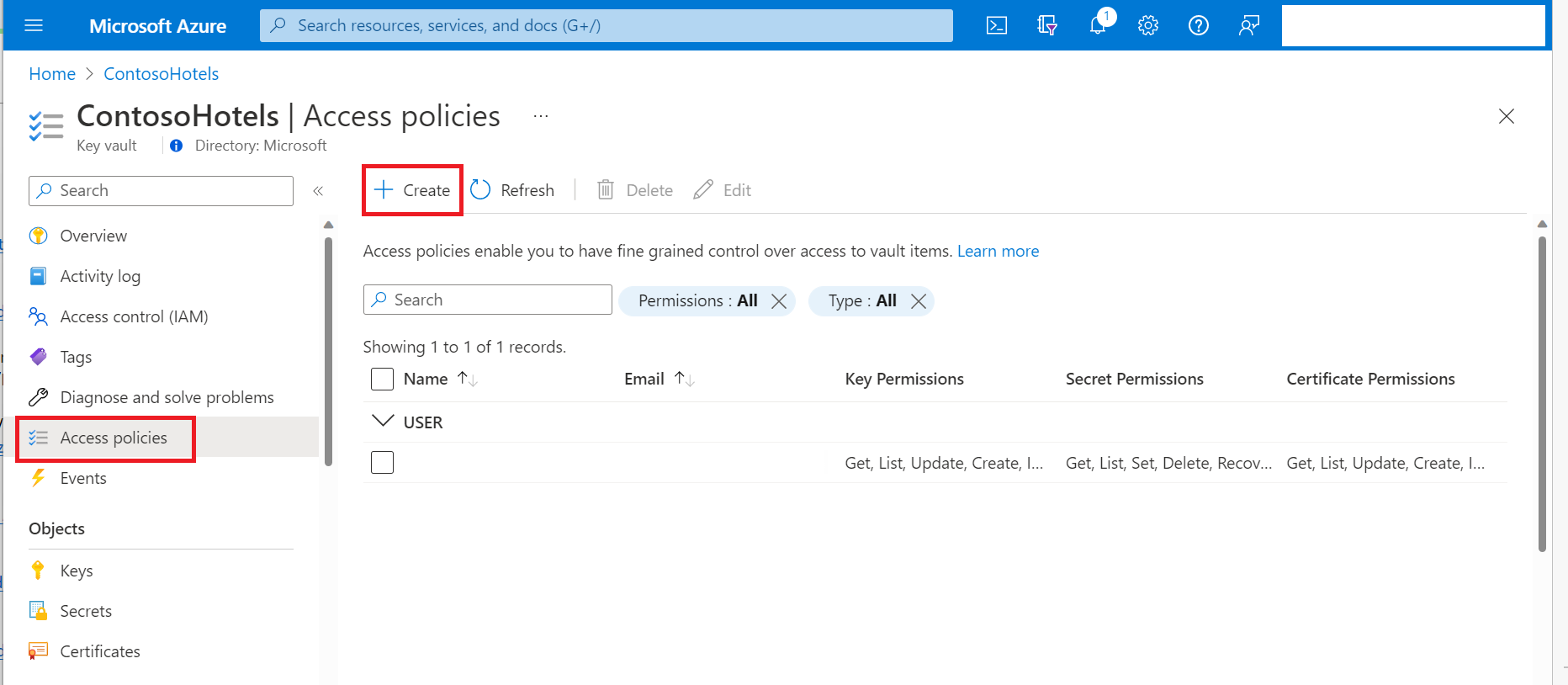

Wählen Sie Zugriffsrichtlinien und dann Erstellen aus:

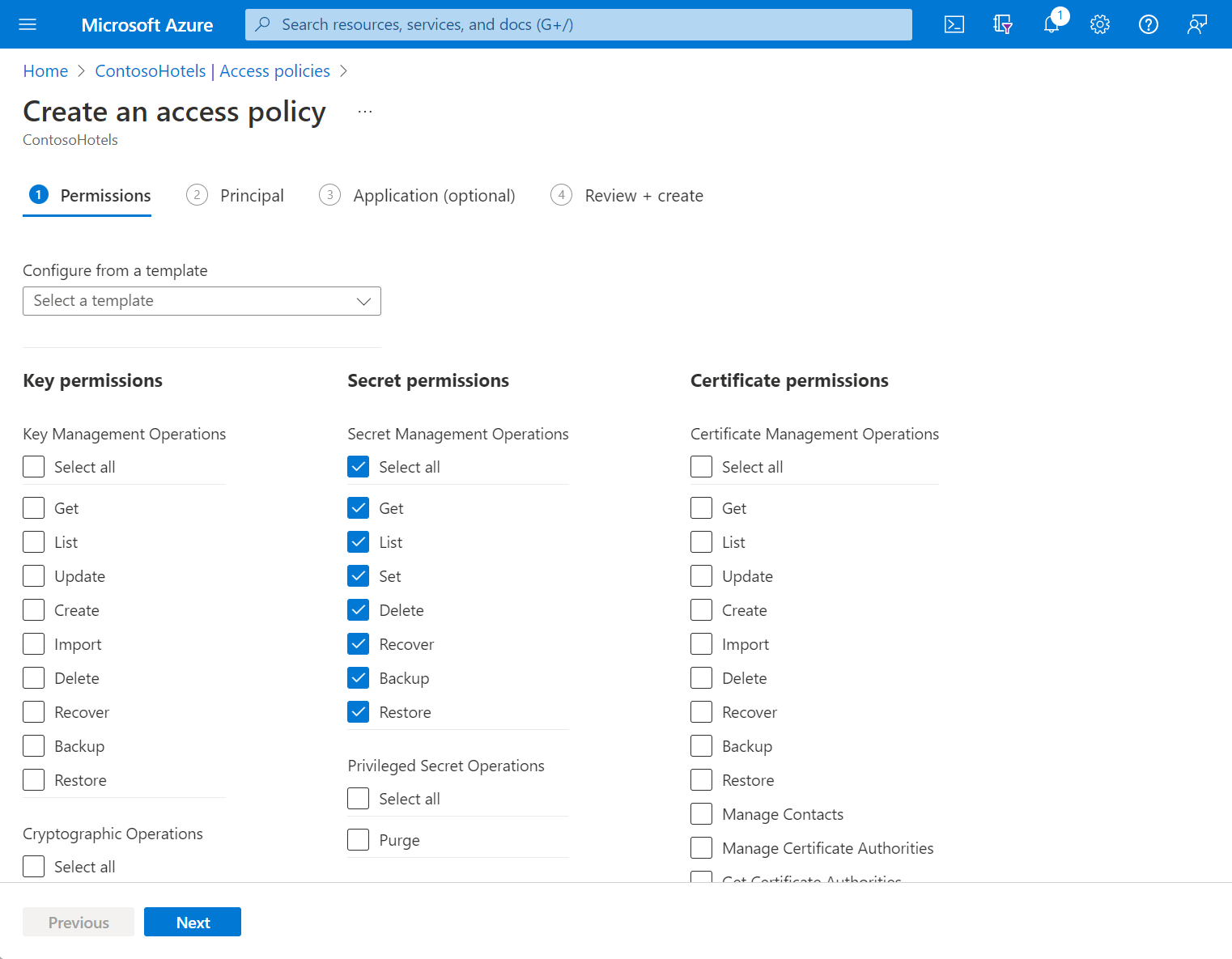

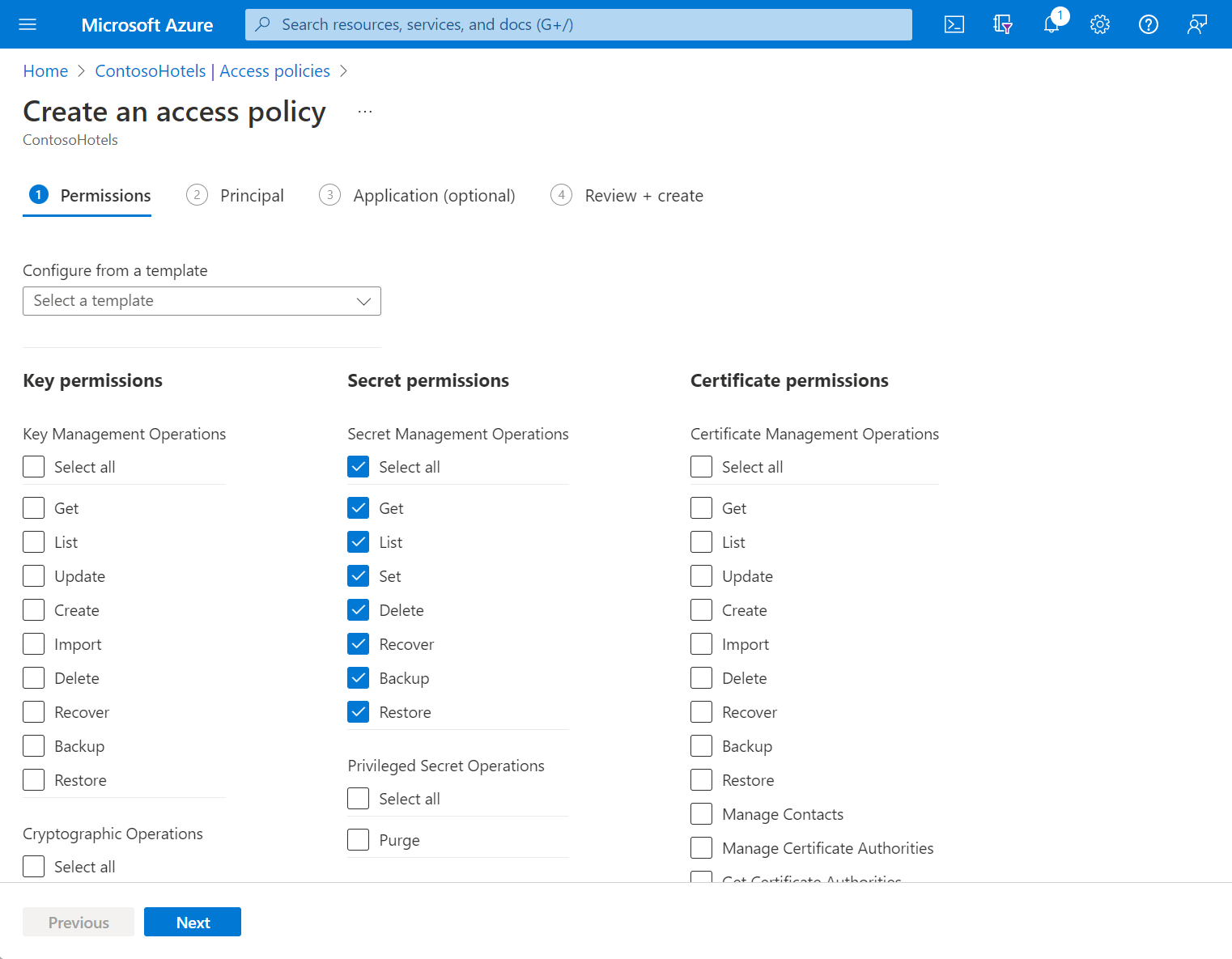

Wählen Sie die gewünschten Berechtigungen unter Schlüsselberechtigungen, Berechtigungen für Geheimnis und Zertifikatsberechtigungen aus.

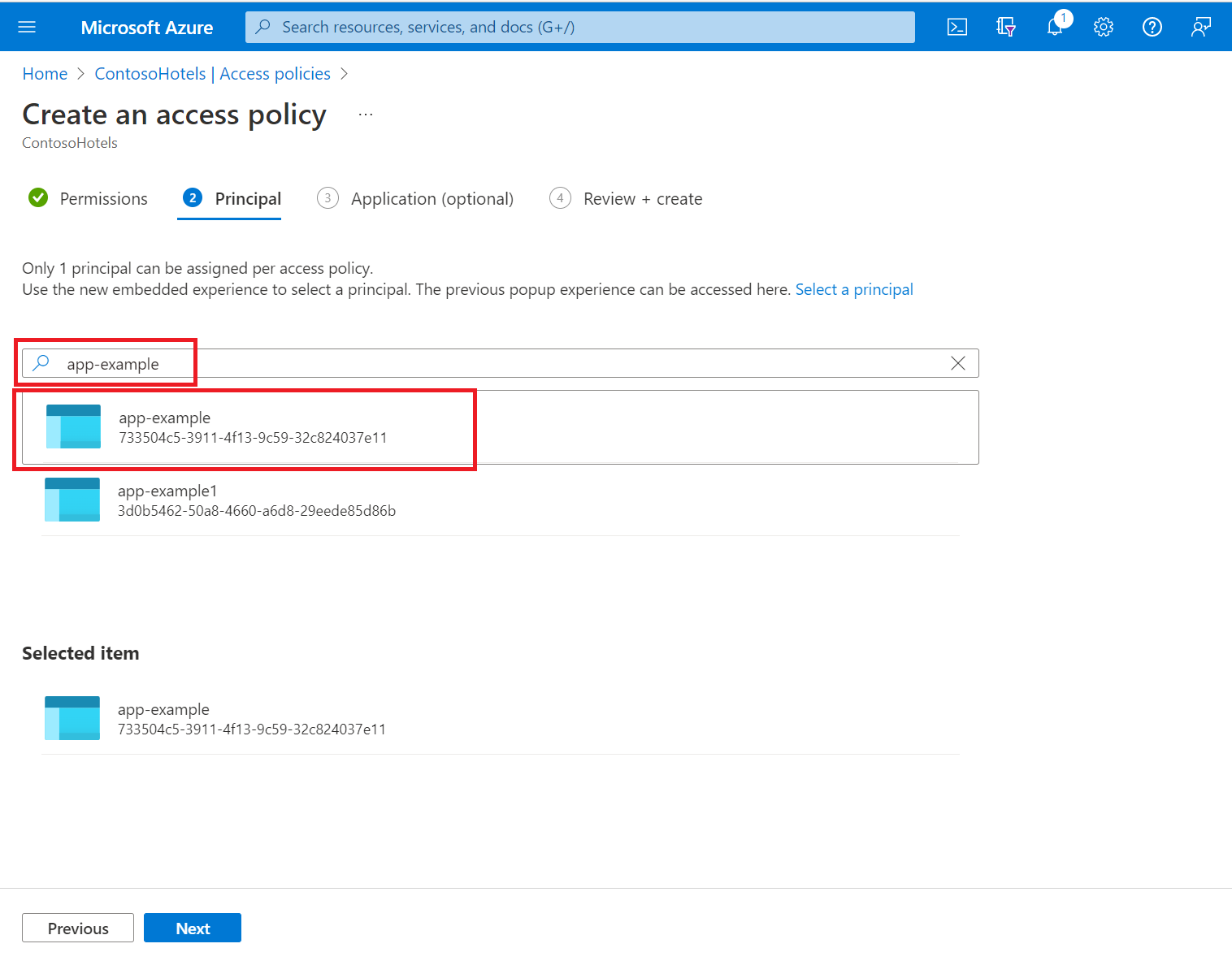

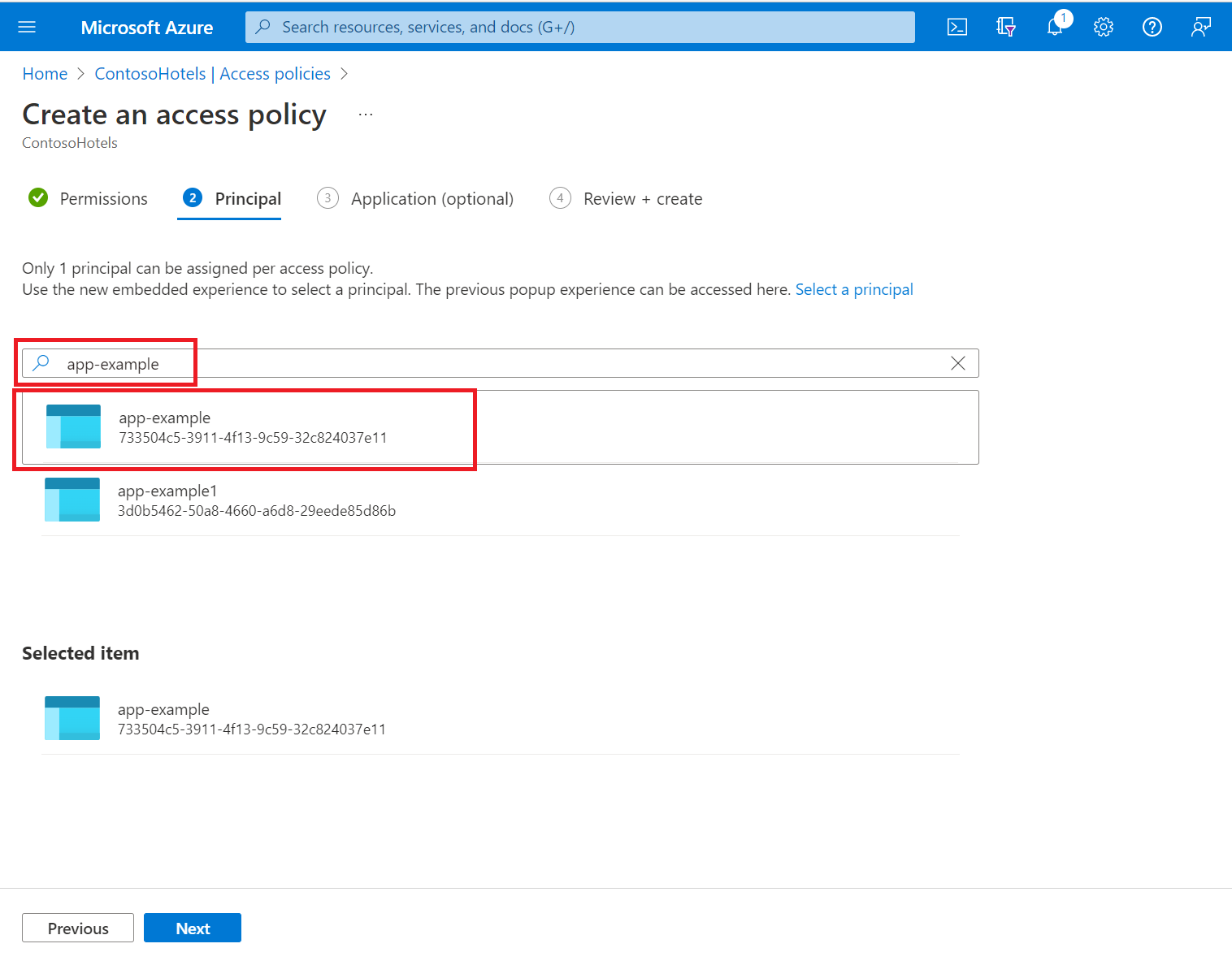

Geben Sie im Auswahlbereich Prinzipal den Namen des Benutzers, der App oder des Dienstprinzipals in das Suchfeld ein, und wählen Sie das entsprechende Ergebnis aus.

Wenn Sie für die App eine verwaltete Identität verwenden, suchen Sie nach dem Namen der App, und wählen Sie ihn aus. (Weitere Informationen zu Sicherheitsprinzipalen finden Sie unter Key Vault-Authentifizierung.

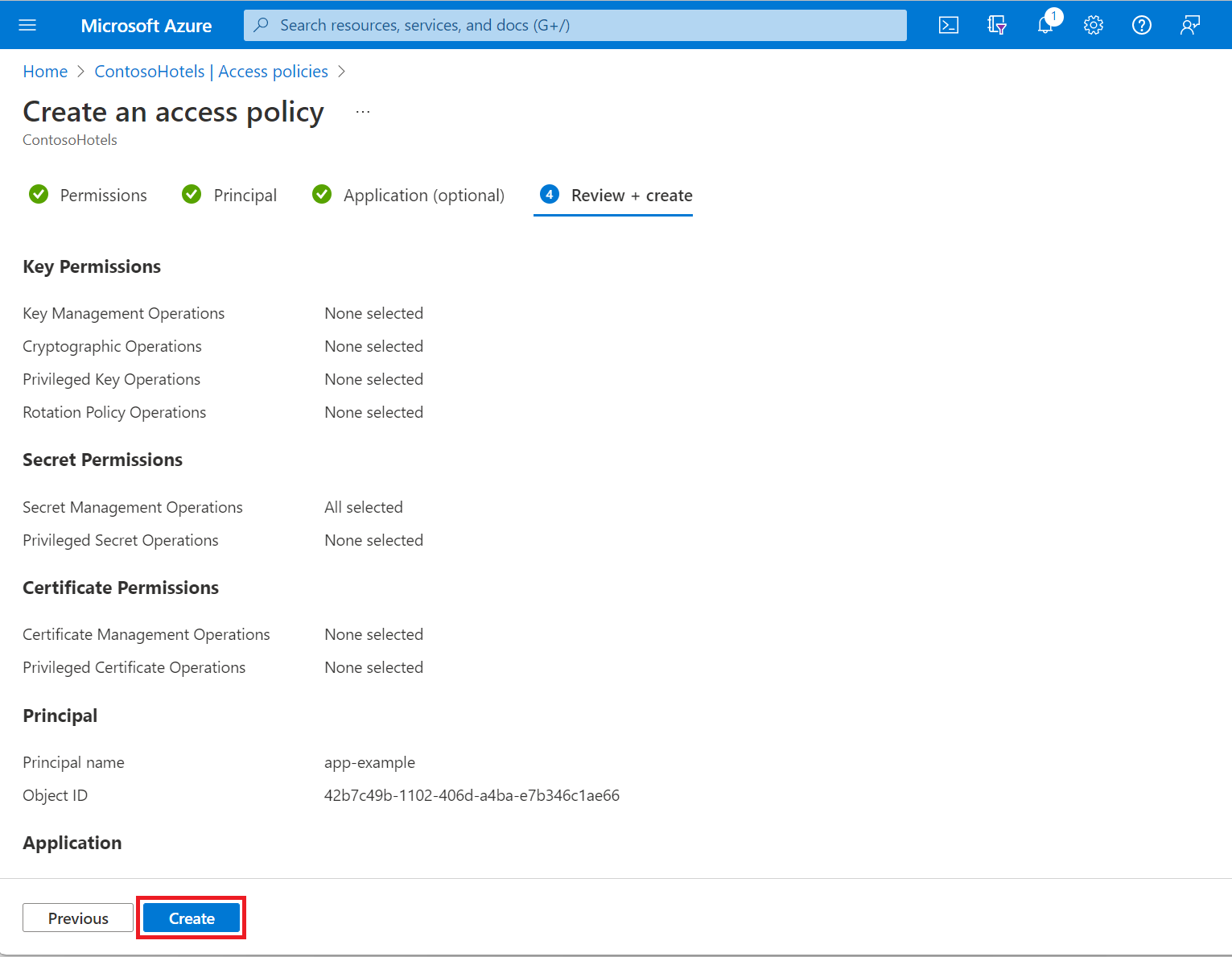

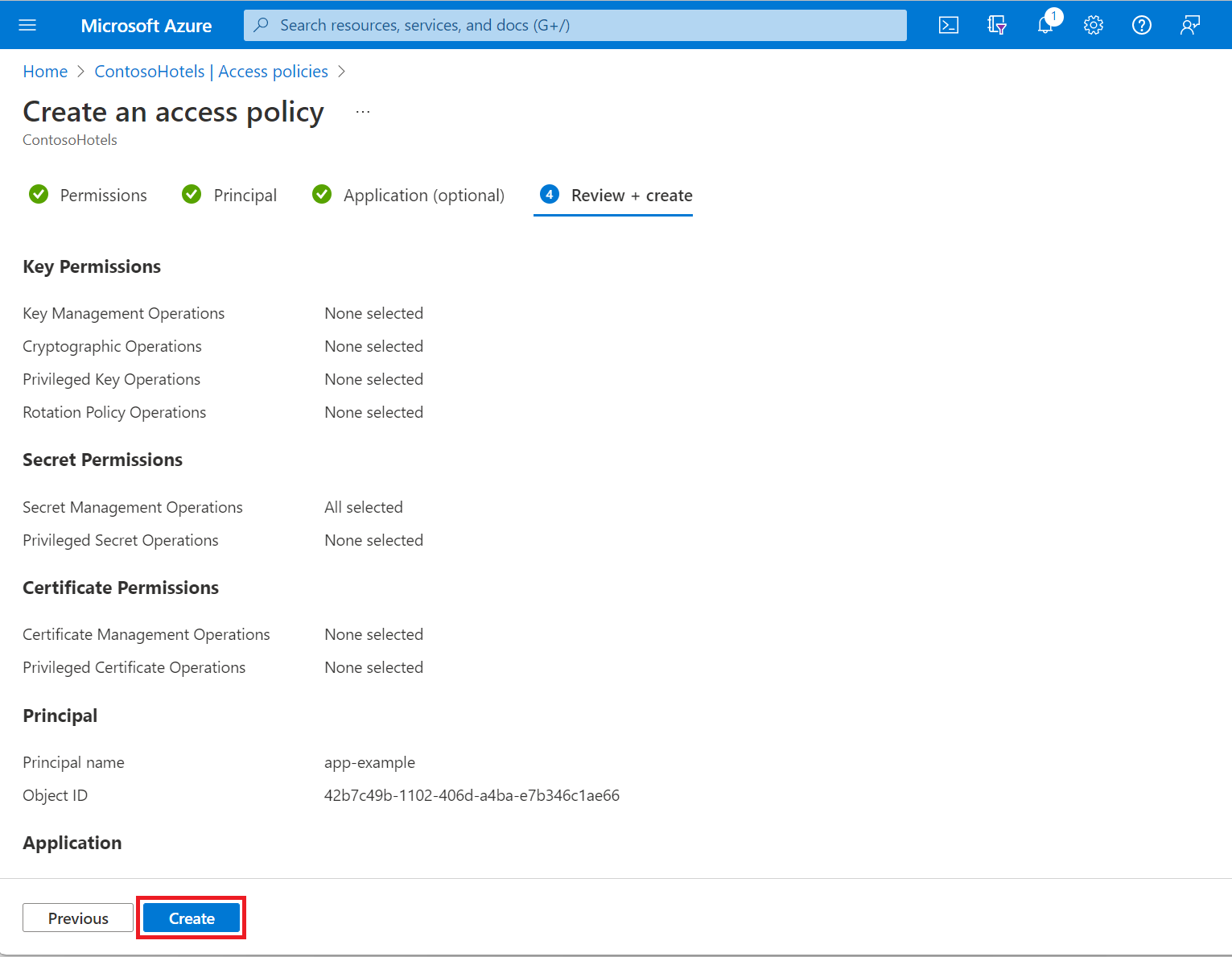

Überprüfen Sie die Zugriffsrichtlinienänderungen, und wählen Sie Erstellen aus, um die Zugriffsrichtlinie zu speichern.

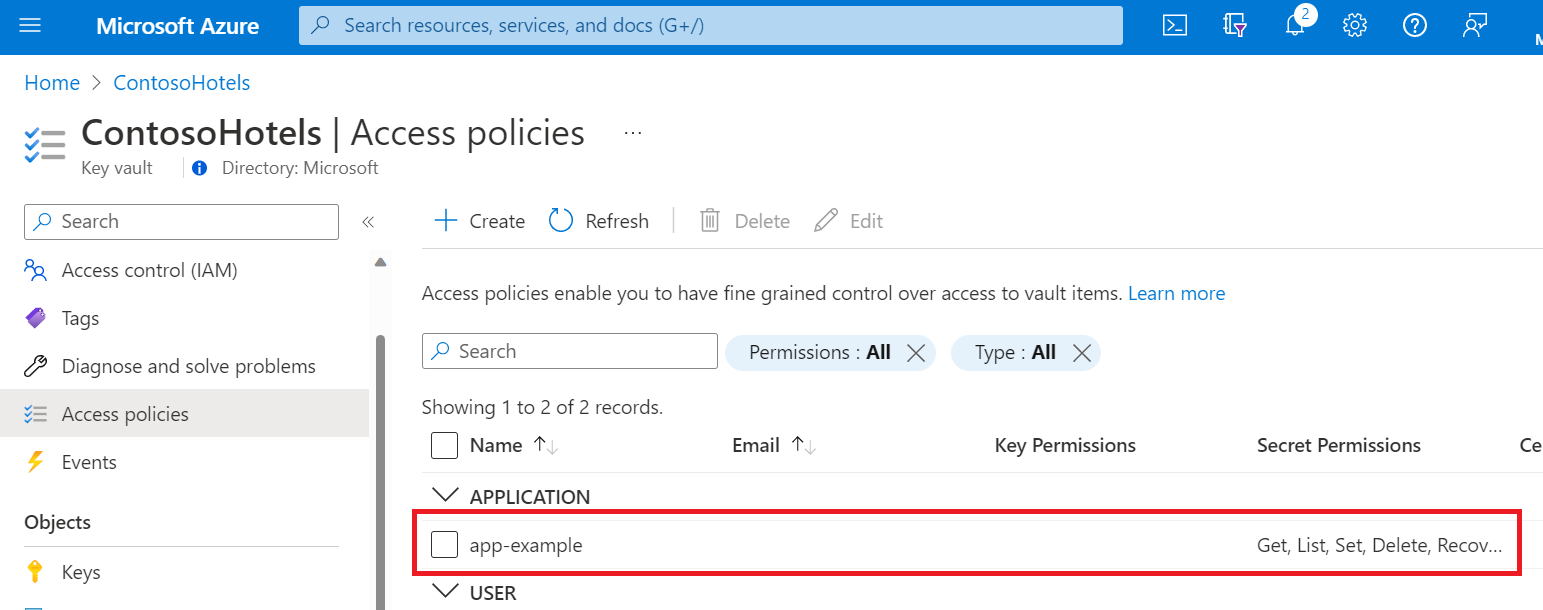

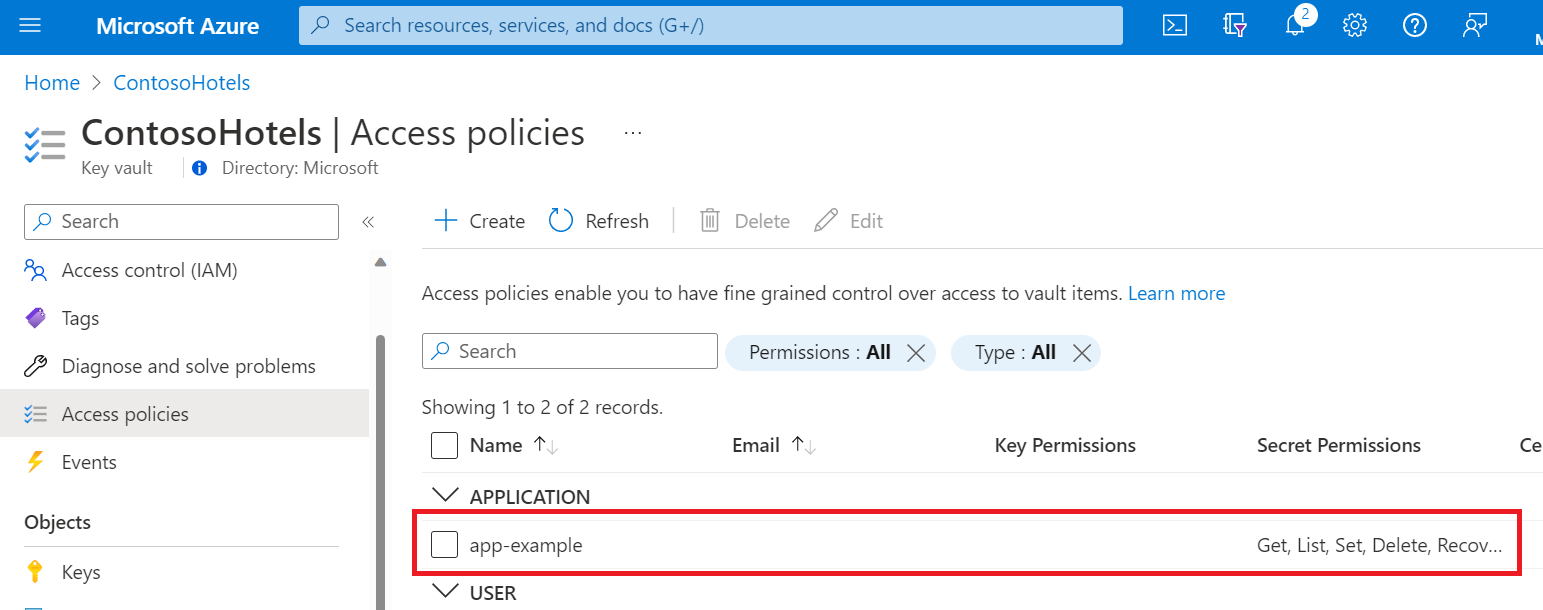

Stellen Sie auf der Seite Zugriffsrichtlinien sicher, dass Ihre Zugriffsrichtlinie aufgeführt ist.

Weitere Informationen zum Erstellen von Gruppen in Microsoft Entra ID mithilfe der Azure-Befehlszeilenschnittstelle finden Sie unter az ad group create und az ad group member add.

Wenn Sie Azure CLI-Befehle lokal ausführen möchten, installieren Sie die Azure-Befehlszeilenschnittstelle.

Um Befehle direkt in der Cloud auszuführen, verwenden Sie Azure Cloud Shell.

Nur lokale Befehlszeilenschnittstelle: Melden Sie sich mit az login bei Azure an:

az login

Der Befehl az login öffnet ggf. ein Browserfenster zum Erfassen von Anmeldeinformationen.

Objekt-ID erwerben

Ermitteln Sie die Objekt-ID der Anwendung, der Gruppe oder des Benutzers, der oder dem Sie die Zugriffsrichtlinie zuweisen möchten:

Anwendungen und andere Dienstprinzipale: Verwenden Sie den Befehl az ad sp list, um Ihre Dienstprinzipale abzurufen. Untersuchen Sie die Ausgabe des Befehls, um die Objekt-ID des Sicherheitsprinzipals zu ermitteln, dem die Zugriffsrichtlinie zugewiesen werden soll.

az ad sp list --show-mine

Gruppen: Verwenden Sie den Befehl az ad group list, und filtern Sie dabei die Ergebnisse mit dem Parameter --display-name:

az ad group list --display-name <search-string>

Benutzer: Verwenden Sie den Befehl az ad user show, und übergeben Sie die E-Mail-Adresse des Benutzers im Parameter --id:

az ad user show --id <email-address-of-user>

Zuweisen der Zugriffsrichtlinie

Verwenden Sie den Befehl az keyvault set-policy, um die gewünschten Berechtigungen zuzuweisen:

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

Ersetzen Sie <object-id> durch die Objekt-ID des Sicherheitsprinzipals.

Sie müssen --secret-permissions, --key-permissions und --certificate-permissions nur einschließen, wenn Sie diesen spezifischen Typen Berechtigungen zuweisen. Die zulässigen Werte für <secret-permissions>, <key-permissions> und <certificate-permissions> sind in der Dokumentation zu az keyvault set-policy angegeben.

Weitere Informationen zum Erstellen von Gruppen in Microsoft Entra ID mithilfe von Azure PowerShell finden Sie unter New-AzADGroup und Add-AzADGroupMember.

Um Befehle lokal auszuführen, installieren Sie Azure PowerShell, sofern dies noch nicht geschehen ist.

Um Befehle direkt in der Cloud auszuführen, verwenden Sie Azure Cloud Shell.

Nur lokale PowerShell:

Installieren sie das Azure Active Directory PowerShell-Modul.

Melden Sie sich bei Azure an:

Connect-AzAccount

Erhalte die Objekt-ID

Ermitteln Sie die Objekt-ID der Anwendung, der Gruppe oder des Benutzers, der oder dem Sie die Zugriffsrichtlinie zuweisen möchten:

Anwendungen und andere Dienstprinzipale: Verwenden Sie das Cmdlet Get-AzADServicePrincipal mit dem Parameter -SearchString, um die Ergebnisse nach dem Namen des gewünschten Dienstprinzipals zu filtern:

Get-AzADServicePrincipal -SearchString <search-string>

Gruppen: Verwenden Sie das Cmdlet Get-AzADGroup mit dem Parameter -SearchString, um die Ergebnisse nach dem Namen der gewünschten Gruppe zu filtern:

Get-AzADGroup -SearchString <search-string>

In der Ausgabe wird die Objekt-ID als Id aufgeführt.

Benutzer: Verwenden Sie das Cmdlet Get-AzADUser, und übergeben Sie dabei die E-Mail-Adresse des Benutzers im Parameter -UserPrincipalName.

Get-AzAdUser -UserPrincipalName <email-address-of-user>

In der Ausgabe wird die Objekt-ID als Id aufgeführt.

Zuweisen der Zugriffsrichtlinie

Verwenden Sie das Cmdlet Set-AzKeyVaultAccessPolicy, um die Zugriffsrichtlinie zuzuweisen:

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

Sie müssen -PermissionsToSecrets, -PermissionsToKeys und -PermissionsToCertificates nur einschließen, wenn Sie diesen spezifischen Typen Berechtigungen zuweisen. Die zulässigen Werte für <secret-permissions>, <key-permissions> und <certificate-permissions> sind in der Dokumentation Set-AzKeyVaultAccessPolicy – Parameter angegeben.

Nächste Schritte