Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird beschrieben, wie Bestandsressourcen geändert werden. Sie können den Status einer Ressource ändern, eine externe ID zuweisen oder Bezeichnungen anwenden, um Kontext bereitzustellen und Bestandsdaten zu verwenden. Sie können CVEs und andere Beobachtungen auch als nicht anwendbar markieren, um sie aus Ihren gemeldeten Zählungen zu entfernen. Sie können Ressourcen auch basierend auf der Methode, mit der sie ermittelt werden, mit einer Massenaktion aus ihrem Bestand entfernen. Benutzer können z. B. einen Seed aus einer Ermittlungsgruppe entfernen und alle Ressourcen entfernen, die über eine Verbindung zu diesem Seed ermittelt werden. In diesem Artikel werden alle Änderungsoptionen beschrieben, die in Defender EASM verfügbar sind, und es wird beschrieben, wie Sie Ressourcen aktualisieren und alle Aktualisierungen mit dem Task-Manager nachverfolgen.

Bezeichnen von Ressourcen

Bezeichnungen helfen Ihnen, Ihre Angriffsfläche zu organisieren und den geschäftlichen Kontext auf anpassbare Weise anzuwenden. Sie können eine beliebige Textbezeichnung auf eine Ressourcenteilmenge auf Gruppenressourcen anwenden und Ihren Bestand besser nutzen. Kunden kategorisieren häufig Ressourcen, die:

- kürzlich durch eine Fusion oder Übernahme in den Besitz der Organisation gekommen sind.

- eine Überwachung der Konformität erfordern.

- sich im Besitz einer bestimmten Geschäftseinheit in der Organisation befinden.

- von einer bestimmten Sicherheitsanfälligkeit betroffen sind, die eine Entschärfung erfordert.

- sich auf eine bestimmte Marke beziehen, die im Besitz der Organisation ist.

- dem Bestand innerhalb eines bestimmten Zeitraums hinzugefügt wurden.

Bezeichnungen sind frei formatierte Textfelder, sodass Sie eine Bezeichnung für jeden Anwendungsfall erstellen können, der für Ihre Organisation gilt.

Ändern des Status einer Ressource

Benutzer können auch den Status einer Ressource ändern. Zustände helfen, Ihren Bestand basierend auf seiner Rolle in Ihrer Organisation zu kategorisieren. Benutzer können zwischen den folgenden Zuständen wechseln:

- Genehmigter Bestand: Ein Teil der Angriffsfläche in Ihrem Besitz und ein Element, für das Sie direkt verantwortlich sind.

- Abhängigkeit: Infrastruktur, die im Besitz eines Drittanbieters ist, aber Teil Ihrer Angriffsfläche ist, da sie den Betrieb Ihrer eigenen Ressourcen direkt unterstützt. Sie können z. B. von einem IT-Anbieter abhängig sein, um Ihre Webinhalte zu hosten. Während die Domäne, der Hostname und die Websites Teil Ihres genehmigten Bestands sind, sollte die IP-Adresse für den Host als Abhängigkeit behandelt werden.

- Nur überwachen: Eine Ressource, die für Ihre Angriffsfläche relevant ist, aber von Ihrer Organisation nicht direkt kontrolliert wird und keine technische Abhängigkeit ist. Beispielsweise können unabhängige Franchises oder Ressourcen, die zu verbundenen Unternehmen gehören, mit „Nur überwachen“ anstatt mit „Genehmigter Bestand“ bezeichnet werden, um diese beiden Gruppen zu Berichtszwecken zu trennen.

- Kandidat: Eine Ressource, die in Beziehung zu den bekannten Seedressourcen Ihrer Organisation steht, aber deren Verbindung nicht stark genug für die sofortige Bezeichnung „Genehmigter Bestand“ ist. Diese Ressourcenkandidaten müssen manuell überprüft werden, um den Besitz zu ermitteln.

- Erfordert Untersuchung: Dieser Status ähnelt dem Status „Kandidat“, wird jedoch auf Ressourcen angewendet, für deren Validierung eine manuelle Untersuchung erforderlich ist. Dies wird basierend auf unseren intern generierten Konfidenzbewertungen bestimmt, die die Stärke der erkannten Verbindungen zwischen Ressourcen beurteilt. Diese geben nicht die genaue Beziehung der Infrastruktur zu der Organisation an, sondern vor allem, dass diese Ressource für eine zusätzliche Überprüfung gekennzeichnet wurde, um zu bestimmen, wie sie kategorisiert werden soll.

Anwenden einer externen ID

Benutzer können auch eine externe ID auf eine Ressource anwenden. Diese Aktion ist in Situationen nützlich, wenn Sie mehrere Lösungen für die Bestandsverfolgung, Wartungsaktivitäten oder die Besitzüberwachung verwenden. Wenn Sie externe IDs in Defender EASM anzeigen, können Sie diese unterschiedlichen Ressourceninformationen ausrichten. Werte für externe ID können numerisch oder alphanumerisch sein und müssen im Textformat eingegeben werden. Externe IDs werden auch im Abschnitt „Bestandsdetails” angezeigt.

Kennzeichnen der Beobachtung als nicht anwendbar

Viele Defender EASM-Dashboards bieten CVE-Daten, die basierend auf der Webkomponenteninfrastruktur auf potenzielle Sicherheitsrisiken aufmerksam machen, was Ihre Angriffsfläche stärkt. Beispielsweise werden CVEs im Attack Surface-Zusammenfassungsdashboard aufgelistet, kategorisiert nach ihrem potenziellen Schweregrad. Bei der Untersuchung dieser CVEs stellen Sie möglicherweise fest, dass einige für Ihre Organisation nicht relevant sind. Dies kann darauf zurückzuführen sein, dass Sie eine nicht inaktive Version der Webkomponente ausführen, oder Ihre Organisation verfügt über unterschiedliche technische Lösungen, um Sie vor dieser spezifischen Sicherheitsanfälligkeit zu schützen.

In der Drilldownansicht eines beliebigen CVE-bezogenen Diagramms neben der Schaltfläche „CSV-Bericht herunterladen” haben Sie jetzt die Möglichkeit, eine Beobachtung als nicht anwendbar festzulegen. Wenn Sie auf diesen Wert klicken, werden Sie zu einer Bestandsliste aller Ressourcen weitergeleitet, die dieser Beobachtung zugeordnet sind, und Sie können dann entscheiden, alle Beobachtungen auf dieser Seite als nicht anwendbar zu markieren. Die tatsächliche Änderung wird entweder aus der Bestandslistenansicht oder von der Seite „Bestandsdetails” für eine bestimmte Ressource ausgeführt.

Vorgehensweise zum Ändern von Ressourcen

Sie können Ressourcen auf den Seiten „Bestandsliste” und „Ressourcendetails” ändern. Sie können Änderungen an einer einzelnen Ressource über die Seite „Ressourcendetails” vornehmen. Sie können Änderungen an einer einzelnen Ressource oder mehreren Ressourcen über die Seite „Bestandsliste” vornehmen. In den folgenden Abschnitten wird beschrieben, wie Änderungen aus den beiden Bestandsansichten je nach Anwendungsfall angewendet werden.

Seite „Bestandsliste”

Sie sollten Ressourcen auf der Seite „Bestandsliste” ändern, wenn Sie viele Ressourcen gleichzeitig aktualisieren möchten. Sie können Ihre Bestandsliste basierend auf Filterparametern verfeinern. Dieser Prozess hilft Ihnen, Ressourcen zu identifizieren, die mit der Bezeichnung, der externen ID oder der gewünschten Statusänderung kategorisiert werden sollen. So ändern Sie Ressourcen auf dieser Seite:

Wählen Sie im linken Bereich Ihrer Microsoft Defender External Attack Surface Management (Defender EASM)-Ressource Bestand aus.

Wenden Sie Filter an, um Ihre beabsichtigten Ergebnisse zu erzielen. In diesem Beispiel suchen wir nach Domänen, die innerhalb von 30 Tagen ablaufen und eine Verlängerung erfordern. Die angewendete Bezeichnung hilft Ihnen, schneller auf ablaufende Domänen zuzugreifen, um den Wartungsvorgang zu vereinfachen. Sie können beliebig viele Filter anwenden, um die benötigten spezifischen Ergebnisse zu erhalten. Weitere Informationen zu Filtern finden Sie unter Übersicht über Bestandsfilter. In Fällen, in denen Sie CVEs als nicht anwendbar markieren möchten, stellt der Diagramm-Drilldown des relevanten Dashboards einen Link bereit, der Sie direkt zu dieser Bestandsseite leitet, auf der die richtigen Filter angewendet sind.

Nachdem Ihre Bestandsliste gefiltert wurde, aktivieren Sie das Dropdownmenü neben der Tabellenüberschrift Ressource. Mit dieser Dropdownliste können Sie alle Ergebnisse auswählen, die Ihrer Abfrage oder den Ergebnissen auf dieser bestimmten Seite entsprechen (bis zu 25). Mit der Option Keine werden alle Ressourcen gelöscht. Sie können auch nur bestimmte Ergebnisse auf der Seite auswählen, indem Sie die Häkchen neben den jeweiligen Ressourcen setzen.

Wählen Sie Ressourcen ändern aus.

Im Bereich Ressourcen ändern, der auf der rechten Seite des Bildschirms geöffnet wird, können Sie schnell verschiedene Felder für die ausgewählten Ressourcen ändern. Für dieses Beispiel erstellen Sie eine neue Bezeichnung. Wählen Sie Neue Bezeichnung erstellen aus.

Bestimmen Sie den Bezeichnungsnamen und die Anzeigetextwerte. Der Bezeichnungsname kann nach der ersten Erstellung der Bezeichnung nicht geändert werden, aber der Anzeigetext kann zu einem späteren Zeitpunkt bearbeitet werden. Der Bezeichnungsname wird verwendet, um die Bezeichnung auf der Produktschnittstelle oder über die API abzufragen, sodass Bearbeitungen deaktiviert sind, um sicherzustellen, dass diese Abfragen ordnungsgemäß funktionieren. Zum Bearbeiten eines Bezeichnungsnamens müssen Sie die ursprüngliche Bezeichnung löschen und eine neue erstellen.

Wählen Sie eine Farbe für die neue Bezeichnung und dann Hinzufügen aus. Durch diese Aktion gelangen Sie zurück zum Bildschirm Ressourcen ändern.

Wenden Sie Ihre neue Bezeichnung auf die Ressourcen an. Klicken Sie in das Textfeld Bezeichnungen hinzufügen, um eine vollständige Liste der verfügbaren Bezeichnungen anzuzeigen. Alternativ können Sie auch innerhalb des Felds nach einem Schlüsselwort suchen. Nachdem Sie die Bezeichnungen ausgewählt haben, die Sie anwenden möchten, wählen Sie Aktualisieren aus.

Warten Sie einige Momente zu, bis die Bezeichnungen angewendet wurden. Nach Abschluss des Vorgangs wird die Benachrichtigung „Abgeschlossen” angezeigt. Die Seite wird automatisch aktualisiert und zeigt Ihre Ressourcenliste mit den sichtbaren Bezeichnungen an. Ein Banner oben auf dem Bildschirm bestätigt, dass Ihre Bezeichnungen angewendet wurden.

Seite „Ressourcendetails”

Sie können auch eine einzelne Ressource über die Seite „Ressourcendetails” vornehmen. Diese Option eignet sich ideal für Situationen, in denen Ressourcen gründlich überprüft werden müssen, bevor eine Bezeichnung oder Zustandsänderung angewendet wird.

Wählen Sie im linken Bereich Ihrer Defender EASM-Ressource Bestand aus.

Wählen Sie die bestimmte Ressource aus, die Sie ändern möchten, um die Seite mit den Ressourendetails zu öffnen.

Wählen Sie auf dieser Seite Ressource ändern aus.

Führen Sie die Schritte 5 bis 7 im Abschnitt „Seite ‚Bestandsliste’” aus.

Die Seite „Ressourcendetails” wird aktualisiert und zeigt die neu angewendete Bezeichnung oder Zustandsänderung an. Ein Banner gibt an, dass die Ressource erfolgreich aktualisiert wurde.

Ändern, Entfernen oder Löschen von Bezeichnungen

Benutzer können eine Bezeichnung aus einer Ressource entfernen, indem Sie auf denselben Bereich Ressource ändern in der Bestandsliste oder in der Ansicht „Ressourcendetails” zugreifen. In der Bestandslistenansicht können Sie mehrere Ressourcen gleichzeitig auswählen und dann die gewünschte Bezeichnung in einer Aktion hinzufügen oder entfernen.

So ändern Sie die Bezeichnung selbst oder löschen eine Bezeichnung aus dem System:

Wählen Sie im linken Bereich Ihrer Defender EASM-Ressource Bezeichnungen (Vorschau) aus.

Auf dieser Seite werden alle Bezeichnungen in Ihrem Defender EASM-Bestand angezeigt. Bezeichnungen auf dieser Seite können im System vorhanden, aber eventuell nicht aktiv auf Ressourcen angewendet sein. Sie können auch neue Bezeichnungen von dieser Seite hinzufügen.

Um eine Beschriftung zu bearbeiten, wählen Sie das Stiftsymbol in der Spalte Aktionen der Beschriftung aus, die Sie bearbeiten möchten. Ein Bereich wird auf der rechten Seite des Bildschirms geöffnet, in dem Sie den Namen oder die Farbe einer Beschriftung ändern können. Wählen Sie Aktualisieren.

Um eine Beschriftung zu entfernen, wählen Sie das Papierkorbsymbol aus der Spalte Aktionen der Bezeichnung aus, die Sie löschen möchten. Wählen Sie Bezeichnung entfernen aus.

Die Seite Bezeichnungen wird automatisch aktualisiert. Die Bezeichnung wird aus der Liste und auch aus allen Ressourcen entfernt, auf die die Bezeichnung angewendet wurde. Ein Banner bestätigt die Entfernung.

Kennzeichnen der Beobachtungen als nicht anwendbar

Während Beobachtungen auf demselben Bildschirm „Ressourcen ändern” für andere manuelle Änderungen als nicht anwendbar gekennzeichnet werden können, können Sie diese Aktualisierungen auch über die Registerkarte „Beobachtungen” in den Ressourcendetails vornehmen. Die Registerkarte „Beobachtungen” enthält zwei Tabellen: Beobachtungen und nicht anwendbare Beobachtungen. Alle aktiven Beobachtungen, die in Ihrer Angriffsfläche als „aktuell” eingestuft wurden, befinden sich in der Tabelle „Beobachtungen”, während in der Tabelle „Nicht anwendbare Beobachtungen” alle Beobachtungen aufgelistet sind, die manuell als nicht anwendbar gekennzeichnet wurden oder vom System als nicht mehr anwendbar festgelegt wurden. Um Beobachtungen als nicht anwendbar zu kennzeichnen und so eine bestimmte Beobachtung aus der Dashboardanzahl auszuschließen, wählen Sie einfach die gewünschten Beobachtungen aus, und klicken Sie auf „Als nicht anwendbar festlegen”. Diese Beobachtungen verschwinden sofort aus der aktiven Beobachtungentabelle und erscheinen stattdessen in der Tabelle „Nicht anwendbare Beobachtungen”. Sie können diese Änderung jederzeit wiederherstellen, indem Sie die relevanten Beobachtungen in dieser Tabelle markieren und „Als zutreffend festlegen” auswählen.

Task-Manager und Benachrichtigungen

Nachdem eine Aufgabe übermittelt wurde, bestätigt eine Benachrichtigung, dass die Aktualisierung ausgeführt wird. Wählen Sie auf einer beliebigen Seite in Azure das Benachrichtigungssymbol (Glocke) aus, um weitere Informationen zu den zuletzt verwendeten Aufgaben anzuzeigen.

Es kann einige Sekunden dauern, bis das Defender EASM-System eine kleine Anzahl Ressourcen aktualisiert hat, oder mehrere Minuten bei tausenden Ressourcen. Sie können den Task-Manager verwenden, um den Status aller laufenden Änderungsaufgaben zu überprüfen. In diesem Abschnitt wird beschrieben, wie Sie auf den Task-Manager zugreifen und ihn verwenden, um den Abschluss der übermittelten Updates besser zu verstehen.

Wählen Sie im linken Bereich Ihrer Defender EASM-Ressource Task-Manager aus.

Auf dieser Seite werden alle zuletzt verwendeten Aufgaben und deren Status angezeigt. Vorgänge werden als Abgeschlossen, Fehlgeschlagen oder In Bearbeitung aufgeführt. Außerdem werden die Fertigstellung in Prozent und die Statusanzeige angezeigt. Wenn Sie weitere Details zu einer bestimmten Aufgabe anzeigen möchten, wählen Sie den Namen des Vorgangs aus. Auf der rechten Seite des Bildschirms wird ein Bereich geöffnet, der weitere Informationen bereitstellt.

Wählen Sie Aktualisieren aus, um den neuesten Status aller Elemente im Task-Manager anzuzeigen.

Filtern nach Bezeichnungen

Nachdem Sie Ressourcen in Ihrem Bestand bezeichnet haben, können Sie Bestandsfilter verwenden, um eine Liste aller Ressourcen abzurufen, auf die eine bestimmte Bezeichnung angewendet wurde.

Wählen Sie im linken Bereich Ihrer Defender EASM-Ressource Bestand aus.

Klicken Sie auf Filter hinzufügen.

Wählen Sie Bezeichnungen aus der Dropdownliste Filtern aus. Wählen Sie einen Operator und dann eine Bezeichnung aus der Dropdownliste der Optionen aus. Das folgende Beispiel zeigt, wie Sie nach einer einzigen Bezeichnung suchen. Sie können den Operator In verwenden, um nach mehreren Bezeichnungen zu suchen. Weitere Informationen zu Filtern finden Sie unter Übersicht über Bestandsfilter.

Wählen Sie Übernehmen. Die Seite „Bestandsliste” wird neu geladen und zeigt alle Ressourcen an, die Ihren Kriterien entsprechen.

Ressourcenkette-basierte Verwaltung

Unter Umständen möchten Sie mehrere Ressourcen auf einmal basierend auf den Mitteln entfernen, mit denen sie ermittelt wurden. Beispielsweise stellen Sie fest, dass ein bestimmter Startwert innerhalb einer Ermittlungsgruppe in Ressourcen abgerufen wurde, die für Ihre Organisation nicht relevant sind, oder Sie müssen Ressourcen entfernen, die sich auf eine Tochtergesellschaft beziehen, die nicht mehr in Ihrem Zuständigkeitsbereich liegt. Aus diesem Grund bietet Defender EASM die Möglichkeit, die Quellentität und alle nachfolgenden Ressourcen in der Ermittlungskette zu entfernen. Sie können verknüpfte Ressourcen mit den folgenden drei Methoden löschen:

- Seed-basierte Verwaltung: Benutzer können einen Seed löschen, der einmal in einer Ermittlungsgruppe enthalten war, wobei alle Ressourcen entfernt werden, die durch eine beobachtete Verbindung mit dem angegebenen Seed in den Bestand eingeführt wurden. Diese Methode ist nützlich, wenn Sie feststellen können, dass ein bestimmter manuell eingegebener Seed zu unerwünschten Ressourcen führte, die dem Bestand hinzugefügt wurden.

- Ermittlungskettenverwaltung: Benutzer können eine Ressource innerhalb einer Ermittlungskette identifizieren und löschen und gleichzeitig alle von dieser Entität ermittelten Ressourcen entfernen. Die Ermittlung ist ein rekursiver Prozess, bei dem Seeds gescannt werden, um neue Ressourcen zu identifizieren, die direkt mit diesen festgelegten Seeds verbunden sind. Die neu entdeckten Entitäten werden dann weiterhin überprüft, um weitere Verbindungen zu entdecken. Dieser Löschansatz ist nützlich, wenn Ihre Ermittlungsgruppe ordnungsgemäß konfiguriert ist, aber Sie müssen eine neu ermittelte Ressource und alle Ressourcen entfernen, die durch Zuordnung zu dieser Entität in den Bestand gebracht werden. Berücksichtigen Sie die Einstellungen Ihrer Ermittlungsgruppe und die festgelegten Seeds als „Spitze” Ihrer Ermittlungskette. Mit diesem Löschansatz können Sie Ressourcen aus der Mitte entfernen.

- Ermittlungsgruppenverwaltung: Benutzer können ganze Ermittlungsgruppen und alle Ressourcen entfernen, die über diese Ermittlungsgruppe in den Bestand eingeführt wurden. Dies ist nützlich, wenn eine gesamte Ermittlungsgruppe nicht mehr für Ihre Organisation gilt. Beispielsweise verfügen Sie möglicherweise über eine Ermittlungsgruppe, die speziell nach Ressourcen im Zusammenhang mit einer Tochtergesellschaft sucht. Wenn diese Tochtergesellschaft für Ihre Organisation nicht mehr relevant ist, können Sie die ressourcenkettebasierte Verwaltung nutzen, um alle Ressourcen zu löschen, die über diese Ermittlungsgruppe in den Bestand gebracht werden.

Sie können entfernte Ressourcen weiterhin in Defender EASM anzeigen; filtern Sie dafür einfach Ihre Bestandsliste nach Ressourcen im Status „Archiviert”.

Seed-basierte Löschung

Sie können entscheiden, dass einer Ihrer ursprünglich vorgesehenen Ermittlungsseeds nicht mehr in eine Ermittlungsgruppe aufgenommen werden soll. Der Startwert ist für Ihre Organisation möglicherweise nicht mehr relevant, oder er liefert mehr falsch positive Ergebnisse als legitime Ressourcen. In diesem Fall können Sie den Seed aus Ihrer Ermittlungsgruppe entfernen, um zu verhindern, dass er in zukünftigen Ermittlungsläufen verwendet wird, während gleichzeitig alle Ressourcen entfernt werden, die in der Vergangenheit über den festgelegten Seed in den Bestand gebracht wurden.

Wenn Sie eine Massenentfernung basierend auf einem Seed durchführen möchten, wechseln Sie zur entsprechenden Detailseite der Ermittlungsgruppe, und klicken Sie auf „Ermittlungsgruppe bearbeiten”. Folgen Sie den Anweisungen, um die Seite "Seeds" zu erreichen, und entfernen Sie den problematischen Seed aus der Liste. Wenn Sie „Überprüfen + Aktualisieren” auswählen, wird eine Warnung angezeigt, die angibt, dass alle durch den festgelegten Seed erkannten Ressourcen ebenfalls entfernt werden. Wählen Sie „Aktualisieren” oder „Aktualisieren und Ausführen” aus, um den Löschvorgang abzuschließen.

Ermittlungskettenbasierter Löschvorgang

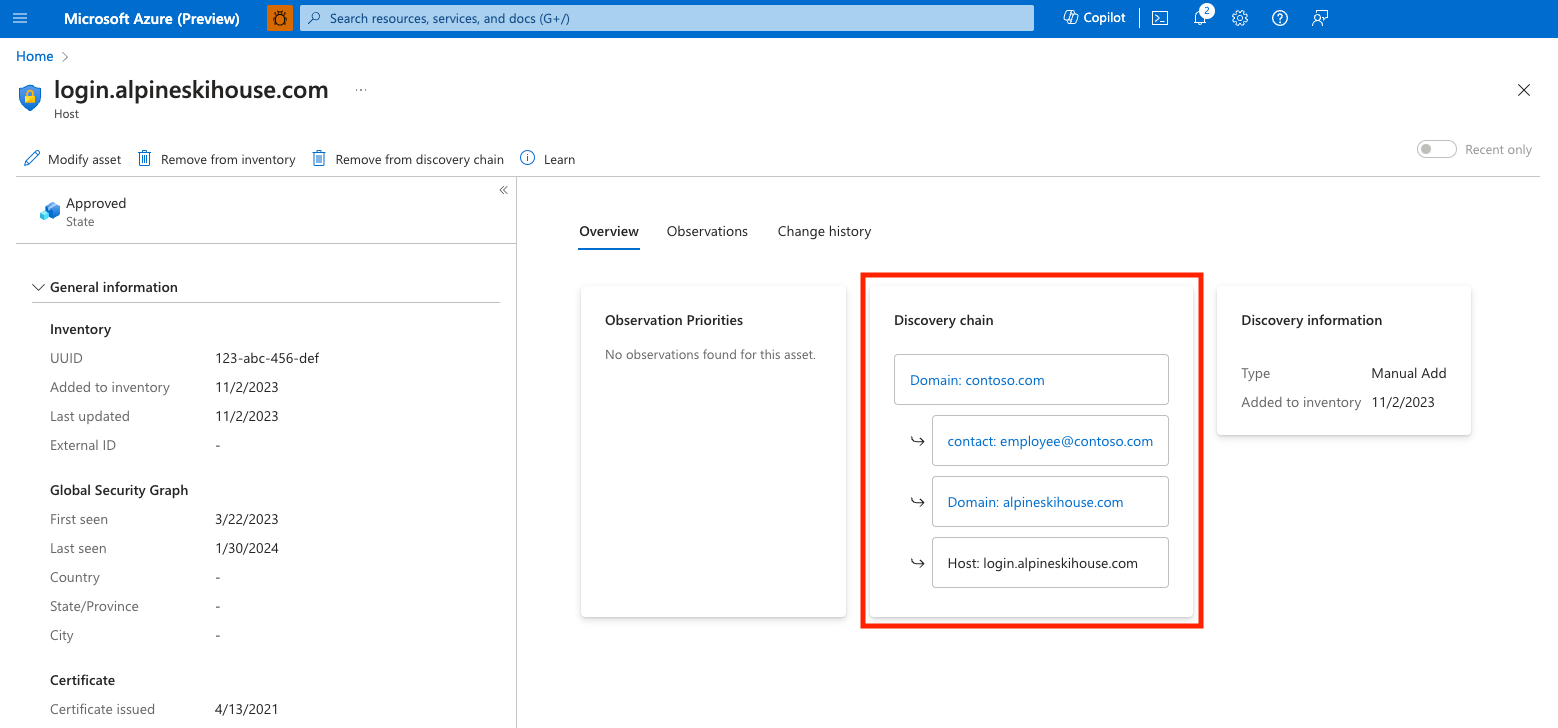

Stellen Sie sich im folgenden Beispiel vor, dass Sie ein unsicheres Anmeldeformular auf Ihrem Attack Surface-Zusammenfassungsdashboard entdeckt haben. Ihre Untersuchung leitet Sie an einen Host weiter, der nicht im Besitz Ihrer Organisation ist. Weitere Informationen erhalten Sie auf der Seite „Ressourcendetails”. Beim Überprüfen der Ermittlungskette erfahren Sie, dass der Host in den Bestand gebracht wurde, da die entsprechende Domäne mit der Unternehmens-E-Mail-Adresse eines Mitarbeiters registriert wurde, die auch zum Registrieren genehmigter Geschäftsentitäten verwendet wurde.

In dieser Situation ist der anfängliche Ermittlungsseed (die Unternehmensdomäne) noch legitim, daher müssen wir stattdessen eine problematische Ressource aus der Ermittlungskette entfernen. Während wir die Kettenlöschung aus der Kontakt-E-Mail durchführen können, entscheiden wir uns stattdessen, alles zu entfernen, was der persönlichen Domäne zugeordnet ist, die für diesen Mitarbeiter registriert ist, damit Defender EASM uns zukünftig über alle anderen Domänen informiert, die in dieser E-Mail-Adresse registriert sind. Wählen Sie in der Ermittlungskette diese persönliche Domäne aus, um die Seite mit den Ressourcendetails anzuzeigen. Wählen Sie in dieser Ansicht „Aus Ermittlungskette entfernen“, um die Ressource aus Ihrem Bestand zu entfernen, sowie alle Ressourcen, die aufgrund einer beobachteten Verbindung zur persönlichen Domain in den Bestand aufgenommen wurden. Sie müssen bestätigen, dass die Ressource und alle nachgelagerten Ressourcen entfernt werden. Daraufhin wird eine zusammengefasste Liste der anderen Ressourcen angezeigt, die mit dieser Aktion entfernt werden. Wählen Sie „Ermittlungskette entfernen” aus, um die Massenentfernung zu bestätigen.

Ermittlungsgruppenlöschung

Möglicherweise müssen Sie die gesamte Ermittlungsgruppe und alle Ressourcen löschen, die über die Gruppe ermittelt wurden. Eventuell hat Ihr Unternehmen eine Tochtergesellschaft verkauft, die nicht mehr überwacht werden muss. Benutzer können Ermittlungsgruppen auf der Seite „Ermittlungsverwaltung” löschen. Um eine Ermittlungsgruppe und alle zugehörigen Ressourcen zu entfernen, wählen Sie das Papierkorbsymbol neben der entsprechenden Gruppe in der Liste aus. Sie erhalten eine Warnung, die eine Zusammenfassung der Ressourcen auflistet, die mit dieser Aktion entfernt werden. Wählen Sie zum Bestätigen des Löschens der Ermittlungsgruppe und aller zugehörigen Ressourcen „Ermittlungsgruppe entfernen” aus.