Grundlegendes zu Ressourcendetails

Microsoft Defender External Attack Surface Management (Defender EASM) scannt regelmäßig den gesamten Ressourcenbestand und sammelt stabile Kontextmetadaten, die Erkenntnisse zu Angriffsflächen unterstützen. Diese Daten können auch genauer auf der Seite mit den Ressourcendetails angezeigt werden. Die bereitgestellten Daten ändern sich je nach Ressourcentyp. So stellt die Plattform beispielsweise eindeutige WhoIs-Daten für Domänen, Hosts und IP-Adressen bereit. Sie stellt Signaturalgorithmusdaten für SSL-Zertifikate (Secure Sockets Layer) bereit.

In diesem Artikel wird beschrieben, wie Sie die von Microsoft gesammelten umfangreichen Daten für jede Ihrer Bestandsressourcen anzeigen und interpretieren. Es werden diese Metadaten für jeden Datenobjekttyp definiert und es wird erläutert, wie die von ihnen abgeleiteten Erkenntnisse ihnen helfen können, die Sicherheitsposition Ihrer Onlineinfrastruktur zu verwalten.

Weitere Informationen finden Sie unter Grundlegendes zu Bestandsressourcen, um sich mit den in diesem Artikel erwähnten Schlüsselkonzepten vertraut zu machen.

Zusammenfassungsansicht für Datenobjektdetails

Sie können die Seite „Ressourcendetails“ für jede Ressource anzeigen, indem Sie auf den Namen in Ihrer Bestandsliste klicken. Im linken Bereich dieser Seite können Sie eine Ressourcenzusammenfassung anzeigen, die wichtige Informationen zu diesem bestimmten Datenobjekt bereitstellt. Dieser Abschnitt enthält in erster Linie Daten, die für alle Ressourcentypen gelten, obwohl in einigen Fällen weitere Felder verfügbar sind. Das folgende Diagramm enthält weitere Informationen zu den Metadaten, die für jeden Ressourcentyp im Zusammenfassungsabschnitt bereitgestellt werden.

Allgemeine Informationen

Dieser Abschnitt enthält allgemeine Informationen, die für das Verständnis Ihrer Ressourcen auf einen Blick wichtig sind. Die meisten dieser Felder gelten für alle Ressourcen. Dieser Abschnitt kann auch Informationen enthalten, die für einen oder mehrere Ressourcentypen spezifisch sind.

| Name | Definition | Anlagentypen |

|---|---|---|

| Name der Anlage | Der Name eines Datenobjekts. | Alle |

| UUID | Diese 128-Bit-Bezeichnung repräsentiert den Universally Unique Identifier (UUID) für die Ressource. | Alle |

| Zum Bestand hinzugefügt | Das Datum, an dem eine Ressource zum Bestand hinzugefügt wurde, unabhängig davon, ob sie automatisch zum Status Genehmigten Bestand hinzugefügt wurde oder sich in einem anderen Zustand wie Kandidat befindet | Alle |

| Letzte Aktualisierung | Das Datum, an dem ein manueller Benutzer die Ressource zuletzt aktualisiert hat (z. B. durch Ändern des Zustands oder Entfernen von Ressourcen) | Alle |

| Externe ID | Ein manuell hinzugefügter Wert für die externe ID | Alle |

| Status | Der Status des Datenobjekts im RiskIQ-System. Zu den Optionen gehören Genehmigter Bestand, Kandidat, Abhängigkeiten oder Untersuchung erforderlich. | Alle |

| Erstmals aufgetreten (Global Security Graph) | Das Datum, an dem Microsoft die Ressource zum ersten Mal gescannt und unserem umfassenden Global Security Graph hinzugefügt hat | Alle |

| Zuletzt aufgetreten (Global Security Graph) | Das Datum, an dem Microsoft das Medienobjekt zuletzt gescannt hat. | Alle |

| Entdeckt am | Gibt das Erstellungsdatum der Ermittlungsgruppe an, die die Ressource erkannt hat | Alle |

| Land | Das Land des Ursprungs, das für dieses Objekt erkannt wurde. | Alle |

| Bundesland/Kanton | Der Staat oder die Provinz des Ursprungs, der für dieses Objekt erkannt wurde. | Alle |

| City | Die Stadt des Ursprungs, die für dieses Objekt erkannt wurde. | Alle |

| WhoIs-Name | Der Name, der einem Whois-Datensatz zugeordnet ist. | Host |

| WhoIs-E-Mail | Die primäre Kontakt-E-Mail in einem Whois-Datensatz. | Host |

| WhoIs-Organisation | Die aufgelistete Organisation in einem Whois-Datensatz. | Host |

| WhoIs-Registrierungsstelle | Der aufgelistete Registrar in einem Whois-Datensatz. | Host |

| Whols-Namenserver | Die aufgelisteten Namenserver in einem Whois-Datensatz. | Host |

| Zertifikat ausgestellt am | Das Datum, an dem ein Zertifikat ausgestellt wurde. | SSL-Zertifikat |

| Zertifikat läuft ab am | Das Datum, an dem ein Zertifikat abläuft | SSL-Zertifikat |

| Seriennummer | Die Seriennummer, die einem SSL-Zertifikat zugeordnet ist. | SSL-Zertifikat |

| SSL-Version | Die Version von SSL, für die das Zertifikat registriert wurde | SSL-Zertifikat |

| Zertifikatschlüsselalgorithmus | Der Schlüsselalgorithmus, der zum Verschlüsseln des SSL-Zertifikats verwendet wird. | SSL-Zertifikat |

| Zertifikatschlüsselgröße | Die Anzahl der Bits innerhalb eines SSL-Zertifikatschlüssels | SSL-Zertifikat |

| Signaturalgorithmus-OID | Die OID zur Identifizierung des Hashalgorithmus, der zum Signieren der Zertifikatanforderung verwendet wird. | SSL-Zertifikat |

| Selbstsigniert | Gibt an, ob das SSL-Zertifikat selbstsigniert wurde. | SSL-Zertifikat |

Network

Die folgenden IP-Adressinformationen stellen mehr Kontext zur Verwendung der IP bereit.

| Name | Definition | Anlagentypen |

|---|---|---|

| Namensservereintrag | Alle Namenserver, die auf dem Objekt erkannt wurden. | IP-Adresse |

| E-Mail-Serverdatensatz | Alle Namenserver, die auf dem Objekt erkannt wurden. | IP-Adresse |

| IP-Blöcke | Der IP-Block, der das Datenobjekt IP-Adresse enthält. | IP-Adresse |

| ASNs | Der ASN, der einem Objekt zugeordnet ist. | IP-Adresse |

Blockinformationen

Die folgenden Daten sind spezifisch für IP-Blöcke und stellen kontextbezogene Informationen zur Verwendung bereit.

| Name | Definition | Anlagentypen |

|---|---|---|

| CIDR | Das klassenlose domänenübergreifende Routing (CIDR) für einen IP-Block | IP-Block |

| Netzwerkname | Der Netzwerkname, der dem IP-Block zugeordnet ist. | IP-Block |

| Organisationsname | Der Organisationsname, der in den Registrierungsinformationen für den IP-Block gefunden wurde. | IP-Block |

| Organisations-ID | Die Organisations-ID, die in den Registrierungsinformationen für den IP-Block gefunden wurde. | IP-Block |

| ASNs | Der ASN, der dem IP-Block zugeordnet ist. | IP-Block |

| Land | Das Herkunftsland, das in den WhoIs-Registrierungsinformationen für den IP-Block erkannt wurde | IP-Block |

Betreff

Die folgenden Daten sind spezifisch für den Antragsteller (d. h. die geschützte Entität), der einem SSL-Zertifikat zugeordnet ist.

| Name | Definition | Anlagentypen |

|---|---|---|

| Allgemeiner Name | Der gemeinsame Ausstellername des Betreffs des SSL-Zertifikats. | SSL-Zertifikat |

| Alternative Namen | Alle alternativen gängigen Namen für das Subjekt des SSL-Zertifikats. | SSL-Zertifikat |

| Organisationsname | Die Organisation, die mit dem Subjekt des SSL-Zertifikats verknüpft ist. | SSL-Zertifikat |

| Organisationseinheit | Optionale Metadaten, die die Abteilung innerhalb einer Organisation angeben, die für das Zertifikat verantwortlich ist. | SSL-Zertifikat |

| Lokalität | Gibt die Stadt an, in der sich die Organisation befindet. | SSL-Zertifikat |

| Land | Gibt das Land an, in dem sich die Organisation befindet. | SSL-Zertifikat |

| Bundesland/Kanton | Gibt den Bundesstaat oder die Provinz an, wo sich die Organisation befindet. | SSL-Zertifikat |

Issuer (Aussteller)

Die folgenden Daten sind spezifisch für den Aussteller eines SSL-Zertifikats.

| Name | Definition | Anlagentypen |

|---|---|---|

| Allgemeiner Name | Der allgemeine Name des Ausstellers des Zertifikats. | SSL-Zertifikat |

| Alternative Namen | Jegliche anderen Namen des Ausstellers | SSL-Zertifikat |

| Organisationsname | Der Name der Organisation, die die Ausstellung eines Zertifikats koordiniert hat. | SSL-Zertifikat |

| Organisationseinheit | Sonstige Informationen zur Organisation, die das Zertifikat ausgestellt hat | SSL-Zertifikat |

Registerkarten unter „Daten“

Im rechten Bereich der Seite „Ressourcendetails“ können Benutzer auf umfangreichere Daten im Zusammenhang mit der ausgewählten Ressource zugreifen. Diese Daten werden in einer Reihe kategorisierter Registerkarten organisiert. Die verfügbaren Metadatenregisterkarten ändern sich je Art der Ressource, die Sie anzeigen.

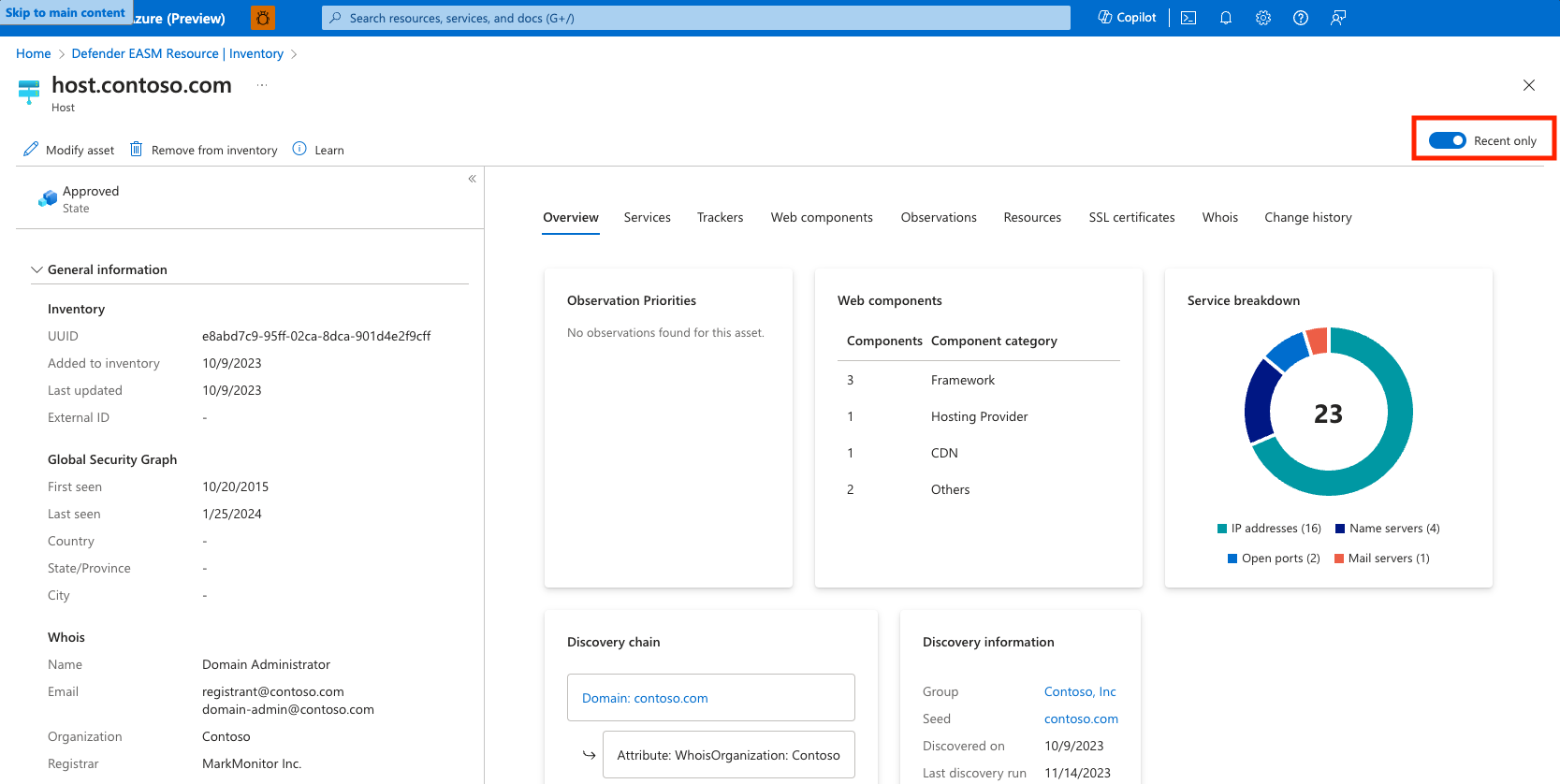

Bestimmte Registerkarten zeigen die Umschaltfläche „Nur zuletzt verwendet“ in der oberen rechten Ecke an. Standardmäßig zeigt Defender EASM alle Daten an, die wir für jede Ressource gesammelt haben, einschließlich historischer Beobachtungen, die möglicherweise nicht aktiv auf der aktuellen Angriffsfläche ausgeführt werden. Während dieser historische Kontext für bestimmte Anwendungsfälle sehr wertvoll ist, beschränkt die Umschaltfläche „Zuletzt verwendet“ alle Ergebnisse auf der Seite „Ressourcendetails“ auf die zuletzt in der Ressource beobachteten. Es wird empfohlen, die Umschaltfläche „Nur zuletzt verwendet“ zu verwenden, wenn Sie nur Daten anzeigen möchten, die den aktuellen Status der Ressource für Wartungszwecke darstellen.

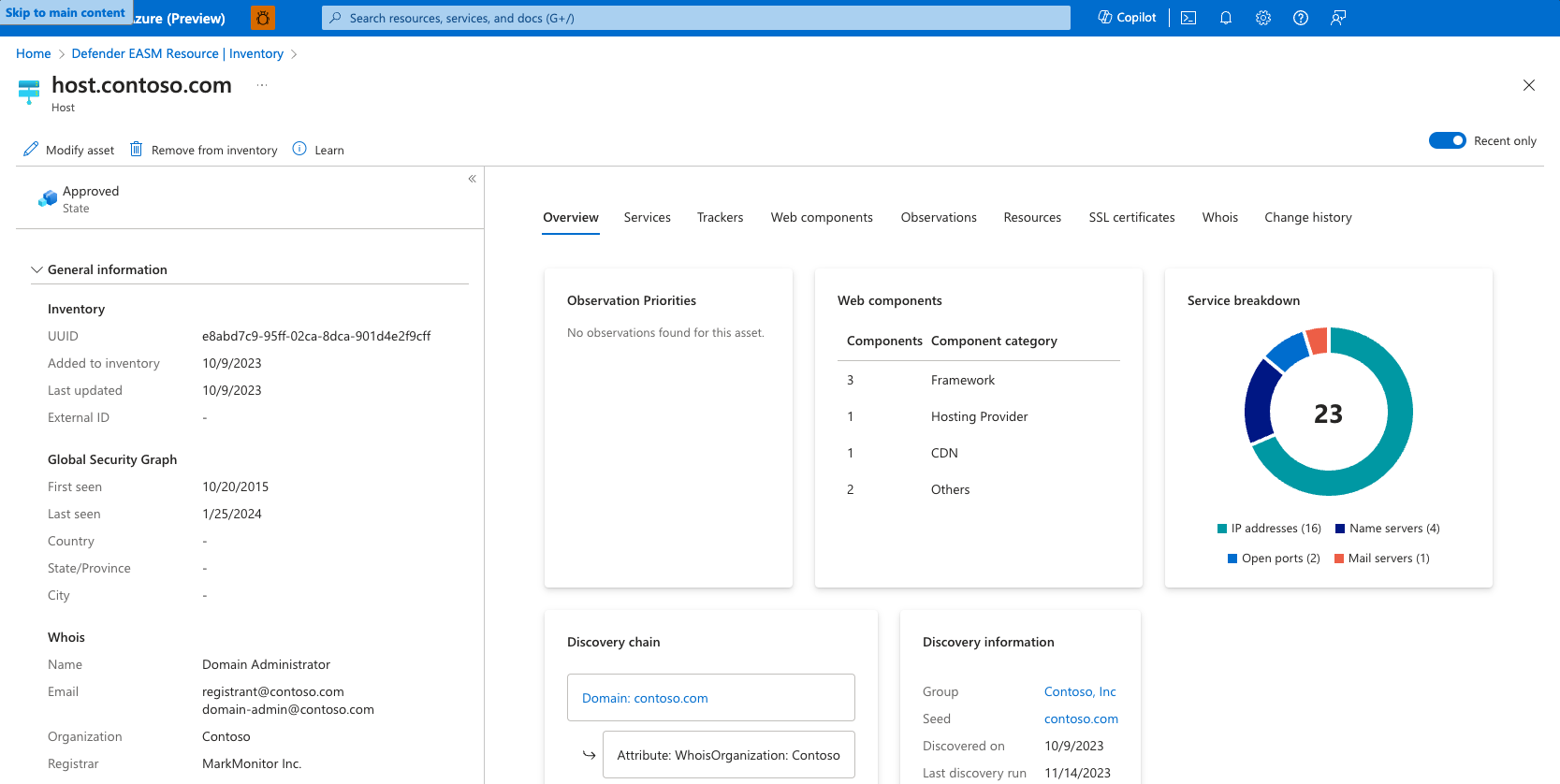

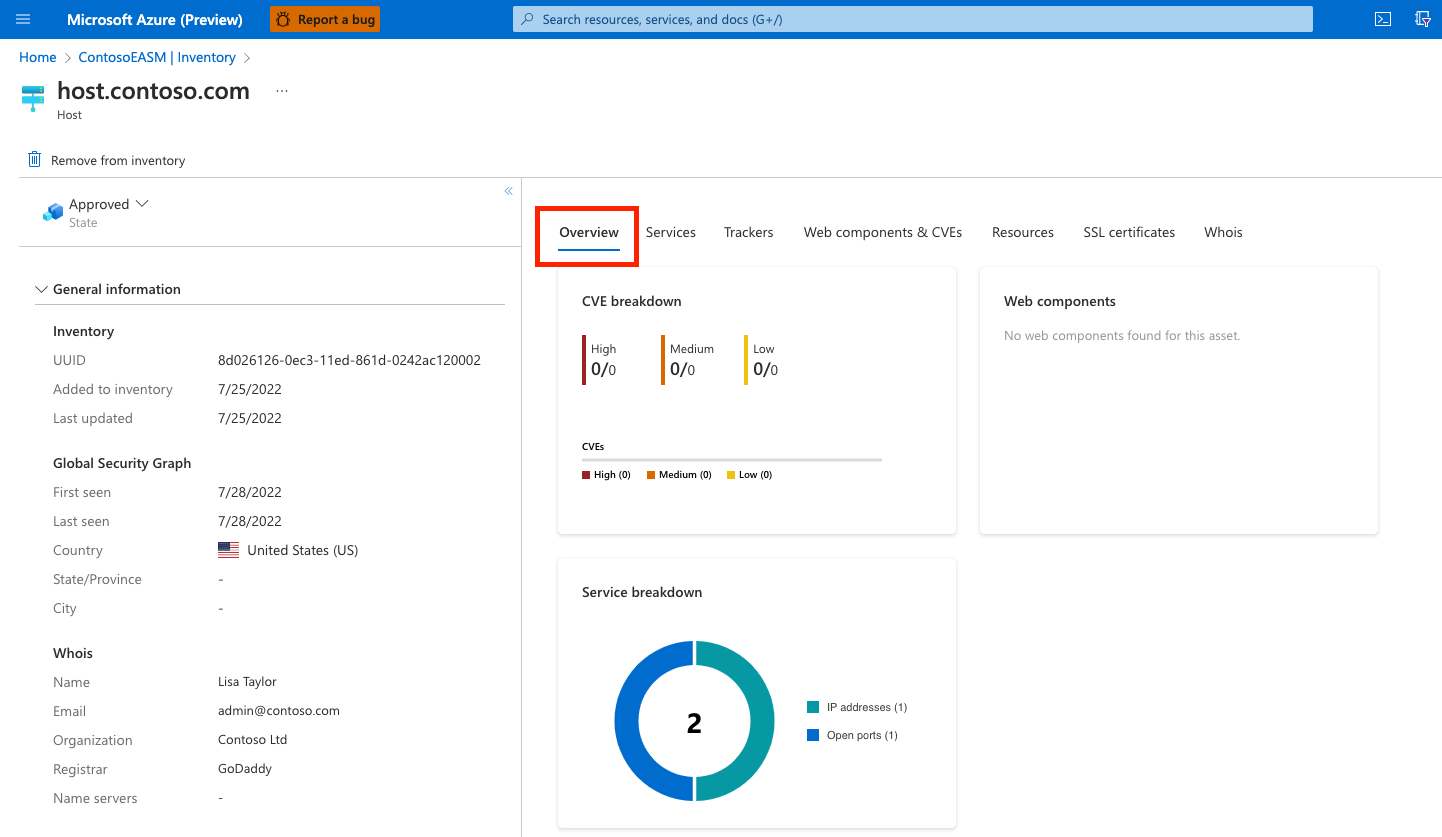

Übersicht

Die Registerkarte Übersicht bietet weiteren Kontext, um sicherzustellen, dass wichtige Informationen beim Anzeigen der Details einer Ressource schnell erkennbar sind. Dieser Abschnitt enthält wichtige Ermittlungsdaten für alle Ressourcentypen. Er bietet Einblicke, wie Microsoft die Ressource Ihrer bekannten Infrastruktur zuordnet.

Dieser Abschnitt kann außerdem Dashboardwidgets enthalten, die Informationen visualisieren, die besonders für den betreffenden Ressourcentyp relevant sind.

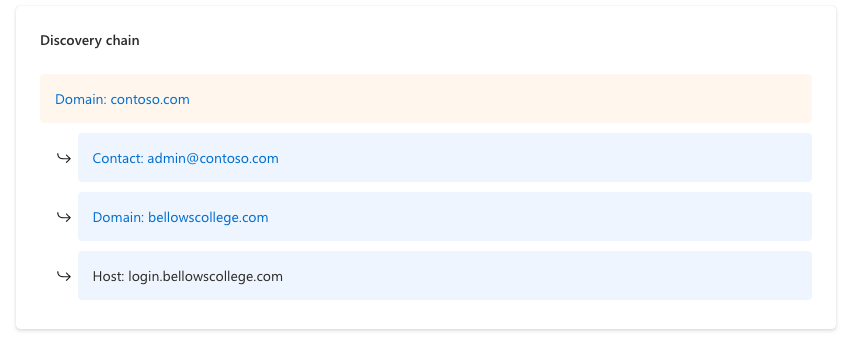

Ermittlungskette

Die Ermittlungskette beschreibt die beobachteten Verbindungen zwischen einem Ermittlungs-Seed und dem Objekt. Diese Informationen helfen Benutzern, diese Verbindungen zu visualisieren und besser zu verstehen, warum festgestellt wurde, dass ein Datenobjekt zu ihrer Organisation zu gehört.

Im folgenden Beispiel wird gezeigt, dass die Seeddomäne über die Kontakt-E-Mail in ihrem WhoIs-Eintrag an diese Ressource gebunden ist. Dieselbe Kontakt-E-Mail wurde verwendet, um den IP-Block zu registrieren, der diese bestimmte IP-Adressressource enthält.

Erkennungsinformationen

Dieser Abschnitt enthält Informationen zum Prozess, der zum Erkennen der Ressource verwendet wird. Es enthält Informationen über den Ermittlungsseed, der eine Verbindung mit der Ressource herstellt, sowie den Genehmigungsprozess.

Beispiele für Optionen:

- Genehmigter Bestand: Diese Option gibt an, dass die Beziehung zwischen dem Seed und der ermittelten Ressource stark genug war, um eine automatische Genehmigung durch das Defender EASM-System zu garantieren.

- Kandidaten-: Diese Option gibt an, dass die Ressource eine manuelle Genehmigung benötigt, die in Ihren Bestand integriert werden soll.

- Letzte Ermittlungsausführung: Dieses Datum gibt an, wann die Ermittlungsgruppe, die die Ressource zuerst ermittelt hat, zuletzt für einen Ermittlungsscan verwendet wurde.

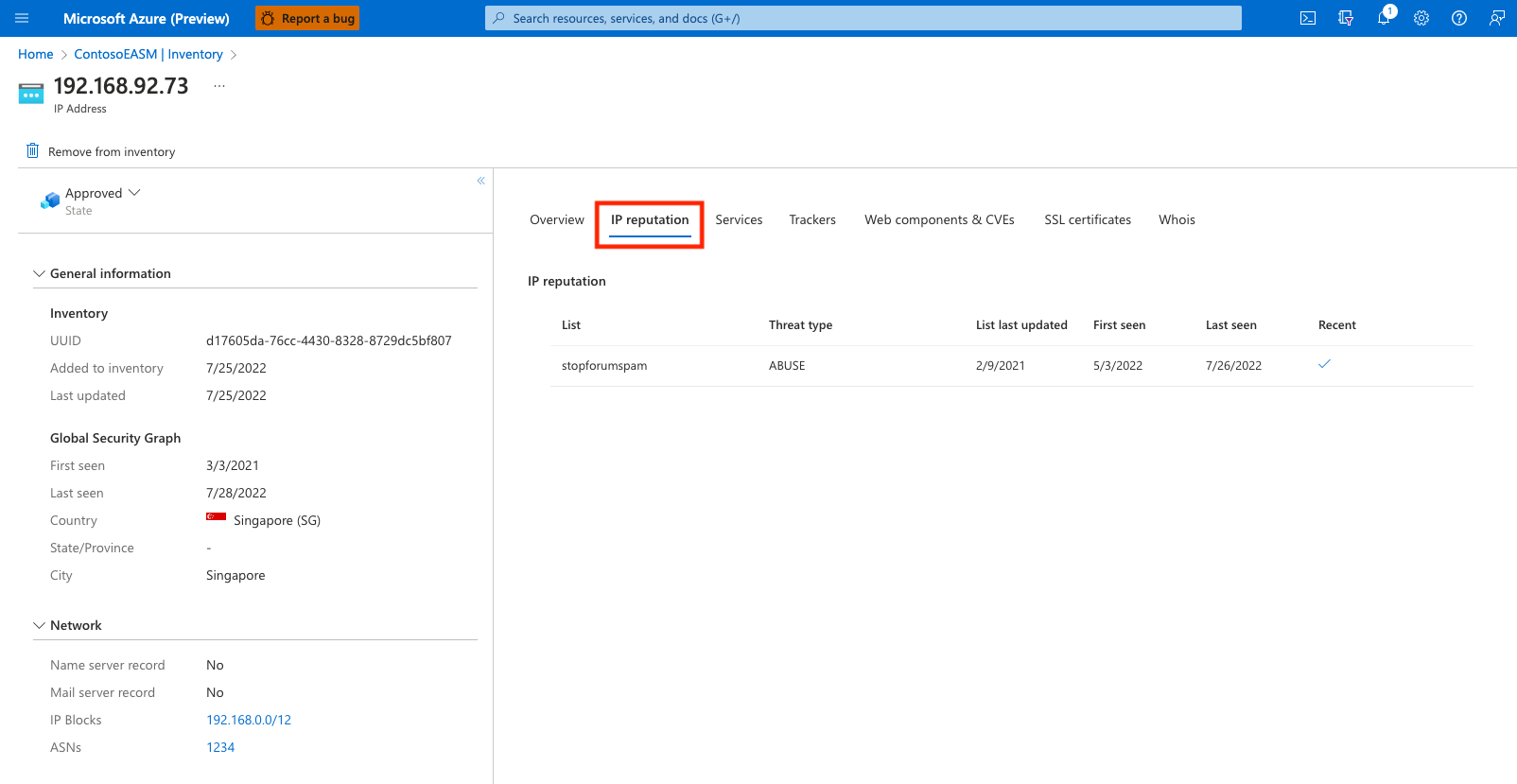

IP-Zuverlässigkeit

Auf der Registerkarte IP-Zuverlässigkeit wird eine Liste potenzieller Bedrohungen angezeigt, die sich auf eine bestimmte IP-Adresse beziehen. In diesem Abschnitt werden alle erkannten böswilligen oder verdächtigen Aktivitäten beschrieben, die sich auf die IP-Adresse beziehen. Diese Informationen sind wichtig, um die Vertrauenswürdigkeit Ihrer eigenen Angriffsfläche zu verstehen. Diese Bedrohungen können Organisationen helfen, vergangene oder vorhandene Sicherheitsrisiken in ihrer Infrastruktur aufzudecken.

Die IP-Zuverlässigkeitsdaten von Defender EASM geben an, wenn die IP-Adresse in einer Bedrohungsliste erkannt wurde. Die jüngste Erkennung im folgenden Beispiel zeigt beispielsweise, dass sich die IP-Adresse auf einen Host bezieht, von dem bekannt ist, dass er einen Kryptowährungsminer ausführt. Diese Daten wurden aus einer verdächtigen Hostliste abgeleitet, die von CoinBlockers bereitgestellt wurde. Die Ergebnisse werden nach dem Datum Zuletzt beobachtet sortiert, wobei die relevantesten Erkennungen zuerst angezeigt werden.

In diesem Beispiel ist die IP-Adresse in einer ungewöhnlich hohen Anzahl von Bedrohungsfeeds vorhanden. Diese Informationen deuten darauf hin, dass die Ressource gründlich untersucht werden sollte, um schädliche Aktivitäten in Zukunft zu verhindern.

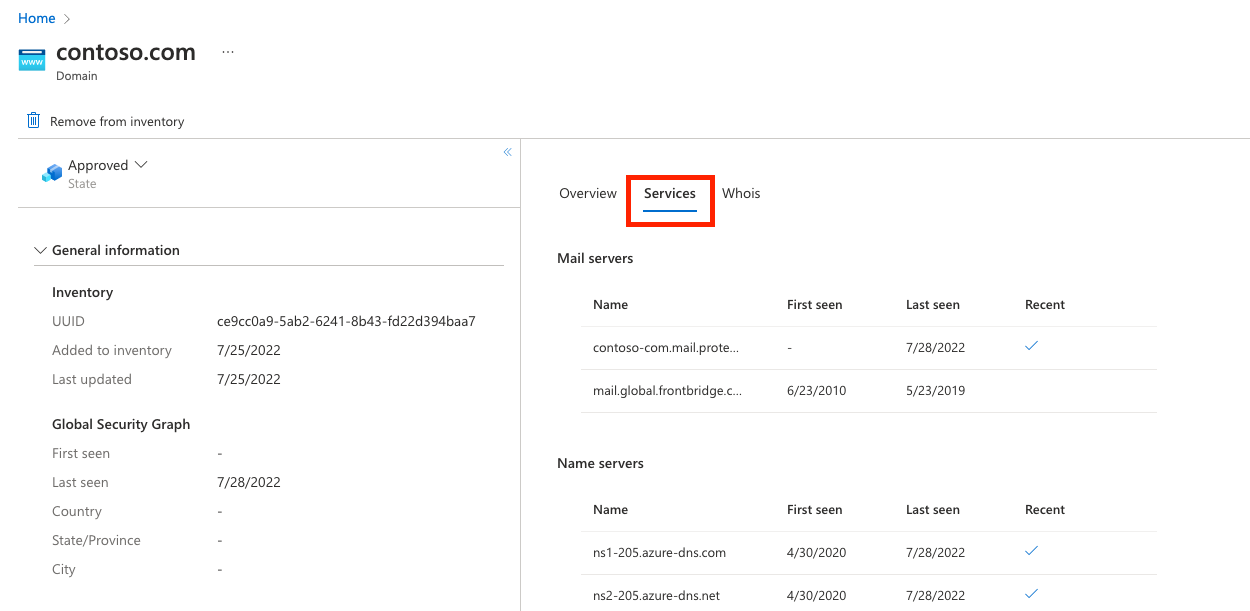

Dienste

Die Registerkarte Dienste ist für IP-Adressen, Domänen- und Hostressourcen verfügbar. Dieser Abschnitt enthält Informationen zu Diensten, von denen beobachtet wurde, dass sie auf der Ressource ausgeführt werden. Dazu gehören IP-Adressen, Name und E-Mail-Server sowie offene Ports, die anderen Infrastrukturtypen entsprechen (z. B. Remotezugriffsdienste).

Die Dienstdaten von Defender EASM sind wichtig, um die Infrastruktur zu verstehen, auf der Ihre Ressource basiert. Es können auch Warnungen für Ressourcen gesendet werden, die dem offenen Internet ausgesetzt sind und geschützt werden sollten.

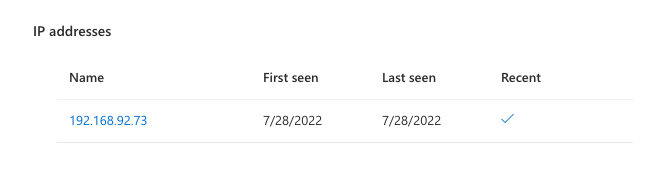

IP-Adressen

Dieser Abschnitt enthält eine Übersicht aller IP-Adressen, die in der Infrastruktur der Ressource ausgeführt werden. Auf der Registerkarte Dienste gibt Defender EASM den Namen der IP-Adresse und Datumsangaben unter Erstmals beobachtet und Zuletzt beobachtet an. Die Spalte Zuletzt gibt an, ob die IP-Adresse während des letzten Scans der Ressource beobachtet wurde. Wenn in dieser Spalte kein Häkchen vorhanden ist, wurde die IP-Adresse in früheren Scans angezeigt, wird jedoch derzeit nicht in der Ressource ausgeführt.

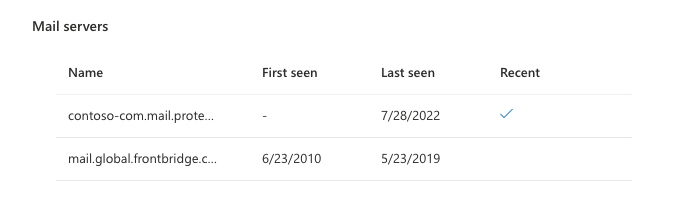

E-Mail-Server

Dieser Abschnitt enthält eine Liste aller E-Mail-Server, die in der Ressource ausgeführt werden. Diese Informationen deuten darauf hin, dass die Ressource E-Mails senden kann. In diesem Abschnitt gibt Defender EASM den Namen des E-Mail-Servers und Datumsangaben für Erstmals beobachtet und Zuletzt beobachtet an. Die Spalte Zuletzt gibt an, ob der E-Mail-Server während des letzten Scans der Ressource erkannt wurde.

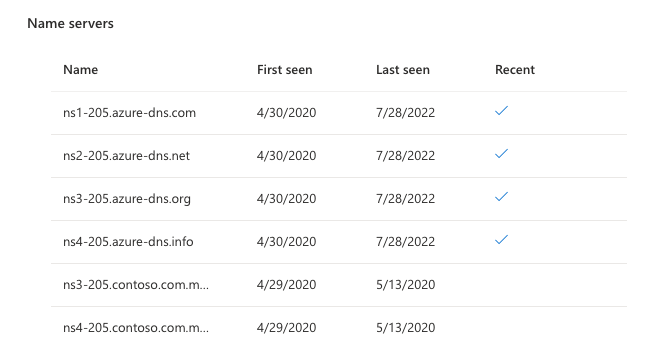

Namenserver

In diesem Abschnitt werden alle Namenserver angezeigt, die in der Ressource ausgeführt werden, um eine Auflösung für einen Host bereitzustellen. In diesem Abschnitt gibt Defender EASM den Namen des E-Mail-Servers und Datumsangaben für Erstmals beobachtet und Zuletzt beobachtet an. Die Spalte Zuletzt gibt an, ob der Namenserver während des letzten Scans der Ressource erkannt wurde.

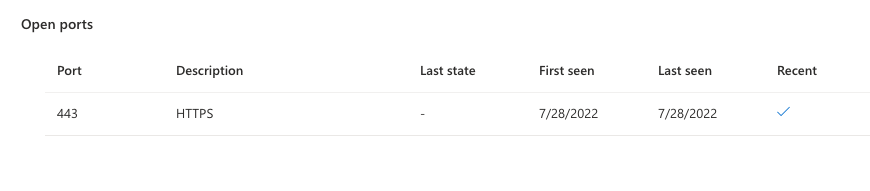

Öffnen von Ports

In diesem Abschnitt werden alle geöffneten Ports aufgelistet, die für das Objekt erkannt wurden. Microsoft überprüft regelmäßig rund 230 verschiedene Ports. Diese Daten sind nützlich, um ungeschützte Dienste zu identifizieren, die nicht über das offene Internet zugänglich sein sollten. Zu diesen Diensten gehören Datenbanken, IoT-Geräte und Netzwerkdienste wie Router und Switches. Außerdem ist es hilfreich, Schatten-IT-Infrastruktur oder unsichere Remotezugriffsdienste zu identifizieren.

In diesem Abschnitt gibt Defender EASM die Nummer des geöffneten Ports, eine Beschreibung des Ports, den zuletzt beobachteten Status und Datumsangaben unter Erstmals beobachtet und Zuletzt beobachtet an. Die Spalte Zuletzt gibt an, ob der Port während des letzten Scans als geöffnet beobachtet wurde.

Tracker

Tracker sind eindeutige Codes oder Werte innerhalb von Webseiten und werden häufig verwendet, um die Benutzerinteraktion nachzuverfolgen. Diese Codes können verwendet werden, um eine unterschiedliche Gruppe von Websites mit einer zentralen Entität zu korrelieren. Das Trackerdataset von Microsoft enthält IDs von Anbietern wie Google, Yandex, Mixpanel, New Relic und Clicky und wächst immer weiter.

In diesem Abschnitt stellt Defender EASM den Trackertyp (z. B. GoogleAnalyticsID), den eindeutigen Bezeichnerwert und die Datumsangaben für Erstmals beobachtet und Zuletzt beobachtet.

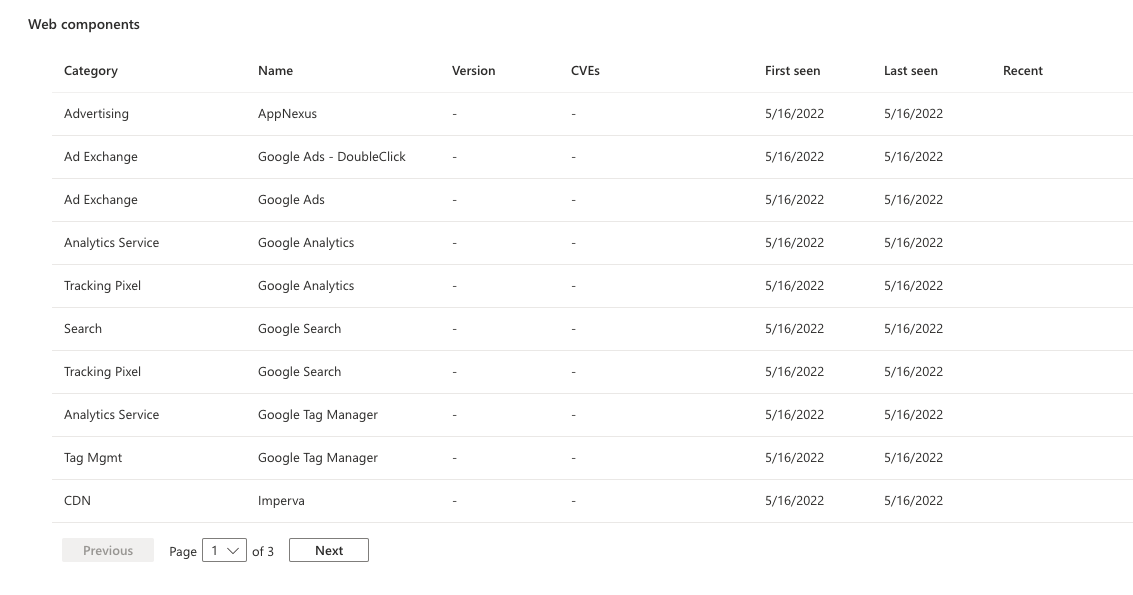

Webkomponenten

Webkomponenten sind Details zur Beschreibung der Infrastruktur einer Ressource, wie durch einen Microsoft-Scan beobachtet. Diese Komponenten ermöglichen ein allgemeines Verständnis der Technologien, die auf der Ressource genutzt werden. Microsoft kategorisiert die spezifischen Komponenten und fügt ggf. Versionsnummern ein.

Der Abschnitt Webkomponenten enthält die Kategorie, den Namen und die Version der Komponente sowie eine Liste aller anwendbaren CVEs, die behoben werden sollen. Defender EASM enthält außerdem die Datumsspalten Erstmals beobachtet und Zuletzt beobachtet und die Spalte Zuletzt. Ein Häkchen gibt an, dass diese Infrastruktur während des letzten Scans der Ressource beobachtet wurde.

Webkomponenten werden basierend auf ihrer Funktion kategorisiert.

| Webkomponente | Beispiele |

|---|---|

| Hostinganbieter | hostingprovider.com |

| Server | Apache |

| DNS-Server | ISC BIND |

| Datenspeicher | MySQL, ElasticSearch, MongoDB |

| Remotezugriff | OpenSSH, Microsoft Admin Center, Netscaler Gateway |

| Datenaustausch | Pure-FTPd |

| Internet der Dinge (IoT) | HP Deskjet, Cisco Kamera, Sonos |

| E-Mail-Server | ArmorX, Lotus Domino, Symantec Messaging Gateway |

| Netzwerkgerät | Cisco Router, Motorola WAP, ZyXEL Modem |

| Gebäudetechnik | Linear eMerge, ASI Controls Weblink, Optergy |

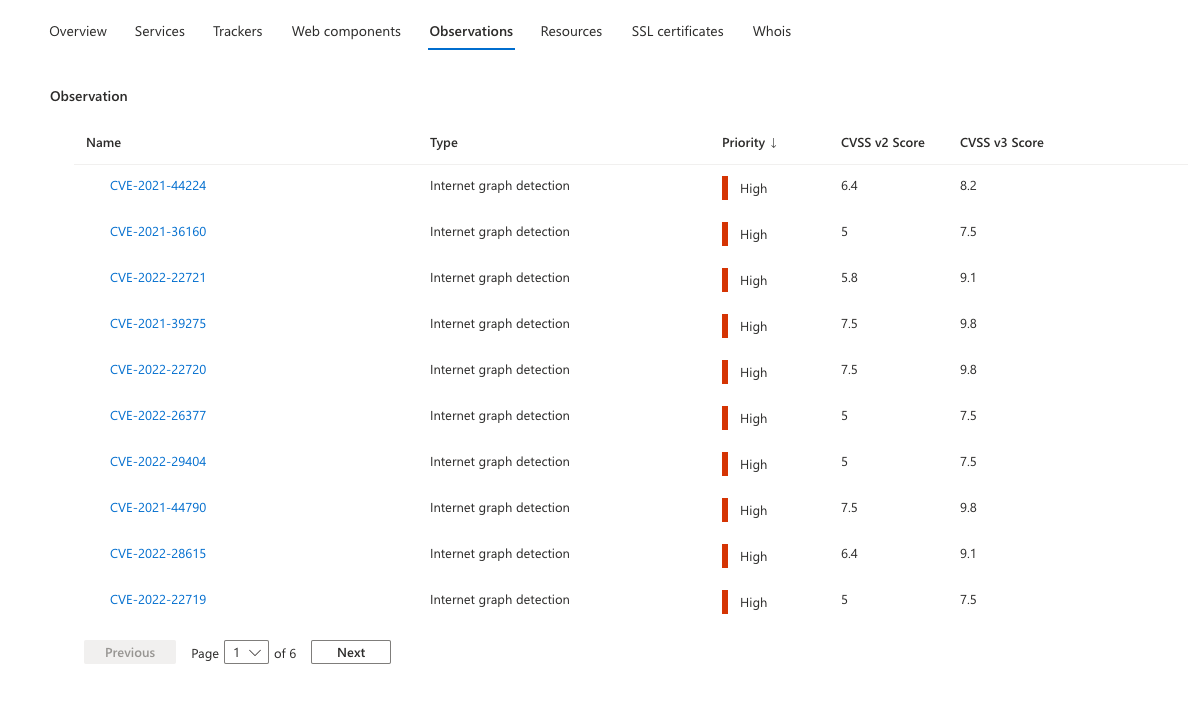

Beobachtungen

Auf der Registerkarte Beobachtung werden alle Informationen aus dem Dashboard „Angriffsflächenprioritäten“ angezeigt, die sich auf die Ressource beziehen. Diese Prioritäten können Folgendes umfassen:

- Kritische CVEs

- Bekannte Zuordnungen zu kompromittierter Infrastruktur

- Verwendung veralteter Technologien

- Verstöße gegen Best Practices für Infrastruktur

- Complianceprobleme

Weitere Informationen zu Beobachtungen finden Sie unter Grundlegendes zu Dashboards. Für jede Beobachtung gibt Defender EASM den Namen der Beobachtung an, kategorisiert sie nach Typ, weist eine Priorität zu und listet ggf. CVSS v2- und v3-Bewertungen auf.

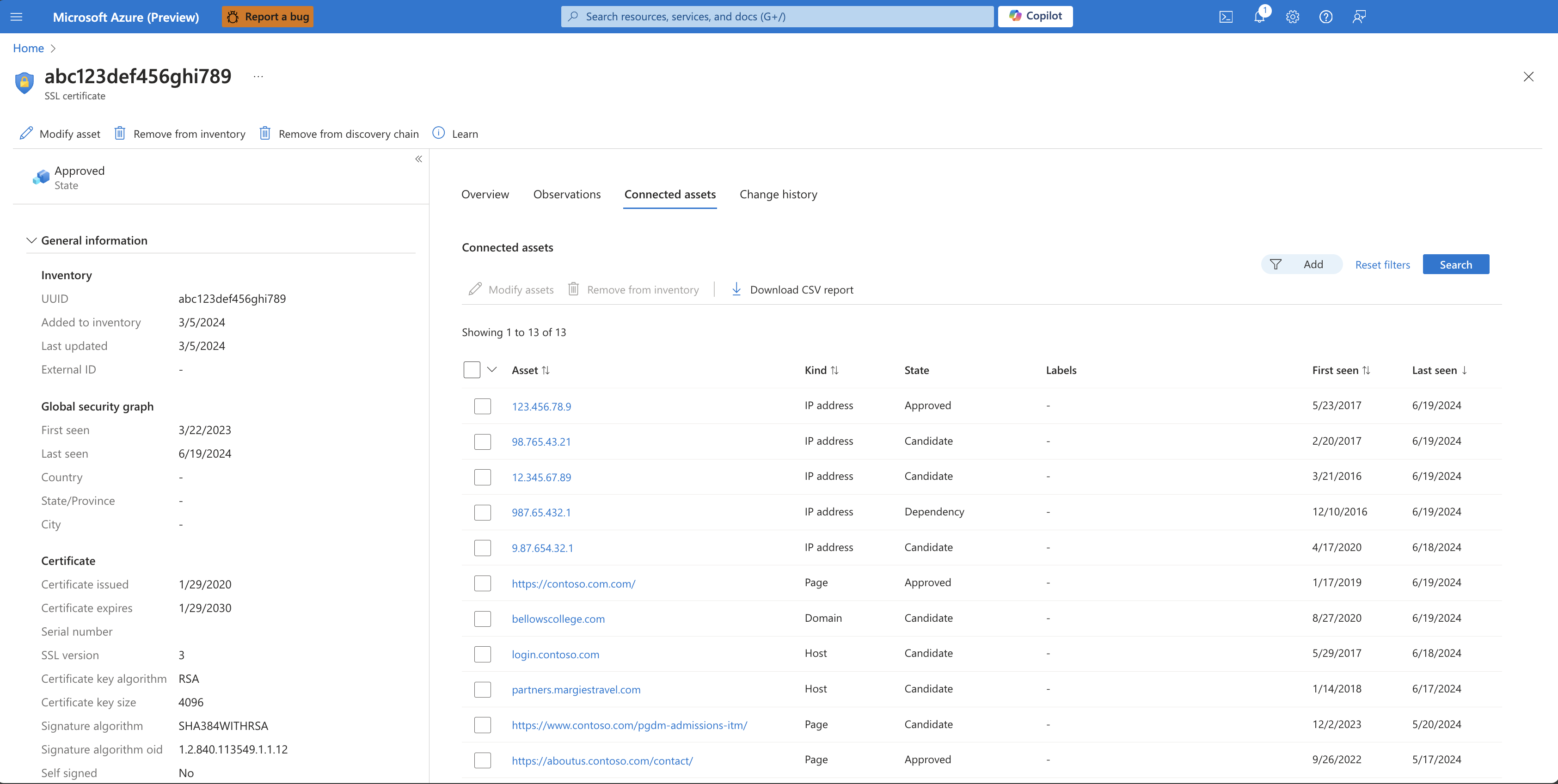

Verbundene Ressourcen

Mit verbundenen Ressourcen können Benutzer Ressourcen grafisch verknüpfen und Informationen zu diesen zur näheren Analyse sammeln. Sie können Ihre Umgebung und ihre komplexen Beziehungen durch Beziehungszuordnungen erkunden, die klare und präzise Ansichten ermöglichen. Auf diese Weise können Sie verborgene Verbindungen und potenzielle Angriffspfade identifizieren. Indem Sie die Beziehungen zwischen Ressourcen und Sicherheitsrisiken visuell zuordnen, können Sie die Komplexität Ihrer Umgebung verstehen und fundierte Entscheidungen treffen, um Ihren Sicherheitsstatus zu verbessern und effektiv Drosselungen anzuwenden.

Auf dieser Seite werden alle Ressourcen, die mit der angegebenen Ressource verbunden sind, in einer Liste aufgeführt. Die Liste enthält wichtige Informationen zu den einzelnen Richtlinien, einschließlich:

- Ressource: die identifizierte verbundene Ressource

- Art: der Typ der Ressource

- Status: der Status der Ressource

- Bezeichnungen: alle Bezeichnungen, die der Ressource zugeordnet sind

- Erstmals beobachtet: wann die Ressource entdeckt wurde

- Zuletzt beobachtet: wann die Ressource zuletzt erkannt wurde

Auf dieser Seite können Sie verbundene Ressourcen ändern oder entfernen. Sie können die Ressourcenliste auch sortieren oder filtern, um die Liste der verbundenen Ressourcen weiter zu kategorisieren. Sie können auch einen CSV-Bericht der aufgelisteten Ressourcen herunterladen. Alle angewendeten Filter werden im CSV-Export übernommen.

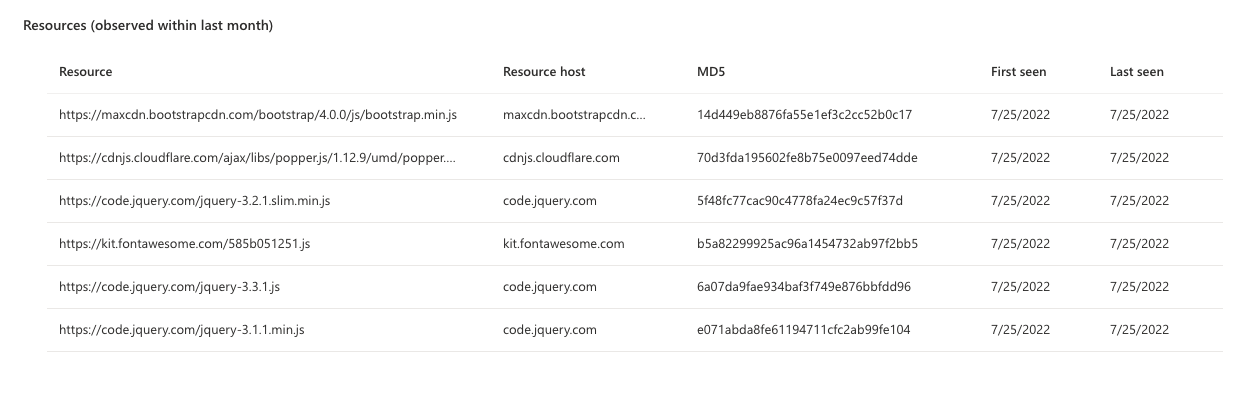

Ressourcen

Die Registerkarte Ressourcen enthält Informationen zu allen JavaScript-Ressourcen, die auf Seiten oder auf Hostressourcen ausgeführt werden. Falls zutreffend für einen Host, werden diese Ressourcen aggregiert, um das JavaScript darzustellen, das auf allen Seiten auf diesem Host ausgeführt wird. Dieser Abschnitt enthält eine Bestandsaufnahme des JavaScript, das für jedes Objekt erkannt wurde, sodass Ihre Organisation vollständige Einblicke in diese Ressourcen hat und alle Änderungen erkennen kann.

Defender EASM gibt die Ressourcen-URL, den Ressourcenhost, den MD5-Wert und die Datumsangaben „Erstmals beobachtet“ und „Zuletzt beobachtet“ an, um Organisationen bei der effektiven Überwachung der Verwendung von JavaScript-Ressourcen in ihrem Bestand zu unterstützen.

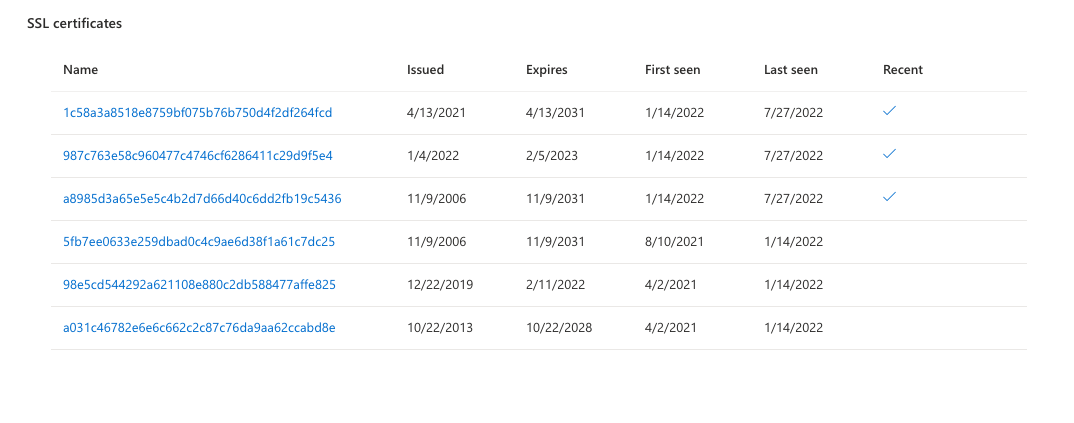

SSL-Zertifikate

Zertifikate werden verwendet, um die Kommunikation zwischen einem Browser und einem Webserver durch SSL zu schützen. Durch Zertifikate wird sichergestellt, dass vertrauliche Daten bei der Übertragung nicht gelesen, manipuliert oder gefälscht werden können. In diesem Abschnitt von Defender EASM werden alle SSL-Zertifikate aufgelistet, die auf dem Objekt erkannt wurden, einschließlich Schlüsseldaten wie das Ausstellungs- und das Ablaufdatum.

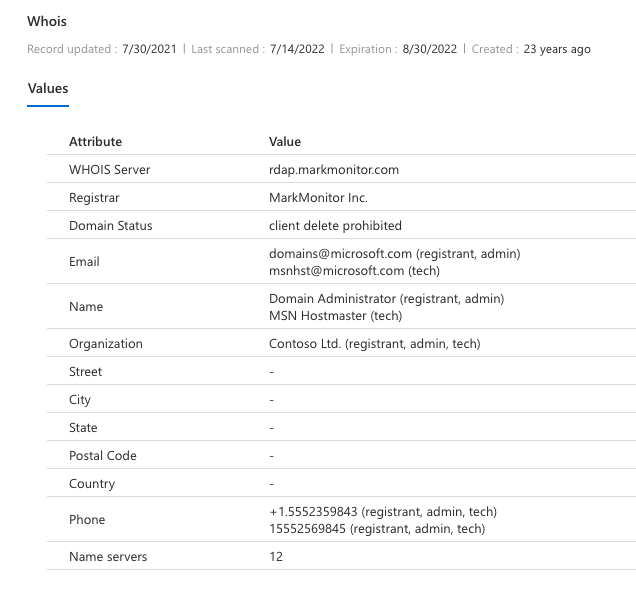

Whois

Das WhoIs-Protokoll wird verwendet, um die Datenbanken abzufragen und auf Datenbanken zu reagieren, die Daten im Zusammenhang mit der Registrierung und dem Besitz von Internetressourcen speichern. WhoIs enthält wichtige Registrierungsdaten, die für Domänen, Hosts, IP-Adressen und IP-Blöcke in Defender EASM gelten können. Auf der Registerkarte WhoIs stellt Microsoft viele Daten bereit, die der Registrierung der Ressource zugeordnet sind.

Die folgenden Felder sind in der Tabelle im Abschnitt Werte auf der Registerkarte WhoIs enthalten.

| Feld | BESCHREIBUNG |

|---|---|

| WhoIs-Server | Ein Server, der von einem ICANN-akkreditierten Registrar eingerichtet wurde, um aktuelle Informationen zu Entitäten zu erwerben, die bei ihr registriert sind. |

| Registrierung | Das Unternehmen, dessen Dienst zum Registrieren eines Datenobjekts verwendet wurde. Beliebte Registrare sind GoDaddy, Namecheap und HostGator. |

| Domänenstatus | Jeder Status für eine Domäne, wie durch die Registrierung. Diese Status können darauf hinweisen, dass für eine Domäne die Löschung oder Übertragung durch eine Registrierungsstelle aussteht oder sie im Internet aktiv ist. Dieses Feld kann auch die Einschränkungen einer Ressource angeben. Beispielsweise deutet Clientlöschung verboten darauf hin, dass die Registrierungsstelle die Ressource nicht löschen kann. |

| E‑Mail | Alle Kontakt-E-Mail-Adressen, die vom Registrant bereitgestellt werden. WhoIs ermöglicht es Registranten, den Kontakttyp anzugeben. Zu den Optionen gehören administrative, technische, Registranten- und Registrierungsstellenkontakte. |

| Name | Der Name eines Registranten, sofern angegeben. |

| Organization | Die Organisation, die für die registrierte Entität verantwortlich ist. |

| Straße | Die Anschrift des Registranten, sofern angegeben. |

| Ort | Die Stadt, die in der Anschrift für den Registranten aufgeführt ist, sofern angegeben. |

| Staat | Der Bundesstaat, der in der Anschrift für den Registranten aufgeführt ist, sofern angegeben. |

| Postal code | Die Postleitzahl, die in der Anschrift für den Registranten aufgeführt ist, sofern angegeben. |

| Land / Region | Das Land, das in der Anschrift für den Registranten aufgeführt ist, sofern angegeben. |

| Telefonnummer | Die Telefonnummer, die einem Registrierungskontakt zugeordnet ist, falls angegeben. |

| Namenserver | Alle Namenserver, die der registrierten Entität zugeordnet sind. |

Viele Organisationen entscheiden sich dafür, ihre Registrierungsinformationen zu verschleiern. Manchmal enden Kontakt-E-Mail-Adressen mit @anonymised.email. Dieser Platzhalter wird anstelle einer echten Kontaktadresse verwendet. Viele Felder sind während der Registrierungskonfiguration optional, sodass alle Felder mit einem leeren Wert nicht vom Registranten eingeschlossen wurden.

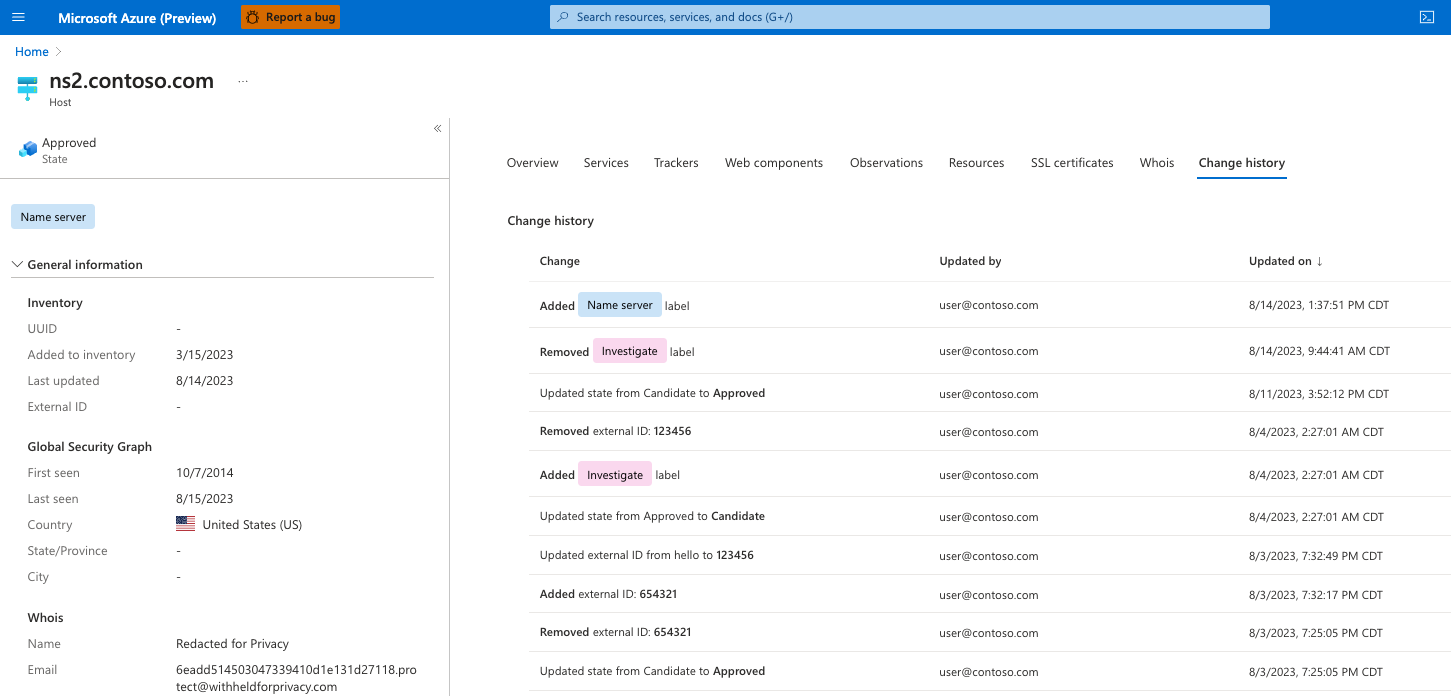

Änderungsverlauf

Auf der Registerkarte „Änderungsverlauf“ wird eine Liste der Änderungen angezeigt, die im Laufe der Zeit auf eine Ressource angewendet wurden. Diese Informationen helfen Ihnen, diese Verlaufsänderungen nachzuverfolgen und den Lebenszyklus der Ressource besser nachzuvollziehen. Diese Registerkarte zeigt eine Vielzahl von Änderungen an, einschließlich, aber nicht beschränkt auf Ressourcenstatus, Bezeichnungen und externe IDs. Für jede Änderung werden der Benutzer, der die Änderung implementiert hat, und ein Zeitstempel aufgeführt.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für