Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Defender External Attack Surface Management (Defender EASM) bietet vier Dashboards, mit denen Benutzer schnell wertvolle Erkenntnisse anzeigen können, die aus ihrem Zugelassenen Bestand abgeleitet werden. Mithilfe dieser Dashboards können Organisationen die Sicherheitsrisiken, sonstigen Risiken und Konformitätsprobleme, die die größte Bedrohung für ihre Angriffsfläche darstellen, priorisieren und so wesentliche Probleme schnell und einfach entschärfen.

Defender EASM bietet acht Dashboards:

- Übersicht: Dieses Dashboard ist die standardmäßige Zielseite, wenn Sie auf Defender EASM zugreifen. Es bietet den wichtigsten Kontext, der Ihnen helfen kann, sich mit Ihrer Angriffsfläche vertraut zu machen.

- Änderungen des Inventars: Dieses Dashboard zeigt alle Änderungen an der Anzahl Ihrer Ressourcen an und listet die Ergänzungen und Entnahmen aus Ihrem Bestand separat auf. Dieses Dashboard zeigt auch Ressourcen an, die automatisch aus dem Inventar entfernt wurden, weil das System festgestellt hat, dass die Ressource nicht mehr aktiv ist oder sich nicht mehr im Besitz Ihrer Organisation befindet.

- Zusammenfassung der Angriffsfläche: Dieses Dashboard zeigt eine Zusammenfassung der wichtigsten Beobachtungen, die aus Ihrem Bestand abgeleitet wurden. Es bietet eine allgemeine Übersicht über Ihre Angriffsfläche sowie die entsprechenden Ressourcentypen und zeigt potenzielle Sicherheitsrisiken nach Schweregrad an (hoch, mittel, niedrig). Dieses Dashboard bietet auch einen wichtigen Kontext für die Infrastruktur, die Ihr Attack Surface umfasst. Dieser Kontext umfasst Einblicke in Cloudhosting, vertrauliche Dienste, SSL-Zertifikat und Ablauf der Domäne sowie IP-Zuverlässigkeit.

- Sicherheitsstatus: Dieses Dashboard basiert auf Metadaten, die aus Ressourcen im Zugelassenen Bestand abgeleitet werden, und ermöglicht es Organisationen, den Reifegrad und die Komplexität ihres Sicherheitsprogramms nachzuvollziehen. Es besteht aus technischen und nicht technischen Richtlinien, Prozessen und Kontrollen zur Entschärfung der Risiken durch externe Bedrohungen. Dieses Dashboard bietet Erkenntnisse zur CVE-Risikoexposition (Common Vulnerabilities and Exposures, allgemeine Sicherheitslücken und Schwachstellen), Domänenverwaltung und -konfiguration, zu Hosting und Netztechnologie, offenen Ports sowie zur SSL-Zertifikatkonfiguration.

- Einhaltung der DSGVO: In diesem Dashboard werden wichtige Bereiche des Konformitätsrisikos basierend auf den Anforderungen der Datenschutz-Grundverordnung (DSGVO) für Onlineinfrastrukturen angezeigt, die für europäische Länder zugänglich sind. Dieses Dashboard bietet Erkenntnisse zum Status Ihrer Websites, zu SSL-Zertifikatproblemen, offengelegten personenbezogenen Informationen (Personal Identifiable Information, PII), Anmeldeprotokollen und zur Cookiekonformität.

- OWASP Top 10: In diesem Dashboard werden alle Ressourcen angezeigt, die laut der Liste der wichtigsten Sicherheitsrisiken für Webanwendungen von Open Web Application Security Project (OWASP) gefährdet sind. Organisationen können in diesem Dashboard Ressourcen mit fehlerhafter Zugriffssteuerung, kryptografischen Fehlern, Einschleusungen, unsicheren Designs, Sicherheitsfehlern und anderen von OWASP definierten kritischen Risiken schnell identifizieren.

- CWE Top 25 Softwareschwächen: Dieses Dashboard basiert auf der Top 25 Common Weakness Enumeration (CWE)-Liste, die jährlich von MITRE bereitgestellt wird. Diese CWEs stellen die am häufigsten vorkommenden Softwareschwächen mit den größten Auswirkungen dar, die leicht zu finden und auszunutzen sind.

- CISA bekannte Exploits: In diesem Dashboard werden alle Ressourcen angezeigt, die potenziell von Sicherheitsrisiken betroffen sind, die zu bekannten Exploits führen, die von CISA definiert wurden. Dieses Dashboard hilft Ihnen bei der Priorisierung von Abhilfemaßnahmen basierend auf Sicherheitsrisiken, die in der Vergangenheit ausgenutzt wurden und auf ein höheres Risikoniveau für Ihre Organisation hinweisen.

Zugreifen auf Dashboards

Navigieren Sie zum Anzeigen Ihrer Defender EASM-Dashboards zuerst zu Ihrer Defender EASM-Instanz. Wählen Sie im linken Navigationsbereich das gewünschte Dashboard aus. Sie können auf vielen Seiten in Ihrer Defender EASM-Instanz über diesen Navigationsbereich auf die Dashboards zugreifen.

Herunterladen von Diagrammdaten

Die zugrunde liegenden Daten eines Dashboarddiagramms können in eine CSV-Datei exportiert werden. Dieser Export ist nützlich für Benutzer, die Defender EASM-Daten in Tools von Drittanbietern importieren oder beim Beheben von Problemen eine CSV-Datei deaktivieren möchten. Um Diagrammdaten herunterzuladen, wählen Sie zuerst das bestimmte Diagrammsegment aus, das die Daten enthält, die Sie herunterladen möchten. Diagrammexporte unterstützen derzeit einzelne Diagrammsegmente; um mehrere Segmente aus demselben Diagramm herunterzuladen, müssen Sie jedes einzelne Segment exportieren.

Wenn Sie ein einzelnes Diagrammsegment auswählen, wird eine Drilldownansicht der Daten geöffnet, wobei alle Objekte aufgelistet werden, welche die Segmentanzahl umfassen. Wählen Sie oben auf dieser Seite CSV-Bericht herunterladen aus, um mit dem Export zu beginnen. Diese Aktion erstellt eine Task-Manager-Benachrichtigung, in der Sie den Status Ihres Exports nachverfolgen können.

Microsoft Excel hat ein Zeichenlimit von 32.767 Zeichen pro Zelle. Einige Felder, z. B. die Spalte „Letztes Banner“, werden aufgrund dieser Einschränkung möglicherweise nicht ordnungsgemäß angezeigt. Wenn ein Problem auftritt, versuchen Sie, die Datei in einem anderen Programm zu öffnen, das CSV-Dateien unterstützt.

Kennzeichnen von CVEs als nicht anwendbar

Viele Defender EASM-Dashboards bieten CVE-Daten, die basierend auf der Webkomponenteninfrastruktur auf potenzielle Sicherheitsrisiken aufmerksam machen, was Ihre Angriffsfläche stärkt. Beispielsweise werden CVEs im Dashboard „Zusammenfassung der Angriffsfläche“ aufgelistet, kategorisiert nach ihrem potenziellen Schweregrad. Bei der Untersuchung dieser CVEs stellen Sie möglicherweise fest, dass einige für Ihre Organisation nicht relevant sind. Dies kann darauf zurückzuführen sein, dass Sie eine nicht betroffene Version der Webkomponente ausführen, oder Ihre Organisation verfügt über unterschiedliche technische Lösungen, um Sie vor dieser spezifischen Sicherheitsanfälligkeit zu schützen.

In der Drilldownansicht eines beliebigen CVE-bezogenen Diagramms neben der Schaltfläche „CSV-Bericht herunterladen“ haben Sie jetzt die Möglichkeit, eine Beobachtung als nicht anwendbar festzulegen. Wenn Sie auf diesen Wert klicken, werden Sie zu einer Bestandsliste aller Ressourcen weitergeleitet, die dieser Beobachtung zugeordnet sind, und Sie können dann entscheiden, alle Beobachtungen auf dieser Seite als nicht anwendbar zu kennzeichnen. Weitere Informationen zum Kennzeichnen von Beobachtungen als nicht anwendbar finden Sie unter Ändern von Bestandsressourcen.

Bestandsänderungen

Ihre Angriffsfläche ändert sich ständig, weshalb Defender EASM Ihren Bestand kontinuierlich analysiert und aktualisiert, um die Genauigkeit zu gewährleisten. Ressourcen werden häufig hinzugefügt und aus dem Bestand entfernt, daher ist es wichtig, diese Änderungen nachzuverfolgen, um Ihre Angriffsfläche zu verstehen und wichtige Trends zu identifizieren. Das Dashboard für Bestandsänderungen bietet eine Übersicht über diese Änderungen, wobei die hinzugefügte und entfernte Anzahl für jeden Bestandstyp angezeigt wird. Sie können das Dashboard nach zwei Datumsbereichen filtern: entweder die letzten 7 oder 30 Tage.

Der Abschnitt „Änderungen nach Datum“ bietet einen detaillierteren Kontext, wie sich Ihre Angriffsfläche täglich geändert hat. In diesem Abschnitt werden Entfernungen als „vom Benutzer entfernt“ oder „vom System entfernt“ kategorisiert. Benutzerentfernungen umfassen alle manuellen Entfernungen, einschließlich einzelner, massenhafter oder kaskadierender Änderungen des Zustands von Ressourcen, sowie Entfernungen, die durch vom Benutzer konfigurierte Bestandsrichtlinien ausgelöst werden. Systementfernungen erfolgen automatisch. Das System entfernt Ressourcen, die für Ihre Angriffsfläche nicht mehr relevant sind, weil die letzten Scans ihre Verbindung zu Ihrem Inventar nicht mehr festgestellt haben. Ressourcen kommen für eine Bereinigung in Frage, wenn sie je nach Art der Ressource seit 30–60 Tagen nicht mehr in einem Scan beobachtet wurden. Ressourcen, die manuell zum Bestand hinzugefügt werden, können nicht entfernt werden. Im Abschnitt „Änderungen nach Datum“ können Sie einen beliebigen aufgelisteten Wert auswählen, um eine vollständige Liste der Ressourcen anzuzeigen, die hinzugefügt oder entfernt wurden.

Zusammenfassung der Angriffsfläche

Das Dashboard „Zusammenfassung der Angriffsfläche“ wurde entwickelt, um eine allgemeine Zusammenfassung der Zusammensetzung Ihrer Angriffsfläche bereitzustellen. Es zeigt die wichtigsten Beobachtungen zu Risiken, die zum Verbessern des Sicherheitsstatus beseitigt werden sollten. Dieses Dashboard identifiziert und priorisiert Risiken innerhalb der Ressourcen einer Organisation nach hohem, mittlerem und niedrigem Schweregrad und ermöglicht es Benutzern, über die Liste der betroffenen Ressourcen Detailinformation zu jedem Abschnitt anzuzeigen. Darüber hinaus zeigt das Dashboard wichtige Details zur Zusammensetzung Ihrer Angriffsfläche, zu Ihrer Cloudinfrastruktur, sensiblen Diensten, Zeitachsen zum Ablauf von SSL-Zertifikaten und Domänen sowie zur IP-Zuverlässigkeit.

Microsoft identifiziert die Angriffsflächen von Organisationen durch geschützte Technologie, die basierend auf Infrastrukturverbindungen mit einigen anfänglich bekannten Ressourcen die Ressourcen mit Internetzugriff einer Organisation ermittelt. Die Daten im Dashboard werden täglich auf Grundlage neuer Beobachtungen aktualisiert.

Angriffsflächenprioritäten

Im oberen Bereich des Dashboards zeigt Defender EASM eine nach Schweregrad (hoch, mittel, niedrig) sortierte Liste von Sicherheitsprioritäten. Große Organisationen haben oft eine sehr breite Angriffsfläche. Die Priorisierung der aus unseren umfangreichen Daten abgeleiteten wichtigen Erkenntnisse ermöglicht es Benutzern, sich schnell und effizient um die wichtigsten gefährdeten Elemente ihrer Angriffsfläche zu kümmern. Diese Prioritäten können kritische CVEs, bekannte Zusammenhänge mit gefährdeter Infrastruktur, die Verwendung veralteter Technologien, Verstöße gegen bewährte Methoden oder Konformitätsprobleme umfassen.

Die Priorität von Erkenntnissen wird durch eine Bewertung der potenziellen Auswirkungen bestimmt, die Microsoft für jede Erkenntnis vornimmt. Erkenntnisse mit hohem Schweregrad sind z. B. Sicherheitsrisiken, die neu sind, häufig ausgenutzt werden, besonders große Schäden verursachen oder leicht von Hackern mit geringen Kenntnissen genutzt werden können. Erkenntnisse mit geringem Schweregrad sind z. B. die Verwendung veralteter Technologien, die nicht mehr unterstützt werden, in Kürze ablaufende Infrastrukturen oder Konformitätsprobleme, die auf die Nichteinhaltung bewährter Methoden für die Sicherheit zurückzuführen sind. Jede Erkenntnis enthält empfohlene Abhilfemaßnahmen zum Schutz vor Exploits.

Insights, die kürzlich der Defender EASM-Plattform hinzugefügt wurden, werden mit der Bezeichnung „NEU“ auf diesem Dashboard gekennzeichnet. Wenn wir neue Einblicke hinzufügen, die sich auf Ressourcen in Ihrem bestätigten Bestand auswirken, liefert das System auch eine Pushbenachrichtigung, die Sie zu einer detaillierten Ansicht dieser neuen Erkenntnisse mit einer Liste der betroffenen Ressourcen leitet.

Einige Einblicke werden im Titel mit „Potenzial“ gekennzeichnet. Ein „potenzieller“ Einblick tritt auf, wenn Defender EASM nicht bestätigen kann, dass eine Ressource von einer Sicherheitsanfälligkeit betroffen ist. Potenzielle Erkenntnisse treten auf, wenn unser Scansystem das Vorhandensein eines bestimmten Diensts erkennt, aber die Versionsnummer nicht erkennen kann. Einige Dienste ermöglichen Administratoren beispielsweise das Ausblenden von Versionsinformationen. Sicherheitsrisiken sind häufig bestimmten Versionen der Software zugeordnet, sodass eine manuelle Untersuchung erforderlich ist, um festzustellen, ob die Ressource betroffen ist. Andere Sicherheitsrisiken können durch Schritte behoben werden, die Defender EASM nicht erkennen kann. Beispielsweise können Benutzer empfohlene Änderungen an Dienstkonfigurationen vornehmen oder backportierte Patches ausführen. Wenn einem Einblick „Potentiell“ vorangestellt ist, hat das System Grund, zu glauben, dass die Ressource von der Sicherheitsanfälligkeit betroffen ist, es aber aus einem der oben aufgeführten Gründe nicht bestätigen kann. Um manuell zu untersuchen, klicken Sie auf den Einblicknamen, um Anleitungen zur Behebung zu überprüfen, die Ihnen helfen können, zu bestimmen, ob Ihre Ressourcen betroffen sind.

Ein Benutzer entscheidet sich in der Regel dazu, zuerst alle Beobachtungen mit hohem Schweregrad zu untersuchen. Sie können auf die oben aufgelistete Beobachtung klicken, um direkt an eine Liste der betroffenen Objekte weitergeleitet zu werden, oder Sie wählen stattdessen „Alle __ Insights anzeigen“ aus, um eine umfassende, erweiterbare Liste aller potenziellen Beobachtungen innerhalb dieser Schweregradgruppe anzuzeigen.

Die Seite mit den Observations enthält in der linken Spalte eine Liste aller potenziellen Erkenntnisse. Diese Liste ist nach der Anzahl von Ressourcen sortiert, die von den einzelnen Sicherheitsrisiken betroffen sind. Die Probleme, die sich auf die größte Anzahl von Ressourcen auswirken, werden zuerst angezeigt. Klicken Sie in dieser Liste einfach auf ein beliebiges Sicherheitsrisiko, um die zugehörigen Details anzuzeigen.

Diese detaillierte Ansicht für eine Observation enthält den Titel des Problems, eine Beschreibung und einen Leitfaden zur Wartung vom Defender EASM-Team. In diesem Beispiel wird in der Beschreibung erläutert, inwiefern abgelaufene SSL-Zertifikate dazu führen können, dass wichtige Geschäftsfunktionen nicht mehr verfügbar sind, sodass Kunden oder Mitarbeiter nicht auf Webinhalte zugreifen können und in der Folge der Ruf der Marke Ihrer Organisation geschädigt wird. Der Abschnitt „Wartung“ enthält Empfehlungen zur schnellen Behebung des Problems. In diesem Beispiel empfiehlt Microsoft, die Zertifikate der betroffenen Hostressourcen zu überprüfen, die entsprechenden SSL-Zertifikate und Ihre internen Prozeduren zu aktualisieren, damit SSL-Zertifikate rechtzeitig aktualisiert werden.

Im Abschnitt „Ressource“ sind alle Entitäten aufgelistet, die von diesem spezifischen Sicherheitsproblem betroffen sind. In diesem Beispiel untersucht der Benutzer die betroffenen Ressourcen, um mehr über das abgelaufene SSL-Zertifikat zu erfahren. Sie können auf einen beliebigen Ressourcennamen in dieser Liste klicken, um die Seite „Ressourcendetails“ aufzurufen.

Auf der Seite „Ressourcendetails“ klicken Sie dann auf die Registerkarte „SSL-Zertifikate“, um weitere Informationen zum abgelaufenen Zertifikat anzuzeigen. In diesem Beispiel liegt das Ablaufdatum des Zertifikats in der Vergangenheit. Dies bedeutet, dass das Zertifikat aktuell abgelaufen und daher wahrscheinlich inaktiv ist. Dieser Abschnitt enthält auch den Namen des SSL-Zertifikats, den Sie zur schnellen Behebung des Problems an das entsprechende Team innerhalb Ihrer Organisation senden können.

Zusammensetzung der Angriffsfläche

Der folgende Abschnitt enthält eine allgemeine Zusammenfassung der Zusammensetzung Ihrer Angriffsfläche. Dieses Diagramm enthält für jeden Ressourcentyp die Anzahl und hilft Benutzern, die Verteilung ihrer Infrastruktur auf Domänen, Hosts, Seiten, SSL-Zertifikate, ASNs, IP-Blöcke, IP-Adressen und E-Mail-Kontakte zu verstehen.

Jeder Wert ist klickbar. Wenn Sie auf einen Wert klicken, werden Sie zur gefilterten Bestandsliste weitergeleitet, in der nur Ressourcen des jeweiligen Typs angezeigt werden. Auf dieser Seite können Sie auf eine beliebige Ressource klicken, um weitere Details anzuzeigen, oder zusätzliche Filter hinzufügen, um die Liste entsprechend Ihren Anforderungen einzugrenzen.

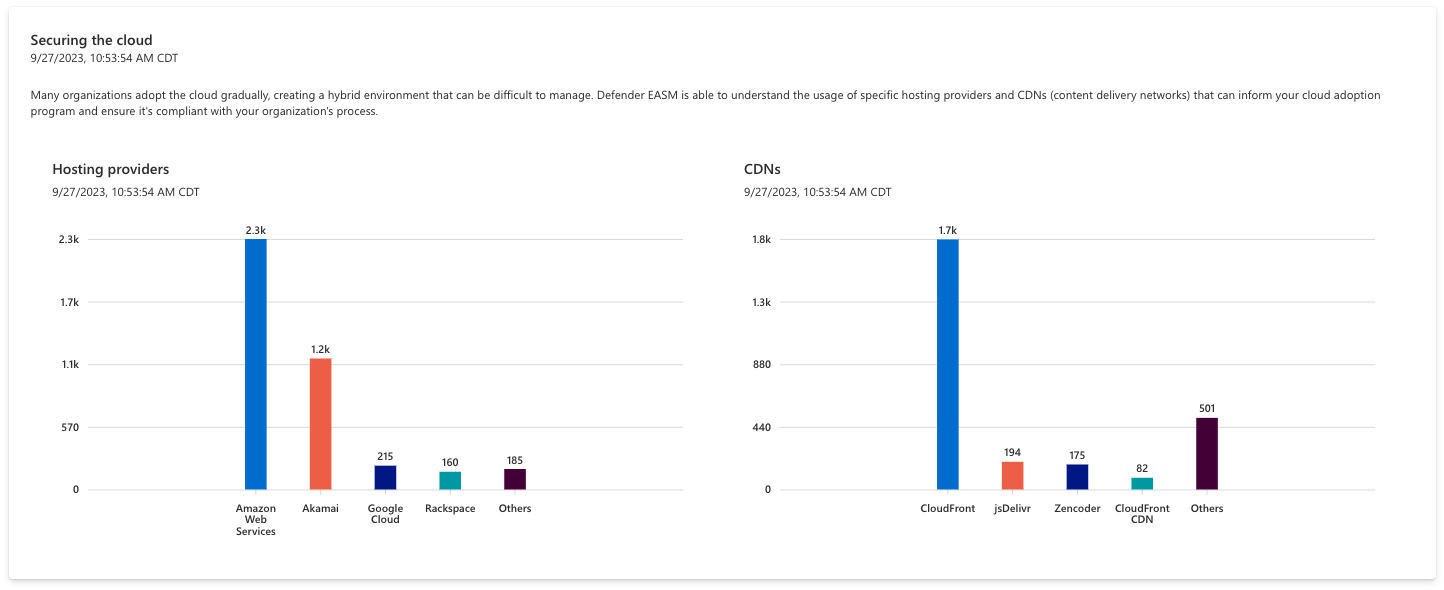

Schützen der Cloud

Dieser Abschnitt des Dashboards „Zusammenfassung der Angriffsfläche“ enthält Erkenntnisse zu den Cloudtechnologien, die in Ihrer Infrastruktur verwendet werden. Die meisten Organisationen führen die Cloud schrittweise ein. Die Überwachung und Verwaltung Ihrer hybriden Onlineinfrastruktur kann daher schwierig sein. Defender EASM hilft Organisationen, die Verwendung bestimmter Cloudtechnologien auf ihrer Angriffsfläche zu verstehen. Cloudhostanbieter werden Ihren bestätigten Ressourcen zugeordnet, um Informationen für Ihr Programm zur Cloudeinführung bereitzustellen und die Konformität mit dem Prozess Ihrer Organisation sicherzustellen.

Beispielsweise könnte sich Ihre Organisation entscheiden, die gesamte Cloudinfrastruktur zu einem einzelnen Anbieter zu migrieren, um die Angriffsfläche zu konsolidieren und zu vereinfachen. Mithilfe dieses Diagramms können Sie Ressourcen identifizieren, die noch migriert werden müssen. Jeder Balken des Diagramms ist klickbar. Wenn Sie auf einen Balken klicken, werden Sie zu einer gefilterten Liste der Ressourcen weitergeleitet, die den Diagrammwert enthalten.

Sensible Dienste

In diesem Abschnitt werden auf der Angriffsfläche erkannte sensible Dienste angezeigt, die bewertet und ggf. angepasst werden sollten, um die Sicherheit Ihrer Organisation zu gewährleisten. Dieses Diagramm hebt alle Dienste hervor, die in der Vergangenheit anfällig für Angriffe waren oder häufige Vektoren von Informationsdiebstahl sind. Alle Ressourcen in diesem Abschnitt sollten untersucht werden. Zudem empfiehlt Microsoft Organisationen, zur Risikominderung die Verwendung alternativer Dienste mit einem besseren Sicherheitsstatus zu erwägen.

Das Diagramm ist nach den Namen der einzelnen Dienste organisiert. Wenn Sie auf einen einzelnen Balken klicken, wird eine Liste der Ressourcen zurückgegeben, die den jeweiligen Dienst ausführen. Das folgende Diagramm ist leer. Dies bedeutet, dass die Organisation derzeit keine Dienste ausführt, die besonders anfällig für Angriffe sind.

Ablauf von SSL-Zertifikaten und Domänen

Diese beiden Diagramme zum Ablauf zeigen SSL-Zertifikate und Domänen, deren Ablauf bevorsteht. Sie bieten einer Organisation Einblick in anstehende Verlängerungen der Schlüsselinfrastruktur. Wenn eine Domäne abläuft, können wichtige Inhalte plötzlich nicht mehr zugänglich sein, und die Domäne könnte sogar innerhalb kürzester Zeit von einem böswilligen Akteur erworben werden, der Ihre Organisation ins Visier genommen hat. Ein abgelaufenes SSL-Zertifikat macht entsprechende Ressourcen anfällig für Angriffe.

Beide Diagramme sind nach dem Ablaufzeitraum organisiert, der von „mehr als 90 Tage“ bis „Bereits abgelaufen“ reicht. Microsoft empfiehlt Organisationen, alle abgelaufenen SSL-Zertifikate oder Domänen sofort zu verlängern und die Verlängerung von Ressourcen, die in 30 – 60 Tagen ablaufen, proaktiv zu planen.

IP-Reputation

Daten zur IP-Zuverlässigkeit helfen Benutzern, die Vertrauenswürdigkeit Ihrer Angriffsfläche zu verstehen und potenziell gefährdete Hosts zu identifizieren. Microsoft entwickelt Bewertungen der IP-Zuverlässigkeit auf der Grundlage von geschützten Daten und IP-Informationen aus externen Quellen. Wir empfehlen eine weitere Untersuchung aller hier aufgeführten IP-Adressen, da eine Bewertung als „verdächtig“ oder „böswillig“ einer eigenen Ressource darauf hinweist, dass diese anfällig für Angriffe ist oder bereits von böswilligen Akteuren genutzt wurde.

Dieses Diagramm ist nach der Erkennungsrichtlinie organisiert, die eine negative Zuverlässigkeitsbewertung ausgelöst hat. Der DDoS-Wert gibt beispielsweise an, dass die IP-Adresse bei einem verteilten Denial-Of-Service-Angriff (Distributed Denial-Of-Service) verwendet wurde. Benutzer können auf einen beliebigen Balkenwert klicken, um eine Liste der zugehörigen Ressourcen anzuzeigen. Im folgenden Beispiel ist das Diagramm leer. Dies bedeutet, dass alle IP-Adressen in Ihrem Bestand ausreichende Zuverlässigkeitsbewertungen haben.

Dashboard „Sicherheitsstatus“

Das Dashboard „Sicherheitsstatus“ ermöglicht es Organisationen, den Reifegrad ihres Sicherheitsprogramms basierend auf dem Status von Ressourcen in Ihrem bestätigten Bestand zu messen. Es besteht aus technischen und nicht technischen Richtlinien, Prozessen und Kontrollen zur Entschärfung von Risiken durch externe Bedrohungen. Dieses Dashboard bietet Erkenntnisse zur CVE-Risikoexposition (Common Vulnerabilities and Exposures, allgemeine Sicherheitslücken und Schwachstellen), Domänenverwaltung und -konfiguration, zu Hosting und Netztechnologie, offenen Ports sowie zur SSL-Zertifikatkonfiguration.

CVE-Risikoexposition

Das erste Diagramm im Dashboard „Sicherheitsstatus“ bezieht sich auf die Verwaltung des Websiteportfolios einer Organisation. Microsoft analysiert Websitekomponenten wie Frameworks, Serversoftware und Plug-Ins von Drittanbietern und gleicht sie dann mit einer aktuellen Liste von CVEs ab, um Sicherheitsrisiken für Ihre Organisation zu identifizieren. Die Webkomponenten der einzelnen Websites werden täglich überprüft, um die Richtigkeit und Genauigkeit sicherzustellen.

Es wird empfohlen, dass Benutzer bei allen CVE-bezogenen Sicherheitsrisiken sofort Maßnahmen zur Entschärfung des Risikos ergreifen, indem sie Ihre Webkomponenten aktualisieren oder dem Leitfaden zur Wartung für die einzelnen CVEs folgen. Jeder Balken im Diagramm ist klickbar und zeigt eine Liste der betroffenen Ressourcen an.

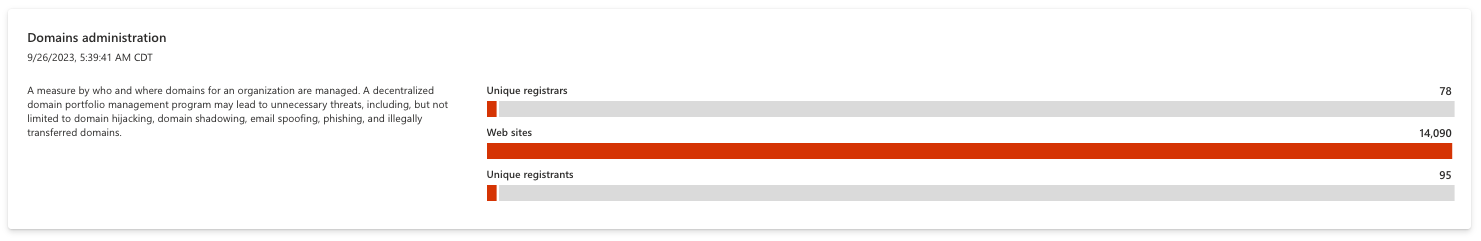

Domänenverwaltung

Dieses Diagramm bietet Erkenntnisse dazu, wie eine Organisation ihre Domänen verwaltet. Unternehmen mit einem dezentralisierten Programm zur Verwaltung des Domänenportfolios sind anfällig für unnötige Bedrohungen, einschließlich Domain Hijacking, Domain Shadowing, E-Mail-Spoofing, Phishing und illegaler Domänenübertragungen. Ein zusammenhängender Domänenregistrierungsprozess verringert dieses Risiko. Organisationen sollten beispielsweise für ihre Domänen dieselben Registrierungsstellen und Kontaktinformationen des Registranten verwenden, damit alle Domänen den gleichen Entitäten zugeordnet werden können. Dadurch wird sichergestellt, dass Domänen bei der Aktualisierung und Verwaltung nicht durch die Maschen fallen.

Jeder Balken des Diagramms ist klickbar. Wenn Sie auf einen Balken klicken, werden Sie zu einer Liste aller Ressourcen weitergeleitet, die den Wert enthalten.

Hosting und Netztechnologie

Dieses Diagramm bietet Erkenntnisse zum Sicherheitsstatus in Bezug auf den Standort der Hosts einer Organisation. Das mit dem Besitz autonomer Systeme einhergehende Risiko hängt von der Größe und Reife der IT-Abteilung einer Organisation ab.

Jeder Balken des Diagramms ist klickbar. Wenn Sie auf einen Balken klicken, werden Sie zu einer Liste aller Ressourcen weitergeleitet, die den Wert enthalten.

Domänenkonfiguration

Dieser Abschnitt hilft Organisationen, die Konfiguration ihrer Domänennamen zu verstehen, und zeigt alle Domänen, die möglicherweise anfällig für unnötige Risiken sind. EPP-Domänenstatuscodes (Extensible Provisioning Protocol) geben den Status einer Domänennamenregistrierung an. Alle Domänen verfügen über mindestens einen Code, für eine einzelne Domäne können jedoch mehrere Codes gelten. Dieser Abschnitt erleichtert das Verständnis der vorhandenen Richtlinien für die Verwaltung Ihrer Domänen oder fehlender Richtlinien, durch die Domänen anfällig sind.

Beispielsweise verhindert der Statuscode clientUpdateProhibited nicht autorisierte Aktualisierungen Ihres Domänennamens. Eine Organisation muss sich an ihre Registrierungsstelle wenden, um diesen Code aufzuheben und Aktualisierungen vorzunehmen. Im folgenden Diagramm wird nach Domänenressourcen ohne diesen Statuscode gesucht. Ist dieser Code nicht vorhanden, sind derzeit Aktualisierungen der Domäne möglich, die potenziell zu Betrug führen können. Benutzer sollten auf einen beliebigen Balken in diesem Diagramm klicken, um eine Liste der Ressourcen anzuzeigen, die nicht über die entsprechenden Statuscodes verfügen, damit sie ihre Domänenkonfigurationen entsprechend aktualisieren können.

Offene Ports

Mithilfe dieses Abschnitts, der im offenen Internet verfügbar gemachte Dienste erkennt, können Benutzer nachvollziehen, wie ihr IP-Adressraum verwaltet wird. Angreifer scannen häufig Ports im Internet, um nach bekannten Exploits im Zusammenhang mit Sicherheitsrisiken oder Fehlkonfigurationen von Diensten zu suchen. Microsoft identifiziert diese offenen Ports ergänzend zu Tools zur Sicherheitsrisikobewertung. Zu überprüfende Beobachtungen werden gekennzeichnet, um sicherzustellen, dass sie vom IT-Team ordnungsgemäß verwaltet werden.

Durch grundlegende TCP SYN-/ACK-Scans für alle offenen Ports auf den Adressen in einem IP-Adressraum erkennt Microsoft Ports, bei denen der direkte Zugriff auf das offene Internet möglicherweise eingeschränkt werden muss. Beispiele sind Datenbanken, DNS-Server, IoT-Geräte, Router und Switches. Diese Daten können auch verwendet werden, um Schatten-IT-Ressourcen oder unsichere Remotezugriffsdienste zu erkennen. Alle Balken in diesem Diagramm sind klickbar. Wenn Sie auf einen Balken klicken, wird eine Liste der Ressourcen geöffnet, die den Wert enthalten, sodass Ihre Organisation den betreffenden offenen Port untersuchen und Risiken entschärfen kann.

SSL-Konfiguration und -Organisation

Die Diagramme zur SSL-Konfiguration und -Organisation zeigen allgemeine SSL-bezogene Probleme, die sich auf Funktionen Ihrer Onlineinfrastruktur auswirken können.

Das Diagramm zur SSL-Konfiguration zeigt beispielsweise alle erkannten Konfigurationsprobleme, die Unterbrechungen Ihrer Onlinedienste verursachen können. Dazu zählen abgelaufene SSL-Zertifikate und Zertifikate mit veralteten Signaturalgorithmen wie SHA1 (Secure-Hash-Algorithmus 1) und MD5, die zu unnötigen Sicherheitsrisiken für Ihre Organisation führen.

Das Diagramm zur SSL-Organisation bietet Erkenntnisse zur Registrierung Ihrer SSL-Zertifikate und gibt die Organisation sowie die Geschäftseinheiten an, die den einzelnen Zertifikaten zugeordnet sind. Dies hilft Benutzern, den festgelegten Besitz dieser Zertifikate nachzuvollziehen. Unternehmen wird empfohlen, ihre Liste von Organisationen und Einheiten nach Möglichkeit zu konsolidieren, um eine ordnungsgemäße Verwaltung sicherzustellen.

Dashboard „Einhaltung der DSGVO“

Das Dashboard „Einhaltung der DSGVO“ zeigt eine Analyse von Ressourcen in Ihrem bestätigten Bestand in Bezug auf die Anforderungen der Datenschutz-Grundverordnung (DSGVO). Die DSGVO ist eine Verordnung im Recht der Europäischen Union (EU), die Datenschutz- und Datensicherheitsstandards für alle Onlineentitäten vorschreibt, die für die EU zugänglich sind. Diese Vorschriften haben sich zu einem Modell für ähnliche Gesetze außerhalb der EU entwickelt und sind daher weltweit ein hervorragender Leitfaden für die Behandlung des Datenschutzes.

Dieses Dashboard analysiert die öffentlich zugänglichen Webpräsenzen einer Organisation, um Ressourcen zu ermitteln, die potenziell nicht der DSGVO entsprechen.

Websites nach Status

In diesem Diagramm werden Ihre Websiteressourcen nach HTTP-Antwortstatuscode organisiert. Diese Codes geben an, ob eine bestimmte HTTP-Anforderung erfolgreich abgeschlossen wurde, oder stellen Kontext dazu bereit, weshalb der Zugriff auf die Website nicht möglich ist. HTTP-Codes können Sie auch auf Umleitungen, Serverfehlerantworten und Clientfehler aufmerksam machen. Die HTTP-Antwort 451 gibt an, dass eine Website aus rechtlichen Gründen nicht verfügbar ist. Dies kann darauf hinweisen, dass eine Website für Personen in der EU blockiert wurde, weil sie nicht der DSGVO entspricht.

In diesem Diagramm werden Ihre Websites nach Statuscode organisiert. Zu den Optionen zählen „Aktiv“, „Inaktiv“, „Erfordert Autorisierung“, „Fehlerhaft“ und „Browserfehler“. Benutzer können auf eine beliebige Komponente im Balkendiagramm klicken, um eine umfassende Liste von Ressourcen anzuzeigen, die den Wert enthalten.

Livewebsites mit Zertifikatproblemen

In diesem Diagramm werden Seiten angezeigt, die aktiv Inhalte bereitstellen und Benutzern eine Warnung mit dem Hinweis anzeigen, dass die Website nicht sicher ist. Der Benutzer muss die Warnung manuell akzeptieren, um Inhalte auf diesen Seiten anzuzeigen. Dieses Problem kann aus verschiedenen Gründen auftreten. Im Diagramm werden Ergebnisse nach der spezifischen Ursache organisiert, um Ihnen eine einfache Risikominderung zu ermöglichen. Zu den Optionen zählen fehlerhafte Zertifikate, aktive Zertifikatprobleme, Websites, die eine Autorisierung erfordern, und Browserzertifikatfehler.

Ablauf von SSL-Zertifikaten

Dieses Diagramm zeigt SSL-Zertifikate, deren Ablauf bevorsteht, und stellt sicher, dass eine Organisation Einblick in anstehende Verlängerungen hat. Der Ablauf eines SSL-Zertifikats führt dazu, dass entsprechende Ressourcen anfällig für Angriffe sind und der Inhalt einer Seite im Internet möglicherweise nicht mehr zugänglich ist.

Dieses Diagramm ist nach dem erkannten Ablaufzeitfenster organisiert, das von „Bereits abgelaufen“ bis „Läuft in mehr als 90 Tagen ab“ reicht. Benutzer können auf eine beliebige Komponente im Balkendiagramm klicken, um eine Liste der betroffenen Ressourcen anzuzeigen, und so ganz einfach eine Liste der Zertifikatnamen zwecks Wartung an die IT-Abteilung senden.

Websites nach Zertifikatstatus

In diesem Abschnitt werden die Signaturalgorithmen analysiert, die ein SSL-Zertifikat unterstützen. SSL-Zertifikate können mit einer Vielzahl von Kryptoalgorithmen geschützt werden. Bestimmte neuere Algorithmen gelten als zuverlässiger und sicherer als ältere Algorithmen. Unternehmen wird daher empfohlen, die Verwendung älterer Algorithmen wie SHA-1 einzustellen.

Benutzer können auf ein beliebiges Segment des Kreisdiagramms klicken, um eine Liste der Ressourcen anzuzeigen, die den ausgewählten Wert enthalten. SHA256 gilt als sicher, Organisationen sollten jedoch alle Zertifikate mit dem SHA1-Algorithmus aktualisieren.

Live-PII-Websites nach Protokoll

Der Schutz personenbezogener Informationen (PII) ist eine wichtige Komponente der Datenschutz-Grundverordnung. Personenbezogene Informationen sind definiert als alle Daten, durch die eine Person identifiziert werden kann. Dazu zählen Namen, Adressen, Geburtstage oder E-Mail-Adressen. Jede Website, auf der diese Daten über ein Formular eingegeben werden können, muss entsprechend den DSGVO-Richtlinien sorgfältig gesichert werden. Durch eine Analyse des Dokumentobjektmodells (DOM) Ihrer Seiten ermittelt Microsoft Formulare und Anmeldeseiten, die personenbezogene Informationen akzeptieren können und daher gemäß dem Recht der Europäischen Union bewertet werden sollten. Das erste Diagramm in diesem Abschnitt zeigt Livewebsites nach Protokoll an und identifiziert Websites mithilfe von HTTP- und HTTPS-Protokollen.

Live-PII-Websites nach Zertifikatstatus

In diesem Diagramm werden Live-PII-Websites anhand ihrer Verwendung von SSL-Zertifikaten angezeigt. Indem Sie auf dieses Diagramm verweisen, können Sie schnell die Hashingalgorithmen verstehen, die auf Ihren Websites verwendet werden, die personenbezogene Informationen enthalten.

Anmeldewebsites nach Protokoll

Eine Anmeldeseite ist eine Seite auf einer Website, auf der ein Benutzer einen Benutzernamen und ein Kennwort eingeben kann, um Zugriff auf Dienste zu erhalten, die auf dieser Website gehostet werden. Für Anmeldeseiten gelten gemäß der DSGVO spezifische Anforderungen. Defender EASM verweist daher auf das DOM aller überprüften Seiten, um nach Code zu suchen, der mit einer Anmeldung korreliert. Anmeldeseiten sind beispielsweise nur konform, wenn sie sicher sind. In diesem ersten Diagramm werden Anmeldewebsites nach Protokoll (HTTP oder HTTPS) und die zweite nach Zertifikatstatus angezeigt.

Cookiestatus

Bei einem Cookie handelt es sich um Informationen in Form einer kleinen Textdatei, die auf der Festplatte des Computers platziert wird, auf dem zum Durchsuchen einer Website ein Webbrowser ausgeführt wird. Bei jedem Besuch einer Website sendet der Browser das Cookie zurück an den Server, um die Website über vorherige Aktivitäten zu benachrichtigen. Die DSGVO definiert spezifische Anforderungen für die Einwilligung in die Ausgabe eines Cookies sowie verschiedene Speicherbestimmungen für Cookies von Erst- und Drittanbietern.

Dashboard „OWASP Top 10“

Das Dashboard „OWASP Top 10“ wurde entwickelt, um Erkenntnisse zu den wichtigsten Sicherheitsempfehlungen von OWASP bereitzustellen, einer seriösen Open-Source-Organisation für die Sicherheit von Webanwendungen. Diese Liste ist weltweit anerkannt als wichtige Ressource für Entwickler, die die Sicherheit ihres Codes sicherstellen möchten. Die OWASP-Organisation bietet wichtige Informationen zu den zehn Sicherheitsrisiken in ihrer Top 10-Liste und einen Leitfaden zum Vermeiden oder Beheben der Probleme. Dieses Defender EASM-Dashboard sucht innerhalb Ihrer Angriffsfläche nach Beweisen für diese Sicherheitsrisiken und zeigt sie in einer Liste aller betroffenen Ressourcen mit Informationen zum Beheben des Risikos an.

Die aktuelle Top 10-Liste der kritischsten Sicherheitsrisiken umfasst Folgendes:

- Fehlerhafte Zugriffssteuerung: Fehler der Zugriffssteuerungsinfrastruktur, die durch Richtlinien erzwingt, dass Benutzer keine über ihre vorgesehenen Berechtigungen hinausgehenden Aktionen durchführen können.

- Kryptografischer Fehler: Fehler im Zusammenhang mit der Kryptografie (oder mangels Kryptografie), die häufig zur Offenlegung vertraulicher Daten führen.

- Einschleusung: Anwendungen, die aufgrund einer nicht ordnungsgemäßen Behandlung von Daten und anderer konformitätsbezogener Probleme anfällig für Einschleusungsangriffe sind.

- Unsicheres Design: Fehlende oder ineffektive Sicherheitsmaßnahmen, die zu Schwachstellen in Ihrer Anwendung führen.

- Sicherheitsfehlkonfiguration: Fehlende oder falsche Sicherheitskonfigurationen, die häufig auf einen nicht genau definierten Konfigurationsprozess zurückzuführen sind.

- Anfällige und veraltete Komponenten: Veraltete Komponenten, die im Vergleich zu aktueller Software mehr Risiken ausgesetzt sein können.

- Identifizierungs- und Authentifizierungsfehler: Fehler beim ordnungsgemäßen Bestätigen der Identität eines Benutzers, bei der Authentifizierung oder Sitzungsverwaltung zum Schutz vor Authentifizierungsangriffen.

- Software- und Datenintegritätsfehler: Code und Infrastruktur, die keinen Schutz vor Integritätsverletzungen bieten, z. B. Plug-Ins von nicht vertrauenswürdigen Quellen.

- Sicherheitsprotokollierung und -überwachung: Fehlen ordnungsgemäßer Sicherheitsprotokollierungen und -warnungen oder damit zusammenhängende Fehlkonfigurationen, die sich auf die Transparenz des Sicherheitsstatus und im Folgenden auf die Verantwortlichkeit innerhalb einer Organisation auswirken können.

- Serverseitige Anforderungsfälschung: Webanwendungen, die eine Remoteressource abrufen, ohne die vom Benutzer angegebene URL zu überprüfen.

Neben einer Liste aller potenziell betroffenen Ressourcen enthält dieses Dashboard eine Beschreibung jedes kritischen Risikos, Informationen zur Bedeutung des Risikos und einen Leitfaden zur Wartung. Weitere Informationen finden Sie auf der OWASP-Website.

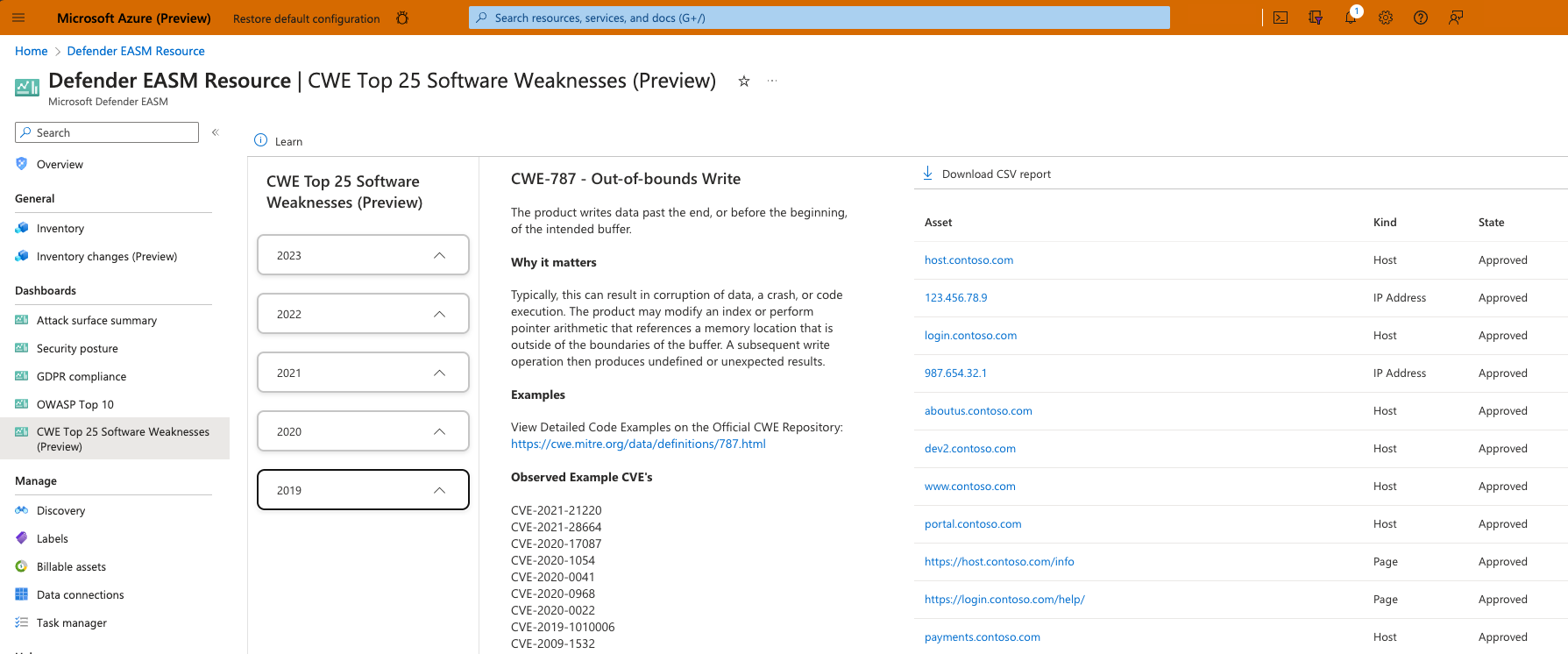

CWE Top 25 Softwareschwachstellen-Dashboard

Dieses Dashboard basiert auf der Top 25 Common Weakness Enumeration (CWE)-Liste, die jährlich von MITRE bereitgestellt wird. Diese CWEs stellen die am häufigsten vorkommenden Softwareschwächen mit den größten Auswirkungen dar, die leicht zu finden und auszunutzen sind. Dieses Dashboard zeigt alle in der Liste enthaltenen CWEs in den letzten fünf Jahren an und listet alle Ihre Bestandsressourcen auf, die möglicherweise von den jeweiligen CWEs betroffen sind. Für jedes CWE enthält das Dashboard eine Beschreibung und Beispiele für die Sicherheitsanfälligkeit und listet zugehörige CVEs auf. Die CWEs sind nach Jahr organisiert, und jeder Abschnitt ist erweiterbar oder reduzierbar. Durch Verweisen auf dieses Dashboard können Sie Ihre Bemühungen bei der Sicherheitsrisikovermittlung unterstützen, indem Sie die größten Risiken für Ihre Organisation basierend auf anderen beobachteten Exploits erkennen.

CISA Bekannte Exploits

Obwohl es Hunderte von Tausenden identifizierter CVE-Sicherheitsrisiken gibt, wurde nur eine kleine Teilmenge von der Cybersecurity & Infrastructure Security Agency (CISA) identifiziert, die kürzlich von Bedrohungsakteuren ausgenutzt wurde. Diese Liste enthält weniger als 0,5 % aller identifizierten CVEs. Aus diesem Grund ist es entscheidend, Sicherheitsexperten dabei zu helfen, die Behebung der größten Risiken für ihre Organisation zu priorisieren. Diejenigen, die Bedrohungen basierend auf dieser Liste beheben, arbeiten mit der höchsten Effizienz, da sie die Sicherheitsanfälligkeiten priorisieren, die zu echten Sicherheitsvorfällen geführt haben.