Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mit Sicherheitspartneranbietern in Azure Firewall Manager können Sie Ihre vertrauten erstklassigen SECaaS-Angebote (Security-as-a-Service) von Drittanbietern verwenden, um den Internetzugriff für Ihre Benutzer zu schützen.

Weitere Informationen zu unterstützten Szenarien und Best Practices finden Sie unter Was sind vertrauenswürdige Sicherheitspartner (Vorschau)?.

Integrierte SECaaS-Drittanbieterpartner (Security-as-a-Service) sind jetzt verfügbar:

- Zscaler

Bereitstellen eines Drittanbieters für die Sicherheit in einem neuen Hub

Überspringen Sie diesen Abschnitt, wenn Sie einen Drittanbieter in einem vorhandenen Hub bereitstellen.

- Melden Sie sich beim Azure-Portal an.

- Geben Sie im Feld Suche den Text Firewall Manager ein, und wählen Sie diesen Eintrag unter Dienste aus.

- Navigieren Sie zu Übersicht. Wählen Sie Geschützte virtuelle Hubs anzeigen.

- Wählen Sie Neuen geschützten virtuellen Hub erstellen.

- Geben Sie Ihr Abonnement und Ihre Ressourcengruppe ein, wählen Sie eine unterstützte Region aus, und fügen Sie Informationen zu Ihrem Hub und Virtual WAN hinzu.

- Wählen Sie VPN Gateway zum Aktivieren von Sicherheitspartneranbietern einbeziehen.

- Wählen Sie die Gatewayskalierungseinheiten Ihren Anforderungen entsprechend aus.

- Klicken Sie auf Weiter: Azure Firewall.

Hinweis

Sicherheitspartneranbieter stellen über VPN-Gateway-Tunnel eine Verbindung mit Ihrem Hub her. Wenn Sie das VPN-Gateway löschen, gehen die Verbindungen mit Ihren Sicherheitspartneranbietern verloren.

- Wenn Sie zusätzlich zu einer Sicherheitslösung eines Drittanbieters zum Filtern des Internetdatenverkehrs Azure Firewall bereitstellen möchten, um privaten Datenverkehr zu filtern, wählen Sie eine Richtlinie für Azure Firewall aus. Informationen dazu finden Sie in den unterstützten Szenarien.

- Wenn Sie nur die Sicherheitslösung eines Drittanbieters im Hub bereitstellen möchten, wählen Sie Folgendes aus: Azure Firewall: aktiviert/deaktiviert, und legen Sie die Einstellung auf Deaktiviert fest.

- Klicken Sie auf Weiter: Sicherheitspartneranbieter.

- Setzen Sie Sicherheitspartneranbieter auf Aktiviert.

- Wählen Sie einen Partner aus.

- Klicken Sie auf Weiter: Überprüfen + erstellen.

- Überprüfen Sie den Inhalt, und klicken Sie dann auf Erstellen.

Die Bereitstellung des VPN-Gateways kann mehr als 30 Minuten in Anspruch nehmen.

Um zu überprüfen, ob der Hub erstellt wurde, navigieren Sie zu „Azure Firewall Manager“ > „Übersicht“ > „Geschützte virtuelle Hubs anzeigen“. Für den Namen des Sicherheitspartneranbieters und den Sicherheitspartnerstatus wird Sicherheitsverbindung ausstehend angezeigt.

Wenn der Hub erstellt und der Sicherheitspartner eingerichtet wurde, stellen Sie eine Verbindung zwischen dem Sicherheitsanbieter und dem Hub her.

Bereitstellen eines Drittanbieters für die Sicherheit in einem vorhandenen Hub

Sie können auch einen vorhandenen Hub in einem Virtual WAN auswählen und diesen in einen geschützten virtuellen Hub konvertieren.

- Wählen Sie in Erste Schritte unter Übersicht die Option Geschützte virtuelle Hubs anzeigen aus.

- Wählen Sie Vorhandene Hubs konvertieren.

- Wählen Sie ein Abonnement und einen vorhandenen Hub aus. Führen Sie die restlichen Schritte in der Vorgehensweise zum Bereitstellen eines Drittanbieters in einem neuen Hub aus.

Denken Sie daran, dass ein VPN-Gateway bereitgestellt sein muss, um einen vorhandenen Hub in einen geschützten Hub mit Drittanbietern zu konvertieren.

Konfigurieren von Drittanbietern für die Sicherheit zum Herstellen einer Verbindung mit einem geschützten Hub

Um Tunnel zum VPN-Gateway Ihres virtuellen Hubs einzurichten, benötigen Drittanbieter Zugriffsrechte für Ihren Hub. Weisen Sie zu diesem Zweck einen Dienstprinzipal mit Ihrem Abonnement oder Ihrer Ressourcengruppe zu, und gewähren Sie diesem Zugriffsrechte. Diese Anmeldeinformationen müssen Sie dann dem Drittanbieter über dessen Portal mitteilen.

Hinweis

Drittanbieter für die Sicherheit erstellen für Sie einen VPN-Standort. Dieser VPN-Standort wird nicht im Azure-Portal angezeigt.

Erstellen und Autorisieren eines Dienstprinzipals

Microsoft Entra-Dienstprinzipal erstellen: Sie können die Umleitungs-URL überspringen.

Fügen Sie Zugriffsrechte und einen Bereich für den Dienstprinzipal hinzu. Vorgehensweise: Das Portal verwenden, um eine Microsoft Entra-Anwendung- und einen -Dienstprinzipal zu erstellen, die auf Ressourcen zugreifen können

Hinweis

Zur genaueren Steuerung können Sie den Zugriff auf Ihre Ressourcengruppe beschränken.

Besuch im Partnerportal

Befolgen Sie die Anweisungen Ihres Partners, um das Setup abzuschließen. Dies umfasst das Übermitteln von Microsoft Entra-Informationen zum Erkennen des Hubs und Herstellen einer Verbindung mit ihm, zum Aktualisieren der Richtlinien für ausgehenden Datenverkehr und zum Überprüfen von Konnektivitätsstatus und Protokollen.

Im Azure Virtual WAN-Portal in Azure können Sie den Status der Tunnelerstellung anzeigen. Sobald die Tunnel sowohl im Azure-Portal als auch im Partnerportal verbunden anzeigen, fahren Sie mit den nächsten Schritten fort, um Routen einzurichten, mit denen ausgewählt wird, welche Zweigstellen und VNETs Internetdatenverkehr an den Partner senden sollen.

Sie können Ihrem virtuellen WAN-Hub weitere virtuelle Netzwerkgeräte hinzufügen. Weitere Informationen finden Sie unter Informationen zu NVAs in einem Virtual WAN-Hub.

Konfigurieren der Sicherheit mit dem Firewall-Manager

Navigieren Sie zu „Azure Firewall Manager“ > „Geschützte Hubs“.

Wählen Sie einen Hub aus. Der Hubstatus sollte jetzt als Bereitgestellt angezeigt werden, nicht mehr als Sicherheitsverbindung ausstehend.

Stellen Sie sicher, dass der Drittanbieter eine Verbindung mit dem Hub herstellen kann. Die Tunnel im VPN-Gateway sollten den Status Verbunden aufweisen. Dieser Status spiegelt die Verbindungsintegrität zwischen Hub und Drittanbieter besser wider als der vorherige Status.

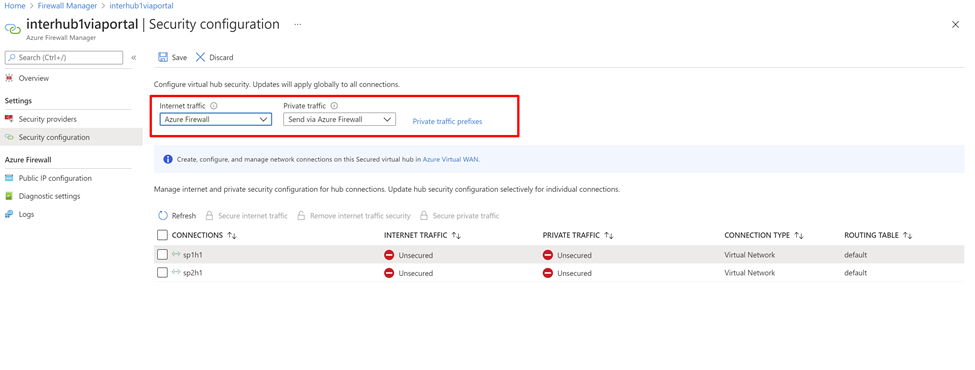

Wählen Sie den Hub aus, und navigieren Sie zu Sicherheitskonfigurationen.

Wenn Sie einen Drittanbieter im Hub bereitstellen, wird der Hub in einen geschützten virtuellen Hub konvertiert. So ist sichergestellt, dass der Drittanbieter eine (standardmäßige) Route von 0.0.0.0/0 an den Hub sendet. VNet-Verbindungen und mit dem Hub verbundene Sites erhalten diese Route jedoch nicht, es sei denn, Sie wählen die Verbindungen aus, die diese Standardroute erhalten sollen.

Hinweis

Erstellen Sie nicht manuell eine 0.0.0.0/0-Route (Standard) über BGP für Branch-Ankündigungen. Dies erfolgt automatisch für eine sichere Bereitstellung virtueller Hubs mit Sicherheitsanbietern von Drittanbietern. Dadurch kann der Bereitstellungsprozess möglicherweise nicht mehr ablaufen.

Konfigurieren Sie die Sicherheit virtueller WAN durch Einstellung von Internet-Datenverkehr über Azure Firewall und Privaten Datenverkehr über einen vertrauenswürdigen Sicherheitspartner. Dadurch werden die einzelnen Verbindungen im virtuellen WAN automatisch gesichert.

Wenn Ihre Organisation außerdem öffentliche IP-Adressbereiche in virtuellen Netzwerken und Filialen verwendet, müssen Sie diese IP-Präfixe explizit mithilfe von privaten Datenverkehrs Präfixenangeben. Die öffentlichen IP-Adressen-Präfixe können einzeln oder als Aggregate angegeben werden.

Wenn Sie RFC1918-fremde Adressen für Ihre Präfixe für privaten Datenverkehr verwenden, müssen Sie möglicherweise SNAT-Richtlinien für Ihre Firewall konfigurieren, um SNAT für privaten RFC1918-fremden Datenverkehr zu deaktivieren. Standardmäßig wird SNAT von Azure Firewall für sämtlichen RFC1918-fremden Datenverkehr verwendet.

Zweigstellen- oder VNet-Internetdatenverkehr über Drittanbieterdienst

Als Nächstes können Sie überprüfen, ob die virtuellen Computer im virtuellen Netzwerk oder am Zweigstellenstandort auf das Internet zugreifen können und ob der Datenverkehr an den Drittanbieterdienst geleitet wird.

Nachdem die Schritte zur Routenfestlegung ausgeführt wurden, wird an die virtuellen Computer im virtuellen Netzwerk und die Zweigstellenstandorte eine 0/0-Route zum Drittanbieterdienst gesendet. Sie können keine RDP- oder SSH-Verbindung mit diesen virtuellen Computern herstellen. Für die Anmeldung können Sie den Azure Bastion-Dienst in einem Peering-VNet bereitstellen.

Regelkonfiguration

Verwenden Sie das Partnerportal, um Firewallregeln zu konfigurieren. Azure Firewall leitet den Datenverkehr durch.

Sie können zum Beispiel feststellen, dass Datenverkehr durch die Azure Firewall zugelassen wird, obwohl es keine explizite dafür Regel gibt. Dies liegt daran, dass Azure Firewall den Datenverkehr an den Sicherheitspartneranbieter des nächsten Hops (ZScalar) weitergibt. Azure Firewall verfügt weiterhin über Regeln zum Zulassen ausgehenden Datenverkehrs, aber der Regelname wird nicht protokolliert.

Weitere Informationen finden Sie in der Partner-Dokumentation.