Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Firewall Workbook bietet einen flexiblen Bereich für die Azure Firewall-Datenanalyse. Sie können damit umfangreiche visuelle Berichte innerhalb des Azure-Portals erstellen. Sie können mehrere in Azure bereitgestellte Firewalls nutzen und sie zu vereinheitlichten interaktiven Oberflächen kombinieren.

Sie gewinnen Einblicke in Azure Firewall-Ereignisse, erhalten Informationen zu Ihren Anwendungs- und Netzwerkregeln und sehen Statistiken zu Firewallaktivitäten für URLs, Ports und Adressen. Mit Azure Firewall Workbook können Sie Ihre Firewalls und Ressourcengruppen filtern und mit leicht lesbaren Datasets dynamisch nach Kategorien filtern, wenn Sie ein Problem in Ihren Protokollen untersuchen.

Voraussetzungen

Bevor Sie beginnen, aktivieren Sie Azure Structured Firewall Logs über die Azure-Portal.

Wichtig

Alle folgenden Abschnitte sind nur für strukturierte Firewallprotokolle gültig.

Wenn Sie Legacyprotokolle verwenden möchten, können Sie die Diagnoseprotokollierung mithilfe der Azure-Portal aktivieren. Wechseln Sie dann zu GitHub-Arbeitsmappe für Azure Firewall , und folgen Sie den Anweisungen auf der Seite.

Lesen Sie auch den Artikel Azure Firewall-Protokolle und -Metriken, um einen Überblick über die für Azure Firewall verfügbaren Diagnoseprotokolle und Metriken zu erhalten.

Erste Schritte

Nachdem Sie strukturierte Firewallprotokolle eingerichtet haben, sind Sie alle für die Verwendung der eingebetteten Azure Firewall-Arbeitsmappen mit den folgenden Schritten eingerichtet:

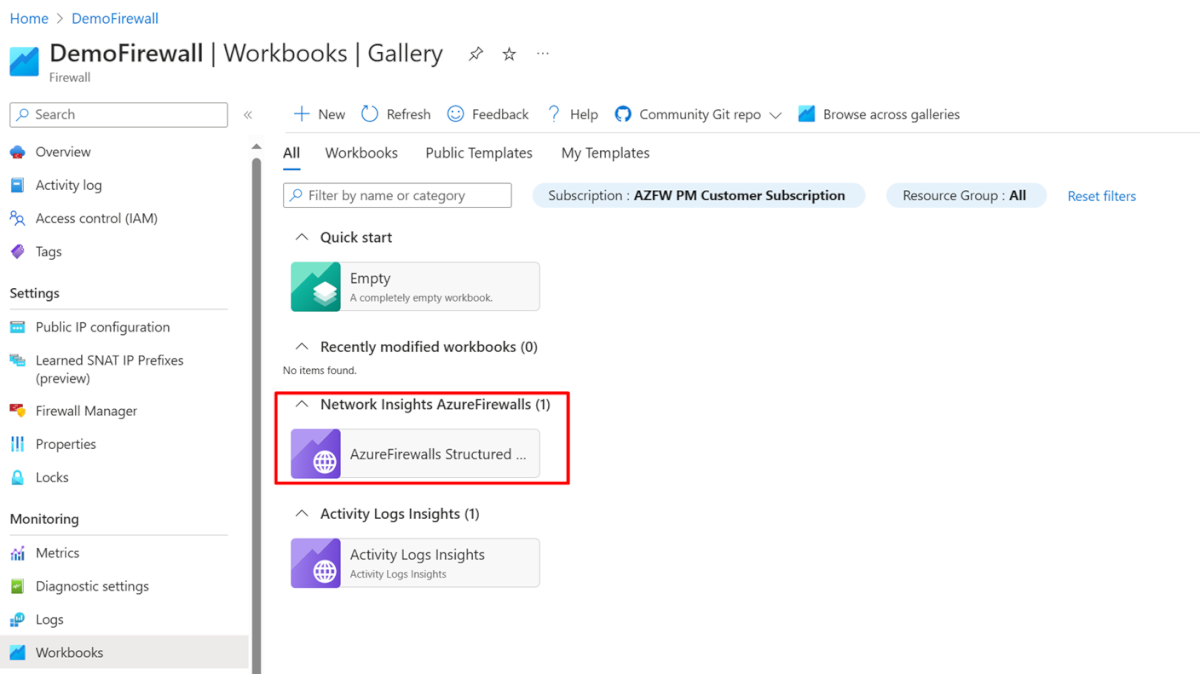

Navigieren Sie im Portal zu Ihrer Azure Firewall-Ressource.

Wählen Sie unter "Überwachung" die Option "Arbeitsmappen" aus.

Im Katalog können Sie neue Arbeitsmappen erstellen oder die vorhandene Azure Firewall-Arbeitsmappe wie hier gezeigt verwenden:

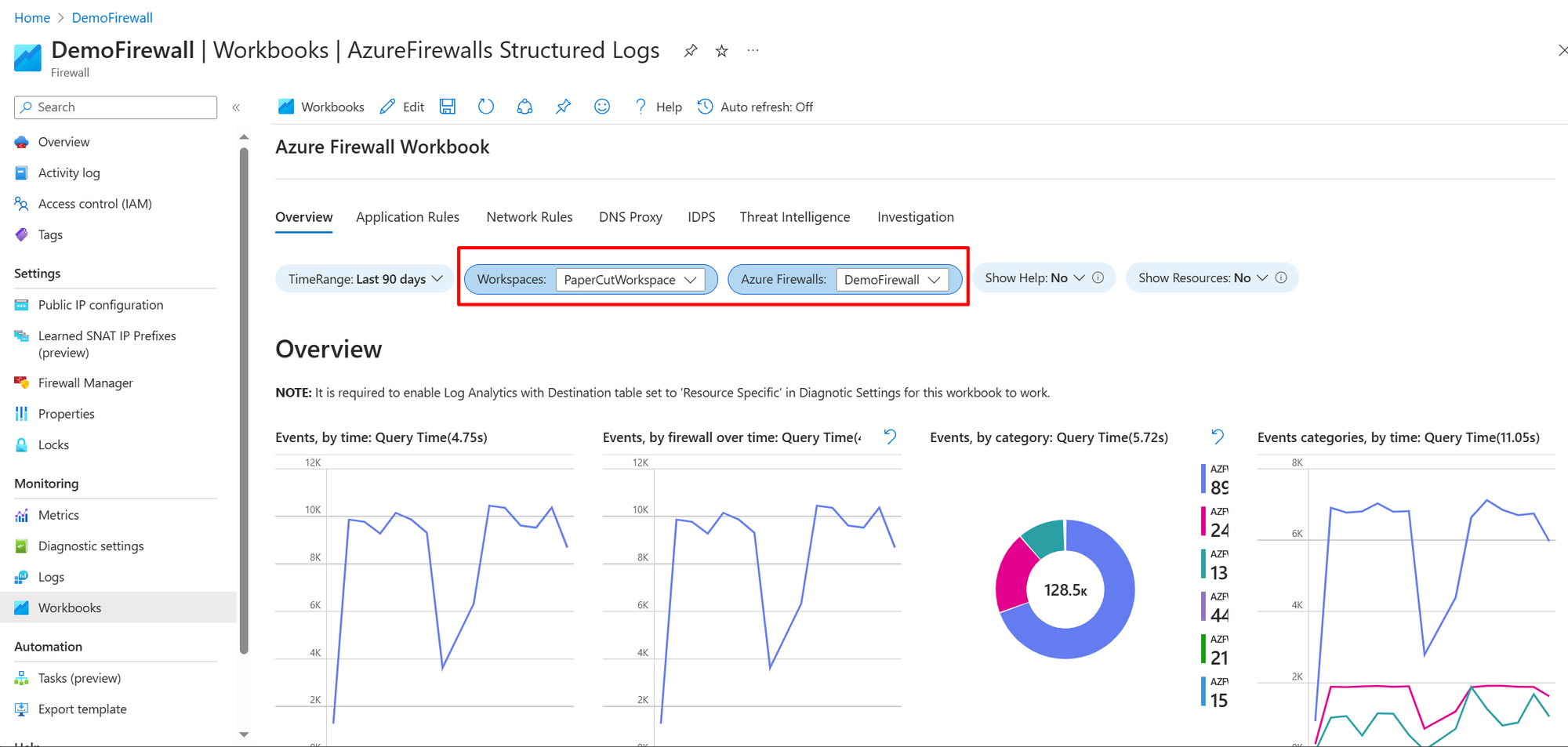

Wählen Sie den Log Analytics-Arbeitsbereich und einen oder mehrere Firewallnamen aus, die Sie in dieser Arbeitsmappe verwenden möchten, wie hier gezeigt:

Arbeitsmappenabschnitte

Die Azure Firewall-Arbeitsmappe verfügt über sieben Registerkarten, die jeweils unterschiedliche Aspekte des Diensts behandeln. In den folgenden Abschnitten werden die einzelnen Registerkarten beschrieben.

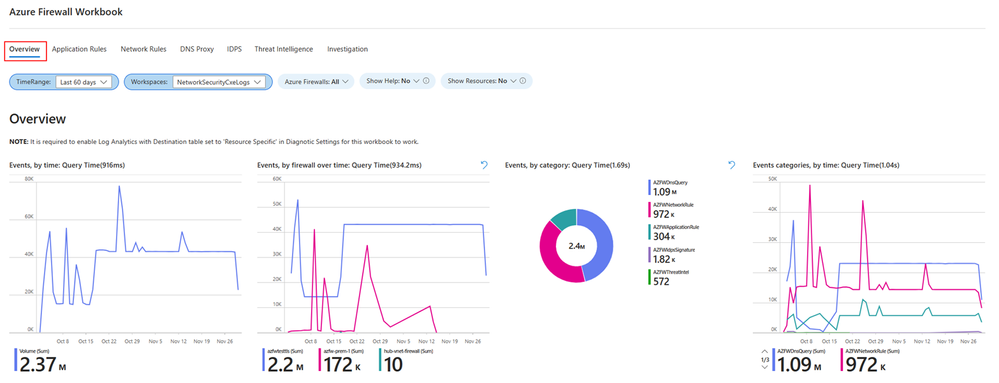

Überblick

Auf der Registerkarte "Übersicht" werden Diagramme und Statistiken zu allen Arten von Firewallereignissen dargestellt, die aus verschiedenen Protokollierungskategorien aggregiert werden. Dazu gehören Netzwerkregeln, Anwendungsregeln, DNS, Intrusion Detection and Prevention System (IDPS), Threat Intelligence und vieles mehr. Die verfügbaren Widgets auf der Registerkarte "Übersicht" umfassen:

- Ereignisse nach Uhrzeit: Zeigt die Ereignishäufigkeit im Laufe der Zeit an.

- Ereignisse nach Firewall im Laufe der Zeit: Zeigt die Ereignisverteilung über Firewalls im Laufe der Zeit an.

- Ereignisse nach Kategorie: Kategorisiert und zählt Ereignisse.

- Ereigniskategorien nach Uhrzeit: Zeigt Ereigniskategorien im Laufe der Zeit an.

- Durchschnittlicher Durchsatz des Firewalldatenverkehrs: Zeigt durchschnittliche Daten an, die durch die Firewall übergeben werden.

- SNAT-Portnutzung: Zeigt die Verwendung von SNAT-Ports an.

- Anzahl der Netzwerkregeltreffer (SUM): Zählt Netzwerkregeltrigger.

- Anzahl der Anwendungsregeltreffer (SUM): Zählt Anwendungsregeltrigger.

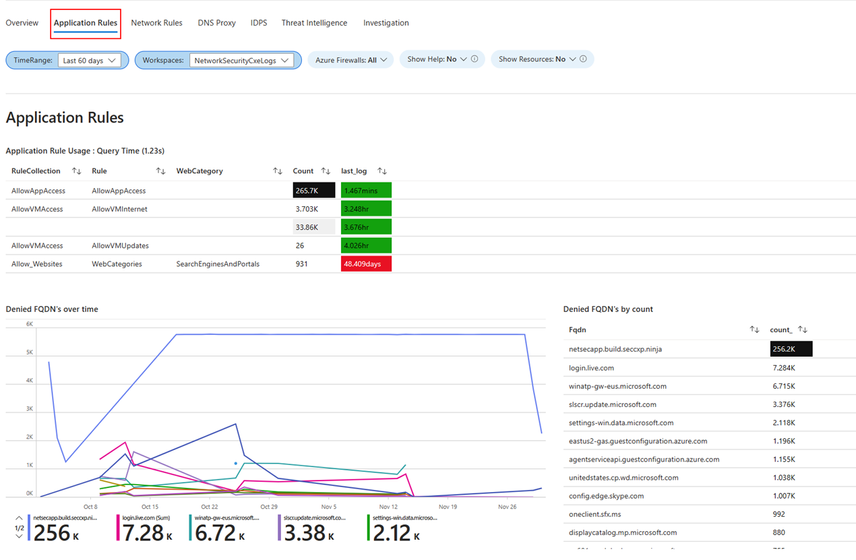

Anwendungsregeln

Auf der Registerkarte "Anwendungsregeln" werden Statistiken zu Ereignissen der Ebene 7 angezeigt, die mit Ihren spezifischen Anwendungsregeln in der Azure Firewall-Richtlinie korreliert sind. Die folgenden Widgets sind auf der Registerkarte "Anwendungsregeln" verfügbar:

- Anwendungsregelverwendung: Zeigt die Verwendung von Anwendungsregeln an.

- FQDNs Überstunden verweigert: Zeigt im Laufe der Zeit den verweigerten vollqualifizierten Do Standard Names (FQDNs) an.

- FQDNs nach Anzahl verweigert: Anzahl der FQDNs verweigert.

- Zulässige Überstunden des FQDN: Zeigt zulässige FQDNs im Laufe der Zeit an.

- Zulässige FQDNs nach Anzahl: Anzahl zulässiger FQDNs.

- Zulässige Webkategorien überstunden: Zeigt zulässige Webkategorien im Laufe der Zeit an.

- Zulässige Webkategorien nach Anzahl: Anzahl zulässiger Webkategorien.

- Webkategorien überstunden verweigert: Zeigt im Laufe der Zeit verweigerte Webkategorien an.

- Webkategorien nach Anzahl verweigert: Anzahl der verweigerten Webkategorien.

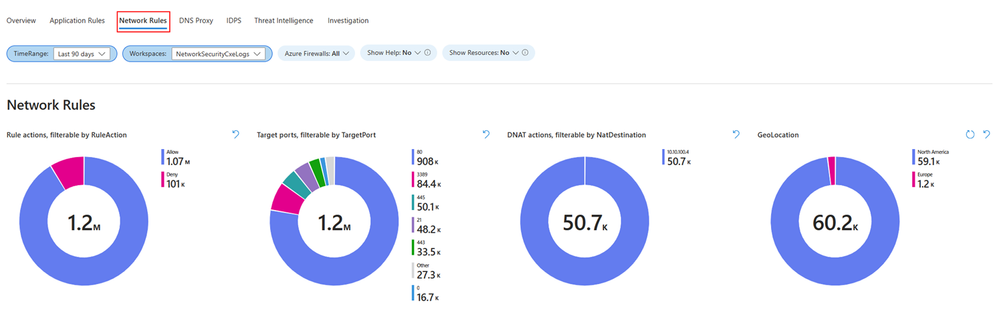

Netzwerkregeln

Auf der Registerkarte "Netzwerkregeln" werden Statistiken zu Ereignissen der Ebene 4 angezeigt, die mit Ihren spezifischen Netzwerkregeln in der Azure Firewall-Richtlinie korreliert sind. Die folgenden Widgets sind auf der Registerkarte "Netzwerkregeln" verfügbar:

- Regelaktionen: Zeigt Aktionen an, die von Regeln ausgeführt werden.

- Zielports: Zeigt gezielte Ports im Netzwerkdatenverkehr an.

- DNAT-Aktionen: Zeigt Aktionen der Zielnetzwerkadressenübersetzung (DNAT) an.

- GeoLocation: Zeigt geografische Standorte an, die am Netzwerkdatenverkehr beteiligt sind.

- Regelaktionen nach IP-Adressen: Zeigt Regelaktionen an, die nach IP-Adressen kategorisiert sind.

- Zielports nach Quell-IP: Zeigt zielorientierte Ports an, die nach Quell-IP-Adressen kategorisiert sind.

- DNAT'ed im Laufe der Zeit: Zeigt DNAT-Handlungen im Laufe der Zeit an.

- GeoLocation im Laufe der Zeit: Zeigt geografische Standorte an, die im Laufe der Zeit an Netzwerkdatenverkehr beteiligt sind.

- Aktionen nach Zeit: Zeigt Netzwerkaktionen im Laufe der Zeit an.

- Alle IP-Adressenereignisse mit GeoLocation: Zeigt alle Ereignisse mit IP-Adressen an, kategorisiert nach geografischem Standort.

DNS-Proxy

Diese Registerkarte ist relevant, wenn Sie Azure Firewall so eingerichtet haben, dass sie als DNS-Proxy fungiert und als Vermittler für DNS-Anforderungen von virtuellen Clientcomputern zu einem DNS-Server dient. Die Registerkarte "DNS-Proxy" enthält verschiedene Widgets, die Sie verwenden können:

- DNS-Proxydatenverkehr nach Anzahl pro Firewall: Zeigt die Anzahl des DNS-Proxydatenverkehrs für jede Firewall an.

- DNS-Proxyanzahl nach Anforderungsname: Zählt DNS-Proxyanforderungen nach Anforderungsname.

- Anzahl der DNS-Proxyanforderungen nach Client-IP: Zählt DNS-Proxyanforderungen nach Client-IP-Adresse.

- DNS-Proxyanforderung im Laufe der Zeit nach Client-IP: Zeigt DNS-Proxyanforderungen im Laufe der Zeit an, kategorisiert nach Client-IP.

- DNS-Proxyinformationen: Stellt Protokollinformationen im Zusammenhang mit Ihrem DNS-Proxysetup bereit.

Intrusion Detection and Prevention System (IDPS)

Die Registerkarte IDPS-Protokollstatistik bietet eine Zusammenfassung von bösartigen Datenverkehrsereignissen und die präventiven Maßnahmen, die vom Dienst durchgeführt werden. Auf der Registerkarte "IDPS" finden Sie verschiedene Widgets, die Sie verwenden können:

- ANZAHL DER IDPS-Aktionen: Zählt IDPS-Aktionen.

- IDPS-Protokollanzahl: Zählt protokolle, die von IDPS erkannt wurden.

- IDPS SignatureID Count: Zählt IDPS-Erkennungen nach Signatur-ID.

- IDPS SourceIP Count: Zählt IDPS-Erkennungen nach Quell-IP-Adresse.

- Gefilterte IDPS-Aktionen nach Anzahl: Zählt gefilterte IDPS-Aktionen.

- Gefilterte IDPS-Protokolle nach Anzahl: Zählt gefilterte IDPS-Protokolle.

- Gefilterte IDPS SignatureIDs nach Anzahl: Zählt gefilterte IDPS-Erkennungen nach Signatur-ID.

- Gefiltertes SourceIP: Zeigt gefilterte Quell-IPs an, die von IDPS erkannt wurden.

- Anzahl der Azure Firewall-IDPS im Laufe der Zeit: Zeigt die Anzahl der Azure Firewall-IDPS im Laufe der Zeit an.

- Azure Firewall IDPS-Protokolle mit GeoLocation: Stellt Azure Firewall-IDPS-Protokolle bereit, kategorisiert nach geografischem Standort.

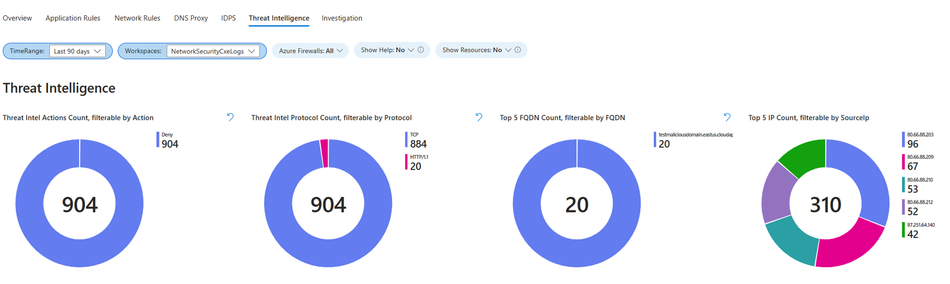

Threat Intelligence (TI)

Diese Registerkarte bietet eine gründliche Perspektive auf Bedrohungserkennungsaktivitäten, die die häufigsten Bedrohungen, Aktionen und Protokolle hervorheben. Er gliedert die fünf wichtigsten vollqualifizierten Do Standard Namen (FQDNs) und IP-Adressen, die diesen Bedrohungen zugeordnet sind, und zeigt im Laufe der Zeit Erkennungen von Bedrohungen an. Darüber hinaus werden detaillierte Protokolle der Threat Intelligence von Azure Firewall für eine umfassende Analyse bereitgestellt. Auf der Registerkarte "Threat Intelligence" finden Sie verschiedene Widgets, die Sie verwenden können:

- Anzahl der Bedrohungs-Intel-Aktionen: Zählt Aktionen, die von Threat Intelligence erkannt wurden.

- Anzahl der Bedrohungs-Intel-Protokolle: Zählt protokolle, die von Threat Intelligence identifiziert wurden.

- Top 5 FQDN Count: Zeigt die fünf häufigsten vollqualifizierten Do Standard Namen (FQDNs) an.

- Top 5 IP Count: Zeigt die fünf häufigsten IP-Adressen an.

- Azure Firewall Threat Intel im Laufe der Zeit: Zeigt Die Erkennung von Azure Firewall Threat Intelligence im Laufe der Zeit an.

- Azure Firewall Threat Intel: Stellt Protokolle von Azure Firewall Threat Intelligence bereit.

Untersuchungen

Der Untersuchungsabschnitt ermöglicht die Erkundung und Problembehandlung und bietet zusätzliche Details wie den Namen des virtuellen Computers und den Netzwerkschnittstellennamen, der mit der Initiierung oder Beendigung des Datenverkehrs verknüpft ist. Außerdem werden Korrelationen zwischen Quell-IP-Adressen, der vollqualifizierten Do Standard Names (FQDNs) hergestellt, auf die sie zugreifen, sowie die geografische Standortansicht Ihres Datenverkehrs. Widgets, die auf der Registerkarte "Untersuchung" verfügbar sind:

- FQDN-Datenverkehr nach Anzahl: Zählt Datenverkehr nach vollqualifizierten Do Standard Namen (FQDNs).

- Anzahl der Quell-IP-Adressen: Zählt Vorkommen von Quell-IP-Adressen.

- Ressourcensuche für Quell-IP-Adressen: Sucht Ressourcen, die quellbezogenen IP-Adressen zugeordnet sind.

- FQDN-Nachschlageprotokolle: Stellt Protokolle aus FQDN-Nachschlagevorgängen bereit.

- Azure Firewall Premium mit geografischem Standort – IDPS: Zeigt das Angriffserkennungs- und Präventionssystem der Azure-Firewall (IDPS) an, die nach geografischem Standort kategorisiert sind.

Nächste Schritte

- Erfahren Sie mehr über Azure Firewall-Diagnose.