Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel beschreibt Folgendes:

- Die Arten von Überwachungsdaten, die Sie für diesen Dienst sammeln können

- Möglichkeiten zum Analysieren dieser Daten.

Hinweis

Wenn Sie bereits mit diesem Dienst und/oder Azure Monitor vertraut sind und nur wissen möchten, wie Überwachungsdaten analysiert werden, lesen Sie den Abschnitt Analysieren am Ende dieses Artikels.

Wenn Sie über unternehmenskritische Anwendungen und Geschäftsprozesse verfügen, die auf Azure-Ressourcen basieren, müssen Sie diese überwachen und Warnungen für Ihr System abrufen. Der Azure Monitor-Dienst sammelt und aggregiert Metriken und Protokolle aus jeder Komponente Ihres Systems. Azure Monitor bietet Ihnen eine Übersicht über Verfügbarkeit, Leistung und Resilienz und benachrichtigt Sie über Probleme. Sie können das Azure-Portal, PowerShell, die Azure CLI, die REST-API oder Clientbibliotheken verwenden, um Überwachungsdaten einzurichten und anzuzeigen.

- Weitere Informationen zu Azure Monitor finden Sie unter Azure Monitor – Übersicht.

- Weitere Informationen zum Überwachen von Azure-Ressourcen im Allgemeinen finden Sie unter Überwachen von Azure-Ressourcen mit Azure Monitor.

Mit Azure Firewall-Protokollen und -Metriken können Sie den Datenverkehr und die Vorgänge innerhalb der Firewall überwachen. Diese Protokolle und Metriken dienen mehreren wesentlichen Zwecken, darunter:

Datenverkehrsanalyse: Verwenden Sie Protokolle, um den Datenverkehr zu untersuchen und zu analysieren, der die Firewall passiert. Zu diesen Analysen gehört die Untersuchung von zulässigem und abgelehntem Datenverkehr sowie das Überprüfen von Quell- und Ziel-IP-Adressen, URLs, Portnummern, Protokollen und mehr. Diese Erkenntnisse sind unerlässlich, um Datenverkehrsmuster zu verstehen, potenzielle Sicherheitsbedrohungen zu erkennen und Verbindungsprobleme zu beheben.

Leistungs- und Integritätsmetriken: Azure Firewall-Metriken bieten Leistungs- und Integritätsmetriken, z. B. verarbeitete Daten, Durchsatz, Regeltrefferanzahl und Latenz. Diese Metriken helfen Ihnen, die Gesamtintegrität Ihrer Firewall zu bewerten, Leistungsengpässe zu ermitteln und Anomalien zu erkennen.

Überwachungspfad: Mit Aktivitätsprotokollen können Sie Vorgänge im Zusammenhang mit Firewallressourcen überwachen, da in den Protokollen Aktionen wie das Erstellen, Aktualisieren oder Löschen von Firewallregeln und -richtlinien erfasst werden. Das Prüfen von Aktivitätsprotokollen trägt dazu bei, eine historische Aufzeichnung der Konfigurationsänderungen zu pflegen und gewährleistet die Einhaltung der Sicherheits- und Überwachungsanforderungen.

Ressourcentypen

Azure verwendet das Konzept von Ressourcentypen und IDs, um alles in einem Abonnement zu identifizieren. Ressourcentypen sind auch Teil der Ressourcen-IDs für jede Ressource, die in Azure ausgeführt wird. Beispiel: Ein Ressourcentyp für eine VM ist Microsoft.Compute/virtualMachines. Eine Liste der Dienste und ihrer zugehörigen Ressourcentypen finden Sie unter Ressourcenanbieter.

Ähnliche organisiert Azure Monitor die Kernüberwachungsdaten in Metriken und Protokollen basierend auf Ressourcentypen, die auch als Namespaces bezeichnet werden. Für unterschiedliche Ressourcentypen stehen unterschiedliche Metriken und Protokolle zur Verfügung. Ihr Dienst ist möglicherweise mehr als einem Ressourcentyp zugeordnet.

Weitere Informationen zu den Ressourcentypen für Azure Firewall finden Sie in der Referenz zu Azure Firewall-Überwachungsdaten.

Datenspeicher

Für Azure Monitor:

- Metrikdaten werden in der Azure Monitor-Metrikendatenbank gespeichert.

- Protokolldaten werden im Azure Monitor-Protokollspeicher gespeichert. Log Analytics ist ein Tool im Azure-Portal zum Abfragen dieses Speichers.

- Das Azure-Aktivitätsprotokoll ist ein separater Speicher mit eigener Schnittstelle im Azure-Portal.

Optional können Sie Metrik- und Aktivitätsprotokolldaten an den Azure Monitor-Protokollspeicher weiterleiten. Anschließend können Sie Log Analytics verwenden, um die Daten abzufragen und mit anderen Protokolldaten zu korrelieren.

Viele Dienste können Diagnoseeinstellungen verwenden, um Metrik- und Protokolldaten an andere Speicherorte außerhalb von Azure Monitor zu senden. Beispiele umfassen Azure Storage, gehostete Partnersysteme und Nicht-Azure-Partnersysteme, die Event Hubs verwenden.

Detaillierte Informationen dazu, wie Azure Monitor Daten speichert, finden Sie unter Azure Monitor-Datenplattform.

Azure Monitor-Plattformmetriken

Azure Monitor stellt Plattformmetriken für die meisten Dienste bereit. Diese Metriken sind:

- Einzeln für jeden Namespace definiert.

- In der Azure Monitor-Datenbank für Zeitreihenmetriken gespeichert.

- Einfach strukturiert und in der Lage, Warnmeldungen in Quasi-Echtzeit zu unterstützen.

- Verwendet zum Nachverfolgen der Leistung einer Ressource im Zeitverlauf.

Erfassung: Azure Monitor sammelt Plattformmetriken automatisch. Es ist keine Konfiguration erforderlich.

Routing: Sie können einige Plattformmetriken auch an Azure Monitor-Protokolle/Log Analytics weiterleiten, damit Sie diese mit anderen Protokolldaten abfragen können. Überprüfen Sie die Einstellung DS-Export für die einzelnen Metriken, um festzustellen, ob Sie eine Diagnoseeinstellung zum Weiterleiten der jeweiligen Metrik an Azure Monitor-Protokolle/Log Analytics nutzen können.

- Weitere Informationen finden Sie in der Diagnoseeinstellung „Metriken“.

- Informationen zum Konfigurieren von Diagnoseeinstellungen für einen Dienst finden Sie unter Erstellen von Diagnoseeinstellungen in Azure Monitor.

Eine Liste aller Metriken, die für alle Ressourcen in Azure Monitor gesammelt werden können, finden Sie unter Unterstützte Metriken in Azure Monitor.

Eine Liste der verfügbaren Metriken für Azure Firewall finden Sie in der Referenz zu Azure Firewall-Überwachungsdaten.

Azure Monitor-Ressourcenprotokolle

Ressourcenprotokolle bieten Einblicke in Vorgänge, die von einer Azure-Ressourcen ausgeführt wurden. Protokolle werden automatisch generiert, aber Sie müssen sie an Azure Monitor-Protokolle weiterleiten, um sie zu speichern oder abzufragen. Protokolle sind in Kategorien organisiert. Ein bestimmter Namespace verfügt möglicherweise über mehrere Ressourcenprotokollkategorien.

Sammlung: Ressourcenprotokolle werden erst gesammelt und gespeichert, nachdem Sie eine Diagnoseeinstellung erstellt und die Protokolle an mindestens einen Speicherort weitergeleitet haben. Wenn Sie eine Diagnoseeinstellung erstellen, legen Sie fest, welche Kategorien von Protokollen gesammelt werden sollen. Es gibt mehrere Möglichkeiten zum Erstellen und Verwalten von Diagnoseeinstellungen, u. a. das Azure-Portal, programmgesteuert und über Azure Policy.

Routing: Der vorgeschlagene Standard besteht darin, Ressourcenprotokolle an Azure Monitor-Protokolle weiterzuleiten, damit Sie diese mit anderen Protokolldaten abfragen können. Andere Speicherorte wie z. B. Azure Storage, Azure Event Hubs und bestimmte Microsoft-Überwachungspartner sind ebenfalls verfügbar. Weitere Informationen finden Sie unter Azure-Ressourcenprotokolle und Ressourcenprotokollziele.

Ausführliche Informationen zum Sammeln, Speichern und Weiterleiten von Ressourcenprotokollen finden Sie unter Diagnoseeinstellungen in Azure Monitor.

Eine Liste aller verfügbaren Ressourcenprotokollkategorien in Azure Monitor finden Sie unter Unterstützte Ressourcenprotokolle in Azure Monitor.

Alle Ressourcenprotokolle in Azure Monitor enthalten dieselben Headerfelder, gefolgt von dienstspezifischen Feldern. Das allgemeine Schema wird in Azure Monitor-Ressourcenprotokollschema beschrieben.

Die verfügbaren Ressourcenprotokollkategorien, die zugehörigen Log Analytics-Tabellen und die Protokollschemas für Azure Firewall finden Sie in der Referenz zu Azure Firewall-Überwachungsdaten.

Azure Firewall Workbook bietet einen flexiblen Bereich für die Azure Firewall-Datenanalyse. Sie können damit umfangreiche visuelle Berichte innerhalb des Azure-Portals erstellen. Sie können mehrere in Azure bereitgestellte Firewalls nutzen und sie zu vereinheitlichten interaktiven Oberflächen kombinieren.

Sie können auch eine Verbindung mit Ihrem Speicherkonto herstellen und die JSON-Protokolleinträge für Zugriffs- und Leistungsprotokolle abrufen. Nachdem Sie die JSON-Dateien heruntergeladen haben, können Sie diese in das CSV-Format konvertieren oder in Excel, Power BI oder einem anderen Datenvisualisierungstool anzeigen.

Tipp

Wenn Sie mit Visual Studio und grundlegenden Konzepten zum Ändern von Werten für Konstanten und Variablen in C# vertraut sind, können Sie die von GitHub verfügbaren Protokollkonvertertools verwenden.

Azure-Aktivitätsprotokoll

Das Aktivitätsprotokoll enthält Ereignisse auf Abonnementebene, die Vorgänge für jede Azure-Ressource nachverfolgen, so wie sie von außerhalb dieser Ressource gesehen werden, z. B. das Erstellen einer neuen Ressource oder das Starten einer VM.

Sammlung: Aktivitätsprotokollereignisse werden automatisch generiert und in einem separaten Speicher für die Anzeige im Azure-Portal gesammelt.

Routing: Sie können Aktivitätsprotokolldaten an Azure Monitor-Protokolle senden, damit Sie diese zusammen mit anderen Protokolldaten analysieren können. Andere Speicherorte wie z. B. Azure Storage, Azure Event Hubs und bestimmte Microsoft-Überwachungspartner sind ebenfalls verfügbar. Weitere Informationen zum Weiterleiten von Aktivitätsprotokollen finden Sie unter Übersicht über das Azure-Aktivitätsprotokoll.

Änderungsnachverfolgung (Vorschau)

Azure Resource Graph (ARG) ist ein Azure-Dienst, der entwickelt wurde, um eine effiziente und leistungsfähige Ressourcendurchsuchung im großen Stil bereitzustellen. Azure Resource Graph (ARG) bietet Änderungsanalysedaten für verschiedene Verwaltungs- und Problembehandlungsszenarien. Benutzer können feststellen, wann Änderungen in einer Azure Resource Manager (ARM)-Eigenschaft erkannt wurden, Eigenschaftenänderungsdetails und Abfrageänderungen im großen Stil in ihrem Abonnement, ihrer Verwaltungsgruppe oder ihrem Mandanten anzeigen.

Zur ARG-Änderungsanalyse wurde kürzlich Unterstützung für RuleCollectionGroups hinzugefügt. Sie können jetzt Änderungen an Azure Firewall Rule Collection Groups mithilfe einer Azure Resource Graph-Abfrage über die Seite "ResourceGraphExplorer" des Azure-Portals nachverfolgen, indem Sie eine Abfrage wie folgt verwenden:

Hier sehen Sie eine beispielhafte Änderungsausgabe.

Diese Funktion kann Ihnen helfen, Änderungen, die an Ihren Firewallregeln vorgenommen wurden, nachzuverfolgen, um die Verantwortlichkeit für eine sensible Ressource wie eine Firewall sicherzustellen.

Umfassende Nachverfolgung von Regelsatzänderungen mit detaillierten Abfragen und Beispielen finden Sie unter Nachverfolgen von Regelsatzänderungen.

Strukturierte Azure Firewall-Protokolle

Strukturierte Protokolle sind eine Art von Protokolldaten, die in einem bestimmten Format angeordnet sind. Sie verwenden ein vordefiniertes Schema, um Protokolldaten so zu strukturieren, dass sie einfach zu suchen, zu filtern und zu analysieren sind. Im Gegensatz zu unstrukturierten Protokollen, die aus Freiformtext bestehen, haben strukturierte Protokolle ein konsistentes Format, das Computer analysieren können.

Die strukturierten Protokolle von Azure Firewall bieten eine detailliertere Ansicht der Firewallereignisse. Sie enthalten Informationen wie Quell- und Ziel-IP-Adressen, Protokolle, Portnummern und Aktionen der Firewall. Zudem enthalten Sie weitere Metadaten, z. B. die Uhrzeit des Ereignisses und den Namen des Azure Firewall-Instanz.

Für Azure Firewall sind derzeit folgende Diagnoseprotokollkategorien verfügbar:

- Anwendungsregelprotokoll

- Netzwerkregelprotokoll

- DNS-Proxyprotokoll

Diese Protokollkategorien verwenden den Azure-Diagnosemodus. In diesem Modus werden alle Daten aus einer beliebigen Diagnoseeinstellung in der Tabelle AzureDiagnostics gesammelt.

Mit strukturierten Protokollen können Sie anstelle der vorhandenen AzureDiagnostics-Tabelle ressourcenspezifische Tabellen verwenden. Wenn beide Protokollsätze erforderlich sind, müssen mindestens zwei Diagnoseeinstellungen pro Firewall erstellt werden.

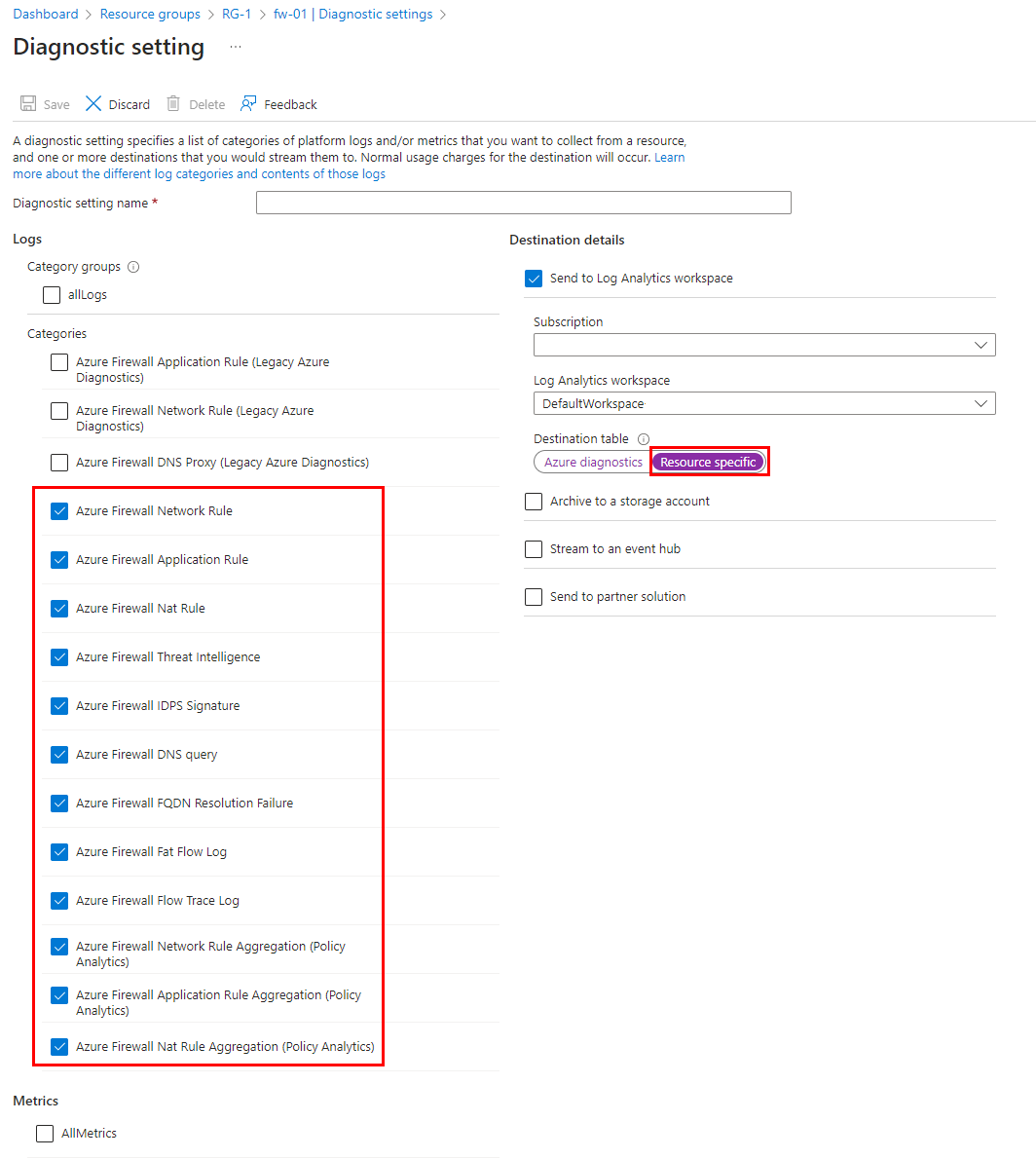

Ressourcenspezifischer Modus

Im Modus Ressourcenspezifisch Modus werden in dem ausgewählten Arbeitsbereich für jede in der Diagnoseeinstellung ausgewählte Kategorie individuelle Tabellen erstellt. Diese Methode wird empfohlen, da sie:

- kann die Gesamtkosten für die Protokollierung um bis zu 80 % senken.

- vereinfacht die Arbeit mit den Daten in Protokollabfragen erheblich.

- vereinfacht die Ermittlung von Schemas und deren Struktur.

- verbessert die Leistung sowohl im Hinblick auf die Erfassungslatenz als auch auf Abfragezeiten.

- ermöglicht das Zuweisen von Azure RBAC-Rechte für eine bestimmte Tabelle.

Neue ressourcenspezifische Tabellen sind jetzt in der Diagnoseeinstellung verfügbar, mit der Sie die folgenden Kategorien nutzen können:

- Netzwerkregelprotokoll – Enthält alle Netzwerkregelprotokolldaten. Bei jeder Übereinstimmung zwischen Datenebene und Netzwerkregel wird ein Protokolleintrag mit dem Datenebenenpaket und den Attributen der übereinstimmende Regel erstellt.

- NAT-Regelprotokoll – Enthält alle DNAT-Ereignisprotokolldaten (Destination Network Address Translation). Bei jeder Übereinstimmung zwischen Datenebene und DNAT-Regel wird ein Protokolleintrag mit dem Datenebenenpaket und den Attributen der übereinstimmende Regel erstellt. Beachten Sie, dass die AZFWNATRule-Tabelle nur Protokolle erstellt, wenn eine Übereinstimmung mit einer DNAT-Regel vorliegt. Wenn keine Übereinstimmung vorhanden ist, wird kein Protokoll generiert.

- Anwendungsregelprotokoll – Enthält alle Anwendungsregelprotokolldaten. Bei jeder Übereinstimmung zwischen Datenebene und Anwendungsregel wird ein Protokolleintrag mit dem Datenebenenpaket und den Attributen der übereinstimmende Regel erstellt.

- Threat Intelligence-Protokoll – Enthält alle Threat Intelligence-Ereignisse.

- IDPS-Protokoll – Enthält alle Datenebenenpakete, die mit einer oder mehreren IDPS-Signaturen übereinstimmen.

- DNS-Proxy-Protokoll – Enthält alle Daten des DNS-Proxy-Ereignisprotokolls.

- Protokoll der Fehler bei der internen Firewall-FQDN-Auflösung – Enthält alle internen Firewall-FQDN-Auflösungsanforderungen, die zu Fehlern führten.

- Aggregationsprotokoll für Anwendungsregeln – Enthält aggregierte Protokolldaten von Anwendungsregeln für die Policy Analytics.

- Protokoll zur Netzwerkregelaggregation – Enthält aggregierte Protokolldaten zur Netzwerkregel für Policy Analytics.

- Protokoll zur NAT-Regelaggregation – Enthält aggregierte Protokolldaten zur NAT-Regel für Policy Analytics.

- Protokoll des wichtigsten Flows: Das Protokoll der wichtigsten Flows (Fat Flows) zeigt die Verbindungen an, die am meisten zum Durchsatz an der Firewall beitragen. Weitere Informationen finden Sie im Protokoll Top flows.

- Flowüberwachung: enthält Flowinformationen, Flags und den Zeitraum, in dem die Flows aufgezeichnet wurden. Sie können vollständige Flowinformationen wie SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (Flows) einsehen.

Alle ressourcenspezifischen Tabellen unterstützen jetzt den Basic-Tabellenplan, wodurch die Protokollierungskosten um bis zu 80 % reduziert werden können. Weitere Informationen zu den Einschränkungen und Unterschieden dieses neuen Protokollierungsplans finden Sie unter Azure Monitor Logs. Informationen zur neuen Abfrageoberfläche finden Sie unter "Abfragedaten" in einer einfachen und zusätzlichen Tabelle.

Hinweis

- Richtlinienanalyse - und Security Copilot-Integrationen sind nicht mit dem Standardtabellenplan kompatibel. Um diese Features zu aktivieren, stellen Sie sicher, dass die erforderlichen Protokolltabellen mit dem Analysetabellenplan konfiguriert sind.

- Der Tabellenplan kann nur einmal alle 7 Tage aktualisiert werden.

Aktivieren strukturierter Protokolle

Um strukturierte Azure Firewall-Protokolle zu aktivieren, müssen Sie zunächst einen Log Analytics-Arbeitsbereich in Ihrem Azure-Abonnement konfigurieren. Dieser Arbeitsbereich wird zum Speichern der von Azure Firewall generierten strukturierten Protokolle verwendet.

Nachdem Sie den Log Analytics-Arbeitsbereich konfiguriert haben, können Sie strukturierte Protokolle in Azure Firewall aktivieren, indem Sie im Azure-Portal zur Seite Diagnoseeinstellungen der Firewall navigieren. Dort müssen Sie die ressourcenspezifische Zieltabelle auswählen und den Typ der Ereignisse auswählen, die Sie protokollieren möchten.

Hinweis

- Um das Azure Firewall Fat Flow Log (Top Flow Log) zu aktivieren, müssen Sie es über Azure PowerShell konfigurieren. Weitere Informationen finden Sie im Protokoll Top flows.

- Nach dem Aktivieren von strukturierten Azure Firewall-Protokollen kann es bis zu 30 Minuten dauern, bis protokolle mit dem Auffüllen beginnen. Wenn Sie von älteren Azure Diagnostics-Protokollen zum strukturierten Format migrieren, empfiehlt es sich, die ursprüngliche Diagnosekonfiguration zusammen mit dem neuen Setup beizubehalten. Auf diese Weise können Sie die erfolgreiche Protokollübermittlung unter der neuen Konfiguration bestätigen, bevor Sie die Legacyeinstellung entfernen.

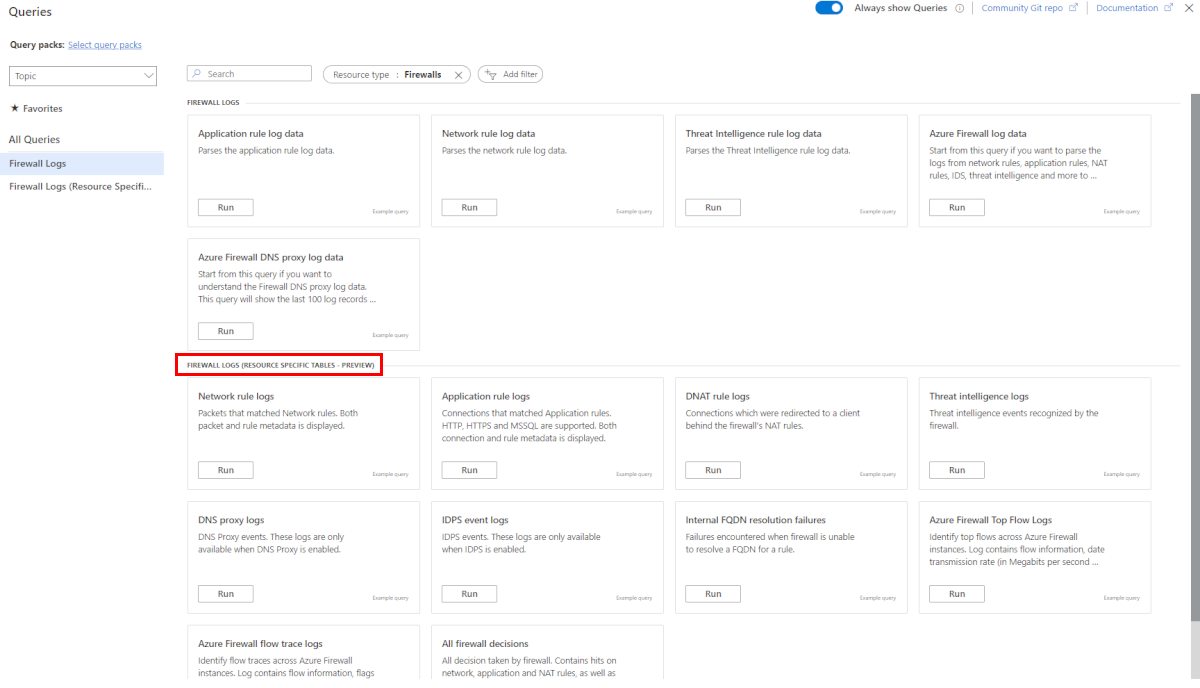

Strukturierte Protokollabfragen

Eine Liste vordefinierter Abfragen ist im Microsoft Azure-Portal verfügbar. Diese Liste enthält eine vordefinierte KQL-Protokollabfrage (Kusto Query Language) für jede Kategorie und eine verknüpfte Abfrage, die die gesamten Azure Firewall-Protokollierungsereignisse in einer einzigen Ansicht anzeigt.

Azure Firewall-Workbook

Azure Firewall Workbook bietet einen flexiblen Bereich für die Azure Firewall-Datenanalyse. Sie können damit umfangreiche visuelle Berichte innerhalb des Azure-Portals erstellen. Sie können mehrere in Azure bereitgestellte Firewalls nutzen und sie in einheitlichen interaktiven Oberflächen kombinieren.

Informationen zum Bereitstellen der neuen Arbeitsmappe, die strukturierte Azure Firewall-Protokolle verwendet, finden Sie unter Azure Monitor-Arbeitsmappe für Azure Firewall.

Azure-Diagnoseprotokolle (Legacy)

Bei Legacy-Azure-Diagnoseprotokollen handelt es sich um die ursprünglichen Azure Firewall-Protokollabfragen, die Protokolldaten in einem unstrukturierten Format oder als Freitext ausgeben. Die Azure Firewall-Legacy-Protokollkategorien verwenden den Azure-Diagnosemodus, um sämtliche Daten in der AzureDiagnostics-Tabelle zu erfassen. Wenn sowohl strukturierte Protokolle als auch Diagnoseprotokolle erforderlich sind, müssen mindestens zwei Diagnoseeinstellungen pro Firewall erstellt werden.

Die folgenden Protokollkategorien werden in Diagnoseprotokollen unterstützt:

- Azure Firewall-Anwendungsregel

- Azure Firewall-Netzwerkregel

- Azure Firewall DNS-Proxy

Weitere Informationen zum Aktivieren der Diagnoseprotokollierung über das Azure-Portal finden Sie unter Aktivieren strukturierter Protokolle.

Anwendungsregelprotokoll

Das Anwendungsregelprotokoll wird nur dann in einem Speicherkonto gespeichert, an Event Hubs gestreamt und/oder an Azure Monitor-Protokolle gesendet, wenn Sie es für jede Azure Firewall aktivieren. Jede neue Verbindung, die einer Ihrer konfigurierten Anwendungsregeln entspricht, führt zu einem Protokoll für die akzeptierte/abgelehnte Verbindung. Die Daten werden im JSON-Format protokolliert, wie im folgenden Beispiel gezeigt:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Netzwerkregelprotokoll

Das Protokoll der Netzwerkrichtlinie wird nur dann in einem Speicherkonto gespeichert, an Event Hubs gestreamt und/oder an Azure Monitor-Protokolle gesendet, wenn Sie es für jede Azure-Firewall aktivieren. Jede neue Verbindung, die einer Ihrer konfigurierten Netzwerkregeln entspricht, führt zu einem Protokoll für die akzeptierte/abgelehnte Verbindung. Die Daten werden im JSON-Format protokolliert, wie im folgenden Beispiel zu sehen:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

DNS-Proxyprotokoll

Das DNS-Proxyprotokoll wird nur dann in einem Speicherkonto gespeichert, an Event Hubs gestreamt und/oder an Azure Monitor-Protokolle gesendet, wenn Sie es für die einzelnen Azure Firewall-Instanzen aktivieren. Dieses Protokoll verfolgt DNS-Nachrichten an einen DNS-Server nach, der mit dem DNS-Proxy konfiguriert ist. Die Daten werden im JSON-Format protokolliert, wie im folgenden Beispiel gezeigt:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Erfolg:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Fehlgeschlagen:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Nachrichtenformat:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Analysieren von Überwachungsdaten

Es gibt viele Tools zum Analysieren von Überwachungsdaten.

Azure Monitor-Tools

Azure Monitor unterstützt die folgenden grundlegenden Tools:

Metriken-Explorer, ein Tool im Azure-Portal, mit dem Sie Metriken für Azure-Ressourcen anzeigen und analysieren können. Weitere Informationen finden Sie unter Analysieren von Metriken mit dem Azure Monitor-Metrik-Explorer.

Log Analytics, ein Tool im Azure-Portal, mit dem Sie Protokolldaten mithilfe der KQL-Abfragesprache abfragen und analysieren können. Weitere Informationen finden Sie unter Erste Schritte mit Protokollabfragen in Azure Monitor.

Das Aktivitätsprotokoll, das über eine Benutzeroberfläche im Azure-Portal für die Anzeige und einfache Suchvorgänge verfügt. Um ausführlichere Analysen durchzuführen, müssen Sie die Daten an Azure Monitor-Protokolle weiterleiten und komplexere Abfragen in Log Analytics ausführen.

Zu den Tools, die eine komplexere Visualisierung ermöglichen, gehören:

- Dashboards, mit denen Sie verschiedene Typen von Daten in einen einzelnen Bereich im Azure-Portal kombinieren können.

- Arbeitsmappen, anpassbare Berichte, die Sie im Azure-Portal erstellen können. Arbeitsmappen können Text, Metriken und Protokollabfragen enthalten.

- Grafana, ein Tool auf einer offenen Plattform, das für operationale Dashboards ideal ist. Sie können Grafana verwenden, um Dashboards zu erstellen, die Daten aus mehreren anderen Quellen als Azure Monitor enthalten.

- Power BI ist ein Geschäftsanalysedienst, der interaktive Visualisierungen für verschiedene Datenquellen bereitstellt. Sie können Power BI für den automatischen Import von Protokolldaten aus Azure Monitor konfigurieren, um diese Visualisierungen zu nutzen.

Exporttools für Azure Monitor

Sie können Daten aus Azure Monitor in andere Tools abrufen, indem Sie die folgenden Methoden verwenden:

Metriken: Verwenden Sie die REST-API für Metriken, um Metrikdaten aus der Azure Monitor-Metrikendatenbank zu extrahieren. Die API unterstützt Filterausdrücke, um die abgerufenen Daten zu verfeinern. Weitere Informationen finden Sie in der Referenz zur Azure Monitor-REST-API.

Protokolle: Verwenden Sie die REST-API oder die zugeordneten Clientbibliotheken.

Eine weitere Option ist der Arbeitsbereichsdatenexport.

Informationen zu den ersten Schritten mit der REST-API für Azure Monitor finden Sie in der exemplarischen Vorgehensweise für die Azure-Überwachungs-REST-API.

Kusto-Abfragen

Sie können Überwachungsdaten im Azure Monitor Logs / Log Analytics Store mithilfe der Kusto-Abfragesprache (KQL) analysieren.

Wichtig

Wenn Sie Protokolle im Menü des Diensts im Portal auswählen, wird Log Analytics geöffnet, wobei der Abfragebereich auf den aktuellen Dienst festgelegt ist. Dieser Bereich bedeutet, dass Protokollabfragen nur Daten aus diesem Ressourcentyp umfassen. Wenn Sie eine Abfrage durchführen möchten, die Daten aus anderen Azure-Diensten enthält, wählen Sie im Menü Azure Monitor die Option Protokolle aus. Ausführliche Informationen finden Sie unter Protokollabfragebereich und Zeitbereich in Azure Monitor Log Analytics.

Eine Liste häufiger Abfragen für alle Dienste finden Sie unter Log Analytics-Abfrageschnittstelle.

Warnungen

Azure Monitor-Warnungen informieren Sie proaktiv, wenn bestimmte Bedingungen in Ihren Überwachungsdaten auftreten. Warnungen ermöglichen Ihnen, Probleme in Ihrem System zu identifizieren und zu beheben, bevor Ihre Kunden sie bemerken. Weitere Informationen finden Sie unter Azure Monitor-Warnungen.

Es gibt viele Quellen allgemeiner Warnungen für Azure-Ressourcen. Beispiele für häufige Warnungen für Azure-Ressourcen finden Sie in den Beispielabfragen für Protokollwarnungen. Die Azure Monitor Baseline Alerts (AMBA)-Website bietet eine teilautomatisierte Methode zur Implementierung wichtiger Plattform-Metrikalarmierungen, Dashboards und Richtlinien. Die Website gilt für eine fortlaufend erweiterte Teilmenge von Azure-Diensten, einschließlich aller Dienste, die Teil der Azure-Zielzone (Azure Landing Zone, ALZ) sind.

Mit dem allgemeinen Warnungsschema wird die Benutzeroberfläche für Warnungsbenachrichtigungen in Azure Monitor standardisiert. Weitere Informationen finden Sie unter Allgemeines Warnungsschema.

Warnungstypen

Sie können zu jeder Metrik oder Protokolldatenquelle der Azure Monitor-Datenplattform Warnungen erhalten. Es gibt viele verschiedene Typen von Warnungen, abhängig von den Diensten, die Sie überwachen, und den Überwachungsdaten, die Sie sammeln. Verschiedene Typen von Warnungen haben jeweils ihre Vor- und Nachteile. Weitere Informationen finden Sie unter Auswahl des richtigen Überwachungshinweistyps.

In der folgenden Liste werden die Typen von Azure Monitor-Warnungen beschrieben, die Sie erstellen können:

- Metrikwarnungen bewerten Ressourcenmetriken in regelmäßigen Abständen. Metriken können Plattformmetriken, benutzerdefinierte Metriken, in Metriken konvertierte Protokolle aus Azure Monitor oder Application Insights-Metriken sein. Metrikwarnungen können auch mehrere Bedingungen und dynamische Schwellwerte anwenden.

- Protokollwarnungen ermöglichen es Benutzern, eine Log Analytics-Abfrage zum Auswerten von Ressourcenprotokollen in vordefinierten Frequenz zu verwenden.

- Aktivitätsprotokollwarnungen werden ausgelöst, wenn ein neues Aktivitätsprotokollereignis eintritt, das definierte Bedingungen erfüllt. Resource Health- und Service Health-Warnungen sind Aktivitätsprotokollwarnungen, die über den Zustand Ihrer Dienste und Ressourcen berichten.

Einige Azure-Dienste unterstützen auch intelligente Erkennungswarnungen, Prometheus-Warnungen oder empfohlene Warnungsregeln.

Einige Dienste können Sie im großen Stil überwachen, indem Sie dieselbe Metrikwarnungsregel auf mehrere Ressourcen desselben Typs anwenden, die sich in derselben Azure-Region befinden. Für jede überwachte Ressource werden einzelne Benachrichtigungen gesendet. Unterstützte Azure-Dienste und -Clouds finden Sie unter Überwachen mehrerer Ressourcen mit einer Warnungsregel.

Warnung für Azure Firewall-Metriken

Metriken liefern wichtige Signale zur Nachverfolgung der Gesundheit Ihrer Ressourcen. Daher ist es wichtig, Metriken für Ihre Ressource zu überwachen und auf Anomalien zu achten. Aber was ist, wenn keine Azure Firewall-Metriken mehr übermittelt werden? Dies kann auf ein potenzielles Konfigurationsproblem oder auch auf einen Ausfall hindeuten. Fehlende Metriken können auftreten, weil Standardrouten veröffentlicht werden, die das Hochladen von Metriken durch die Azure-Firewall blockieren, oder wenn die Anzahl der fehlerfreien Instanzen auf null sinkt. In diesem Abschnitt erfahren Sie, wie Sie Metriken für einen Log Analytics-Arbeitsbereich konfigurieren und Warnungen für fehlende Metriken einrichten.

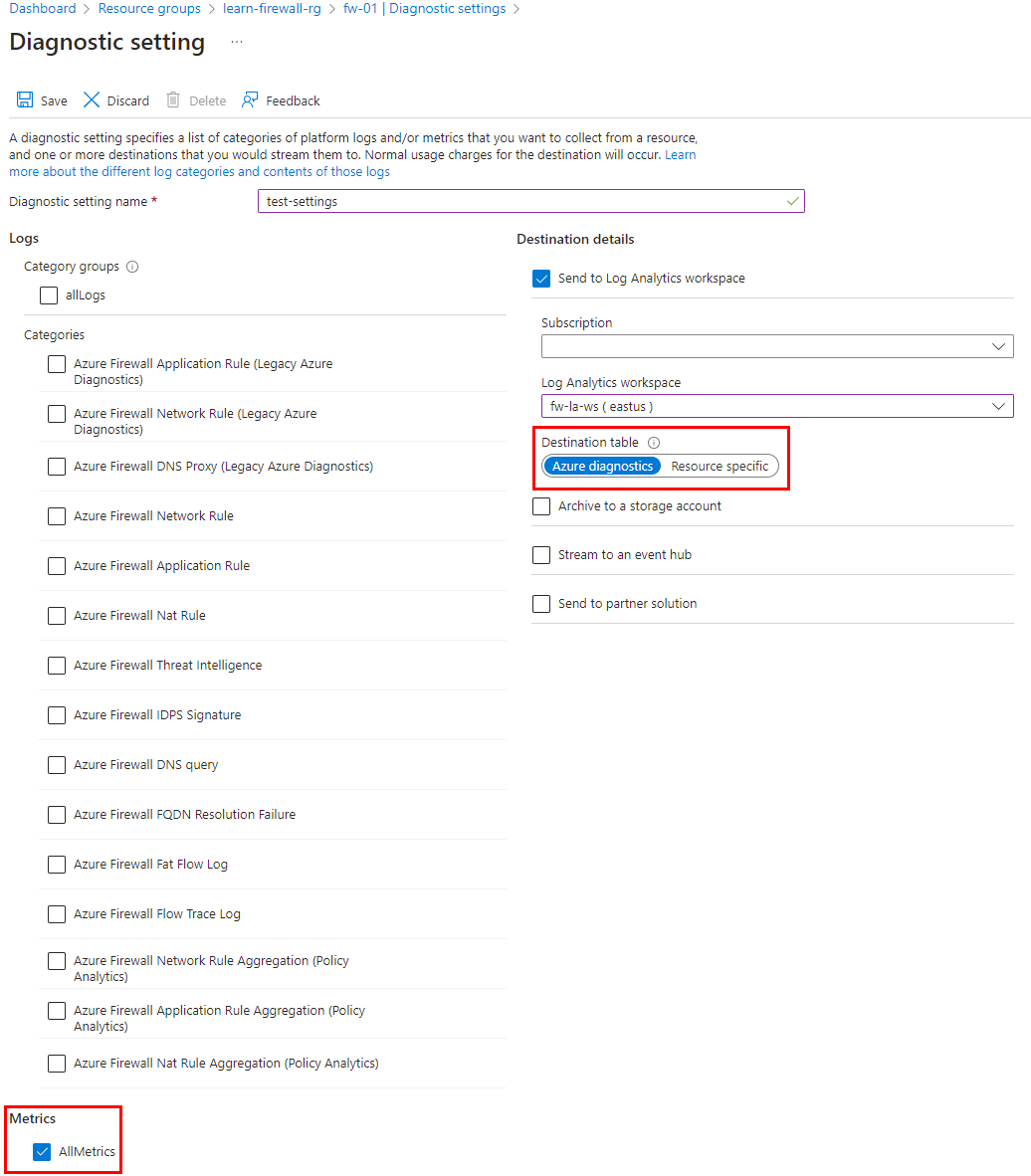

Konfigurieren von Metriken für einen Log Analytics-Arbeitsbereich

Der erste Schritt besteht darin, die Verfügbarkeit von Metriken für den Log Analytics-Arbeitsbereich mithilfe von Diagnoseeinstellungen in der Firewall zu konfigurieren.

Navigieren Sie zur Ressourcenseite von Azure Firewall, um Diagnoseeinstellungen zu konfigurieren, wie im folgenden Screenshot gezeigt. Dadurch werden Firewallmetriken an den konfigurierten Arbeitsbereich gepusht.

Hinweis

Die Diagnoseeinstellungen für Metriken müssen getrennt von Protokollen konfiguriert werden. Firewallprotokolle können für die Verwendung von Azure-Diagnose oder ressourcenspezifisch konfiguriert werden. Firewallmetriken müssen allerdings immer Azure Diagnostics verwenden.

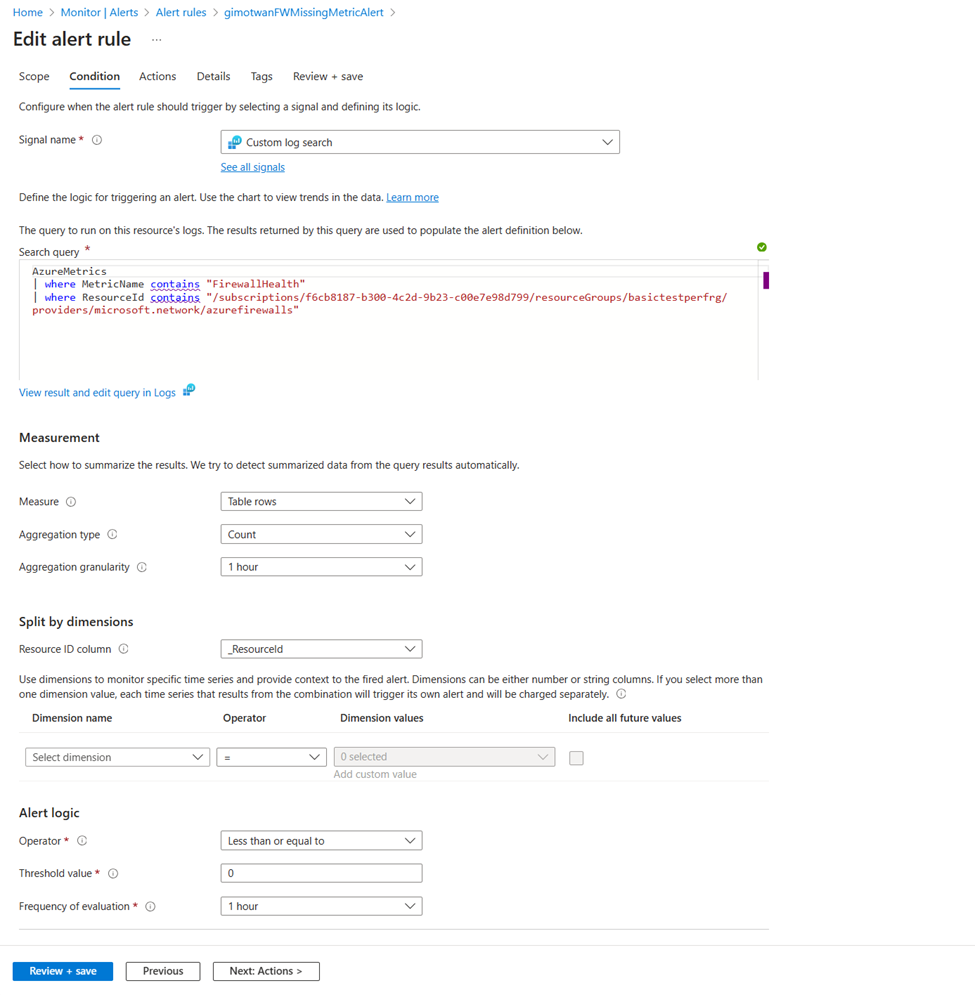

Erstellen einer Warnung zum Nachverfolgen des Empfangs von Firewallmetriken ohne Fehler

Navigieren Sie zu dem Arbeitsbereich, der in den Metrikdiagnoseeinstellungen konfiguriert ist. Überprüfen Sie mithilfe der folgenden Abfrage, ob Metriken verfügbar sind:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Erstellen Sie als Nächstes eine Warnung für fehlende Metriken für einen Zeitraum von 60 Minuten. Um neue Warnungen für fehlende Metriken einzurichten, navigieren Sie im Log Analytics-Arbeitsbereich zur Seite „Warnung“.

Azure Firewall-Warnungsregeln

Sie können Warnungen für alle Metriken, Protokolleinträge und Aktivitätsprotokolleinträge festlegen, die in der Referenz zu Azure Firewall-Überwachungsdaten aufgeführt sind.

Advisor-Empfehlungen

Wenn in einigen Diensten während eines Ressourcenvorgangs kritische Bedingungen oder unmittelbar bevorstehende Änderungen auftreten, wird auf der Dienstseite Übersicht im Portal eine Warnung angezeigt. Weitere Informationen und empfohlene Korrekturen für die Warnung finden Sie in Advisor-Empfehlungen unter Überwachung im linken Menü. Während des normalen Betriebs werden keine Advisor-Empfehlungen angezeigt.

Weitere Informationen zu Azure Advisor finden Sie unter Azure Advisor – Übersicht.

Zugehöriger Inhalt

- Eine Referenz der Metriken, Protokolle und anderer wichtiger Werte, die für Azure Firewall erstellt werden, finden Sie in der Referenz zu Azure Firewall-Überwachungsdaten.

- Allgemeine Informationen zur Überwachung von Azure-Ressourcen finden Sie unter Überwachen von Azure-Ressourcen mit Azure Monitor.