Schnellstart: Erstellen eines Standard bzw. Premium-Profils für Azure Front Door – Azure CLI

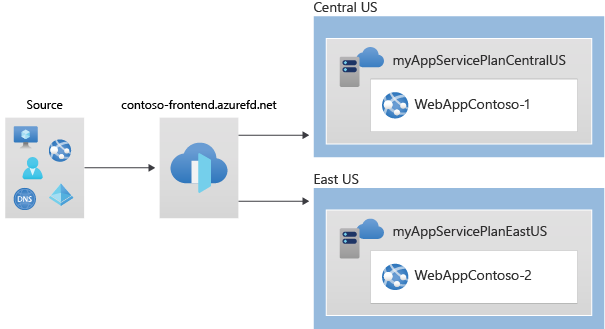

In diesem Schnellstart erfahren Sie, wie Sie ein Standard- bzw. Premium-Profil für Azure Front Door mit der Azure-Befehlszeilenschnittstelle erstellen. Sie erstellen dieses Profil mit zwei Web-Apps als Ursprung und fügen eine WAF-Sicherheitsrichtlinie hinzu. Anschließend überprüfen Sie die Konnektivität mit Ihren Web-Apps mithilfe des Hostnamens des Azure Front Door-Endpunkts.

Hinweis

Für Webworkloads wird dringend empfohlen, den Azure DDoS-Schutz und eine Webanwendungsfirewall zum Schutz vor neuen DDoS-Angriffen zu verwenden. Eine weitere Option besteht darin, Azure Front Door zusammen mit einer Webanwendungsfirewall zu verwenden. Azure Front Door bietet auf Plattformebene Schutz vor DDoS-Angriffen auf Netzwerkebene. Weitere Informationen finden Sie unter Sicherheitsbaseline für Azure-Dienste.

Wenn Sie kein Azure-Abonnement haben, erstellen Sie ein kostenloses Azure-Konto, bevor Sie beginnen.

Voraussetzungen

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

Erstellen einer Ressourcengruppe

In Azure ordnen Sie verwandte Ressourcen einer Ressourcengruppe zu. Sie können entweder eine vorhandene Ressourcengruppe verwenden oder eine neue erstellen.

Führen Sie zum Erstellen einer Ressourcengruppe az group create aus.

az group create --name myRGFD --location centralus

Erstellen eines Azure Front Door-Profils

In diesem Schritt erstellen Sie das Azure Front Door-Profil, das Ihre beiden App-Dienste als Ursprung verwenden.

Führen Sie az afd profile create aus, um ein Azure Front Door-Profil zu erstellen.

Hinweis

Wenn Sie anstelle von Premium Azure Front Door Standard bereitstellen möchten, ersetzen Sie den Wert des sku-Parameters durch „Standard_AzureFrontDoor“. Wenn Sie die Standard-SKU auswählen, können Sie keine verwalteten Regeln über die WAF-Richtlinie bereitstellen. Einen detaillierten Vergleich finden Sie unter Azure Front Door: Vergleich der Dienstebenen.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

Erstellen von zwei Instanzen einer Web-App

In diesem Schritt erstellen Sie zwei Web-App-Instanzen, die in diesem Tutorial in verschiedenen Azure-Regionen ausgeführt werden. Beide Webanwendungsinstanzen werden im Aktiv/Aktiv-Modus ausgeführt, sodass jede von ihnen Datenverkehr verarbeiten kann. Diese Konfiguration unterscheidet sich von einer Aktiv/Standby-Konfiguration, bei der eine Instanz als Failover fungiert.

Erstellen von App Service-Plänen

Bevor Sie die Web-Apps erstellen können, benötigen Sie zwei App Service-Pläne: einen in USA, Mitte und den zweiten in USA, Osten.

Führen Sie zum Erstellen Ihrer App Service-Pläne az appservice plan create aus.

az appservice plan create \

--name myAppServicePlanCentralUS \

--resource-group myRGFD \

--location centralus

az appservice plan create \

--name myAppServicePlanEastUS \

--resource-group myRGFD \

--location eastus

Erstellen von Web-Apps

Nachdem die App Service-Pläne erstellt wurden, führen Sie az webapp create aus, um eine Web-App in jedem der App Service-Pläne im vorherigen Schritt zu erstellen. Web-App-Namen müssen global eindeutig sein.

az webapp create \

--name WebAppContoso-01 \

--resource-group myRGFD \

--plan myAppServicePlanCentralUS

az webapp create \

--name WebAppContoso-02 \

--resource-group myRGFD \

--plan myAppServicePlanEastUS

Notieren Sie sich den Standardhostnamen jeder Web-App, damit Sie die Back-End-Adressen definieren können, wenn Sie Front Door-Instanz im nächsten Schritt bereitstellen.

Erstellen einer Azure Front Door-Instanz

Erstellen eines Front Door-Profils

Führen Sie az afd profile create aus, um ein Azure Front Door-Profil zu erstellen.

Hinweis

Wenn Sie anstelle der Premium-Version Azure Front Door Standard bereitstellen möchten, ersetzen Sie den Wert für den SKU-Parameter durch Standard_AzureFrontDoor. Wenn Sie die Standard-SKU auswählen, können Sie keine verwalteten Regeln über die WAF-Richtlinie bereitstellen. Einen detaillierten Vergleich finden Sie unter Azure Front Door: Vergleich der Dienstebenen.

az afd profile create \

--profile-name contosoafd \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor

Hinzufügen eines Endpunkts

In diesem Schritt erstellen Sie einen Endpunkt in Ihrem Front Door-Profil. In Front Door Standard/Premium ist ein Endpunkt eine logische Gruppierung von einer oder mehreren Routen, die Domänennamen zugeordnet sind. Jedem Endpunkt wird von Front Door ein Domänenname zugewiesen, und Sie können Ihre Endpunkte mithilfe von Routen benutzerdefinierten Domänen zuordnen. Front Door-Profile können mehrere Endpunkte enthalten.

Führen Sie zum Erstellen eines Endpunkts in Ihrem Profil az afd endpoint create aus.

az afd endpoint create \

--resource-group myRGFD \

--endpoint-name contosofrontend \

--profile-name contosoafd \

--enabled-state Enabled

Weitere Informationen zu Endpunkten in Front Door finden Sie unter Endpunkte in Azure Front Door.

Erstellen einer Ursprungsgruppe

Erstellen Sie eine Ursprungsgruppe, die den Datenverkehr und die erwarteten Antworten für Ihre App-Instanzen definiert. Ursprungsgruppen definieren auch, wie Ursprünge durch Integritätstests ausgewertet werden sollen, die Sie in diesem Schritt definieren.

Führen Sie az afd origin-group create aus, um eine Ursprungsgruppe zu erstellen, die Ihre beiden Web-Apps enthält.

az afd origin-group create \

--resource-group myRGFD \

--origin-group-name og \

--profile-name contosoafd \

--probe-request-type GET \

--probe-protocol Http \

--probe-interval-in-seconds 60 \

--probe-path / \

--sample-size 4 \

--successful-samples-required 3 \

--additional-latency-in-milliseconds 50

Hinzufügen eines Ursprungs zur Gruppe

Fügen Sie Ihrer neuen Ursprungsgruppe die beiden zuvor erstellten App-Instanzen als Ursprünge hinzu. Ursprünge in Front Door beziehen sich auf die Anwendung, von der Front Door Inhalte abruft, wenn das Zwischenspeichern nicht aktiviert ist oder wenn ein Cache fehlt.

Führen Sie az afd origin create aus, um Ihre erste App-Instanz Ihrer Ursprungsgruppe als Ursprung hinzuzufügen.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-01.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso1 \

--origin-host-header webappcontoso-01.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Wiederholen Sie diesen Schritt, und fügen Sie Ihrer Ursprungsgruppe Ihre zweiten App-Instanzen als Ursprung hinzu.

az afd origin create \

--resource-group myRGFD \

--host-name webappcontoso-02.azurewebsites.net \

--profile-name contosoafd \

--origin-group-name og \

--origin-name contoso2 \

--origin-host-header webappcontoso-02.azurewebsites.net \

--priority 1 \

--weight 1000 \

--enabled-state Enabled \

--http-port 80 \

--https-port 443

Weitere Informationen zu Ursprüngen, Ursprungsgruppen und Integritätstests finden Sie unter Ursprünge und Ursprungsgruppen in Azure Front Door.

Hinzufügen einer Route

Fügen Sie eine Route hinzu, um den zuvor erstellten Endpunkt der Ursprungsgruppe zuzuordnen. Diese Route leitet Anforderungen vom Endpunkt an Ihre Ursprungsgruppe weiter.

Führen Sie az afd route create aus, um der Ursprungsgruppe Ihren Endpunkt zuzuordnen.

az afd route create \

--resource-group myRGFD \

--profile-name contosoafd \

--endpoint-name contosofrontend \

--forwarding-protocol MatchRequest \

--route-name route \

--https-redirect Enabled \

--origin-group og \

--supported-protocols Http Https \

--link-to-default-domain Enabled

Weitere Informationen zu Routen in Azure Front Door finden Sie unter Routingmethoden für den Datenverkehr zum Ursprung.

Erstellen einer neuen Sicherheitsrichtlinie

Azure Web Application Firewall (WAF) in Front Door bietet zentralisierten Schutz für Ihre Webanwendungen und schützt sie vor gängigen Exploits und Sicherheitsrisiken.

In diesem Tutorial erstellen Sie eine WAF-Richtlinie, die zwei verwaltete Regeln hinzufügt. Sie können WAF-Richtlinien auch mit benutzerdefinierten Regeln erstellen.

Erstellen einer WAF-Richtlinie

Führen Sie az network front-door waf-policy create aus, um eine neue WAF-Richtlinie für Ihre Front Door-Instanz zu erstellen. In diesem Beispiel wird eine Richtlinie erstellt, die aktiviert ist und sich im Schutzmodus befindet.

Hinweis

Verwaltete Regeln funktionieren nur mit der Premium-Dienstebene von Front Door. Sie können die Standard-Dienstebene verwenden, wenn Sie nur benutzerdefinierte Regeln verwenden.

az network front-door waf-policy create \

--name contosoWAF \

--resource-group myRGFD \

--sku Premium_AzureFrontDoor \

--disabled false \

--mode Prevention

Hinweis

Wenn Sie den Detection-Modus auswählen, blockiert Ihre WAF keine Anforderungen.

Weitere Informationen zu WAF-Richtlinieneinstellungen für Front Door finden Sie unter Richtlinieneinstellungen für Web Application Firewall in Azure Front Door.

Zuweisen verwalteter Regeln zur WAF-Richtlinie

Von Azure verwaltete Regelsätze bieten eine einfache Möglichkeit zum Schutz Ihrer Anwendung vor allgemeinen Sicherheitsbedrohungen.

Führen Sie az network front-door waf-policy managed-rules add aus, um Ihrer WAF-Richtlinie verwaltete Regeln hinzuzufügen. In diesem Beispiel werden Ihrer Richtlinie Microsoft_DefaultRuleSet_2.1 und Microsoft_BotManagerRuleSet_1.0 hinzugefügt.

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_DefaultRuleSet \

--action Block \

--version 2.1

az network front-door waf-policy managed-rules add \

--policy-name contosoWAF \

--resource-group myRGFD \

--type Microsoft_BotManagerRuleSet \

--version 1.0

Weitere Informationen zu verwalteten Regeln in Front Door finden Sie unter DRS-Regelgruppen und -Regeln von Web Application Firewall.

Erstellen der Sicherheitsrichtlinie

Sie wenden nun diese beiden WAF-Richtlinien auf Front Door an, indem Sie eine Sicherheitsrichtlinie erstellen. Durch diese Einstellung werden die von Azure verwalteten Regeln auf den Endpunkt angewandt, den Sie zuvor definiert haben.

Führen Sie az afd security-policy create aus, um Ihre WAF-Richtlinie auf die Standarddomäne des Endpunkts anzuwenden.

Hinweis

Ersetzen Sie in den Parametern „domains“ und „waf-policy“ den Wert „mysubscription“ durch Ihre Azure-Abonnement-ID. Führen Sie az account subscription list aus, um Details zur Abonnement-ID abzurufen.

az afd security-policy create \

--resource-group myRGFD \

--profile-name contosoafd \

--security-policy-name contososecurity \

--domains /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Cdn/profiles/contosoafd/afdEndpoints/contosofrontend \

--waf-policy /subscriptions/mysubscription/resourcegroups/myRGFD/providers/Microsoft.Network/frontdoorwebapplicationfirewallpolicies/contosoWAF

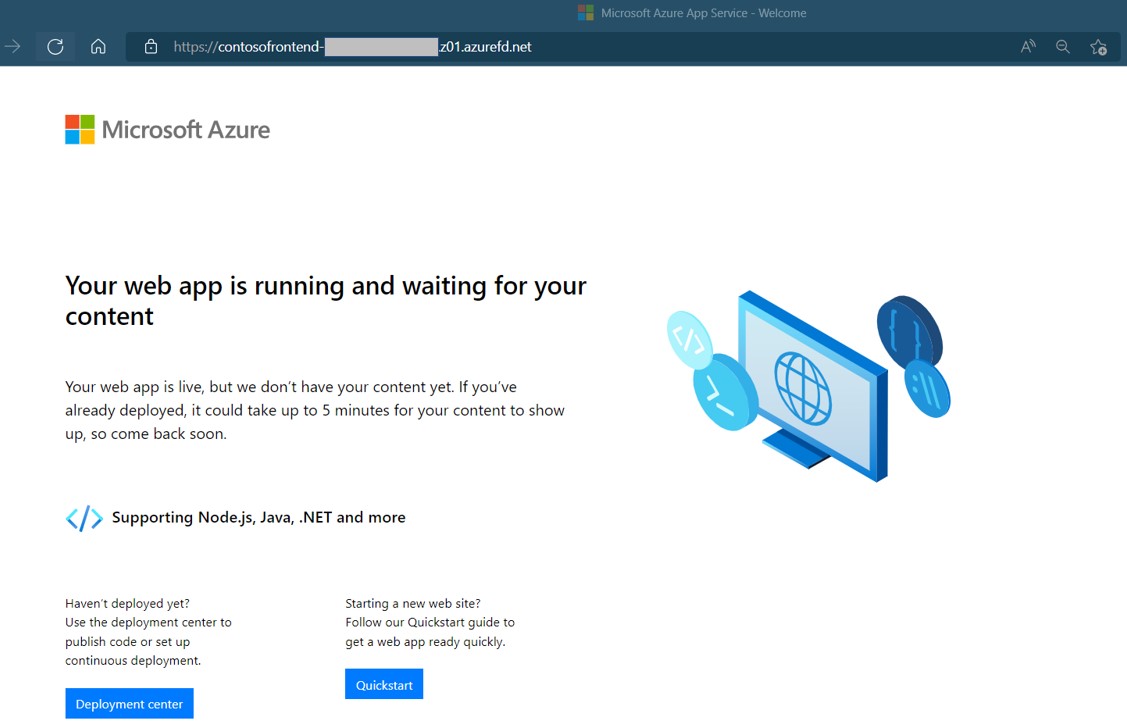

Testen der Front Door-Instanz

Nachdem Sie ein Azure Front Door Standard/Premium-Profil erstellt haben, dauert es einige Minuten, bis die Konfiguration global bereitgestellt ist. Nach Abschluss des Vorgangs können Sie auf den von Ihnen erstellten Front-End-Host zugreifen.

Führen Sie az afd endpoint show aus, um den Hostnamen des Front Door-Endpunkts abzurufen.

az afd endpoint show --resource-group myRGFD --profile-name contosoafd --endpoint-name contosofrontend

Navigieren Sie in einem Browser zum Hostnamen des Endpunkts: contosofrontend-<hash>.z01.azurefd.net. Ihre Anforderung wird automatisch an die Web-App mit der geringsten Latenz in der Ursprungsgruppe weitergeleitet.

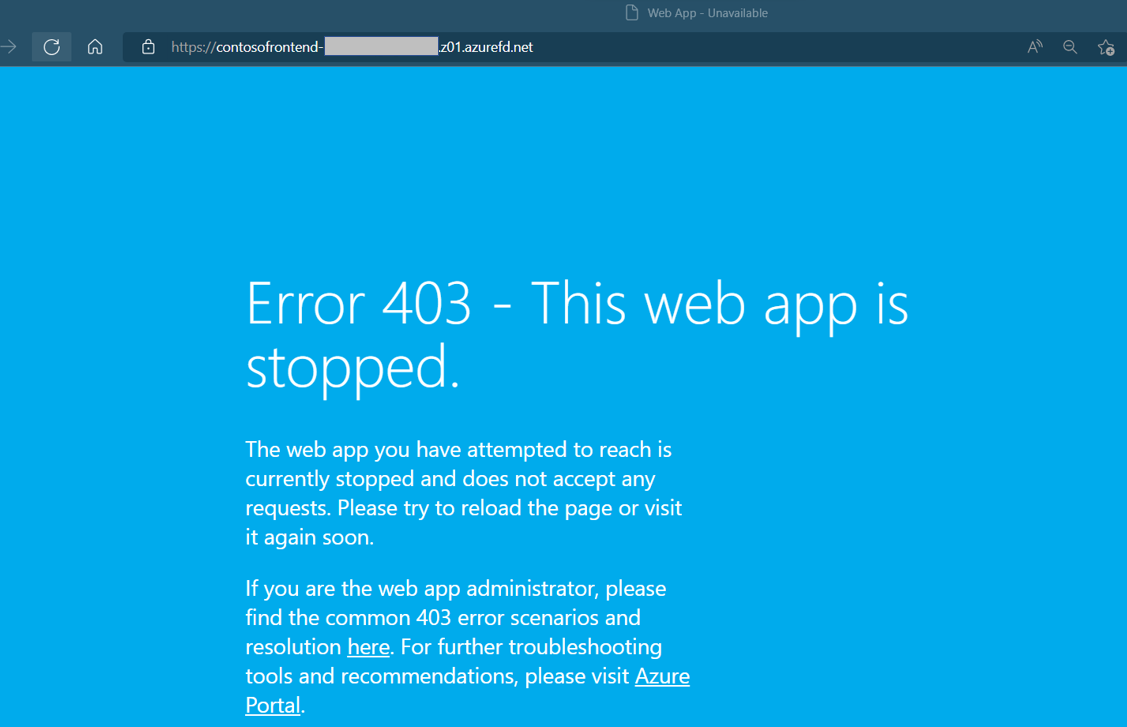

Führen Sie die folgenden Schritte aus, um das sofortige globale Failover zu testen:

Öffnen Sie einen Browser, und wechseln Sie zum Hostnamen des Endpunkts:

contosofrontend-<hash>.z01.azurefd.net.Beenden Sie eine der Web-Apps durch Ausführen von az webapp stop.

az webapp stop --name WebAppContoso-01 --resource-group myRGFDAktualisieren Sie Ihren Browser. Die gleiche Seite mit Informationen sollte angezeigt werden.

Tipp

Bei diesen Aktionen tritt eine kleine Verzögerung auf. Möglicherweise müssen Sie den Browser erneut aktualisieren.

Navigieren Sie zur anderen Web-App, und beenden Sie sie ebenfalls.

az webapp stop --name WebAppContoso-02 --resource-group myRGFDAktualisieren Sie Ihren Browser. Dieses Mal sollte eine Fehlermeldung angezeigt werden.

Starten Sie eine der Web-Apps durch Ausführen von az webapp start neu. Aktualisieren Sie Ihren Browser. Die Seite sollte wieder normal angezeigt werden.

az webapp start --name WebAppContoso-01 --resource-group myRGFD

Bereinigen von Ressourcen

Wenn Sie die Ressourcen für die Front Door-Instanz nicht benötigen, löschen Sie beide Ressourcengruppen. Beim Löschen der Ressourcengruppen werden auch die Front Door-Instanz und alle zugehörigen Ressourcen gelöscht.

Führen Sie az group delete aus:

az group delete --name myRGFD

Nächste Schritte

Fahren Sie mit dem nächsten Artikel fort, um zu erfahren, wie Sie Ihrer Front Door-Instanz eine benutzerdefinierte Domäne hinzufügen.