Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Sicherheit ist ein wichtiger Aspekt jeder IoT-Lösung. Manchmal müssen Sie im Rahmen der Sicherheitskonfiguration die IP-Adressen explizit angeben, über die Geräte eine Verbindung herstellen können. Mit der IP-Filterfunktion für einen Azure IoT Hub Device Provisioning Service (DPS) können Sie Regeln für das Ablehnen oder Akzeptieren von Datenverkehr von bestimmten IPv4-Adressen konfigurieren.

Wann verwenden

Es gibt zwei spezifische Anwendungsfälle, in denen es nützlich ist, Verbindungen zu einem DPS-Endpunkt von bestimmten IP-Adressen aus zu blockieren:

Ihr DPS sollte Datenverkehr nur von einem bestimmten Bereich von IP-Adressen empfangen und alles andere ablehnen. Angenommen, Sie verwenden Ihre DPS mit Azure Express Route , um private Verbindungen zwischen einer DPS-Instanz und Ihren Geräten herzustellen.

Sie müssen Datenverkehr von IP-Adressen ablehnen, die vom DPS-Administrator als verdächtig identifiziert wurden.

Einschränkungen der IP-Filterregeln

Beachten Sie die folgenden Einschränkungen, wenn die IP-Filterung aktiviert ist:

Möglicherweise können Sie das Azure-Portal nicht zum Verwalten von Registrierungen verwenden. In diesem Fall können Sie die IP-Adresse eines oder mehrerer Computer zur

ipFilterRulesDPS-Instanz hinzufügen und Registrierungen in der DPS-Instanz von diesen Computern mit Azure CLI-, PowerShell- oder Dienst-APIs verwalten.Dieses Szenario tritt am wahrscheinlichsten auf, wenn Sie die IP-Filterung verwenden möchten, um den Zugriff nur auf ausgewählte IP-Adressen zuzulassen. In diesem Fall konfigurieren Sie Regeln, um bestimmte Adressen oder Adressbereiche zu aktivieren, sowie eine Standardregel, die alle anderen Adressen blockiert (0.0.0.0/0). Diese Standardregel verhindert, dass das Azure-Portal Vorgänge wie das Verwalten von Registrierungen für die DPS-Instanz ausführt. Weitere Informationen finden Sie unter Auswertung von IP-Filterregeln weiter unten in diesem Artikel.

Anwenden von Filterregeln

Die IP-Filterregeln werden auf DPS-Instanzebene angewendet. Daher gelten die IP-Filterregeln für alle Verbindungen von Geräten und Back-End-Apps, die ein beliebiges unterstütztes Protokoll verwenden.

Jeder Verbindungsversuch von einer IP-Adresse, die mit einer ablehnenden IP-Regel in Ihrer DPS-Instanz übereinstimmt, erhält einen nicht autorisierten 401-Statuscode und eine Beschreibung. In der Antwortnachricht wird die IP-Regel nicht erwähnt.

Von Bedeutung

Das Ablehnen von IP-Adressen kann verhindern, dass andere Azure-Dienste mit der DPS-Instanz interagieren.

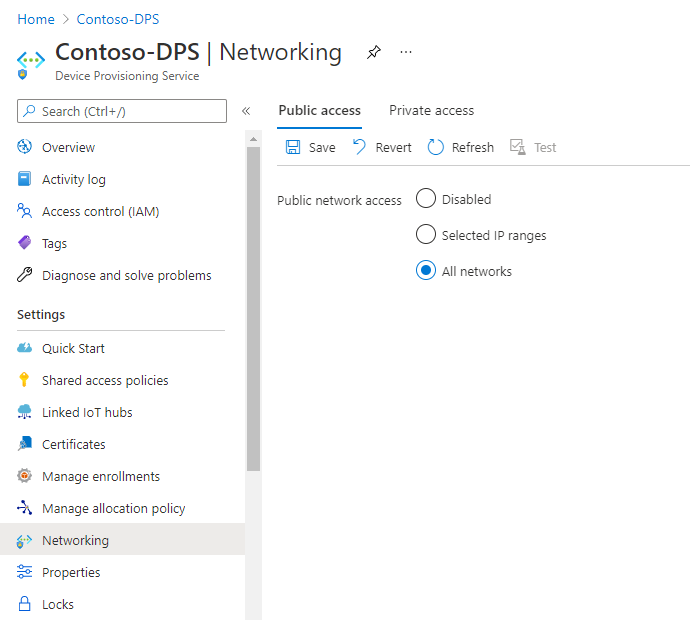

Standardeinstellung

Standardmäßig ist die IP-Filterung deaktiviert und der Zugriff auf öffentliche Netzwerke auf Alle Netzwerke festgelegt. Diese Standardeinstellung bedeutet, dass Ihr DPS Verbindungen von einer beliebigen IP-Adresse akzeptiert oder einer Regel entspricht, die den IP-Adressbereich 0.0.0.0/0 akzeptiert.

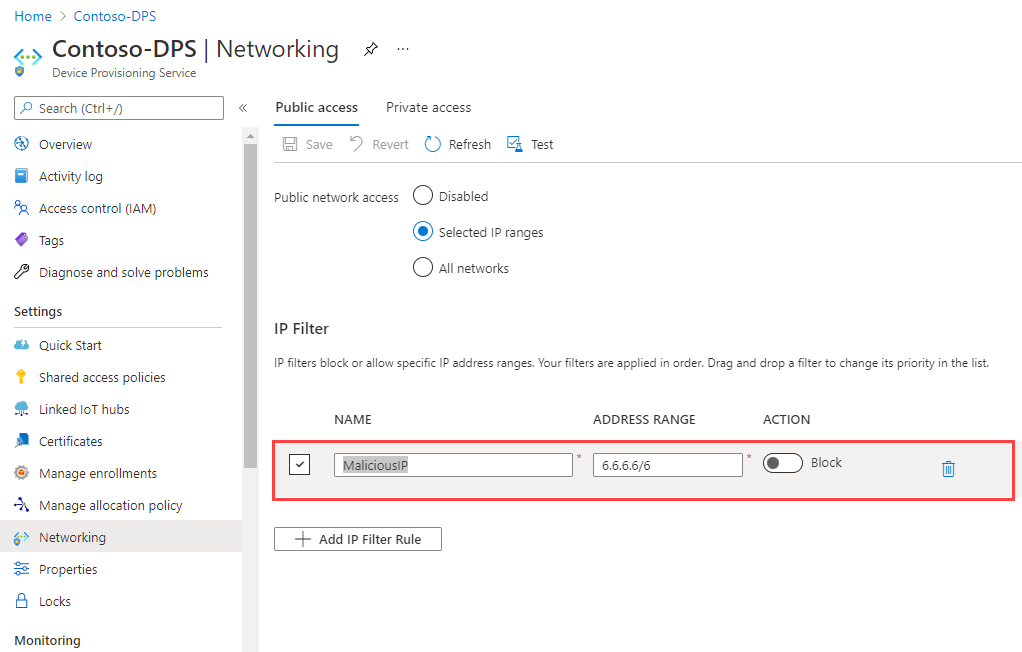

Hinzufügen einer IP-Filterregel

So fügen Sie eine IP-Filterregel hinzu:

Öffnen Sie das Azure-Portal.

Wählen Sie im Menü auf der linken Seite oder auf der Portalseite die Option Alle Ressourcen aus.

Wählen Sie Ihre Device Provisioning Service-Instanz aus.

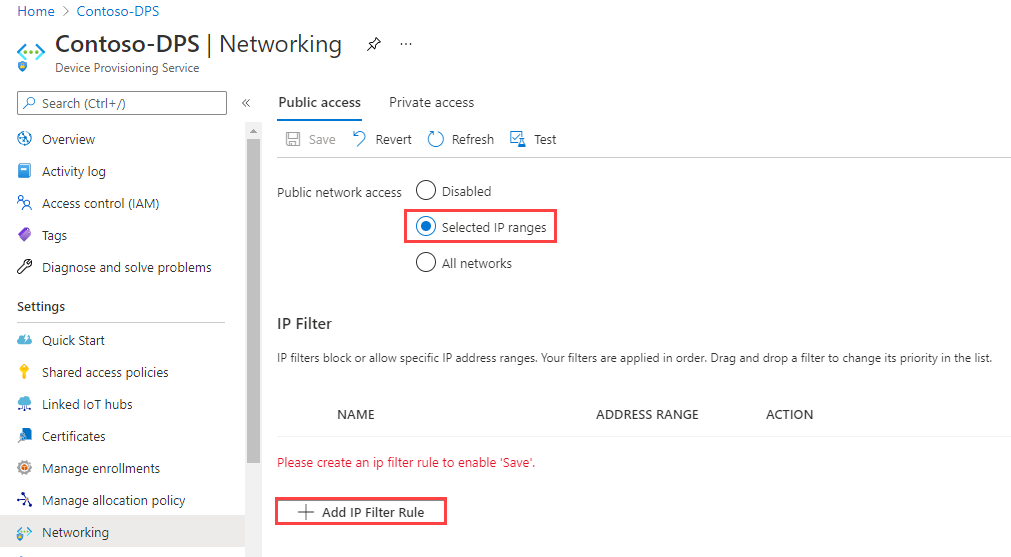

Wählen Sie im Menü "Einstellungen " auf der linken Seite die Option "Netzwerk" aus.

Wählen Sie unter Zugriff auf das öffentliche Netzwerkdie Option Ausgewählte IP-Bereiche aus

Wählen Sie + IP-Filterregel hinzufügen aus.

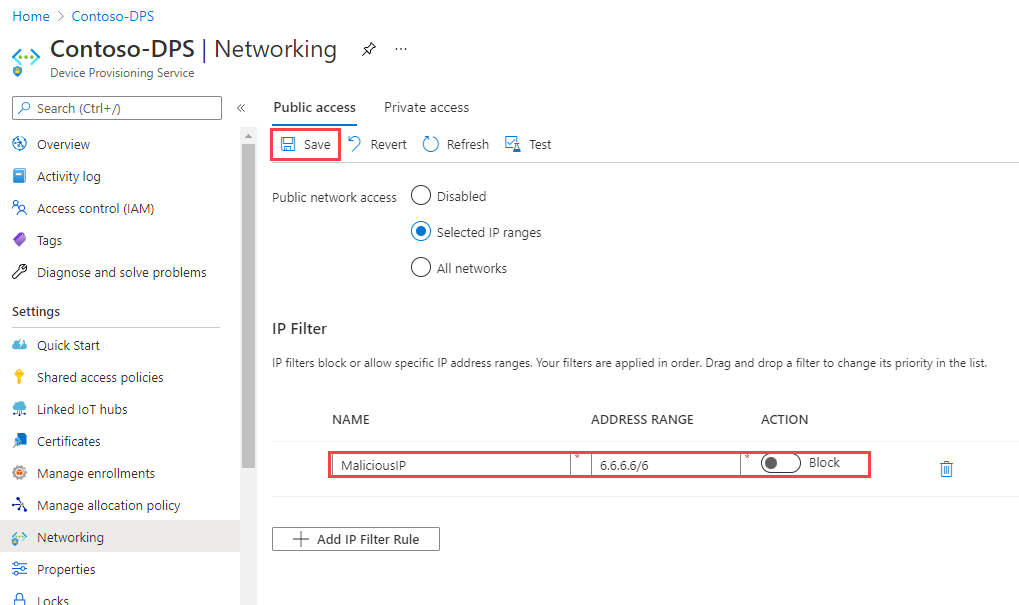

Füllen Sie die folgenden Felder aus:

Feld BESCHREIBUNG Name Eine eindeutige, alphanumerische Zeichenfolge, bei der die Groß- und Kleinschreibung nicht beachtet wird, mit einer Länge von bis zu 128 Zeichen. Es werden nur die alphanumerischen ASCII-Zeichen mit 7 Bit plus {'-', ':', '/', '\', '.', '+', '%', '_', '#', '*', '?', '!', '(', ')', ',', '=', '@', ';', '''}akzeptiert.Adressbereich Eine einzelne IPv4-Adresse oder ein Block von IP-Adressen in CIDR-Notation. In CIDR-Notation steht 192.168.100.0/22 beispielsweise für die 1.024 IPv4-Adressen von 192.168.100.0 bis 192.168.103.255. Aktion Wählen Sie entweder Zulassen oder Blockieren aus.

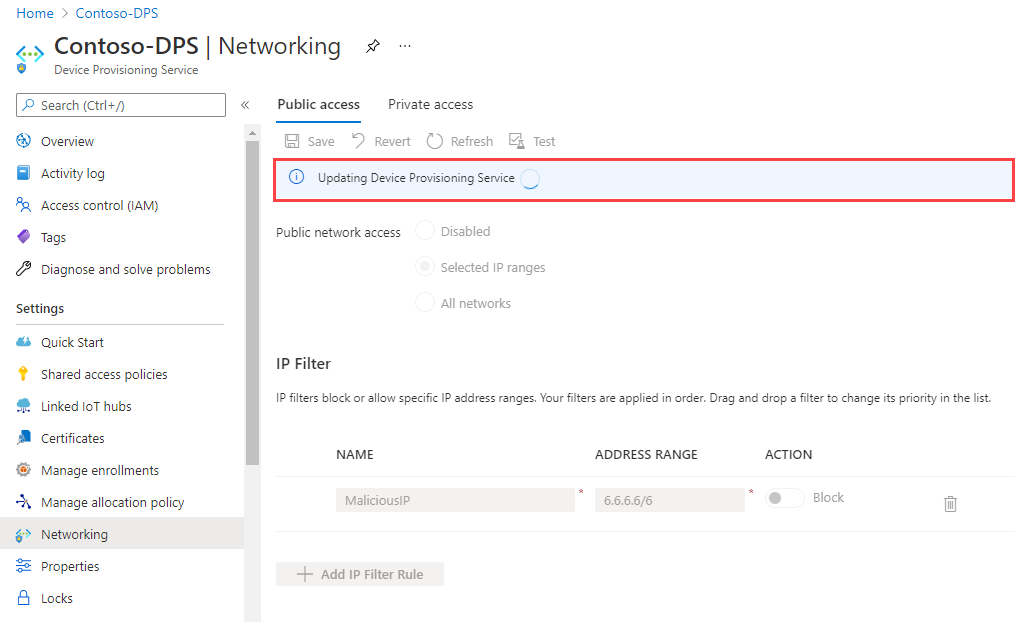

Wählen Sie Speichern aus. Es sollte eine Warnung angezeigt werden, die Sie darüber informiert, dass das Update ausgeführt wird.

Hinweis

+ IP-Filterregel hinzufügen ist deaktiviert, wenn Sie das Maximum von 100 IP-Filterregeln erreichen.

Bearbeiten einer IP-Filterregel

So bearbeiten Sie eine vorhandene Regel:

Wählen Sie die IP-Filterregeldaten aus, die Sie ändern möchten.

Nehmen Sie die Änderung vor.

Wählen Sie Speichern.

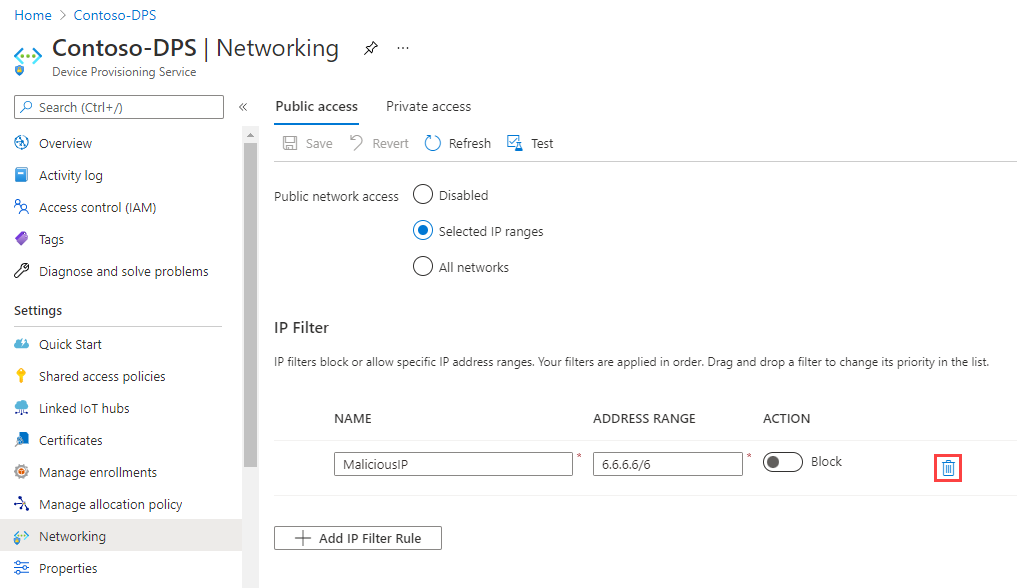

Löschen einer IP-Filterregel

So löschen Sie eine IP-Filterregel:

Wählen Sie das Löschsymbol in der Zeile der IP-Regel aus, die Sie löschen möchten.

Wählen Sie Speichern aus.

Evaluierung von IP-Filterregeln

IP-Filterregeln werden in der angegebenen Reihenfolge angewendet. Die erste Regel, die mit der IP-Adresse übereinstimmt, bestimmt die Aktion zum Akzeptieren oder Ablehnen.

Wenn Sie z. B. Adressen im Bereich 192.168.100.0/22 akzeptieren und alles andere ablehnen möchten, sollte die erste Regel im Raster den Adressbereich 192.168.100.0/22 akzeptieren. Die nächste Regel sollte alle Adressen mit dem Bereich 0.0.0.0/0 ablehnen.

So ändern Sie die Reihenfolge Ihrer IP-Filterregeln:

Wählen Sie die Regel aus, die Sie verschieben möchten.

Ziehen Sie die Regel per Drag & Drop an die gewünschte Stelle.

Wählen Sie Speichern aus.

Aktualisieren von IP-Filterregeln mithilfe von Azure Resource Manager-Vorlagen

Es gibt zwei Möglichkeiten, wie Sie Ihren DPS-IP-Filter aktualisieren können:

Rufen Sie die REST-API-Methode für IoT Hub-Ressourcen auf. Informationen zum Aktualisieren Ihrer IP-Filterregeln mithilfe von REST finden Sie

IpFilterRuleim Abschnitt Definitionen der IoT Hub-Ressource – Aktualisierungsmethode.Verwenden Sie die Azure Resource Manager-Vorlagen. Eine Anleitung zur Verwendung der Resource Manager-Vorlagen finden Sie unter Azure Resource Manager-Vorlagen. In den folgenden Beispielen wird gezeigt, wie Sie DPS-IP-Filterregeln mit Azure Resource Manager-Vorlagen erstellen, bearbeiten und löschen.

Hinweis

Die Azure CLI und Azure PowerShell unterstützen derzeit keine Updates der DPS-IP-Filterregeln.

Hinzufügen einer IP-Filterregel

Im folgenden Vorlagenbeispiel wird eine neue IP-Filterregel mit dem Namen "AllowAll" erstellt, die den gesamten Datenverkehr akzeptiert.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"iotDpsName": {

"type": "string",

"defaultValue": "[resourceGroup().name]",

"minLength": 3,

"metadata": {

"description": "Specifies the name of the IoT DPS service."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for Iot DPS resource."

}

}

},

"variables": {

"iotDpsApiVersion": "2020-01-01"

},

"resources": [

{

"type": "Microsoft.Devices/provisioningServices",

"apiVersion": "[variables('iotDpsApiVersion')]",

"name": "[parameters('iotDpsName')]",

"location": "[parameters('location')]",

"sku": {

"name": "S1",

"tier": "Standard",

"capacity": 1

},

"properties": {

"IpFilterRules": [

{

"FilterName": "AllowAll",

"Action": "Accept",

"ipMask": "0.0.0.0/0"

}

]

}

}

]

}

Aktualisieren Sie die IP-Filterregelattribute der Vorlage basierend auf Ihren Anforderungen.

| Merkmal | BESCHREIBUNG |

|---|---|

| FilterName | Geben Sie einen Namen für die IP-Filterregel an. Dabei muss es sich um eine eindeutige, alphanumerische Zeichenfolge mit einer Länge von bis zu 128 Zeichen handeln, bei der die Groß-/Kleinschreibung nicht beachtet wird. Es werden nur die alphanumerischen ASCII-Zeichen mit 7 Bit plus {'-', ':', '/', '\', '.', '+', '%', '_', '#', '*', '?', '!', '(', ')', ',', '=', '@', ';', '''} akzeptiert. |

| Aktion | Akzeptierte Werte sind Akzeptieren oder Ablehnen als Aktion für die IP-Filterregel. |

| ipMaske | Geben Sie eine einzelne IPv4-Adresse oder einen Block von IP-Adressen in CIDR-Notation ein. In CIDR-Notation steht 192.168.100.0/22 beispielsweise für die 1.024 IPv4-Adressen von 192.168.100.0 bis 192.168.103.255. |

Aktualisieren einer IP-Filterregel

Im folgenden Vorlagenbeispiel wird die zuvor gezeigte IP-Filterregel mit dem Namen "AllowAll" aktualisiert, um den gesamten Datenverkehr abzulehnen.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"iotDpsName": {

"type": "string",

"defaultValue": "[resourceGroup().name]",

"minLength": 3,

"metadata": {

"description": "Specifies the name of the IoT DPS service."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for Iot DPS resource."

}

}

},

"variables": {

"iotDpsApiVersion": "2020-01-01"

},

"resources": [

{

"type": "Microsoft.Devices/provisioningServices",

"apiVersion": "[variables('iotDpsApiVersion')]",

"name": "[parameters('iotDpsName')]",

"location": "[parameters('location')]",

"sku": {

"name": "S1",

"tier": "Standard",

"capacity": 1

},

"properties": {

"IpFilterRules": [

{

"FilterName": "AllowAll",

"Action": "Reject",

"ipMask": "0.0.0.0/0"

}

]

}

}

]

}

Löschen einer IP-Filterregel

Im folgenden Vorlagenbeispiel werden alle IP-Filterregeln für die DPS-Instanz gelöscht.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"iotDpsName": {

"type": "string",

"defaultValue": "[resourceGroup().name]",

"minLength": 3,

"metadata": {

"description": "Specifies the name of the IoT DPS service."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for Iot DPS resource."

}

}

},

"variables": {

"iotDpsApiVersion": "2020-01-01"

},

"resources": [

{

"type": "Microsoft.Devices/provisioningServices",

"apiVersion": "[variables('iotDpsApiVersion')]",

"name": "[parameters('iotDpsName')]",

"location": "[parameters('location')]",

"sku": {

"name": "S1",

"tier": "Standard",

"capacity": 1

},

"properties": {

}

}

]

}

Nächste Schritte

Weitere Informationen zur Verwaltung von DPS finden Sie unter: