Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Azure Logic Apps (Standard)

Von Bedeutung

Diese Funktion befindet sich in der Vorschauphase und unterliegt den Zusätzlichen Nutzungsbedingungen für Microsoft Azure-Vorschauversionen.

Agentworkflows erweitern Integrationsoptionen, da sie Nachrichten mit vielfältigen Anrufern austauschen können, z. B. Personen, Agents, MCP-Server (Model Context Protocol) und Clients, Toolbroker und externe Dienste. Während nichtagentische Workflows mit einer kleinen, bekannten und festen Gruppe von Anrufern interagieren, können Agentanrufer von dynamischen, unbekannten und nicht vertrauenswürdigen Netzwerken stammen. Daher müssen Sie berechtigungen für jeden Aufrufer authentifizieren und erzwingen.

Um Unterhaltungs-Agent-Workflows in der Produktion zu schützen, richten Sie easy Auth ein, um Anrufer oder Personen zu authentifizieren und zu autorisieren, die mit Ihrem Unterhaltungsagenten interagieren möchten. Easy Auth, auch bekannt als App Service Authentication, bietet die folgenden Funktionen, die Sie verwenden können:

- Stellen Sie eine validierte Identität für jede Anruferanforderung bereit.

- Weisen Sie jedem Benutzer Verbindungen zu.

- Umsetzung von Richtlinien für bedingten Zugriff.

- Stellen Sie widerrufliche Berechtigungen aus.

- Berechtigungen erteilen basierend auf den Prinzipien des geringsten Privilegs, Rollen und Geltungsbereichen.

- Stellen Sie einen externen Chatclient außerhalb des Azure-Portals bereit, damit Personen mit Ihrem Unterhaltungs-Agent interagieren können.

Mit diesen Maßnahmen können Sie jeden Anrufer auf einer fein abgestimmten Ebene authentifizieren und autorisieren und den Zugriff bei Bedarf schnell widerrufen. Ohne diese Kontrollen riskieren Sie unkontrollierten Zugriff, geleakte vertrauliche Informationen wie SAS-URLs (Shared Access Signature) und Zugriffsschlüssel, schwache Überwachungsverfolgung und andere Sicherheitsrisiken.

Easy Auth arbeitet mit Microsoft Entra ID als separate Sicherheitsebene zusammen, um integrierte Authentifizierungs- und Autorisierungsfunktionen bereitzustellen, die Ihren Anforderungen entsprechen. Wenn die Sicherheitserzwingung außerhalb Ihres Workflows ausgeführt wird, können Sie sich stattdessen mehr auf die Entwicklung der Geschäftslogik konzentrieren. Diese Trennung von Verantwortlichkeiten erleichtert das Erstellen, Debuggen, Bedienen, Überwachen, Warten, Steuern und Auditieren von Agenten-Workflows.

Nichtagent-Workflowsicherheit umfasst in der Regel statische SAS, rotierende Geheimnisse und Netzwerkgrenzkontrollen wie Zugriffsbeschränkungen, IP-Zulassungslisten, Dienst-Tags, Integration virtueller Netzwerke und private Endpunkte. Mit Agent-Workflows entwerfen Sie die Autorisierung für Endbenutzer, verwaltete Identitäten, Dienstprinzipale und deren Bereiche und Rollen. Dieser Ansatz ermöglicht eine sicherere globale Reichweite, ermöglicht aber dennoch nachgeschaltete Workflowaktionen, um abgestimmte Berechtigungen zu respektieren.

In diesem Handbuch wird gezeigt, wie Sie eine App-Registrierung erstellen und dann Easy Auth für Ihre Standardlogik-App-Ressource einrichten, die Agent- und nichtagenten Workflows enthalten kann.

Von Bedeutung

Easy Auth speichert Konfigurationsinformationen in den zugrunde liegenden Anwendungseinstellungen Ihrer Logik-App-Ressource, z. B. WEBSITE_AUTH_ENABLED, WEBSITE_AUTH_DEFAULT_PROVIDER und MICROSOFT_PROVIDER_AUTHENTICATION_SECRET. Bearbeiten Sie diese Einstellungen nur manuell, wenn Sie die Automatisierung mithilfe von ARM-Vorlagen, Bicep-Vorlagen oder Terraform-Vorlagen konfigurieren möchten.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Integrierte Authentifizierung und Autorisierung mit Easy Auth für Agent-Workflows

- Registrieren einer Anwendung in der Microsoft Entra-ID

Voraussetzungen

Ein Azure Konto und ein Abonnement. Falls Sie kein Abonnement besitzen, können Sie sich für ein kostenloses Azure-Konto registrieren.

Integrierte Microsoft Entra-Rolle Anwendungsentwickler in Ihrem Azure-Konto, um eine App-Registrierung zu erstellen.

Eine bereitgestellte Standard-Logik-App-Ressource mit einem Konversationsagent-Workflow.

Weitere Informationen finden Sie unter Erstellen von Unterhaltungs-Agent-Workflows für Chatinteraktionen in Azure Logic Apps.

Azure-Rolle Mitwirkende oder höher für die Logik-App-Ressource mit der Berechtigung zum Erstellen von App-Registrierungen für den Zielmandanten mithilfe von Microsoft Entra.

Von Bedeutung

Um Easy Auth einzurichten, stellen Sie sicher, dass Sie die höherwertige Azure Contributor-Rolle haben, die sich von der Logic Apps Standard Contributor-Rolle unterscheidet.

(Optional) Wählen Sie aus, ob nur Benutzerabläufe mit interaktiver Anmeldung unterstützt werden sollen oder auch Aufrufer, die eine verwaltete Identität oder einen Dienstprinzipal verwenden.

Weitere Informationen finden Sie unter Authentifizierung und Autorisierung in Azure App Service und Azure Functions.

(Optional) Eine benutzerdefinierte Domäne, wenn Sie bestimmte Umleitungs-URIs für diese Domäne erzwingen möchten.

Erstellen einer App-Registrierung

Zum Starten der Easy Auth-Einrichtung erstellen Sie am besten eine neue App-Registrierung in Microsoft Entra ID direkt aus Ihrer Logik-App-Ressource. Wenn Sie stattdessen eine vorhandene App-Registrierung wiederverwenden müssen, müssen Sie die App-Registrierung aktualisieren , um sauber mit Easy Auth- und Azure-Clients zu arbeiten.

Öffnen Sie im Azure-Portal Ihre Ressource vom Typ „Logic App (Standard)“.

Wählen Sie im Menü "Ressourcen-Randleiste " unter "Einstellungen" die Option "Authentifizierung" aus.

Wählen Sie auf der Seite Authentifizierung die Option Identitätsanbieter hinzufügen aus.

Auf der Seite " Authentifizierung " wird nun die Registerkarte "Grundlagen" zum Einrichten des Identitätsanbieters angezeigt.

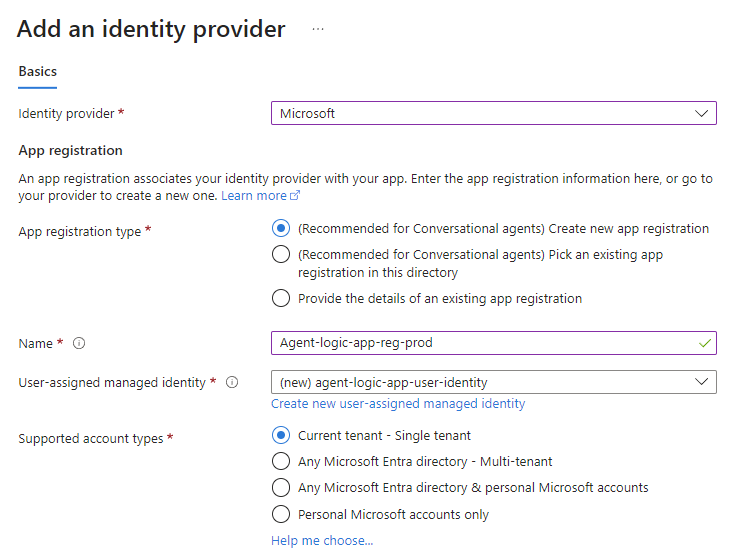

Wählen Sie auf der Registerkarte Grundlagen für Identitätsanbieter die Option Microsoft für Microsoft Entra ID aus.

Wählen Sie im Abschnitt "App-Registrierung " für den App-Registrierungstyp(empfohlen für Unterhaltungs-Agents) "Neue App-Registrierung erstellen" aus, in dem die entsprechenden Optionen für diese Auswahl angezeigt werden.

Geben Sie einen eindeutigen Anzeigenamen für Ihre App-Registrierung an, z. B.:

agent-logic-app-reg-prodWählen Sie für vom Benutzer zugewiesene verwaltete Identität die Option "Neue vom Benutzer zugewiesene verwaltete Identität erstellen" aus.

Sie können eine neue Identität erstellen, indem Sie einen Namen angeben oder eine vorhandene Identität auswählen.

Wählen Sie für unterstützte Kontotypen"Aktueller Mandant " – Einzelmandant " aus, es sei denn, Sie möchten absichtlich andere Mandanten akzeptieren.

Die Einzelmandanteneinstellung bezieht sich nur auf Konten im aktuellen Organisationsverzeichnis. Daher können alle Benutzer- und Gastkonten in diesem Verzeichnis Ihre Anwendung oder API verwenden. Wenn Ihre Zielgruppe beispielsweise intern für Ihre Organisation ist, verwenden Sie diese Einstellung.

Das folgende Beispiel zeigt, wie eine App-Registrierung aussehen kann:

Von Bedeutung

Wenn Sie keine expliziten Governance-Richtlinien und Richtlinien für den bedingten Zugriff eingerichtet haben, wählen Sie kein beliebiges Microsoft Entra-Verzeichnis – Multitenant aus.

Weitere Informationen finden Sie in den folgenden Artikeln:

Wählen Sie unter "Zusätzliche Prüfungen" die folgenden Werte aus, wenn sie noch nicht ausgewählt sind:

Setting Wert Clientanwendungsanforderung Anforderungen nur von dieser Anwendung selbst zulassen Identitätsanforderung Anforderungen von bestimmten Identitäten zulassen Zulässige Identitäten Wird nur angezeigt, wenn Anforderungen von bestimmten Identitäten zulassen ausgewählt ist.

Der vorgefüllte Standardwert ist die Objekt-ID, die den aktuellen Benutzer darstellt, nämlich selbst. Sie können diesen Wert auf folgende Weise aktualisieren:

- Fügen Sie Objekt-IDs für andere Entwickler oder Benutzer ein.

- Verwenden Sie Gruppenansprüche, um eine bestimmte Gruppe anstelle einzelner Objekt-IDs einzuschließen.

– Wählen Sie eine vorhandene App-Registrierung für Ihre Logik-App-Ressource aus. Stellen Sie in diesem Fall sicher, dass Sie die App-Registrierung aktualisieren, um reibungslos mit Easy Auth zu funktionieren.

Weitere Informationen finden Sie unter Verwenden einer integrierten Autorisierungsrichtlinie.Mandantenanforderung Anforderungen nur vom Ausstellermandanten zulassen Überspringen Sie den Abschnitt "Ausgeschlossene Pfade ".

Überprüfen Sie optional unter den App Service-Authentifizierungseinstellungen die folgenden Einstellungen, und führen Sie die entsprechenden Aktionen aus:

Setting Maßnahme Zugriff einschränken Wenn Sie nicht beabsichtigen, einige authentifizierte Endpunkte zuzulassen, wählen Sie "Authentifizierung erforderlich " aus, um alle anonymen Anforderungen zu blockieren. Nicht authentifizierte Anforderungen Wählen Sie basierend darauf, ob Aufrufer Agents oder Agent-basiert sind, HTTP 302 Gefundene Umleitung: empfohlen für Agents aus. Wenn Sie fertig sind, wählen Sie "Hinzufügen" aus, um das Hinzufügen des Identitätsanbieters abzuschließen.

Azure erstellt die App-Registrierung, aktualisiert Ihre App-Einstellungen und aktiviert die Easy Auth-Laufzeit. Nach Abschluss von Azure listet die Seite „Logik-App-Authentifizierung“ Microsoft als Identitätsanbieter auf. Clients und Anrufer müssen nun ihre Identitäten authentifizieren. Ihre Logik-App lehnt nicht authentifizierte Clients und Aufrufer wie beabsichtigt ab und gibt eine 302 Gefundene Umleitungsantwort oder eine 401 Nicht autorisierte Antwort aus, wenn Anforderungen keine gültigen Token enthalten.

Nachdem Sie die App-Registrierung erstellt haben, halten Sie das Setup Ihrer Logik-App so minimal wie möglich, bis Sie bestätigen können, dass die Authentifizierung wie erwartet funktioniert. Sie können später alle Berechtigungsbereiche oder App-Rollen hinzufügen, die Sie erzwingen möchten, indem Sie zu den folgenden Seiten in Ihrer App-Registrierungsressource wechseln:

Wählen Sie auf der Randleiste für die App-Registrierung unter "Verwalten" die Option "API verfügbar machen " aus, um einen Berechtigungsbereich hinzuzufügen. Weitere Informationen finden Sie unter Hinzufügen eines Bereichs.

Wählen Sie auf der Randleiste der App-Registrierung unter "Verwalten" die App-Rollen aus, um eine App-Rolle zuzuweisen. Weitere Informationen finden Sie unter App-Rolle zuweisen.

Sie können auch die entsprechenden Schritte im nächsten Abschnitt überprüfen, um eine vorhandene App-Registrierung zu aktualisieren.

Um zu überprüfen, ob die App-Registrierung ordnungsgemäß eingerichtet ist, lesen Sie " Testen und Überprüfen des Easy Auth-Setups".

Aktualisieren einer vorhandenen App-Registrierung

Wenn Sie eine vorhandene App-Registrierung wiederverwenden müssen, die für eine andere API oder einen früheren Prototyp freigegeben ist, führen Sie die folgenden Schritte aus, um die angegebenen Einstellungen zu überprüfen und anzupassen, damit die App-Registrierung sauber mit Easy Auth- und Agent-Clients arbeiten kann.

Suchen Sie im Suchfeld des Azure-Portals die Microsoft Entra-ID, und wählen Sie sie aus.

Wählen Sie im Randleistenmenü unter "Verwalten"App-Registrierungen aus, und suchen Sie dann Ihre App-Registrierung, und wählen Sie sie aus.

Erweitern Sie im Randleisten-Menü der App-Registrierung Verwalten.

Wählen Sie unter "Verwalten"Branding & Eigenschaften aus, und vergewissern Sie sich, dass die URL der Startseite die Website-URL Ihrer Logik-App angibt.

Hinweis

Homepage-URL ist optional für nur Back-End- oder Agent-APIs. Legen Sie diesen Wert nur fest, wenn Endbenutzer eine Ziel- oder Dokumentationsseite benötigen. Tokenumleitungen verwenden diesen Wert nicht.

Wählen Sie unter Verwalten die Option Authentifizierung aus.

Stellen Sie unter "Plattformkonfigurationen" sicher, dass der Webeintrag vorhanden ist.

Suchen Sie im Webeintrag unter Umleitungs-URIs den vorab aufgefüllten Easy Auth(App Service Authentication)-Rückruf-URI, der auf diese Syntax folgt:

https://<logic-app-name>.azurewebsites.net/.auth/login/aad/callbackBehalten Sie diesen Standardwert bei, es sei denn, In Ihrem Szenario müssen Sie benutzerdefinierte API-Anwendungs-IDs verfügbar machen. Dieser Rückruf-URI ist die Standardmäßige Zugriffstokengruppe und gibt an, welche Ressourcen Zugriffstoken von Clients akzeptieren können, die Zugriff auf diese Ressourcen wünschen.

Der Zweck einer genehmigten Token-Zielgruppe besteht darin, nur die Anfragen zu honorieren, die gültige Token für diese Ressourcen präsentieren. Eine Zugriffstokenanforderung umfasst zwei Parteien: den Client, der das Token anfordert, und die Ressource, die das Token akzeptiert. Der Empfänger wird in diesem Fall als Token "Audience" bezeichnet. Dies ist Ihre Logik-App.

Weitere Informationen finden Sie unter Was ist ein Umleitungs-URI?

Wenn Azure die Einstellung "Umleitungs-URIs " nicht vorab auffüllt, geben Sie den URI manuell mit ihrem Logik-App-Namen ein, z. B.:

https://my-chatbox-logic-app.azurewebsites.net/.auth/login/aad/callbackVon Bedeutung

Verwenden Sie keine benutzerdefinierten Umleitungs-URIs, es sei denn, Sie hosten ein interaktives Front-End.

Ignorieren Sie die URL-Einstellung für die Abmeldung im Frontkanal .

Wählen Sie für implizite Gewährungen und Hybridflüsse beide der folgenden Optionen aus:

- Zugriffstoken (für implizite Flüsse verwendet)

- ID-Token (für implizite und Hybridflüsse verwendet)

Weitere Informationen finden Sie in der folgenden Dokumentation:

Wählen Sie unter "Unterstützte Kontotypen" die Option aus, die Ihrem Geschäftsbedarf entspricht.

Wählen Sie in den meisten Fällen nur Konten in diesem Organisationsverzeichnis (nur Microsoft – Einzelner Mandant) aus. Stellen Sie für die Mehrinstanzenoption sicher, dass Sie explizite Azure-Governance- und Richtlinien für bedingten Zugriff eingerichtet haben. Weitere Informationen zu diesen Optionen finden Sie unter Überprüfungsunterschiede durch unterstützte Kontotypen.

Behalten Sie unter "Erweiterte Einstellungen" für " Öffentliche Clientflüsse zulassen" die Einstellung "Nein " für die Aktivierung der angegebenen Mobilen und Desktopflüsse bei.

Die Ausnahme ist vorhanden, wenn native öffentliche Clients den ROPC-Flow (Resource Owner Password Credentials) mit Geräte- oder Authentifizierungscode vermeiden müssen.

Wählen Sie abschließend Speichern aus.

Wählen Sie unter Verwalten die Option Zertifikate und Geheimnisse aus. Richten Sie auf der Registerkarte " Verbundanmeldeinformationen " eine neue vom Benutzer zugewiesene verwaltete Identität ein, die über logikbasierten App-Zugriff verfügt, damit Sie die verwaltete Identität als Verbundidentitätsanmeldeinformationen für Ihre App-Registrierung verwenden können.

Wenn Sie keine vom Benutzer zugewiesene verwaltete Identität mit Logik-App-Zugriff haben, führen Sie die folgenden Schritte aus:

Führen Sie optional die folgenden Schritte aus, wenn Sie Ansprüche wie Rollen, Bereiche, Benutzergruppen oder

XMS_CC, einrichten müssen:Wählen Sie unter "Verwalten" die Option "Tokenkonfiguration" aus.

Fügen Sie im Abschnitt "Optionale Ansprüche " Ihre Ansprüche hinzu.

Hinweis

Um eine Aufblähung der Tokens zu vermeiden, sollten Sie Rollen- oder Bereichsprüfungen anstelle von großen Gruppenansprüchen einrichten.

Wählen Sie unter "Verwalten" API-Berechtigungen aus, und führen Sie die folgenden Schritte aus:

- Wählen Sie unter Konfigurierte Berechtigungen die Option Berechtigung hinzufügen aus.

- Suchen Sie im Bereich "Api-Berechtigungen anfordern " auf der Registerkarte "Microsoft-APIs " nach Microsoft Graph, und wählen Sie "Microsoft Graph" aus.

- Wählen Sie für den Berechtigungstyp delegierte Berechtigungen aus.

- Geben Sie im Feld

User.Read" ein. - Erweitern Sie in der Spalte Berechtigung den Eintrag Benutzer, und wählen Sie die Berechtigung User.Read aus.

Weitere Informationen finden Sie unter Hinzufügen von Berechtigungen für den Zugriff auf Microsoft Graph.

Wählen Sie optional unter "Verwalten" die Option "API verfügbar machen" aus, damit Sie Berechtigungsbereiche definieren und verfügbar machen können.

Für die Anwendungs-ID-URI-Einstellung ist der vorab aufgefüllte URI ein eindeutiger Bezeichner, der Ihre Logik-App-Ressource als Zielgruppe in Zugriffstoken darstellt und das folgende Format verwendet:

api://<application-client-ID>Wenn Sie sich in den von diesem API-Abschnitt definierten Bereichen nur auf die Überprüfung von Rollen und Zielgruppen verlassen möchten, müssen Sie keine Berechtigungsbereiche definieren oder verfügbar machen. Wenn Sie jedoch möchten, dass Azure-Clients delegierte Berechtigungen anfordern, definieren Sie die folgenden Bereiche, indem Sie die folgenden Schritte ausführen:

Wählen Sie "Bereich hinzufügen" aus, und geben Sie die folgenden Informationen an:

Setting Erforderlich Wert Bereichsname Yes user_impersonationZum Einwilligen berechtigte Personen Yes Administratoren und Benutzer Anzeigename der Administratoreinwilligung Yes Bezeichnung oder Name für den Berechtigungsbereich, der in der Zustimmungsmeldung angezeigt wird, wenn Mandantenadministratoren ihre Zustimmung für den Bereich erteilen.

Beispiel:

Zugriffs-Logik-App-Name <>Definition der Administratorzustimmung Yes Detaillierte Beschreibung für den Berechtigungsbereich, den der Zustimmungsbildschirm anzeigt, wenn Mandantenadministratoren den Bereich auf dem Zustimmungsbildschirm erweitern.

Beispiel:

Erlauben Sie der Anwendung, auf < Logic-App-Name > im Namen des angemeldeten Benutzers zuzugreifen.Anzeigename der Benutzereinwilligung Nein Optionaler Name für den Berechtigungsbereich, der im Zustimmungsbildschirm angezeigt wird, wenn Endbenutzer die Zustimmung für diesen Bereich angeben.

Beispiel:

Zugriffs-Logik-App-Name <>Definition der Benutzergenehmigung Nein Optionale detaillierte Beschreibung für den Berechtigungsbereich, den der Zustimmungsbildschirm anzeigt, wenn Endbenutzer den Bereich auf dem Zustimmungsbildschirm erweitern.

Beispiel:

Erlauben Sie der Anwendung den Zugriff auf <logic-app-name> in Ihrem Auftrag.State Yes Aktiviert Wenn Sie fertig sind, wählen Sie "Bereich hinzufügen" aus.

Überprüfen Sie in der Liste "Bereiche" die aktualisierten Bereichseinstellungen , um zu bestätigen, dass sie erwartungsgemäß angezeigt werden.

Wenn Sie die Aktualisierung der App-Registrierung abgeschlossen haben, wechseln Sie zu Ihrer Standardlogik-App-Ressource.

Wählen Sie auf der Randleiste der Logik-App unter "Einstellungen" die Option "Authentifizierung" aus.

Wählen Sie auf der Seite " Authentifizierung " neben den Authentifizierungseinstellungen"Bearbeiten" aus, um die Einstellungen zu überprüfen. Bestätigen Sie im Bereich " Authentifizierungseinstellungen bearbeiten " die folgenden Werte:

| Setting | Wert | Description |

|---|---|---|

| App Service-Authentifizierung | Aktiviert | Ihre Logik-App ist mit Easy Auth eingerichtet und aktiviert. |

| Zugriff einschränken | Authentifizierung erforderlich | Clients und Anrufer müssen ihre Identitäten authentifizieren. |

| Nicht authentifizierte Anforderungen | Yes | Ihre Logik-App lehnt nicht authentifizierte Clients und Aufrufer wie beabsichtigt ab und gibt eine 302 Gefundene Umleitungsantwort oder eine 401 Nicht autorisierte Antwort aus, wenn Anforderungen keine gültigen Token enthalten. |

Testen und Überprüfen des Setups für einfache Authentifizierung

Nachdem Sie Easy Auth eingerichtet haben, ist die interne Chatoberfläche auf der Chatseite Ihres Workflows im Azure-Portal nicht mehr verfügbar. Stattdessen müssen Sie mit Ihrem Unterhaltungsagenten interagieren, indem Sie den externen Chatclient verwenden, der außerhalb des Azure-Portals verfügbar ist. Um zu bestätigen, dass Easy Auth wie erwartet funktioniert, führen Sie Ihre Tests im externen Chatclient aus, indem Sie die folgenden Schritte ausführen:

Wählen Sie auf der Designersymbolleiste oder der Workflow-Randleiste "Chat" aus.

Die interne Chatschnittstelle wird nicht mehr auf der Chatseite angezeigt.

Wählen Sie im Abschnitt "Essentials " den Link " Chatclient-URL " aus, der eine neue Browserregisterkarte öffnet.

Geben Sie an der Aufforderung zur Berechtigungsanforderung Ihre Zustimmung ein, und akzeptieren Sie die Anforderung.

Die Browserseite wird aktualisiert und zeigt die Schnittstelle für den externen Chatclient an.

Tipp

Sie können auch die Chatclient-URL in ein iFrame-HTML-Element einbetten, das Sie mit Ihrer Website verwenden können, wo Sie den Chatclient bereitstellen möchten, z. B.:

<iframe src="https:/<logic-app-name>.azurewebsites.net/api/agentsChat/<workflow-name>/IFrame" title="<chat-client-name>"></iframe>Beginnen oder setzen Sie über die externe Chatoberfläche die Interaktion mit Ihrem Konversationsagenten fort.

Führen Sie die folgenden Schritte aus, um den Ausführungsverlauf Ihres Workflows zu überprüfen:

Kehren Sie zum Workflow im Azure-Portal zurück.

Wählen Sie auf der Workflow-Seitenleiste unter WerkzeugeAusführungsverlauf und dann die neueste Workflow-Ausführung aus.

Vergewissern Sie sich in der Überwachungsansicht, dass der Ausführungsverlauf und der Betriebsstatus erwartungsgemäß angezeigt werden.

Beheben von Fehlern während des Easy Auth-Tests

In der folgenden Tabelle werden häufig auftretende Probleme beschrieben, die beim Einrichten von Easy Auth, möglichen Ursachen und Aktionen auftreten können:

| Problem oder Fehler | Wahrscheinliche Ursache | Maßnahme |

|---|---|---|

401 mit invalid_token + error_description mit Verweis auf die Zielgruppe |

Es besteht eine Diskrepanz zwischen der Zugriffstoken-Zielgruppe und den angegebenen zulässigen Token-Zielgruppen. | Stellen Sie sicher, dass die Zugriffstoken-Zielgruppe und die zulässige Token-Zielgruppe übereinstimmen. |

| 403 – Unzulässig | Gibt möglicherweise an, dass der Workflow oder Agent für die Anforderung nicht gefunden wurde. | Überprüfen Sie die Aktionen in Ihrem Workflow auf ein Autorisierungsproblem. |

Verwenden einer Identität im Workflow

Wenn Easy Auth eine Anforderung überprüft, fügt Easy Auth Identitätsdaten basierend auf dem Identitätsanbieter in Anforderungsheader ein. Ihre Logik-App verwendet diese Header, um den Aufrufer zu authentifizieren.

Weitere Informationen finden Sie in den folgenden Artikeln:

- OAuth-Token für App Service

- Tutorial: Umfassendes Authentifizieren und Autorisieren von Benutzern in Azure App Service