Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Managed Instance for Apache Cassandra ist ein vollständig verwalteter Service für reine Open-Source Apache Cassandra-Cluster. Der Dienst ermöglicht außerdem, konfigurationen abhängig von den spezifischen Anforderungen jeder Workload außer Kraft zu setzen, um maximale Flexibilität und Kontrolle zu gewährleisten.

In dieser Schnellstartanleitung erfahren Sie, wie Sie mithilfe des Azure-Portals eine Azure Managed Instance-Instanz für einen Apache Cassandra-Cluster erstellen.

Voraussetzung

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Erstellen eines Managed Instance-Clusters

Melden Sie sich beim Azure-Portal an.

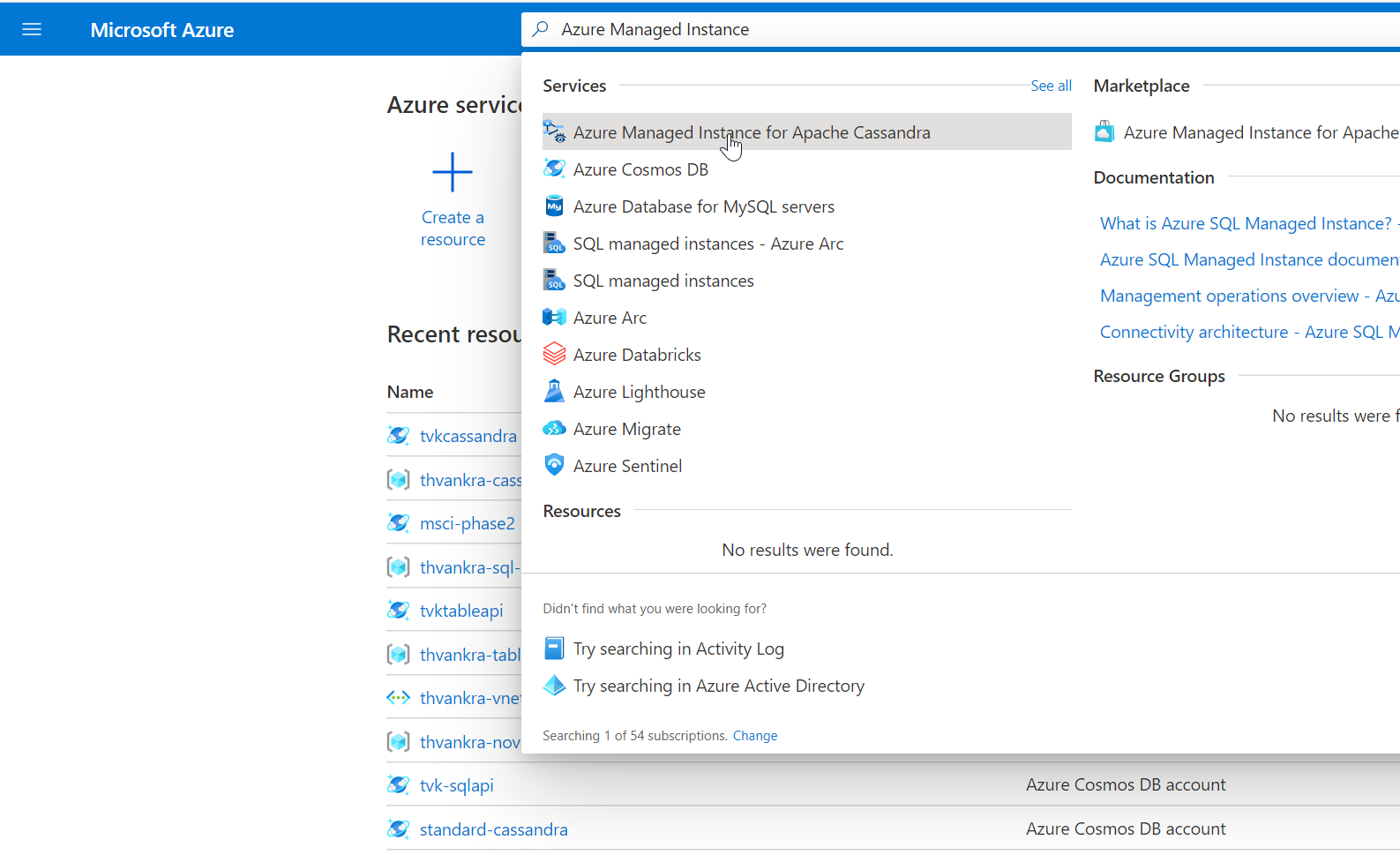

Suchen Sie in der Suchleiste nach verwalteter Instanz für Apache Cassandra , und wählen Sie das Ergebnis aus.

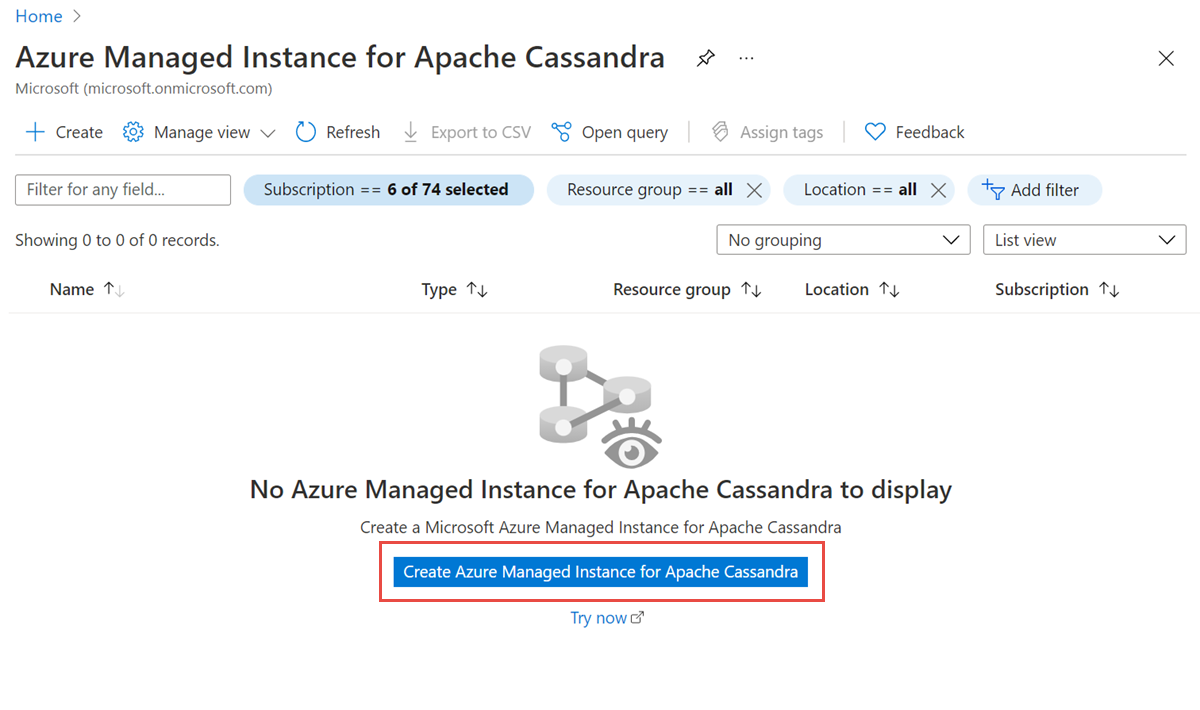

Wählen Sie "Verwaltete Instanz erstellen" für Apache Cassandra-Cluster aus.

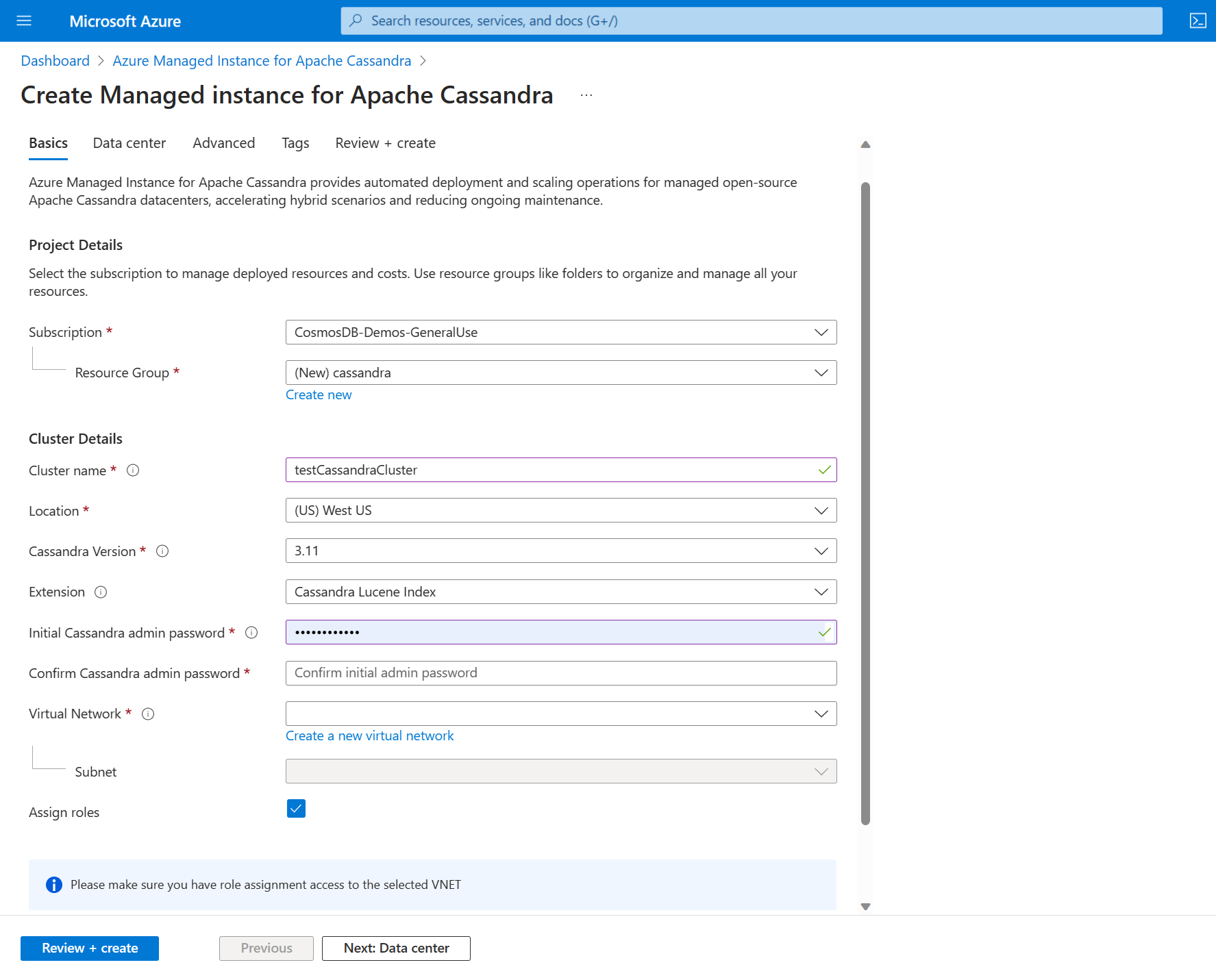

Geben Sie im Bereich "Verwaltete Instanz für Apache Cassandra erstellen" die folgenden Informationen ein:

Abonnement: Wählen Sie in der Dropdownliste Ihr Azure-Abonnement aus.

Ressourcengruppe: Geben Sie an, ob Sie eine neue Ressourcengruppe erstellen oder eine vorhandene verwenden möchten. Eine Ressourcengruppe ist ein Container, der verwandte Ressourcen für eine Azure-Lösung enthält.

Clustername: Geben Sie einen Namen für Ihren Cluster ein.

Speicherort: Wählen Sie den Speicherort aus, an dem der Cluster bereitgestellt werden soll.

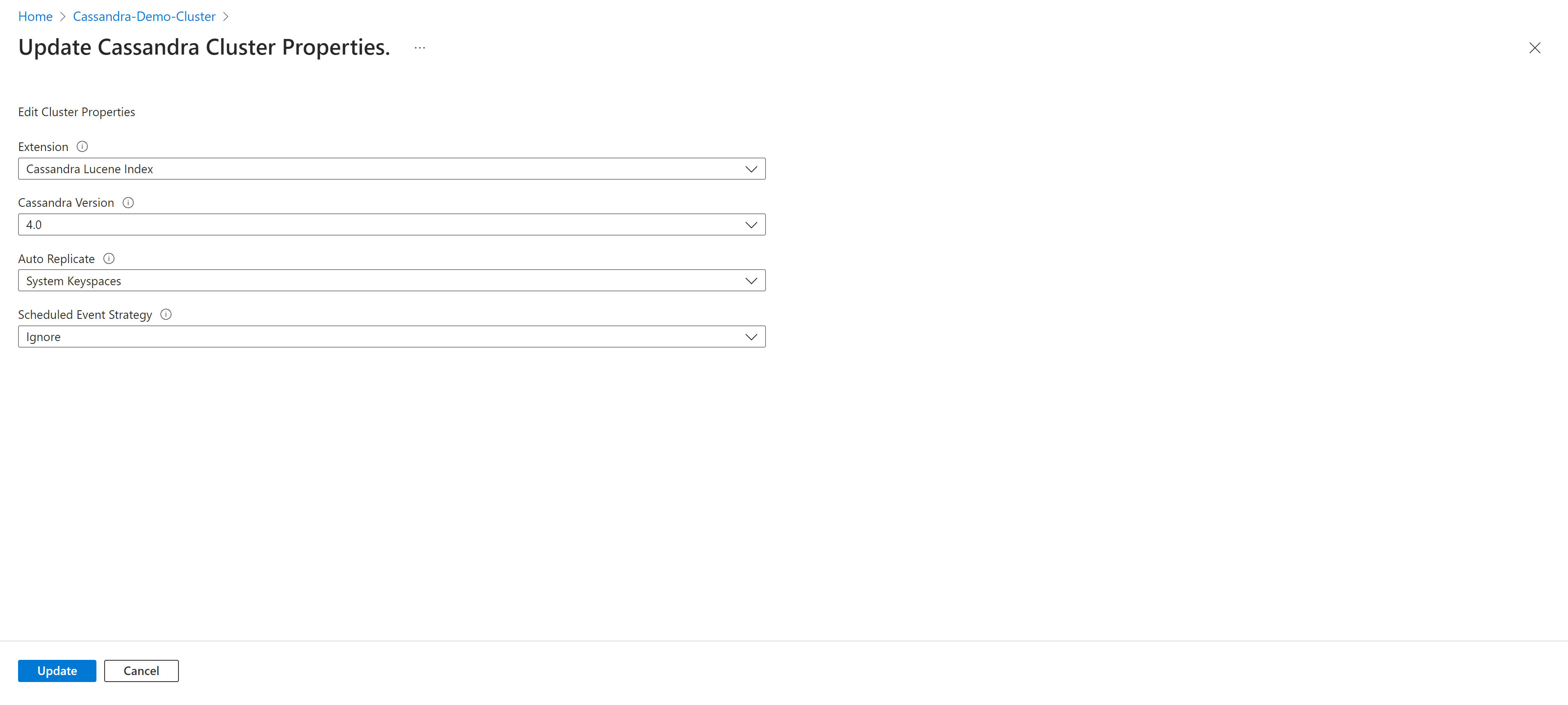

Cassandra-Version: Wählen Sie die Version von Apache Cassandra aus, die bereitgestellt werden soll.

Erweiterung: Wählen Sie Erweiterungen aus, die hinzugefügt werden sollen, einschließlich Cassandra Lucene Index. Dies ist nur für Cassandra v3.11 relevant.

Erstes Cassandra-Administratorkennwort: Geben Sie das Kennwort ein, das zum Erstellen des Clusters verwendet wird.

Bestätigen Sie das Cassandra-Administratorkennwort: Geben Sie Ihr Kennwort erneut ein.

Virtuelles Netzwerk: Wählen Sie ein vorhandenes virtuelles Netzwerk und ein Subnetz aus, oder erstellen Sie ein neues Netzwerk. Notieren Sie sich die Netzwerkregeln, oder Sie können die VPN-basierte Konfiguration verwenden.

Rollen zuweisen: Virtuelle Netzwerke erfordern spezielle Berechtigungen, damit verwaltete Cassandra-Cluster bereitgestellt werden können. Lassen Sie dieses Feld aktiviert, wenn Sie ein neues virtuelles Netzwerk erstellen oder ein vorhandenes virtuelles Netzwerk ohne Berechtigungen verwenden. Wenn Sie ein virtuelles Netzwerk verwenden, in dem Sie zuvor Azure SQL Managed Instance Cassandra-Cluster bereitgestellt haben, deaktivieren Sie diese Option.

Wenn Sie ein virtuelles privates Netzwerk verwenden, müssen Sie keine andere Verbindung öffnen.

Die Bereitstellung von Azure Managed Instance für Apache Cassandra erfordert Internetzugriff. In Umgebungen, in denen der Internetzugriff eingeschränkt ist, tritt ein Fehler bei der Bereitstellung auf. Stellen Sie sicher, dass Sie den Zugriff in Ihrem virtuellen Netzwerk nicht auf die folgenden wichtigen Azure-Dienste blockieren, die erforderlich sind, damit verwaltete Cassandra ordnungsgemäß funktioniert. Weitere Informationen finden Sie unter "Erforderliche ausgehende Netzwerkregeln".

Azure Storage

Azure Key Vault (ein Dienst zur sicheren Verwaltung kryptografischer Schlüssel)

Skalierungsgruppen für virtuelle Azure-Computer

Azure Monitor

Microsoft Entra ID

Microsoft Defender for Cloud

Automatische Replikation: Wählen Sie die zu verwendende Form der Autoreplizierung aus. Weitere Informationen finden Sie unter Turnkey-Replikation.

Ereignisstrategien planen: Die Strategie, die der Cluster für geplante Ereignisse verwendet.

Tipp

-

StopANYbedeutet, dass jeder Knoten beendet wird, wenn ein geplantes Ereignis für den Knoten vorhanden ist. -

StopByRackbedeutet, dass Knoten nur in einem bestimmten Rack für ein spezifisches geplantes Ereignis gestoppt werden. Wenn beispielsweise mehrere Ereignisse für Knoten in unterschiedlichen Racks gleichzeitig geplant werden, werden nur Knoten in einem Rack beendet. Andere Knoten in anderen Racks werden verzögert.

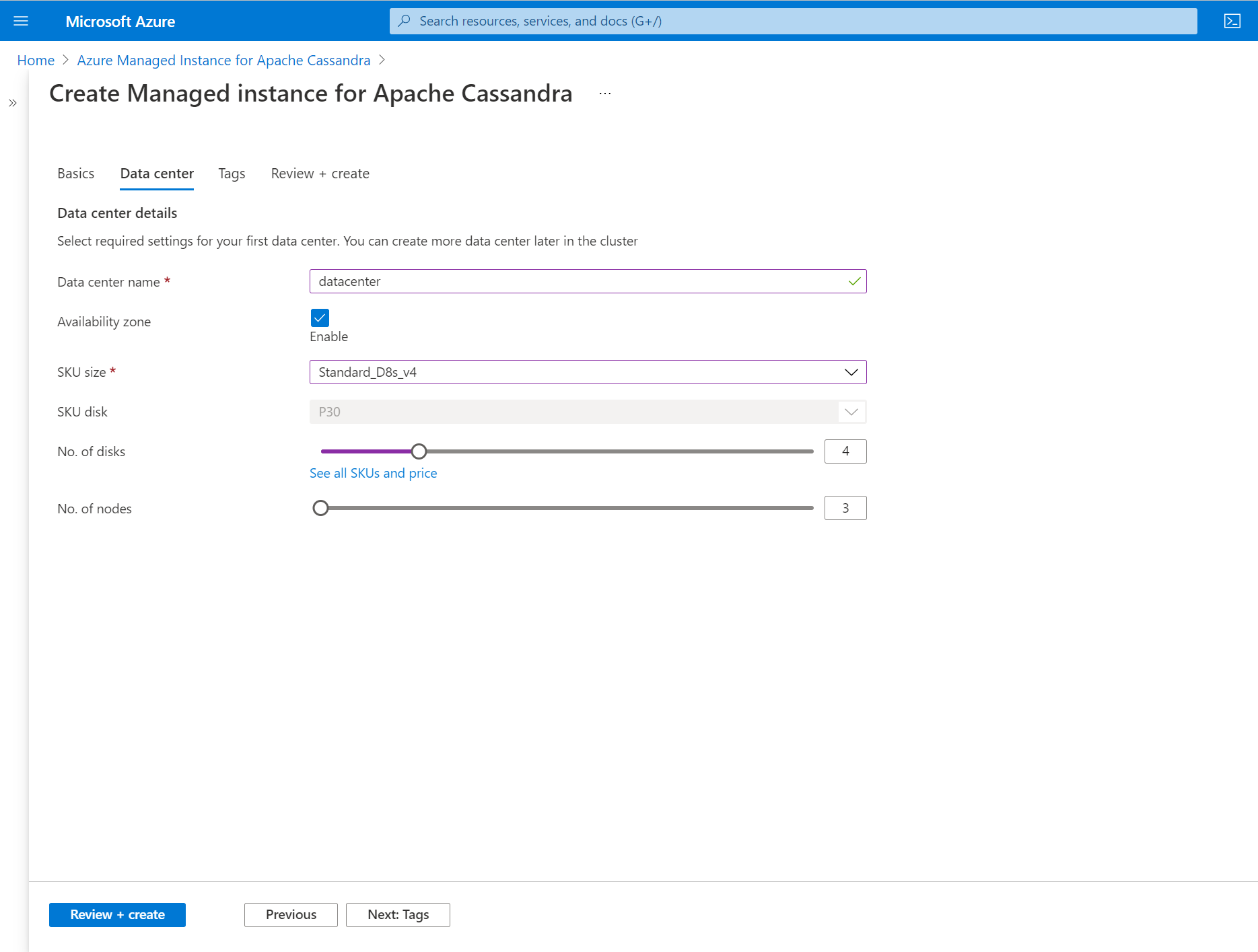

Wählen Sie die Registerkarte "Rechenzentrum " aus.

Geben Sie die folgenden Informationen ein:

Name des Rechenzentrums: Geben Sie einen Rechenzentrumsnamen in das Textfeld ein.

Verfügbarkeitszone: Aktivieren Sie dieses Kontrollkästchen, wenn Sie Verfügbarkeitszonen aktivieren möchten.

SKU-Größe: Wählen Sie aus den verfügbaren Produktebenengrößen für virtuelle Computer (VM) aus.

Wir haben die Write-Through-Zwischenspeicherung (Public Preview) auf den VM-Produktebenen der L-Serie eingeführt. Diese Implementierung zielt darauf ab, Taillatenz zu minimieren und die Leseleistung zu verbessern, insbesondere für leseintensive Workloads. Diese spezifischen Produktebenen sind mit lokal angeschlossenen Datenträgern ausgestattet, die eine erhöhte IOPS für Lesevorgänge und reduzierte Taillatenz gewährleisten.

Write-Through-Caching wird ohne SLA (Service Level Agreement) angeboten. Sie sollte nicht für Produktionsworkloads verwendet werden. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Nein. von Datenträgern: Wählen Sie die Anzahl der P30-Datenträger aus, die an jeden Cassandra-Knoten angefügt werden sollen.

Nein. von Knoten: Wählen Sie die Anzahl der Cassandra-Knoten aus, die für dieses Rechenzentrum bereitgestellt werden sollen.

Verfügbarkeitszonen werden in allen Regionen nicht unterstützt. Bereitstellungen schlagen fehl, wenn Sie eine Region auswählen, in der Verfügbarkeitszonen nicht unterstützt werden. Weitere Informationen finden Sie in der Azure-Regionsliste.

Die erfolgreiche Bereitstellung von Verfügbarkeitszonen unterliegt auch der Verfügbarkeit von Computeressourcen in allen Zonen in der jeweiligen Region. Bereitstellungen können fehlschlagen, wenn die ausgewählte Produktebene oder Kapazität nicht in allen Zonen verfügbar ist.

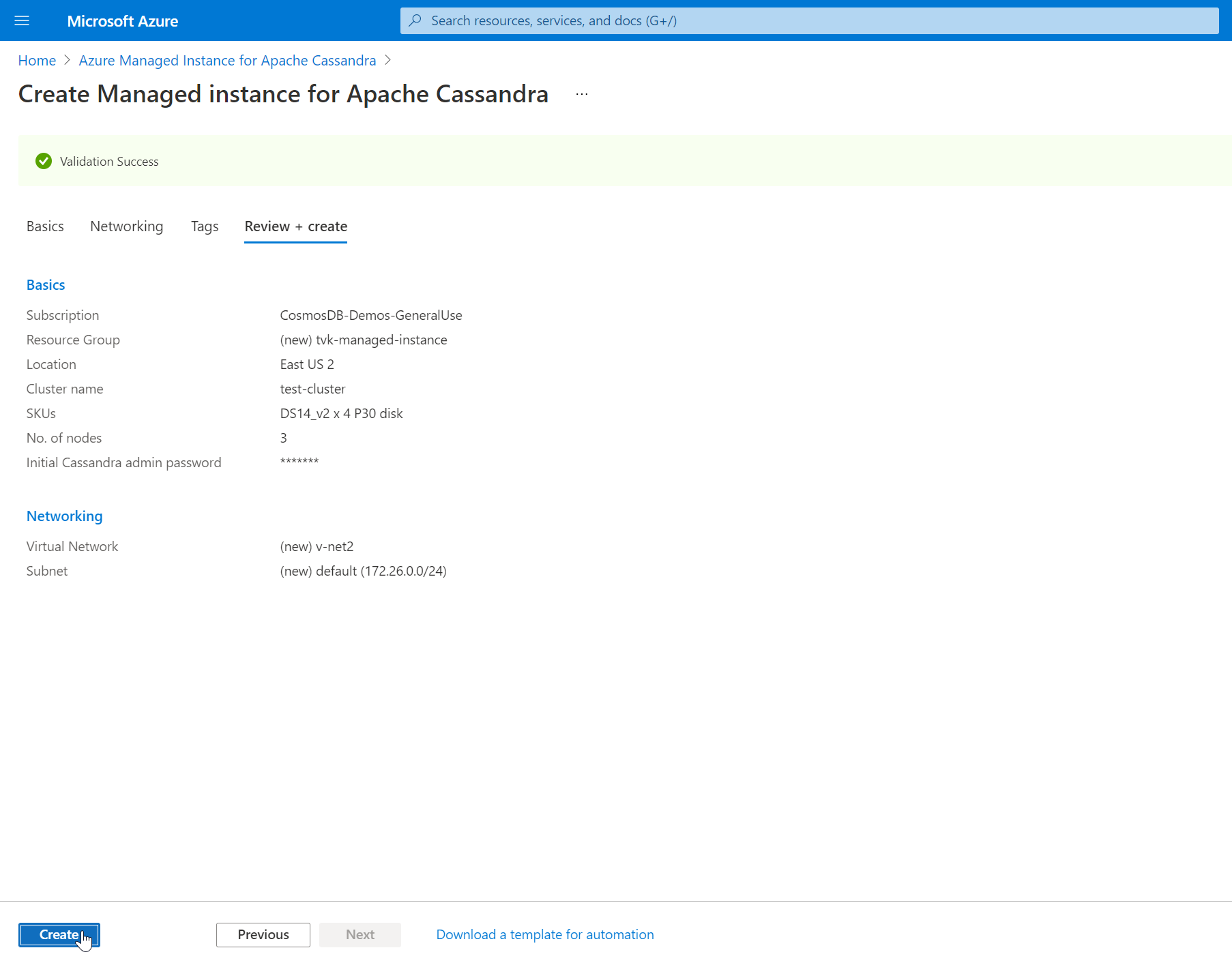

Wählen Sie Bewerten + erstellen>Erstellen aus.

Es kann bis zu 15 Minuten dauern, bis ein Cluster erstellt wird.

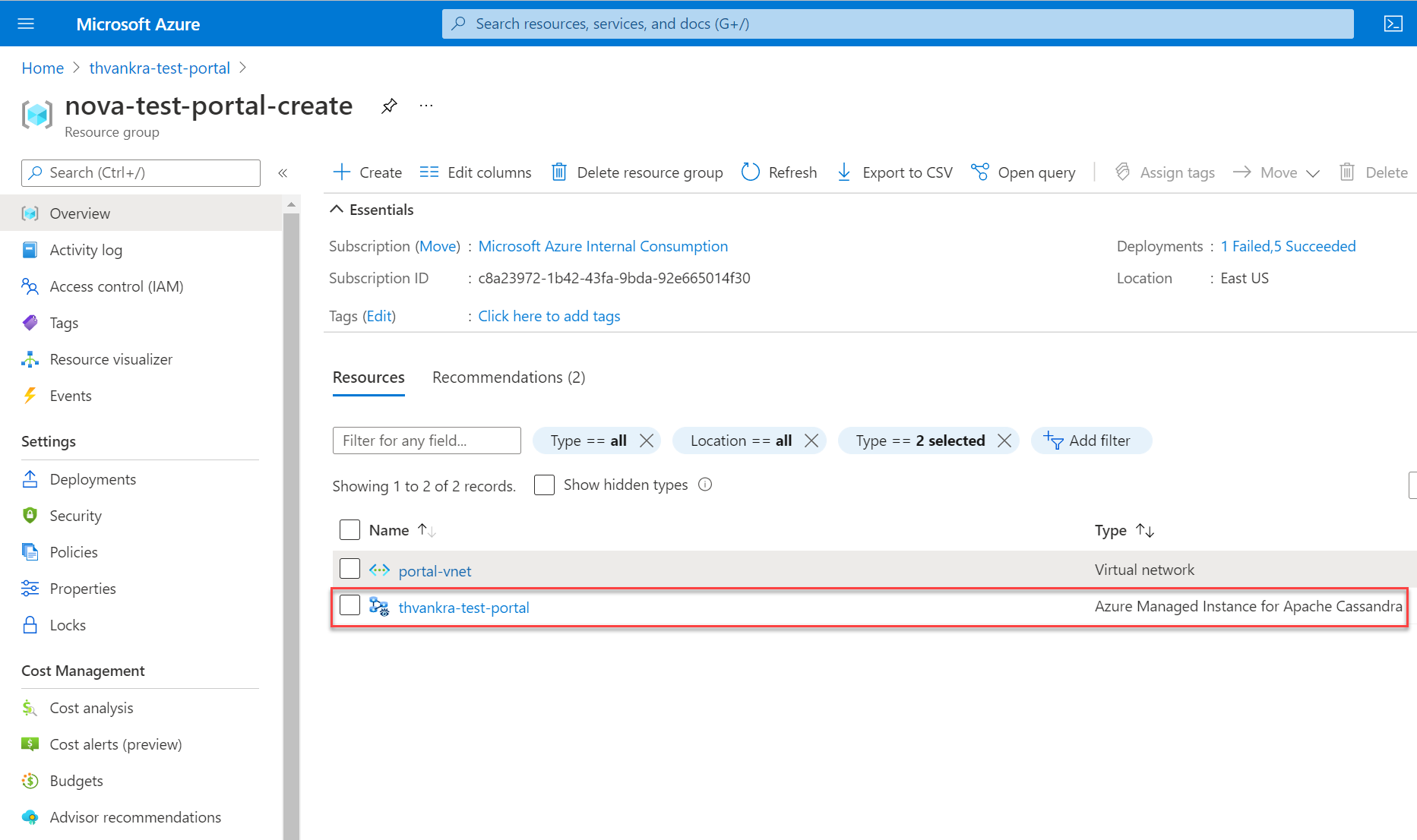

Nachdem die Bereitstellung abgeschlossen ist, aktivieren Sie Ihre Ressourcengruppe, um den neu erstellten Managed Instance-Cluster anzuzeigen.

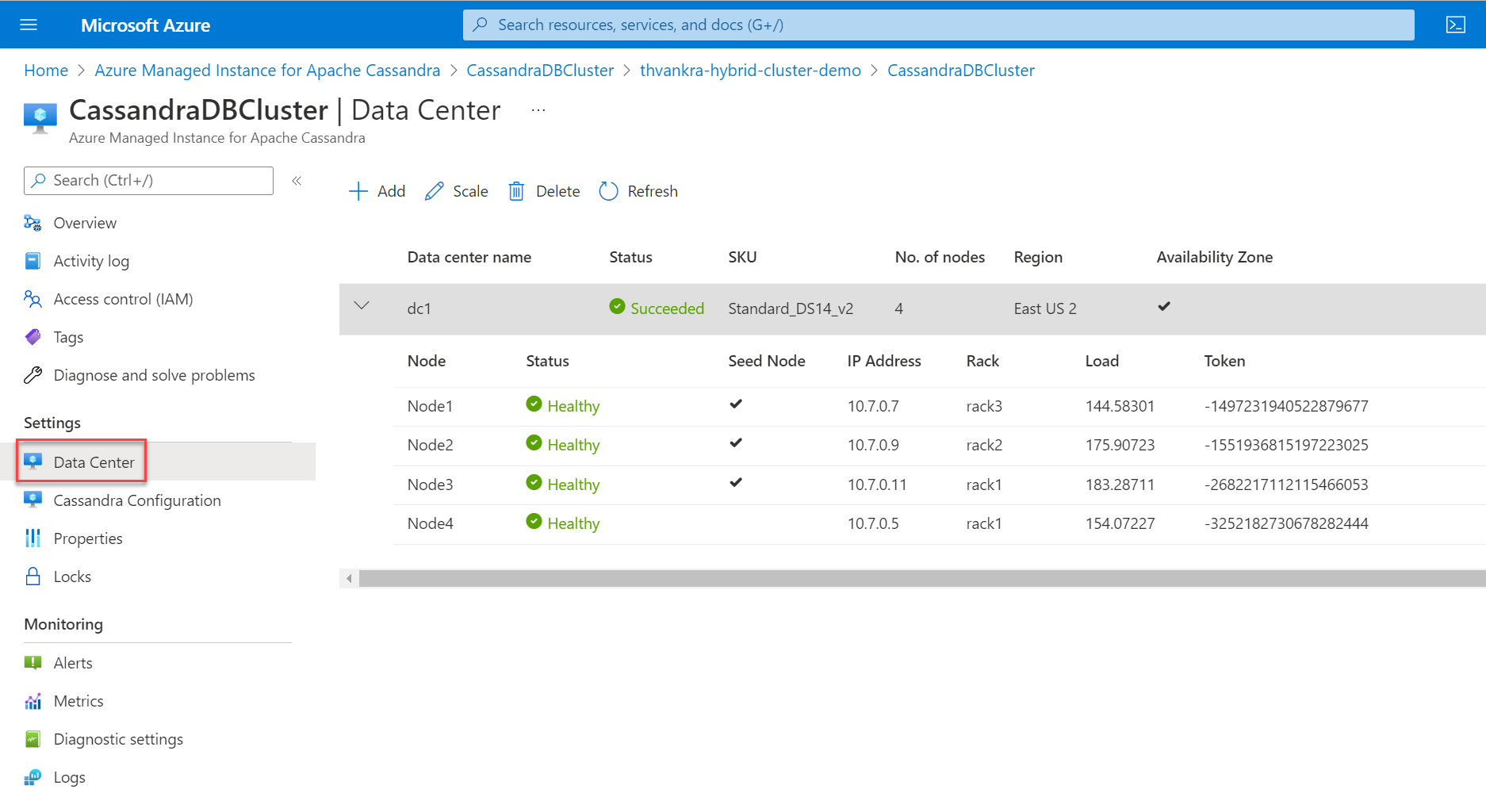

Um die Clusterknoten zu durchsuchen, wechseln Sie zur Clusterressource und öffnen Sie den Data Center-Bereich.

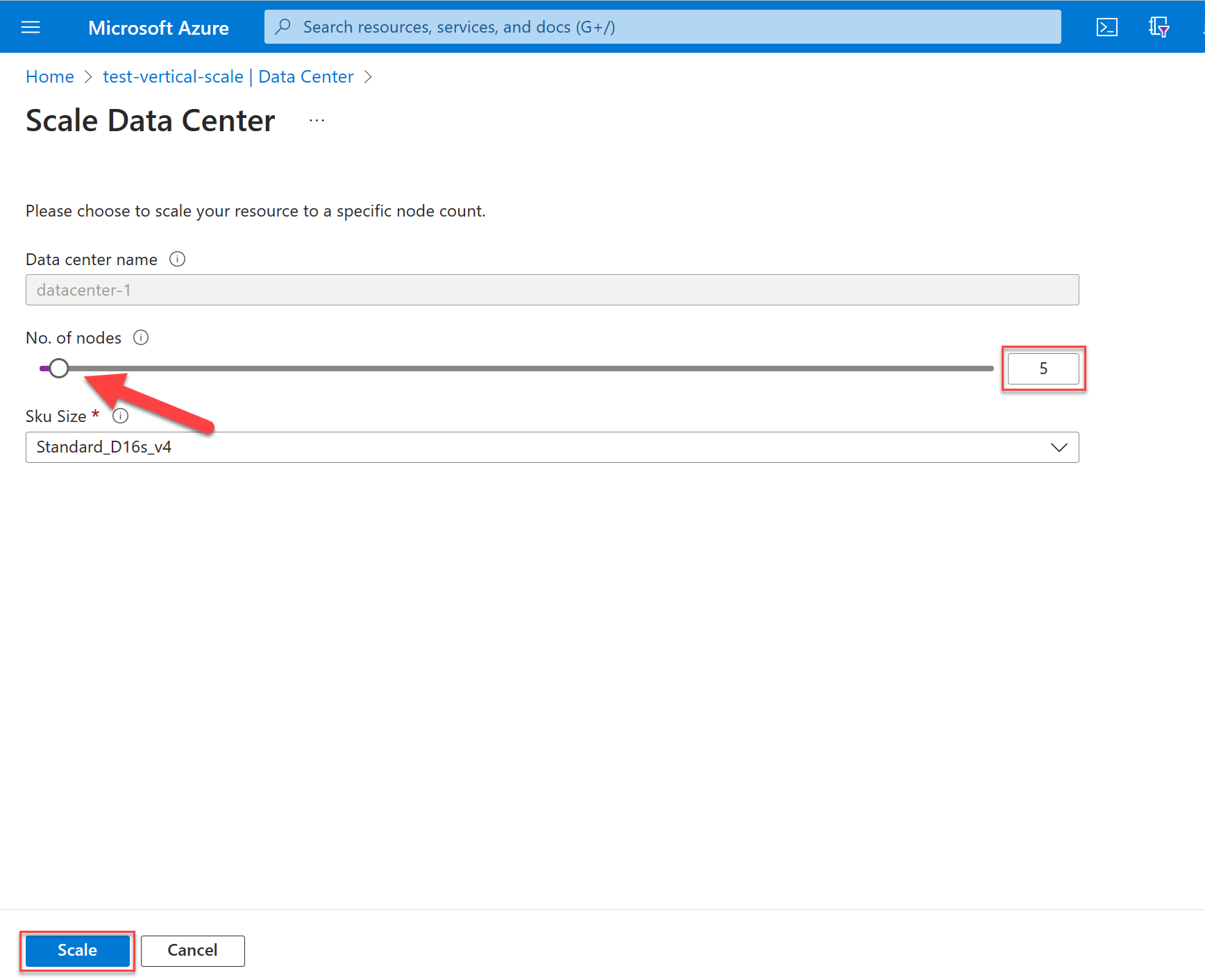

Skalieren eines Rechenzentrums

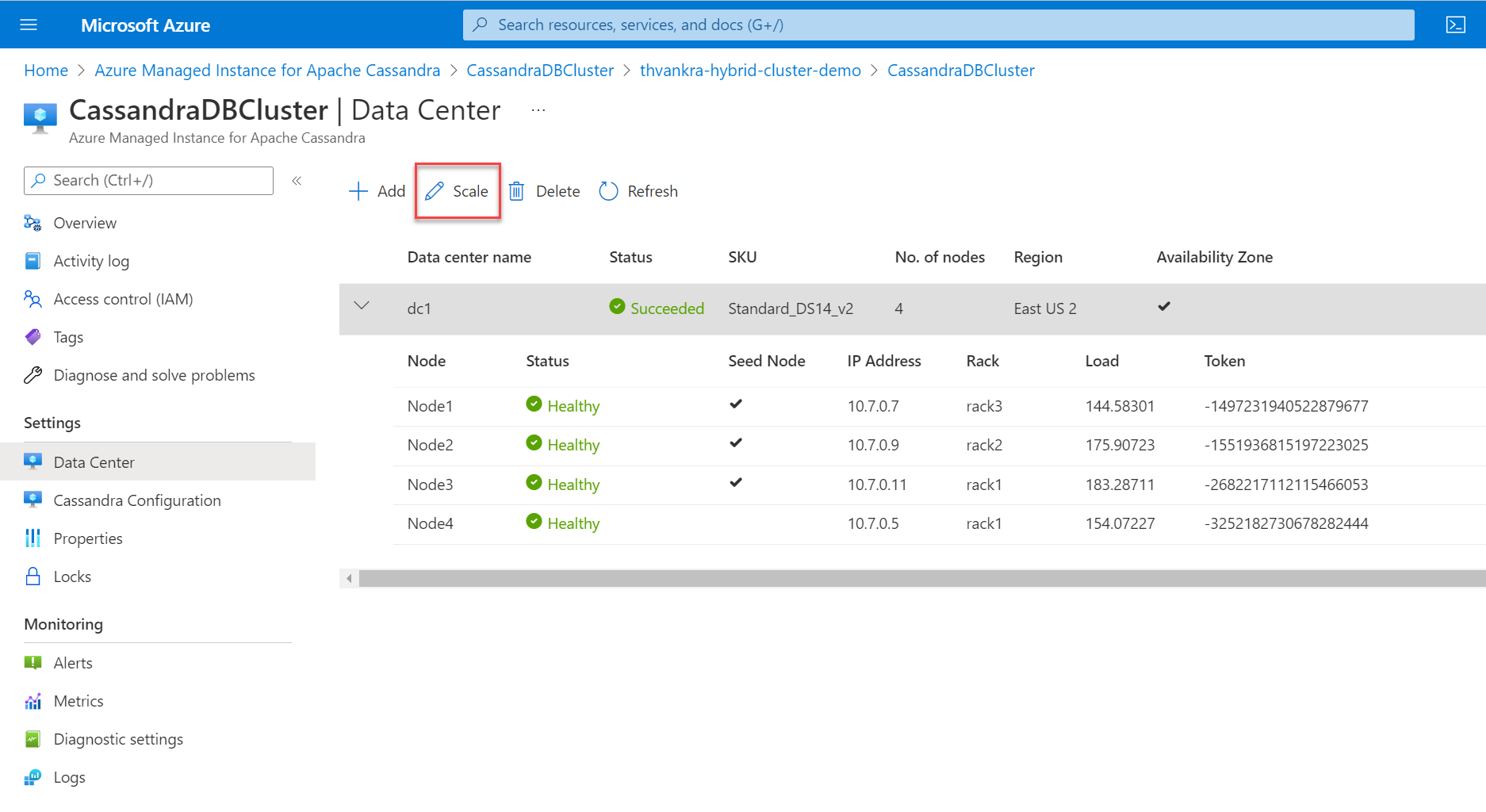

Nachdem Sie einen Cluster mit einem einzelnen Rechenzentrum bereitgestellt haben, können Sie horizontal oder vertikal skalieren. Markieren Sie das Rechenzentrum, und wählen Sie dann "Skalieren" aus.

Horizontale Skalierung

Wenn Sie die Knoten erweitern oder reduzieren möchten, verschieben Sie den Schieberegler auf die gewünschte Zahl. Sie können den Wert auch bearbeiten. Wenn Sie fertig sind, wählen Sie "Skalieren" aus.

Vertikale Skalierung

Wenn Sie die Größe des Produkttarifs für Ihre Knoten hoch- oder herunterskalieren möchten, treffen Sie eine Auswahl in den Optionen der Dropdownliste SKU-Größe. Wenn Sie fertig sind, wählen Sie "Skalieren" aus.

Die Dauer, die für einen Skalierungsvorgang benötigt wird, hängt von verschiedenen Faktoren ab. Der Vorgang kann mehrere Minuten dauern. Wenn Azure Sie benachrichtigt, dass der Skalierungsvorgang abgeschlossen ist, bedeutet dies nicht, dass alle Knoten dem Cassandra-Ring beigetreten sind. Knoten werden vollständig in Auftrag gegeben, wenn alle den Status Fehlerfrei haben und der Rechenzentrumsstatus Erfolgreich ist.

Die Skalierung ist ein Onlinevorgang und funktioniert auf die gleiche Weise wie beim Patchen beschrieben. Weitere Informationen finden Sie unter Patching.

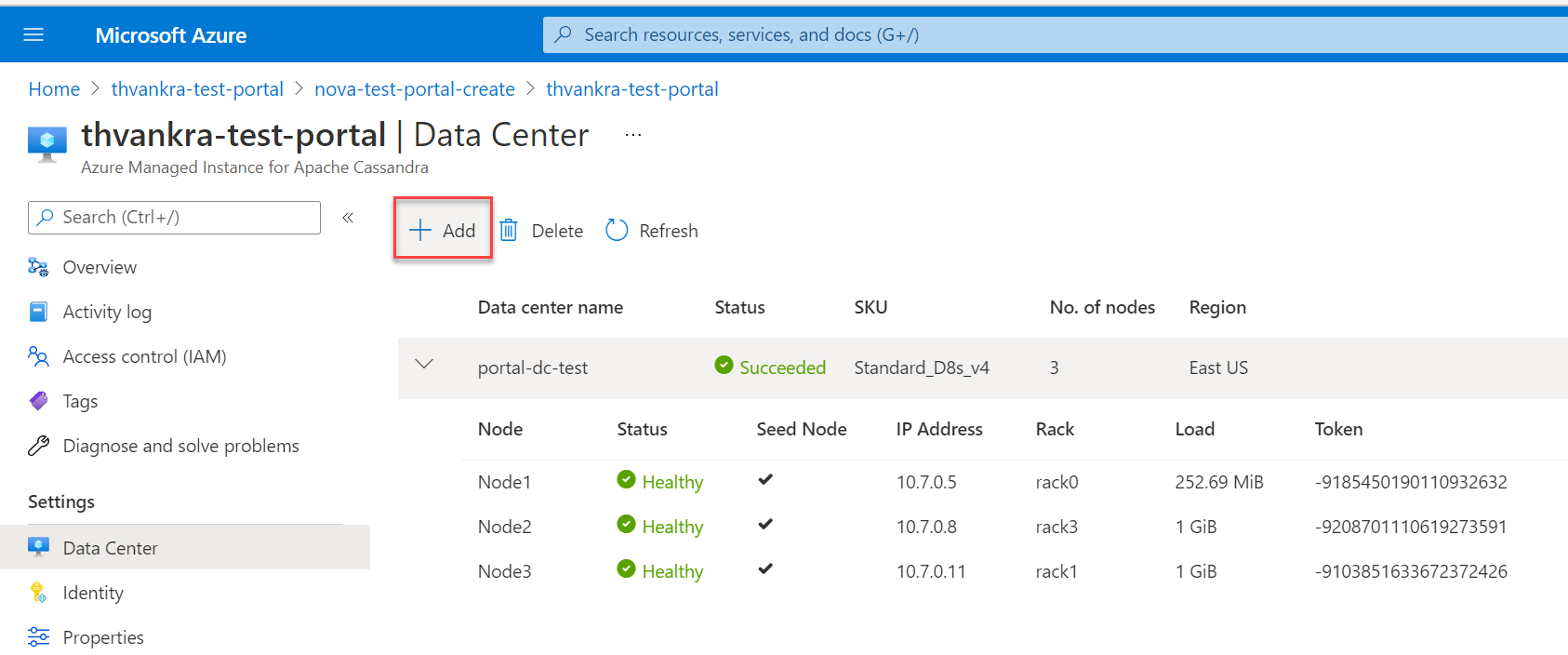

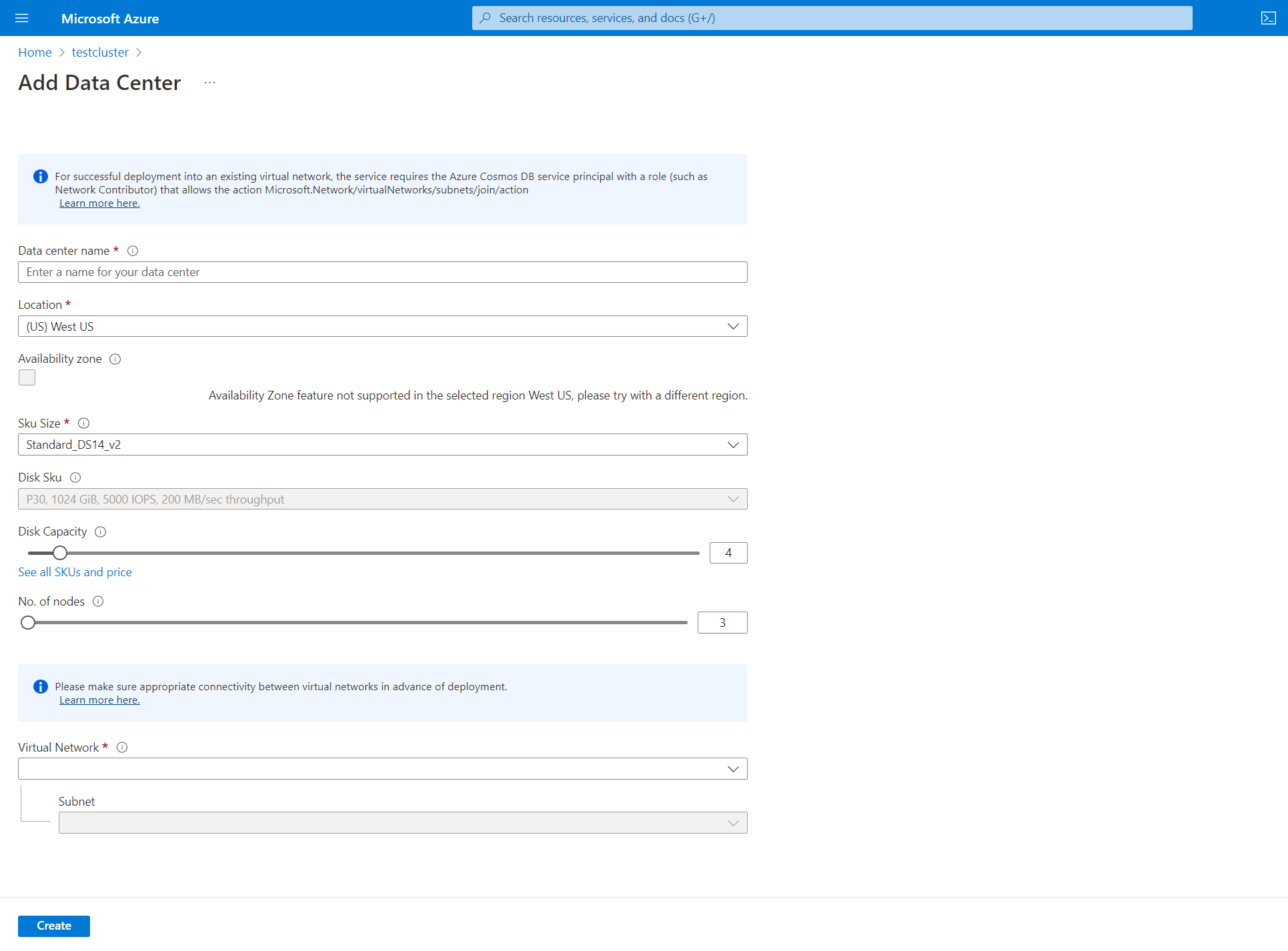

Hinzufügen eines Rechenzentrums

Um ein weiteres Rechenzentrum hinzuzufügen, wählen Sie im Bereich "Rechenzentrum" die Option "Hinzufügen" aus.

Wenn Sie ein Rechenzentrum in einer anderen Region hinzufügen, müssen Sie ein anderes virtuelles Netzwerk auswählen. Stellen Sie sicher, dass dieses virtuelle Netzwerk über Eine Verbindung mit dem virtuellen Netzwerk der primären Region verfügt, das zuvor erstellt wurde. Stellen Sie außerdem sicher, dass sich alle anderen virtuellen Netzwerke, die Rechenzentren hosten, innerhalb des verwalteten Instanzclusters befinden. Weitere Informationen finden Sie unter Verbinden virtueller Netzwerke mit virtuellem Netzwerk-Peering.

Stellen Sie sicher, dass Sie die entsprechende Rolle auf Ihr virtuelles Netzwerk angewendet haben, bevor Sie versuchen, einen verwalteten Instanzcluster bereitzustellen. Verwenden Sie den folgenden Azure CLI-Befehl:

az role assignment create \ --assignee a232010e-820c-4083-83bb-3ace5fc29d0b \ --role 4d97b98b-1d4f-4787-a291-c67834d212e7 \ --scope /subscriptions/<subscriptionID>/resourceGroups/<resourceGroupName>/providers/Microsoft.Network/virtualNetworks/<vnetName>Füllen Sie die entsprechenden Felder aus:

Name des Rechenzentrums: Wählen Sie in der Dropdownliste Ihr Azure-Abonnement aus.

Verfügbarkeitszone: Wählen Sie aus, ob Sie Verfügbarkeitszonen in diesem Rechenzentrum aktivieren möchten.

Standort: Speicherort, an dem Ihr Rechenzentrum bereitgestellt wird.

SKU-Größe: Wählen Sie aus den verfügbaren VM-Produktebenengrößen aus.

Nein. von Datenträgern: Wählen Sie die Anzahl der P30-Datenträger aus, die an jeden Cassandra-Knoten angefügt werden sollen.

Nein. von Knoten: Wählen Sie die Anzahl der Cassandra-Knoten aus, die für dieses Rechenzentrum bereitgestellt werden sollen.

Virtuelles Netzwerk: Wählen Sie ein vorhandenes virtuelles Netzwerk und subnetz aus.

Das Azure-Portal lässt die Erstellung eines neuen virtuellen Netzwerks nicht zu, wenn Sie ein Rechenzentrum hinzufügen. Sie müssen ein vorhandenes virtuelles Netzwerk auswählen und sicherstellen, dass die Konnektivität zwischen den Zielsubnetzen besteht, in denen Rechenzentren bereitgestellt werden. Sie müssen auch die entsprechende Rolle auf das virtuelle Netzwerk anwenden, um die Bereitstellung zuzulassen, wie zuvor beschrieben.

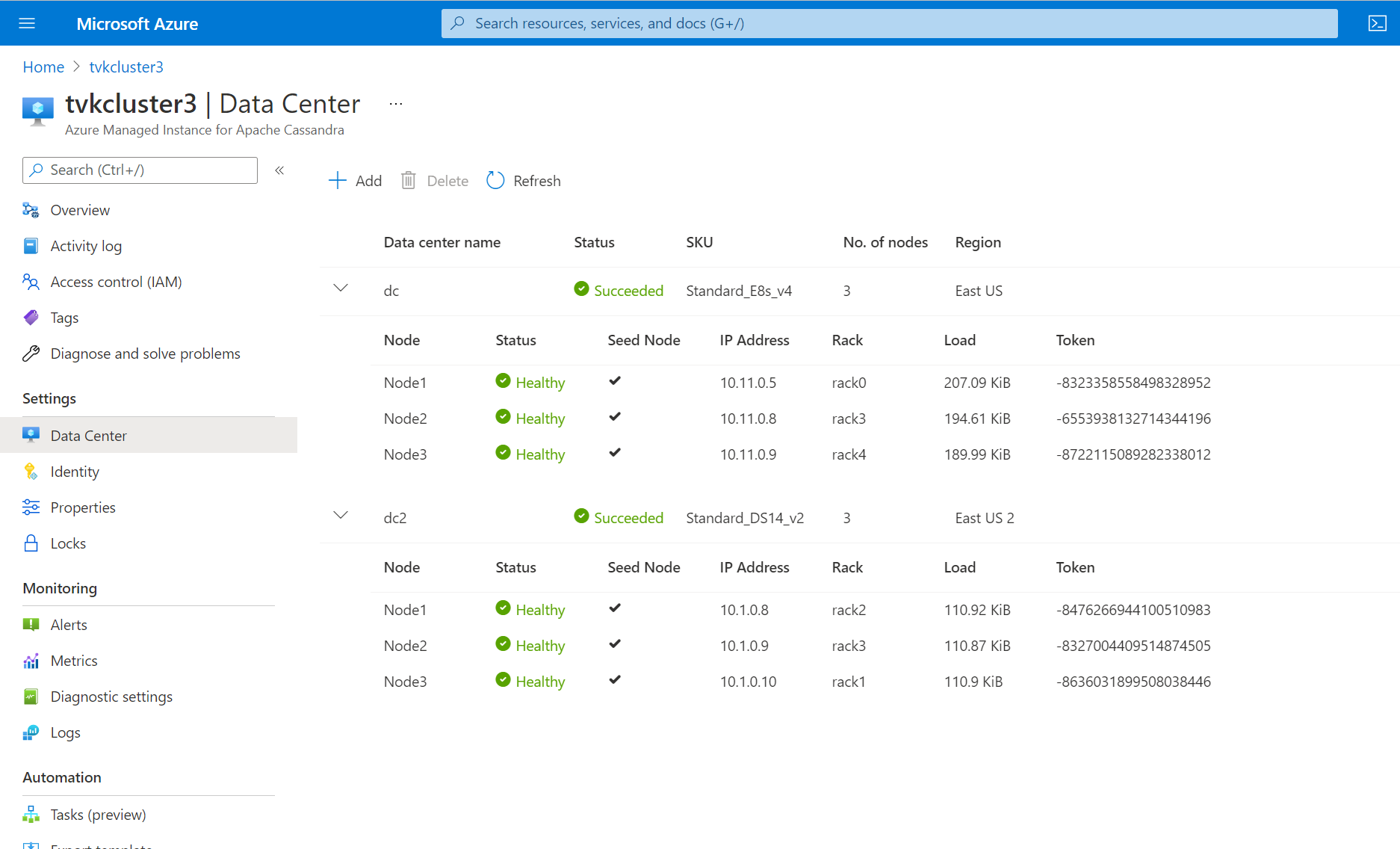

Sobald das Rechenzentrum bereitgestellt ist, sollten Sie alle Informationen über das Rechenzentrum im Data Center-Bereich sehen können.

Um die Replikation zwischen Rechenzentren sicherzustellen, stellen Sie eine Verbindung mit der Cassandra Query Language Shell (CQLSH) her, und verwenden Sie die folgende CQL-Abfrage, um die Replikationsstrategie in jedem Keyspace zu aktualisieren, um alle Rechenzentren im gesamten Cluster einzuschließen. Systemtabellen werden automatisch aktualisiert.

ALTER KEYSPACE "ks" WITH REPLICATION = {'class': 'NetworkTopologyStrategy', 'dc': 3, 'dc2': 3};Wenn Sie einem Cluster, der bereits Daten enthält, ein Rechenzentrum hinzufügen, führen Sie die Ausführung

rebuildaus, um die historischen Daten zu replizieren. Verwenden Sie in der Azure CLI den folgenden Befehl, und führen Sie sie auf jedem Knoten des neuen Rechenzentrums ausnodetool rebuild. Diese Aktion ersetzt<new dc ip address>durch die IP-Adresse des Knotens und<olddc>durch den Namen Ihres vorhandenen Rechenzentrums.az managed-cassandra cluster invoke-command \ --resource-group $resourceGroupName \ --cluster-name $clusterName \ --host <new dc ip address> \ --command-name nodetool --arguments rebuild="" "<olddc>"=""

Erlauben Sie Anwendungsclients nicht, in das neue Rechenzentrum zu schreiben, bevor Sie Keyspace-Replikationsänderungen anwenden. Andernfalls funktioniert die Neukompilierung nicht, und Sie müssen eine Supportanfrage erstellen, damit unser Team repair für Sie ausführen kann.

Aktualisieren der Cassandra-Konfiguration

Sie können das Azure-Portal oder cli-Befehle verwenden, um die Cassandra YAML-Konfiguration in einem Rechenzentrum zu aktualisieren. So aktualisieren Sie Einstellungen im Portal

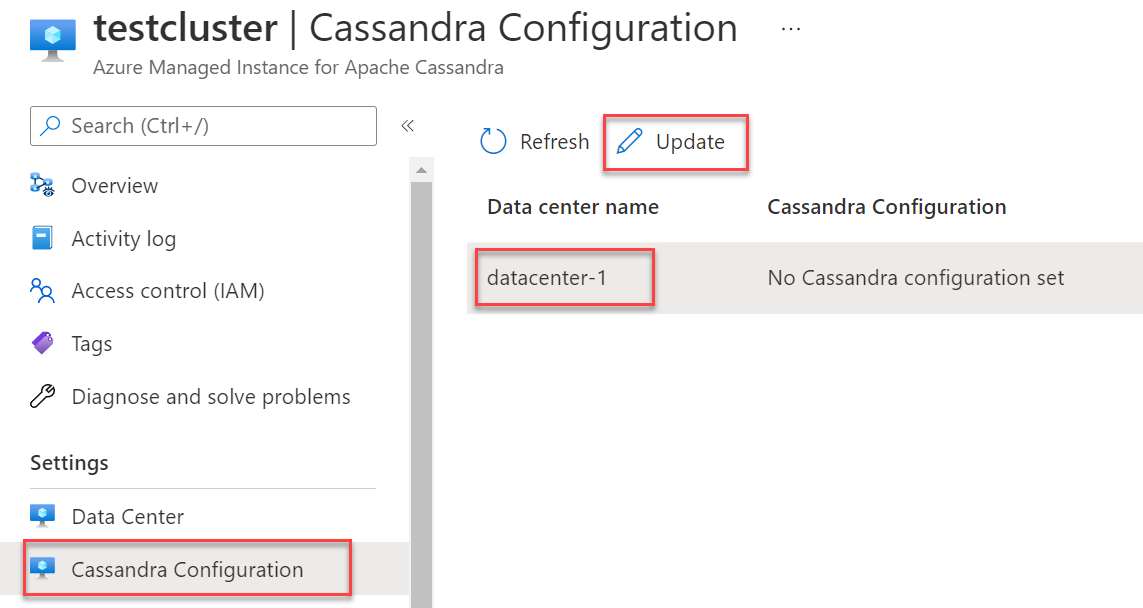

Wählen Sie unter "Einstellungen"die Option "Cassandra-Konfiguration" aus. Markieren Sie das Rechenzentrum, dessen Konfiguration Sie ändern möchten, und wählen Sie dann "Aktualisieren" aus.

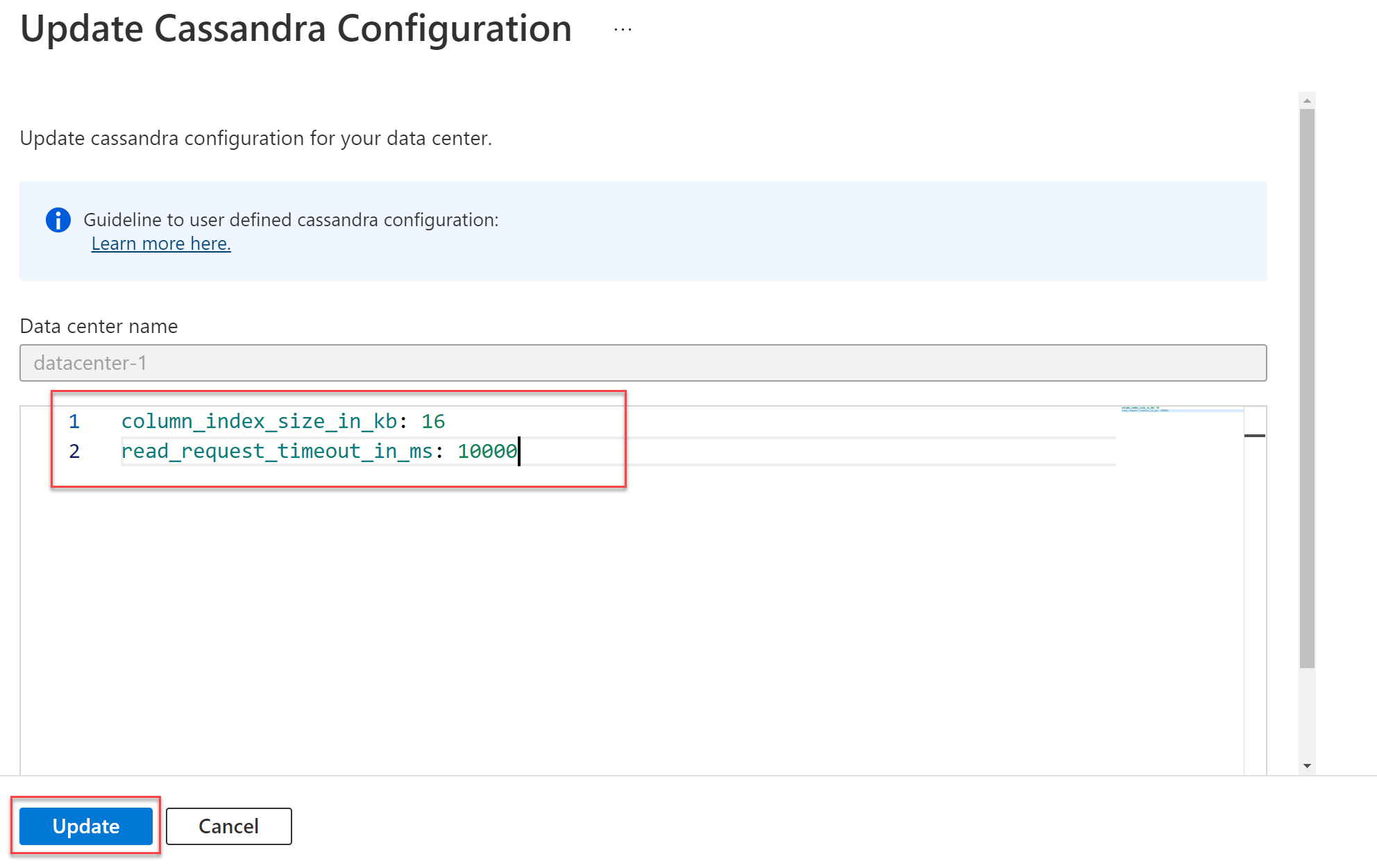

Geben Sie im daraufhin geöffneten Fenster die Feldnamen im YAML-Format ein, wie hier gezeigt. Wählen Sie dann Aktualisieren aus.

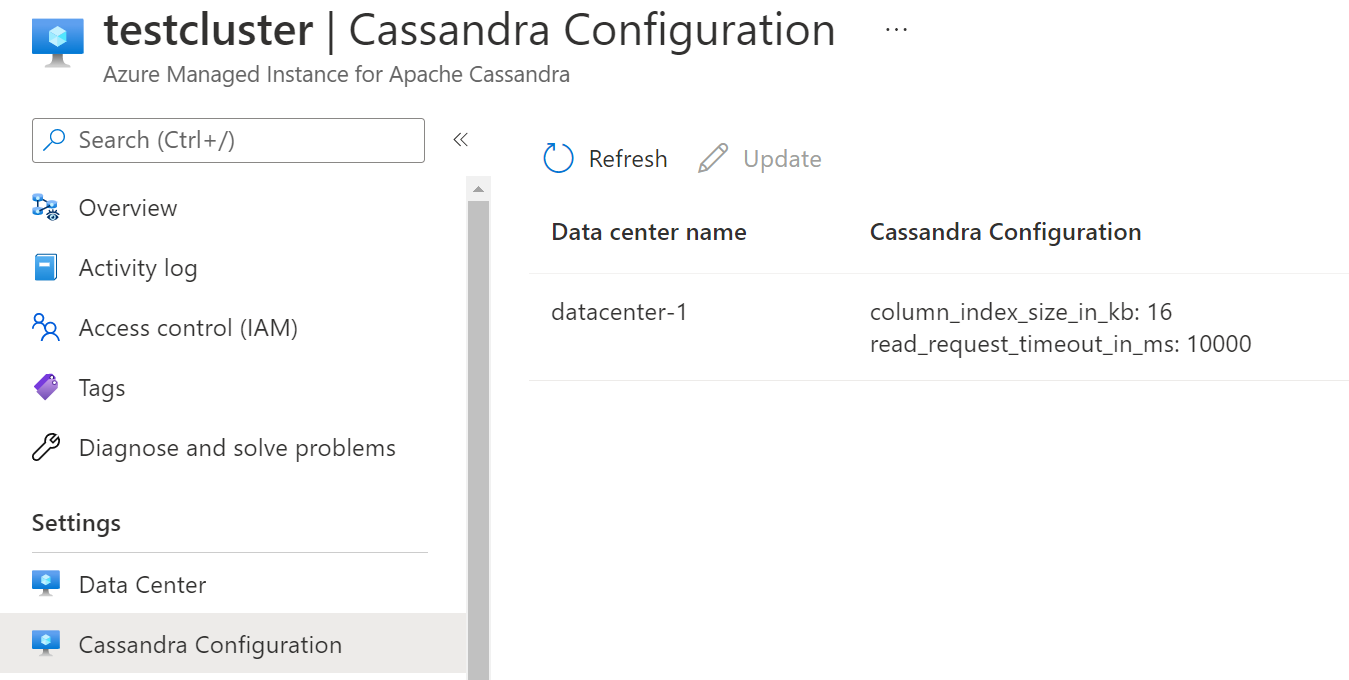

Wenn das Update abgeschlossen ist, werden die überschriebenen Werte im Cassandra-Konfigurationsbereich angezeigt.

Im Azure-Portal werden nur überschriebene Cassandra-Konfigurationswerte angezeigt.

Stellen Sie sicher, dass die von Ihnen bereitgestellten Cassandra YAML-Einstellungen für die von Ihnen bereitgestellte Version von Cassandra geeignet sind. Weitere Informationen finden Sie unter [Cassandra v5.0] (https://github.com/apache/cassandra/blob/cassandra-5.0/conf/cassandra.yaml) und Cassandra v4.0 für v4.0 und Cassandra v3.11 für Cassandra v3.11-Einstellungen. Sie können die folgenden YAML-Einstellungen nicht aktualisieren:

cluster_nameseed_providerinitial_tokenautobootstrapclient_encryption_optionsserver_encryption_optionstransparent_data_encryption_optionsaudit_logging_optionsauthenticatorauthorizerrole_managerstorage_portssl_storage_portnative_transport_portnative_transport_port_ssllisten_addresslisten_interfacebroadcast_addresshints_directorydata_file_directoriescommitlog_directorycdc_raw_directorysaved_caches_directoryendpoint_snitchpartitionerrpc_addressrpc_interface

Aktualisieren der Cassandra-Version

Cassandra 5.0- und Turnkey-Versionsupdates befinden sich in der öffentlichen Vorschau. Diese Features werden ohne SLA bereitgestellt. Wir empfehlen diese Features nicht für Produktionsworkloads. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Sie können direkte Upgrades von Hauptversionen über das Portal oder die Azure-Befehlszeilenschnittstelle, mit Terraform oder mit Azure Resource Manager-Vorlagen durchführen.

Wählen Sie auf der Registerkarte " Übersicht " die Option "Aktualisieren" aus.

Wählen Sie die Cassandra-Version aus der Dropdownliste aus.

Überspringen Sie keine Versionen. Es wird empfohlen, von nur einer Version auf eine andere zu aktualisieren. Aktualisieren Sie beispielsweise 3.11 auf 4.0 oder 4.0 auf 4.1 oder 4.1 auf 5.0.

Wählen Sie "Aktualisieren " aus, um sie zu speichern.

Schlüsselfertige Replikation

Cassandra 5.0 führt einen optimierten Ansatz zur Bereitstellung von Multiregionenclustern ein, die mehr Komfort und Effizienz bieten. Wenn Sie turnkey-Replikationsfunktionen verwenden, ist das Einrichten und Verwalten von Clustern mit mehreren Regionen barrierefreier. Sie erhalten eine reibungslosere Integration und einen reibungsloseren Betrieb in verteilten Umgebungen.

Dieses Update reduziert die Komplexitäten, die mit der Bereitstellung und Wartung mehrerer Regionskonfigurationen verbunden sind. Benutzer können die Funktionen von Cassandra mit größerer Leichtigkeit und Effektivität verwenden.

- Keine: Die Option "Automatische Replikation " ist auf "Keine" festgelegt.

-

Systemschlüsselräume: Automatisch replizieren alle Systemschlüsselräume (

system_auth,system_traces, undsystem_auth). - Alle Schlüsseltasten: Autoreplizieren Sie alle Schlüsseltasten, überwachen Sie, ob neue Schlüsseltasten erstellt werden, und wenden Sie dann automatisch Autoreplicate-Einstellungen an.

Autoreplizierungsszenarien

Wenn Sie ein neues Rechenzentrum hinzufügen, wird das Feature autoreplicate in Cassandra nahtlos ausgeführt nodetool rebuild , um die erfolgreiche Replikation von Daten über das hinzugefügte Rechenzentrum sicherzustellen. Durch das Entfernen eines Rechenzentrums wird eine automatische Entfernung des jeweiligen Rechenzentrums aus den Schlüsseltasten ausgelöst.

Verwenden Sie für externe Rechenzentren, z. B. lokal gehostete, die Eigenschaft für externe Rechenzentren, um sie in die Keyspaces einzuschließen. Mit diesem Ansatz kann Cassandra diese externen Rechenzentren als Quellen für den Neuerstellungsprozess integrieren.

Wenn Sie die automatische Replikation auf alle Schlüsseltasten festlegen, ändern sich die Replikationsänderungen für die Schlüsseltasten, um Folgendes einzuschließen:

WITH REPLICATION = { 'class' : 'NetworkTopologyStrategy', 'on-prem-datacenter-1' : 3, 'mi-datacenter-1': 3 }

Wenn diese Topologie nicht ihren Vorstellungen entspricht, verwenden Sie SystemKeyspaces, passen Sie sie selbst an, und führen Sie sie manuell auf der azure Managed Instance für Apache Cassandra-Cluster aus nodetool rebuild .

Freigeben von Clustern

Bei Nichtproduktionsumgebungen können Sie Ressourcen im Cluster anhalten oder verlagern, um zu vermeiden, dass sie in Rechnung gestellt werden. Sie werden weiterhin für den Speicherplatz belastet. Ändern Sie zuerst den Clustertyp in "NonProduction", und wählen Sie dann "Deallocate" aus.

Verwenden Sie den Clustertyp "NonProduction " nur, um Entwicklungskosten zu sparen. Dieser Clustertyp bietet möglicherweise kleinere Produkttarife. Verwenden Sie sie nicht zum Ausführen von Produktionsworkloads.

- Clustertypen, die als "NonProduction " definiert sind, verfügen nicht über SLA-Garantien, die auf sie angewendet werden.

- Führen Sie während der Deallocation keine Schema- oder Schreibvorgänge aus. Diese Aktion kann zu Datenverlust führen. In seltenen Fällen kann es zu Schemabeschädigungen kommen, die manuelles Eingreifen des Supportteams erfordern.

Problembehandlung

Wenn beim Anwenden von Berechtigungen für Ihr virtuelles Netzwerk bei Verwendung der Azure CLI ein Fehler auftritt, können Sie dieselbe Berechtigung manuell über das Azure-Portal anwenden. Ein Beispiel für einen solchen Fehler ist "Benutzer- oder Dienstprinzipal kann in der Graphdatenbank für e5007d2c-4b13-4a74-9b6a-605d99f03501 nicht gefunden werden." Weitere Informationen finden Sie unter Verwenden des Azure-Portals zum Hinzufügen des Azure Cosmos DB-Dienstprinzipals.

Die Azure Cosmos DB-Rollenzuweisung wird nur für Bereitstellungszwecke verwendet. Azure Managed Instanced for Apache Cassandra hat keine Back-End-Abhängigkeiten von Azure Cosmos DB.

Verbinden Sie sich mit Ihrem Cluster

Azure Managed Instance für Apache Cassandra erstellt keine Knoten mit öffentlichen IP-Adressen. Um eine Verbindung mit Ihrem neu erstellten Cassandra-Cluster herzustellen, erstellen Sie eine weitere Ressource innerhalb des virtuellen Netzwerks. Diese Ressource kann eine Anwendung oder eine VM sein, auf der das Open-Source-Abfragetool CQLSH von Apache installiert ist. Sie können eine Vorlage verwenden, um eine Ubuntu-VM bereitzustellen.

Herstellen einer Verbindung mit CQLSH

Nachdem der virtuelle Computer bereitgestellt wurde, verwenden Sie Secure Shell, um eine Verbindung mit dem Computer herzustellen. Verwenden Sie zum Installieren von CQLSH die folgenden Befehle:

# Install default-jre and default-jdk

sudo apt update

sudo apt install openjdk-8-jdk openjdk-8-jre

# Install the Cassandra libraries in order to get CQLSH:

echo "deb http://archive.apache.org/dist/cassandra/debian 311x main" | sudo tee -a /etc/apt/sources.list.d/cassandra.sources.list

curl https://downloads.apache.org/cassandra/KEYS | sudo apt-key add -

sudo apt-get update

sudo apt-get install cassandra

# Export the SSL variables:

export SSL_VERSION=TLSv1_2

export SSL_VALIDATE=false

# Connect to CQLSH (replace <IP> with the private IP addresses of a node in your Datacenter):

host=("<IP>")

initial_admin_password="Password provided when creating the cluster"

cqlsh $host 9042 -u cassandra -p $initial_admin_password --ssl

Verbindung aus einer Anwendung herstellen

Wie bei CQLSH muss die Transport Layer Security/Secure Sockets Layer (TLS/SSL)-Verschlüsselung aktiviert sein, und die Zertifikatsüberprüfung muss deaktiviert werden, wenn Sie einen der unterstützten Apache Cassandra-Clienttreiber verwenden, um aus einer Anwendung eine Verbindung herzustellen. Beispiele, die zum Herstellen einer Verbindung mit azure Managed Instance für Apache Cassandra verwendet werden, finden Sie unter Java, .NET, Node.jsund Python.

Es wird empfohlen, die Zertifikatüberprüfung zu deaktivieren, da sie nicht funktioniert, es sei denn, Sie ordnen IP-Adressen Ihrer Clusterknoten der entsprechenden Domäne zu. Wenn eine interne Richtlinie die Überprüfung von TLS/SSL-Zertifikaten für eine beliebige Anwendung vorschreibt, fügen Sie Einträge wie 10.0.1.5 host1.managedcassandra.cosmos.azure.com in der Hostdatei für jeden Knoten hinzu, um diese Einrichtung zu erleichtern. Wenn Sie diesen Ansatz verfolgen, müssen Sie auch neue Einträge hinzufügen, wenn Sie Knoten skalieren.

Für Java empfehlen wir, die spekulative Ausführungsrichtlinie zu aktivieren, in denen Anwendungen empfindlich gegenüber Taillatenz sind. Eine Demo, die veranschaulicht, wie dieser Ansatz funktioniert und wie die Richtlinie aktiviert werden kann, finden Sie unter Demo: Implementieren der spekulativen Ausführung.

In den meisten Fällen sollte es nicht erforderlich sein, Zertifikate (z. B. rootCA, node, client, truststore) zu konfigurieren oder zu installieren, um eine Verbindung mit Azure Managed Instance für Apache Cassandra herzustellen. Verwenden Sie zum Aktivieren der TLS/SSL-Verschlüsselung den Standardvertrauensspeicher und das Kennwort der vom Client verwendeten Laufzeit. Diese Umgebung vertraut Azure Managed Instance for Apache Cassandra-Zertifikaten. In seltenen Fällen, wenn das Zertifikat nicht vertrauenswürdig ist, müssen Sie es möglicherweise im Vertrauensspeicher hinzufügen. Beispielcode finden Sie unter Java, .NET, Node.jsund Python.

Konfigurieren von Clientzertifikaten (optional)

Das Konfigurieren von Clientzertifikaten ist optional. Eine Clientanwendung kann eine Verbindung mit azure Managed Instance für Apache Cassandra herstellen, wenn die vorherigen Schritte abgeschlossen sind. Wenn Sie es vorziehen, können Sie auch Clientzertifikate für die Authentifizierung erstellen und konfigurieren. Im Allgemeinen gibt es zwei Möglichkeiten zum Erstellen von Zertifikaten:

- Selbstsignierte Zertifikate: Private und öffentliche Zertifikate ohne Zertifizierungsstelle (Ca) für jeden Knoten. In diesem Fall benötigen Sie alle öffentlichen Zertifikate.

- Von einer Zertifizierungsstelle signierte Zertifikate: Zertifikate, die von einer selbstsignierten Zertifizierungsstelle oder einer öffentlichen Zertifizierungsstelle ausgestellt wurden. In diesem Fall benötigen Sie das Root-Zertifikat der CA und, sofern zutreffend, alle Zwischenzertifikate. Weitere Informationen finden Sie unter Vorbereiten von SSL-Zertifikaten für die Produktion.

Wenn Sie die Client-zu-Knoten-Zertifikatauthentifizierung oder die gegenseitige Transport Layer Security (mTLS) implementieren möchten, verwenden Sie die Azure CLI, um die Zertifikate bereitzustellen. Der folgende Befehl lädt Ihre Clientzertifikate hoch und wendet sie auf den Vertrauensspeicher für den Verwalteten Instanzcluster an. Sie müssen keine Einstellungen bearbeiten cassandra.yaml . Nachdem Sie den Befehl angewendet haben, benötigt Ihr Cluster Cassandra, um die Zertifikate zu überprüfen, wenn ein Client eine Verbindung herstellt. Weitere Informationen finden Sie unter require_client_auth: true Cassandra client_encryption_options.

resourceGroupName='<Resource_Group_Name>'

clusterName='<Cluster Name>'

az managed-cassandra cluster update \

--resource-group $resourceGroupName \

--cluster-name $clusterName \

--client-certificates /usr/csuser/clouddrive/rootCert.pem /usr/csuser/clouddrive/intermediateCert.pem

Bereinigen von Ressourcen

Wenn Sie diesen verwalteten Instanzcluster nicht weiterhin verwenden werden, führen Sie die folgenden Schritte aus, um ihn zu löschen:

- Wählen Sie im Azure-Portal im Menü auf der linken Seite die Option Ressourcengruppen aus.

- Wählen Sie in der Liste die Ressourcengruppe aus, die Sie für diese Schnellstartanleitung erstellt haben.

- Wählen Sie im Ressourcengruppenbereich Übersicht die Option Ressourcengruppe löschen aus.

- Geben Sie im nächsten Bereich den Namen der zu löschenden Ressourcengruppe ein, und wählen Sie dann "Löschen" aus.