Tutorial: Protokollieren des Netzwerkdatenverkehrs zu und von einem virtuellen Computer über das Azure-Portal

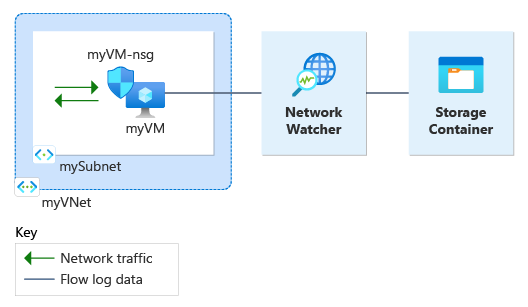

Die Datenflussprotokollierung für Netzwerksicherheitsgruppen ist ein Feature von Azure Network Watcher, mit dem Sie Informationen zu IP-Datenverkehr protokollieren können, der eine Netzwerksicherheitsgruppe durchläuft. Weitere Informationen zur Datenflussprotokollierung für Netzwerksicherheitsgruppen finden Sie unter Übersicht über NSG-Datenflussprotokolle.

Dieses Tutorial hilft Ihnen bei der Verwendung von NSG-Datenflussprotokollen, um den Netzwerkverkehr einer VM zu protokollieren, der durch die Netzwerksicherheitsgruppe fließt, die mit ihrer Netzwerkschnittstelle verbunden ist.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen eines virtuellen Netzwerks

- Erstellen einer VM mit einer Netzwerksicherheitsgruppe, die seiner Netzwerkschnittstelle zugeordnet ist

- Registrieren des Microsoft.insights-Anbieters

- Aktivieren der Datenflussprotokollierung für eine Netzwerksicherheitsgruppe mithilfe von Network Watcher Datenflussprotokollen

- Herunterladen protokollierter Daten

- Anzeigen protokollierter Daten

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sollten Sie kein Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Erstellen eines virtuellen Netzwerks

In diesem Abschnitt erstellen Sie das virtuelle Netzwerk myVNet mit einem Subnetz für den virtuellen Computer.

Melden Sie sich beim Azure-Portal an.

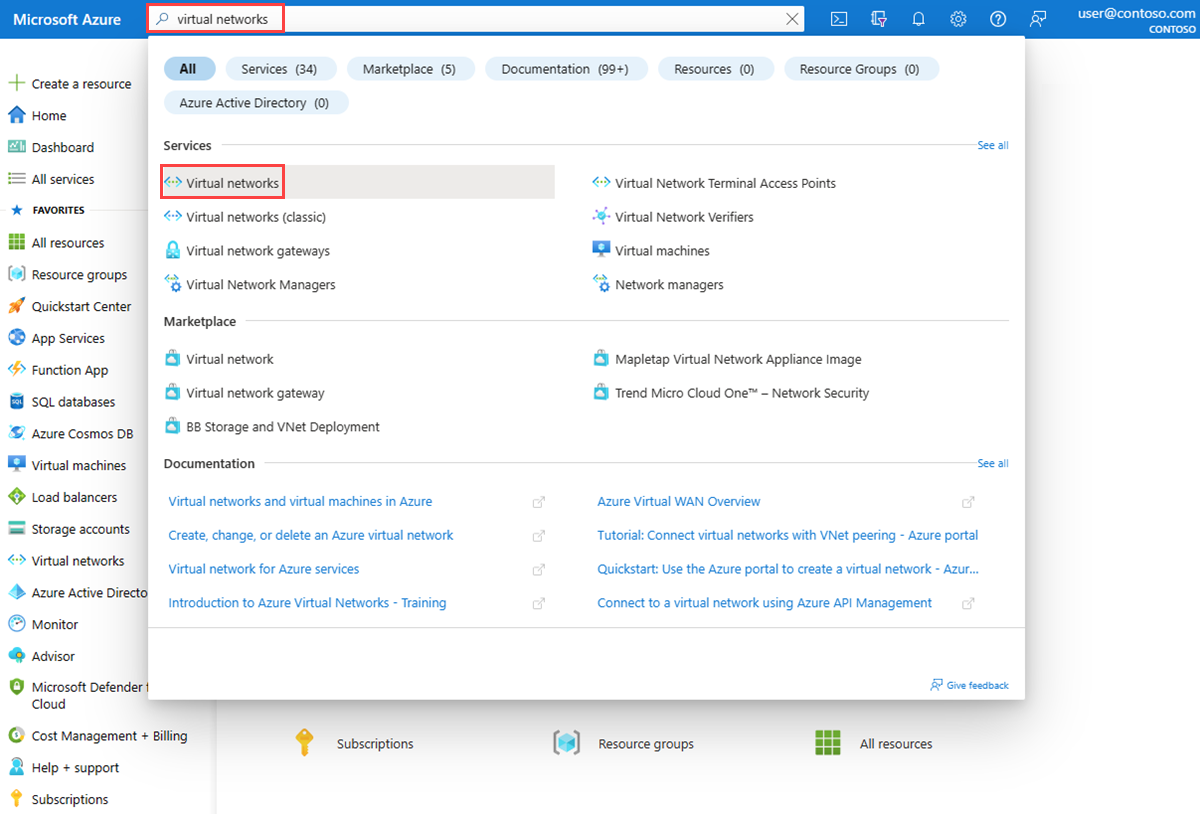

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelle Netzwerke ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie + Erstellen aus. Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Allgemein die folgenden Werte ein, oder wählen Sie diese aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie Neu erstellen.

Geben Sie myResourceGroup unter Name ein.

Wählen Sie OK aus.Instanzendetails Name Geben Sie myVNet ein. Region Wählen Sie (USA) USA, Osten aus. Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen.

Erstellen eines virtuellen Computers

In diesem Abschnitt erstellen Sie eine myVM-VM.

Geben Sie im Suchfeld oben im Portal den Begriff VM ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie + Erstellen und dann Virtueller Azure-Computer aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Werte ein (bzw. wählen Sie sie aus):

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie myResourceGroup aus. Instanzendetails Name des virtuellen Computers Geben Sie myVM ein. Region Wählen Sie (USA) USA, Osten aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Wählen Sie Standard aus. Image Wählen Sie Windows Server 2022 Datacenter: Azure Edition – x64 Gen2 aus. Size Wählen Sie eine Größe aus, oder übernehmen Sie die Standardeinstellung. Administratorkonto Username Geben Sie einen Benutzernamen ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Wählen Sie die Registerkarte Netzwerk aus, oder wählen Sie Weiter: Datenträger und anschließend Weiter: Netzwerk aus.

Wählen Sie auf der Registerkarte „Netzwerk“ die folgenden Werte aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie myVNet aus. Subnet Wählen Sie mySubnet aus. Öffentliche IP-Adresse Wählen Sie (new) myVM-ip aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Basic aus. Mit dieser Einstellung wird eine Netzwerksicherheitsgruppe namens myVM-nsg erstellt und der Netzwerkschnittstelle der myVM-VM zugeordnet. Öffentliche Eingangsports Wählen Sie Ausgewählte Ports zulassen aus. Eingangsports auswählen Wählen Sie RDP (3389) aus. Achtung

RDP-Ports für das Internet offen zu lassen, wird nur für Tests empfohlen. Für Produktionsumgebungen wird empfohlen, den Zugriff auf den RDP-Port auf eine bestimmte IP-Adresse oder einen bestimmten IP-Adressbereich zu beschränken. Sie können den Internetzugriff auf den RDP-Port auch blockieren und Azure Bastion verwenden, um eine sichere Verbindung mit Ihrem virtuellen Computer über das Azure-Portal herzustellen.

Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen.

Wenn die Bereitstellung abgeschlossen ist, wählen Sie Zur Ressource wechseln aus, um zur Seite Übersicht von myVM zu wechseln.

Wählen Sie Verbinden und dann RDP aus.

Wählen Sie die Option RDP-Datei herunterladen aus, und öffnen Sie die heruntergeladene Datei.

Wählen Sie Verbinden aus, und geben Sie dann den Benutzernamen und das Kennwort ein, die Sie in den vorherigen Schritten erstellt haben. Akzeptieren Sie das Zertifikat, wenn Sie dazu aufgefordert werden.

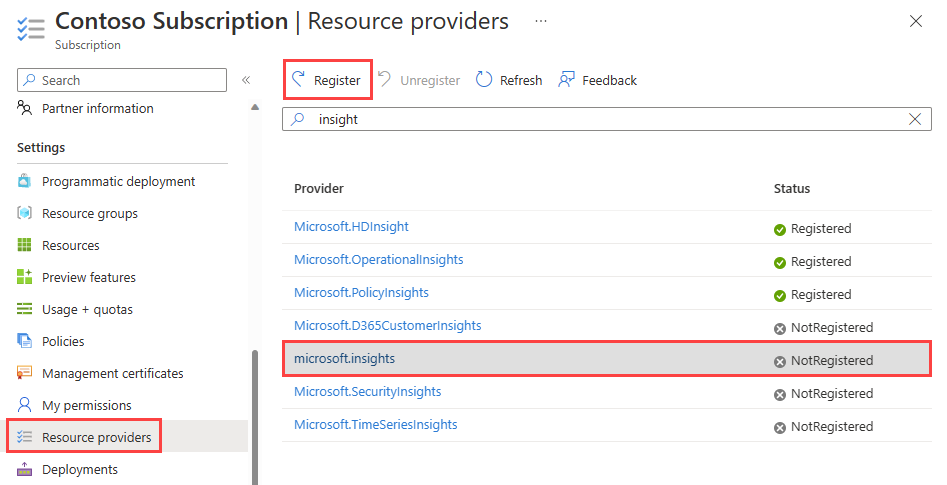

Registrieren von Insights-Anbietern

Für die NSG-Datenflussprotokollierung ist der Microsoft.Insights-Anbieter erforderlich. Um ihre Status zu überprüfen, führen Sie diese Schritte aus:

Geben Sie in das Suchfeld im oberen Bereich des Portals Abonnements ein. Wählen Sie in den Suchergebnissen Abonnements aus.

Wählen Sie unter Abonnements das Azure-Abonnement aus, für das Sie den Anbieter aktivieren möchten.

Wählen Sie in den Einstellungen für Ihr Abonnement die Option Ressourcenanbieter aus.

Geben Sie Erkenntnis in das Filterfeld ein.

Vergewissern Sie sich, dass der angezeigte Status des Anbieters Registriert lautet. Wenn der Status NotRegistered lautet, wählen Sie den Microsoft.Insights-Anbieter aus und dann Registrieren.

Speicherkonto erstellen

In diesem Abschnitt erstellen Sie ein Speicherkonto, um es zum Speichern der Datenflussprotokolle zu verwenden.

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonten ein. Wählen Sie in den Suchergebnissen den Eintrag Speicherkonten aus.

Wählen Sie + Erstellen aus. Geben Sie unter Speicherkonto erstellen die folgenden Werte auf der Registerkarte Allgemein ein, oder wählen Sie diese aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie myResourceGroup aus. Instanzendetails Speicherkontoname Geben Sie einen eindeutigen Namen ein. In diesem Tutorial wird mynwstorageaccount verwendet. Region Wählen Sie (USA) USA, Osten aus. Das Speicherkonto muss sich in derselben Region wie die VM und ihre Netzwerksicherheitsgruppe befinden. Leistung Wählen Sie Standard aus. NSG-Datenflussprotokolle unterstützen nur Speicherkonten der Standardebene. Redundanz Wählen Sie Lokal redundanter Speicher (LRS) oder eine andere Replikationsstrategie aus, die Ihren Anforderungen an Dauerhaftigkeit entspricht. Wählen Sie die Registerkarte Überprüfen aus, oder wählen Sie die Schaltfläche Überprüfen am unteren Rand aus.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen.

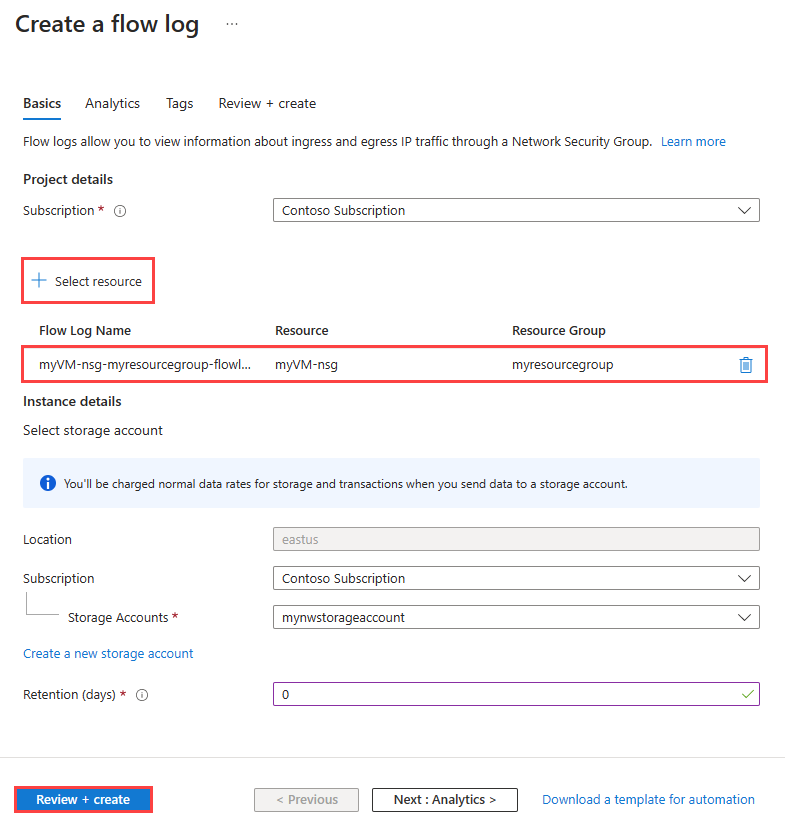

Erstellen eines NSG-Datenflussprotokolls

In diesem Abschnitt erstellen Sie ein NSG-Datenflussprotokoll, das in dem zuvor im Tutorial erstellten Speicherkonto gespeichert wird.

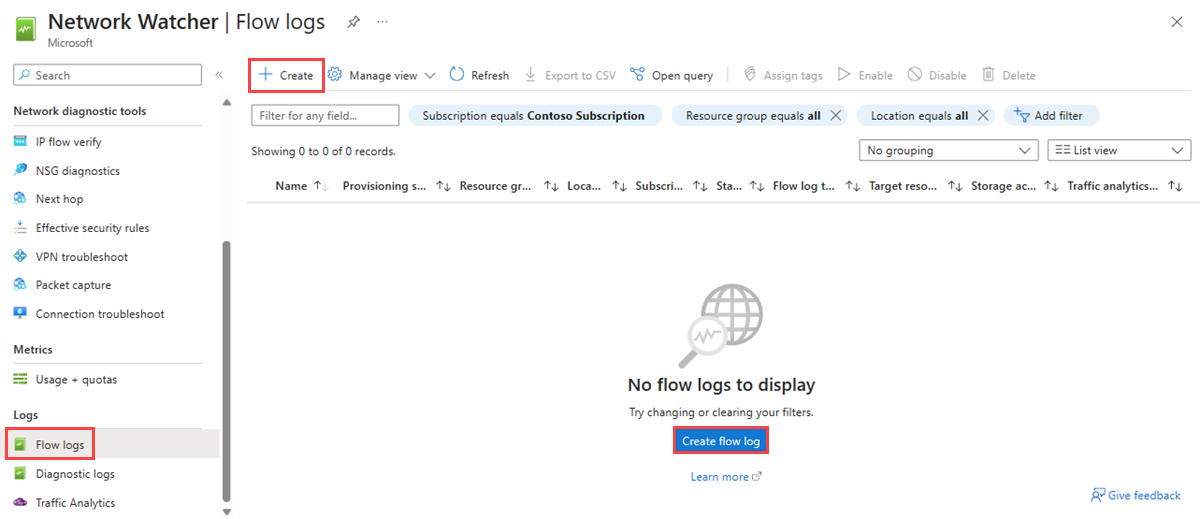

Geben Sie im Suchfeld oben im Portal Network Watcher ein. Wählen Sie Network Watcher aus den Suchergebnissen aus.

Wählen Sie unter Protokolle die Option Datenflussprotokolle aus.

Wählen Sie in Network Watcher | Datenflussprotokolle die blaue Schaltfläche + Erstellen oder Datenflussprotokoll erstellen aus.

Geben Sie unter Datenflussprotokoll erstellen die folgenden Werte ein, oder wählen Sie diese aus:

Einstellung Wert Projektdetails Subscription Wählen Sie das Azure-Abonnement Ihrer Netzwerksicherheitsgruppe aus, das Sie protokollieren möchten. Netzwerksicherheitsgruppe Klicken Sie auf + Ressource auswählen.

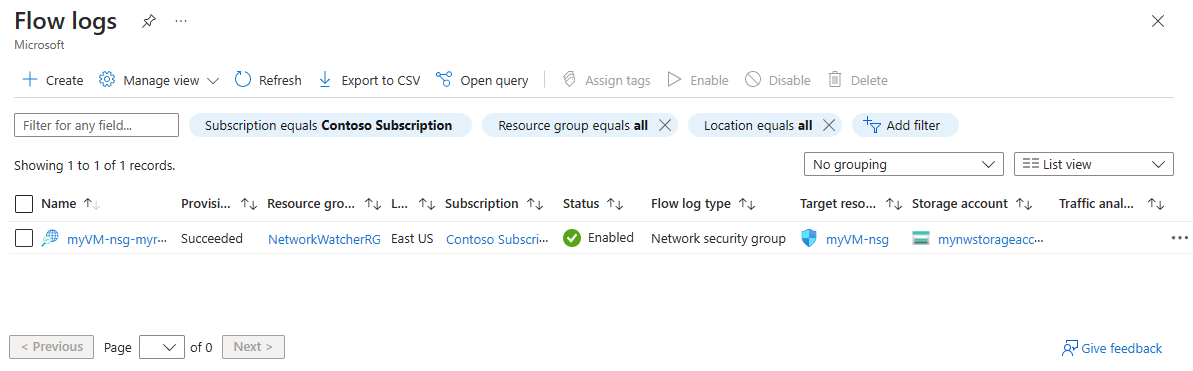

Wählen Sie unter Netzwerksicherheitsgruppe auswählen die Option myVM-nsg aus. Wählen Sie anschließend Auswahl bestätigen aus.Name des Datenflussprotokolls Übernehmen Sie den Standardwert myVM-nsg-myResourceGroup-flowlog. Instanzendetails Subscription Wählen Sie das Azure-Abonnement Ihres Speicherkontos aus. Speicherkonten Wählen Sie das Speicherkonto aus, das Sie im vorherigen Schritt erstellt haben. In diesem Tutorial wird mynwstorageaccount verwendet. Beibehaltung (Tage) Geben Sie 0 ein, um die Datenflussprotokolldaten für immer im Speicherkonto aufzubewahren (bis Sie sie aus dem Speicherkonto löschen). Um eine Aufbewahrungsrichtlinie anzuwenden, geben Sie die Aufbewahrungszeit in Tagen ein. Informationen zu Speicherpreisen finden Sie unter Preise für Azure Storage.

Hinweis

Das Azure-Portal erstellt NSG-Datenflussprotokolle in der Ressourcengruppe NetworkWatcherRG.

Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen.

Nach Abschluss der Bereitstellung wählen Sie Gehe zu Ressource aus, um das auf der Seite Datenflussprotokolle erstellte und aufgeführte Datenflussprotokoll zu bestätigen.

Kehren Sie zu Ihrer RDP-Sitzung mit dem virtuellen Computer myVM zurück.

Öffnen Sie Microsoft Edge, und wechseln Sie zu

www.bing.com.

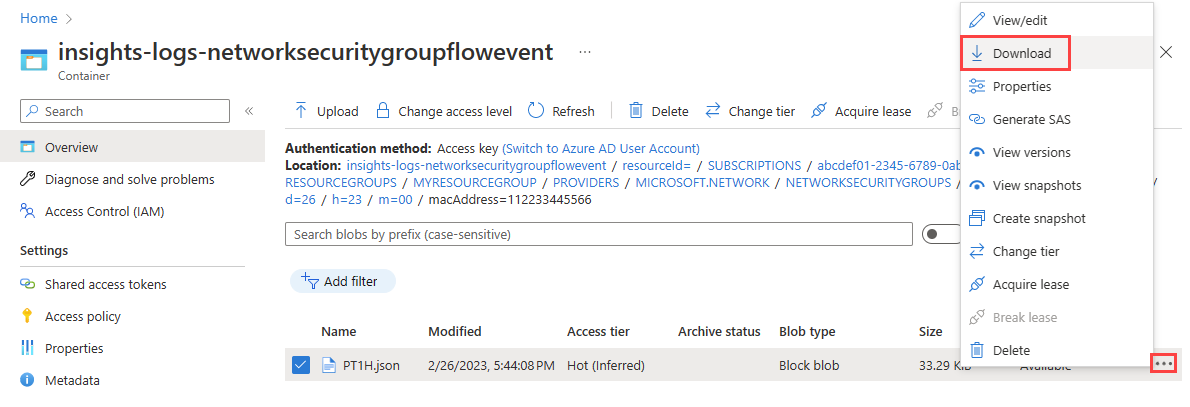

Herunterladen des Datenflussprotokolls

In diesem Abschnitt wechseln Sie zu dem Speicherkonto, das Sie zuvor ausgewählt haben, und laden das im vorherigen Abschnitt erstellte NSG-Datenflussprotokoll herunter.

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonten ein. Wählen Sie in den Suchergebnissen den Eintrag Speicherkonten aus.

Wählen Sie mynwstorageaccount oder das Speicherkonto aus, das Sie zuvor erstellt und zum Speichern der Protokolle ausgewählt haben.

Wählen Sie unter Datenspeicher die Option Container aus.

Wählen Sie den Container insights-logs-networksecuritygroupflowevent aus.

Navigieren Sie in der Ordnerhierarchie des Containers, bis Sie zur

PT1H.json-Datei gelangen. NSG-Protokolldateien werden in eine Ordnerhierarchie geschrieben, die der folgenden Namenskonvention folgt:https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{networSecurityGroupName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={acAddress}/PT1H.jsonWählen Sie rechts neben der Datei „PT1H.json“ die Auslassungspunkte ... und dann Herunterladen aus.

Hinweis

Sie können Azure Storage-Explorer verwenden, um auf Datenflussprotokolle in Ihrem Speicherkonto zuzugreifen und diese herunterzuladen. Weitere Informationen finden Sie unter Erste Schritte mit Storage-Explorer.

Anzeigen des Datenflussprotokolls

Öffnen Sie die heruntergeladene PT1H.json-Datei mit einem Text-Editor Ihrer Wahl. Das folgende Beispiel ist ein Abschnitt aus der heruntergeladenen PT1H.json-Datei, der einen von der Regel DefaultRule_AllowInternetOutBound verarbeiteten Datenfluss zeigt.

{

"time": "2023-02-26T23:45:44.1503927Z",

"systemId": "00000000-0000-0000-0000-000000000000",

"macAddress": "112233445566",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/abcdef01-2345-6789-0abc-def012345678/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/MYVM-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "112233445566",

"flowTuples": [

"1677455097,10.0.0.4,13.107.21.200,49982,443,T,O,A,C,7,1158,12,8143"

]

}

]

}

]

}

}

Die durch Kommas getrennten Informationen für flowTuples sind:

| Beispieldaten | Angabe | Erklärung |

|---|---|---|

| 1677455097 | Zeitstempel | Der Zeitstempel für den Zeitpunkt, zu dem der Datenfluss auftrat, im UNIX EPOCH-Format. Im vorherigen Beispiel wird das Datum in den 26. Februar 2023 um 23:44:57 Uhr UTC/GMT konvertiert. |

| 10.0.0.4 | Quell-IP-Adresse | Die Quell-IP-Adresse, von der der Datenfluss stammte. 10.0.0.4 ist die private IP-Adresse der VM, die Sie zuvor erstellt haben. |

| 13.107.21.200 | IP-Zieladresse | Die Ziel-IP-Adresse, für die der Datenfluss bestimmt war. 13.107.21.200 ist die IP-Adresse von www.bing.com. Da der Datenverkehr außerhalb von Azure bestimmt ist, hat die Sicherheitsregel DefaultRule_AllowInternetOutBound den Datenfluss verarbeitet. |

| 49982 | Quellport | Der Quellport, von dem der Datenfluss stammte. |

| 443 | Zielport | Der Zielport, für den der Datenfluss bestimmt war. |

| T | Protocol | Das Protokoll des Datenflusses. T: TCP. |

| O | Direction | Die Richtung dieses Datenflusses. O: Outbound (ausgehend). |

| A | Entscheidung | Die von der Sicherheitsregel getroffene Entscheidung. A: Allowed (zulässig). |

| C | Datenflussstatus nur Version 2 | Der Status des Datenflusses. C: („Continue“/Fortsetzung): Ein laufender Flow wird weiter fortgesetzt. |

| 7 | Gesendete Pakete nur Version 2 | Die Gesamtanzahl von TCP-Paketen, die seit dem letzten Update zum Ziel gesendet wurden. |

| 1158 | Gesendete Bytes nur Version 2 | Die Gesamtanzahl von TCP-Paketbytes, die seit dem letzten Update von der Quelle zum Ziel gesendet wurden. Paketbytes enthalten den Paketheader und die Nutzlast. |

| 12 | Empfangene Pakete nur Version 2 | Die Gesamtanzahl von TCP-Paketen, die seit dem letzten Update vom Ziel erhalten wurden. |

| 8143 | Empfangene Bytes nur Version 2 | Die Gesamtanzahl von TCP-Paketbytes, die seit dem letzten Update vom Ziel erhalten wurden. Paketbytes enthalten den Paketheader und die Nutzlast. |

Bereinigen von Ressourcen

Löschen Sie die Ressourcengruppe myResourceGroup mit allen enthaltenen Ressourcen, wenn Sie diese nicht mehr benötigen:

Geben Sie oben im Portal im Suchfeld myResourceGroup ein. Wählen Sie in den Suchergebnissen myResourceGroup aus.

Wählen Sie die Option Ressourcengruppe löschen.

Geben Sie unter Ressourcengruppe löschen den Namen myResourceGroup ein, und wählen Sie anschließend Löschen aus.

Wählen Sie Löschen aus, um das Löschen der Ressourcengruppe und aller zugehörigen Ressourcen zu bestätigen.

Hinweis

Das Datenflussprotokoll myVM-nsg-myResourceGroup-flowlog befindet sich in der Ressourcengruppe NetworkWatcherRG, wird jedoch gelöscht, nachdem die Netzwerksicherheitsgruppe myVM-nsg (durch Löschen der Ressourcengruppe myResourceGroup) gelöscht wurde.

Zugehöriger Inhalt

- Weitere Informationen zu NSG-Datenflussprotokollen finden Sie unter Datenflussprotokollierung für Netzwerksicherheitsgruppen.

- Informationen zum Erstellen, Ändern, Deaktivieren oder Löschen von NSG-Datenflussprotokollen finden Sie unter Verwalten von NSG-Datenflussprotokollen.

- Weitere Informationen zur Datenverkehrsanalyse finden Sie unter Überblick über Datenverkehrsanalysen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für