Überwachen virtueller Computer (für virtualisierte Netzwerkfunktion)

In diesem Abschnitt werden die optionalen Tools erläutert, die für Telekommunikationsbetreiber zur Überwachung der VNF-Workloads (Virtualized Network Functions) verfügbar sind. Mit Azure Monitoring Agent (AMA) können Protokolle und Leistungsmetriken von den virtuellen Computern (VMs) erfasst werden, auf denen VNFs ausgeführt werden. Eine der Voraussetzungen für AMA ist die Arc-Konnektivität zurück zu Azure (mit Azure Arc für Server).

Onboarding von Erweiterungen mit CLI unter Verwendung von Managed Identity Auth

Stellen Sie beim Aktivieren von Monitoring-Agents auf VMs mit CLI sicher, dass geeignete Versionen von CLI installiert sind:

- azure-cli: 2.39.0+

- azure-cli-core: 2.39.0+

- Resource-graph: 2.1.0+

Dokumentation für den Einstieg in die Azure CLI, wie man sie über mehrere Betriebssysteme hinweg installiert und wie man CLI-Erweiterungen installiert.

Arc-Konnektivität

Mit Azure Arc-fähigen Servern können Sie physische Linux-Server und virtuelle Computer verwalten, die außerhalb von Azure gehostet werden, z. B. lokale Cloudumgebung wie Operator Nexus. Ein Hybridcomputer ist jeder Computer, der nicht in Azure ausgeführt wird. Wenn ein Hybridcomputer mit Azure verbunden wird, wird er zu einem verbundenen Computer und in Azure wie eine Ressource behandelt. Jeder verbundene Computer verfügt über eine Ressourcen-ID, mit der der Computer in eine Ressourcengruppe aufgenommen werden kann.

Voraussetzungen

Bevor Sie beginnen, sollten Sie die Voraussetzungen überprüfen und sicherstellen, dass Ihr Abonnement und Ihre Ressourcen auch diese Anforderungen erfüllen. Einige dieser Voraussetzungen sind:

- Ihre VNF-VM ist mit CloudServicesNetwork verbunden (das Netzwerk, das die VM für die Kommunikation mit Operator Nexus-Diensten verwendet).

- Sie haben SSH-Zugriff auf Ihre VNF-VM.

- Proxys und Wget-Installation:

- Stellen Sie sicher, dass Wget installiert ist.

- So legen Sie den Proxy als Umgebungsvariablenausführung fest:

echo "http\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

echo "https\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

- Sie verfügen über entsprechende Berechtigungen für VNF-VM, um Skripts auszuführen, Paketabhängigkeiten zu installieren usw. Weitere Informationen finden Sie unter diesem Link.

- Um Server mit Azure Arc-Unterstützung zu verwenden, müssen die folgenden Azure-Ressourcenanbieter in Ihrem Abonnement registriert sein:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

Wenn diese Ressourcenanbieter noch nicht registriert sind, können Sie sie mit den folgenden Befehlen registrieren:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

Bereitstellung

Sie können Arc-Server in Ihrer Umgebung verbinden, indem Sie eine Reihe von Schritten manuell ausführen. Die VNF-VM kann mit einem Bereitstellungsskript mit Azure verbunden werden. Alternativ steht auch eine automatisierte Methode in Form eines Vorlagenskripts zur Verfügung. Das Skript kann verwendet werden, um den Download und die Installation des Agents zu automatisieren.

Für diese Methode müssen Sie auf dem Computer über Administratorberechtigungen verfügen, um den Agent installieren und konfigurieren zu können. Auf einem Linux-Computer können Sie die erforderlichen Agenten mit dem Root-Konto installieren.

Das Skript zum Automatisieren des Download- und Installationsvorgangs sowie zum Herstellen der Verbindung mit Azure Arc ist über das Azure-Portal verfügbar. Führen Sie die folgenden Schritte aus, um den Prozess abzuschließen:

Navigieren Sie in Ihrem Browser zum Azure-Portal.

Wählen Sie auf der Seite Methode auswählen die Kachel Einzelnen Server hinzufügen aus und anschließend Skript generieren.

Wählen Sie auf der Seite Voraussetzungen Weiter aus.

Geben Sie auf der Seite Ressourcendetails die folgenden Informationen an:

Wählen Sie in der Dropdownliste „Abonnement“ das Abonnement aus, in dem der Computer verwaltet wird.

Wählen Sie in der Dropdownliste Ressourcengruppe die Ressourcengruppe aus, über die der Computer verwaltet wird.

Wählen Sie in der Dropdownliste Region die Azure-Region aus, in der die Metadaten des Servers gespeichert werden sollen.

Wählen Sie in der Dropdownliste Betriebssystem das Betriebssystem Ihrer VNF-VM aus.

Falls der Computer über einen Proxyserver kommuniziert, um eine Internetverbindung herzustellen, geben Sie die IP-Adresse des Proxyservers an. Wenn ein Name und eine Portnummer verwendet werden, geben Sie diese Informationen an.

Klicken Sie auf Weiter: Tags.

Überprüfen Sie auf der Seite Tags die vorgeschlagenen standardmäßigen physischen Speicherorttags, und geben Sie einen Wert ein, oder geben Sie mindestens ein benutzerdefiniertes Tag an, um Ihre Standards zu unterstützen.

Klicken Sie auf Weiter: Skript herunterladen und ausführen.

Überprüfen Sie die auf der Seite Skript herunterladen und ausführen die Zusammenfassungsinformationen, und wählen Sie dann Herunterladen aus. Sollten noch Änderungen erforderlich sein, wählen Sie Zurück aus.

Hinweis:

- Legen Sie das „exit on error“-Flag oben im Skript fest, um sicherzustellen, dass es Fail-Fast-fähig ist und am Ende nicht zu einem falschen Erfolg führt. Verwenden Sie z. B. im Shell-Skript „set-e“ oben im Skript.

- Fügen Sie Export http_proxy=<PROXY_URL> und Export https_proxy=<PROXY_URL> zusammen mit Exportanweisungen zum Arc-Verbindungsskript hinzu. (Proxy-IP – 169.254.0.11:3128).

Um azcmagent auf dem Server bereitzustellen, melden Sie sich beim Server mit einem Konto an, das über Root-Zugriff verfügt. Navigieren Sie zu dem Ordner, in den Sie das Skript kopiert haben, und führen Sie es auf dem Server aus, indem Sie das Skript ./OnboardingScript.sh ausführen.

Sollte der Agent nach Abschluss des Setups nicht gestartet werden, suchen Sie in den Protokollen nach ausführlichen Fehlerinformationen. Das Protokollverzeichnis ist /var/opt/azcmagent/log.

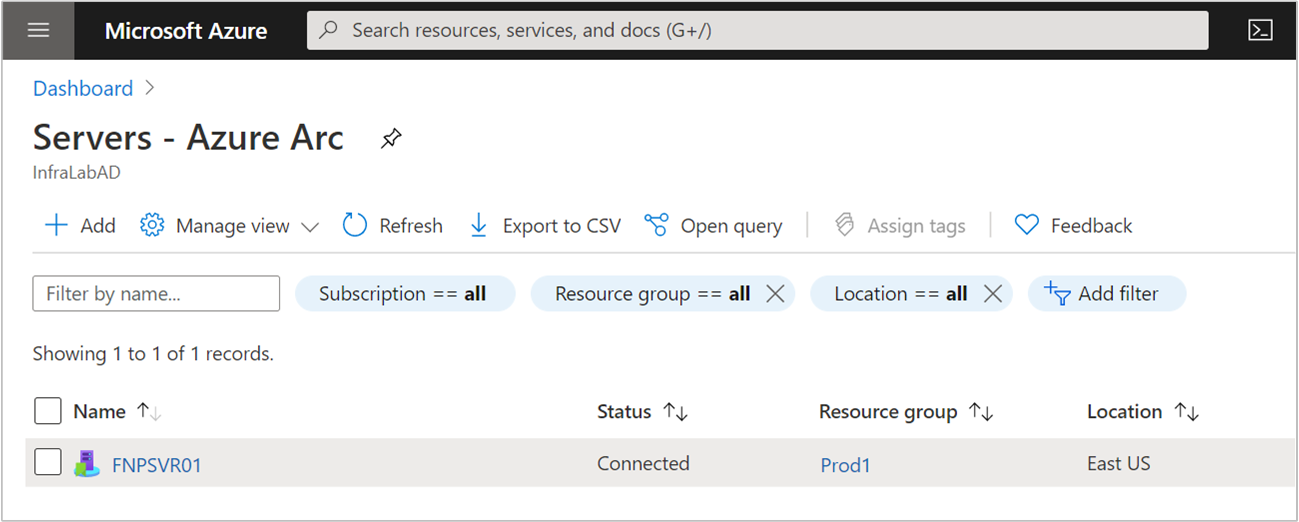

Vergewissern Sie sich im Azure-Portal, dass die Serververbindung erfolgreich hergestellt wurde, nachdem Sie den Agent installiert und für die Verbindungsherstellung mit Azure Arc-fähigen Servern konfiguriert haben.

Abbildung: Beispiel für eine Arc-registrierte VM.

Problembehandlung

Hinweis: Wenn beim Ausführen des Skripts Fehler angezeigt werden, beheben Sie die Fehler, und führen Sie das Skript erneut aus, bevor Sie zu den nächsten Schritten wechseln.

Häufige Gründe für Fehler:

- Sie verfügen nicht über die erforderlichen Berechtigungen für die VM.

- Das Wget-Paket ist auf der VM nicht installiert.

- Wenn Paketabhängigkeiten nicht installiert werden, liegt es daran, dass der Proxy nicht über die erforderlichen Domänen verfügt, die den zulässigen URLs hinzugefügt wurden. Beispielsweise kann apt auf Ubuntu keine Abhängigkeiten installieren, da „.ubuntu.com“ nicht erreicht werden kann. Fügen Sie dem Proxy die erforderlichen Ausgangsendpunkte hinzu.

Azure Monitor-Agent

Der Azure Monitor-Agent wird als Erweiterung für eine Azure-VM-Erweiterung mit Arc-verbundenen Maschinen implementiert. Außerdem werden die Optionen zum Erstellen von Zuordnungen mit Datensammlungsregeln aufgelistet, die definieren, welche Daten der Agent sammeln soll. Zum Installieren, Aktualisieren oder Deinstallieren des Azure Monitor-Agents müssen Sie den Server nicht neu starten.

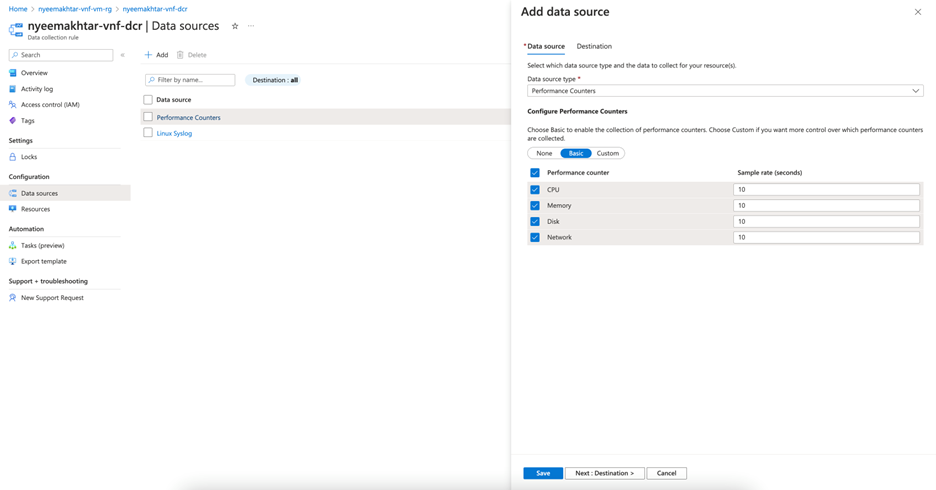

Stellen Sie sicher, dass Sie die Sammlung von Protokollen und Metriken mithilfe der Datensammlungsregel konfigurieren.

Abbildung: Hinzufügen einer Quelle für DCR

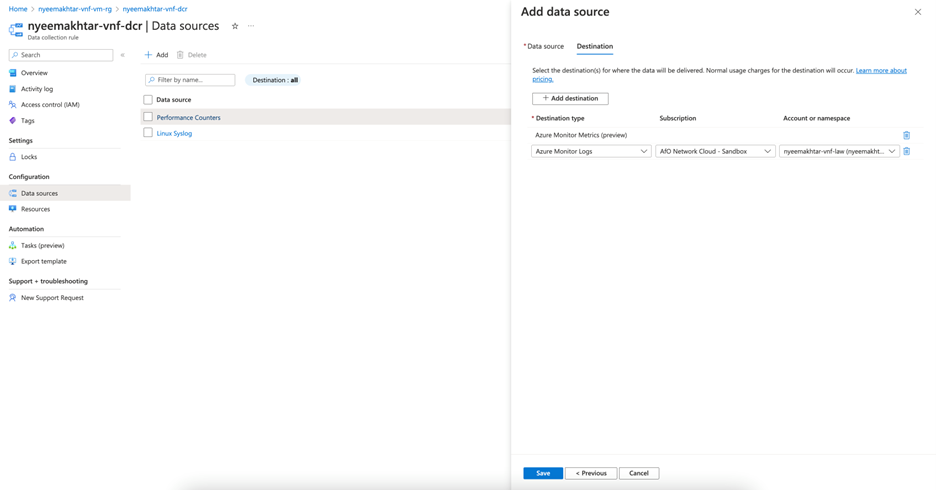

Hinweis: Die mit DCR konfigurierten Metriken sollten den Log Analytics-Arbeitsbereich als Ziel festgelegt haben, da es in Azure Monitor-Metriken noch nicht unterstützt wird.

Abbildung: Hinzufügen eines Ziels für DCR

Voraussetzungen

Vor der Installation des Azure Monitor-Agents müssen die folgenden Voraussetzungen erfüllt sein:

- Berechtigungen: Für andere Methoden als die Verwendung des Azure-Portals müssen Sie zum Installieren des Agents über die folgenden Rollenzuweisungen verfügen:

| Integrierte Rolle | Bereiche | `Reason` |

|---|---|---|

| Mitwirkender für virtuelle ComputerRessourcenadministrator für Azure Connected Machine | Server mit Azure Arc-Unterstützung | Bereitstellen des Agents |

| Jede Rolle, die die Aktion Microsoft.Resources/deployments/* enthält | Abonnement und/oder Ressourcengruppe und/ oder | So stellen Sie die Azure Resource Manager-Vorlagen bereit |

Installieren des Azure Monitor-Agents

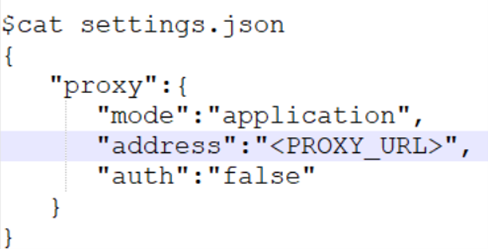

Sobald die virtuellen Computer mit Arc verbunden sind, stellen Sie sicher, dass Sie eine lokale Datei aus Ihrem Azure Cloud Shell mit dem Namen „settings.json“ erstellen, um die Proxyinformationen bereitzustellen:

Abbildung: settings.json-Datei

Verwenden Sie dann die folgenden CLI-Befehle, um den Azure Monitor-Agent auf Servern mit Azure Arc-Unterstützung zu installieren:

az connectedmachine extension create --name AzureMonitorLinuxAgent --publisher Microsoft.Azure.Monitor --type AzureMonitorLinuxAgent --machine-name \<arc-server-name\> --resource-group \<resource-group-name\> --location \<arc-server-location\> --type-handler-version "1.21.1" --settings settings.json

Gehen Sie wie folgt vor, um Daten von virtuellen Computern mit dem Azure Monitor-Agent zu sammeln:

Erstellen Sie Datensammlungsregeln (DCR), die definieren, welche Daten der Azure Monitor-Agent an welche Ziele sendet.

Ordnen Sie die Datensammlungsregel bestimmten virtuellen Computern zu.

Datensammlungsregel über Portal

Die Schritte zum Erstellen eines DCR und Zuordnen zu einem Log Analytics-Arbeitsbereich finden Sie hier.

Überprüfen Sie abschließend, ob Sie die Protokolle im angegebenen Log Analytics-Arbeitsbereich erhalten.

Datensammlungsregel über CLI

Im Folgenden sind die Befehle zum Erstellen und Zuordnen von DCR aufgeführt, um die Sammlung von Protokollen und Metriken von diesen virtuellen Computern zu ermöglichen.

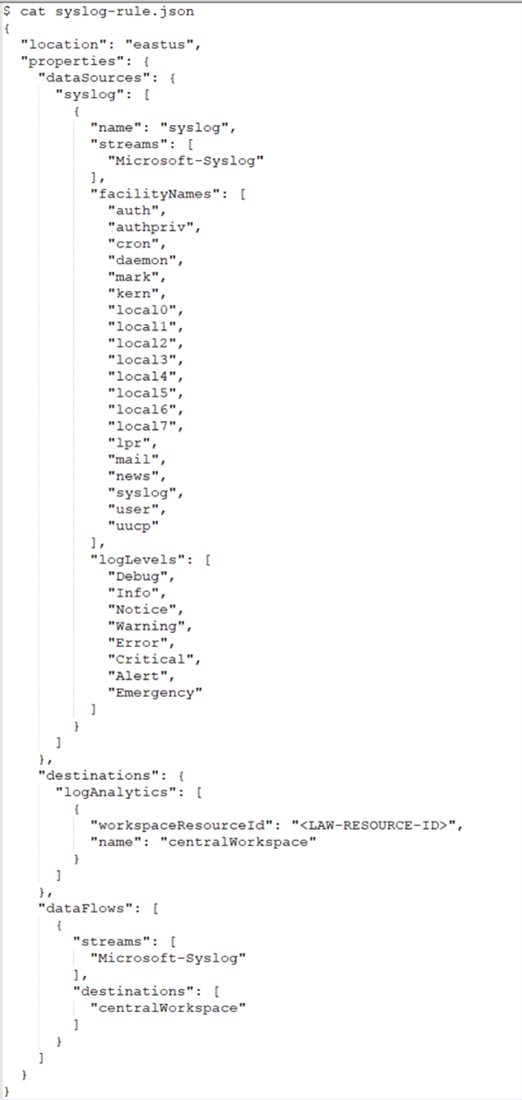

DCR erstellen:

az monitor data-collection rule create --name \<name-for-dcr\> --resource-group \<resource-group-name\> --location \<location-for-dcr\> --rule-file \<rules-file\> [--description] [--tags]

Beispiel für eine Regeldatei:

DCR zuordnen:

az monitor data-collection rule association create --name \<name-for-dcr-association\> --resource \<connected-machine-resource-id\> --rule-id \<dcr-resource-id\> [--description]

Zusätzliche Ressourcen

- Überprüfen Sie Arbeitsmappendokumentation und verwenden Sie dann die Operator Nexus Telemetrie-Beispielarbeitsmappen.

- Lesen Sie in Azure Monitor-Benachrichtigungen, wie Sie Azure Monitor-Benachrichtigungsregeln erstellen und Beispielvorlagen für Operator Nexus Alert verwenden.