Erstellen und Verwalten von Virtual Network VNET-Dienstendpunkten und Virtual Network (VNET)-Regeln in Azure Database for PostgreSQL – Einzelserver, im Azure-Portal

GILT FÜR: Azure Database for PostgreSQL – Single Server

Azure Database for PostgreSQL – Single Server

Wichtig

Azure Database for PostgreSQL – Single Server wird eingestellt. Es wird dringend empfohlen, ein Upgrade auf Azure Database for PostgreSQL – Flexible Server auszuführen. Weitere Informationen zum Migrieren zu Azure Database for PostgreSQL – Flexibler Server finden Sie unter Was geschieht mit Azure Database for PostgreSQL – Einzelserver?.

VNet-Dienstendpunkte und -regeln (Virtual Network) erweitern den privaten Adressraum eines virtuellen Netzwerks auf Ihren Azure Database for PostgreSQL-Server. Eine Übersicht über die VNet-Dienstendpunkte für Azure Database for PostgreSQL, einschließlich Einschränkungen, finden Sie unter Azure Database for PostgreSQL Server VNet service endpoints (VNet-Dienstendpunkte für Azure Database for PostgreSQL Server). VNET-Dienstendpunkte sind in allen unterstützten Regionen für Azure Database for PostgreSQL verfügbar.

Erstellen einer VNET-Regel und Aktivieren von Dienstendpunkten im Azure-Portal

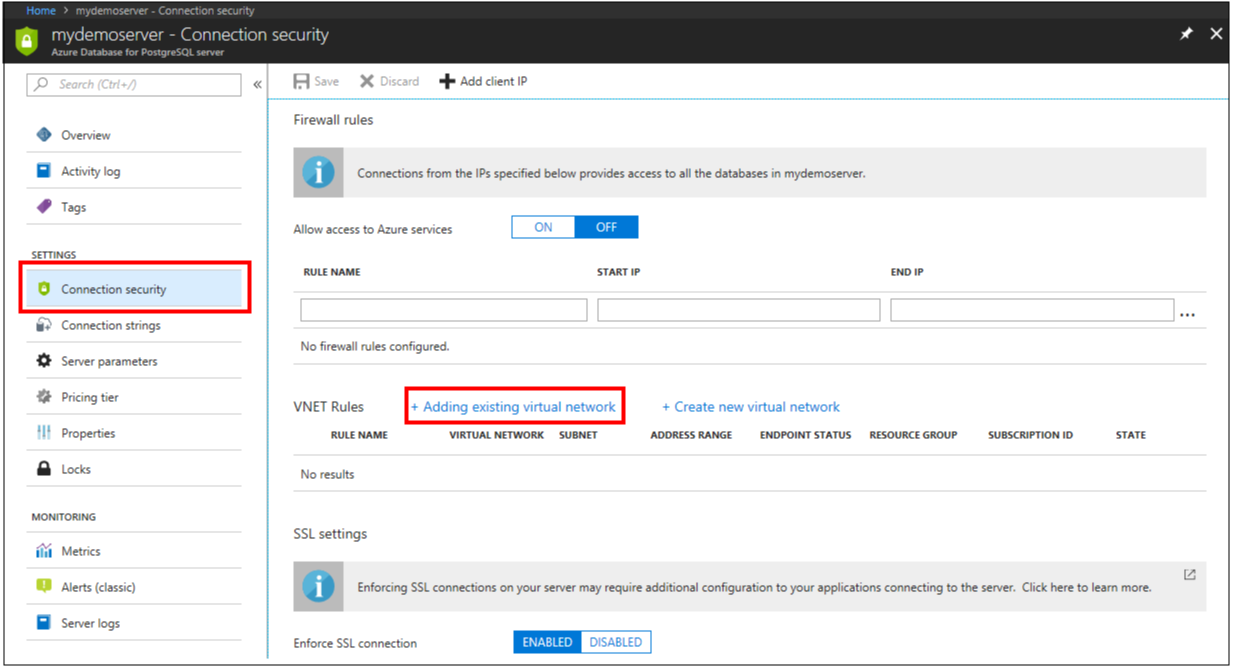

Wählen Sie auf der Seite des PostgreSQL-Servers unter der Überschrift „Einstellungen“ die Option Verbindungssicherheit aus, um den Bereich „Verbindungssicherheit“ für Azure Database for PostgreSQL zu öffnen.

Legen Sie das Steuerelement „Zugriff auf Azure-Dienste erlauben“ auf AUS fest.

Wählen Sie dann + Vorhandenes virtuelles Netzwerk wird hinzugefügt aus. Wenn kein VNet vorhanden ist, können Sie + Neues virtuelles Netzwerk erstellen auswählen, um eines zu erstellen. Weitere Informationen finden Sie unter Schnellstart: Erstellen eines virtuellen Netzwerks im Azure-Portal.

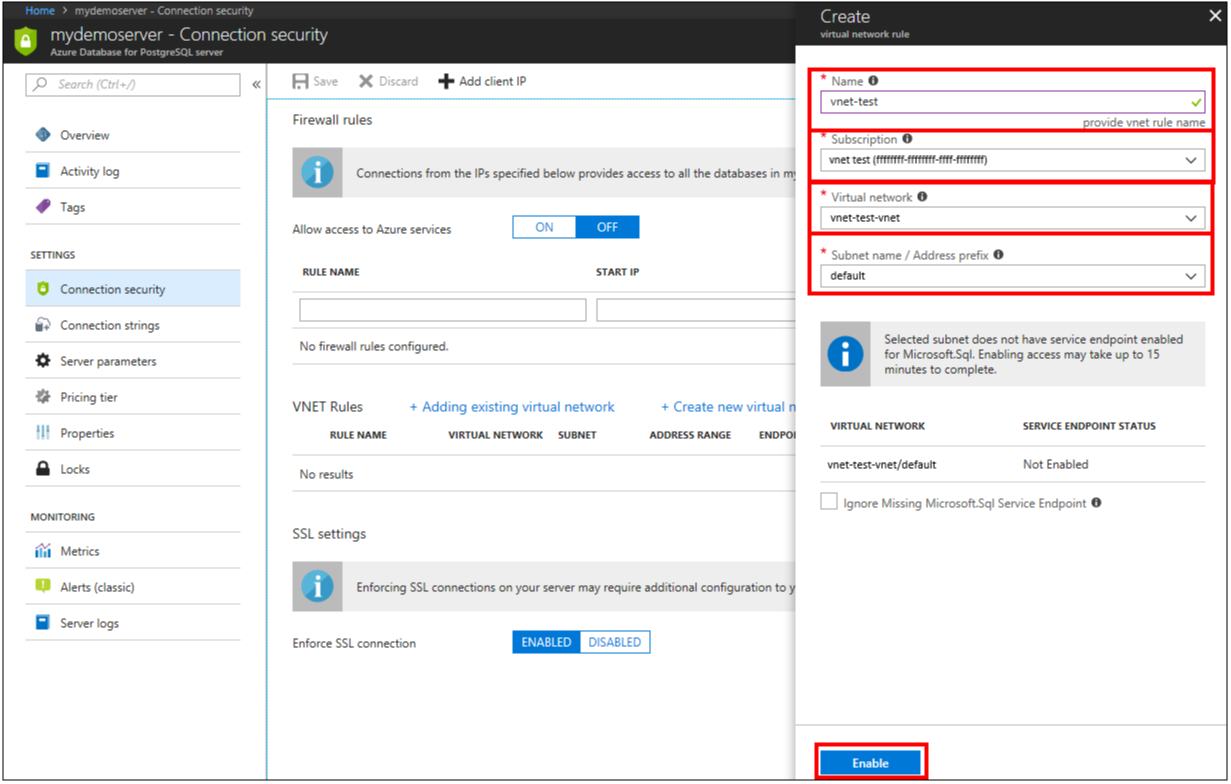

Geben Sie einen VNET-Regelnamen ein, wählen Sie das Abonnement, das virtuelle Netzwerk sowie den Subnetznamen aus, und wählen Sie dann Aktivieren aus. Dadurch werden automatisch VNET-Dienstendpunkte im Subnetz mithilfe des Microsoft.SQL-Diensttags aktiviert.

Das Konto muss über die erforderlichen Berechtigungen zum Erstellen eines virtuellen Netzwerks und eines Dienstendpunkts verfügen.

Dienstendpunkte können unabhängig für virtuelle Netzwerke konfiguriert werden, der Benutzer benötigt hierzu Schreibzugriff auf das virtuelle Netzwerk.

Um Azure-Dienstressourcen in einem VNET zu sichern, muss der Benutzer für die hinzuzufügenden Subnetze über die Berechtigung für „Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/“ verfügen. Diese Berechtigung ist standardmäßig in die integrierten Dienstadministratorrollen integriert und kann durch die Erstellung von benutzerdefinierten Rollen geändert werden.

Erfahren Sie mehr über integrierte Rollen und das Zuweisen bestimmter Berechtigungen zu benutzerdefinierten Rollen.

VNETs und Ressourcen von Azure-Diensten können sich in demselben oder in unterschiedlichen Abonnements befinden. Wenn das VNET und die Ressourcen von Azure-Diensten in unterschiedlichen Abonnements enthalten sind, sollten sich die Ressourcen unter demselben Active Directory-Mandanten (AD) befinden. Stellen Sie sicher, dass für beide Abonnements der Ressourcenanbieter Microsoft.Sql registriert ist.

Wenn Sie nach der Aktivierung OK auswählen, sehen Sie, dass die VNET-Dienstendpunkte gemeinsam mit einer VNET-Regel aktiviert sind.