Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

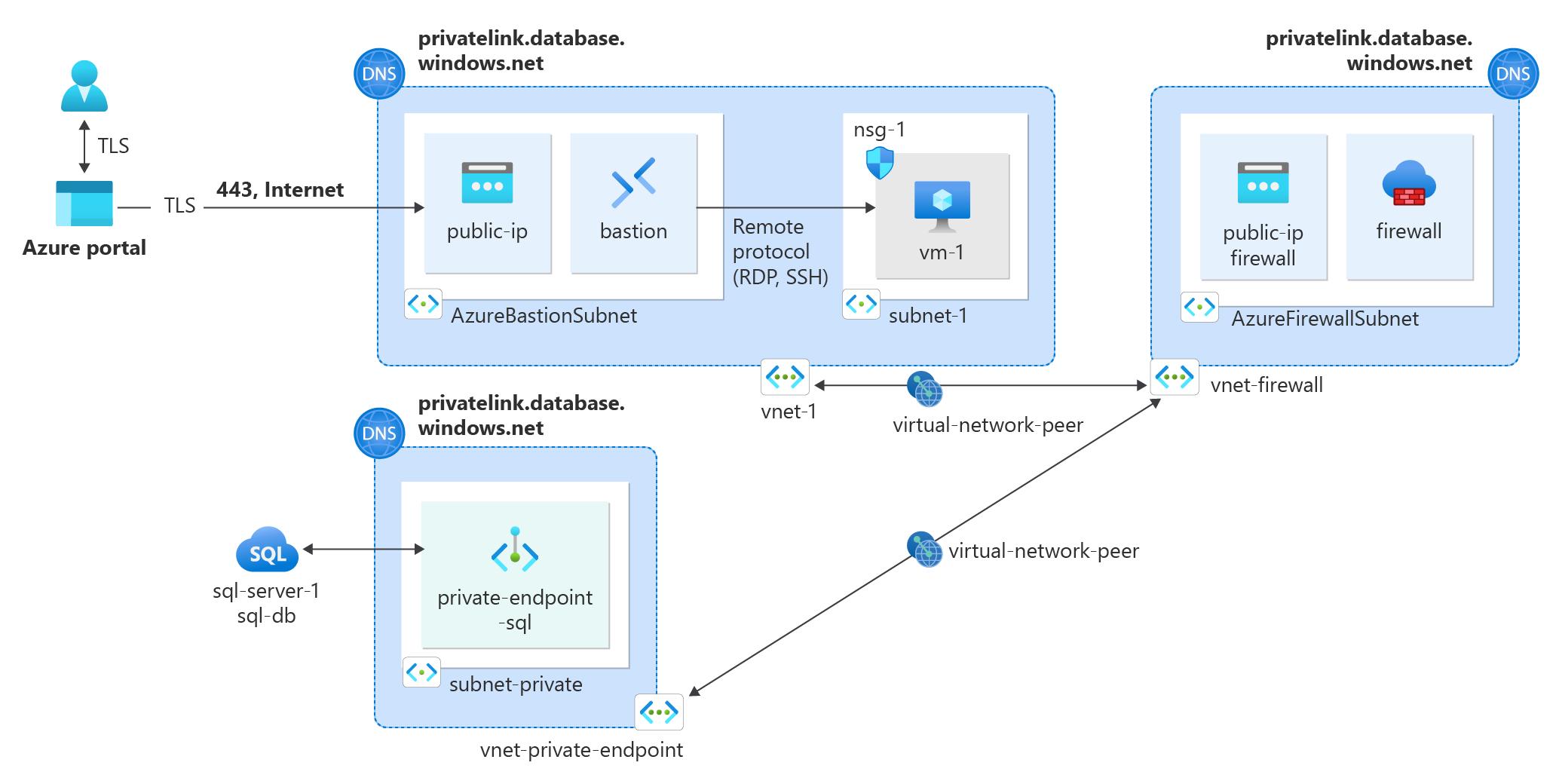

Der private Azure-Endpunkt ist der grundlegende Baustein für Azure Private Link. Private Endpunkte ermöglichen die Bereitstellung von Azure-Ressourcen in einem virtuellen Netzwerk, um privat mit Private Link-Ressourcen zu kommunizieren.

Private Endpunkte ermöglichen Ressourcenzugriff auf den Private Link-Dienst, der in einem virtuellen Netzwerk bereitgestellt wird. Der Zugriff auf den privaten Endpunkt durch Peering virtueller Netzwerke und lokale Netzwerkverbindungen erweitern die Konnektivität.

Möglicherweise müssen Sie den Datenverkehr von Clients zu den über private Endpunkte verfügbar gemachten Diensten untersuchen oder blockieren. Schließen Sie diese Untersuchung ab, indem Sie Azure Firewall oder ein virtuelles Netzwerkgerät eines Drittanbieters verwenden.

Weitere Informationen und Szenarien, die private Endpunkte und Azure Firewall betreffen, finden Sie unter Azure Firewall-Szenarien zur Untersuchung des Datenverkehrs zu einem privaten Endpunkt.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen eines virtuellen Netzwerks und eines Bastionhosts für den virtuellen Testcomputer

- Erstellen des virtuellen Netzwerks des privaten Endpunkts

- Erstellen eines virtuellen Testcomputers

- Bereitstellen von Azure Firewall

- Erstellen Sie eine Azure SQL-Datenbank.

- Erstellen eines privaten Endpunkts für Azure SQL

- Erstellen eines Netzwerkpeers zwischen dem virtuellen Netzwerk des privaten Endpunkts und dem virtuellen Netzwerk des virtuellen Testcomputers

- Verknüpfen der virtuellen Netzwerke mit einer privaten DNS-Zone

- Konfigurieren von Anwendungsregeln in Azure Firewall für Azure SQL

- Weiterleiten des Datenverkehrs zwischen dem virtuellen Testcomputer und Azure SQL über Azure Firewall

- Testen der Verbindung mit Azure SQL und Überprüfen in den Azure Firewall-Protokollen

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement.

Einen Log Analytics-Arbeitsbereich Weitere Informationen zum Erstellen eines Log Analytics-Arbeitsbereichs finden Sie unter Erstellen eines Log Analytics-Arbeitsbereichs im Azure-Portal.

Melden Sie sich auf dem Azure-Portal an.

Melden Sie sich beim Azure-Portal an.

Erstellen eines virtuellen Netzwerks und eines Azure Bastion-Hosts

Mit den folgenden Schritten wird ein virtuelles Netzwerk mit einem Ressourcensubnetz, einem Azure Bastion-Subnetz und einem Bastion-Host erstellt:

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie Neu erstellen.

Geben Sie test-rg für den Namen ein.

Wählen Sie OK aus.Instanzendetails Name Geben Sie vnet-1 ein. Region Wählen Sie USA, Osten 2 aus.

Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie im Abschnitt Azure Bastion die Option Azure Bastion aktivieren aus.

Bastion verwendet Ihren Browser, um mithilfe ihrer privaten IP-Adressen eine Verbindung mit VMs in Ihrem virtuellen Netzwerk über Secure Shell (SSH) oder das Remotedesktopprotokoll (RDP) herzustellen. Die VMs benötigen keine öffentlichen IP-Adressen, keine Clientsoftware und keine spezielle Konfiguration. Weitere Informationen finden Sie unter Was ist Azure Bastion?.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion im Rahmen eines Tutorials oder Tests bereitstellen, empfiehlt es sich, diese Ressource zu löschen, sobald Sie sie nicht mehr benötigen.

Geben Sie unter Azure Bastion die folgenden Informationen ein, oder wählen Sie diese aus:

Einstellung Wert Azure Bastion-Hostname Geben Sie bastion ein. Öffentliche Azure Bastion-IP-Adresse Wählen Sie Öffentliche IP-Adresse erstellen aus.

Geben Sie public-ip-bastion als Namen ein.

Wählen Sie OK aus.

Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Wählen Sie im Feld für den Adressraum unter Subnetze das Standardsubnetz aus.

Geben Sie unter Subnetz bearbeiten die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzzweck Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-1 ein. IPv4 IPv4-Adressbereich Übernehmen Sie den Standardwert 10.0.0.0/16. Startadresse Übernehmen Sie den Standardwert 10.0.0.0. Size Übernehmen Sie den Standardwert: /24 (256 Adressen). Wählen Sie Speichern.

Wählen Sie unten im Fenster die Option Überprüfen + erstellen aus. Klicken Sie nach der Validierung auf Erstellen.

Erstellen eines virtuellen Netzwerks für einen privaten Endpunkt

Mit dem folgenden Verfahren wird ein virtuelles Netzwerk mit einem Subnetz erstellt.

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name Geben Sie vnet-private-endpoint ein. Region Wählen Sie USA, Osten 2 aus. Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Wählen Sie Adressraum löschen mit dem Papierkorbsymbol aus, um den Standardadressraum zu entfernen.

Wählen Sie IPv4-Adressraum hinzufügen aus.

Geben Sie 10.1.0.0 ein, und lassen Sie das Pulldownfeld bei der Standardeinstellung /16 (65.536 Adressen).

Wählen Sie + Subnetz hinzufügen aus.

Geben Sie unter Subnetz hinzufügen die folgenden Informationen ein oder wählen Sie sie aus:

Einstellung Wert Subnetzdetails Subnetzvorlage Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-private ein. Startadresse Übernehmen Sie den Standardwert: 10.1.0.0. Subnetzgröße Übernehmen Sie den Standardwert /24 (256 Adressen). Klicken Sie auf Hinzufügen.

Wählen Sie am unteren Bildschirmrand Überprüfen + erstellen aus, und wenn die Validierung erfolgreich ist, wählen Sie Erstellen aus.

Erstellen eines virtuellen Testcomputers

Mit dem folgenden Verfahren wird im virtuellen Netzwerk eine Test-VM mit dem Namen vm-1 erstellt.

Suchen Sie im Portal nach Virtuelle Computer, und klicken Sie darauf.

Wählen Sie unter VM die Option + Erstellen und dann Azure-VM aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-1 ein. Region Wählen Sie USA, Osten 2 aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Übernehmen Sie den Standardwert Standard. Image Wählen Sie Ubuntu Server 22.04 LTS – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie azureuser ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie oben auf der Seite die Registerkarte Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-1 aus. Subnet Wählen Sie Subnetz-1 (10.0.0.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Erweitertaus. Konfigurieren von Netzwerksicherheitsgruppen Wählen Sie Neu erstellen.

Geben Sie nsg-1 für Name ein.

Behalten Sie für den Rest die Standards bei, und wählen Sie OK aus.Behalten Sie für die restlichen Einstellungen die Standards bei, und wählen Sie dann Überprüfen + erstellen aus.

Überprüfen Sie die Einstellungen, und wählen Sie Erstellen aus.

Hinweis

VMs in einem virtuellen Netzwerk mit einem Bastionhost benötigen keine öffentlichen IP-Adressen. Bastion stellt die öffentliche IP-Adresse bereit und die VMs verwenden private IP-Adressen für die Kommunikation innerhalb des Netzwerks. Sie können die öffentlichen IP-Adressen von allen VMs in von Bastion gehosteten virtuellen Netzwerken entfernen. Weitere Informationen finden Sie unter Trennen einer öffentlichen IP-Adresse von einer Azure-VM.

Hinweis

Azure stellt eine ausgehende Standardzugriffs-IP für VMs bereit, denen keine öffentliche IP-Adresse zugewiesen ist oder die sich im Backendpool eines internen grundlegenden Azure-Lastenausgleichs befinden. Der Mechanismus für Standard-IP-Adressen für den ausgehenden Zugriff stellt eine ausgehende IP-Adresse bereit, die nicht konfigurierbar ist.

Die Standard-IP-Adresse für ausgehenden Zugriff ist deaktiviert, wenn eines der folgenden Ereignisse auftritt:

- Dem virtuellen Computer wird eine öffentliche IP-Adresse zugewiesen.

- Die VM wird im Backendpool eines Standardlastenausgleichs platziert (mit oder ohne Ausgangsregeln).

- Dem Subnetz der VM wird eine Azure NAT Gateway-Ressource zugewiesen.

VMs, die Sie mithilfe von VM-Skalierungsgruppen im Orchestrierungsmodus „Flexibel“ erstellen, haben keinen ausgehenden Standardzugriff.

Weitere Informationen zu ausgehenden Verbindungen in Azure finden Sie unter Standardzugriff in ausgehender Richtung in Azure und Verwenden von SNAT (Source Network Address Translation) für ausgehende Verbindungen.

Bereitstellen von Azure Firewall

Geben Sie in das Suchfeld am oberen Rand des Portals Firewall ein. Wählen Sie in den Suchergebnissen Firewalls aus.

Wählen Sie unter Firewalls die Option + Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen von Firewall erstellen die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name Geben Sie Firewall ein. Region Wählen Sie USA, Osten 2 aus. Verfügbarkeitszone Wählen Sie Keine. Firewall-SKU Wählen Sie Standard aus. Firewallverwaltung Wählen Sie Firewallrichtlinie zum Verwalten dieser Firewall verwenden aus. Firewallrichtlinie Wählen Sie Neue hinzufügen aus.

Geben Sie firewall-policy unter Richtlinienname ein.

Wählen Sie als Region USA, Osten 2 aus.

Wählen Sie OK aus.Virtuelles Netzwerk auswählen Wählen Sie Neu erstellen aus. Name des virtuellen Netzwerks Geben Sie vnet-firewall ein. Adressraum Geben Sie 10.2.0.0/16 ein. Subnetzadressraum Geben Sie 10.2.1.0/26 ein. Öffentliche IP-Adresse Wählen Sie Neue hinzufügen aus.

Geben Sie public-ip-firewall für Name ein.

Wählen Sie OK aus.Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Warten Sie, bis die Bereitstellung der Firewall abgeschlossen ist, bevor Sie fortfahren.

Aktivieren von Firewallprotokollen

In diesem Abschnitt aktivieren Sie die Firewallprotokolle und senden sie an den Log Analytics-Arbeitsbereich.

Hinweis

Sie müssen über einen Log Analytics-Arbeitsbereich in Ihrem Abonnement verfügen, bevor Sie Firewallprotokolle aktivieren können. Weitere Informationen finden Sie unter Voraussetzungen.

Geben Sie in das Suchfeld am oberen Rand des Portals Firewall ein. Wählen Sie in den Suchergebnissen Firewalls aus.

Wählen Sie Firewall aus.

Wählen Sie unter Überwachung die Option Diagnoseeinstellungen aus.

Wählen Sie +Diagnoseeinstellung hinzufügen aus.

Geben Sie unter Diagnoseeinstellung die folgenden Informationen an, oder wählen Sie sie aus:

Einstellung Wert Name der Diagnoseeinstellung Geben Sie diagnostic-setting-firewall ein. Protokolle Kategorien Wählen Sie Azure Firewall-Anwendungsregel (Legacy-Azure-Diagnose) und Azure Firewall-Netzwerkregel (Legacy-Azure-Diagnose) aus. Zieldetails Destination Aktivieren Sie An Log Analytics-Arbeitsbereich senden. Subscription Wählen Sie Ihr Abonnement aus. Log Analytics-Arbeitsbereich Wählen Sie Ihren Log Analytics-Arbeitsbereich aus. Wählen Sie Speichern aus.

Erstellen einer Azure SQL-Datenbank

Geben Sie am oberen Rand des Portals den Suchbegriff SQL in das Suchfeld ein. Wählen Sie in den Suchergebnissen SQL-Datenbanken aus.

Wählen Sie unter SQL-Datenbanken die Option + Erstellen aus.

Geben Sie unter SQL-Datenbank erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Datenbankdetails Datenbankname Geben Sie sql-db ein. Server Wählen Sie Neu erstellen.

Geben Sie in Servername server-name ein (Servernamen müssen eindeutig sein – ersetzen Sie server-name durch einen eindeutigen Wert).

Wählen Sie (USA) USA, Osten 2 unter Standort aus.

Wählen Sie SQL-Authentifizierung verwenden aus.

Geben Sie den Anmeldenamen und das Kennwort eines Serveradministrators bzw. einer Serveradministratorin ein.

Wählen Sie OK aus.Möchten Sie einen Pool für elastische SQL-Datenbanken verwenden? Wählen Sie Nein aus. Workloadumgebung Übernehmen Sie den Standardwert Produktion. Redundanz für Sicherungsspeicher Redundanz für Sicherungsspeicher Wählen Sie Lokal redundanter Sicherungsspeicher aus. Klicken Sie auf Weiter: Netzwerk.

Geben Sie unter SQL-Datenbank erstellen auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkverbindungen Konnektivitätsmethode Wählen Sie Privater Endpunkt aus. Private Endpunkte Wählen Sie + Privaten Endpunkt hinzufügen aus. Privaten Endpunkt erstellen Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Standort Wählen Sie USA, Osten 2 aus. Name Geben Sie private-endpoint-sql ein. Unterressource des Ziels Wählen Sie SqlServer aus. Netzwerk Virtuelles Netzwerk Wählen Sie vnet-private-endpoint aus. Subnet Wählen Sie subnet-private-endpoint aus. Private DNS-Integration Integration in eine private DNS-Zone Wählen Sie Ja aus. Private DNS-Zone Übernehmen Sie die Standardeinstellung privatelink.database.windows.net. Klicken Sie auf OK.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Herstellen einer Verbindung zwischen virtuellen Netzwerken mittels Peering

In diesem Abschnitt verbinden Sie die virtuellen Netzwerke mit dem Peering virtueller Netzwerke. Die Netzwerke vnet-1 und vnet-private-endpoint sind mit vnet-firewall verbunden. Zwischen vnet-1 und vnet-private-endpoint besteht keine direkte Verbindung.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelle Netzwerke ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie vnet-firewall aus.

Wählen Sie unter Einstellungen die Option Peerings aus.

Wählen Sie unter Peerings die Option + Hinzufügen aus.

Geben Sie in Peering hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Dieses virtuelle Netzwerk Name des Peeringlinks Geben Sie vnet-firewall-to-vnet-1 ein. Datenverkehr zum virtuellen Remotenetzwerk Wählen Sie Zulassen (Standard) aus. Traffic forwarded from remote virtual network (Vom virtuellen Remotenetzwerk weitergeleiteter Datenverkehr) Wählen Sie Zulassen (Standard) aus. Gateway oder Routenserver des virtuellen Netzwerks Wählen Sie Keine (Standard) aus. Virtuelles Remotenetzwerk Name des Peeringlinks Geben Sie vnet-1-to-vnet-firewall ein. Bereitstellungsmodell für das virtuelle Netzwerk Wählen Sie Ressourcen-Manager aus. Subscription Wählen Sie Ihr Abonnement aus. Virtuelles Netzwerk Wählen Sie vnet-1 aus. Datenverkehr zum virtuellen Remotenetzwerk Wählen Sie Zulassen (Standard) aus. Traffic forwarded from remote virtual network (Vom virtuellen Remotenetzwerk weitergeleiteter Datenverkehr) Wählen Sie Zulassen (Standard) aus. Gateway oder Routenserver des virtuellen Netzwerks Wählen Sie Keine (Standard) aus. Klicken Sie auf Hinzufügen.

Wählen Sie unter Peerings die Option + Hinzufügen aus.

Geben Sie in Peering hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Dieses virtuelle Netzwerk Name des Peeringlinks Geben Sie vnet-firewall-to-vnet-private-endpoint ein. Zulassen von „vnet-1“ für den Zugriff auf „vnet-private-endpoint“ Belassen Sie die Standardeinstellung von ausgewählt. „vnet-1“ ermöglichen, weitergeleiteten Datenverkehr von „vnet-private-endpoint“ zu empfangen Aktivieren Sie das Kontrollkästchen. Gateway in „vnet-1“ ermöglichen, Datenverkehr an „vnet-private-endpoint“ weiterzuleiten Belassen Sie den Standardwert von „gelöscht“. „vnet-1“ die Verwendung des Remotegateways von „vnet-private-endpoint“ ermöglichen Belassen Sie den Standardwert von „gelöscht“. Virtuelles Remotenetzwerk Name des Peeringlinks Geben Sie vnet-private-endpoint-to-vnet-firewall ein. Bereitstellungsmodell für das virtuelle Netzwerk Wählen Sie Ressourcen-Manager aus. Subscription Wählen Sie Ihr Abonnement aus. Virtuelles Netzwerk Wählen Sie vnet-private-endpoint aus. Zulassen von „vnet-private-endpoint“ für den Zugriff auf „vnet-1“ Belassen Sie die Standardeinstellung von ausgewählt. „vnet-private-endpoint“ ermöglichen, weitergeleiteten Datenverkehr von „vnet-1“ zu empfangen Aktivieren Sie das Kontrollkästchen. Gateway in „vnet-private-endpoint“ ermöglichen, Datenverkehr an „vnet-1“ weiterzuleiten Belassen Sie den Standardwert von „gelöscht“. „vnet-private-endpoint“ die Verwendung des Remotegateways von „vnet-1“ ermöglichen Belassen Sie den Standardwert von „gelöscht“. Klicken Sie auf Hinzufügen.

Vergewissern Sie sich, dass im Peeringstatus für beide Netzwerkpeers Verbunden angezeigt wird.

Verknüpfen der virtuellen Netzwerke mit der privaten DNS-Zone

Die private DNS-Zone, die während der Erstellung des privaten Endpunkts im vorherigen Abschnitt erstellt wurde, muss mit den virtuellen Netzwerken vnet-1 und vnet-firewall verknüpft sein.

Geben Sie im oberen Bereich des Portals den Suchbegriff Private DNS-Zone in das Suchfeld ein. Wählen Sie Private DNS-Zonen in den Suchergebnissen aus.

Wähle Sie privatelink.database.windows.net aus.

Wählen Sie unter Einstellungen die Option VNet-Verknüpfungen aus.

Klicken Sie auf + Hinzufügen.

Geben Sie unter VNET-Verknüpfung hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Virtuelle Netzwerkverknüpfung Name der virtuellen Netzwerkverknüpfung Geben Sie link-to-vnet-1 ein. Subscription Wählen Sie Ihr Abonnement aus. Virtuelles Netzwerk Wählen Sie vnet-1 (test-rg) aus. Konfiguration Lassen Sie den Standardwert für Automatische Registrierung aktivieren deaktiviert. Klicken Sie auf OK.

Wählen Sie + Hinzufügen.

Geben Sie unter VNET-Verknüpfung hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Virtuelle Netzwerkverknüpfung Name der virtuellen Netzwerkverknüpfung Geben Sie link-to-vnet-firewall ein. Subscription Wählen Sie Ihr Abonnement aus. Virtuelles Netzwerk Wählen Sie vnet-firewall (test-rg) aus. Konfiguration Lassen Sie den Standardwert für Automatische Registrierung aktivieren deaktiviert. Klicken Sie auf OK.

Erstellen einer Route zwischen „vnet-1“ und „vnet-private-endpoint“

Eine Netzwerkverbindung zwischen vnet-1 und vnet-private-endpoint ist nicht vorhanden. Sie müssen eine Route erstellen, damit Datenverkehr zwischen den virtuellen Netzwerken über Azure Firewall fließen kann.

Die Route sendet Datenverkehr von vnet-1 durch Azure Firewall an den Adressraum des virtuellen Netzwerks vnet-private-endpoint.

Geben Sie oben im Portal im Suchfeld den Begriff Routingtabellen ein. Wählen Sie in den Suchergebnissen den Eintrag Routingtabellen aus.

Wählen Sie + Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen unter Routingtabelle erstellen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Region Wählen Sie USA, Osten 2 aus. Name Geben Sie vnet-1-to-vnet-firewall ein. Gatewayrouten verteilen Übernehmen Sie den Standardwert Ja. Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Geben Sie oben im Portal im Suchfeld den Begriff Routingtabellen ein. Wählen Sie in den Suchergebnissen den Eintrag Routingtabellen aus.

Wählen Sie vnet-1-to-vnet-firewall aus.

Wählen Sie unter Einstellungen die Option Routen aus.

Klicken Sie auf + Hinzufügen.

Geben Sie unter Route hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Routenname Geben Sie subnet-1-to-subnet-private-endpoint ein. Zieltyp Wählen Sie IP-Adressen aus. Ziel-IP-Adressen/CIDR-Bereiche Geben Sie 10.1.0.0/16 ein. Typ des nächsten Hops Wählen Sie Virtuelles Gerät aus. Adresse des nächsten Hops Geben Sie 10.2.1.4 ein. Klicken Sie auf Hinzufügen.

Wählen Sie unter Einstellungen die Option Subnetze aus.

Wählen Sie + Zuordnen aus.

Geben Sie unter Subnetz zuordnen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Virtuelles Netzwerk Wählen Sie vnet-1 (test-rg) aus. Subnet Wählen Sie subnet-1 aus. Klicken Sie auf OK.

Konfigurieren einer Anwendungsregel in Azure Firewall

Erstellen Sie eine Anwendungsregel, um die Kommunikation von vnet-1 mit dem privaten Endpunkt des Azure SQL-Servers server-name.database.windows.net zuzulassen. Ersetzen Sie server-name durch den Namen Ihres Azure SQL-Servers.

Geben Sie in das Suchfeld am oberen Rand des Portals Firewall ein. Wählen Sie in den Suchergebnissen Firewallrichtlinien aus.

Wählen Sie unter Firewallrichtlinien die Option firewall-policy aus.

Wählen Sie unter Einstellungen die Option Anwendungsregeln aus.

Wählen Sie + Regelsammlung hinzufügen aus.

Geben Sie unter Regelsammlung hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Name Geben Sie rule-collection-sql ein. Regelsammlungstyp Lassen Sie Anwendung ausgewählt. Priorität Geben Sie 100 ein. Regelsammlungsakrion Wählen Sie Zulassen aus. Regelsammlungsgruppe Übernehmen Sie den Standardwert DefaultApplicationRuleCollectionGroup. Regeln Regel 1 Name Geben Sie SQLPrivateEndpunkt ein. Quelltyp Wählen Sie IP-Adresse aus. `Source` Geben Sie 10.0.0.0/16 ein. Protocol Geben Sie mssql:1433 ein. Zieltyp Wählen Sie FQDN aus. Destination Geben Sie server-name.database.windows.net ein. Wählen Sie Hinzufügen.

Testen der Verbindung mit Azure SQL auf einem virtuellen Computer

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie vm-1 aus.

Wählen Sie unter Vorgänge die Option Bastion aus.

Geben Sie den Benutzernamen und das Kennwort für den virtuellen Computer ein.

Wählen Sie Verbinden.

Um die Namensauflösung des privaten Endpunkts zu überprüfen, geben Sie den folgenden Befehl im Terminalfenster ein:

nslookup server-name.database.windows.netSie erhalten eine Meldung wie im folgenden Beispiel. Die zurückgegebene IP-Adresse ist die private IP-Adresse des privaten Endpunkts.

Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Installieren Sie die SQL Server-Befehlszeilentools unter Installieren der SQL Server-Befehlszeilentools „sqlcmd“ und „bcp“ unter Linux. Fahren Sie mit den nächsten Schritten fort, nachdem die Installation abgeschlossen ist.

Verwenden Sie die folgenden Befehle, um eine Verbindung mit dem SQL-Server herzustellen, den Sie in den vorherigen Schritten erstellt haben.

Ersetzen Sie <server-admin> durch den Administratorbenutzernamen, den Sie bei der Erstellung des SQL-Servers eingegeben haben.

Ersetzen Sie <admin-password> durch das Administratorkennwort, das Sie bei der Erstellung des SQL-Servers eingegeben haben.

Ersetzen Sie server-name durch den Namen Ihres SQL-Servers.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'Bei erfolgreicher Anmeldung wird eine SQL-Eingabeaufforderung angezeigt. Geben Sie exit ein, um das Tool sqlcmd zu beenden.

Überprüfen des Datenverkehrs in den Azure Firewall-Protokollen

Geben Sie in das Suchfeld oben im Portal den Suchbegriff Log Analytics ein. Wählen Sie in den Suchergebnissen Log Analytics aus.

Wählen Sie Ihren Log Analytics-Arbeitsbereich aus. In diesem Beispiel heißt der Arbeitsbereich log-analytics-workspace.

Wählen Sie unter „Allgemeine Einstellungen“ die Option Protokolle aus.

Geben Sie in dem Beispiel für Abfragen in das Suchfeld Anwendungsregel ein. Wählen Sie in den zurückgegebenen Ergebnissen unter Netzwerk die Schaltfläche Ausführen für Anwendungsregelprotokolldaten aus.

Überprüfen Sie in der Protokollabfrageausgabe, ob server-name.database.windows.net unter FQDN und SQLPrivateEndpoint unter Regel aufgeführt ist.

Wenn Sie mit der Verwendung der von Ihnen erstellten Ressourcen fertig sind, können Sie die Ressourcengruppe und alle zugehörigen Ressourcen löschen.

Suchen Sie im Azure-Portal nach Ressourcengruppen, und wählen Sie die entsprechende Option aus.

Wählen Sie auf der Seite Ressourcengruppen die Ressourcengruppe test-rg aus.

Wählen Sie auf der Seite test-rg die Option Ressourcengruppe löschen aus.

Geben Sie test-rg unter Ressourcengruppennamen eingeben, um die Löschung zu bestätigen und wählen Sie dann Löschen aus.

Nächste Schritte

Fahren Sie mit dem nächsten Artikel fort, um zu erfahren, wie Sie einen privaten Endpunkt mit Azure Private Resolver verwenden: