Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird die Integration von Azure-Identitäts- und Sicherheitsdiensten mit einer SAP RISE-Workload beschrieben. Darüber hinaus werden einige Azure-Überwachungsdienste für eine SAP RISE-Landschaft erläutert.

Einmaliges Anmelden für SAP RISE

Einmaliges Anmelden (SSO) ist für viele SAP-Umgebungen konfiguriert. Bei SAP-Workloads, die in ECS/RISE ausgeführt werden, unterscheiden sich die Implementierungsschritte nicht von denen eines nativ ausgeführten SAP-Systems. Die Integrationsschritte mit Microsoft Entra ID-basiertem SSO sind für typische ECS/RISE-verwaltete Workloads verfügbar:

- Tutorial: Integration von Microsoft Entra-SSO mit SAP NetWeaver

- Tutorial: Integration von Microsoft Entra-SSO mit SAP Fiori

- Tutorial: Integration von Microsoft Entra mit SAP HANA

| SSO-Methode | Identitätsanbieter | Typischer Anwendungsfall | Implementierung |

|---|---|---|---|

| SAML/OAuth | Microsoft Entra ID | SAP Fiori, Web-GUI, Portal, HANA | Konfiguration nach Kunde |

| SNC | Microsoft Entra ID | SAP-GUI | Konfiguration nach Kunde |

| SPNEGO | Active Directory (AD) | Web-GUI, SAP Enterprise Portal | Konfiguration nach Kunde und SAP |

SSO gegen Active Directory (AD) Ihrer Windows-Domäne für ECS/RISE verwaltete SAP-Umgebung mit SAP SSO Secure Login Client erfordert AD-Integration für Endbenutzergeräte. Mit SAP RISE sind alle Windows-Systeme nicht in die Active Directory-Domäne des Kunden integriert. Die Domänenintegration ist für SSO mit AD/Kerberos nicht erforderlich, da das Domänensicherheitstoken auf dem Clientgerät gelesen und sicher mit dem SAP-System ausgetauscht wird. Wenden Sie sich an SAP, wenn Sie Änderungen für die Integration von AD-basierten SSO oder die Verwendung anderer Produkte von Drittanbietern als SAP SSO Secure Login Client benötigen, da möglicherweise eine Konfiguration auf verwalteten RISE-Systemen erforderlich ist.

Weitere Informationen zu SNC finden Sie unter Erste Schritte mit SAP SNC für RFC-Integrationen – SAP-Blog.

Identitäts- und Zugriffsverwaltung für SAP RISE

Hinweis

SAP kündigte die Einstellung von SAP Identity Management (SAP IDM) bis 2027 an. SAP empfiehlt seiner Kundschaft, zu Microsoft Entra zu migrieren.

Microsoft Entra ID Governance und integrierte Integrationen mit SAP Cloud Identity Service sind ideal geeignet, um den SAP-Benutzerlebenszyklus und ihre Autorisierungen in beiden Ökosystemen zu verarbeiten.

Erfahren Sie mehr in diesem Microsoft Learn-Artikel und unserem SAP-Szenario-Hub.

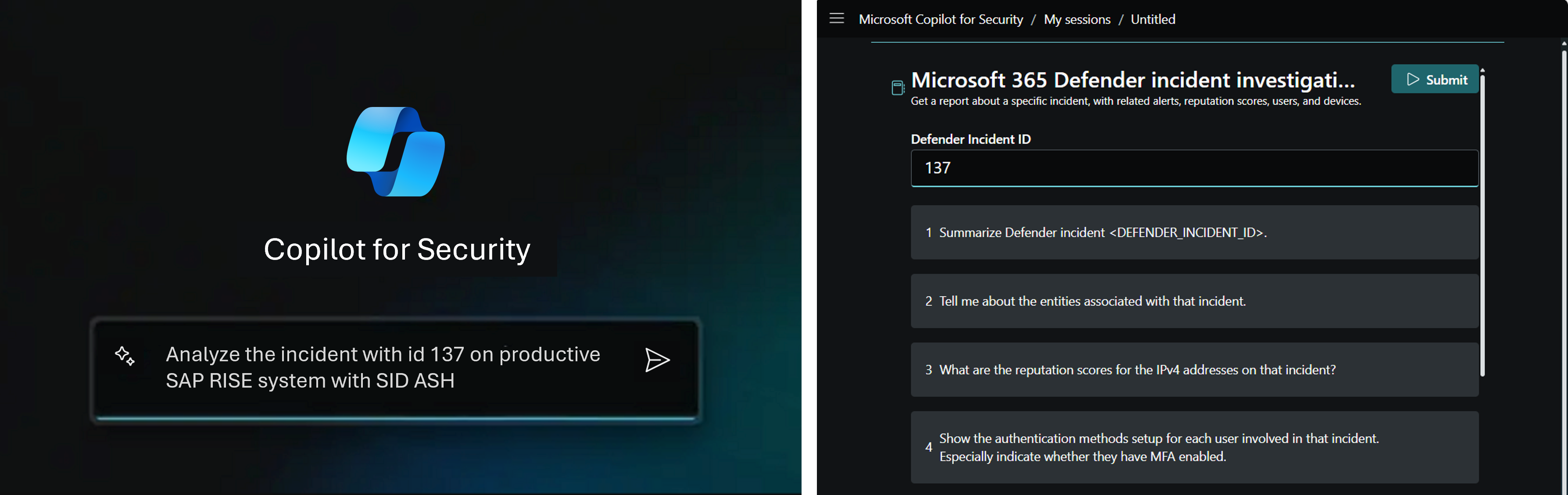

Microsoft Security Copilot mit SAP RISE

Security Copilot ist ein generatives KI-Sicherheitsprodukt, mit dem Sicherheits- und IT-Experten auf Cyberbedrohungen reagieren, Signale verarbeiten und die Risikogefährdung analysieren können – all dies mit der Geschwindigkeit und dem Umfang der KI. Es verfügt über ein eigenes Portal und eingebettete Umgebungen in Microsoft Defender XDR, Microsoft Sentinel und Intune.

Es kann mit jeder Datenquelle verwendet werden, die von Defender XDR und Sentinel unterstützt wird, einschließlich SAP RISE/ECS. Unten sehen Sie die eigenständige Umgebung.

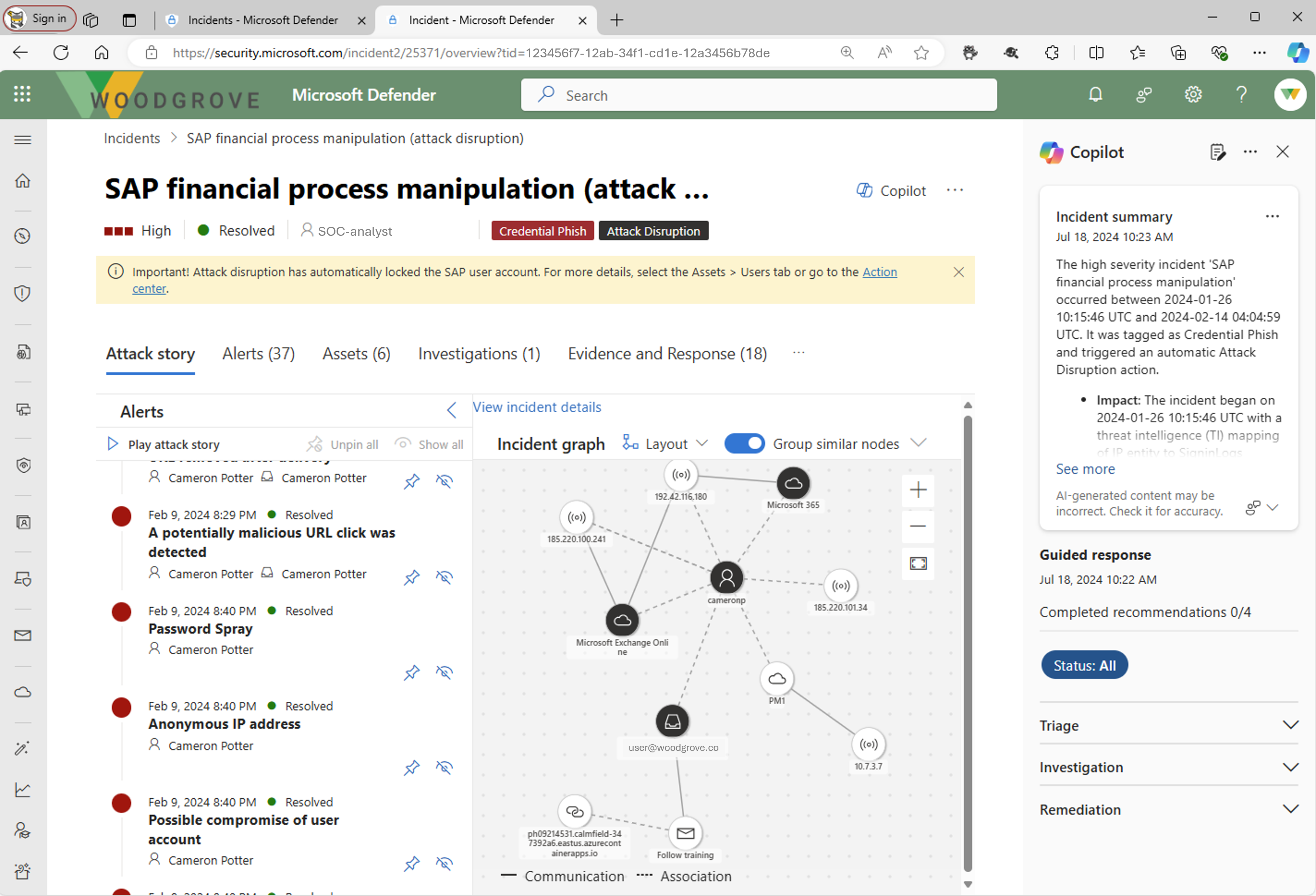

Darüber hinaus ist die Security Copilot-Erfahrung im Defender XDR-Portal eingebettet, mit einer sofort einsatzbereiten KI-generierten Zusammenfassung und Empfehlungen für SAP.

Microsoft Sentinel mit SAP RISE

Mit der SAP RISE-zertifizierten Microsoft Sentinel-Lösung für SAP-Anwendungen können Sie verdächtige Aktivitäten überwachen, erkennen und darauf reagieren. Microsoft Sentinel schützt Ihre kritischen Daten vor komplexen Cyberangriffen für SAP-Systeme, die in Azure, anderen Clouds oder einer lokalen Infrastruktur gehostet werden. Die Microsoft Sentinel-Lösung für SAP BTP erweitert diese Abdeckung auf die SAP Business Technology Platform (BTP).

Die Lösung ermöglicht es Ihnen, die Benutzeraktivitäten auf SAP RISE/ECS und den SAP-Geschäftslogikebenen sichtbar zu machen und die integrierten Inhalte von Sentinel anzuwenden.

- Verwenden Sie eine einzige Konsole, um Ihre gesamten Unternehmensressourcen zu überwachen, einschließlich SAP-Instanzen in SAP RISE/ECS in Azure und anderen Clouds, SAP Azure-nativen und lokalen Ressourcen

- Erkennen Sie Bedrohungen und reagieren Sie automatisch darauf: Erkennen Sie verdächtige Aktivitäten wie die Ausweitung von Privilegien, nicht autorisierte Änderungen, sensible Transaktionen, Datenexfiltration und vieles mehr mit sofort einsatzbereiten Erkennungsfunktionen

- Korrelieren Sie SAP-Aktivitäten mit anderen Signalen: Erkennen Sie SAP-Bedrohungen genauer, indem Sie eine Kreuzkorrelation zwischen Endpunkten, Microsoft Entra-Daten und mehr herstellen

- Anpassung an Ihre Bedürfnisse – Erstellen Sie Ihre eigenen Erkennungen zur Überwachung sensibler Transaktionen und anderer Geschäftsrisiken

- Visualisieren der Daten mit integrierten Arbeitsmappen

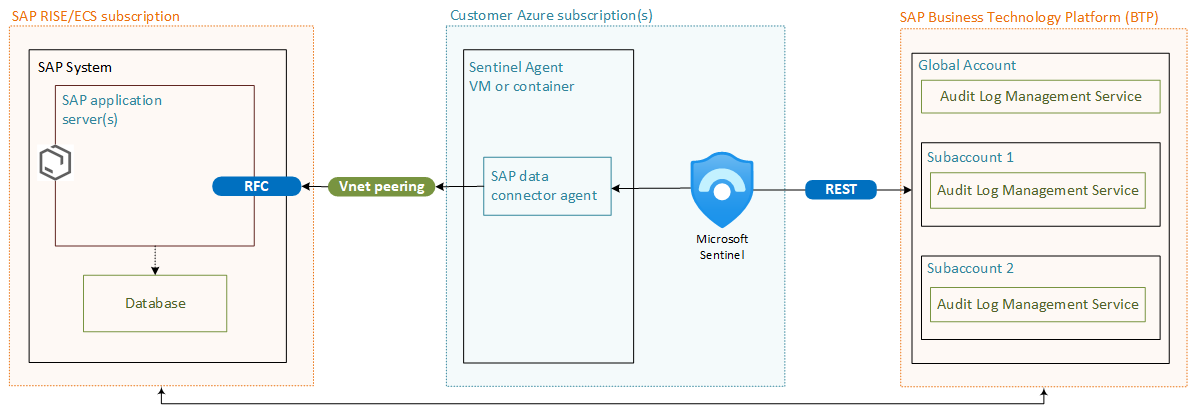

Für SAP RISE/ECS muss die Microsoft Sentinel-Lösung im Azure-Abonnement des Kunden bereitgestellt werden. Alle Teile der Sentinel-Lösung werden vom Kunden und nicht von SAP verwaltet. Um die von SAP RISE/ECS verwalteten SAP-Landschaften zu erreichen, ist eine private Netzwerkkonnektivität vom vnet des Kunden erforderlich. In der Regel erfolgt diese Verbindung über das bestehende vnet-Peering oder über die in diesem Dokument beschriebenen Alternativen.

Um die Lösung zu aktivieren, ist nur ein autorisierter RFC-Benutzer erforderlich, und auf den SAP-Systemen muss nichts installiert werden. Der containerbasierte SAP-Datensammlungs-Agent, der in der Lösung enthalten ist, kann entweder auf einer VM oder AKS/jeder Kubernetes-Umgebung installiert werden. Der Collector-Agent verwendet einen SAP-Dienstbenutzer, um Anwendungsprotokolldaten aus Ihrer SAP-Landschaft über die RFC-Schnittstelle mithilfe von STANDARD RFC-Aufrufen zu nutzen.

- In SAP RISE unterstützte Authentifizierungsmethoden: SAP-Benutzername und -Kennwort oder X509/SNC-Zertifikate

- Derzeit sind nur RFC-basierte Verbindungen mit SAP RISE/ECS-Umgebungen möglich

Wichtig

- Zum Ausführen von Microsoft Sentinel in einer SAP RISE/ECS-Umgebung ist Folgendes erforderlich: Import einer SAP-Transportänderungsanforderung für die folgenden Protokollfelder/Quelle: Client-IP-Adressinformationen aus dem SAP-Sicherheitsüberwachungsprotokoll, Datenbanktabellenprotokolle (Vorschau), Spool-Ausgabeprotokoll. Integrierte Inhalte (Erkennungen, Arbeitsmappen und Playbooks) von Sentinel bieten umfassende Abdeckung und Korrelation ohne diese Protokollquellen.

- Infrastruktur- und Betriebssystemprotokolle aus SAP stehen Sentinel in RISE aufgrund des Modells für gemeinsame Verantwortung nicht zur Verfügung.

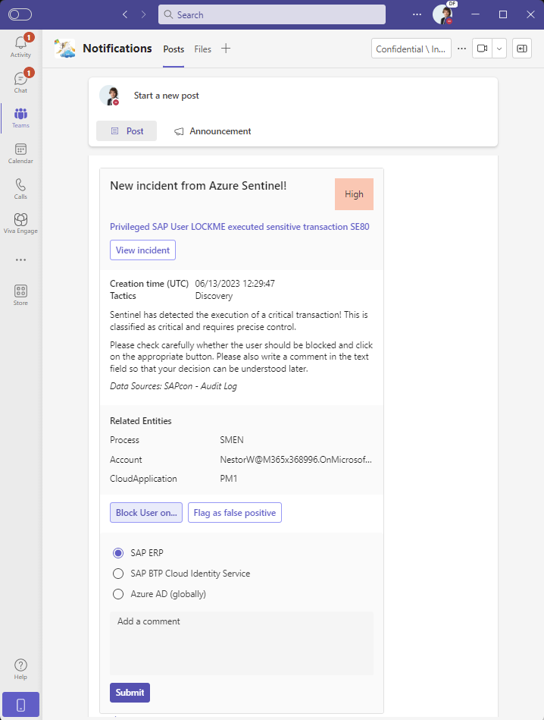

Automatische Antwort mit SOAR-Funktionen von Sentinel

Verwenden Sie vorgefertigte Playbooks für Sicherheits-, Orchestrierungs-, Automatisierungs- und Reaktionsfunktionen (SOAR), um schnell auf Bedrohungen zu reagieren. Ein beliebtes erstes Szenario ist das Blockieren von SAP-Benutzern mit Interventionsoptionen von Microsoft Teams. Das Integrationsmuster kann auf jeden Vorfallstyp und jeden Zieldienst angewendet werden, der in Richtung SAP Business Technology Plattform (BTP) oder Microsoft Entra ID reicht, um die Angriffsfläche zu reduzieren.

Weitere Informationen zu Microsoft Sentinel und SOAR für SAP finden Sie in der Blogreihe Vom Nullpunkt zum Helden mit Microsoft Sentinel für Ihre kritischen SAP-Sicherheitssignale.

Weitere Informationen zu Microsoft Sentinel und SAP, einschließlich eines Bereitstellungsleitfadens, finden Sie in der Sentinel-Produktdokumentation.

Azure Monitoring for SAP mit SAP RISE

Azure Monitoring für SAP-Lösungen ist eine Azure-native Lösung zur Überwachung Ihres SAP-Systems. Sie erweitert die Azure Monitoring-Plattformüberwachungsfunktion um Support zum Sammeln von Daten zu SAP NetWeaver, zur Datenbank und zu Betriebssystemdetails.

SAP RISE/ECS ist ein vollständig verwalteter Dienst für Ihre SAP-Landschaft. Somit ist Azure Monitoring for SAP nicht für diese verwaltete Umgebung geeignet. SAP RISE/ECS unterstützt keine Integration mit Azure Monitor für SAP-Lösungen. Die SAP-eigene Überwachung und Berichterstattung wird genutzt und dem Kunden gemäß Ihrer Dienstbeschreibung mit SAP zur Verfügung gestellt.

Azure Center for SAP solutions

Wie bei Azure Monitoring für SAP-Lösungen unterstützt SAP RISE/ECS keine Integration in Azure Center für SAP-Lösungen in irgendeiner Funktion. Alle SAP RISE-Workloads werden von SAP bereitgestellt und im Azure-Mandanten und -Abonnement von SAP ausgeführt, ohne dass der Kunde auf die Azure-Ressourcen zugreifen kann.

Nächste Schritte

Weitere Informationen finden Sie in der Dokumentation: